- Как обновить информацию о зарегистрированном владельце Windows 10

- Как изменить информацию о владельце с помощью реестра

- «Локальные пользователи и группы» в Windows 10

- Запуск «Локальных пользователей и групп»

- «Пользователи»

- «Группы»

- Добавление нового пользователя

- Присоединение пользователя к группе

- Смена владельцев файлов и других объектов Take ownership of files or other objects

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Location Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

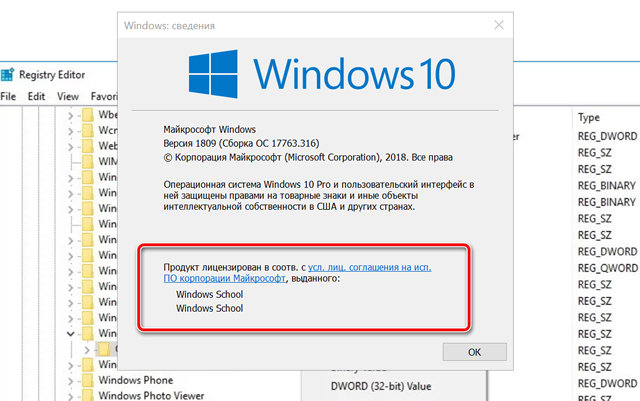

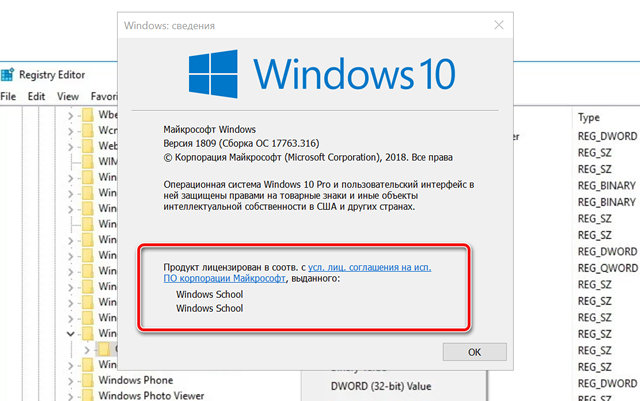

Как обновить информацию о зарегистрированном владельце Windows 10

Windows 10 по умолчанию больше не позволяет пользователям устанавливать информацию о зарегистрированном владельце и организации во время установки. Вместо этого операционная система использует сведения по умолчанию, такие как адрес электронной почты, если вы используете учетную запись Майкрософт, «имя пользователя» и «название организации», взятые из локальной учетной записи, или «Пользователь Windows», если вы устанавливаете сборку Insider preview.

Как правило, вы будете видеть только эту информацию о Windows, но существует много приложений, которые ищут эту информацию, чтобы настроить Windows 10 или ваш компьютер, как часть сети организации, – это хорошая идея, чтобы добавить необходимую информацию.

В этом уроке по Windows 10 мы покажем, как изменить информацию зарегистрированного владельца и организации на компьютере с помощью реестра.

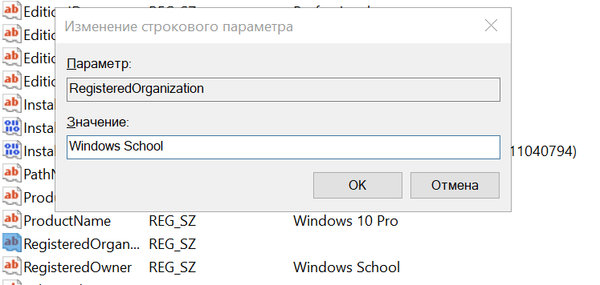

Как изменить информацию о владельце с помощью реестра

Важно: как всегда, это дружеское напоминание о рисках редактирования реестра – это может привести к необратимому повреждению вашей установки, если вы не сделаете всё правильно. Рекомендуется сделать полную резервную копию вашего компьютера, прежде чем продолжить.

- Используйте сочетание клавиш Win + R , чтобы открыть командное окно «Выполнить».

- Введите команду regedit и нажмите кнопку ОК , чтобы открыть реестр.

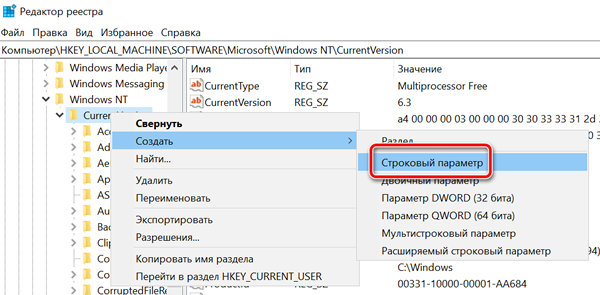

- Откройте следующий путь:

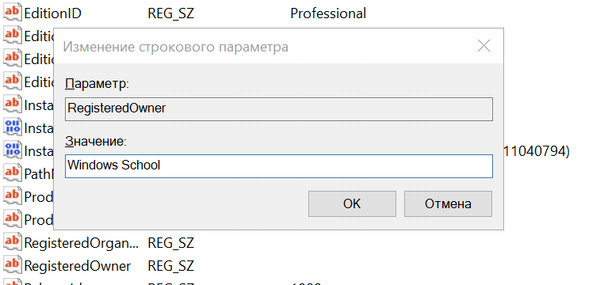

- Внутри раздела (папки) CurrentVersion найдите ключ RegisteredOwner. Если такой строки нет, её нужно создать:

- Щелкните правой кнопкой мыши на раздел (папку) CurrentVersion, выберите Создать, и нажмите Строковый параметр.

Как только вы завершите шаги, вы можете увидеть новую информацию: нажмите Win + R и выполните команду winver, чтобы узнать информацию о Windows.

«Локальные пользователи и группы» в Windows 10

Важно! Рассматриваемая оснастка присутствует только в редакциях Pro и Enterprise!

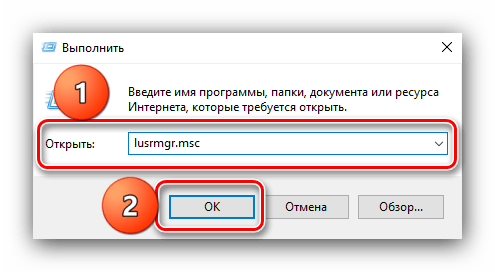

Запуск «Локальных пользователей и групп»

Доступ к рассматриваемому элементу можно получить следующим образом:

- Вызовите инструмент «Выполнить» сочетанием клавиш Win+R, введите в нём запрос lusrmgr.msc и щёлкните «ОК».

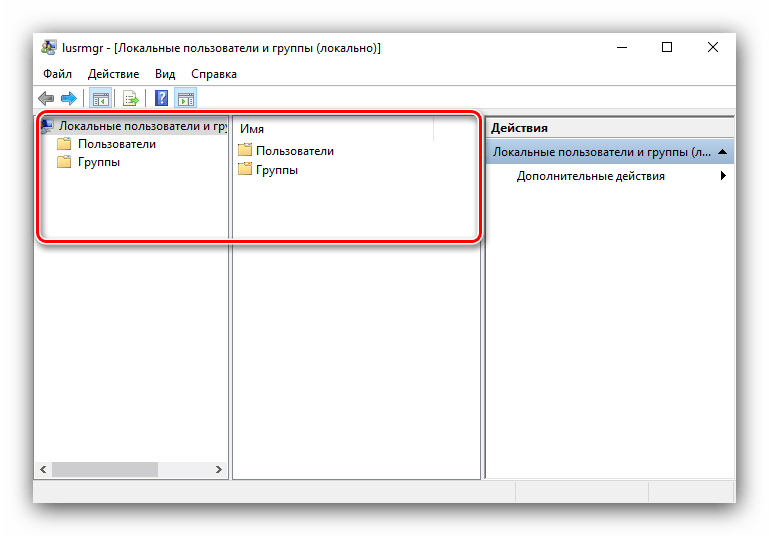

Запустится нужный инструмент.

Теперь взглянем подробнее на особенности приложения.

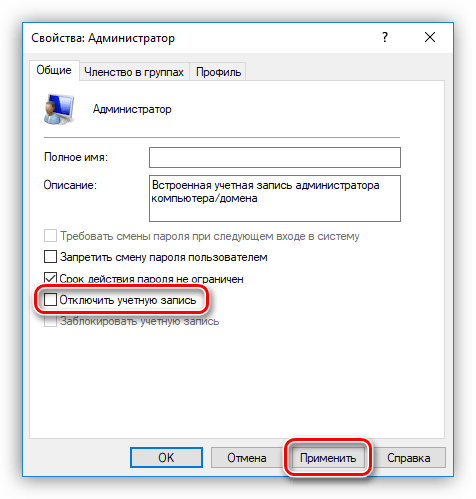

«Пользователи»

В данном каталоге присутствуют такие категории:

- «Администратор» – встроенный аккаунт, который используется в процессе инсталляции ОС перед тем, как юзер создаст свой собственный. Полномочия данной учётки весьма обширны, плюс её нельзя никаким образом удалить. Она пригодится в случае, когда в систему необходимо внести серьёзные изменения, но обычного пользователя-администратора для этой цели недостаточно.

Читайте также: Использование встроенной учётной записи администратора Windows 10

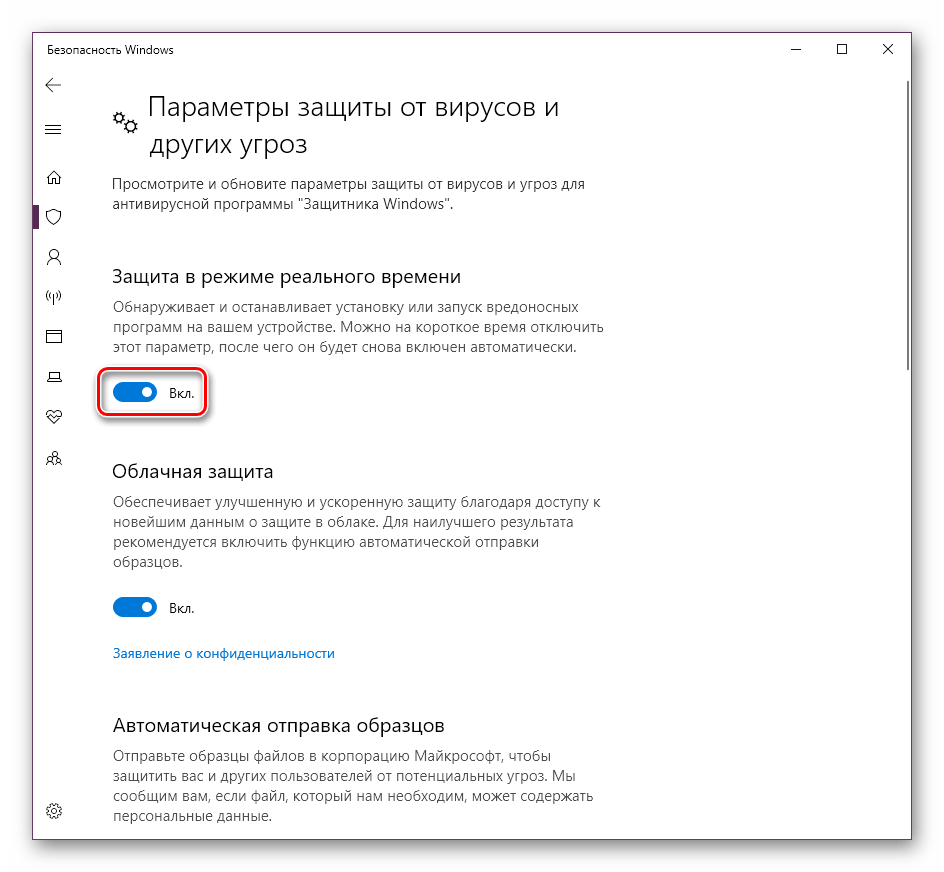

Читайте также: Отключение Защитника в Windows 10

«Группы»

В каталоге «Группы» записей намного больше – они обозначают категории, разграниченные в правах и выполняемых функциях. В этой директории обычно присутствуют следующие элементы:

- «Администраторы» – основная группа, члены которой имеют полный доступ к управлению операционной системой, соответственно, добавлять к ней новые учётки стоит с осторожностью.

- «Администраторы Hyper-V» – здесь находятся записи, которым разрешен доступ к виртуальной машине Hyper-V.

Читайте также: Виртуальная машина в Windows 10

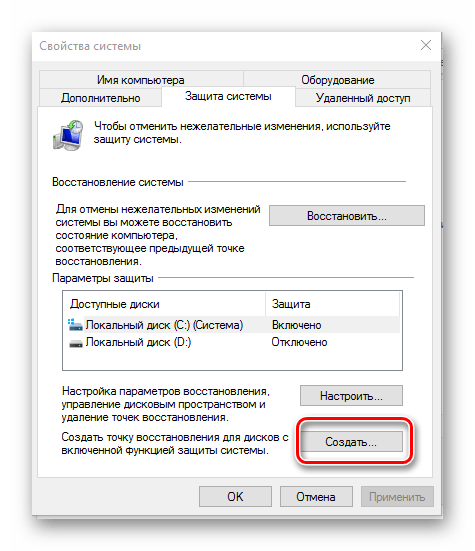

Читайте также: Создание точек восстановления Windows 10

Остальные позиции представляют собой системные категории, с которыми рядовой юзер навряд ли столкнётся.

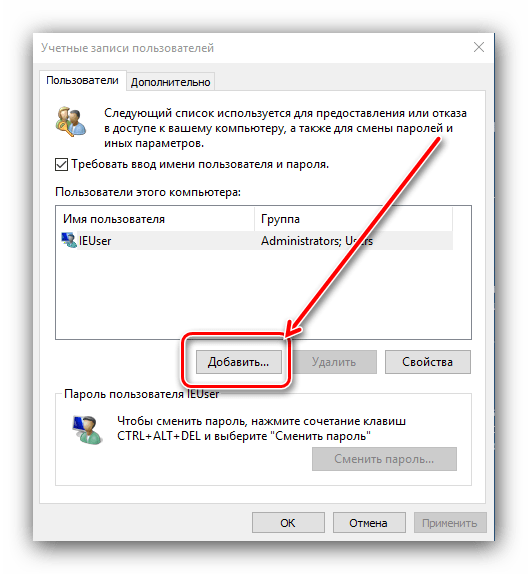

Добавление нового пользователя

Посредством рассматриваемой оснастки можно добавить новую учётную запись. Процедура описана одним из наших авторов, рекомендуем прочитать статью по ссылке далее.

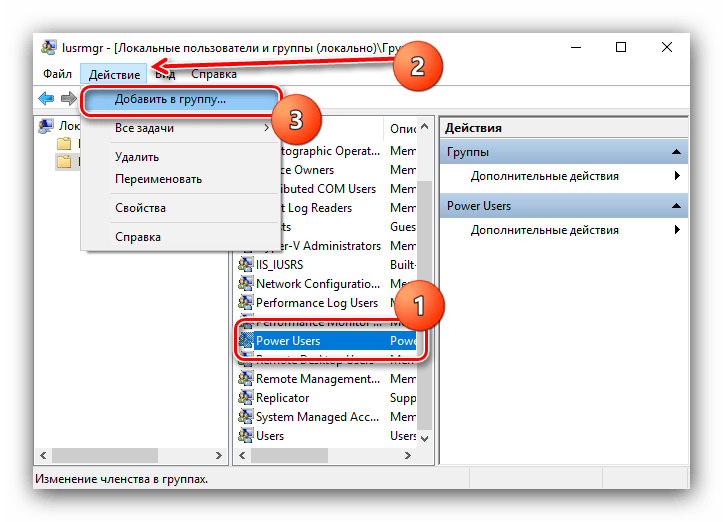

Присоединение пользователя к группе

Редактирование группы происходит по похожему алгоритму:

- Выделите одиночным кликом ЛКМ категорию, после чего воспользуйтесь вариантами «Действие» – «Добавить пользователя в группу».

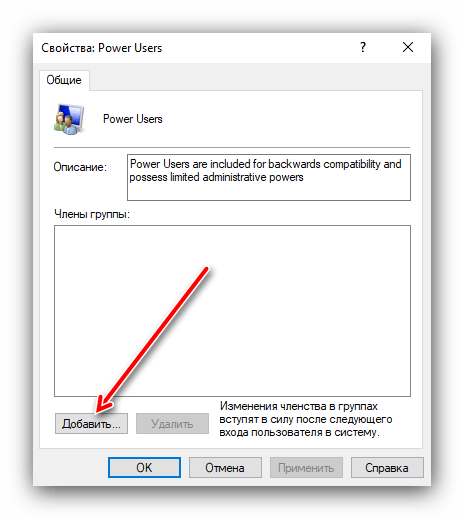

В окне свойств группы кликните по кнопке «Добавить».

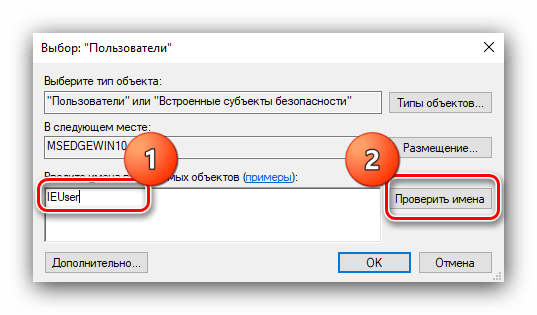

Укажите имя аккаунта в блоке «Введите имена выбираемых объектов», после чего щёлкните «Проверить имена».

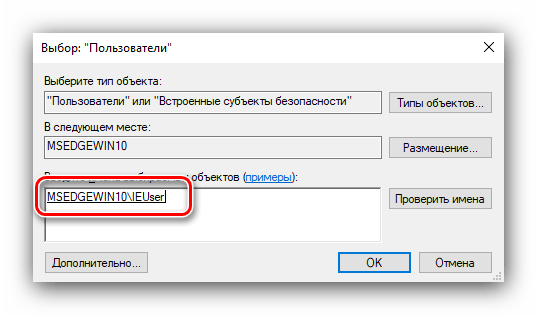

Под названием должно появиться подчёркивание – это означает, что объект распознан и будет присоединён.

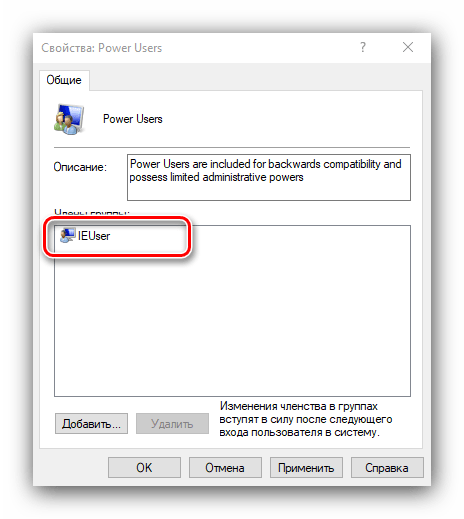

По возвращении в окно свойств вы увидите имя добавленной учётки.

Как видим, действительно ничего сложного.

Теперь вам известно, что собой представляет оснастка «Локальные пользователи и группы» в Windows 10.

Смена владельцев файлов и других объектов Take ownership of files or other objects

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, **** управление политиками и вопросы безопасности, которые необходимо учитывать при настройке политики безопасности «Владение файлами или другими объектами». Describes the best practices, location, values, policy management, and security considerations for the Take ownership of files or other objects security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие пользователи могут стать владельцем любого защищаемого объекта на устройстве, включая объекты Active Directory, файлы и папки NTFS, принтеры, ключи реестра, службы, процессы и потоки. This policy setting determines which users can take ownership of any securable object in the device, including Active Directory objects, NTFS files and folders, printers, registry keys, services, processes, and threads.

У каждого объекта есть владелец, который находится в томе NTFS или базе данных Active Directory. Every object has an owner, whether the object resides in an NTFS volume or Active Directory database. Владелец управляет тем, как устанавливаются разрешения для объекта и кому даны разрешения. The owner controls how permissions are set on the object and to whom permissions are granted.

По умолчанию владельцем является лицо, создавший объект, или процесс. By default, the owner is the person who or the process which created the object. Владельцы всегда могут изменять разрешения для объектов, даже если им отказано во всем доступе к объекту. Owners can always change permissions to objects, even when they are denied all access to the object.

Константа: SeTakeOwnershipPrivilege Constant: SeTakeOwnershipPrivilege

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Не определено Not defined

Рекомендации Best practices

- Назначение этого права пользователя может быть угрозой безопасности. Assigning this user right can be a security risk. Так как владельцы объектов имеют полный контроль над ними, назначьте это право только доверенным пользователям. Because owners of objects have full control of them, only assign this user right to trusted users.

Location Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию Default values

По умолчанию этот параметр является администратором на контроллерах домена и на автономных серверах. By default this setting is Administrators on domain controllers and on stand-alone servers.

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Администраторы Administrators |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Администраторы Administrators |

| Действующие параметры по умолчанию для контроллера домена Domain Controller Effective Default Settings | Администраторы Administrators |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Администраторы Administrators |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Администраторы Administrators |

Управление политикой Policy management

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy.

Перезапуск устройства не требуется для того, чтобы этот параметр политики был эффективным. A restart of the device is not required for this policy setting to be effective.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Владельцем может быть: Ownership can be taken by:

- Администратор. An administrator. По умолчанию группе администраторов предоставляется право владельца файлов или других объектов. By default, the Administrators group is given the Take ownership of files or other objects user right.

- Любой пользователь или любая группа, у которых есть права владельца объекта. Anyone or any group who has the Take ownership user right on the object.

- Пользователь, у которого есть право на восстановление файлов и каталогов. A user who has the Restore files and directories user right.

Владение может быть передано следующими способами: Ownership can be transferred in the following ways:

- Текущий владелец может **** предоставить право владельца другому пользователю, если он является членом группы, определенной в маркере доступа текущего владельца. The current owner can grant the Take ownership user right to another user if that user is a member of a group defined in the current owner’s access token. Для завершения переноса пользователь должен стать владельцем. The user must take ownership to complete the transfer.

- Администратор может стать владельцем. An administrator can take ownership.

- Пользователь, у **** которого есть право на восстановление файлов и каталогов, может дважды щелкнуть «Другие пользователи и группы» и выбрать любого пользователя или группу для назначения прав владельца. A user who has the Restore files and directories user right can double-click Other users and groups and choose any user or group to assign ownership to.

Групповая политика Group Policy

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который будет перезаписывать параметры на локальном компьютере при следующем обновлении групповой политики: Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Если локальный параметр затеняется, это означает, что в настоящее время этот параметр контролируется GPO. When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Любые пользователи, которые имеют право на владение файлами или другими объектами, могут управлять любым объектом независимо от разрешений для этого объекта, а затем вносить любые изменения, которые они хотят внести в этот объект. **** Any users with the Take ownership of files or other objects user right can take control of any object, regardless of the permissions on that object, and then make any changes that they want to make to that object. Такие изменения могут привести к экспозиции данных, повреждениям данных или условию отказа в обслуживании. Such changes could result in exposure of data, corruption of data, or a denial-of-service condition.

Противодействие Countermeasure

Убедитесь, что право на **** владение файлами или другими объектами есть только у локальной группы администраторов. Ensure that only the local Administrators group has the Take ownership of files or other objects user right.

Возможное влияние Potential impact

Нет. None. Настройка по умолчанию ограничивает права владельца файлов или других объектов локальной группой администраторов. Restricting the Take ownership of files or other objects user right to the local Administrators group is the default configuration.