- Поиск ключа восстановления BitLocker в Windows 10

- Где найти ключ восстановления BitLocker?

- Что такое ключ восстановления BitLocker?

- Почему система Windows запрашивает ключ восстановления BitLocker?

- Как функция BitLocker активируется на моем устройстве?

- Как разблокировать BitLocker Windows 10

- Что такое BitLocker Windows 10

- Как отключить BitLocker в Windows 10

- Как в Windows 10 восстановить зашифрованные BitLocker файлы с диска или тома с поврежденной файловой системой

- Если нет пароля, но есть ключ восстановления

- Восстановление BitLocker: известные проблемы BitLocker recovery: known issues

- Windows 10 подсказок для не существующего пароля восстановления BitLocker Windows 10 prompts for a non-existing BitLocker recovery password

- Разрешение Resolution

- Пароль восстановления для ноутбука не был восстановлен, и ноутбук заблокирован The recovery password for a laptop was not backed up, and the laptop is locked

- Разрешение Resolution

- Планшетные устройства не поддерживают использование manage-bde-forcerecovery для тестирования режима восстановления Tablet devices do not support using Manage-bde -forcerecovery to test recovery mode

- Причина Cause

- Обходной путь Workaround

- После установки обновлений прошивки UEFI или TPM на Surface BitLocker подсказок для пароля восстановления After you install UEFI or TPM firmware updates on Surface, BitLocker prompts for the recovery password

- Причина Cause

- Разрешение Resolution

- Шаг 1. Отключите защитники TPM на накопителе загрузки Step 1: Disable the TPM protectors on the boot drive

- Шаг 2. Использование surface BMR для восстановления данных и сброса устройства Step 2: Use Surface BMR to recover data and reset your device

- Шаг 3. Восстановление значений PCR по умолчанию Step 3: Restore the default PCR values

- Step 4: Suspend BitLocker during TPM or UEFI firmware updates

- После установки обновления на компьютер с поддержкой Hyper V BitLocker подсказок для пароля восстановления и возвращает 0xC0210000 After you install an update to a Hyper V-enabled computer, BitLocker prompts for the recovery password and returns error 0xC0210000

- Обходной путь Workaround

- Разрешение Resolution

- Credential Guard/Device Guard на TPM 1.2. При каждом перезапуске BitLocker подсказывая пароль восстановления и возвращает ошибку 0xC0210000 Credential Guard/Device Guard on TPM 1.2: At every restart, BitLocker prompts for the recovery password and returns error 0xC0210000

- Причина Cause

- Разрешение Resolution

Поиск ключа восстановления BitLocker в Windows 10

Если система запрашивает у вас ключ восстановления BitLocker, следующие инструкции помогут вам найти его и понять, почему ключ был запрошен.

Где найти ключ восстановления BitLocker?

Перед активацией защиты функция BitLocker обеспечивает безопасное создание резервной копии ключа восстановления. Ключ восстановления может находиться в нескольких местах, в зависимости от того, какой параметр был выбран при активации BitLocker.

В учетной записи Майкрософт выполните Вход в учетную запись Майкрософт на другом устройстве, чтобы найти ключ восстановления.

Если вы используете современное устройство, поддерживающее автоматическое шифрование устройств, ключ восстановления, скорее всего, будет находиться в вашей учетной записи Майкрософт. Дополнительные сведения см. в разделе Шифрование устройства в Windows 10.

Если устройство настроил другой пользователь или защита BitLocker была активирована другим пользователем, ключ восстановления может находиться в учетной записи Майкрософт этого пользователя.

Для сохраненного распечатки: Ключ восстановления может находиться на распечатке, сохраненном при активации BitLocker. Проверьте свои важные документы, относящиеся к компьютеру.

На USB-накопителе: Подсоедините USB-накопитель к заблокированному компьютеру и следуйте инструкциям. Если ключ сохранен на устройстве флэш-памяти как текстовый файл, прочтите этот файл на другом компьютере.

В учетной записи Azure Active Directory: Если ваше устройство было зарегистрировано в Организации с помощью рабочей или учебной учетной записи электронной почты, ваш ключ восстановления может храниться в учетной записи Azure AD , связанной с вашим устройством. Возможно, вы сможете получить к ключу доступ самостоятельно либо вам может потребоваться обратиться к системному администратору.

Удержание системного администратора. Если устройство подключено к домену (обычно это рабочее или учебное устройство), обратитесь к системному администратору для ключа восстановления.

Что такое ключ восстановления BitLocker?

Ключ восстановления BitLocker — это уникальный 48-значный цифровой пароль, который можно использовать для разблокировки системы, если функция BitLocker не может другим способом точно определить, что попытка доступа к системному диску была санкционированной. Этот ключ может храниться в учетной записи Майкрософт, на распечатке, в сохраненном файле или в организации, управляющей устройством. Запрос ключа восстановления в таких случаях является критически важным условием защиты, при выполнении которого функция BitLocker сможет предоставить вам доступ к вашим данным.

Почему система Windows запрашивает ключ восстановления BitLocker?

BitLocker — это технология шифрования Windows, которая защищает данные от несанкционированного доступа путем шифрования диска и отображения запроса на прохождение одного или нескольких этапов проверки подлинности, прежде чем BitLocker сможет разблокировать устройство. Она включается как при обычном использовании Windows, так и при попытке несанкционированного доступа. При обнаружении небезопасного состояния, которым может быть попытка несанкционированного доступа к данным, система Windows запрашивает ключ восстановления BitLocker. Этот дополнительный шаг представляет собой меру безопасности, призванную обеспечить безопасность ваших данных. Внесение изменений определенного характера в оборудование, встроенное ПО и программное обеспечение может приводить к возникновению состояний, которые функция BitLocker не может отличить от возможной атаки. В таких случаях функция BitLocker может требовать прохождение дополнительной проверки безопасности в виде предоставления ключа восстановления, даже если пользователь является авторизованным владельцем устройства. Это позволяет системе защиты абсолютно точно убедиться в том, что попытка разблокировки устройства выполняется полномочным пользователем.

Как функция BitLocker активируется на моем устройстве?

Есть три стандартных способа активировать защиту BitLocker на вашем устройстве.

Ваше устройство является современным устройством, которое отвечает определенным требованиям для автоматического включения шифрования устройств. В этом случае ключ восстановления BitLocker автоматически сохраняется в учетной записи Майкрософт , прежде чем будет активирована защита.

Владелец или Администратор устройства активировал защиту BitLocker (также называемую шифрованием устройств на некоторых устройствах) с помощью приложения «Параметры» или панели управления: В этом случае пользователь активирует BitLocker либо выберет место для сохранения ключа, либо (в случае шифрования устройства), которое оно автоматически сохранит в учетной записи Майкрософт.

Рабочая или учебная организация, управляющая вашим устройством (в настоящее время или в прошлом), активировала защиту BitLocker на вашем устройстве: В этом случае у Организации может быть ключ восстановления BitLocker.

Защита BitLocker всегда активируется пользователем (или от его имени), у которого есть полные права доступа к вашему устройству на уровне администратора независимо от того, кто является этим пользователем — вы, другой человек или организация, управляющая вашим устройством. В ходе настройки функции BitLocker автоматически создается ключ восстановления во время активации защиты.

Если вам не удается найти запрашиваемый ключ восстановления BitLocker и вы не можете отменить внесенные в конфигурацию изменения, которые могли стать причиной запроса ключа, необходимо выполнить сброс устройства с помощью одного из параметров восстановления Windows 10. Сброс устройства приведет к удалению всех файлов.

Как разблокировать BitLocker Windows 10

Шифрование дисков (функция BitLocker) используется для защиты файлов и папок от несанкционированного доступа. Разблокировать и заблокировать можно любой раздел накопителя. Даже после подключения к другому компьютеру BitLocker защищает Ваши данные.

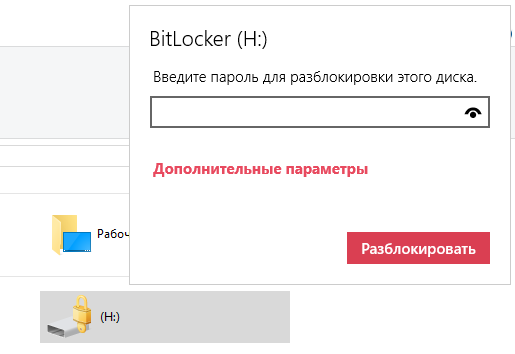

Эта статья расскажет, как разблокировать BitLocker в Windows 10. Вам нужно знать пароль или иметь ключ восстановления. Иначе без его форматирования не обойтись. Для дешифрования используем панель управления и командную строку. Как работает BitLocker, смотрите дальше.

Что такое BitLocker Windows 10

Всё просто. Функция шифрования дисков BitLocker позволяет защитить Ваши данные от несанкционированного доступа. Чтобы получить доступ к накопителю, Вам понадобится ввести пароль. Для обычного пользователя можно спорить о полезности такой функциональности.

- Шифрование только занятого места на диске — если Вы настраиваете шифрование на новом диске или ПК, Вам достаточно зашифровать только ту часть диска, которая сейчас используется. BitLocker зашифровывает новые данные автоматически по мере их добавления.

- Шифрование всего диска — если Вы включаете функцию BitLocker на уже используемом ПК или диске, рекомендуется зашифровать весь диск. Это гарантирует защиту всех данных — даже ранее удалённых, но ещё содержащих извлекаемые сведения. Выполняется медленнее.

После шифрования диска Вас будет спрашивать ранее установленный пароль. И только если Вы его знаете, тогда можно получить доступ (введите пароль для разблокировки этого диска). Если Вы забыли свой пароль, Вы можете использовать ключ восстановления для доступа к диску.

В обновлении Windows 10 (версия 1511) предоставлен новый режим шифрования дисков (XTS-AES). Этот режим обеспечивает дополнительную поддержку целостности, но не совместим с более ранними версиями Windows. Указывается новый режим шифрования или совместимости.

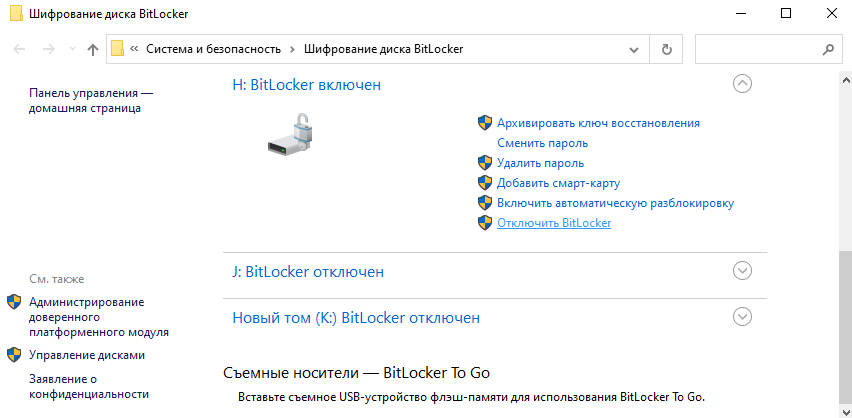

Как отключить BitLocker в Windows 10

В контекстном меню зашифрованного диска выберите Управление BitLocker. В панели управления нажмите Отключить BitLocker (напротив нужного раздела). Нужно обладать правами администратора. Ваш диск будет расшифрован после подтверждения действия.

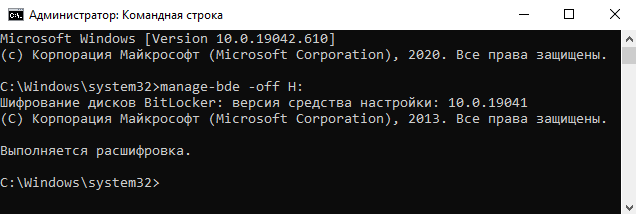

Можно выполнить команду: manage-bde -off H: в командной строке (от имени администратора).

Или команду: Disable-BitLocker -MountPoint «H:» в обновлённой оболочке Windows PowerShell.

Важно! Процесс шифрования и расшифровки может занимать продолжительное время. В зависимости от Вашего накопителя. Разблокировать получается значительно быстрее, чем его зашифровать. Думаю, не стоит сравнивать скорости HHD старого и даже бюджетного SSD.

Мастер шифрования помогает Вам безопасно защитить свои данные. Вам предложат архивировать свой ключ восстановления. Если Вы забыли свой пароль, можно воспользоваться этим ключом (он сохраняется заранее в файле, на USB-устройстве или в учётке Майкрософт).

Функция BitLocker доступна только в редакциях системы Windows 10 : Professional, Enterprise и Education. Можно с уверенностью сказать обязательно в Home версии её может не хватать. Включить или отключить шифрование диска BitLocker можно средствами самой Windows 10.

Включение шифрования данных может немного снизить производительность ПК. Собственно из-за фонового процесса шифрования, который при необходимости будет продолжать выполняться. Но её рекомендуется использоваться для защиты конфиденциальных данных.

Как в Windows 10 восстановить зашифрованные BitLocker файлы с диска или тома с поврежденной файловой системой

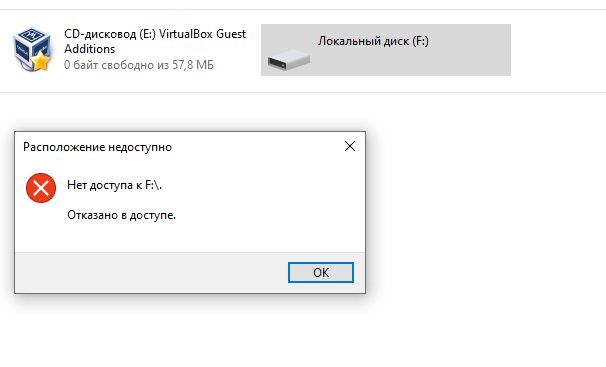

Windows 10 имеет встроенный инструмент шифрования дисков, который может быть использован для защиты логических разделов и съемных носителей. Называется он BitLocker. При шифровании диска вам нужно будет создать пароль, — если вы его потеряете, восстановить доступ к данным будет более чем проблематично. Но с проблемами доступа вы можете столкнуться не только при потере ключей или ошибке в процессе шифрования.

Но и при банальном повреждении файловой структуры, вызванном, к примеру, внезапным отключением питания. В этом случае вы получите ошибку доступа к диску, даже введя правильный пароль.

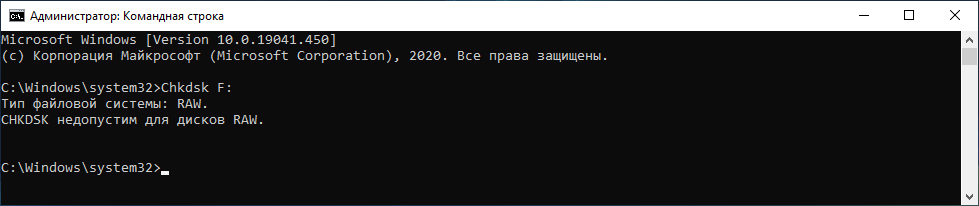

Проверить диск на ошибки с помощью Chkdsk не получится, так как утилита выдаст сообщение, что не работает с дисками RAW .

Хорошо, что в Microsoft предусмотрели подобный сценарий и включили в состав системы такую тулзу как BitLocker Repair Tool. Это небольшой консольный инструмент, специально предназначенный для копирования данных с поврежденных дисков, зашифрованных BitLocker. Но чтобы данные были успешно восстановлены, должно быть соблюдено как минимум одно из трех условий:

- Наличие созданного вами пароля BitLocker.

- Наличие ключа восстановления, который создает система, предлагая сохранить его на внешнем диске.

- Наличие Startup Key — ключа на съемном носителе, позволяющего дешифровывать диск без ввода пользовательского пароля.

Также вам понадобится диск (именно диск, а не раздел) объемом не меньше, чем зашифрованный, — на него будет произведено восстановление данных с повреждённого шифрованного диска или тома.

Диск для восстановления должен быть пустым, так как во время процедуры все данные с него будут удалены.

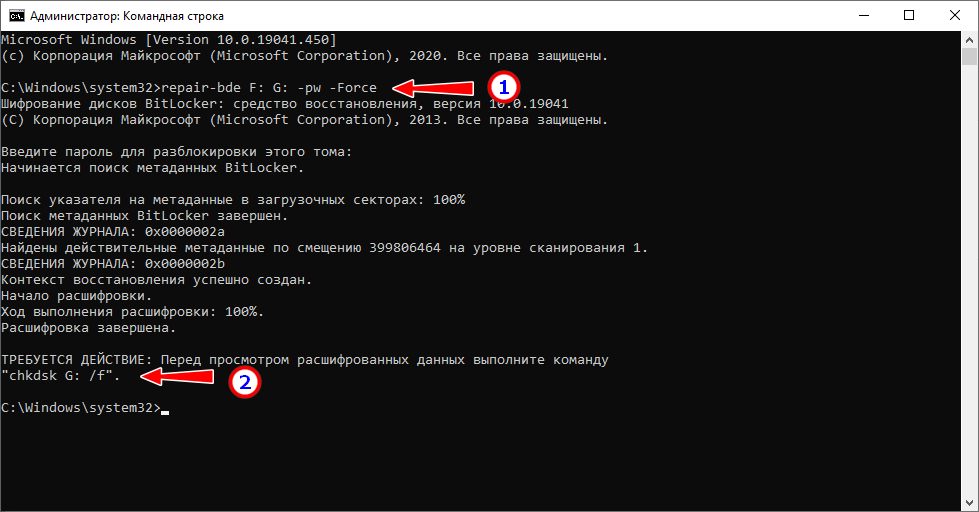

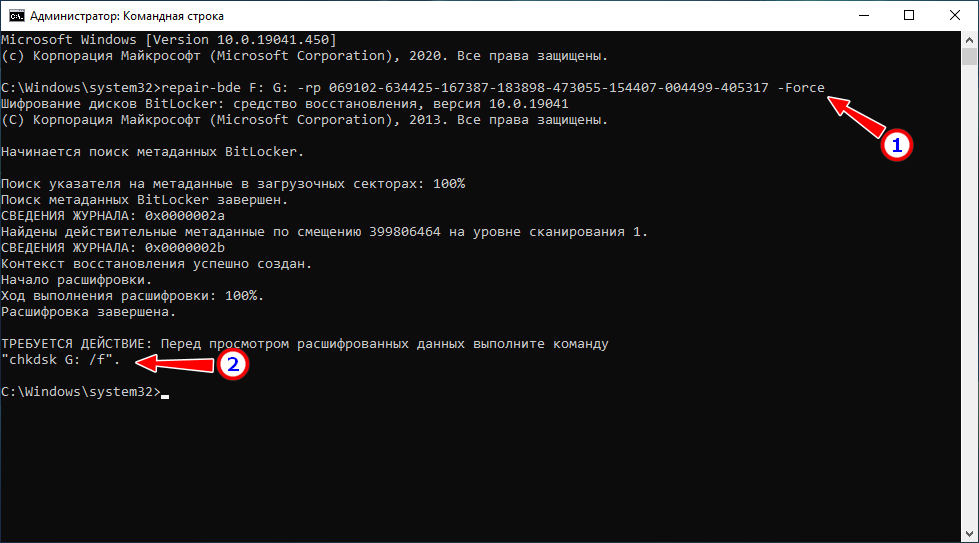

Итак, запустите от имени администратора командную строку и выполните в ней такую команду:

repair-bde F: G: -pw –Force

repair-bde — это название интегрированной утилиты, F — буква зашифрованного битлокером диска, а G — буква диска, на который будет произведено копирование данных. Утилита тут же запросит пароль BitLocker, введите его вручную. Обратите внимание, что строка ввода будет оставаться пустой, как в Linux при вводе пароля sudo и это нормально.

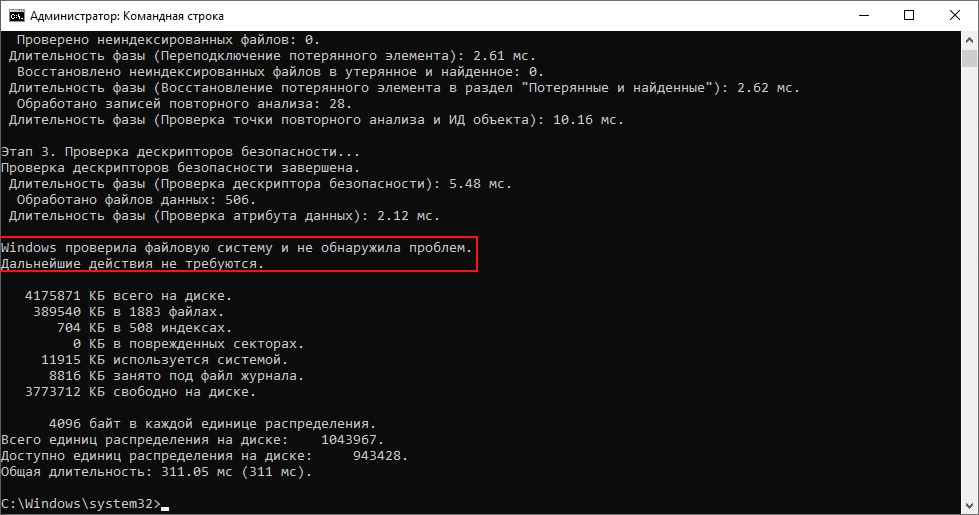

Если пароль окажется верен, начнется процедура поиска метаинформации и расшифровки данных на указанный диск. По завершении процедуры утилита попросит вас выполнить стандартную проверку диска со скопированными на него файлами командой Chkdsk G: /f .

Открыв командой диск G, вы обнаружите на нём все свои файлы, но уже, естественно, расшифрованные.

Зашифрованный диск или том следует отформатировать или очистить его командой clean в Diskpart, после чего вы сможете снова получить к нему доступ.

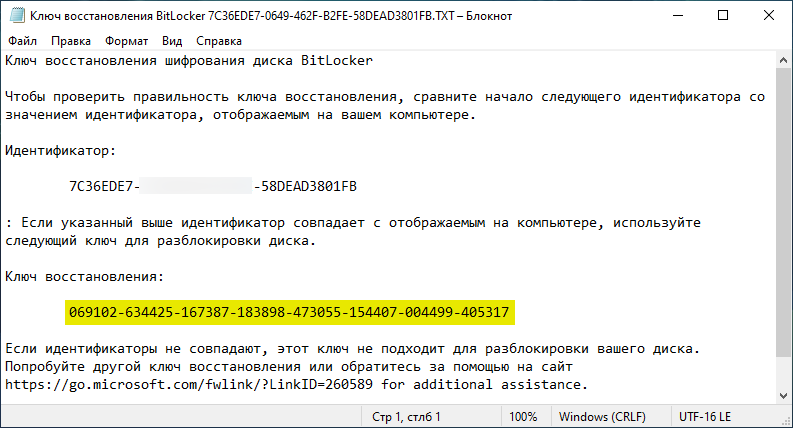

Если нет пароля, но есть ключ восстановления

В данном случае процедура восстановления практически ничем не отличается, только вместо параметра –pw нужно указать –rp и добавить в команду ключ восстановления,

repair-bde F: G: -rp 7C36EDE7-0649-462F-B2FE-58DEAD3801FB –Force

По завершении процедуры не забудьте проверить диск с восстановленными на него данными командой Chkdsk G: /f . Наконец, если ключ шифрования был сохранен на флешку, например, при шифровании системного тома, вместо –rp задается –rk и указывается путь к файлу ключа, вот так:

repair-bde F: G: -rk I:/XXX-XXX-XXX.BEK –Force

Название XXX-XXX-XXX дано чисто для примера, настоящее имя BEK -файла имеет 32 символа. По завершении процедуры копирования расшифрованных данных производится проверка содержащего их диска командой уже знакомой командой Chkdsk G: /f .

Восстановление BitLocker: известные проблемы BitLocker recovery: known issues

В этой статье описываются распространенные проблемы, которые могут помешать BitLocker вести себя так, как ожидалось при восстановлении диска, или что может привести к неожиданному началу восстановления BitLocker. This article describes common issues that may prevent BitLocker from behaving as expected when you recover a drive, or that may cause BitLocker to start recovery unexpectedly. В статье содержится руководство по устранению этих проблем. The article provides guidance to address these issues.

В этой статье «пароль восстановления» ссылается на 48-значный пароль восстановления, а «ключ восстановления» — на 32-значный ключ восстановления. In this article, «recovery password» refers to the 48-digit recovery password and «recovery key» refers to 32-digit recovery key. Дополнительные сведения см. в дополнительных сведениях о защитниках ключей BitLocker. For more information, see BitLocker key protectors.

Windows 10 подсказок для не существующего пароля восстановления BitLocker Windows 10 prompts for a non-existing BitLocker recovery password

Windows 10 подсказок для пароля восстановления BitLocker. Windows 10 prompts you for a BitLocker recovery password. Однако пароль восстановления BitLocker не был настроен. However, you did not configure a BitLocker recovery password.

Разрешение Resolution

В задаваемой проблеме BitLocker и Active Directory Domain Services (AD DS) решаются ситуации, которые могут привести к этому симптому, и предоставляется информация о том, как устранить проблему: The BitLocker and Active Directory Domain Services (AD DS) FAQ addresses situations that may produce this symptom, and provides information about how to resolve the issue:

Пароль восстановления для ноутбука не был восстановлен, и ноутбук заблокирован The recovery password for a laptop was not backed up, and the laptop is locked

У вас есть домашний ноутбук Windows 10, и вам необходимо восстановить его жесткий диск. You have a Windows 10 Home-based laptop, and you have to recover its hard disk. Диск был зашифрован с помощью шифрования драйвера BitLocker. The disk was encrypted by using BitLocker Driver Encryption. Однако пароль восстановления BitLocker не был восстановлен, и обычный пользователь ноутбука не может предоставить пароль. However, the BitLocker recovery password was not backed up, and the usual user of the laptop is not available to provide the password.

Разрешение Resolution

Вы можете использовать любой из следующих методов для ручного восстановления или синхронизации существующей информации о восстановлении клиента в Интернете: You can use either of the following methods to manually back up or synchronize an online client’s existing recovery information:

Создайте сценарий инструментов управления Windows (WMI), который будет создавать дополнительные сведения. Create a Windows Management Instrumentation (WMI) script that backs up the information. Дополнительные сведения см. в сообщении поставщика шифрования дисков BitLocker. For more information, see BitLocker Drive Encryption Provider.

В окне Командная подсказка с повышенными уровнями используйте команду manage-bde для обратного использования данных. In an elevated Command Prompt window, use the manage-bde command to back up the information.

Например, чтобы выполнить back up all of the recovery information for the C: drive to AD DS, open an elevated Command Prompt window and run the following command: For example, to back up all of the recovery information for the C: drive to AD DS, open an elevated Command Prompt window and run the following command:

BitLocker не управляет этим процессом резервного копирования автоматически. BitLocker does not automatically manage this backup process.

Планшетные устройства не поддерживают использование manage-bde-forcerecovery для тестирования режима восстановления Tablet devices do not support using Manage-bde -forcerecovery to test recovery mode

У вас есть планшетное или шиферное устройство, и вы пытаетесь протестировать восстановление BitLocker, подав следующую команду: You have a tablet or slate device, and you try to test BitLocker Recovery by running the following command:

Однако после ввода пароля восстановления устройство не может запуститься. However, after you enter the recovery password, the device cannot start.

Причина Cause

Планшетные устройства не поддерживают команду manage-bde-forcerecovery. Tablet devices do not support the manage-bde -forcerecovery command.

Эта проблема возникает из-за того, что диспетчер загрузки Windows не может обрабатывать сенсорный ввод на этапе предварительной загрузки при запуске. This issue occurs because the Windows Boot Manager cannot process touch input during the pre-boot phase of startup. Если диспетчер загрузки обнаруживает, что устройство является планшетом, он перенаправляет процесс запуска в среду восстановления Windows (WinRE), которая может обрабатывать сенсорный ввод. If Boot Manager detects that the device is a tablet, it redirects the startup process to the Windows Recovery Environment (WinRE), which can process touch input.

Если WindowsRE обнаруживает протектор TPM на жестком диске, он делает повторное окно PCR. If WindowsRE detects the TPM protector on the hard disk, it does a PCR reseal. Однако команда manage-bde-forcerecovery удаляет защитники TPM на жестком диске. However, the manage-bde -forcerecovery command deletes the TPM protectors on the hard disk. Таким образом, WinRE не может повторно переопроверять PCRs. Therefore, WinRE cannot reseal the PCRs. Этот сбой запускает бесконечный цикл восстановления BitLocker и предотвращает запуск Windows. This failure triggers an infinite BitLocker recovery cycle and prevents Windows from starting.

Это поведение по дизайну для всех версий Windows. This behavior is by design for all versions of Windows.

Обходной путь Workaround

Чтобы устранить цикл перезагрузки, выполните следующие действия: To resolve the restart loop, follow these steps:

- На экране восстановления BitLocker выберите Пропустить этот диск. On the BitLocker Recovery screen, select Skip this drive.

- Выберите командную команду >устранения неполадок >расширенные параметры. Select Troubleshoot >Advanced Options >Command Prompt.

- В окне Командная подсказка запустите следующие команды: In the Command Prompt window, run the following commands :

- Закрой окно Командная подсказка. Close the Command Prompt window.

- Выключи устройство. Shut down the device.

- Запустите устройство. Start the device. Windows должна начинаться в обычном режиме. Windows should start as usual.

После установки обновлений прошивки UEFI или TPM на Surface BitLocker подсказок для пароля восстановления After you install UEFI or TPM firmware updates on Surface, BitLocker prompts for the recovery password

У вас есть устройство Surface, включающее шифрование диска BitLocker. You have a Surface device that has BitLocker Drive Encryption turned on. Вы обновляете прошивку TPM устройства или устанавливаете обновление, которое меняет подпись прошивки системы. You update the firmware of the device TPM or install an update that changes the signature of the system firmware. Например, вы устанавливаете обновление Surface TPM (IFX). For example, you install the Surface TPM (IFX) update.

На устройстве Surface вы испытываете один или несколько следующих симптомов: You experience one or more of the following symptoms on the Surface device:

- При запуске вам будет предложен пароль восстановления BitLocker. At startup, you are prompted for your BitLocker recovery password. Вы вводите правильный пароль восстановления, но Windows не запустится. You enter the correct recovery password, but Windows doesn’t start up.

- Запуск развивается непосредственно в параметры интерфейса UEFI с унифицированными надувными программами Surface. Startup progresses directly into the Surface Unified Extensible Firmware Interface (UEFI) settings.

- Устройство Surface находится в бесконечном цикле перезагрузки. The Surface device appears to be in an infinite restart loop.

Причина Cause

Эта проблема возникает, если TPM устройства Surface настроен на использование значений реестра конфигурации платформы (PCR), помимо значений PCR 7 и PCR 11 по умолчанию. This issue occurs if the Surface device TPM is configured to use Platform Configuration Register (PCR) values other than the default values of PCR 7 and PCR 11. Например, следующие параметры могут настроить TPM следующим образом: For example, the following settings can configure the TPM this way:

- Безопасная загрузка отключена. Secure Boot is turned off.

- Значения PCR были явно определены, например, групповой политикой. PCR values have been explicitly defined, such as by Group Policy.

Устройства, поддерживают подключение к режиму ожидания (также известные как InstantGO или Always On, всегдаподключенные компьютеры), включая устройства Surface, должны использовать PCR 7 TPM. Devices that support Connected Standby (also known as InstantGO or Always On, Always Connected PCs), including Surface devices, must use PCR 7 of the TPM. В конфигурации по умолчанию в таких системах BitLocker связывается с PCR 7 и PCR 11, если правильно настроены PCR 7 и Secure Boot. In its default configuration on such systems, BitLocker binds to PCR 7 and PCR 11 if PCR 7 and Secure Boot are correctly configured. Дополнительные сведения см. в странице «О реестре конфигурации платформы (PCR)» в параметрах групповой политики BitLocker). For more information, see «About the Platform Configuration Register (PCR)» at BitLocker Group Policy Settings).

Разрешение Resolution

Чтобы проверить значения PCR, которые используются на устройстве, откройте окно Командная подсказка и запустите следующую команду: To verify the PCR values that are in use on a device, open and elevated Command Prompt window and run the following command:

В этой команде операционной системы. In this command, represents the drive letter of the operating system drive.

Чтобы устранить эту проблему и отремонтировать устройство, выполните следующие действия. To resolve this issue and repair the device, follow these steps.

Шаг 1. Отключите защитники TPM на накопителе загрузки Step 1: Disable the TPM protectors on the boot drive

Если установлено обновление TPM или UEFI, и устройство не может запуститься, даже если вы введите правильный пароль восстановления BitLocker, вы можете восстановить возможность начать с помощью пароля восстановления BitLocker и изображения восстановления Surface для удаления протекторов TPM с загрузочного диска. If you have installed a TPM or UEFI update and your device cannot start, even if you enter the correct BitLocker recovery password, you can restore the ability to start by using the BitLocker recovery password and a Surface recovery image to remove the TPM protectors from the boot drive.

Для этого выполните следующие действия: To do this, follow these steps:

- Получение пароля для восстановления BitLocker из Microsoft.com учетной записи. Obtain your BitLocker recovery password from your Microsoft.com account. Если bitLocker управляется другим методом, например управлением и мониторингом Microsoft BitLocker (MBAM), обратитесь за помощью к администратору. If BitLocker is managed by a different method, such as Microsoft BitLocker Administration and Monitoring (MBAM), contact your administrator for help.

- С помощью другого компьютера можно скачать изображение восстановления Surface с помощью скачивания изображения восстановления для surface. Use another computer to download the Surface recovery image from Download a recovery image for your Surface. Используйте загруженное изображение для создания накопителя восстановления USB. Use the downloaded image to create a USB recovery drive.

- Вставьте диск восстановления USB Surface в устройство Surface и запустите устройство. Insert the USB Surface recovery image drive into the Surface device, and start the device.

- При запросе выберите следующие элементы: When you are prompted, select the following items:

- Язык операционной системы. Your operating system language.

- Макет клавиатуры. Your keyboard layout.

- Выберите командную команду >устранения неполадок >расширенные параметры. Select Troubleshoot >Advanced Options >Command Prompt.

- В окне Командная подсказка запустите следующие команды: In the Command Prompt window, run the following commands: В этих командах находится пароль восстановления BitLocker, полученный на шаге 1, и это буква диска, назначенная диску операционной системы. In these commands, is the BitLocker recovery password that you obtained in step 1, and is the drive letter that is assigned to your operating system drive.

Дополнительные сведения об использовании этой команды см. в пункте manage-bde: unlock. For more information about how to use this command, see manage-bde: unlock.

После отключения протекторов TPM шифрование диска BitLocker больше не защищает ваше устройство. After you disable the TPM protectors, BitLocker Drive Encryption no longer protects your device. Чтобы повторно включить шифрование диска BitLocker, выберите Начните, введите Управление BitLockerи нажмите кнопку Ввод. To re-enable BitLocker Drive Encryption, select Start, type Manage BitLocker, and then press Enter. Выполните действия по шифрованию диска. Follow the steps to encrypt your drive.

Шаг 2. Использование surface BMR для восстановления данных и сброса устройства Step 2: Use Surface BMR to recover data and reset your device

Чтобы восстановить данные с устройства Surface, если вы не можете запустить Windows, выполните шаги от 1 до 5 шага 1, чтобы вернуться в окно Командная подсказка, а затем выполните следующие действия: To recover data from your Surface device if you cannot start Windows, follow steps 1 through 5 of Step 1 to return to the Command Prompt window, and then follow these steps:

В командной подсказке запустите следующую команду: At the command prompt, run the following command:

В этой команде находится пароль восстановления BitLocker, полученный на шаге 1 шага 1, и является буквой диска, назначенной диску операционной системы. In this command, is the BitLocker recovery password that you obtained in step 1 of Step 1, and is the drive letter that is assigned to your operating system drive.

После разблокировки диска используйте команду копирования или xcopy для копирования пользовательских данных на другой диск. After the drive is unlocked, use the copy or xcopy command to copy the user data to another drive.

Дополнительные сведения об этих командах см. в командной версии Windows. For more information about the these commands, see the Windows commands.

Чтобы сбросить устройство с помощью образа восстановления Surface, выполните инструкции в разделе «Как сбросить поверхность с помощью usb-накопителя восстановления» в разделе Создание и использование накопителя восстановления USB. To reset your device by using a Surface recovery image, follow the instructions in the «How to reset your Surface using your USB recovery drive» section in Creating and using a USB recovery drive.

Шаг 3. Восстановление значений PCR по умолчанию Step 3: Restore the default PCR values

Чтобы предотвратить повторение этой проблемы, настоятельно рекомендуется восстановить конфигурацию безопасной загрузки по умолчанию и значения PCR. To prevent this issue from recurring, we strongly recommend that you restore the default configuration of Secure Boot and the PCR values.

Чтобы включить безопасную загрузку на устройстве Surface, выполните следующие действия: To enable Secure Boot on a Surface device, follow these steps:

- Приостановка BitLocker. Suspend BitLocker. Для этого откройте окно повышенной Windows PowerShell и запустите следующий cmdlet: to do this, open an elevated Windows PowerShell window, and run the following cmdlet: В этой команде является буквой, назначенной вашему диску. In this command, is the letter that is assigned to your drive.

- Перезапустите устройство и отредактируете BIOS, чтобы установить параметр Secure Boot только для Microsoft. Restart the device, and then edit the BIOS to set the Secure Boot option to Microsoft Only.

- Перезагрузите устройство. Restart the device.

- Откройте окно PowerShell с повышенными уровнями и запустите следующий кодлет: Open an elevated PowerShell window, and run the following cmdlet:

Чтобы сбросить параметры PCR в TPM, выполните следующие действия: To reset the PCR settings on the TPM, follow these steps:

Отключите любые объекты групповой политики, которые настраивают параметры PCR, или удалите устройство из любых групп, которые исполняют такие политики. Disable any Group Policy Objects that configure the PCR settings, or remove the device from any groups that enforce such policies.

Подробнее: Параметры групповой политики BitLocker. For more information, see BitLocker Group Policy settings.Приостановка BitLocker. Suspend BitLocker. Для этого откройте окно повышенной Windows PowerShell и запустите следующий cmdlet: To do this, open an elevated Windows PowerShell window, and run the following cmdlet:

где это письмо, назначенное вашему диску. where is the letter assigned to your drive.

Запустите следующий cmdlet: Run the following cmdlet:

Step 4: Suspend BitLocker during TPM or UEFI firmware updates

You can avoid this scenario when you install updates to system firmware or TPM firmware by temporarily suspending BitLocker before you apply such updates.

TPM and UEFI firmware updates may require multiple restarts while they install. To keep BitLocker suspended during this process, you must use Suspend-BitLocker and set the Reboot Count parameter to either of the following values:

- 2 or greater: This value sets the number of times the device can restart before BitLocker Device Encryption resumes.

- 0: This value suspends BitLocker Drive Encryption indefinitely, until you use Resume-BitLocker or another mechanism to resume protection.

To suspend BitLocker while you install TPM or UEFI firmware updates:

- Open an elevated Windows PowerShell window, and run the following cmdlet: В этом комлете является буква, назначенная вашему диску. In this cmdlet is the letter that is assigned to your drive.

- Установите драйвер устройства Surface и обновления прошивки. Install the Surface device driver and firmware updates.

- После установки обновлений прошивки перезапустите компьютер, откройте окно PowerShell с повышенными уровнями и запустите следующий cmdlet: After you install the firmware updates, restart the computer, open an elevated PowerShell window, and then run the following cmdlet:

Чтобы повторно включить шифрование диска BitLocker, выберите Начните, введите Управление BitLockerи нажмите кнопку Ввод. To re-enable BitLocker Drive Encryption, select Start, type Manage BitLocker, and then press Enter. Выполните действия по шифрованию диска. Follow the steps to encrypt your drive.

После установки обновления на компьютер с поддержкой Hyper V BitLocker подсказок для пароля восстановления и возвращает 0xC0210000 After you install an update to a Hyper V-enabled computer, BitLocker prompts for the recovery password and returns error 0xC0210000

У вас есть устройство с Windows 10, версией 1703, Windows 10, версией 1607 или Windows Server 2016. You have a device that runs Windows 10, version 1703, Windows 10, version 1607, or Windows Server 2016. Кроме того, Hyper-V включен на устройстве. Also, Hyper-V is enabled on the device. После установки затронутой версии и перезапуска устройства устройство вступает в режим восстановления BitLocker, и вы увидите код ошибки 0xC0210000. After you install an affected update and restart the device, the device enters BitLocker Recovery mode and you see error code 0xC0210000.

Обходной путь Workaround

Если ваше устройство уже находится в этом состоянии, вы можете успешно запустить Windows после приостановки BitLocker из среды восстановления Windows (WinRE). If your device is already in this state, you can successfully start Windows after suspending BitLocker from the Windows Recovery Environment (WinRE). Для этого выполните следующие действия: To do this, follow these steps:

Извлеките 48-значный пароль восстановления BitLocker для диска операционной системы с портала организации или из того места, где пароль был сохранен при первом включении шифрования диска BitLocker. Retrieve the 48-digit BitLocker recovery password for the operating system drive from your organization’s portal or from wherever the password was stored when BitLocker Drive Encryption was first turned on.

На экране Восстановления нажмите кнопку Ввод. On the Recovery screen, press Enter. При запросе введите пароль восстановления. When you are prompted, enter the recovery password.

Если устройство запускается в (WinRE) и снова подсказывало пароль восстановления, выберите Пропустить диск. If your device starts in the (WinRE) and prompts you for the recovery password again, select Skip the drive.

Выберите дополнительные параметры > Устранение > проблем расширенных параметров > Командная подсказка. Select Advanced options > Troubleshoot > Advanced options > Command Prompt.

В окне Командная подсказка запустите следующие команды: In the Command Prompt window, run the following commands:

Эти команды разблокировать диск, а затем приостановить BitLocker, отключив защитники TPM на диске. These commands unlock the drive and then suspend BitLocker by disabling the TPM protectors on the drive. Последняя команда закрывает окно Командная подсказка. The final command closes the Command Prompt window.

Эти команды приостанавливать BitLocker для одного перезапуска устройства. These commands suspend BitLocker for one restart of the device. Параметр -rc 1 работает только в операционной системе и не работает в среде восстановления. The -rc 1 option works only inside the operating system and does not work in the recovery environment.

Выберите пункт Продолжить. Select Continue. Windows должна начаться. Windows should start.

После запуска Windows откройте окно командной подсказки и запустите следующую команду: After Windows has started, open an elevated Command Prompt window and run the following command:

Если вы не приостанавливали BitLocker перед запуском устройства, эта проблема повторяется. Unless you suspend BitLocker before you start the device, this issue recurs.

Чтобы временно приостановить работу BitLocker перед перезапуском устройства, откройте окно командной подсказки и запустите следующую команду: To temporarily suspend BitLocker just before you restart the device, open an elevated Command Prompt window and run the following command:

Разрешение Resolution

Чтобы устранить эту проблему, установите соответствующее обновление на затронутом устройстве: To resolve this issue, install the appropriate update on the affected device:

- Для Windows 10 версия 1703: 9 июля 2019 г. — KB4507450 (сборка ОС 15063.1928) For Windows 10, version 1703: July 9, 2019—KB4507450 (OS Build 15063.1928)

- Для Windows 10 версии 1607 и Windows Server 2016: 9 июля 2019 г. — KB4507460 (сборка ОС 14393.3085) For Windows 10, version 1607 and Windows Server 2016: July 9, 2019—KB4507460 (OS Build 14393.3085)

Credential Guard/Device Guard на TPM 1.2. При каждом перезапуске BitLocker подсказывая пароль восстановления и возвращает ошибку 0xC0210000 Credential Guard/Device Guard on TPM 1.2: At every restart, BitLocker prompts for the recovery password and returns error 0xC0210000

У вас есть устройство с TPM 1.2 и windows 10 версии 1809. You have a device that uses TPM 1.2 and runs Windows 10, version 1809. Кроме того, устройство использует функции безопасности на основе виртуализации, такие как Device Guard и Credential Guard. Also, the device uses Virtualization-based Security features such as Device Guard and Credential Guard. Каждый раз при запуске устройства устройство вступает в режим восстановления BitLocker, и вы видите код ошибки 0xc0210000 и сообщение, напоминающее следующее. Every time that you start the device, the device enters BitLocker Recovery mode and you see error code 0xc0210000, and a message that resembles the following.

Компьютер и устройство необходимо отремонтировать. Your PC/Device needs to be repaired. Не удалось получить доступ к необходимому файлу, так как клавиша BitLocker была загружена неправильно. A required file couldn’t be accessed because your BitLocker key wasn’t loaded correctly.

Код ошибки 0xc0210000 Error code 0xc0210000

Вам потребуется использовать средства восстановления. You’ll need to use recovery tools. Если у вас нет средств установки (например, диска или USB-устройства), обратитесь к администратору ПК или производителю ПК и устройств. If you don’t have any installation media (like a disc or USB device), contact your PC administrator or PC/Device manufacturer.

Причина Cause

Дополнительные сведения об этой технологии см. в Защитник Windows System Guard: как аппаратный корень доверия помогает защитить Windows 10 For more information about this technology, see Windows Defender System Guard: How a hardware-based root of trust helps protect Windows 10

Разрешение Resolution

Чтобы устранить эту проблему, сделайте одно из следующих: To resolve this issue, do one of the following:

- Удалите любое устройство, использующее TPM 1.2, из любой группы, которая подвержена объектам групповой политики (GPOs), которые используют безопасный запуск. Remove any device that uses TPM 1.2 from any group that is subject to Group Policy Objects (GPOs) that enforce Secure Launch.

- Изменить GPO безопасности на основе виртуализации, чтобы установить отключенную конфигурацию **** безопасного запуска. Edit the Turn On Virtualization Based Security GPO to set Secure Launch Configuration to Disabled.

—>