- Active Directory рекомендации по восстановлению леса Active Directory Forest Recovery Guide

- Блокнот ночного сисадмина

- вторник, 21 июля 2015 г.

- Резервное копирование и восстановление Active Directory на Windows Server 2012

- Восстановление Active Directory из резервной копии

- Восстановление контроллера домена AD через репликацию

- Типы восстановления Active Directory: полномочное и неполномочное

- Восстановление контроллера домена AD из system state бэкапа

- Восстановление отдельных объектов в AD

Active Directory рекомендации по восстановлению леса Active Directory Forest Recovery Guide

Область применения: Windows Server 2016, Windows Server 2012 и 2012 R2, Windows Server 2008 и 2008 R2, Windows Server 2003 Applies To: Windows Server 2016, Windows Server 2012 and 2012 R2, Windows Server 2008 and 2008 R2, Windows Server 2003

В этом руководством содержатся рекомендации по восстановлению Active Directory® лесу, если при сбое в масштабе леса все контроллеры домена в лесу не могут функционировать нормально. This guide contains best-practice recommendations for recovering an Active Directory® forest if forest-wide failure renders all domain controllers (DCs) in the forest incapable of functioning normally. Содержащиеся в нем действия служат шаблоном для плана восстановления леса, который можно настроить для конкретной среды. The steps it contains serve as a template for your forest recovery plan, which you can customize for your particular environment. Эти действия применимы к контроллерам домена под управлением операционных систем Microsoft® Windows Server 2016, 2012 R2, 2012, 2008 R2, 2008 и 2003. These steps apply to DCs that run Microsoft® Windows Server 2016, 2012 R2, 2012, 2008 R2, 2008, and 2003 operating systems.

Процедуры, которые являются уникальными для контроллеров домена под управлением Windows Server 2003, объединены в лес Active Directory восстановление Windows server 2003. Procedures that are unique for DCs that run Windows Server 2003 are consolidated in AD Forest Recovery Windows Server 2003.

Блокнот ночного сисадмина

вторник, 21 июля 2015 г.

Резервное копирование и восстановление Active Directory на Windows Server 2012

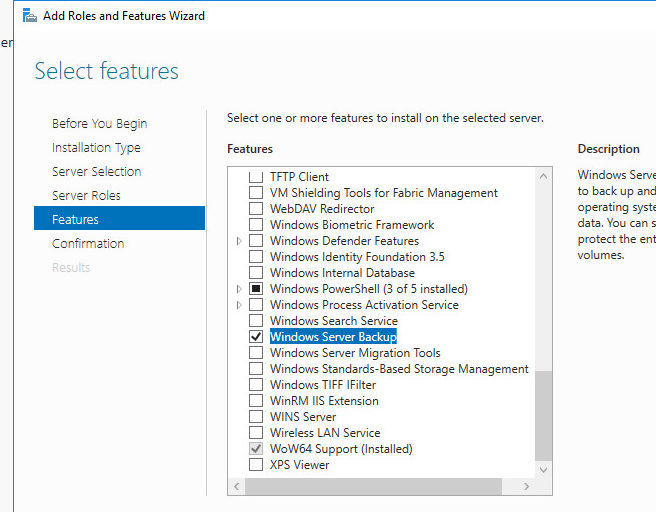

Для выполнения резервного копирования сервера на Windows 2012 вполне достаточно встроенного компонента «Система архивации данных Windows Server«. Сначала добавьте сервис через «Мастер добавления ролей и компонентов«.

Далее можно приступать непосредственно к настройке бэкапа:

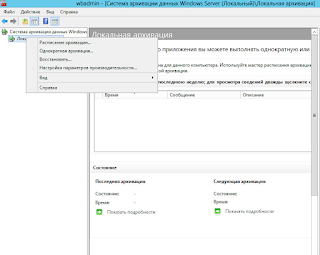

1. Откройте консоль «Система архивации данных Windows Server» и запустите мастер «Расписание архивации. «.

2. На первом шаге просто нажмите «Далее«.

3. В конфигурации архивации выберите «Настраиваемый«.

4. Установите галочку напротив «Состояния системы«. Этого будет вполне достаточно для восстановления.

5. Задайте расписание архивации.

6. Местом назначения удобнее и надежнее всего сделать удалённую сетевую папку, например второй контроллер домена, а его в свою очередь бэкапить на первый.

7. Далее укажите точный путь к сетевой папке.

8. Перед завершением мастера ещё раз проверьте корректность всех настроек и нажмите «Готово«.

9. Созданное задание по архивированию можно будет найти в планировщике заданий по пути: «Библиотека планировщика заданий -> Microsoft -> Windows -> Backup«.

10. Также не забудьте прописать пользователя, под которым будет запускаться архивирование состояния системы, в групповую политику «Default Domain Controller Policy -> Конфигурация компьютера -> Политики -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя -> Вход в качестве пакетного задания«.

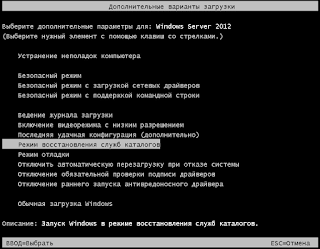

Восстановление Active Directory обязательно выполняется в режиме DSRM («Directory Services Restore Mode» — «Режим восстановления служб каталогов«). Для включения данного режима нажмите «F8» перед стартом ОС, чтобы появились дополнительные варианты загрузки.

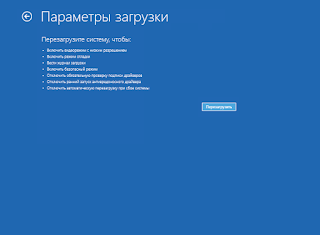

Другой вариант попасть в DSRM: выполнить команду «shutdown -r -o -t 0» для загрузки ОС в режим диагностики и там уже указать системе предложить дополнительные варианты загрузки.

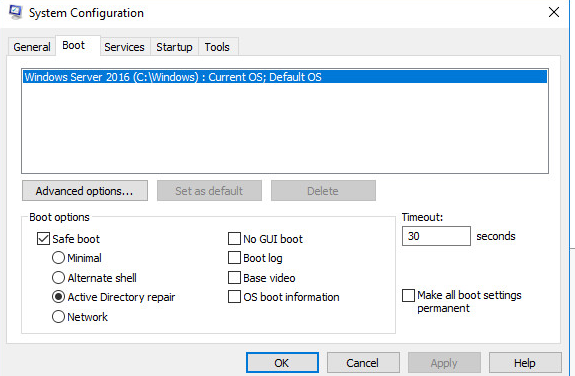

И последний способ: использовать «msconfig«, чтобы указать параметры загрузки (в нашем случае выбираем «Безопасный режим -> Восстановление Active Directory«). Необходимо добавить, что это единственный способ загрузиться в режиме DSRM без наличия роли контроллера домена у сервера.

Рассмотрим два сценария восстановления:

Первый, когда выходит из строя аппаратная часть, и необходимо её полностью заменить. При этом понадобится предварительно установить на новый сервер чистую ОС той же версии, с тем же сервис паком, которая была на контроллере. Желательно, чтобы совпадали и версии браузера IE. Также нужно заранее добавить компонент «Система архивации данных Windows Server«.

Последовательность действий такая:

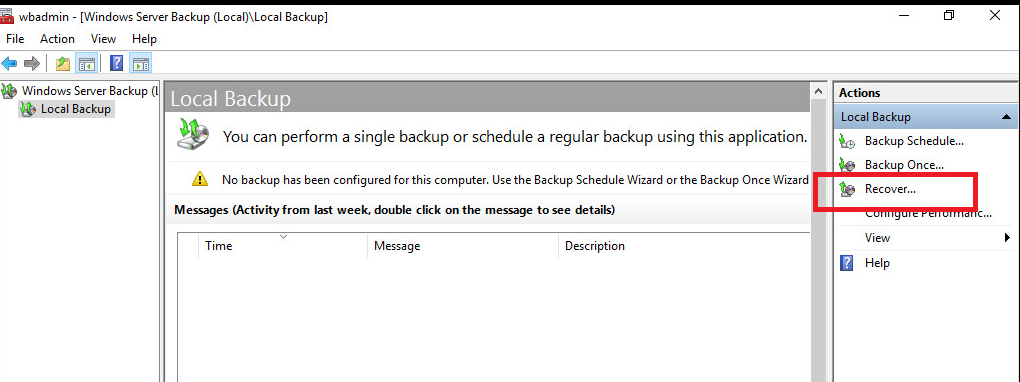

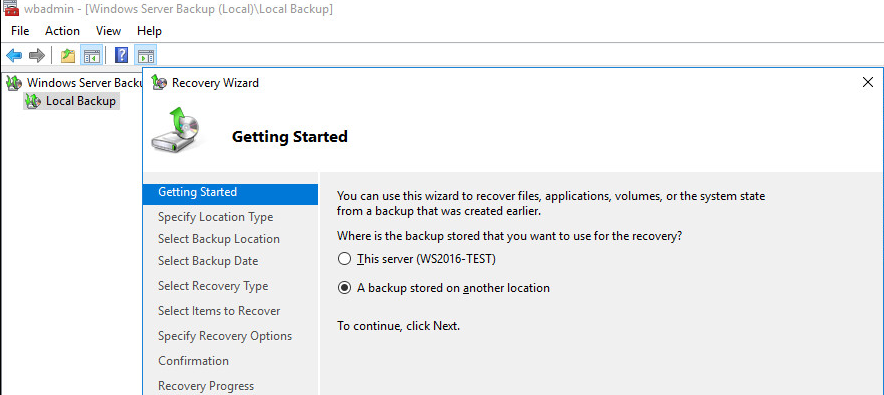

1. Находясь в режиме DSRM, откройте консоль «Система архивации данных Windows Server» и запустите мастер «Восстановить. «.

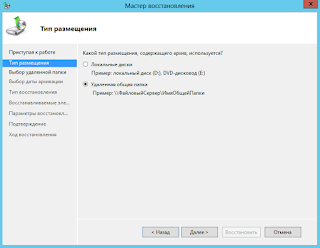

2. Укажите, что архив находится в другом расположении.

3. Далее выберите удалённую общую папку.

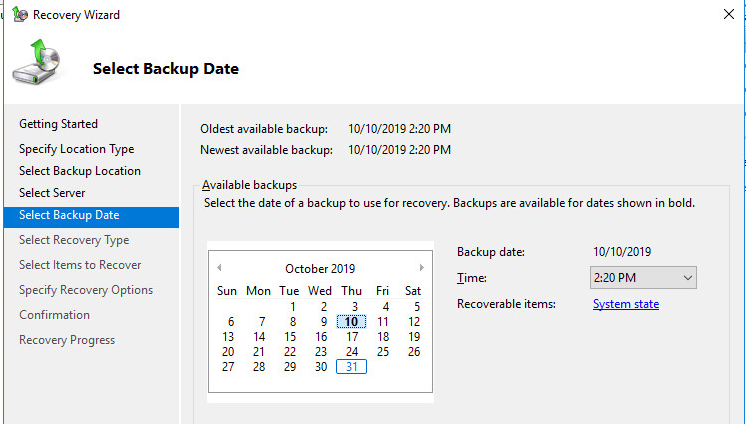

4. Выберите нужный архив.

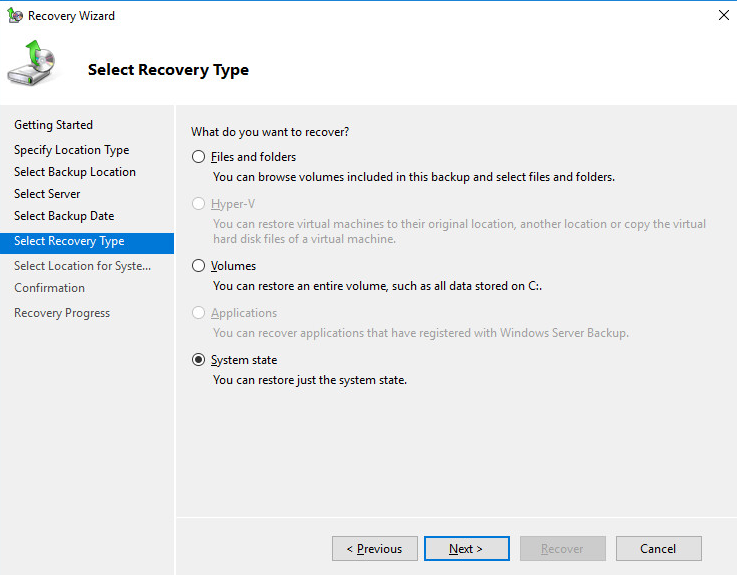

5. Укажите, что хотите восстановить состояние системы.

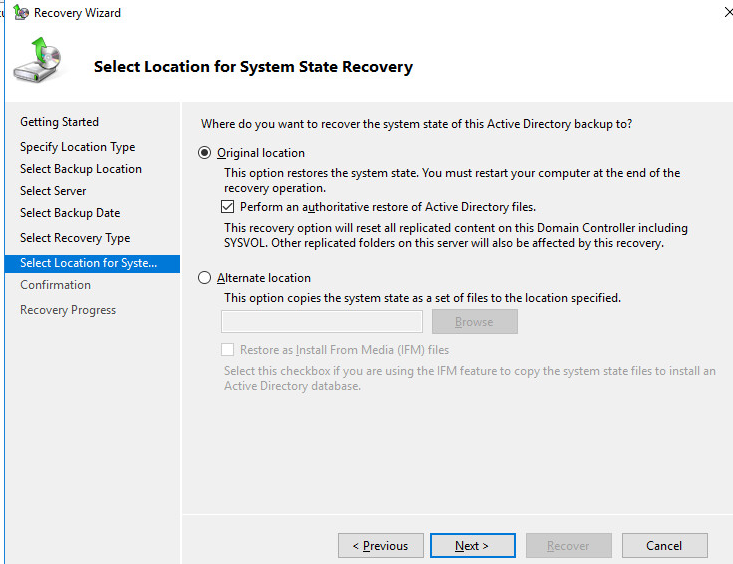

6. Выберите «Исходное размещение» для восстановления и обязательно установите галочку «Выполнить заслуживающее доверия восстановление файлов Active Directory«.

7. После сделанных настроек запускаем восстановление, соглашаясь со всеми предупреждениями системы.

8. По окончании сервер необходимо будет перезагрузить. Все изменения в Active Directory, сделанные после резервного копирования, будут автоматически реплицированы с других контроллеров домена.

По второму сценарию необходимо восстановить случайно удалённые объекты Active Directory: пользователи, группы и т.п. При этом функционал корзины не используется в домене. В этом случае действуем полностью по первому сценарию, за исключением перезагрузки сервера после восстановления. Перед тем как это сделать, запустите консоль «cmd» с повышенными привилегиями и выполните следующие команды:

ntdsutil -> Activate Instance NTDS -> authoritative restore -> Restore subtree «пусть_к_объекту»

Восстановление Active Directory из резервной копии

В этой статье мы покажем, как восстановить контроллер домена Active Directory из резервной копии System State, созданной ранее (см. статью Резервное копирование Active Directory) и рассмотрим типы и принципы восстановления DC в AD.

Допустим у вас вышел из строя контроллер домена AD, и вы хотите восстановить его из созданной ранее резервной копии. Прежде чем приступить к восстановлению DC, нужно понять какой сценарий восстановления контроллера домена вам нужно использовать. Это зависит от того, есть ли у вас в сети другие DC и повреждена ли база Active Directory на них.

Восстановление контроллера домена AD через репликацию

Восстановление DC через репликацию – это не совсем процесс восстановления DC из бэкапа. Этот сценарий может использоваться, если у вас в сети есть несколько дополнительных контроллеров домена, и все они работоспособны. Этот сценарий предполагает установку нового сервера, повышение его до нового DC в этом же сайте. Старый контроллер нужно просто удалить из AD.

Это самый простой способ, который гарантирует что вы не внесете непоправимых изменений в AD. В этом сценарии база ntds.dit, объекты GPO и содержимое папки SYSVOL будут автоматически реплицированы на новый DC с DC-ов, оставшихся онлайн.

Если размер базы ADDS небольшой и другой DC доступен по скоростному каналу, это намного быстрее, чем восстанавливать DC из бэкапа.

Типы восстановления Active Directory: полномочное и неполномочное

Есть два типа восстановления Active Directory DS из резервной копии, в которых нужно четко разобраться перед началом восстановления:

- Authoritative Restore (полномочное или авторитативное восстановление) – после восстановления объектов AD выполняется репликация с восстановленного DC на все остальные контроллеры в домене. Этот тип восстановления используется в сценариях, когда упал единственный DC или все DC одновременно (например, в результате атаки шифровальщика или вируса), или когда по домену реплицировалась поврежденная база NTDS.DIT. В этом режиме у всех восстановленных объектов AD значение USN (Update Sequence Number) увеличивается на 100000. Таким образом восстановленные объекты будут восприняты всеми DC как более новые и будут реплицированы по домену. Полномочный способ восстановления нужно использовать очень аккуратно.

Восстановление контроллера домена AD из system state бэкапа

Итак, предположим, что у вас в домене только один DC. По какой-то причине вышел из строя физический сервер, на котором он запущен.

У вас есть относительно свежий бэкап System State старого контроллера домена, и вы хотите восстановить Active Directory на новом сервере в режиме полномочного восстановления.

Чтобы приступить к восстановлению, вам нужно установить на новом сервер туже версию Windows Server, которая была установлена на неисправном DC. В чистой ОС на новом сервере нужно установить роль ADDS (не настраивая ее) и компонент Windows Server Backup.

Для восстановления Actve Directory вам нужно загрузить сервер в режиме восстановления служб каталогов DSRM (Directory Services Restore Mode). Для этого запустите msconfig и на вкладе Boot выберите Safe Boot -> Active Directory repair.

Перезагрузите сервер. Он должен загрузиться в режиме DSRM. Запустите Windows Server Backup (wbadmin) и в правом меню выберите Recover.

В мастере восстановления выберите, что резервная копия хранится в другом месте (A backup stored on another location).

Заметем выберите диск, на котором находится резервная копия старого контроллера AD, или укажите UNC путь к ней.

wbadmin get versions -backupTarget:D:

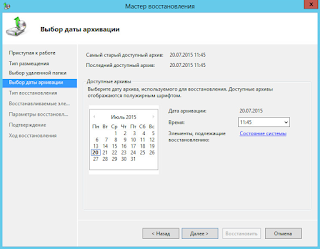

Выберите дату, на которую нужно восстановить резервную копию.

Укажите, что вы восстанавливаете состояние System State.

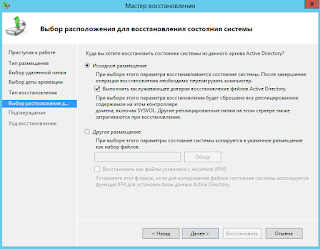

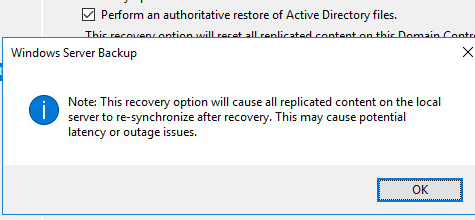

Выберите для восстановления «Исходное размещение» (Original location) и обязательно установите галочку «Выполнить заслуживающее доверия восстановление файлов Active Directory» (Perform an authoritative restore of Active Directory files).

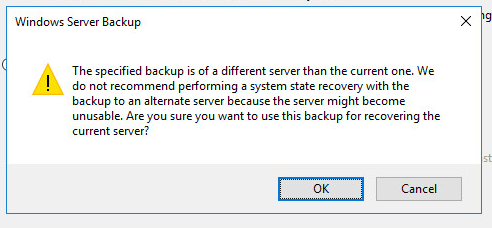

Система покажет предупреждение, что эта резервная копия другого сервера, и что при восстановлении на другом сервере может не завестись. Продолжаем.

Согласитесь с еще одним предупреждением:

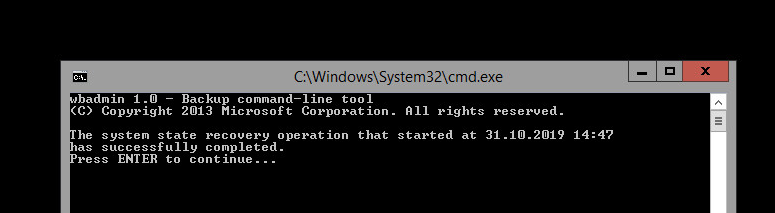

После этого запустится процесс восстановления контроллера домена AD на новом сервере. По завершении сервер потребует перезагрузку (имя нового сервера будет изменено на имя DC из бэкапа).

Загрузите сервер в обычном режиме (отключите загрузку в DSRM режиме)

Авторизуйтесь на сервере под учетной записью с правами администратора домена.

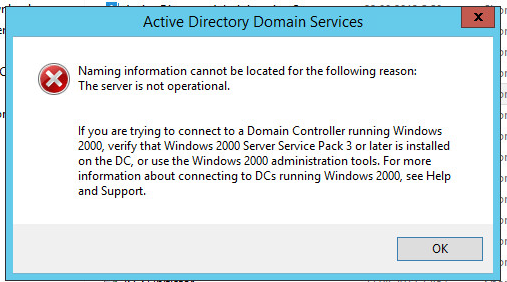

При первом запуске консоли ADUC я получил ошибку:

При этом на сервере нет сетевых папок SYSVOL and NETLOGON. Чтобы исправить ошибку:

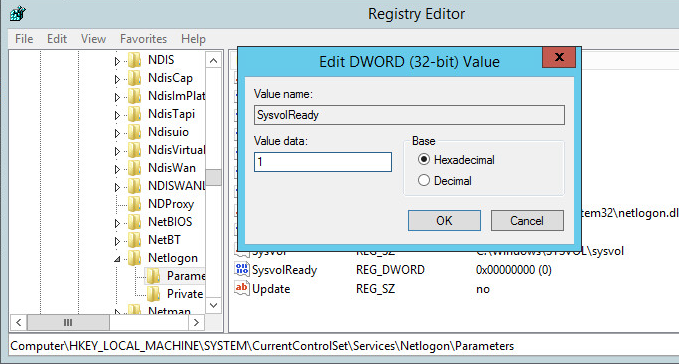

- Запустите regedit.exe;

- Перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

- Измените значение параметра SysvolReady с 0 на 1;

- Потом перезапустите службу NetLogon: net stop netlogon & net start netlogon

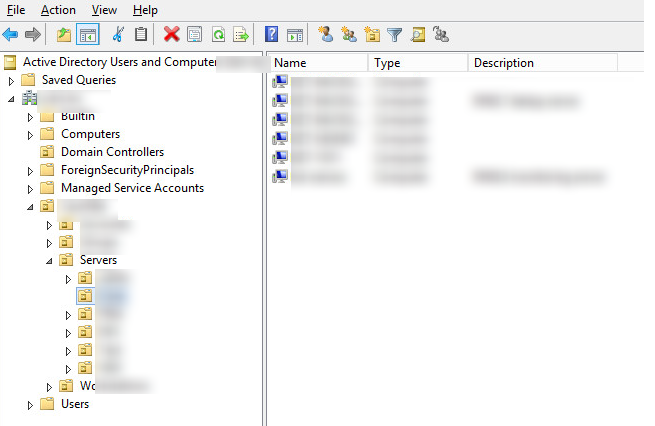

Попробуйте открыть консоль ADUC еще раз. Вы должны увидеть структуру вашего домена.

Итак, вы успешно восстановили свой контроллер домен AD в режиме Authoritative Restore. Теперь все объекты в Active Directory будут автоматически реплицированы на другие контроллеры домена.

Если у вас остался единственный DC, проверьте что он является хозяином всех 5 FSMO ролей и выполните их захват, если нужно.

Восстановление отдельных объектов в AD

Если вам нужно восстановить отдельные объекты в AD, воспользуйтесь корзиной Active Directory. Если время захоронения уже просрочено, или ActiveDirectory RecycleBin не включена, вы можете восстановить отдельные объекты AD в режиме авторитаивного восстановления.

Вкратце процедура выглядит следующим образом:

- Загрузите DC в DSRM режиме;

- Выведите список доступных резервных копий: wbadmin get versions

- Запустите восстановление выбранной резервной копии: wbadmin start systemstaterecovery –version:[your_version]

- Подтвердите восстановление DC (в не полномочном режиме);

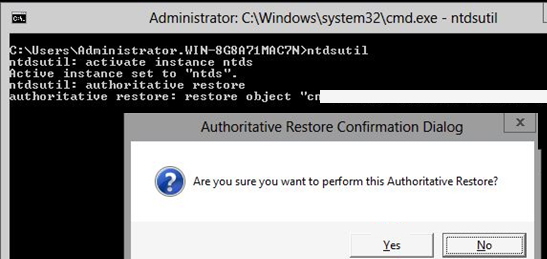

- После перезагрузки запустите: ntdsutil

- activate instance ntds

- authoritative restore

Укажите полный путь к объекту, который нужно восстановить. Можно восстановить OU целиком:

restore subtree ″OU=Users,DC=winitpro,DC=ru″

Или один объект:

restore object “cn=Test,OU=Users,DC=winitpro,DC=ru”

Данная команда запретит репликацию указанных объектов (путей) с других контроллеров домена и увеличит USN объекта на 100000.

Выйдите из ntdsutil: quit

Загрузите сервер в обычном режиме и убедитесь, что удаленный объект был восстановлен.