Vpn configuration mac os

Настройка VPN-подключения на устройствах с MAC OS.

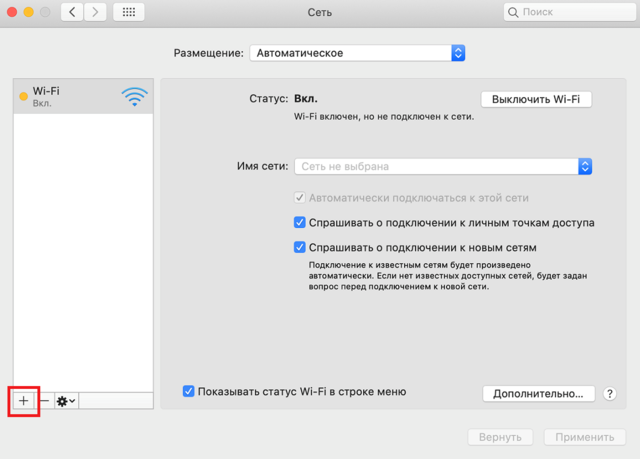

1. Откройте параметры любого сетевого подключения и нажмите на значок добавить

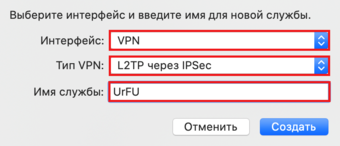

2. В открывшемся окне выберите тип подключения (VPN), протокол (L2TP) и задайте название подключения. Имя подключения может быть любым, но рекомендуется задавать его так, чтобы было понятно назначение подключения.

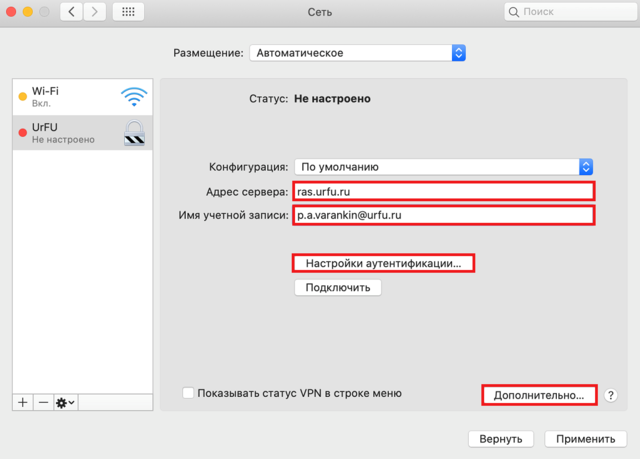

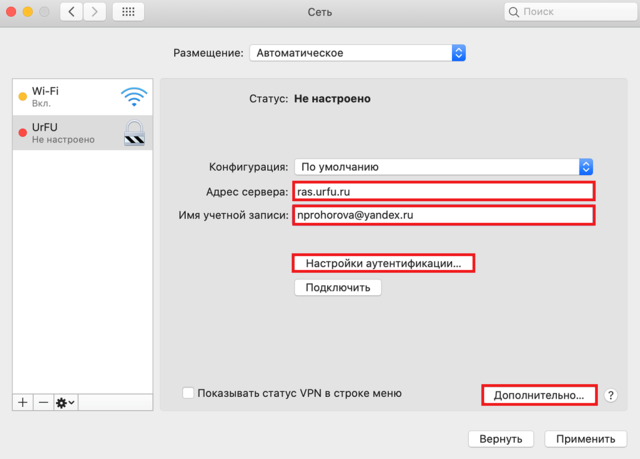

В свойствах нового подключения необходимо задать адрес сервера (ras.urfu.ru) и имя учетной записи.

Если вы являетесь сотрудником университета, то ваша учетная запись может иметь вид

Допустимы все три варианта использования.

Если вы являетесь студентом университета, то ваша учетная запись может иметь вид

nprohorova@yandex.ru (учетная запись на основе личной почты, которая была сформирована в начале учебы)

natalia.prohorova@at.urfu.ru (эта учетная запись генерируется автоматически, посмотреть её можно в личном кабинете https://id.urfu.ru )

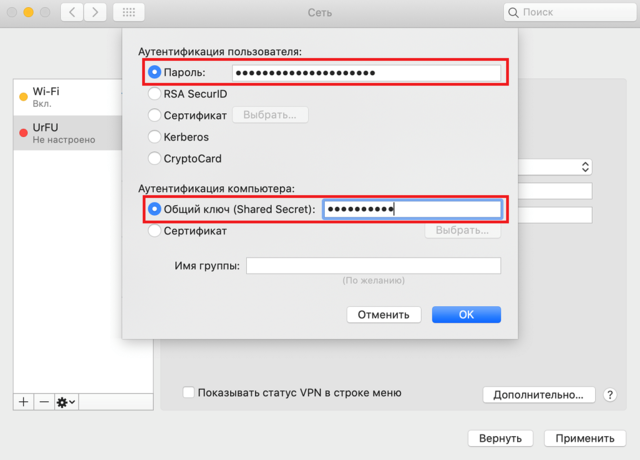

На следующем шаге необходимо настроить аутентификацию. Нужно ввести пароль от учетной записи и общий ключ (01234567890123456)

На последнем этапе нужно в дополнительных настройках VPN-подключения указать отправлять весь трафик через созданное VPN-подключение.

После применения настроек, VPN-подключение готово к использованию.

Создано / Изменено: 24 января 2020 / 19 февраля 2020

© ФГАОУ ВО «УрФУ имени первого Президента России Б.Н. Ельцина»

Увидели ошибку?

выделите фрагмент и нажмите:

Ctrl + Enter

Первая линия технической поддержки УрФУ:

Мы в социальных сетях:

Первая линия технической поддержки УрФУ

227-20-70 – заявки на обслуживание.

Отдел операционного обеспечения Дирекции ИТ

374-07-42 – счета, оплата, оргвопросы.

Источник

Изменение параметров подключений VPN типа «L2TP через IPSec» на Mac

Установите настройки VPN, такие как управление отключением VPN и включение подробного протокола подключения для сбора более подробной журнальной информации о сеансе VPN.

Настройки VPN можно задать только для подключения VPN типа «L2TP через IPSec». (Настройки других типов подключений VPN задаются сервером VPN при установлении подключения VPN.)

На Mac выберите меню Apple

> «Системные настройки», затем нажмите «Сеть».

Выберите службу VPN в списке слева.

Если службы VPN нет в списке, нажмите кнопку «Добавить»

Введите адрес сервера, имя учетной записи и параметры аутентификации, которые Вы получили от своего сетевого администратора или интернет-провайдера.

Нажмите «Дополнения», нажмите «Параметры», затем выберите необходимые параметры.

Отключать при переключении учетной записи пользователя. При смене пользователя будет завершаться сеанс VPN.

Отключать при выходе пользователя из системы. При выходе пользователя будет завершаться сеанс VPN.

Отправить весь трафик через VPN. Все данные будут передаваться через подключение VPN, даже если используется другая сетевая служба, например Wi-Fi или Ethernet.

Подробный протокол подключения. В журнал будет записываться более подробная информация о сеансе VPN. Эти сведения могут быть использованы при устранении неполадок, связанных с подключением VPN.

Источник

Добавление параметров VPN на устройства macOS в Microsoft Intune

Сведения о параметрах Intune, используемых для настройки VPN-подключений на устройствах macOS.

В зависимости от выбранных параметров не все приведенные в следующем списке значения будут доступны для настройки.

Подготовка к работе

Эти параметры доступны для всех типов регистрации. Дополнительные сведения о типах регистрации см. в статье о регистрации устройств macOS.

Базовые настройки VPN

Имя подключения. Введите имя подключения. Конечные пользователи увидят это имя при поиске устройства в списке доступных VPN-подключений.

Адрес VPN-сервера. Введите IP-адрес или полное доменное имя VPN-сервера, к которому будут подключаться устройства. Например, введите 192.168.1.1 или vpn.contoso.com .

Метод проверки подлинности. Укажите, как устройства будут проходить проверку подлинности на VPN-сервере. Доступны следующие параметры:

- Сертификаты. В разделе Сертификат аутентификации выберите профиль сертификата SCEP или PKCS, созданный ранее для аутентификации подключения. Дополнительные сведения о профилях сертификатов см. в статье о настройке сертификатов.

- Имя пользователя и пароль. Пользователям необходимо ввести имя пользователя и пароль для входа на VPN-сервер.

Тип подключения. Выберите тип VPN-подключения из этого списка поставщиков:

Check Point Capsule VPN;

Cisco AnyConnect

SonicWall Mobile Connect;

F5 Edge Client

NetMotion Mobility

Пользовательская сеть VPN: Выберите этот параметр, если поставщик VPN отсутствует в списке. Кроме того, настройте следующее:

- Идентификатор VPN. Введите идентификатор приложения VPN, которое вы используете. Этот идентификатор предоставляется поставщиком услуг VPN.

- Введите пары «ключ-значение» для пользовательских атрибутов VPN. Добавьте или импортируйте ключи и значения, чтобы настроить VPN-подключение. Эти значения обычно также предоставляет поставщик VPN.

Раздельное туннелирование. Выберите Включить или Отключить этот параметр, чтобы позволить устройствам выбрать нужное подключение в зависимости от трафика. Например, пользователь в отеле использует VPN-подключение для доступа к рабочим файлам, а стандартную сеть отеля — для обычного просмотра веб-страниц.

Автоподключение VPN

Выберите тип автоматического VPN-подключения: VPN по запросу или VPN для каждого приложения:

VPN по запросу. VPN по запросу использует правила для автоматического подключения или отключения VPN-подключения. Когда устройства пытаются подключиться к VPN, выполняется поиск совпадений в создаваемых параметрах и правилах, например совпадение IP-адресов или имен домена. Если совпадение есть, выполняется выбранное действие.

Например, создайте условие, согласно которому VPN-подключение используется, только если устройство не подключено к корпоративной сети Wi-Fi. Если устройству не удается получить доступ к указанному домену поиска DNS, VPN-подключение не устанавливается.

Добавить. Выберите этот параметр, чтобы добавить правило.

Я хочу сделать следующее. Если есть соответствие значения устройства и правила по запросу, выберите данное действие. Доступны следующие параметры:

- Установить VPN.

- Отключить VPN.

- Оценивать все попытки подключения.

- Игнорировать

Я хочу ограничить. Выберите условие, которому должно соответствовать правило. Доступны следующие параметры:

- Указанные идентификаторы SSID. Введите одно или несколько имен беспроводных сетей, к которым будет применяться правило. Это имя сети является идентификатором беспроводной сети (SSID). Например, введите Contoso VPN .

- Указанные домены DNS. Укажите один или несколько доменов DNS, к которым будет применяться правило. Например, введите contoso.com .

- Все домены. Выберите этот параметр, чтобы применить правило ко всем доменам в вашей организации.

Но только если проверка URL-адреса выполнена. Необязательный параметр. Введите URL-адрес, используемый правилом в качестве тестового. Если устройство обращается к этому URL-адресу без перенаправления, VPN-подключение устанавливается. И устройство подключается к целевому URL-адресу. Пользователь не видит этот URL-адрес проверки.

Например, проба строки URL-адреса является URL-адресом веб-сервера аудита, который проверяет соответствие устройства политике перед подключением к виртуальной частной сети. Такой URL-адрес может также использоваться для проверки возможности VPN подключиться к сайту до подключения устройства по целевому URL-адресу через VPN.

Запретить пользователям отключать автоматический VPN. Доступны следующие параметры:

- Не настроено. Intune не изменяет или не обновляет этот параметр.

- Да. Запрещает пользователям отключать параметр автоподключения VPN. При этом параметр автоподключения VPN остается включенным.

- Нет. Разрешает пользователям отключать параметр автоподключения VPN.

Эта настройка применяется для:

- macOS 11 и более поздних версий (Big Sur).

VPN для каждого приложения. Включает VPN для каждого приложения, связывая это VPN-подключение с приложением macOS. При запуске приложения устанавливается VPN-подключение. Профиль VPN можно связать с приложением при назначении программного обеспечения. Дополнительные сведения см. в статье о назначении и мониторинге приложений.

URL-адреса Safari, которые активируют это VPN-подключение. Добавьте один URL-адрес веб-сайта или несколько. При входе на эти URL-адреса из браузера Safari устройства автоматически устанавливается VPN-подключение.

Связанные домены. Укажите в профиле VPN связанные домены, которые автоматически запускают VPN-подключение. Например, введите contoso.com . Устройства в домене contoso.com автоматически запускают VPN-подключение.

Дополнительные сведения см. в разделе о связанных доменах.

Исключенные домены. Укажите домены, которые могут обходить VPN-подключение при подключении VPN на уровне приложения. Например, введите contoso.com . Устройства в домене contoso.com не будут запускаться или использовать VPN-подключение для каждого приложения. Устройства в домене contoso.com будут использовать общедоступный Интернет.

Запретить пользователям отключать автоматический VPN. Доступны следующие параметры:

- Не настроено. Intune не изменяет или не обновляет этот параметр.

- Да. Запрещает пользователям отключать параметр автоподключения VPN. При этом параметр автоподключения VPN остается включенным.

- Нет. Разрешает пользователям отключать параметр автоподключения VPN.

Источник

IPSec VPN для OS X и iOS. Без боли

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

© Wikipedia

VPN используется для удаленного подключения к рабочему месту, для защиты данных, для обхода фильтров и блокировок, для выдачи себя за гражданина другой страны и вообще — штука незаменимая. Практически повсеместно в качестве простого средства для организации пользовательского VPN используется всем известный OpenVPN, который использовал и я. Ровно до тех пор, пока у меня не появился Macbook и OS X в придачу. Из-за того, что подход Apple к конфигурации DNS сильно отличается от подхода других *nix-систем, проброс DNS через VPN нормально не работал.

После некоторых исследований у меня получилось два варианта:

— Использование DNS «мимо» VPN, что сильно небезопасно, но решает проблему.

— Использование нативных для OS X VPN-протоколов: PPTP и семейства IPSec.

Разумеется, я выбрал второе и разумеется — IPSec, а не устаревший PPTP.

Настройка Linux ( в моем случае — Arch Linux )

- Открыть Настройки → Сеть

- Нажать (+) и выбрать VPN/Cisco IPSec

- Заполнить основную информацию ( адрес, имя пользователя и пароль )

- Выбрать «Настройки аутентификации» и указать группу и PSK ( из файла /etc/racoon/psk.key )

- Подключиться

OS X и IPSec

IPSec это не один протокол, а набор протоколов и стандартов, каждый из которых имеет кучу вариантов и опций. OS X поддерживает три вида IPSec VPN:

— IPSec/L2TP

— IKEv2

— Cisco VPN

Первый вариант избыточен — какой смысл пробрасывать ethernet-пакеты для пользовательского VPN?

Второй — требует сертификатов и сильно сложной настройки на стороне клиента, что тоже нехорошо.

Остается третий, который называется «Cisco», а на самом деле — XAuth+PSK. Его и будем использовать.

Препарация OS X

После некоторых неудачных попыток настроить VPN на OS X, я полез изучать систему на предмет того, как же именно там работает VPN.

Недолгий поиск дал мне файлик /private/etc/racoon/racoon.conf, в котором была строчка include «/var/run/racoon/*.conf»;.

После этого все стало понятно: при нажатии кнопки OS X генерирует конфиг для racoon и кладет его в /var/run/racoon/, после окончания соединения — удаляет. Осталось только получить конфиг, что я и сделал, запустив скрипт перед соединением.

Внутри я нашел именно ту информацию, которой мне не хватало для настройки сервера: IPSec proposals. Это списки поддерживаемых клиентом ( и сервером ) режимов аутентификации, шифрования и подписи, при несовпадении которых соединение не может быть установлено.

Итоговый proposal для OS X 10.11 и iOS 9.3 получился таким:

encryption_algorithm aes 256;

hash_algorithm sha256;

authentication_method xauth_psk_server;

dh_group 14;

Выбор VDS и настройка VPN

Для VPN-сервера я выбрал VDS от OVH, поскольку они дают полноценную виртуализацию с возможностью ставить любое ядро с любыми модулями. Это очень важно, поскольку ipsec работает на уровне ядра, а не пользователя, как OpenVPN.

Режим «Cisco VPN» (XAuth + PSK) предполагает двухэтапную аутентификацию:

— Используя имя группы и PSK для нее ( этап 1 )

— Используя имя пользователя и пароль ( этап 2 )

Настройка racoon

racoon — демон, который занимается управлением ключами ( IKE ). Именно он дает ядру разрешение на провешивание туннеля после того, как аутентифицирует клиента и согласует все детали протокола ( aka proposal ). racoon входит в стандартный пакет ipsec-tools и есть практически в любом дистрибутиве Linux «из коробки».

Используя случайные 64 бита группы и 512 бит ключа, я получаю достаточно вариантов, чтоб сделать перебор бессмысленным.

Настройка Linux

— Необходимо разрешить маршрутизацию: sysctl net.ipv4.ip_forward=1

— Необходимо разрешить протокол ESP и входящие соединения на порты 500/udp и 4500/udp: iptables -t filter -I INPUT -p esp -j ACCEPT; iptables -t filter -I INPUT -p udp —dport 500 -j ACCEPT; iptables -t filter -I INPUT -p udp —dport 4500 -j ACCEPT

— Необходимо включить NAT для нашей сети: iptables -t nat -A POSTROUTING -s 192.168.100.0/24 -j MASQUERADE

— Необходимо создать группу и создать/добавить туда пользователей: groupadd vpn и useradd -G vpn vpn_user

— Необходимо запустить racoon: racoon -vF

Настройка OS X

Настройки → Сеть

Выбрать (+) → VPN → Cisco IPSec → придумать название

Выбрать соединение → ввести адрес сервера, имя пользователя и пароль

Выбрать «Настройки аутентификации» → ввести имя группы и ключ ( именно в таком порядке )

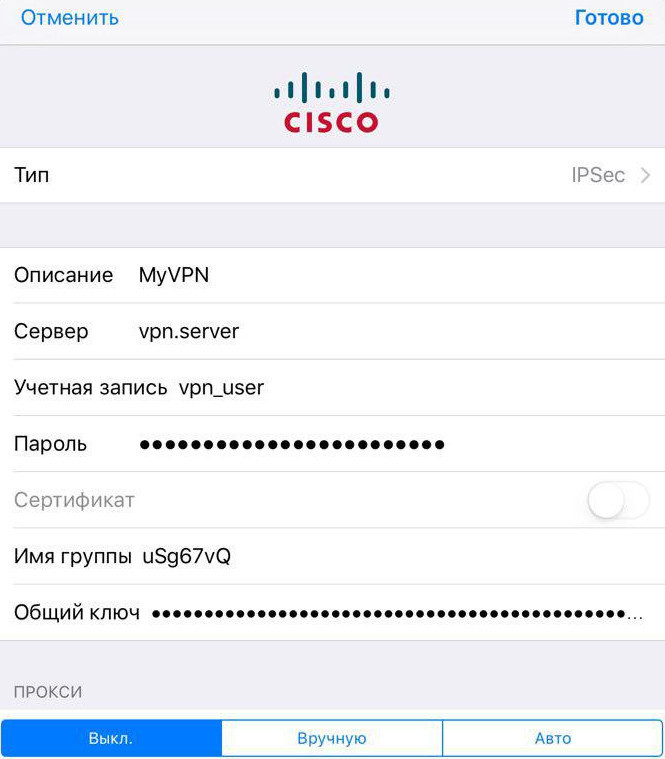

Настройка iOS

Настройки → Основные → VPN → Добавить конфигурацию VPN.

Заполнить форму по аналогии, подключиться.

Источник

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет).