- How to install a VPN on Archlinux and Manjaro

- Linux system tray icon

- Notes

- 1. Uninstall the official Linux app

- 2. Uninstall the older community ProtonVPN app

- 3. Disable Kill Switch if you have uninstalled the app

- 4. Required dependencies

- 5. Manually install the PGP key

- Подключение VPN в Manjaro (Arch)

- Настройка VPN для Manjaro с помощью OpenVPN. Руководство по настройке VPN Trust.Zone

- Шаг 1

- Шаг 2

- Шаг 3

- Проверка подключения

- Установка ProtonVPN в Linux

- Как установить ProtonVPN в дистрибутивах Linux

- Debian/Ubuntu/Linux Mint

- Fedora/CentOS/RHEL

- Arch Linux/Manjaro/EndeavourOS

- OpenSUSE

- Как пользоваться клиентом ProtonVPN в Linux

- Запуск VPN-соединения с помощью ProtonVPN в Linux

- DNS-leak тест, тест утечек DNS

- Тест скорости VPN-соединения

- Как отключить ProtonVPN

- Как добавить ProtonVPN в автозагрузку

- Лучшие VPN-решения для пользователей Linux

- Зачем нужны виртуальные частные сети?

- Защита данных

- Где расположен VPN?

- VPN и VPS

- Лучшие VPN-решения для Linux

- ▍Streisand

- ▍WireGuard

- ▍VyprVPN

- ▍Итоги

How to install a VPN on Archlinux and Manjaro

ProtonVPN maintains the ProtonVPN app, which is available in the Arch User Repository (AUR) and can be installed using your favorite package manager.

The guide below uses Pamac, the default package manager for Manjaro that can be used on any Arch-based distro. If you use a different package manager, the instructions should be similar. Please note, though, that Pacman does not have access to the AUR, which is why we have opted to use Pamac in this guide.

If you are using the community-developed version of our Linux app, we recommend you uninstall it before installing the new app. See the Notes section at the end of this article for instructions on how to do this.

1. Update your local repository

Open Terminal and enter the following command:

2. Verify that ProtonVPN is now in your local repository

Enter the following command to list all the ProtonVPN packages in your repository:

If no ProtonVPN packages are returned, check your internet connection and repeat Step 1 and Step 2 to ensure the packages appear.

3. Build and install ProtonVPN

4. Import the PGP key

You will be prompted to Trust Proton Technologies AG and import PGP key. Ensure the PGP key fingerprint exactly matches

If it does, then go ahead and click y to import it. If your package manager fails to fetch or import the key, please see Note 5 below.

Linux system tray icon

Our Linux app can show a system tray icon that stays active when you close the main ProtonVPN window and allows you to easily Quick Connect or Disconnect .

To install the system tray icon, open Terminal and enter:

Restart your system.

Once installed, simply log in with your Proton account credentials. If you do not yet have an account, you can sign up for a Free ProtonVPN plan for Linux.

You are now ready to protect your online activity and access blocked content with ProtonVPN.

Notes

1. Uninstall the official Linux app

To uninstall the official Linux app, use the following command:

2. Uninstall the older community ProtonVPN app

To uninstall the older community ProtonVPN app, run:

Select option 7) Purge Configuration. Then uninstall through the package manager you used for installation. If the package is installed system-wide, use the command:

If not, then use:

3. Disable Kill Switch if you have uninstalled the app

The Kill Switch can be easily disabled from within the official Linux app, but this will not be possible if you uninstalled the app without first disabling the Kill Switch. This may result in your system being unable to access the internet. To remove the Kill Switch after the app has been uninstalled:

a) Identify ProtonVPN connection names by running the command:

This will display a list of all your system’s active connections.

b) Look for any connections with the pvpn- prefix. This usually includes pvpn-killswitch and pvpn-ipv6leak-protection, and may include pvpn-routed-killswitch. Delete all these connections using the following command:

c) Re-run the following command to verify that ProtonVPN connections have been deleted:

If any ProtonVPN connections remain, delete them as described above.

4. Required dependencies

Our Linux app needs one of the following dependencies installed in order to work. Installing both of these dependencies is not recommended as it may cause problems:

Depending on the desktop environment you choose, Manjaro should come preinstalled with one of these dependencies, so usually, no additional configuration is required. You will also need:

5. Manually install the PGP key

If your package manager fails to fetch or import the key, you can import it manually using the steps below. Please note that we use Pacman for this (not Pamac, as used in the main setup guide above).

a) Download our public PGP key

b) Add the key to Pacman

In Terminal enter:

(Replace /path/to/downloaded/ with the path to wherever you downloaded your key)

c) Ensure that the key has been added to pacman keyring

Источник

Подключение VPN в Manjaro (Arch)

Установил на свой нетбук Majaro с интерфейсом xfce. Вроде это тот же arch, но с упрощённой установкой и предустановленным интерфейсом. После установки нажимаю на значок подключения к интернету на панели->соединения vpn->настроить vpn->но не могу нажать «Добавить», если навести на эту кнопку курсор, то появляется надпись «Модуль VPN недоступен.» Что нужно сделать?

sudo pacman -S networkmanager-pptp

А без интернета получится?

Мало ли какой у кого vpn.

У меня vpn pptp. Получается у меня в папке extra/networkmanager-pptp 0.9.6.0-2 есть этот модуль? Или что это означает?

P.S. извините за тупые вопросы))

Это не папка, это пакет, который нужно установить, чтобы NM стал поддерживать данный тип vpn соединений. Пакет может входить в дистрибутив, а может понадобиться скачать его как-то отдельно. VPN, тем более майкрософтовский, это больная тема для многих дистров ориентированных на более благоприятную для пользователя внешнюю среду.

Спасибо, разобрался. Скачал networkmanager-pptp 0.9.6.0-2 и зависимости, установил, перезагрузил и всё заработало.

Источник

Настройка VPN для Manjaro с помощью OpenVPN. Руководство по настройке VPN Trust.Zone

Шаг 1

Скачать файл настроек OpenVPN (.ovpn).

Шаг 2

Install packages required for OpenVPN connection.

Run following command in command line:

Шаг 3

Create OpenVPN connection using downloaded ovpn file

— Right click the Network Manager on the menu bar

— and click «Edit Connections. «

— choose «Import a saved VPN configuration. » for the connection type from the drop down menu

— navigate to downloaded ovpn file and select it

— Remove only the «:443» from the «Gateway:» ( if present ) as only the domain name should be in this box

— for the «User name:» type in your VPN user from Manual Setup page

— for the «Password:» type in the VPN password from Manual Setup page

— Check «Use custom gateway port:» and set it to «443«

— Click on the «Security» tab

— Set the «HMAC Authentication:» to «SHA512«

Проверка подключения

Чтобы проверить, правильно ли установлено соединение с VPN Trust.Zone, откройте Главную страницу или перезагрузите ее, если она уже открыта.

Вы также можете посетить Страницу проверки подключения.

Источник

Установка ProtonVPN в Linux

Для тех, кто не знает, VPN – это виртуальная частная сеть, которая устанавливает безопасный зашифрованный «туннель» между вашим устройством и сервером VPN.

Как установить ProtonVPN в дистрибутивах Linux

ProtonVPN поддерживает протоколы IKEv2 / IPSec и OpenVPN. Мы опишем установку и запуск ProtonVPN при использовании протокола OpenVPN, так как использование данного протокола максимально простое и при этом отвечает канонам безопасности.

Разработчики ProtonVPN рекомендуют использовать CLI версию приложения т.е версию без графического интерфейса. Не стоит пугаться, её установка и дальнейшее использование не сложное.

Переходим к установке ProtonVPN. Выполняем следующие команды, в зависимости от используемого дистрибутива.

Debian/Ubuntu/Linux Mint

Fedora/CentOS/RHEL

Arch Linux/Manjaro/EndeavourOS

OpenSUSE

Как пользоваться клиентом ProtonVPN в Linux

Нам нужно авторизоваться в клиенте ProtonVPN с помощью данных доступных на странице https://account.protonvpn.com/account. Нас интересуют имя пользователя и пароль OpenVPN.

Указываем имя пользователя и пароль OpenVPN, доступные по ссылке выше.

Введенный пароль не будет отображаться, аналогично паролю root.

Затем нужно указать свой тарифный план ProtonVPN, а так же выбрать UDP или TCP в качестве протокола транспортного уровня. Я рекомендую сначала использовать UDP, а в случае проблем попробуйте протокол TCP.

Обратите внимание, что клиент ProtonVPN Linux не поддерживает IPv6, поэтому, если у вас IPv6, то для устранение утечек рекомендуется отключить IPv6 в системе. Отключить IPv6 можно с помощью следующей инструкции.

Отключение IPv6 в Linux:

В конце файла конфигурации добавляем следующие значения:

Сохраните и закройте файл. Чтобы сохранить файл в текстовом редакторе Nano, нажмите комбинацию клавиш Ctrl+O, затем нажмите Enter для подтверждения. Для выхода нажмите Ctrl+X.

Затем примените изменения:

Запуск VPN-соединения с помощью ProtonVPN в Linux

Команда запуска ProtoVPN:

Вам будет предложено выбрать страну. Пользователям с бесплатным тарифным планом ProtonVPN доступно 3 страны.

Затем выберите сервер.

Выберите TCP или UDP в качестве протокола транспортного уровня. Я рекомендую сначала использовать UDP, если возникнет проблема с установкой VPN-соединения, попробуйте протокол TCP.

Через несколько секунд VPN-соединение будет установлено.

DNS-leak тест, тест утечек DNS

Проверить VPN-соединение на наличие утечек можно с помощью сервисов указанных в статье Как проверить VPN на утечки данных.

Если DNS-сервер вашего интернет-провайдера отображается в результатах теста, значит, у вас есть утечка DNS. В таком случае, несмотря на то, что ваше интернет соединение зашифровано с помощью VPN, ваш интернет-провайдер все равно знает, какие веб-сайты вы посещаете. В моем случае, показанном на скриншоте выше, утечек DNS нет.

Тест скорости VPN-соединения

Доступно большое количество сервисов для проверки скорости интернет соединения. Можно воспользоваться такими популярными сервисами как speedtest.net или fast.com.

ProtonVPN предлагает довольно большие скорости соединения даже при использовании аккаунта с бесплатным тарифным планом.

Как отключить ProtonVPN

Для отключения VPN соединения выполните следующую команду:

Как добавить ProtonVPN в автозагрузку

Возможно вы захотите чтобы ProtonVPN автоматически запускался при загрузке системы. Это может быть достигнуто путем создания служебного модуля systemd. Воспользуйтесь редактором командной строки Nano для создания файла следующего файла.

Добавьте в этот файл следующие строки:

Сохраните и закройте файл. Чтобы сохранить файл в редакторе Nano, нажмите комбинацию клавиш Ctrl+O, затем нажмите Enter для подтверждения. Для выхода нажмите Ctrl+X.

Поскольку эта служба systemd работает от имени пользователя root, вам необходимо переключиться на учетную запись пользователя root с помощью следующей команды:

И инициализируйте файл конфигурации пользователя:

Введите имя пользователя и пароль OpenVPN из аккаунта ProtonVPN, выберите тарифный план и протокол по умолчанию, тоже самое что мы и раньше проделали для подключения. Как только это будет сделано, вы можете отключить текущее VPN-соединение:

Теперь попробуйте запустить ProtonVPN с помощью systemd:

И включите автоматический запуск ProtonVPN во время загрузки системы с помощью команды:

Проверить журнал подключения можно с помощью команды:

Надеюсь, данная статья помогла вам в установке и запуске ProtonVPN в Linux. Если у вас возникли проблемы при использовании ProtonVPN, не стесняйтесь задавать свой вопрос в разделе комментариев чуть ниже.

Источник

Лучшие VPN-решения для пользователей Linux

Если вы выходите в интернет со своего Linux-ноутбука, вам стоит знать об особенностях виртуальных частных сетей (Virtual Private Network, VPN). Эта технология особенно актуальна для тех, кто подключается к Сети через точки доступа, расположенные в общественных местах, однако, во многих ситуациях VPN не повредит и компьютеру, которым пользуются дома.

VPN позволяет защищать данные, передаваемые из точки «А» в точку «Б». Точка «А» — это ваш компьютер. Точка «Б» — это VPN-провайдер, или VPN-система, которую развернули вы сами, либо в облаке, либо где-то ещё, например — в офисе. С VPN-сервисами можно взаимодействовать, используя множество протоколов, но их суть остаётся одной и той же: трафик, который путешествует между компьютером и VPN-сервисом, шифруется. Благодаря этому обеспечивается защита данных от перехвата на пути от пункта отправления к пункту назначения.

В ходе работы с VPN применимо множество сценариев, касающихся маршрутизации. Типичный сценарий заключается в перенаправлении всего трафика по VPN-соединению, но, кроме того, можно применить концепцию «раздельного туннелирования». При таком подходе некоторые данные идут через VPN, а другие — по обычному интернет-соединению в соответствии с правилами маршрутизации.

О VPN часто говорят как об инструменте, позволяющем безопасно работать в интернете тем, кто не хочет раскрываться, например, опасаясь преследования за свои действия. Однако, возможности и сценарии использования VPN гораздо шире. Например, пользуясь VPN можно не опасаться неприятностей, подключаясь к интернету через общедоступные сети.

Зачем нужны виртуальные частные сети?

Для начала поговорим о причинах использования VPN. Чаще всего в их число включают соображения конфиденциальности данных и безопасности, но это — далеко не всё.

Например, пользуетесь ли вы домашним широкополосным соединением, или мобильным интернетом в международном роуминге, есть шансы того, что вы можете попасть под выравнивание трафика. Эта операция выполняется сервис-провайдерами для ограничения скорости передачи некоторых данных для целей приоритизации определённых видов трафика.

Например, многие провайдеры в Великобритании используют выравнивание трафика при трансграничной передаче данных для замедления сервисов, занимающихся стримингом видео и музыки. Делается это для того, чтобы сэкономить трафик, создав для пользователей неудобства в использовании этих сервисов. Тем же самым занимаются некоторые провайдеры широкополосного интернета, ограничивая скорость загрузки файлов в часы пик.

VPN может помочь этого избежать, так как при использовании VPN-технологий шифруется весь трафик, идущий через ваше интернет-соединение. Это означает, что провайдер не сможет понять, что именно проходит по вашему каналу связи. Один небольшой недостаток такого подхода заключается в том, что некоторые провайдеры могут обнаруживать и замедлять сам VPN-трафик. Хотя, учитывая разнообразие различных доступных виртуальных частных сетей и протоколов, этого можно избежать, используя сервисы, не пользующиеся широкой известностью (обычно — не OpenVPN).

Защита данных

Классический сценарий использования VPN заключается в применении этой технологии при работе в общедоступных Wi-Fi-сетях. Если вы повсюду носите с собой ноутбук (или телефон, или что угодно другое, выходящее в интернет), значит не будет ничего удивительного в том, чтобы бесплатно подключиться к интернету в каком-нибудь кафе.

Проблема тут заключается в том, что вы не можете точно знать, что происходит с данными, пока они идут от вашего компьютера к службе в интернете, которой вы хотите воспользоваться. Данные могут быть перехвачены кем-то в интернете, или, если Wi-Fi-сеть кафе взломали, прямо в этой сети. Если вы собираетесь работать с данными, которые не должны попадать в чужие руки, будь это посты в социальной сети или банковская информация, вам стоит серьёзно подумать о безопасности. Использование VPN обеспечит надёжную защиту трафика, идущего по общедоступным сетям.

Ещё один весьма распространённый сценарий использования VPN заключается в обеспечении подключения к корпоративным сетям извне. Применение такого подхода означает, что компьютеры таких сетей извне напрямую недоступны. Вместо этого в интернете виден лишь VPN-сервер. Когда пользователи подключаются к VPN, они могут работать с внутренними ресурсами корпоративной сети так, будто они подключаются к ней из офиса. Использование раздельного туннелирования при удалённом подключении к сети организации позволяет, с одной стороны, работать в интернете или в некоей локальной сети обычным образом, но при этом обмениваться данными с корпоративными IP-адресами по VPN.

Тот же подход можно использовать и в домашней сети. Установив VPN-сервер дома, или используя VPN-возможности множества популярных маршрутизаторов, можно подключиться к домашней сети откуда угодно и работать в ней так, будто вы находитесь дома. Это особенно полезно, если у вас есть данные, хранящиеся в NAS, или, возможно, вы хотите удалённо посмотреть картинку с охранной IP-камеры, не открывая доступ к ней из интернета.

Многие организации в наши дни разворачивают инфраструктуры в облаке, используя провайдеров вроде Amazon Web Services. Обычная концепция облачного хостинга — это виртуальное частное облако (Virtual Private Cloud, VPC). Такой подход позволяет компаниям иметь множество серверов, размещённых в облаке и взаимодействующих друг с другом, но недоступных любому, кто подключён к интернету. VPN можно развернуть и внутри VPC, в результате, опять же, внешнему миру оказывается видимо минимальное количество портов, что помогает повысить общий уровень безопасности.

Где расположен VPN?

Одно из соображений, касающихся использования VPN-сервисов, заключается в их географическом расположении. Если вы, скажем, находитесь в Великобритании, но подключены к VPN, который находится в другой стране, скажем, в США, это повлияет на такие виды деятельности, как, например, просмотр веб-страниц, так как целевой сервер будет видеть лишь ваш «выходной» IP, который является IP-адресом сервера, на который вы, в конечном итоге, перенаправляете трафик.

Подобное вас вполне может не устроить. Например, если вы пользуетесь Google, всё может быть на непонятном для вас языке, или нужные вам данные могут быть заблокированы по географическому принципу. Но тут есть и плюсы — например, если вы находитесь за границей и пользуетесь VPN, расположенным в Великобритании, для того, чтобы работать с данными, доступ к которым из других мест может быть ограничен (отличный пример — BBC iPlayer).

VPN и VPS

Возможно, если вы интересуетесь темой VPN, вы слышали о VPS и хотите узнать о том, что это такое, и в чём разница между VPN и VPS. VPS — это виртуальный частный сервер (Virtual Private server) — виртуальный компьютер, размещённый в облаке. Вот основные характеристики VPN и VPS, раскрывающие особенности этих технологий.

- Эту услугу обычно предоставляют специализированные компании.

- VPN могут разворачивать технически грамотные пользователи.

- VPN-услуги широко варьируются в цене — от бесплатных, до очень дорогих.

- Обычно качество VPN зависит от его стоимости.

- Если ключ шифрования совместно используется разными пользователями, данные, в теории, могут быть перехвачены.

- Популярные VPN-провайдеры часто имеют точки присутствия (PoP, Point of Presence) в разных странах.

- Скорость доступа обычно варьируется в зависимости от расположения пользователя.

Особенности VPS

- VPS-провайдеры предоставляют определённые ресурсы процессора, памяти, хранилища информации и трафика на основе помесячной оплаты.

- Обычно облачные сервера поставляются с базовыми сборками ОС, которые пользователь может настраивать.

- Чаще всего это — Linux-сервера.

- VPS идеально подходят для разворачивания собственного VPN-решения.

Теперь поговорим о лучших VPN-сервисах.

Лучшие VPN-решения для Linux

Вот четыре лучших VPN-решения для Linux, которые можно использовать для защиты интернет-соединений. Первые три — это инструменты из разряда «сделай сам», а четвёртое — традиционный VPN-провайдер.

▍Streisand

Когда дело доходит до развёртывания собственного VPN-сервера, имеется множество вариантов. Можно взять чистую Linux, после чего установить и настроить необходимые пакеты. Такой подход даст максимальный уровень контроля, но потребует немалых затрат времени. Ещё один вариант заключается в использовании инструментов для автоматического развёртывания VPN-сервисов. Существует довольно много опенсорсных проектов, предлагающих такую возможность, наиболее значительным из которых можно признать Streisand.

Скрипт Streisand создаёт новый сервер, использующий L2TP/IPsec, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, sslh, Stunnel, мост Tor, и WireGuard. Это даёт пользователю множество методов подключения, что способно удовлетворить практически любым нуждам, позволяя подключиться к VPN с любой платформы.

Особенно приятно то, что Streisand генерирует инструкции для всех этих служб. После установки пользователь получает HTML-файл руководства, который можно дать друзьям или домочадцам, инструкции по подключению есть и на самом сервере.

Скрипт рассчитан на работу в Ubuntu 16.04 (текущий LTS-релиз), его можно использовать как для подготовки существующего сервера, через интернет, так и для автоматического развёртывания нового на одном из многих облачных VPS-провайдеров, среди которых — Amazon EC2, DigitalOcean, Google Compute Engine, Linode, Rackspace. Разработчики Streisand планируют, в ближайшем будущем, добавить поддержку Amazon Lightsail.

Процесс установки сервера полностью автоматизирован и занимает всего около 10 минут. При необходимости VPS можно полностью переустановить. Это очень удобно и позволяет снизить риск взлома VPS. Streisand — опенсорсный проект, его проверкой занимается множество независимых разработчиков, это позволяет говорить о высоком уровне его безопасности.

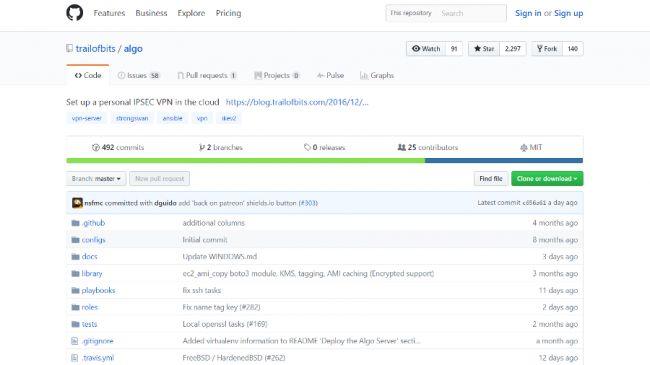

В то время, как Streisand — весьма популярная VPN-платформа, это — далеко не единственное решение такого типа. Часто используемая альтернатива — Algo — набор Ansible-скриптов (как и Streisand), который упрощает установку собственного IPSEC VPN. Algo включает, по умолчанию, наиболее безопасные настройки. Он, опять же, работает с популярными облачными провайдерами, и самое главное, не требует клиентского ПО на большинстве устройств, с которых к нему можно подключаться.

Итак, зачем пользоваться Algo а не Streisand? Algo гораздо ограниченнее, чем Streisand, и об этом часто говорят как о его главном преимуществе. Кроме того, Algo поддерживает только IKEv2 с единственной подсистемой шифрования — AES-GCM, HMAC-SHA2, и P-256 DH. Он не устанавливает Tor, OpenVPN или другие сервера, в безопасности использования которых некоторые сомневаются. Algo поддерживает лишь один широко распространённый протокол, он, на большинстве устройств, не требует клиентского ПО. Кроме того, Algo гораздо лучше чем Streisand показывает себя в поддержке большого количества пользователей, предоставляя скрипт, который можно применять после установки сервера для обновления списка пользователей по усмотрению администратора.

Помимо этого основного отличия, многие другие аспекты Algo похожи на Streisand. Он разёртывается на Ubuntu, его можно установить на DigitalOcean, Amazon EC2, Microsoft Azure или на ваш собственный сервер. После завершения установки Algo генерирует требуемые для подключения конфигурационные файлы. Algo, кроме того, имеет собственные необязательные для установки функции, такие, как блокировка рекламы через локальный DNS-преобразователь и HTTP-прокси, и ограниченные SSH-пользователи для туннелирования трафика.

На сайте Algo есть подробности о том, как подключаться к созданным с его помощью VPN-сервисам с устройств, работающих на ОС разработки Apple, с Android и Windows-устройств, и, конечно, с компьютеров, работающих под Linux.

Подключение Linux-устройств обеспечивается с использованием клиента strongSwan, который позволяет организовать подключение очень быстро и надёжно. Если вы хотите подключиться с клиентов других типов или настроить соединение самостоятельно, предоставляются файлы сертификатов/ключей.

Как и в случае со Streisand, проект это опенсорсный, его постоянно обновляют и вносят в него исправления.

▍WireGuard

Множество протоколов и решений VPN, используемых сегодня, существуют уже очень долго, многие считают их неэффективными. Если взглянуть на дискуссии о Streisand и Algo, можно обнаружить массу рассуждений о том, какие сервисы и протоколы нужно включить в эти продукты. Накала страстям добавляют и очень разные подходы, используемые в этих решениях. Как результат, вопрос о том, какими должны быть средства для организации VPN, остаётся открытым. Хотя, ответить на него, возможно, позволит WireGuard.

WireGuard — это очень простой, но быстрый и современный VPN-сервис, который использует актуальные методы шифрования данных. Разработчики говорят о том, что его цель заключается в том, чтобы оказаться быстрее, проще, меньше, удобнее, чем IPSec-сервисы, как в плане работы, так и в плане установки. Говорят, что он создан для того, чтобы быть значительно лучше, чем вездесущий стандарт OpenVPN.

WIreGuard спроектирован как многоцелевой VPN, который может работать на множестве платформ и подходит для всех типов использования. Изначально WireGuard был создан для ядра Linux, но планируется его кроссплатформенность и возможность развёртывания во множестве сред.

Насколько он хорош? Хотя сейчас он находится в стадии активной разработки, он уже назван многими самым безопасным, лёгким в использовании и простым VPN-решением в индустрии.

На сайте WireGuard есть руководство по установке, и, конечно, тут имеется два варианта — скомпилировать его из исходного кода или установить в виде готового пакета. PPA предоставляется для Ubuntu, установить его можно и на таких системах, как Debian, Arch, Fedora, CentOS, OpenSUSE, и на многих других дистрибутивах. Существует его версия и для тех, кто предпочитает macOS.

WireGuard — это кое-что большее, нежели нечто симпатичное, но бесполезное, несмотря на то, что проект находится в стадии активной разработки. Его, по меньшей мере, стоит попробовать. Благодаря его грамотной реализации в виде простого сетевого интерфейса, потрясающей производительности и минимальной поверхности атаки, он вполне может стать популярнейшим VPN-решением будущего.

▍VyprVPN

Что если вместо того, чтобы разворачивать собственное VPN-решение, вы предпочитаете подписаться на использование готовой службы? В этой сфере есть много всего, например, сервис VyprVPN от GoldenFrog, который называют «самым мощным в мире VPN».

Что даёт VyprVPN? Среди его особенностей — высокие скорости, размещение серверов, которых более семисот, в примерно 70-ти местах по всему миру. В распоряжении VyprVPN около 200000 IP-адресов, сервис предлагает простые приложения для широкого диапазона устройств и интеллектуальную технология маскирования OpenVPN-туннелей, называемую Chameleon.

Пожалуй, основной минус VyprVPN — это закрытый исходный код. Из преимуществ же можно отметить то, что GoldenFrog заявляет, что не использует услуги сторонних компаний, и что самостоятельно владеет всем своим программным и аппаратным обеспечением, включая сетевую инфраструктуру, и самостоятельно же всё это обслуживает. Если верить заявлениям компании, такой подход обеспечивает очень высокий уровень защиты конфиденциальности.

Сервис VyprVPN основан на Ubuntu-серверах и на огромное опенсорсном стеке, в который входят OpenVPN, strongSwan, Nginx, OpenSSL, Python и многие другие технологии. Части системы с закрытым кодом — это, в основном, то, что объединяет всё остальное — веб-интерфейсы, клиенты, API и прочее. По оценкам GoldenFrog, код закрыт у примерно 0.7% программного стека компании.

Функция VyprVPN Chameleon тоже имеет закрытый исходный код, но это — один из убедительных аргументов за использование службы. Chameleon основан на OpenVPN. Он берёт пакеты, которые нужно отправить по сети и добавляет слой обфускации, который разработан для противодействия системам глубокой проверки пакетов (DPI, Deep Packet Inspection), тому самому неприятному инструменту, с помощью которого провайдеры выполняют выравнивание трафика.

Кроме того, в отличие от других VPN, Chameleon справляется даже с особо агрессивными провайдерами. Если подобная возможность интересует вас сильнее всего, вполне возможно, что лучшего VPN, чем VyprVPN вам не найти.

▍Итоги

По какой бы причине вы ни занимались поисками VPN-системы для Linux, надеемся, наш обзор дал вам пищу для размышлений. Если вы хотите углубиться в поиски подходящего вам VPN — вот обзор лучших VPN-сервисов 2017-го года, а вот — полезный ресурс для тех, кто занимается подбором VPN.

Источник