Откуда угодно подключаемся к домашней сети

Моя задача: разобрать действия которые нужно проделать на домашнем Микротике (2011UiAS-2HnD) чтобы можно было откуда угодно иметь возможность настроить VPN подключение и получить доступ к домашним сервисам , в моем случае такие сервисы как: ZM (следим за периметром возле дома), OwnCloud (собственная база заметок), Zabbix (мониторю состояние своих сервисов: + погоду и различные датчики).

Доступ к домашней сети будет организован посредством протокола PPTP, он представляет из себя связку протокола TCP (для передачи данных) и GRE (для обертывания пакетов).

Схема организации туннеля до домашнего микротика:

- Мне провайдер предоставляет статический IP-адрес

- На Mikrotik создаем туннель

- На Mikrotik создаем профили удаленного подключения (Логин и Пароль)

- На Mikrotik создаем правила Firewall маршрутизации чтобы пройти сквозь брандмауэр

Первым делом подключаюсь через Winbox к своему Mikrotik’у и активирую PPTP сервер :

WinBOX — IP&MAC — меню PPP — вкладка Interface, после нажимаю PPTP Server

Enabled: отмечаю галочкой

MAX MTU: 1450

MAX MRU: 1450

Keepalive Timeout: 30

Default Profile: default

Authentication: должно быть отмечено только — mschap1 & mschap2

Теперь создаем пользователей удаленного подключения:

В разделе PPP переходим в меню Secrets и добавляем нового пользователя: Add —

Name: ekzorchik

Password: Aa1234567@@. (советую ставить пароль посложнее)

Service: pptp

Profile: default-encryption

Local Address: пишем IP-адрес Mikrotik, который будет выступать в роли Сервера VPN (192.168.1.9)

Remote Address: пишем IP-адрес пользователя (192.168.1.100)

Как только настройки произведены нажимаем Apply & OK для применения и сохранения.

Теперь переходим к настройки правил для Firewall моего Mikrotik чтобы он пропускал удаленные авторизованные подключения;

- открываю порт 1723 ( для TCP— протокола ):

winbox — IP&MAC — IP — Firewall — вкладка Filter Rules — Add

вкладка General:

Chain: input

Protocol: 6 (tcp)

Dst. Port: 1723

вкладка Action:

Action: accept

- открываю правило для GRE.

winbox — IP&MAC — IP — Firewall — вкладка Filter Rules — Add

вкладка General:

Chain: input

Protocol: 47 (gre)

вкладка Action:

Action: accept

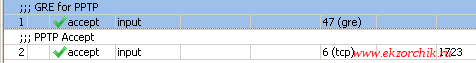

Так выглядят правила в winbox’е:

На заметку: по умолчанию создаваемые правила помещаются в конец общего списка, а их нужно переместить наверх перед всеми запрещающими правилами, если этого не сделать работать они не будут.

Вот как бы и все, проверяю к примеру настройки подключения с работы из операционной системы Windows 7 Professional SP1:

Пуск — Панель управления — Центр управления сетями и общим доступом — Настройка нового подключения или сети — Подключение к рабочему месту — Использовать мое подключение к Интернету (VPN) :

- Интернете-адрес: указываю внешний IP&DNS адрес выделяемый мне провайдером.

- Имя местоназначения: VPN-HOME

- Разрешить использовать это подключение другим пользователям: отмечаю галочкой

После указываю имя пользователя и пароль на удаленный доступ (данные идентификационные данные были введены выше):

- Пользователь: ekzorchik

- Пароль: Aa1234567@@.

- Запомнить этот пароль: отмечаю галочкой

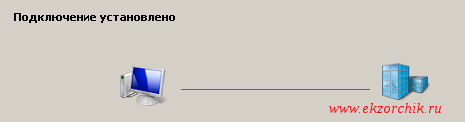

И после нажимаю «Подключить», если все сделано правильно то подключение будет установлено:

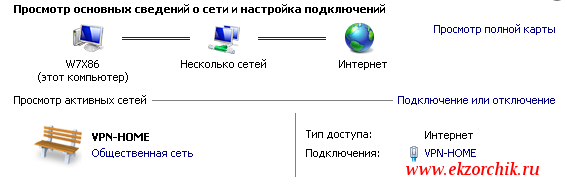

Также можно проверить, открыв оснастку «Центр управления сетями и общим доступом»

Также можно проверить, открыв консоль командной строки и отобразив IP адреса текущих сетевых адаптеров:

Win + R → cmd.exe

C:\Users\aollo>ipconfig

Настройка протокола IP для Windows

Адаптер PPP VPN-HOME:

Маска подсети . . . . . . . . . . : 255.255.255.255

Основной шлюз. . . . . . . . . : 0.0.0.0

Ethernet adapter Подключение по локальной сети:

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 10.9.9.1

Что теперь ну подключен я по VPN к дому, а что мне это дает, а то что теперь можно к примеру запустить браузер и подключиться к домашним ресурсам, если настроено удаленное включение компьютеров через Wake On Lan, то посредством запросов их можно включить, а после либо по VNC,RDP подключиться к ним.

Чтобы отключиться от VPN соединения, нужно возле часиков справа видите монитор с сетевой вилкой, нажимаете по нему левой кнопкой мыши, находите Ваше подключенное VPN соединение, наводите на него мышь (подключение выделяется) и через правый клик мышью выбираете меню «Отключить», а чтобы подключить все то же самое но выбираете меню «Подключить» — «Подключение»

Это все конечно же хорошо, а если Ваш провайдер не выдает Вам статический IP-адрес как у меня, как же быть. Но в этом Вам повезло, т. к. в самом Mikrotik есть служба на подобии DynDNS или No-IP которая может предоставить Вам DNS ссылку доступа к Вашему Mikrotik’у из вне, т. е.

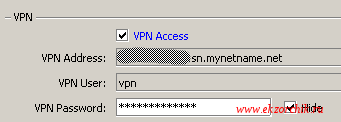

WinBOX — IP&MAC — перехожу в раздел Quick Set, отмечаю галочкой VPN Access

Указываю пароль (VPN Password) и что я вижу, у меня есть внешний адрес вот в таком вот формате: .sn.mynetname.net , дефолтное имя пользователя и пароль которые я ввел только что выше.

C:\Users\aollo>ping .sn.mynetname.net

Обмен пакетами с .sn.mynetname.net [

Статистика Ping для [

Пакетов: отправлено = 2, получено = 2, потеряно = 0

Приблизительное время приема-передачи в мс:

Минимальное = 7мсек, Максимальное = 8 мсек, Среднее = 7 мсек

Открываем меню настройки PPP, включаем его и при создании нового пользователя указываем: Name (VPN), Password (то что указали выше), Service (pptp), Profile (default-encryption), Local Address (192.168.1.9), Remote Address (192.168.1.101) и нажимаем Apply и OK

После проверяю настройки подключения с рабочей станции только вместо статического IP адреса уже указываю DNS-ссылку: .sn.mynetname.net

и подключение также успешно проходит.

Итого, как оказалось на Микротике достаточно быстро можно поднять PPTP сервис посредством которого можно быстро начать пользоваться VPN-соединением. Такие настройки одинаково работают, как для дома так и для корпоративной сети, в этом собственно и большой плюс данного вида оборудования, купив раз с запасом получаем инструмент где можно реализовать многое, а для малой компании это будет существенным подспорьем. На этом я прощаюсь и до новых заметок, с уважением автор блога — ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Настройка VPN-подключения в роутерах Mikrotik

Настройка VPN-подключения в роутерах Mikrotik

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор — официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

В прошлых материалах мы уже коротко рассматривали типы VPN и обращали внимание на неоднозначность используемой терминологии, традиционно термином VPN называют клиент-серверные соединения, где кроме туннельного протокола применяются вспомогательные технологии для установления соединения и контроля его состояния, аутентификации пользователя, согласования параметров подключения и т.д. и т.п. Одним из таких протоколов является PPP.

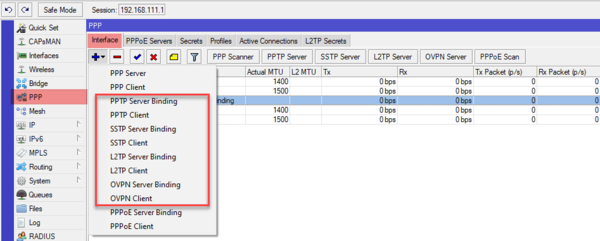

В рамках данной статьи мы будем рассматривать варианты настройки Mikrotik именно в качестве клиента для поддерживаемых типов VPN-серверов, оставив за кадром туннельные подключения (GRE, IP-IP, EoIP и т.д.). Для работы с этим типом соединений используется специальный раздел PPP, на закладке Interfaces которого можно добавить сетевой интерфейс для нужного типа VPN-клиента. Поддерживаются PPTP, L2TP, SSTP и OpenVPN подключения. Также в списке присутствуют устаревший PPP и PPPoE, который используется для организации доступа в интернет, в данном контексте эти протоколы интереса не представляют.

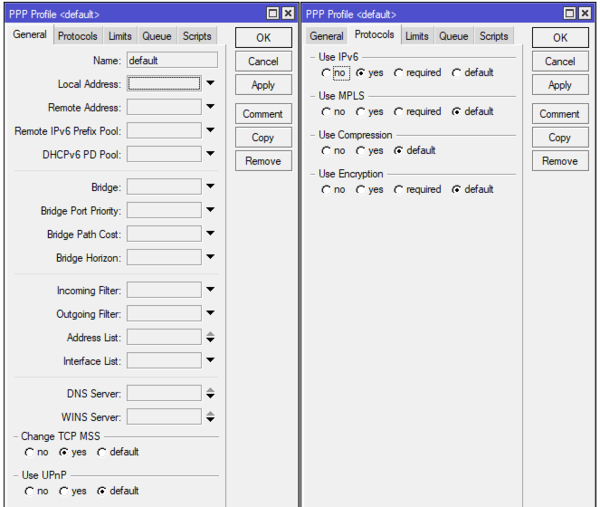

Означает ли это, что если мы выберем профиль default, то ваше соединение не будет шифроваться? Нет, если сервер использует шифрование и не допускает небезопасных подключений, то ваше соединение также будет зашифровано. Но вот если сервер разрешает небезопасные подключения, то клиент вполне может подключиться без шифрования, таким образом можно осуществить атаку с подменой сервера, когда вы получите незашифрованное подключение и не будете знать об этом. Поэтому если вам явно требуется шифрование канала всегда выбирайте профиль default-encryption.

Мы не советуем менять настройки в стандартных профилях, если вам нужно явно задать иные настройки подключения, то создайте собственный профиль. Также учтите, что опция Use Compression игнорируется для OpenVPN соединений, которые в реализации от Mikrotik не могут использовать сжатие трафика.

PPTP-клиент

Пожалуй, это самый простой в настройке тип соединений. Несмотря на то, что используемое в PPTP шифрование не является надежным, этот протокол продолжает широко использоваться благодаря низким накладным расходам и высокой скорости работы, например, для доступа в интернет.

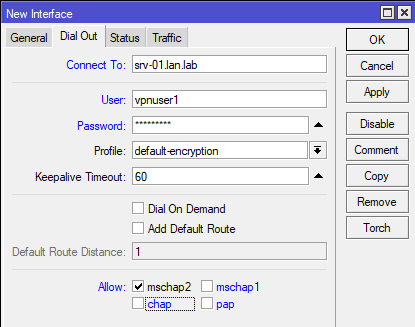

Для настройки PPTP клиента добавьте интерфейс типа PPTP Client и перейдите на закладку Dial Out, где расположены сетевые настройки.

Опция Keepalive Timeout указывает время переподключения соединения в случае обрыва связи. Бытует мнение, что лучше делать это значение поменьше, мол быстрее будет переподключаться туннель. Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

Опция Add Default Route создаст маршрут по умолчанию через туннель, т.е. направит туда весь исходящий трафик, указывайте ее только в том случае, если данный туннель основной способ доступа в интернет.

Никаких иных особенностей и подводных камней здесь нет и если вы правильно указали настройки, то клиент должен будет без проблем подключиться к серверу.

L2TP-клиент

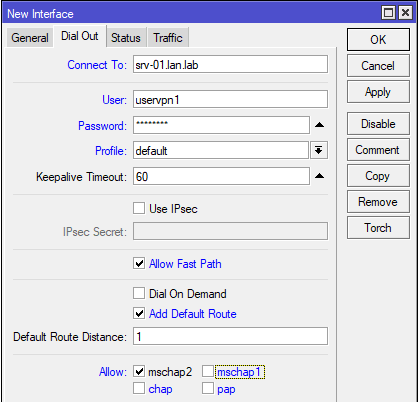

Говоря про L2TP, обычно подразумевают L2TP/IPsec, потому как без шифрования данный протокол в корпоративной среде не используется. Но есть и исключения, некоторые провайдеры, например, Билайн, используют чистый L2TP без шифрования. В этом случае настройки подключения будут выглядеть так:

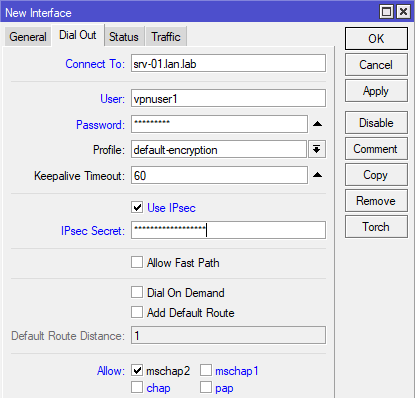

Для работы с L2TP/IPsec настройки будут немного иные, во-первых, используем профиль default-encryption и включаем использование IPsec установкой флага Use IPsec, при этом становится активным поле IPsec Secret, куда вводим предварительный ключ.

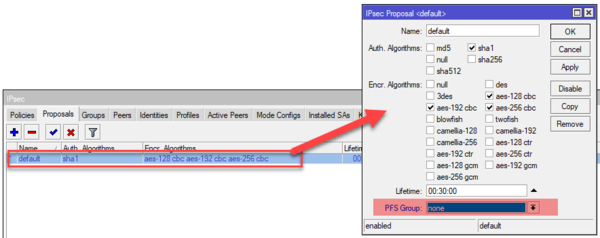

Вроде бы тоже ничего сложного в настройках L2TP/IPsec нет, но если вы попытаетесь подключиться к Windows Server, то у вас ничего не получится. В чем же дело? А дело в настройках IPsес, перейдем в IP — IPsec — Proposal и откроем настройку по умолчанию. Proposal или предложение IPsec содержит список алгоритмов защиты канала, которые устройство предлагает для установления соединения. Понятно, что для успешного установления канала поддерживаемые методы защиты должны совпадать.

Windows Server по умолчанию не поддерживает совершенную прямую секретность, поэтому PFS Group нужно выставить в состояние none, после чего соединение успешно установится.

Обратите внимание, что в данном случае мы изменили настройку по умолчанию, но в данном случае это оправдано. Настройки IPsec достаточно сложны и вряд-ли человек не имеющий опыта работы с данной технологией сможет все правильно настроить с первого раза. Но это изменение следует учитывать при создании других соединений, использующих IPsec и приводить настройки с обоих сторон к общему виду.

Хотя более правильным является создание своего предложения (Proposal) и политики (Police) для каждого соединения, но эта тема далеко выходит за рамки статьи.

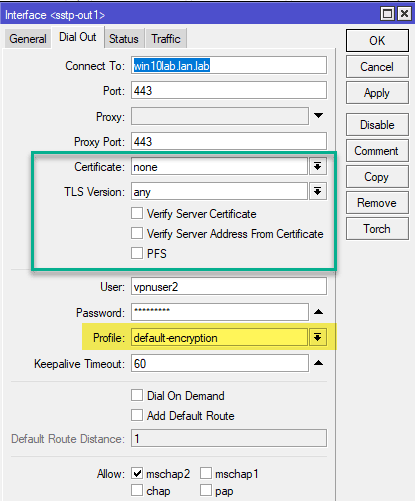

SSTP-клиент

Мы не будем останавливаться на уже описанных нами опциях, которые общие для всех видов коммутируемых подключений, а сосредоточимся на новых, свойственных именно этому типу VPN. SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

На что следует обратить внимание при настройке? Давайте сначала посмотрим на окно настроек:

Также вспоминаем, что SSTP всегда использует шифрование канала, поэтому оно будет работать вне зависимости от выбранного профиля, в данном случае default и default-encryption будут работать одинаково.

Теперь перейдем к специфичным для протокола настройкам, которые мы обвели зеленой рамкой. Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System — Certificates. Во всех остальных случаях в поле должно стоять none.

TLS Version указывает на допустимые к использованию версии TLS, однако это определяется сервером, но следует стараться использовать только протокол TLS 1.2, что позволяет исключить атаки с понижением протокола.

Опция Verify Server Certificate не является обязательной, но позволяет проверить подлинность сервера, исключая атаки типа человек посередине, для этого потребуется импортировать на Mikrotik сертификат центра сертификации (СА) выдавшего сертификат серверу.

Опция Verify Server Address From Certificate позволяет убедиться, что IP-адрес подключения соответствует адресу для имени, указанного в сертификате. Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Установка флага в поле PFS включает совершенную прямую секретность, но эта опция должна поддерживаться со стороны сервера.

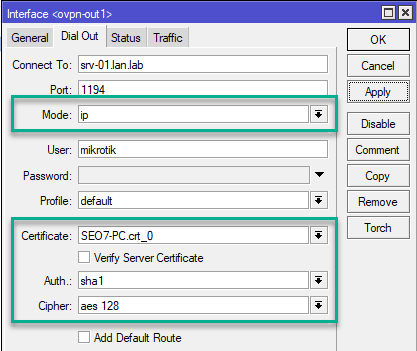

OpenVPN-клиент

Реализация OpenVPN в Mikrotik вызывает много нареканий, так как сводит на нет все сильные стороны данной технологии и делает ощутимыми слабые. OVPN-клиент не поддерживает сжатие данных и работу по протоколу UDP, если первое не столь значимо на современных каналах, то OpenVPN поверх TCP имеет очень большие накладные расходы и вызывает как повышенную нагрузку на оборудование, так и плохую утилизацию канала. Поэтому от использования OpenVPN на Mikrotik по возможности следует отказаться.

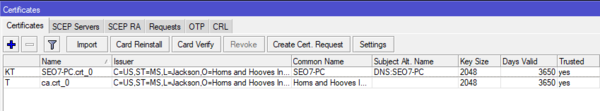

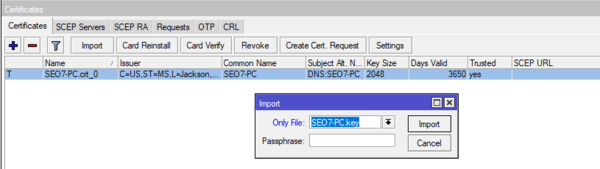

Обычно комплект для подключения OpenVPN клиента составляют сертификат СA, сертификат и закрытый ключ клиента, конфигурационный файл. Нам понадобятся только сертификат и ключ клиента, а если мы хотим проверять подлинность сервера, то еще и сертификат CA, но он не является обязательным для настройки подключения.

Прежде всего загрузим сертификаты и ключи на Mikrotik, затем перейдем в System — Certificates и импортируем сертификат клиента. Он появится в списке сертификатов и напротив него будет буква T, что обозначает trusted, т.е. устройство доверяет этому сертификату. Затем импортируем ключ, здесь важно соблюдать именно эту последовательность, сначала сертификат, потом ключ.

Теперь рассмотрим поближе окно настроек подключения, адрес подключения и порт не должны вызвать затруднений, а вот остальные опции нуждаются в пояснении, значимые мы выделили зеленой рамкой.

Mode задает режим работы канала, в терминах OpenVPN ip — это tun (L3), а ethernet — это tap (L2), следует помнить, что режим работы определяется сервером. В поле Certificate укажите импортированный сертификат клиента. Опции Auth и Cipher указывают на используемые сервером криптографические алгоритмы для аутентификации и шифрования, если вы укажете отличные от указанных в конфигурации сервера — то соединение установить не удастся. Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

При настройке OpenVPN клиента на Mikrotik следует помнить, что сервер должен поддерживать соединения по протоколу TCP, без сжатия и TLS-аутентификации, в противном случае подключиться к серверу не удастся.

Опция Verify Server Certificate позволяет проверить подлинность сертификата сервера, что защищает от атак типа человек посередине, но требует импорта сертификата CA сервера.

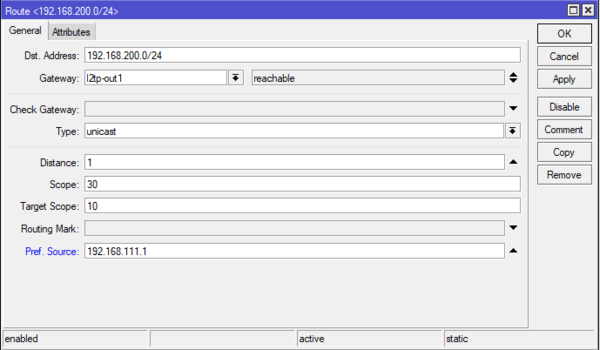

Маршрутизация

Если VPN соединение используется для доступа к корпоративной сети или предназначено для связи сетей, то вам потребуется указать маршруты для правильной пересылки пакетов. Так если мы хотим получить доступ к сети за VPN-севером, то нам потребуется создать маршрут к этой сети, указав в качестве шлюза интерфейс нашего VPN-клиента, например так:

Отдельного внимания заслуживает опция Pref. Source, которая не является обязательной, но ее следует указывать, если роутер обслуживает несколько сетей, в ней указывается адрес, с которого роутер будет посылать пакеты по указанному маршруту. Без ее указания доступ роутера к ресурсам удаленных сетей может оказаться невозможным (как и удаленных сетей к нему), на работу клиентов в сетях это не влияет. В качестве значения следует указать адрес, принадлежащий той сети, к которой имеется маршрут с противоположной стороны (т.е. сети за сервером).

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор — официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал: