Настройка vpn сервера windows 2003.

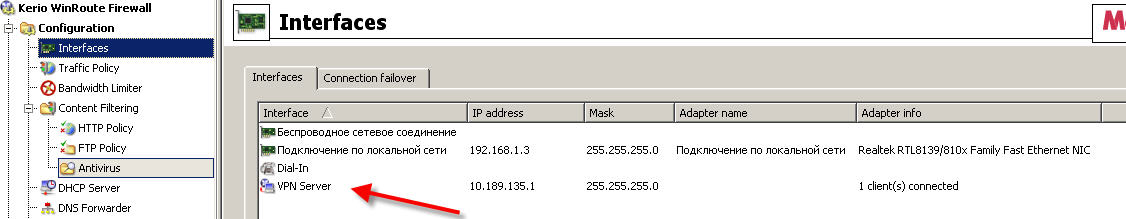

Vpn сервер предназначен для безопасного удаленного доступа к ресурсам локальной сети. Vpn сервер обеспечивает шифрование трафика от компьютера до сервера. Данная технология является гарантией безопасности Вашего компьютера от различных вирусов. Применяя vpn Server Windows 2003, Вы можете быть уверенными, что Ваши данные не будут перехвачены третьими лицами или Вашим интернет – провайдером. Настройка VPN сервера «Windows 2003» очень проста и занимает не более 3 – 5 минут. Для того, чтобы настроить vpn сервер, необходимо скачать с сайта «Kerio» клиента VPN Client. Вы можете свободно скачать VPN Client для 32 битной версии http://eu.download.kerio.com/dwn/kvc1-win32.exe. Если Вы работаете на компьютере под 64 – битной архитектурой, то необходимо установить эту версию VPN сервера http://eu.download.kerio.com/dwn/kvc1-win64.exe. Следующим шагом необходимо запустить консоль Администрирования KWF и проверить связь с сервером. Следующим шагом необходимо зайти в список «Configuration – Interfaces». Обязательно запишите IP адрес и ни в коем случае не изменяйте пул адресов. Будьте особо внимательны, пул адресов не меняется вручную, а назначается автоматически сервером.

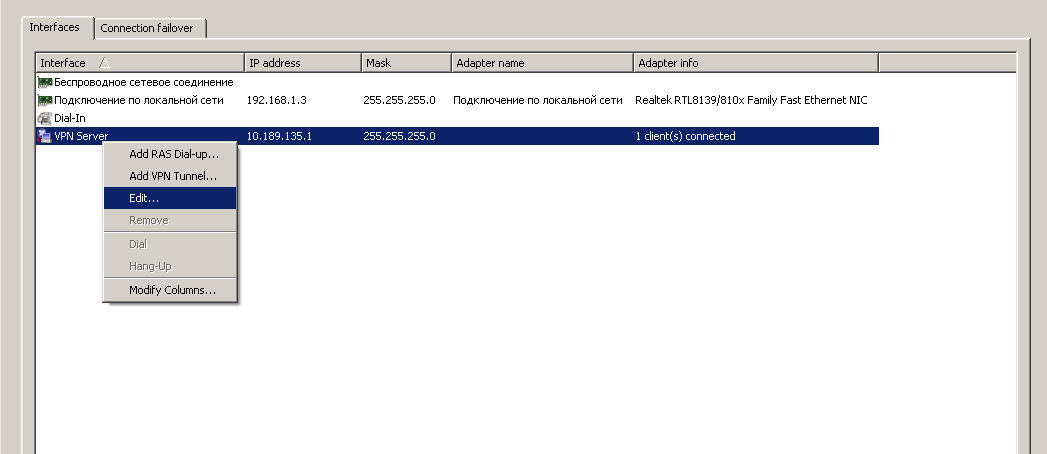

После этого, необходимо нажать на интерфейсе VPN Server в левой части экрана, нажать правую кнопку мыши и выбрать «EDIT».

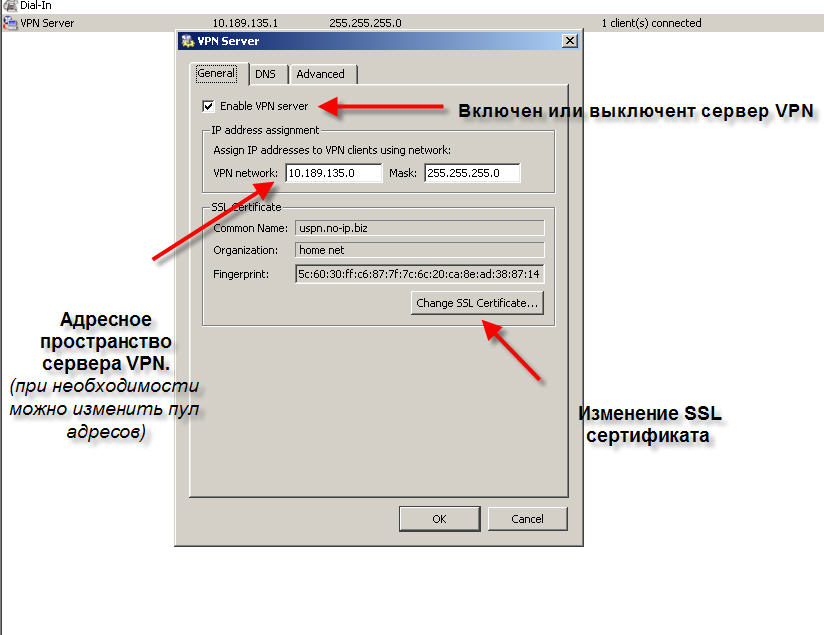

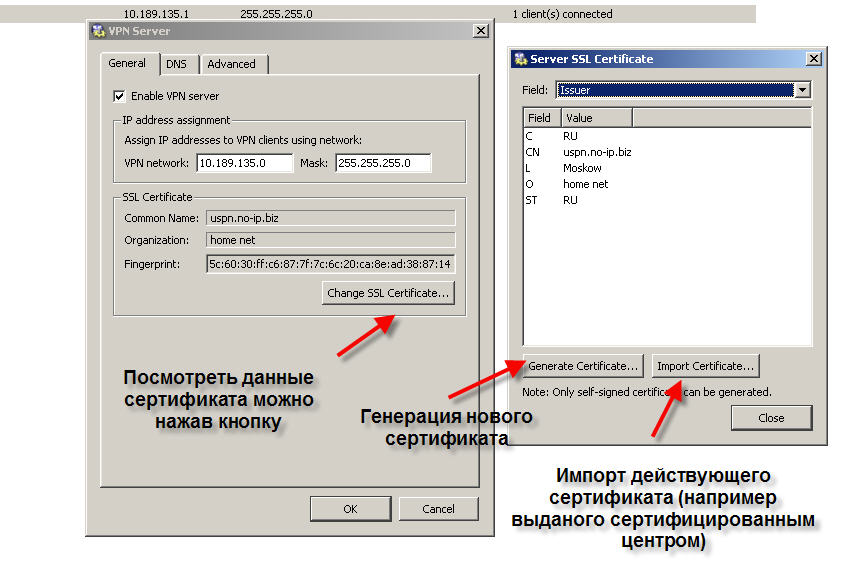

В открытом меню VPN сервера мы можем изменить пул адресов, изменить SSL сертификат, а также маску сети:

Установив галочку в окошке «Enable VPN server» можно включить или отключить сервис «VPN». РазделIP Address assignment позволяет резервировать определенное адресное пространство, которое отводится под сервер. Раздел SSL сертификат позволяет генерировать новый или импортировать уже существующий сертификат.

Чтобы сгенерировать новый сертификат, следует щелкнуть на кнопке «Generate Certificate» и заполнить поля «Hostname», «Organization Name», «City», «State or Province», «Country»:

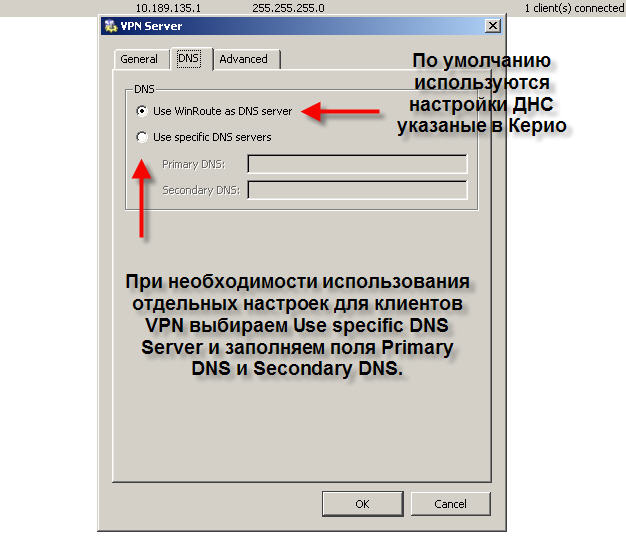

Затем, необходимо заполнить все поля и нажать на кнопку «ОК». После этого, следует перейти на вкладку «DNS»

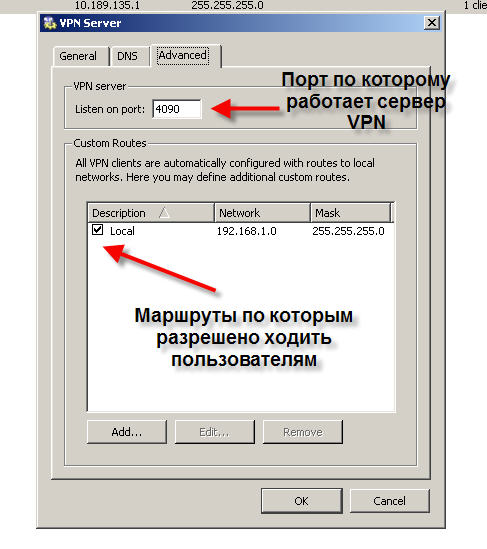

На вкладке «Advanced» необходимо указать порт по которому работает сервер VPN, а также маршруты пользователей.

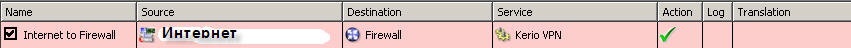

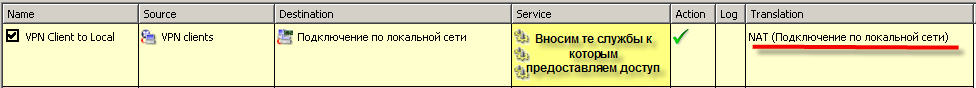

В том случае, если Вы предоставляете пользователям доступ к сети Интернет, то необходимо указать следующий маршрут 0.0.0.0 А окне «Configuration – Traffic Policy» следует отметить следующие разделы:

Если Вы желаете, чтобы Ваши клиенты получали доступ к ресурсам сети, то необходимо указать следующие параметры:

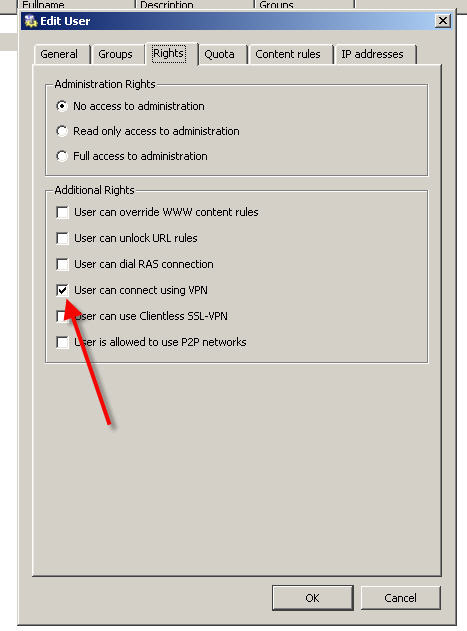

В окне «Edit Users» в разделе «Groups» следует создать новую группу, либо в разделе «Domain Template» указать в окошке индивидуальную конфигурацию пользователя: «This user has an individual configuration». Перейдем на вкладку «Rights», а затем поставим галочку в окошке «User can connect using VPN». Это позволит разрешить использование VPN пользователям.

В случае необходимости, можно открыть или запретить конкретному пользователю доступ к определенным ресурсам, либо присвоить пользователям статичный адрес.

На этом, установку и настройку VPN Server можно считать завершенной.

Блог о Linux и Windows

Записки по настройке Debian Ubuntu и Microsoft Windows

Настройка VPN сервера Windows 2003

Настройка VPN сервера Windows 2003

Настройка VPN сервера Windows 2003

PPTP-сервер для защищенного подключения клиентов может быть настроен только на серверных версиях Windows 2000/2003.

Он настраивается как сервер удаленного доступа (RAS-сервер) в службе RRAS (Маршрутизация и удаленный доступ). Эта справка предназначена для опытных пользователей.

1. Откройте службу «Маршрутизация и удаленный доступ» и зайдите в свойства сервера.

2. Выставите параметр «локальной сети и вызова по требованию», а также «сервер удаленного доступа» см.рис.

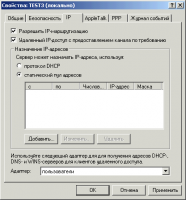

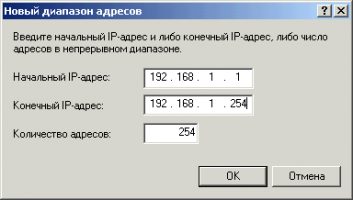

3. Зайдите во вкладку «IP», выберите название внутреннего адаптера и создайте статический пул адресов отличного от внутреннего который будет присваиваться VPN клиентам.

4. Далее во вкладке «PPP» снимите галку с «Многоканальные подключения»-это ускорит работу Интернета.

5. Во вкладке «Журнал событий» выставите параметр «вести журнал всех событий»

II. Конфигурация портов

1.Зайдите в свойства «Порты». По умолчанию RRAS создаст 5 «PPTP» , 5 «L2TP» и 1 «Прямой параллельный». Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и.т.д.) и создать необходимое количество портов, их должно быть больше чем одновременных подключений.

2. Удаляем порты WAN(L2TP)

3. Выставите необходимое число PPTP портов (число портов должно быть больше чем планируемых одновременных подключений), см.рис

4. В итоге у Вас появится следующие окно см.рис

III. Конфигурируем NAT.

1. Зайдите в «IP-маршрутизация» / «NAT-преобразование сетевых адресов».Если Вы собираетесь предоставлять доступ только по VPN соединению тогда удалите внутренний интерфейс, если нет тогда оставьте.

2. Далее вам надо добавить RAS интерфейс для этого в командной строке наберите «netsh routing ip nat add interface Внутренний (в английской версии windows » internal «) private» см.рис. Кроме того очень полезно запретить привязку NetBios к интерфейсу Внутренний (internal) ,если он активен (см. выше). Это важно,если используется RAS-сервер для подключения диалапных клиентов (модемы или VPN) и поможет избавится от некоторых проблем при работе сервера в сети Windows. Если NetBios разрешен на этом интерфейсе, то сервер будет регистрировать свои NetBios-имена с IP-адресами всех интерфейсов, на которые есть привязка этой службы.Появление IP- адреса интерфейса Внутренний (internal) в этих регистрациях может привести к проблемам.

Для этого редактором реестра в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и значением 1. Службу надо перезапустить.

3. Автоматически появится RAS интерфейс см.рис, зайдите

1. Зайдите в «Управление компьютером»,далее в «Локальные пользователи и группы», «Пользователи»

2. Создайте пользователя,далее зайдите во вкладку «Входящие звонки».

3. Разрешите ему доступ в пункте «Разрешение на удаленный доступ (VPN или модем)»,этот пользователь будет тестовым, для других желательно указать их IP адрес в пункте «Статический IP-адрес пользователя»

V. Настройка VPN соединения.

1. В группе «Политика удаленного доступа»зайдите в свойства «Разрешить доступ,если разрешены входящие подключения»

2. Нажмите на кнопку «Изменить профиль. «

3. Зайдите во вкладку «Проверка подлинности»

4. Оставьте два параметра проверки подлинности MS-CHAP для ОС Windows и CHAP для других ОС см.рис.

5. Далее зайдите на вкладку «Шифрование»,выберите параметры шифрования. Все произведенные настройки должны быть идентичны, при настройке VPN соединения у клиентов.

Настройка VPN сервера в Windows 2003

VPN PPTP-сервер для защищенного подключения клиентов может быть настроен на серверных версиях Windows 2000/2003. Он настраивается как сервер удаленного доступа (RAS-сервер) в службе RRAS (Маршрутизация и удаленный доступ)

Создание VPN сервера

1. Откройте службу «Маршрутизация и удаленный доступ» и зайдите в свойства сервера.

2. Выставите параметр «локальной сети и вызова по требованию», а также «сервер удаленного доступа»

3. Зайдите во вкладку «IP», выберите название внутреннего адаптера и создайте статический пул адресов отличного от внутреннего который будет присваиваться VPN клиентам.

4. Далее во вкладке «PPP» снимите галку с «Многоканальные подключения»-это ускорит работу Интернета.

5. Во вкладке «Журнал событий» выставите параметр «вести журнал всех событий»

Конфигурация портов

1. Зайдите в свойства «Порты». По умолчанию RRAS создаст 5 «PPTP» , 5 «L2TP» и 1 «Прямой параллельный». Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и.т.д.) и создать необходимое количество портов, их должно быть больше чем одновременных подключений.

2. Удаляем порты WAN(L2TP)

3. Выставите необходимое число PPTP портов (число портов должно быть больше чем планируемых одновременных подключений)

4. В итоге у Вас появится следующее окно

Конфигурируем NAT

1. Зайдите в «IP-маршрутизация» / «NAT-преобразование сетевых адресов». Если Вы собираетесь предоставлять доступ только по VPN соединению тогда удалите внутренний интерфейс, если нет тогда оставьте. Если вы используете Windows 2003 вам необходимо отключить basic firewall. Ее использование при наличии Traffic Inspector может привести к конфликтам. Для этого зайдите в свойства внешнего подключения и отключите.

Далее вам надо добавить RAS интерфейс для этого в командной строке наберите «netsh routing ip nat add interface Внутренний (в английской версии windows «internal») private» см.рис. Кроме того очень полезно запретить привязку NetBios к интерфейсу Внутренний (internal), если он активен (см. выше). Это важно, если используется RAS-сервер для подключения диалапных клиентов (модемы или VPN) и поможет избавится от некоторых проблем при работе сервера в сети Windows. Если NetBios разрешен на этом интерфейсе, то сервер будет регистрировать свои NetBios-имена с IP-адресами всех интерфейсов, на которые есть привязка этой службы. Появление IP- адреса интерфейса Внутренний (internal) в этих регистрациях может привести к проблемам. Для этого редактором реестра в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и значением 1. Службу надо перезапустить.

3. Автоматически появится RAS интерфейс

Создание клиентов

1. Зайдите в «Управление компьютером», далее в «Локальные пользователи и группы», «Пользователи»

2. Создайте пользователя, имена пользователей должны совпадать с именами клиентов заведенных в ТИ, далее зайдите во вкладку «Входящие звонки».

Настройка VPN соединения

1. В группе «Политика удаленного доступа» зайдите в свойства «Разрешить доступ, если разрешены входящие подключения»

2. Нажмите на кнопку «Изменить профиль. »

3. Зайдите во вкладку «Проверка подлинности»

4. Оставьте два параметра проверки подлинности MS-CHAP для ОС Windows и CHAP для других ОС.

5. Далее зайдите на вкладку «Шифрование», выберите параметры шифрования. Все произведенные настройки должны быть идентичны, при настройке VPN соединения у клиентов.