Kali linux весь трафик через tor

Лаборатория интернет безопасности.

Сегодня вспомним вопрос об анонимности, в широко известном дистрибутиве Kali linux.

Хотя данный пункт трудно назвать анонимностью, и нельзя использовать для серьёзных дел.

В общем задача следующая — пропустить в kali linux весь трафик через tor .

Тестируя свой сайт, либо сайт заказчика, может даже вы незаконно ищите уязвимости теми же WPScan, Joomscan, Uniscan и тд., либо используя брутфорс, часто не обойтись без прокси сетей, потому что защита на сайтах может банить ваш IP.

Поэтому переключения между бесплатными IP тора хороший бесплатный метод тестов (если у вас нет денег на качественный прокси).

Может конечно у вас и другие цели, но это не важно.

Итак, есть собственно 2 способа настройки, оба и рассмотрим.

Tor + Proxychains.

Довольно известный метод, но решено упомянуть.

Этот же способ упоминается автором в курсе который я выложил Курс этичного хакинга с нуля до профи.

Данный способ пропускает лишь выборочный трафик, той программы которую мы активируем в консоли.

Во первых нам нужно установить сам ТОР прописав команды в консоли.

apt-get install tor

Далее настраиваем Proxychains который установлен по умолчанию в Кали.

Вводим в консоли

Прописываем в самом конце открывшегося файла следующие строчки.

socks4 127.0.0.1 9050

socks5 127.0.0.1 9050

Так же в начале документа необходимо активировать одну из опций.

Необходимо одну из опций активировать, убрав впереди комментарий #.

Я использую способ — random_chain , можете тоже его активировать, другие 2 должны быть задокументированы. Либо можно использовать dynamic_chain

И сохраняем документ.

Коротко об этих опциях:

- dynamic_chain — соединение осуществляется через определённые цепочки прокси.

- strict_chain — трафик проходит постепенно через всю цепь прокси, и если один из прокси окажется нерабочим, может не работать всё соединение.

- random_chain — каждый раз происходит подключение через разные цепочки прокси.

Теперь если всё настроено правильно вводим в консоли команды

tor (активирует тор)

Proxychains «необходимая программа или скрипт который нужно запустить через тор»

Например: Proxychains firefox ( браузер должен открыться используя сети тор, обязательно проверяем).

Всё должно работать. Если тор не запускается читайте в конце статьи возможную причину.

Tor + Privoxy.

Хороший способ пропустить Kali linux весь трафик через tor.

Скрипт privoxy позволяет пропустить уже весь трафик через тор сети либо же ваши прокси, но по умолчанию он не установлен.

Установка и настройка.

Сначала устанавливаем TOR если он у вас не установлен, командами в консоли.

apt-get install tor

Далее необходимо установить Privoxy прописав в консоль.

| apt-get install privoxy |

Теперь настраиваем его.

Вбиваем в консоль.

| leafpad /etc/privoxy/config |

В самом конце документа прописываем следующие 3 строчки.

| forward-socks5 / localhost:9050 . forward-socks4 / localhost:9050 . forward-socks4a / localhost:9050 . |

Теперь необходимо настроить менеджер подключений.

Заходим в Настройки — Сеть — Сетевая прокси служба.

Выбираем метод ручной.

Вбиваем в Http и Https — localhost порт — 8118

В узел Socks — localhost порт — 9050 .

На этом настройки завершены.

Убедитесь что вид используемых прокси установлен вручную.

Осталось запустить сервисы следующими командами.

| service tor start service privoxy start |

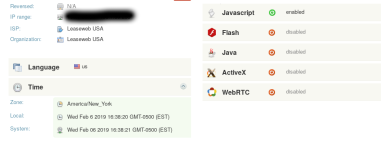

Далее заходим например в браузер и заходим на сайт проверки IP чтобы убедиться что всё работает. Если всё хорошо, все скрипты в Kali linux будут подключаться через тор.

Почему может не работать TOR.

Долгое время я бился над проблемой что ТОР не работал на виртуальной машине.

Проблема оказалась в неправильно настроенном времени, поэтому если возникают трудности в запуске проверьте правильно ли у вас настроено время и часовой пояс.

Видео по теме.

О данных способах ( и ещё многое другое связанное с Kali linux ) я узнал благодаря каналу — d1gg3r us. Много рассмотрено по работе со скриптами (пусть канал и без озвучки и описания на не русском). И это не реклама, а личная рекомендация.

Видео про Proxychains

А на этом я с вами прощаюсь. До новых встреч. Берегите себя и свои компьютеры.

Источник

Работаем под прикрытием: VPN — TOR — VPN.

Whonix, Linux-дистрибутив, предназначенный для обеспечения анонимности в сети интернет, состоит из двух виртуальных машин:

Whonix-Gateway — работает исключительно через Tor;

Whonix-Workstation — клиентская машина, находящаяся в изолированной сети, которая выходит в интернет исключительно через Whonix-Gateway, и, собственно, предназначена для работы пользователя.

Сегодня мы с вами, лёгким движением руки, будем подключать в качестве рабочей машины любую другую виртуалку, отправляя весь её трафик через Tor.

В проведении сегодняшнего ритуала участвуют:

— дистрибутив Whonix, скачанный с официального сайта. Достаточно будет версии Whonix with CLI (text terminal only), берегите свой трафик и ресурсы хостовой системы.

— две рабочие виртуальные машины (да-да, в изолированной сети Whonix может быть много машин):

— хостовая машина с Windows на борту (что было под рукой);

— гипервизор в лице VirtualBox.

Обратите внимание, Whonix “по умолчанию” работает не со всеми гипервизорами, о чём они и предупреждают в документации. Конечно, для нас это не преграда, и как быть, если у вас VMWare, можно подсмотреть в одной из наших предыдущих статей (Zen и Medium)

После запуска скачанного с Whonix сайта .ova файла, в списке виртуальных машин появляются две от Whonix. Нас интересует только Whonix-Gateway-CLI. Запускаем его, соглашаемся и подтверждаем, что будем работать в сети Tor.

После того, как ВМ стартанула, взглянем на параметры её сети.

и увидим примерно такую картину:

Где 10.0.2.15 — это внутренняя сеть для VirtualBox, через которую наш Whonix, скрывшись за NAT Virtualbox хоста, выходит в мир.

А 10.152.152.10 — это внутренняя сеть самого Whonix, в которой и будут существовать наши виртуальные машинки.

Если зайти в настройки Whonix-Gateway-CLI во вкладку Network, мы увидим, что у этой машины настроены два адаптера — один на NAT, и второй на Internal Network с именем Whonix.

Наш gateway работает.

Теперь нам надо направить через него рабочие виртуальные машины.

В настройках VirtualBox для этих машин заходим во вкладку Network и там так же выставляем Internal Network с именем Whonix (имя внутренней сети выбираем в выпадающем меню, если вдруг по умолчанию встало что-то иное).

В панели задач видим NetworkManager Applet — графический интерфейс для управления настройками сети. Кликаем по нему правой кнопкой мыши и выбираем Edit Connection. В открывшемся меню можно создать новое соединение (например на случай, если вы планируете использовать разные сети) или отредактировать имеющиеся.

Если мы создаём новое соединение, то выбираем тип Ethernet. Не забудьте проверить среди имеющихся соединений, у кого стоит галочка “Default”.

Заходим во вкладку IPv4 Settings и выставляем Method — Manual. Нажимаем кнопку Add и пишем

Address — 10.152.152.20 (маска подсети позволяет использовать до 16382 IP-адресов, так что есть где разгуляться),

Netmask — 255.255.192.0 (её мы видим при вводе ifconfig на Whonix), не пугайтесь, если после сохранения маска измениться на 18 — так тоже можно,

Gateway — 10.152.152.10 (это IP самого Whonix),

DNS servers так же указываем Whonix — 10.152.152.10.

Если вы не используете IPv6, то в настройках IPv6 Settings можно поставить Method — Disabled.

Сохраняем. Отключаем текущее соединение и подключаем свеженастроенное, если создавали новую, или просто перезапускаем, если редактировали имеющуюся запись.

Теперь, проверив IP на выходе, мы заметим, что оказались в Tor.

Приступаем к работе на Arch.

Поскольку мой Arch стремиться к минимализму, все настройки я буду делать консольными командами. Что бы упростить себе задачу при запуске системы, а так же при смене одних настроек сети на другие, можно написать простенький скрипт, назовём его, к примеру,

echo “Drop interface if run”;

ifconfig enp0s3 down;

echo “Set interface”;

ifconfig enp0s3 10.152.152.30 netmask 255.255.192.0 up;

echo “add gateway”;

route add default gateway 10.152.152.10;

Теперь одной командой:

sudo bash /path/to/whonix_gw.sh

мы поднимаем сеть с нужными нам настройками.

Не забудьте предварительно проверить как у вас в системе именуется сетевой адаптер и изменить его имя в скрипте выше (выделено жирным), а поможет вам в этом команда:

Проверив внешний IP , мы увидим, что Arch тоже выходит в интернет через Tor.

Однако, выходить в сеть, светя Tor’ом провайдеру, не всегда обосновано. И для спокойствия провайдера, а так же для усиления эффекта анонимности, самый простой шаг — установить VPN на хост. Под Windows, традиционно, VPN-сервисы предлагают удобное клиентское ПО с GUI. На Linux-хосте вариации настройки VPN сильно зависят от выбранного сервиса. Обратите внимание, не все VPN, особенно под Linux, предоставляют встроенную функцию Kill switch. И, если нет желания заниматься любовью с маршрутизацией, выбирайте того поставщика услуги, у которого работает данная функция (на некоторых Linux-CLI клиентах названные просто Firewall on/off).

Конечно, VPN можно настроить и непосредственно на роутере, но далеко не у всех домашний роутер предоставляет такую функцию.

Итак, ставим VPN на хосте, врубаем функцию Kill switch, дабы быть уверенными, что в случае обрыва соединения с поставщиком VPN, или израсходованном трафике, или каких-то других непредвиденных ситуаций, мы не засветимся Tor’ом в логах провайдера. Вуа-ля — вот мы с вами уже в связке Tor — VPN.

Следует отметить, что такая связка не всегда удобна.

Во-первых, потому, что Tor, а следом и Whonix, работает через TCP. А значит ряд привычных функций работать не будет. Конечно, что-то можно заменить аналогом. Например, вместо Демона Времени ntp, работающего исключительно по UDP, даты можно синхронизировать с помощью утилиты htpdate. Но как же быть со сканированием по UDP протоколу? Да и с ping, кстати, тоже будут сложности.

Во-вторых, ряд IP Tor’а может оказаться в бан-листе у многих сервисов. Случалось даже, что было невозможно обновить некоторые пакеты, наткнувшись на 403 от репозитория.

Самым простым решением будет установка VPN на рабочую виртуальную машину. Обратите внимание! VPN должен работать по протоколу TCP. Поэтому выбирайте поставщика, который предоставляет такую возможность. И, конечно, обращаем внимание на наличие функции Kill switch. Клиенты VPN и их настройки зависят от выбранного вами сервиса.

Ставим, запускаем. Бинго! Теперь у нас на выходе вполне себе презентабельный IP.

А между делом, мы построили связку VPN — TOR — VPN без мам-пап и кредитов, увеличили свою безопасность и скрыли трафик от любопытных глаз.

Источник

Статья Минимальная анонимность часть вторая. Kali Linux на VB.

Снова всех приветствую.

В предыдущей части мы рассмотрели подготовку основной ОС,на основе которой будем строить анонимную цепочку.

Мы косвенно защитили себя от нежелательных дефолтных служб и сервисов, исключили возможность ПК стать дедиком.

И начали работать с софтом Softehervpnclient.

Этот выбор неслучайный,т.к. его настройки позволяют выбрать протокол Socks и это нам позволит в дальнейшем принять соединение от TOR в Linux.

Если совсем параноидально подходить к прошлой теме,то можно установить DNScrypt чтобы шифровать dns-запросы.

Вопрос несложный,качаем первый архив сначала отсюда

Затем ,второй здесь .

Распаковываем всё в отдельную папку,заходим binaries / Release / и копируем dnscrypt-winclient.exe в рядом находящийся файл dnscrypt-proxy.exe

Если у кого-то трудности,то можно попробовать скачать для любой ОС это всё отсюда

Будет ли такое шифрование у провайдера вызывать вопросы при условиях РКН в Р.Ф. ? Да,но пока официальных претензий не было.

Дело ваше конечно,но и сравните то,когда многие сейчас просто желают обойти блокировки с помощью анонимайзеров.

А тут на тебе,и вдруг целый зашифрованный трафик dns, будет ли обычный пользователь так делать?

Для тех же,кто передвигается по городу по делам без привязки к конкретному месту-такое шифрование не помешает.

Для завершения образа,можно попытаться прописать в свойствах адаптеров публичные бесплатные DNS-сервера.

Только 8.8.8.8 и 8.8.4.4 ,или от яндекса тем более,не ставьте хотя бы здесь,понимаю,что скорость и всё такое,но от Interceptor вас это может не уберечь.

А лучше нигде ими не пользоваться.

IPv6 отключите в свойствах адаптера,не нужен он.

Думал как проще сделать обзор (на самом деле всю голову себе сломал,т.к.тем аналогичных уже много,а повторяться не хочется),решил показать,потом рассуждать.

Итак,установили наш Linux на VBox с шифрованными дисками ,или одним,но зашифрованным диском.

Шифровать надо всё при первой же возможности,создавать скрытые контейнеры-это многих спасло.

Виртуальная машина в этом случае настраивается без общих ресурсов с основной системой.

Цель немного иная,и это не сборка мини-пентест лаборатории.

Желательно самим себе ответить на этом этапе на вопрос,чего бы хотелось видеть на выходе.

Либо это будет анонимность,не глубоко связанная с пентестом,а для каких-то иных целей.

Либо требуется чтобы работал боевой софт при этом.

В первом случае,можно установить Whonix,внести корректировки в браузер и особо не печалиться.

во втором,придётся немного потрудиться.

При установке можно указать провайдера какого-либо,не самого отдалённого публичного DNS-сервера.

Сейчас файл конфигурации /etc/network/interfaces управляется не как ранее одним NManager, а ещё и демоном.

Изменить его можно принудительно,но как показала практика,лучше в этот файл не вмешиваться.

Источник