Работаем под прикрытием: VPN — TOR — VPN.

Whonix, Linux-дистрибутив, предназначенный для обеспечения анонимности в сети интернет, состоит из двух виртуальных машин:

Whonix-Gateway — работает исключительно через Tor;

Whonix-Workstation — клиентская машина, находящаяся в изолированной сети, которая выходит в интернет исключительно через Whonix-Gateway, и, собственно, предназначена для работы пользователя.

Сегодня мы с вами, лёгким движением руки, будем подключать в качестве рабочей машины любую другую виртуалку, отправляя весь её трафик через Tor.

В проведении сегодняшнего ритуала участвуют:

— дистрибутив Whonix, скачанный с официального сайта. Достаточно будет версии Whonix with CLI (text terminal only), берегите свой трафик и ресурсы хостовой системы.

— две рабочие виртуальные машины (да-да, в изолированной сети Whonix может быть много машин):

— хостовая машина с Windows на борту (что было под рукой);

— гипервизор в лице VirtualBox.

Обратите внимание, Whonix “по умолчанию” работает не со всеми гипервизорами, о чём они и предупреждают в документации. Конечно, для нас это не преграда, и как быть, если у вас VMWare, можно подсмотреть в одной из наших предыдущих статей (Zen и Medium)

После запуска скачанного с Whonix сайта .ova файла, в списке виртуальных машин появляются две от Whonix. Нас интересует только Whonix-Gateway-CLI. Запускаем его, соглашаемся и подтверждаем, что будем работать в сети Tor.

После того, как ВМ стартанула, взглянем на параметры её сети.

и увидим примерно такую картину:

Где 10.0.2.15 — это внутренняя сеть для VirtualBox, через которую наш Whonix, скрывшись за NAT Virtualbox хоста, выходит в мир.

А 10.152.152.10 — это внутренняя сеть самого Whonix, в которой и будут существовать наши виртуальные машинки.

Если зайти в настройки Whonix-Gateway-CLI во вкладку Network, мы увидим, что у этой машины настроены два адаптера — один на NAT, и второй на Internal Network с именем Whonix.

Наш gateway работает.

Теперь нам надо направить через него рабочие виртуальные машины.

В настройках VirtualBox для этих машин заходим во вкладку Network и там так же выставляем Internal Network с именем Whonix (имя внутренней сети выбираем в выпадающем меню, если вдруг по умолчанию встало что-то иное).

В панели задач видим NetworkManager Applet — графический интерфейс для управления настройками сети. Кликаем по нему правой кнопкой мыши и выбираем Edit Connection. В открывшемся меню можно создать новое соединение (например на случай, если вы планируете использовать разные сети) или отредактировать имеющиеся.

Если мы создаём новое соединение, то выбираем тип Ethernet. Не забудьте проверить среди имеющихся соединений, у кого стоит галочка “Default”.

Заходим во вкладку IPv4 Settings и выставляем Method — Manual. Нажимаем кнопку Add и пишем

Address — 10.152.152.20 (маска подсети позволяет использовать до 16382 IP-адресов, так что есть где разгуляться),

Netmask — 255.255.192.0 (её мы видим при вводе ifconfig на Whonix), не пугайтесь, если после сохранения маска измениться на 18 — так тоже можно,

Gateway — 10.152.152.10 (это IP самого Whonix),

DNS servers так же указываем Whonix — 10.152.152.10.

Если вы не используете IPv6, то в настройках IPv6 Settings можно поставить Method — Disabled.

Сохраняем. Отключаем текущее соединение и подключаем свеженастроенное, если создавали новую, или просто перезапускаем, если редактировали имеющуюся запись.

Теперь, проверив IP на выходе, мы заметим, что оказались в Tor.

Приступаем к работе на Arch.

Поскольку мой Arch стремиться к минимализму, все настройки я буду делать консольными командами. Что бы упростить себе задачу при запуске системы, а так же при смене одних настроек сети на другие, можно написать простенький скрипт, назовём его, к примеру,

echo “Drop interface if run”;

ifconfig enp0s3 down;

echo “Set interface”;

ifconfig enp0s3 10.152.152.30 netmask 255.255.192.0 up;

echo “add gateway”;

route add default gateway 10.152.152.10;

Теперь одной командой:

sudo bash /path/to/whonix_gw.sh

мы поднимаем сеть с нужными нам настройками.

Не забудьте предварительно проверить как у вас в системе именуется сетевой адаптер и изменить его имя в скрипте выше (выделено жирным), а поможет вам в этом команда:

Проверив внешний IP , мы увидим, что Arch тоже выходит в интернет через Tor.

Однако, выходить в сеть, светя Tor’ом провайдеру, не всегда обосновано. И для спокойствия провайдера, а так же для усиления эффекта анонимности, самый простой шаг — установить VPN на хост. Под Windows, традиционно, VPN-сервисы предлагают удобное клиентское ПО с GUI. На Linux-хосте вариации настройки VPN сильно зависят от выбранного сервиса. Обратите внимание, не все VPN, особенно под Linux, предоставляют встроенную функцию Kill switch. И, если нет желания заниматься любовью с маршрутизацией, выбирайте того поставщика услуги, у которого работает данная функция (на некоторых Linux-CLI клиентах названные просто Firewall on/off).

Конечно, VPN можно настроить и непосредственно на роутере, но далеко не у всех домашний роутер предоставляет такую функцию.

Итак, ставим VPN на хосте, врубаем функцию Kill switch, дабы быть уверенными, что в случае обрыва соединения с поставщиком VPN, или израсходованном трафике, или каких-то других непредвиденных ситуаций, мы не засветимся Tor’ом в логах провайдера. Вуа-ля — вот мы с вами уже в связке Tor — VPN.

Следует отметить, что такая связка не всегда удобна.

Во-первых, потому, что Tor, а следом и Whonix, работает через TCP. А значит ряд привычных функций работать не будет. Конечно, что-то можно заменить аналогом. Например, вместо Демона Времени ntp, работающего исключительно по UDP, даты можно синхронизировать с помощью утилиты htpdate. Но как же быть со сканированием по UDP протоколу? Да и с ping, кстати, тоже будут сложности.

Во-вторых, ряд IP Tor’а может оказаться в бан-листе у многих сервисов. Случалось даже, что было невозможно обновить некоторые пакеты, наткнувшись на 403 от репозитория.

Самым простым решением будет установка VPN на рабочую виртуальную машину. Обратите внимание! VPN должен работать по протоколу TCP. Поэтому выбирайте поставщика, который предоставляет такую возможность. И, конечно, обращаем внимание на наличие функции Kill switch. Клиенты VPN и их настройки зависят от выбранного вами сервиса.

Ставим, запускаем. Бинго! Теперь у нас на выходе вполне себе презентабельный IP.

А между делом, мы построили связку VPN — TOR — VPN без мам-пап и кредитов, увеличили свою безопасность и скрыли трафик от любопытных глаз.

Источник

Whonix: руководство для начинающих

Whonix — это дистрибутив Linux на основе Debian, который разработан для обеспечения повышенной безопасности и конфиденциальности. Высокая анонимность достигается средствами VirtualBox и Tor. Whonix снижает угрозу от распространенных векторов атак, сохраняя при этом удобство использования.

Сильно перенастроенная база Debian запускается на нескольких виртуальных машинах, обеспечивая существенный уровень защиты от вредоносных программ и утечек IP-адресов.

Часто используемые приложения предварительно установлены и настроены, а при установке дополнительных приложений или персонализации рабочего стола пользователь не подвергается никакой опасности.

Whonix находится в стадии активной разработки и является единственной операционной системой, предназначенной для работы внутри виртуальной машины в сочетании с Tor.

Более подробно о Whonix и других ОС для безопасности.

- Что нужно для работы с Whonix?

- Что такое Whonix Gateway и Whonix Workstation?

- Установка и настройка

- Рекомендации по использованию

Что нужно для работы с Whonix?

Сейчас оба идут в одном файле .ova

Что такое Whonix Gateway и Whonix Workstation?

ПРИМЕЧАНИЕ: Помните, что нужно запустить Gateway и Workstation

Установка и настройка

Загружаем и устанавливаем VirtualBox.

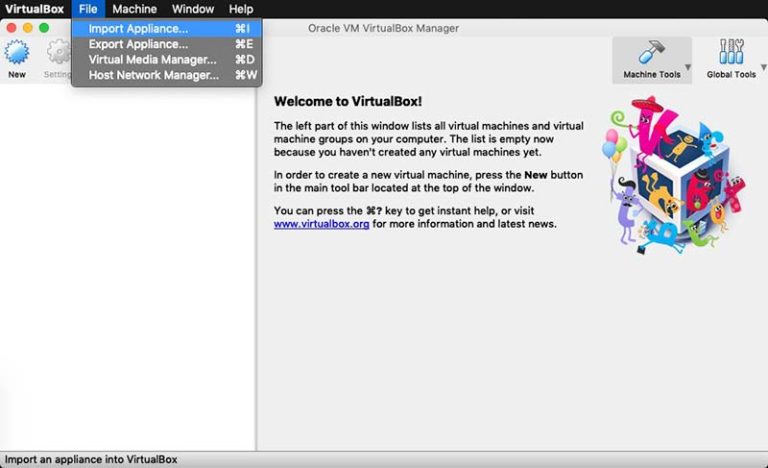

Переходим к файлу

Выбираем образ Whonix Gateway и жмём «Continue».

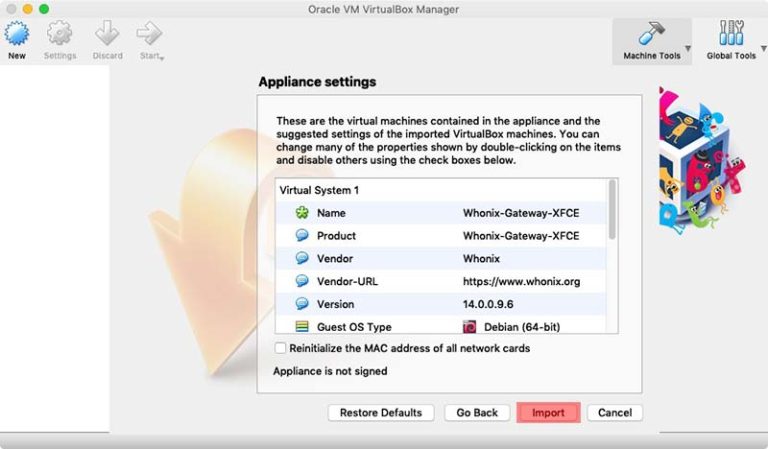

Ничего не меняем и просто жмём «Import».

Ждём, пока Whonix-Gateway.ova будет импортирован.

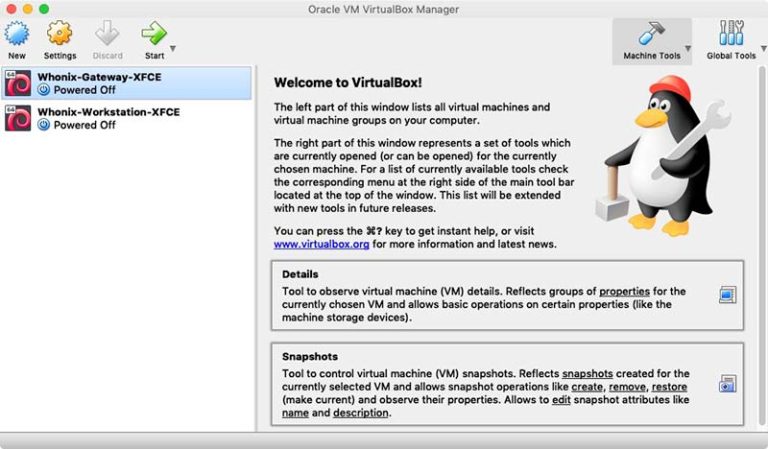

Повторяем все действия и для Whonix-Workstation.ova.

В VirtualBox откройте Whonix Gateway и Whonix Workstation. Это можно сделать, выбрав их и нажав кнопку запуска (с зеленой стрелкой) или дважды щелкнув по ним.

ПРИМЕЧАНИЕ. Всегда запускайте сначала Gateway, а затем Workstation.

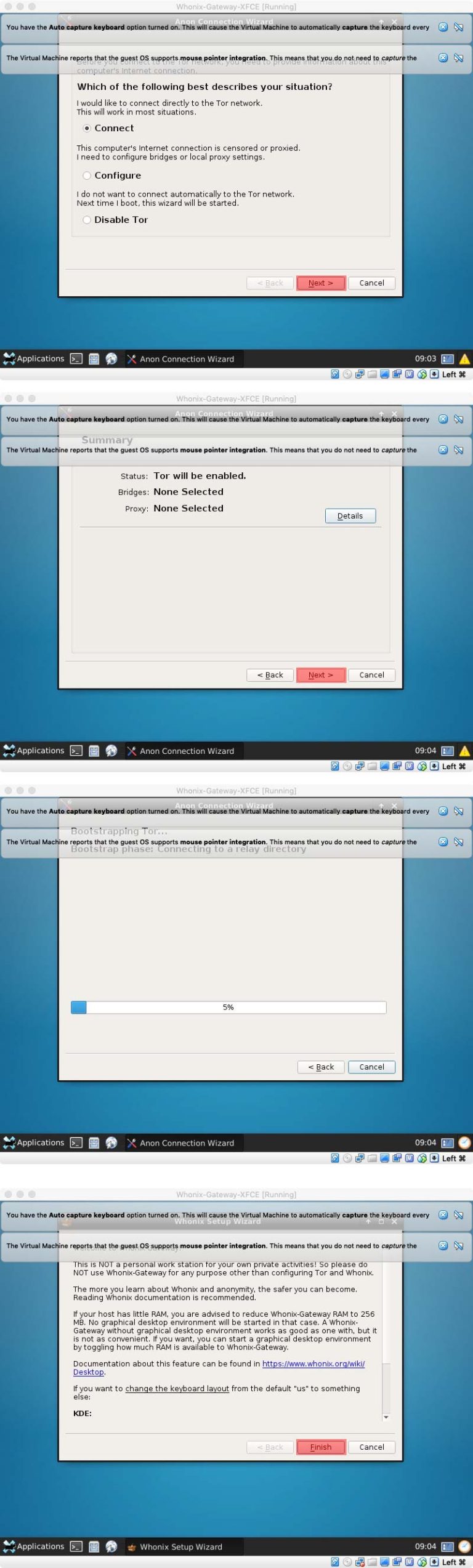

После загрузки Whonix Gateway попросит подключиться к сети Tor. Это легко сделать с помощью Wizard. Нажимаем «Next» в обоих случаях и дожидаемся подключения.

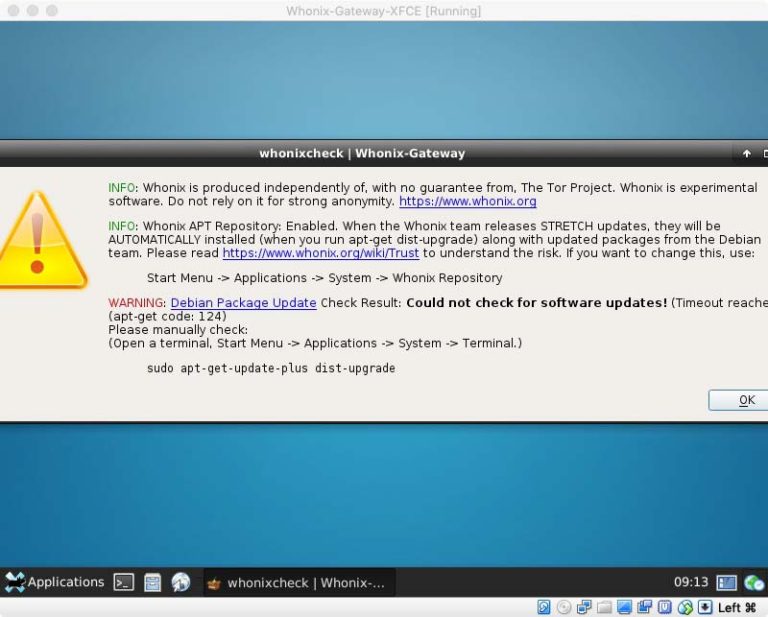

Когда Gateway подключится к Tor, будет сделан поиск обновлений и появится следующее сообщение.

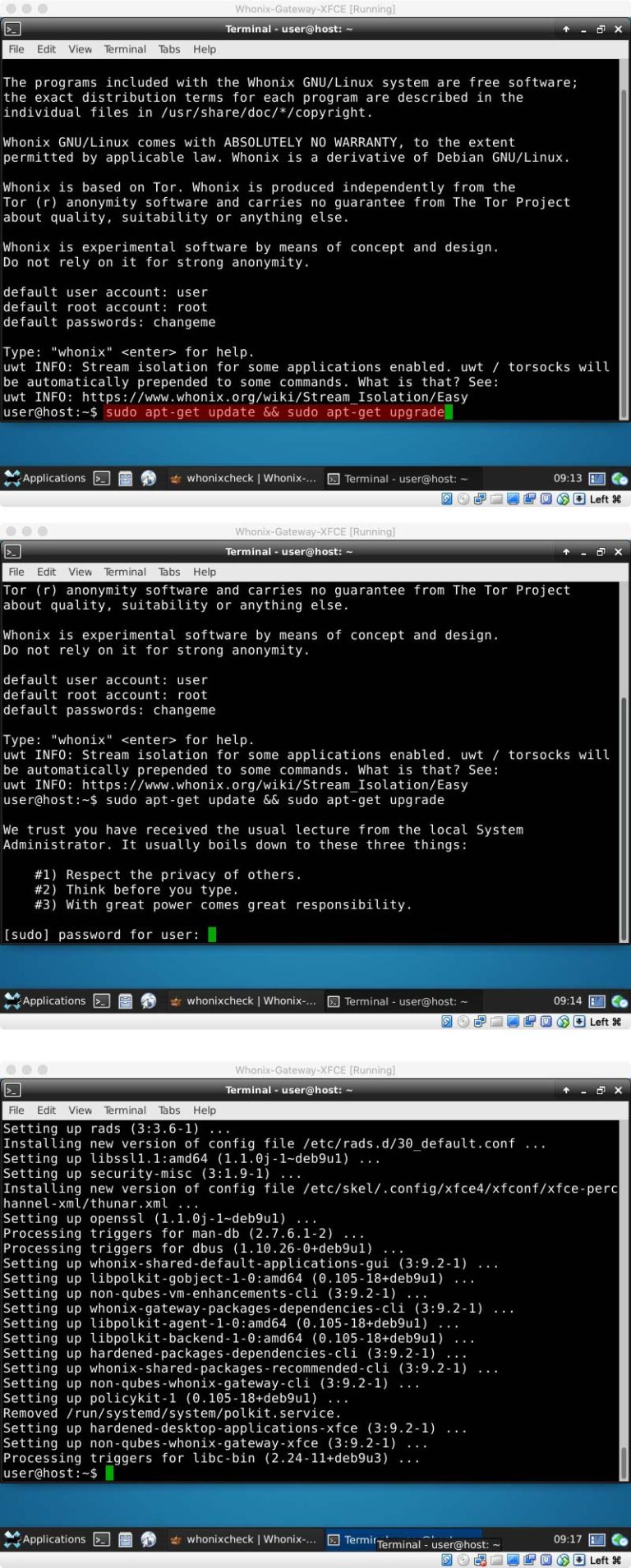

Открываем терминал (первый значок рядом с «Приложениями» в нижнем левом углу) и вводим:

При появлении запроса вводим пароль (по умолчанию – changeme).

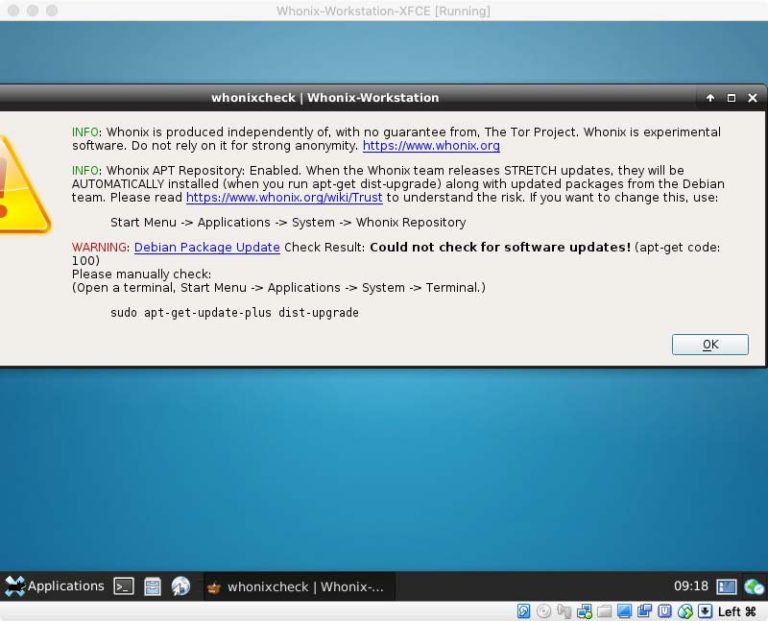

Теперь в окне Workstation, скорее всего, тоже началась проверка обновлений. Если нет, переходим в Application (нижний левый угол)> System > WhonixCheck.

Открываем терминал и вводим

Тоже самое, что и с Gateway.

Теперь можно изменить пароль по умолчанию.

Для этого в терминале вводим:

- sudo su

- вводим пароль по умолчанию, если потребует (пароль по умолчанию — changeme)

- вводим passwd

- вводим новый пароль администратора, который нужно ввести дважны

- вводим passwd user

- введим свой пароль пользователя дважды

Источник

Обзор и настройка Whonix

Продолжим изучать всякие интересные дистрибутивы Linux. И в этой статье поговорим про Whonix.

Whonix — это дистрибутив Linux, основанный на Debian. Название Whonix известно нам с 2015 года, ранее этот проект назывался TorBOX. И, как по мне, это название более полно отражает саму суть этой операционной системы. А суть её в том, что она состоит из двух операционных систем. При этом одна из них это шлюз (Gateway) и её функция маршрутизировать трафик через сеть Tor, а вторая — это рабочая станция (Workstation), она полностью изолирована и может обращаться к сети только через шлюз. Плюс такой комбинации в том, что чтобы ты не делал на Workstation, какие бы ты утилиты, в том числе вредоносные, не запускал, ты не сможешь засветить свой реальный IP, просто потому что Workstation банально его не знает. Также из полезностей, можно выделить, что для каждого работающего приложения в Whonix создаётся отдельная цепочка из узлов сети Tor.

При обсуждении Whonix, её в вопросах анонимности и безопасности очень часто сравнивают с Tails, я считаю такое сравнение немного не корректным, сразу по нескольким причинам:

- Tails более мобильна т.е. оптимизирована для использования на сменных носителях, Whonix в большинстве случаев используют на виртуальной машине;

- По умолчанию Tails забывает все изменения после перезагрузки, Whonix — нет, хотя и там и там это можно изменить, но мы говорим про настройки из коробки;

Т.е. изначальное целевое назначение этих операционных систем разное, а потому нефиг их сравнивать, у каждой есть свои плюсы и минусы.

Но если быть до конца откровенным Whonix, именно как операционная система, мне совсем не нравиться, но при этом глупо отрицать, что идея с пропусканием трафика через шлюз и изоляцией рабочей операционной системы очень неплоха и открывает интересные возможности, поэтому мы, оправдывая название этой статьи сначала ознакомимся с установкой и настройкой Whonix, а потом скрестим всё это дело с Windows и Kali Linux и несмотря на весь этот маразматично-фанатичный винегрет получим достойный уровень анонимности и безопасности. При этом замечу, что Windows и Kali я взял исключительно для примера и на их месте могут быть абсолютно любые операционные системы.

Установка Whonix.

Скачиваем Whonix, как и любой дистрибутив, с официального сайта https://www.whonix.org/, нам предложат четыре варианта: Windows, Linux, OS X и Qubes. Выбираешь нужную тебе операционную систему (особо параноидальные могут выбирать Qubes) и версию графической оболочкой XFCE или вообще без оболочки. После чего появиться ссылка на скачивание и инструкция по установке (которая, кстати довольно простая), там же будет ссылка на скачивание VirtualBox, если у тебя вдруг его нет.

После окончания скачивания, в VirtualBox нажимаешь «Импортировать» и добавляешь скачанный файл с разрешением *.ova, и после нажатия кнопки «Далее» выставляешь настройки операционной системы. Здесь, кстати, особо можно не заморачиваться, стоит только оперативной памяти добавить и надавить кнопку «Импорт».

После окончания импорта в VirtualBox добавятся две системы — Whonix Gateway и Whonix Workstation.

Как правило они устанавливаются уже с оптимальными настройками, поэтому можно сразу запускать. Вначале запускаем Gateway, затем Workstation.

При первом запуске, в обоих системах перед нами появиться окно в котором выбираем «Understood» и жмём «Next», во втором появившемся окне повторяем аналогично, появится надпись «Whonix Setup is completed», после чего можем жать «Finish».

На Gateway появиться окно «Anon Connection Wizard» выбираем «Connect» и жмём «Next» а потом «Finish.»

Теперь нужно подождать пока всё настроиться и можно работать. Система может ругнуться, что она не обновлена — это не страшно, всё равно обновления нужно будет чекнуть вручную.

Настройка Whonix

Теперь пришло время настроить всё это дело для нормальной работы. И начать нужно с обновлений. В обоих окнах открываем терминалы и пишем:

стандартный пароль: changeme

Ждём пока обе системы обновятся, это может занять порядочно времени, а после окончания нужно проверить всё ли у нас в порядке, для этого в терминале вводим:

при этом, после выполнения ни в одном из пунктов не должно быть надписи «Warning», если есть — повторяем с обновлением, если её нет значит всё хорошо и можем идти дальше.

Самое время поменять пароль от root и от user. Это тоже можно сделать на обоих системах. Пишем в терминале:

вводим дэфолтный пароль рута, а потом два раза новый, тоже самое повторяем и с учёткой user.

Кому нужен русский язык, можно обновить локалки:

в появившемся окне отмечаем пробелом все позиции где есть , табом переключаемся на ОК, жмём и перезагружаем систему.

Также можно добавить русскую раскладку клавиатуры. Для этого идем Настройки->Клавиатура, там выбираем вкладку «Раскладка», убираем галку с «Использовать стандартные системные параметры», выбираем комбинацию клавишь для изменения раскладки, жмём добавить и выбираем русский язык (ну или какой нужен)

Теперь обновим Tor Browser, для этого вводим в терминале:

Если есть желание можем ускорим скорость загрузки виртуалок, Для начала уменьшим таймаут GRUB, для этого нужно отредактировать файл /etc/default/grub :

там ищем параметр GRUB_TIMEOUT, по-умолчанию будет стоять 5, меняем на 0. И после этого нужно переконфигурировать GRUB:

Сохраняем Ctrl+S и выходим Ctrl+X.

При запуске Whonix, существует 10 секундная задержка, чтобы её убрать нужно отредактировать файл /etc/rads.d/30_default.conf:

Ищем строчку rads_wait_seconds=10 и меняем значение на поменьше (например 2), также сохраняем и выходим.

В принципе, если ты планируешь использовать именно Whonix, дальнейшая настройка очень ситуативна и зависит от твоих потребностей и сводится к установке и настройке соответствующего софта, коего в это ОС практически нет, поэтому каждому предоставлена возможность ставить то что ему хочется. Поэтому, в связи с индивидуальностью данного вопроса, останавливаться на нём я не вижу смыслы и мы переходим ко второй части нашей истории в которой, для начала, вместо Whonix Workstation мы будем использовать Kali Linux и пустим трафик из неё через Whonix Gateway.

VPN + Whonix + Kali Linux + VPN

Для начала скачаем образ уже установленной Kali Linux для Virtual Box c официального сайта (если вдруг у тебя она не установлена). И импортируем её в Virtual Box. Теперь запустим и обновим её:

После этого можем направим трафик из Kali Linux через Whonix Gateway, для этого сначала запускаем Gateway, оставляем его открытым и возвращаемся в окно VirtualBox, здесь выбираем Kali и нажимаем «Настроить», в появившемся окне настроек выбираем пункт «Сеть» и меняем тип подключения на «Внутрення сеть», а имя выбираем «Whonix». Нажимаем «Ok» и запускаем Kali, сразу после запуска, интернета у нас не будет, потому что требуются дополнительные настройки.

Для начала отключим наш сетевой адаптер:

Следующим шагом нужно отредактировать /etc/resolv.conf, пишем:

удаляем тот адрес который там вписан и вместо него прописываем:

Теперь отредактируем файл /etc/network/interfaces, пишем в терминале:

и в конец этого файла дописываем:

сохраняем и можем запустить наш сетевой адаптер:

чтобы убедиться что трафик действительно идет через Tor идем на whoer.net:

Как видишь мы получили полностью изолированную операционную систему, весь трафик которой идет через сеть Tor.

И на этом вреде бы можно было бы остановиться, но мы пойдём дальше, а именно добавим в нашу конфигурацию еще и VPN и даже не один, а целых два. Начнём с самого простого: включим VPN на хост-машине, т.е. трафик сначала будет идти через vpn, а потом через Tor на Gateway, это даст бонус в том, что наш провайдер перестанет видеть, что мы используем сеть Tor, в некоторых ситуациях это может быть очень и очень не лишним.

А чтобы ещё больше заанонимится мы настроим vpn ещё и на Kali. Я покажу, как это сделать на примере vpn-провайдера HideMyAss, хотя принцип настройки похож у всех провайдеров, да и на сайтах они обычно пишут инструкцию как что настраивать.

Для начала установим необходимые утилиты:

Хотя почти всё из перечисленного в Kali Linux уже установлено, но лучше перепроверить. Теперь нам понадобится конфиг для OpenVPN, его можно скачать на сайте vpn-провайдера. Скачав и распаковав скрипт, его нужно запустить:

Проверяем на https://whoer.net/:

и убеждаемся, что теперь он не видит, что мы используем Tor, а видит белый IP нашего vpn.

Выводы

В качестве выводов можно сказать, что используя возможности предоставленные нам Whonix мы достигли очень высокого уровня анонимности, такого уровня более чем достаточно в 90% случаев (если не больше), не менее серьёзный получился уровень безопасности в сети, благодаря изоляции рабочей операционной системы, при этом мы скрыли факт использования сети Tor от провайдера и от посещаемых нами ресурсов, также благодаря использованию второго vpn мы обезопасили себя от деанонимизации в случае контроля выходной ноды Tor и при этом всём получили в распоряжение мощный функционал Kali Linux, взамен скудного и требующего допиливания Whonix.

На этой радостной ноте на сегодня закончим, но не забывай возвращаться к нам, тебе ведь нужно узнать ещё очень много про анонимность и безопасность в сети.

Источник