- Установка и настройка L2TP VPN-сервера на Ubuntu Server

- Настройка IPSEC

- Блог обо всем

- Блог обо всем

- RDP и VPN к Linux с Windows

- Настройка VPN

- OpenVPN Connect

- OpenVPN Client

- Два VPN

- RDP (Удаленный рабочий стол)

- Установка XRDP

- Окружение

- Подключение

- Проблемы

- 5 лучших бесплатных VPN серверов для Linux и Windows

- 1. OpenVPN

- 2. SoftEther VPN

- 3. OpenConnect

- 4. OpenSwan

- 5. strongSwan

- Респект за пост! Спасибо за работу!

- партнёры блога

- telegram

- Реклама

- Последние

- Рубрики

- СЧЕТЧИКИ

- РЕКЛАМА И ДОНАТЫ

- Социальные сети

- Теплый и ламповый VPN

- Начало

- Настройка сервера

- Настройка android клиента (root не требуется)

- Настройка Windows клиента

- Настройка Linux клиента

- Настройка роутера на dd-wrt (Big или Mega)

Установка и настройка L2TP VPN-сервера на Ubuntu Server

L2TP сервер удобен тем, что позволяет использовать встроенные средства Windows для подключения. В данной инструкции рассмотрим процесс его установки и настройки на Ubuntu 16.04 и 18.04. В итоге мы получим:

- VPN-сервер, использующий туннельный протокол L2TP.

- Защита соединения посредством общего ключа + аутентификация пользователя.

- Доступ к локальной сети.

Мы выполним следующие настройки:

Настройка IPSEC

Для управления IPSec используется пакет strongswan — установим его командой:

apt-get install strongswan

Открываем конфигурационный файл для настройки ipsec:

Для config setup добавим:

config setup

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

protostack=netkey

* где virtual_private для нас является наиболее важным параметром и определяет приватные сети. В данном примере просто перечислены сети, зарезервированные под локальные — мы можем указать и другие.

. а также вставляем ниже:

conn l2tpvpn

type=transport

authby=secret

pfs=no

rekey=no

keyingtries=2

left=%any

leftprotoport=udp/l2tp

leftid=@l2tpvpnserver

right=%any

rightprotoport=udp/%any

auto=add

- type — тип соединения. Возможны варианты tunnel ( хост-хост, хост-подсеть или подсеть-подсеть); transport (хост-хост); passthrough (без обработки IPsec).

- authby — способы аутентификации двух узлов. Возможны варианты secret (по паролю) или rsasig (цифровые подписи RSA).

- pfs — расшифровывается как Perfect Forward Secrecy. Позволяет активировать совершенную секретность в канале ключей соединения.

- rekey — перепроверить соединение, когда оно истекает.

- keyingtries — число попыток, чтобы «договориться» о соединении или его замене.

- left — IP-адрес левого участника (сервера). %any означает, что адрес может быть любой.

- leftprotoport — определяет протокол и порт, на котором будет работать левая сторона (сервер). В данном примере указан UDP и порт 1701.

- leftid — идентификация левого участника соединения.

- right — IP-адрес правого участника (клиента). %any означает, что адрес может быть любой.

- rightprotoport — определяет протокол и порт, на котором будет работать правая сторона (клиент). В данном примере указан UDP и любой порт.

- auto — операция, которая должна запуститься автоматически при старте IPsec.

Создаем секретный ключ — для этого открываем на редактирование файл:

%any %any : PSK «my_key_password»

* в данном примере мы устанавливаем общий пароль my_key_password для соединений с любого IP.

Разрешаем автозапуск strongswan и перезапускаем службу:

systemctl enable strongswan

systemctl restart strongswan

Устанавливаем сервер L2TP:

apt-get install xl2tpd

Открываем файл настройки сервера:

[global]

port = 1701

access control = no

ipsec saref = yes

force userspace = yes

auth file = /etc/ppp/chap-secrets

[lns default]

ip range = 176.16.10.10-176.16.10.200

local ip = 176.16.10.1

name = l2tpserver

pppoptfile = /etc/ppp/options.xl2tpd

flow bit = yes

exclusive = no

hidden bit = no

length bit = yes

require authentication = yes

require chap = yes

refuse pap = yes

- port — порт UDP, на котором работает VPN. По умолчанию, 1701.

- access control — принимать или нет запросы только от клиентов с определенными IP, перечисленными в настройках клиентов.

- ipsec saref — указывает использовать или нет ipsec Security Association, позволяющий отслеживать несколько клиентов с одинаковыми IP-адресами.

- force userspace — повышает производительность за счет декапсуляции пакетов L2TP.

- auth file — путь к файлу аутентификации.

- ip range — диапазон адресов, которые назначаются подключенным клиентам.

- local ip — IP-адрес сервера в сети VPN.

- name — имя сервера для процесса согласования.

- pppoptfile — путь к файлу с настройкой pppd.

- flow bit — позволяет добавлять в пакеты порядковые номера.

- exclusive — если поставить в yes, сервер разрешит только одно соединение с клиентом.

- hidden bit — скрывать или нет AVP.

- length bit — использовать ли бит длины, указывающий полезную нагрузку.

- require authentication — требовать ли аутентификацию.

- require chap — требовать ли аутентификацию PPP по протоколу CHAP.

- refuse pap — требовать ли аутентификацию PPP по протоколу PAP.

Разрешаем автозапуск vpn-сервера и перезапускаем его:

systemctl enable xl2tpd

systemctl restart xl2tpd

Открываем на редактирование конфигурационный файл:

Источник

Блог обо всем

Блог обо всем

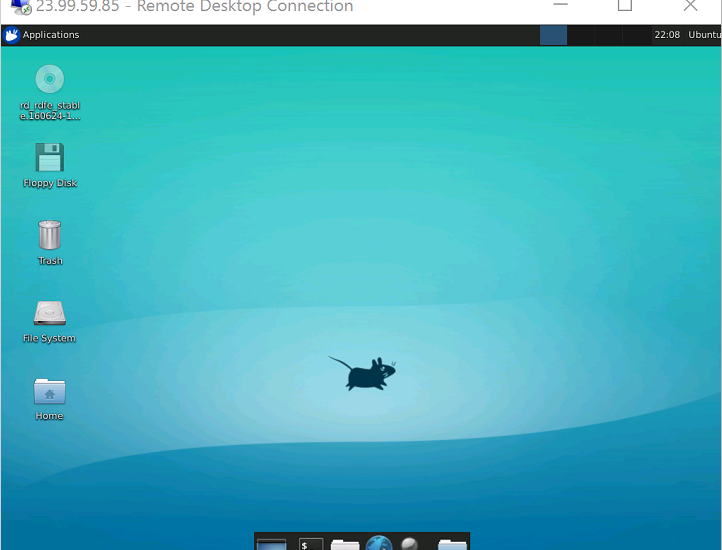

RDP и VPN к Linux с Windows

Так случилось, что у меня дома Windows, а на удаленном компьютере Linux Mint. Посколько на удаленном компьютере настроены все необходимые доступы и окружения, да и компьютер там надо сказать мощнее, то мне нужно было реализовать доступ к рабочему столу. Есть много вариантов как можно было этого достичь, но варианты TeamViewer были отклонены сразу ввиду определенных причин, необходимое подтверждение на той стороне, «коммерческое использование» и т.п. Поэтому было взято на вооружение использование XRDP (RDP на windows). Кроме того к удаленной сети возможно подключиться через VPN, который основан на OpenVPN. Поэтому помимо прочего, необходимо настроить VPN.

Здесь речь пойдет о настройке на Windows, но по ссылкам в Источниках можно найти настройку и для Linux.

Настройка VPN

Есть файл *.ovpn который хранит в себе настройки VPN.

OpenVPN Connect

Для этого устанавливаем OpenVPN Connect for Windows, добавляем необходимую конфигурацию и включаем её.

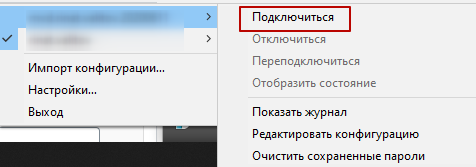

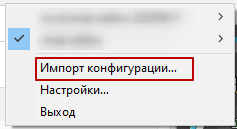

OpenVPN Client

Второй способ скачиваем необходимую версию OpenVPN Community. После запуска программа скажет, что нет настроенных конфигураций.

Необходимо добавить конфигурацию через иконку в трее, указать конфигурацию (файл .ovpn) и подключиться.

Два VPN

Помимо доступа к сети удаленного комьютера, не необходим был доступ к другому VPN через VPN. А поскольку в windows это танцы с бубнами, а времени у меня особо не было, поэтому самый простой вариант — это поставить оба указанных выше клиента и подключаться с разных программ разные конфигурации в том порядке, в какой требует подключение. Скажу честно, для меня решение было через подключение к удаленному компьютеру, в котором все уже было настроено как нужно. Можно попробовать использовать вариант OpenVPN: Connect to multiple VPNs on Windows, но у меня не получилось.

RDP (Удаленный рабочий стол)

Для установки удаленно, потребуется ssh . sudo apt install ssh и необходимо узнать свой ip ( ifconfig или hostname -I )

Установка XRDP

после установки запускаем сервер

Окружение

Этот пункт может и не понадобится, здесь идет установка окружения xfce или mate. Эти окружения достаточно легковесные, и подойдут для RDP, но есть способы использования KDE

Подключение

Подключение с Windows очень простое. Необходимо воспользоваться программой «Подключение к удаленному рабочему столу» указать IP адрес и вуаля.

Проблемы

Проблема синего экрана. Когда после успешного подключения не запускается рабочий стол. Возможно необходимо установить xorgxrdp

Возможное решение: Установить xorgxrdp

Источник

5 лучших бесплатных VPN серверов для Linux и Windows

Вот некоторые из лучших VPN с открытым исходным кодом. Сервера и клиенты.

1. OpenVPN

OpenVPN — одна из самых известных бесплатных VPN. Его основным преимуществом можно назвать совместимость с другими операционными системами. Так как OpenVPN может работать в облаке, то вы можете подключаться к ней с Windows, iOS, Linux, мобильных устройств, как вам угодно.

2. SoftEther VPN

SoftEther VPN — продвинутый мультипротокольный VPN-сервер и клиент.

3. OpenConnect

OpenConnect был разработан для размещения собственного VPN-сервиса Cisco AnyConnect. В наши дни OpenConnect уже не имеет никакого отношения к Cisco.

OpenConnect обладает фантастическим набором функций. Для начала, он поддерживает большое количество вариантов аутентификации, включая SSL сертификаты и OATH. Он может подключаться через HTTP прокси, SOCKS5 прокси, а также IPv4 и IPv6.

OpenConnect требует, чтобы вы установили свой собственный VPN сервер для подключения к нему и предлагает для этого собственное программное обеспечение.

4. OpenSwan

OpenSwan — одна из лучших open-source VPN для Linux, существует с 2005 года.

Исходный код OpenSwan доступен на GitHub и может быть использован для работы над ним.

5. strongSwan

strongSwan охватывает впечатляющее количество операционных систем. Он может работать на Windows, iOS, Linux и Android.

strongSwan обладает хорошим набором возможностей. Например, его Dead Peer Detection отслеживает, когда туннель падает и закрывает его. Он также может управлять правилами брандмауэра для IPSec.

Спасибо, что читаете! Подписывайтесь на мои каналы в Telegram, Яндекс.Мессенджере и Яндекс.Дзен. Только там последние обновления блога и новости мира информационных технологий.

Респект за пост! Спасибо за работу!

Хотите больше постов? Узнавать новости технологий? Читать обзоры на гаджеты? Для всего этого, а также для продвижения сайта, покупки нового дизайна и оплаты хостинга, мне необходима помощь от вас, преданные и благодарные читатели. Подробнее о донатах читайте на специальной странице.

Заранее спасибо! Все собранные средства будут пущены на развитие сайта. Поддержка проекта является подарком владельцу сайта.

партнёры блога

telegram

Реклама

Последние

Рубрики

СЧЕТЧИКИ

РЕКЛАМА И ДОНАТЫ

Социальные сети

©2016-2021 Блог Евгения Левашова. Самое интересное и полезное из мира ИТ. Windows 10, Linux, Android и iOS. Обзоры программ и веб-сервисов. Статьи о мотивации и продуктивности.

Использование материалов разрешается с активной ссылкой на levashove.ru.

Данный блог является личным дневником, содержащим частные мнения автора. В соответствии со статьей 29 Конституции РФ, каждый человек может иметь собственную точку зрения относительно его текстового, графического, аудио и видео наполнения, равно как и высказывать ее в любом формате. Блог не имеет лицензии Министерства культуры и массовых коммуникаций РФ и не является СМИ, а, следовательно, автор не гарантирует предоставления достоверной, не предвзятой и осмысленной информации. Сведения, содержащиеся в этом блоге не имеют никакого юридического смысла и не могут быть использованы в процессе судебного разбирательства. Автор блога не несёт ответственности за содержание комментариев к его записям.

Источник

Теплый и ламповый VPN

Ничего не предвещало беды, как вдруг в 2 часа ночи раздался телефонный звонок.

— Алло, милый! У меня youtube не работает!

— Прекрасно, иди спать!

— Нууу! Там новая серия вышла!

— Завтра всё сделаю!

— Ну Заяя, нуууу!

— Ладно! Ладно! Сейчас.

…

Из этого поста вы узнаете ответы на следующие вопросы:

Как спасти свою милую от стресса в 2 часа ночи? Как вернуть доступ к youtube.com, если ваш провайдер его заблокировал? Как быстро поднять VPN и настроить клиентские устройства (Android, Windows, Debian, dd-wrt) для работу с ним? Как безопасно серфить интернет на открытых точках доступа? Как заработать карму в глазах своей возлюбленной? Если вам это интересно, добро пожаловать под кат!

Начало

Первым делом я попросил сделать трейс и отрезолвить youtube.com с DNS провайдера и Google Public DNS

Стало ясно что проблема в провайдере, его DNS отдавал IP заглушки, а трейс до IP youtube.com, полученному запросом к 8.8.8.8 уходил в никуда.

После этого я подкинул пару хороших и быстрых прокси, чтобы моя милая успокоилась и пошла смотреть свой любимый сериал. Попутно объяснил ей где найти очередные прокси, если эти помрут, а так же провел инструктаж о мерах предосторожности при использовании чужих прокси. Её все устроило, скорость была отменной, она визжала как поросенок, после чего пропала на пару часов в бездне кинематографа. Это был самый простой и быстрый способ ее успокоить и вернуть возможность вновь наслаждаться благами цивилизации.

Прокси, тем более публичные, это не серьезно, проблемно и очень не безопасно, нам нужен VPN подумал я, и поэтому решил — пока меня не отвлекают надо приступить к реализации. Для начала выберем сервер.

vServer VQ 7 — от Hetzner подойдет, цена вопроса всего 7.90 Евро/мес, а т.к. ничего кроме VPN мы запускать пока не планируем, этой простейшей конфигурации вполне хватит.

Как зарегистрироваться и купить сервер, объяснять не буду, скажу только что у меня попросили любой документ удостоверяющий личность, на котором видна дата рождения. Платил картой VISA.

Настройка сервера

И так, мы зарегистрировались и купили vServer VQ 7, заходим в админку и видим наш сервер

Теперь установим на него debian (кстати это можно сделать прямо во время оформления заказа). Переходим на вкладку Linux, выбираем конфигурацию Debian 6.0 minimal, 32bit, жмем Activate.

Установка начнется при следующем запуске сервера, т.е. нам надо его перезагрузить, сделать это можно на вкладке vServer, или по SSH.

Через некоторое время на почту придет письмо что все готово. Там же будет и пароль root пользователя, подключаемся по SSH к серверу и приступаем к настройке.

Всё, серверная часть готова. Можно подключаться. Для перехода к следующим этапам, надо выгрузить с нашего сервера сертификаты из папки: Это можно сделать при помощи SSH, либо mc если у вас есть ftp сервер. Нам нужны только некоторые файлы, какие именно читаем ниже.

Настройка android клиента (root не требуется)

1. Устанавливаем на телефон OpenVPN for Android

2. Загружаем на карту памяти сертификат p12, брать тут

3. Запускаем OpenVPN for Android

4. VPN Profiles > Add, вводим любое имя. Приступаем к настройке профиля:

- Basic > Server Address: IP адрес вашего VPN сервера, либо имя домена если вы его привязали

- Type: PKCS12 File

- Select: Выбираем наш файл *.p12

- PKCS12 Password: вводим пароль импорта сертификата, заданный при его генерации.

- upd: используйте последнюю версию приложения, в ней проверка remote-cert-tls server включена по-умолчанию. либо включите вручную в настройках авторизации, проверку сертификата сервера

- Если вы включили tls-auth на сервере, включите в настройках профиля tls-auth и выберите ta.key

5. Готово. Подключаемся и проверяем, текущий статус подключения доступен в панели уведомлений (можно добавить на рабочий стол ярлык для конкретного VPN, он будет стартовать сразу по клику на ярлык, без лишних телодвижений. Если хотите чтобы при каждом подключении спрашивало пароль, просто не сохраняйте его в настройках профиля).

Настройка Windows клиента

1. Скачиваем и устанавливаем клиент: 32bit | 64bit

2. Создаем файл конфигурации myvpnconfig.ovpn (обычный текстовый файл):

3. Создаем batch скрипт (start_my_vpn.cmd) для запуска VPN сессии:

4. Скрипт и конфиг ложим в одну папку, в эту же папку кидаем vpn.windows.p12 сертификат, брать его тут

5. Готово, ярлык на скрипт кидаем на рабочий стол, запускаем от имени администратора или от пользователя с его правами, при запуске он попросит ввести пароль для «импорта» сертификата.

Если пароль верный, то несколько секунд и мы подключились:

Для не параноиков или автостарта туннеля без ввода пароля, можно вместо p12 использовать связку сертификатов ca.crt, vpn.windows.key и vpn.windows.crt, выглядит это так,

вместо пишем:

Файлы брать все там же и положить в папку с myvpnconfig.ovpn и start_my_vpn.cmd.

Настройка Linux клиента

Настройка на примере debian 6.0

Готово. Не забудьте положить vpn.debian.p12 или ca.crt, vpn.debian.key и vpn.debian.crt в папку со скриптом и файлом конфигурации.

Для подключения к VPN, просто выполните с повышенными привилегиями:

Настройка роутера на dd-wrt (Big или Mega)

В данном случае будет проведена настройка роутера, как клиента сети VPN, для возможности удаленного подключения к роутеру, если подключение по внешнему адресу недоступно, например провайдер внезапно выдал вам NAT’ированный IP. Подключаться можно будет с любого устройства, внутри вашего VPN.

1. Перейдите на страницу router_ip/Diagnostics.asp (тех.обслуживание->команды)

2. Если у вас уже есть «Параметры запуска», то нажмите Редактировать и добавьте ниже приведенный код, после, либо до вашего. Если нет то просто вставьте его в «Командный процессор» и нажмите «Сохранить параметры запуска»

3. Собственно сам код запуска:

4. Переменные CA_CRT, CLIENT_CRT и CLIENT_KEY, это содержимое файлов ca.crt, vpn.ddwrt.crt и vpn.ddwrt.key соответственно, просто открывайте их текстовым редактором и копируйте содержимое, в vpn.ddwrt.crt блок будет в самом конце, в двух других копируем содержимое полностью. Брать файлы известно где

5. Не забудьте заменить IP_ВАШЕГО_СЕРВЕРА и нажать «Сохранить параметры запуска».

6. Перезагружаем роутер, пробуем подключиться к нему с другого устройства в вашем VPN. Посмотреть VPN IP адрес роутера можно например через ifconfig.

Запустив OpenVPN на любом из клиентских устройств, проверить что вы выходите в интернет через защищенный канал достаточно просто, откройте 2ip.ru, если там будет IP адрес вашего сервера, а провайдером значится Hetzner, всё в порядке.

Настоятельно рекомендую запускать VPN туннель сразу после того как вы подключаетесь к открытым точкам доступа Wi-Fi.

Как показала моя последняя командировка, ловить в wi-fi сетях гостиниц и прочих учреждений не заботящихся о безопасности своих клиентов можно очень долго и невозбранно (особенно удивляет обилие сканов паспортов, в почтовых ящиках тур. агентов).

Помимо прочего, вы получаете возможность подключаться между устройствами, даже если они находятся за NAT провайдера, это очень удобно. Если конечно вы раскомментировали строку client-to-client в конфиге сервера.

Источник