- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Описание CeWL

- Справка по CeWL

- Справка по FAB

- Руководство по CeWL

- Примеры запуска CeWL

- Установка CeWL

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- pydictor

- Описание pydictor

- Справка по pydictor

- Руководство по pydictor

- Примеры запуска pydictor

- Установка pydictor

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Описание CeWL

CeWL (Custom Word List generator, то есть генератор пользовательского списка слов) — это приложение на основе Ruby, которое просматривает указанный URL-адрес до указанной глубины и возвращает список слов, который затем может использоваться для взломщиков паролей, таких как John the Ripper. При желании CeWL может переходить по внешним ссылкам.

CeWL также может создать список адресов электронной почты, найденных в ссылках mailto. Эти адреса электронной почты могут использоваться в качестве имён пользователей в атаках брут-форса.

Другой инструмент, предоставляемый проектом CeWL, — это FAB (Files Already Bagged). FAB извлекает содержимое полей автора/создателя из метаданных некоторых файлов для создания списков возможных имён пользователей. Эти имена пользователей можно использовать в сочетании со списком паролей, созданным CeWL. FAB использует те же методы извлечения метаданных, что и CeWL. В настоящее время FAB обрабатывает форматы Office до 2007, Office 2007 и PDF.

CeWL полезен в тестах безопасности и криминалистических исследованиях. CeWL произносится как «cool».

Автор: Robin Wood (digininja)

Лицензия: Creative Commons Attribution-Share Alike 2.0 UK: England & Wales

Справка по CeWL

CeWL: генератор пользовательского списка слов.

CeWL просканирует целевой сайт и сгенерирует следующие списки:

- Список всех уникальных слов, найденных на целевом сайте

- Список всех адресов электронной почты, найденных в ссылках mailto

- Список имён пользователей/сведений об авторе из метаданных, найденных в любых документах на сайте

Программа группирует слова до указанного размера группы.

Справка по FAB

FAB: Files Already Bagged (файлы уже упакованы)

Этот скрипт можно запускать для файлов, уже загруженных с целевого сайта, для создания списка имён пользователей и адресов электронной почты на основе содержащихся в них метаданных.

В настоящее время FAB обрабатывает форматы Office до 2007, Office 2007 и PDF.

Руководство по CeWL

Страница man отсутствует.

Примеры запуска CeWL

Запуск сбора слов со страниц сайта https://site.ru, используя только страницы, ссылки на которые будут найдены на указанном адресе (-d 1), для составления словаря, который будет сохранён в файл dic.txt (-w dic.txt):

Запуск сбора слов со страниц сайта https://site.ru, используя страницы, ссылки на которые будут найдены на указанном адресе, а также на скаченных страницах (-d 2), для составления словаря, который будет сохранён в указанный файл (-w dic.txt), при этом для каждого слова будет показана частота, с которой он встречается (-c), также будет составлен список найденных email адресов (-e), которые будут сохраняться в указанный файл (—email_file emails.txt) и будет создан список на основе информации найденной в метатегах документов (-a), этот список будет сохранён в указанный файл (—meta_file meta.txt):

Запуск FAB, при котором будет проверен документ test.pdf, находящийся в текущей папке, из метаинформации этого документа будет извлечено поле, содержащее имя автора документа, данные будут выведены на экран:

Запуск FAB, при котором будут проверены все документы *.doc в директории /home/mial/Downloads/, из метаинформации этих документов будет извлечено поле, содержащее имя автора документа, данные будут выведены на экран:

Установка CeWL

Программа предустановлена в Kali Linux.

В минимальных версиях программа устанавливается следующим образом:

Но в поставляемом пакете отсутствует утилита FAB, если она вам нужна, то установите её следующим образом:

Также убедитесь, что установлена программа ExifTool и что она находится в вашей $PATH, для проверки выполните:

Установка в BlackArch

Программа предустановлена в BlackArch.

Программа FAB присутствует, запускать её нужно так:

Также убедитесь, что установлена программа ExifTool и что она находится в вашей $PATH, для проверки выполните:

Установка в Debian, Linux Mint, Ubuntu

Программа FAB присутствует, запускать её нужно так:

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

pydictor

Описание pydictor

pydictor — это мощный и полезный конструктор хакерских словарей для атаки методом перебора.

Вы можете использовать pydictor для создания общего списка слов, настраиваемого списка слов, основанного на веб-контенте, списка слов социальной инженерии и так далее.

Вы можете использовать встроенный инструмент pydictor для безопасного удаления, слияния, удаления дублей, подсчёта частоты слов для фильтрации списка слов, кроме того, вы также можете указать свой список слов и использовать ‘-tool handler’ для фильтрации своего списка слов.

Вы можете создать настраиваемый и сложный список слов, изменив несколько файлов конфигурации, добавив свой собственный словарь, используя режим leet, отфильтровав по длине; по количеству раз, которые встречается символ; по тиму различных символов, по регулярным выражениям, даже добавив настраиваемые скрипты кодирования в папку /lib/encode/. Вы можете добавить свой собственный скрипт плагина в папку /plugins/ и добавить собственный скрипт инструмента в папку /tools/.

Вы можете тонко настроить программу в файле конфигурации под ваши потребности.

У программы отличная совместимость: используете ли вы версию Python 2.7 или Python 3.x, pydictor можно запускать в Windows, Linux или Mac.

Справка по pydictor

Не все опции в справке сопровождаются описанием, поэтому для понимания значения многих опций, нужно изучить таблицы, которые приведены ниже.

Руководство по pydictor

Страница man отсутствует.

Методы, которыми pydictor может создавать списки слов:

| Тип | Метод генерации словарей | Идентификатор | Описание | Поддерживаемые функции (расшифровка ниже) |

|---|---|---|---|---|

| Ядро | base | C1 | Словарь на основе выбранных групп символов | F1 F2 F3 F4 |

| Ядро | char | C2 | Словарь на основе пользовательского набора символов | F1 F2 F3 F4 |

| Ядро | chunk | C3 | Словарь на основе перестановки и комбинирования | ВСЕ |

| Ядро | conf | C4 | Словарь по правилам из указанного конфигурационного файла | ВСЕ |

| Ядро | pattern | C5 | Быстро генерируемый словарь на основе шаблона | F2 F3 F4 |

| Ядро | extend | C6 | Расширенный словарь на основе правил | ВСЕ |

| Ядро | sedb | C7 | Словарь на основе социальной инженерии | ВСЕ |

| Инструмент | combiner | T1 | Инструмент для комбинирования файлов в указанной директории | |

| Инструмент | comparer | T2 | Инструмент для сравнений и поиска различий в содержимом файлов | ВСЕ |

| Инструмент | counter | T3 | Инструмент подсчёта частоты слов | ВСЕ |

| Инструмент | handler | T4 | Инструмент обработки входного файла | ВСЕ |

| Инструмент | uniqbiner | T5 | Инструмент для комбинирования и уникализации файлов в директории | ВСЕ |

| Инструмент | uniqifer | T6 | Инструмент уникализации входного файла | ВСЕ |

| Инструмент | hybrider | T7 | Инструмент для объединения слов из нескольких словарей | F1 F2 F3 F4 |

| Плагин | birthday | P1 | Список слов по ключевым словам дня рождения, строится на основе введённой даты и времени | ВСЕ |

| Плагин | ftp | P2 | Создание паролей FTP по ключевым словам | ВСЕ |

| Плагин | pid4 | P3 | Словарь с 4 последними символами (китайской) ID карты | ВСЕ |

| Плагин | pid6 | P4 | Словарь с 6 последними символами (китайской) ID карты | ВСЕ |

| Плагин | pid8 | P5 | Словарь с 8 последними символами (китайской) ID карты | ВСЕ |

| Плагин | scratch | P6 | Список слов на основе ключевых слов с веб-страниц | ВСЕ |

Описание и коды функций:

| Функция | Код | Описание |

|---|---|---|

| len | F1 | Диапазон длины |

| head | F2 | Добавить префикс (строку в начало слова) |

| tail | F3 | Добавить суффикс (строку в конец слова) |

| encode | F4 | Кодировать все сгенерированные слова |

| occur | F5 | Фильтр по максимальной частоте встречаемости букв, цифр, специальных символов |

| types | F6 | Фильтр по минимальной частоте встречаемости букв, цифр, специальных символов |

| regex | F7 | Фильтр по регулярному выражению |

| level | F8 | Устанавливает уровень правил словаря |

| leet | F9 | Включает режим 1337 |

| repeat | F10 | Фильтр по числу идущих подряд букв, чисел, специальных символов |

Функции кодирования, хеширования и поддерживаемые ими кодировки и шифрование:

| Имя | Описание |

|---|---|

| none | Ничего не делать, по умолчанию |

| b16 | Кодирование base16 |

| b32 | Кодирование base32 |

| b64 | Кодирование base64 |

| des | Алгоритм des, нужен код модификации |

| execjs | Выполнить функцию js, нужен код модификации |

| hmac | Алгоритм hmac message digest |

| md5 | Алгоритм md5 message digest вывод 32 char |

| md516 | Алгоритм md5 message digest вывод 16 char |

| rsa | Алгоритм rsa algorithm, нужен код модификации |

| sha1 | Алгоритм sha-1 message digest |

| sha256 | Алгоритм sha-256 message digest |

| sha512 | Алгоритм sha-512 message digest |

| url | Кодирование URL |

| test | Пример настраиваемого метода кодирования |

Таблица кодов воздействия режима leet:

| Код | Исходная строка | Новая строка |

|---|---|---|

| 0 | as a airs trees | 45 4 41r5 tr335 |

| 1 | as a airs trees | 4s 4 4irs trees |

| 2 | as a airs trees | a5 a air5 tree5 |

| 11 | as a airs trees | 4s a airs trees |

| 12 | as a airs trees | 4s 4 airs trees |

| 13 | as a airs trees | 4s 4 4irs trees |

| 14 | as a airs trees | 4s 4 4irs trees |

| … | as a airs trees | 4s 4 4irs trees |

| 21 | as a airs trees | as a airs tree5 |

| 22 | as a airs trees | as a air5 tree5 |

| 23 | as a airs trees | a5 a air5 tree5 |

| 24 | as a airs trees | a5 a air5 tree5 |

| … | as a airs trees | a5 a air5 tree5 |

Примеры запуска pydictor

Команда сгенерирует список слов, состоящие из маленьких букв (-base L) длиной от двух до трёх символов (—len 2 3):

Генерация слов длиной от 1 до 3 символов (—len 1 3) из цифр, больших и маленький букв (-base dLc) с сохранением их в указанный файл (-o /awesome/pwd):

Следующая команда создаст список слов, состоящих только из цифр (-base d), длиной четыре символа (—len 4 4), перед каждой строкой будет добавлено слово Pa5sw0rd (—head Pa5sw0rd) и словарь будет сохранён в файл D:\exists\or\not\dict.txt (—output D:\exists\or\not\dict.txt):

В команде берутся шесть фрагментов разной длины и из них генерируются слова, к которым затем к началу и к концу добавляются строки:

Команда возьмёт в качестве исходного файла

/rockyou_clean.txt, и удалит все повторяющиеся слова (-tool uniqifer

/rockyou_clean.txt), затем она отфильтрует список слов, при этом в каждом слове должно быть три или более букв, более двух цифры и ноль специальных символов (—occur «>=3» «>2» «==0»), полученный результат должен быть сохранён в указанный файл (—output

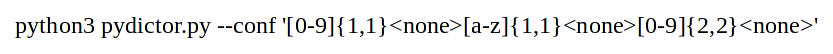

Команда для генерации файла с паролями, в которых первой идёт цифра, затем маленькая буква, затем две цифры (маска ?d?l?d?d):

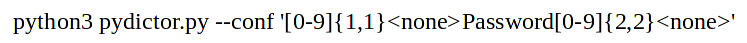

Можно указать буквальные символы, например, в следующей команде буквальными символами является строка «Password»:

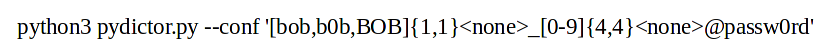

В следующей команде в диапазон включены не отдельные символы, а строки bob, b0b и BOB. То есть первая часть генерируемых слов будет включать одну из этих строк, затем будет четыре цифры, а в конце будет строка «@passw0rd».

Установка pydictor

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Установка в Debian, Linux Mint, Ubuntu

Информация об установке в другие операционные системы будет добавлена позже.

Источник