- Какой пароль подойдёт для Windows сервера (Введённый вами пароль не соответствует требованиям сложности пароля)

- 1. Пароль не должен включать в себя имя пользователя

- 2. Пароли должны включать в себя символы из трёх категорий

- 3. Требования к минимальной длине пароля нет

- Введенный вами пароль не соответствует требованиям сложности пароля windows server

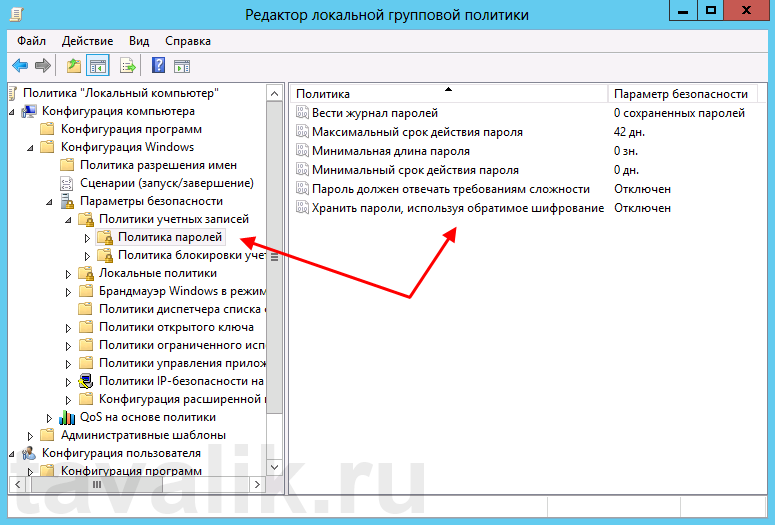

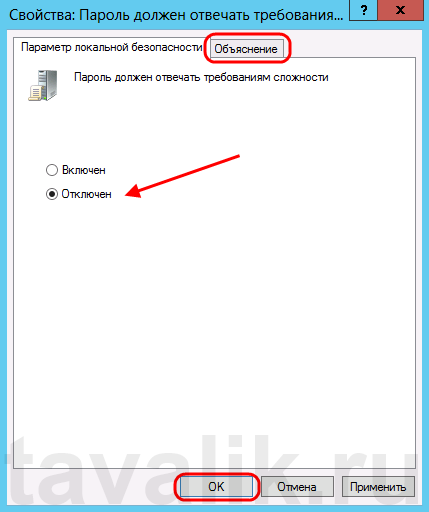

- Изменение политики паролей в Windows Server 2012 R2

- Смотрите также:

- Изменение политики паролей в Windows Server 2008 R2

- Смотрите также:

- RTFM.WIKI

- Инструменты пользователя

- Инструменты сайта

- Боковая панель

- Навигация

- Линкшэринг

- ALARM!

- Добавить новую страницу

- Реклама

- Содержание

- Парольные политики Windows

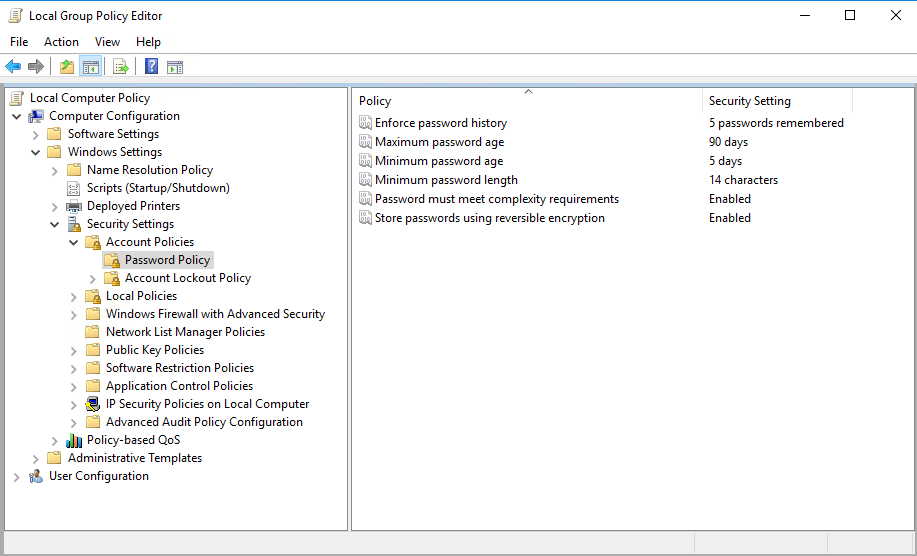

- Политика паролей

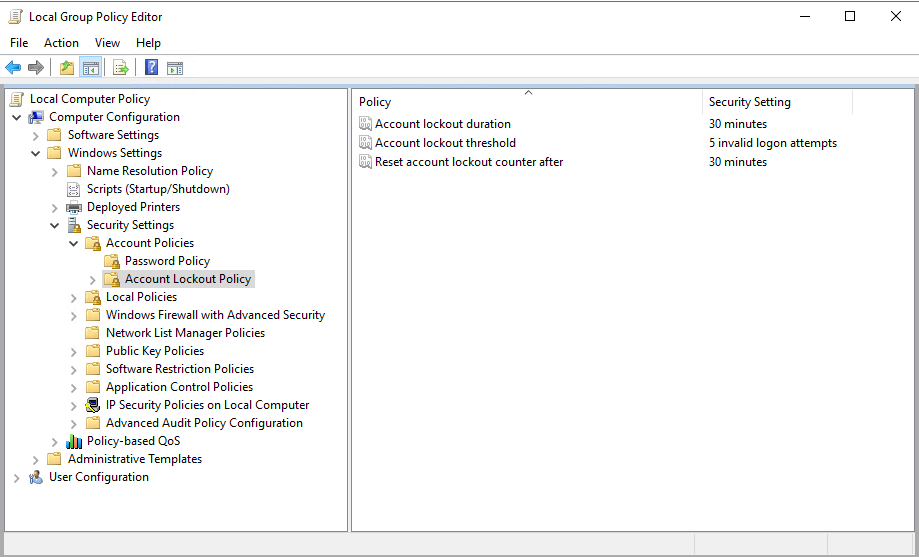

- Политика блокировки учетных записей (Account Lockout Policy)

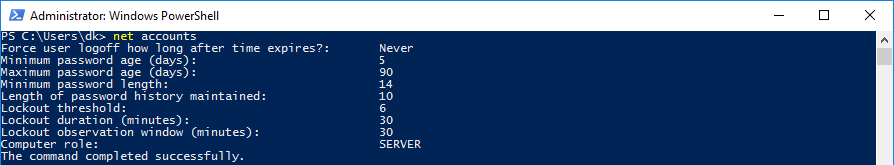

- Просмотр политик через cmd/powershell

- Catch-22 / Уловка-22

Какой пароль подойдёт для Windows сервера (Введённый вами пароль не соответствует требованиям сложности пароля)

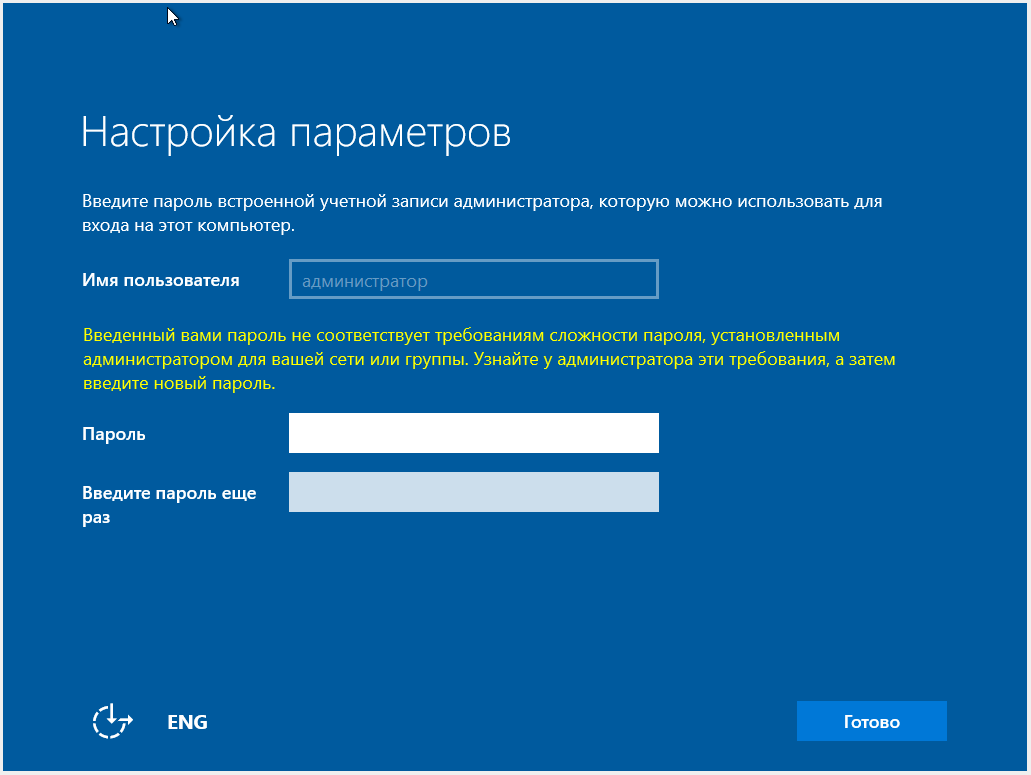

При установке Windows 2019 ли других версий сервера в конце процесса установки нужно обязательно ввести пароль администратора:

Причём при попытке придумать пароль, который кажется достаточно сложным, вы можете столкнуться с такой ошибкой:

Введённый вами пароль не соответствует требованиям сложности пароля, установленным администратором для вашей сети или группы. Узнайте у администратора эти требования, а затем введите новый пароль

Вводимый пароль проверяется сразу по нескольким правилам

1. Пароль не должен включать в себя имя пользователя

Пароли не должны содержать полное значение samAccountName (имя учётной записи) пользователя или полное значение displayName (полное имя). Обе проверки не чувствительны к регистру:

SamAccountName проверяется полностью, только чтобы определить, является ли он частью пароля. Если длина samAccountName меньше трёх символов, эта проверка пропускается.

DisplayName анализируется для разделителей: запятые, точки, тире или дефисы, подчёркивания, пробелы, знаки фунта и табуляции. Если какой-либо из этих разделителей найден, displayName разделяется, и подтверждается, что все проанализированные секции (токены) не включены в пароль. Токены длиной менее трёх символов игнорируются, а подстроки токенов не проверяются. Например, имя «Erin M. Hagens» разделено на три токена: «Erin», «M» и «Hagens». Поскольку второй токен имеет длину всего один символ, он игнорируется. Следовательно, этот пользователь не может иметь пароль, который включает в себя «erin» или «hagens» в качестве подстроки в любом месте пароля.

2. Пароли должны включать в себя символы из трёх категорий

Пароли должны содержать символы по меньшей мере из трёх из следующих пяти категорий:

- Прописные буквы европейских языков (от A до Z, с диакритическими знаками, греческими и кириллическими символами)

- Строчные буквы европейских языков (от a до z, sharp-s, с диакритическими знаками, греческими и кириллическими символами)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитно-цифровые символы:

!@#$%^&*_-+=`|\()<>[]:;»‘<>. /

3. Требования к минимальной длине пароля нет

Таких требований нет. Точнее говоря, поскольку должны быть символы минимум из трёх категорий, то, следовательно, пароль должен быть минимум из трёх символов.

То есть пароль «Aa1» будет успешно принят системой (включает в себя символы из трёх групп). А, например, пароль «lskjdkjhlksdjdldhgh35kj2gkhl29lsdj3» будет отвергнут, поскольку не удовлетворяет правилу «должны использоваться символы минимум из трёх групп».

При вводе пароля обратите внимание на раскладку клавиатуры — в случае необходимости переключите её.

Введенный вами пароль не соответствует требованиям сложности пароля windows server

Кто сталкивался?

Есть домен (windows2016), 2 контроллера. Столкнулся с проблемой, пользовательская учетка (включая и учетка админа домена) не может на стороне рабочей станции поменять пароль. Те через Ctrl+Alt+Del -> сменить пароль — выдается знакомая всем фраза «не удается обновить пароль, введенный пароль не соответствует требованиям безопасности к длине пароля, сложности или повторяемости» Конечно проверялось множество самых сложных паролей — без толку.

Если менять пароль на контроллере, то меняется все без проблем.

Политики пароля заданы в дефолтной GPO, пробовал ее отключать и создавал новую. Эффекта не дало.

Замечено: по команде net accounts мне выдаются параметры из дефолтной GPO, но при этом была применена уже новая GPO c паролями (дефолтная GPO была отвязана от домена)

На скринах видно, что выдано в net accounts и GPO — видно что данные разные, те где-то что-то «залипло» и не обновляется. gpupdate /force делал и на клиентах и на контроллере — без толку.

Кто что подскажет?)

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Enforce password history Вести журнал паролей | Параметр определяет число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля | 0-24 | AD: 24 пароля Stand-alone: 0 |

| Maximum password age Максимальный срок действия пароля | Параметр определяет период времени (в днях), в течение которого можно использовать пароль, пока система не потребует от пользователя сменить его. | 1-999 | 42 |

| Minimum password age Минимальный срок действия пароля | Параметр определяет период времени (в днях), в течение которого необходимо использовать пароль, прежде чем пользователь сможет его изменить. | 0-998 | 1 день |

| Minimum password length Минимальная длина пароля | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | 0 — без пароля, 1-14 | AD:7 Stand-alone: 0 |

| Password must meet complexity requirements Пароль должен отвечать требованиям сложности | Параметр определяет должен ли пароль отвечать требованиям: |

Хранить пароли, используя обратимое шифрование

Политика блокировки учетных записей (Account Lockout Policy)

| Политика | Краткое пояснение | Возможные значения | Значение по-умолчанию |

|---|---|---|---|

| Account lockout duration Время до сброса счетчика блокировки. | Параметр определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0 | 0-99999 | Не определено |

| Account lockout threshold Пороговое значение блокировки. | Параметр определяет количество неудачных попыток входа в систему, приводящее к блокировке учетной записи пользователя. | 0-999 | 0 |

| Reset account lockout counter after Продолжительность блокировки учетной записи. | Параметр определяет количество минут, в течение которых учетная запись остается заблокированной до ее автоматической разблокировки. | 0-99999 | Не определено |

Для немедленного применения изменений необходимо выполнить в cmd

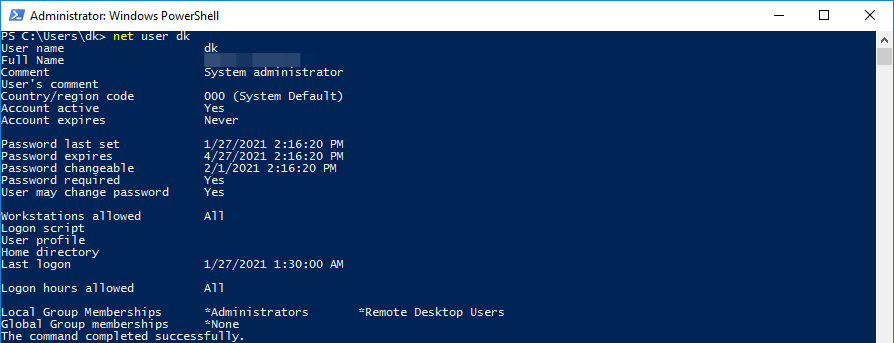

Просмотр политик через cmd/powershell

Текущие парольные политики

Информация о пользователе

Catch-22 / Уловка-22

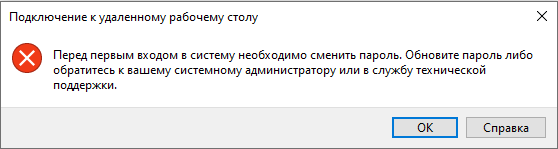

Проблема: невозможно установить через RDP новый пароль если у пользователя установлено User must change password at next logon.

Уловка-22 (англ. Catch-22) — ситуация, возникающая в результате логического парадокса между взаимоисключающими правилами и процедурами.

Нам необходимо войти в систему, чтобы изменить пароль, но мы не можем войти в систему пока не поменяем пароль.

In the protocol specification for CredSSP, there is no reference to the ability to change the user’s password while NLA is running. Therefore, the observed behavior can be considered «by design.»

Лучшее разъяснение по данному вопросу.

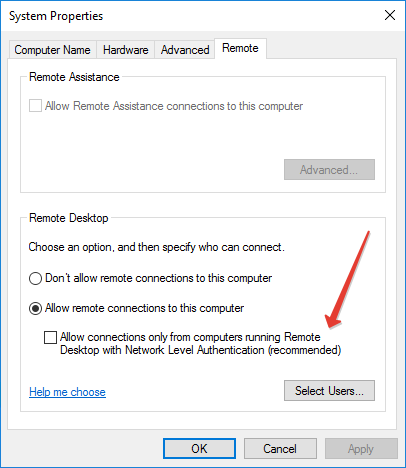

После долгих поисков в сети

я понял, что единственное простое решение это отключить NLA на стороне сервера

а на стороне клиента отключить CredSSP (отредактировать локальный .RDP файл)

Безопасно ли это? Наш Approved Scanning Vendor считает, что риск перехвата сессии или риск удаленного выполнения вредоносного кода минимален ЕСЛИ передача аутентификационных данных осуществляется по защищенному каналу связи (например OpenVPN).

Существует еще один вариант решения проблемы — установить RD Web Access. Но это установка IIS и дополнительный пункт в правильной настройки безопасности сервера. Для сервера без Active Directory это избыточно.

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: