Клиент Удаленного рабочего стола отключается и не может повторно подключиться к тому же сеансу Remote Desktop client disconnects and can’t reconnect to the same session

Когда клиент удаленного рабочего стола теряет подключение к Удаленному рабочему столу, ему не удается сразу же повторно подключиться. After Remote Desktop client loses its connection to the remote desktop, the client can’t immediately reconnect. Пользователю отображается одно из таких сообщений об ошибке: The user receives one of the following error messages:

- Клиенту не удалось подключиться к серверу терминалов из-за ошибки системы безопасности. The client couldn’t connect to the terminal server because of a security error. Убедитесь, что вы вошли в сеть, и повторите попытку подключения. Make sure you are signed in to the network, then try connecting again.

- Удаленный рабочий стол отключен. Remote Desktop disconnected. Из-за ошибки безопасности клиент не смог подключиться к удаленному компьютеру. Because of a security error, the client could not connect to the remote computer. Убедитесь в том, что вы вошли в сеть, и повторите попытку подключения к серверу. Verify that you are logged onto the network and then try connecting again.

При повторном подключении клиента Удаленных рабочих столов сервер RDSH подключает клиента к новому, а не исходному сеансу. When the Remote Desktop client reconnects, the RDSH server reconnects the client to a new session instead of the original session. Но при проверке состояния сервера RDSH сообщается, что исходный сеанс еще активен и не был отключен. However, when you check the RDSH server, it says that the original session is still active and didn’t enter a disconnected state.

Чтобы устранить эту проблему, можете включить политику Настроить интервал проверяемых на активность подключений в папке групповой политики, выбрав Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения. To work around this issue, you can enable the Configure keep-alive connection interval policy in the Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Connections group policy folder. Если вы включите эту политику, нужно будет задать интервал проверки активности. If you enable this policy, you must enter a keep-alive interval. Интервал проверки активности позволяет определить, как часто (в минутах) сервер проверяет состояние сеанса. The keep-alive interval determines how often, in minutes, the server checks the session state.

Эту проблему также можно устранить, изменив параметры аутентификации и настройки. This issue can also be fixed by reconfiguring your authentication and configuration settings. Вы можете изменить их на уровне сервера или с помощью объектов групповой политики. You can reconfigure these settings at either the server level or by using group policy objects (GPOs). Чтобы изменить параметры, выберите Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Безопасность. Here’s how to reconfigure your settings: Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security group policy folder.

- Откройте на сервере узла сеансов Удаленных рабочих столов соответствующее средство настройки. On the RD Session Host server, open Remote Desktop Session Host Configuration.

- В области Подключения щелкните правой кнопкой мыши имя подключения и выберите Свойства. Under Connections, right-click the name of the connection, then select Properties.

- В диалоговом окне Свойства для этого подключения на вкладке Общие в разделе Безопасность выберите метод защиты. In the Properties dialog box for the connection, on the General tab, in Security layer, select a security method.

- Выберите нужное значение для параметра Уровень шифрования. Go to Encryption level and select the level you want. Можно выбрать значение Низкий уровень, Совместимый с клиентом, Высокий уровень или FIPS-совместимый. You can select Low, Client Compatible, High, or FIPS Compliant.

- Если для обмена данными между клиентами и серверами RDSH требуется самый высокий уровень шифрования, используйте FIPS-совместимое шифрование. When communications between clients and RD Session Host servers require the highest level of encryption, use FIPS-compliant encryption.

- Любые параметры уровня шифрования, настроенные в групповой политике, переопределяют параметры, заданные с помощью средства настройки служб удаленных рабочих столов. Any encryption level settings you configure in Group Policy override the settings you configured using the Remote Desktop Services Configuration tool. Кроме того, если включить политику Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания, она переопределит политику Установить уровень шифрования для клиентских подключений. Also, if you enable the System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing policy, this setting overrides the Set client connection encryption level policy. Чтобы перейти к папке с системными средствами шифрования, выберите Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Параметры безопасности. The system cryptography policy is in the Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options folder.

- Измененный уровень шифрования вступает в силу при следующем входе пользователя. When you change the encryption level, the new encryption level takes effect the next time a user signs in. Если требуется несколько уровней шифрования на сервере, установите несколько сетевых адаптеров и настройте каждый из них в отдельности. If you require multiple levels of encryption on one server, install multiple network adapters and configure each adapter separately.

- Чтобы убедиться в наличии соответствующего закрытого ключа для сертификата, в средстве настройки служб удаленного рабочего стола щелкните правой кнопкой мыши имя подключения, для которого нужно проверить сертификат, выберите Общие и Изменить. To verify your certificate has a corresponding private key, go to Remote Desktop Services Configuration, right-click the connection that you want to view the certificate for, select General, then select Edit. Затем нажмите Просмотреть сертификат. After that, select View certificate. Если вы перейдете на вкладку Общие, при наличии ключа должно отображаться сообщение «Есть закрытый ключ для этого сертификата». When you go to the General tab, you should see the statement, «You have a private key that corresponds to this certificate» if there’s a key. Эти сведения также можно просмотреть в оснастке диспетчера сертификатов. You can also view this information with the Certificates snap-in.

- FIPS-совместимое шифрование (политика Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания или параметр FIPS-совместимый в средстве настройки сервера Удаленных рабочих столов) предусматривает шифрование и расшифровку данных, передаваемых между клиентом и сервером, с использованием алгоритмов шифрования федерального стандарта обработки информации (FIPS) 140-1 и криптографических модулей от Майкрософт. FIPS-compliant encryption (the System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing policy or the FIPS Compliant setting in Remote Desktop Server Configuration) encrypts and decrypts data sent between the server and client with the Federal Information Processing Standard (FIPS) 140-1 encryption algorithms that use Microsoft cryptographic modules. Дополнительные сведения см. в статье Проверка FIPS 140. For more information, see FIPS 140 Validation.

- Если выбрать параметр Высокий уровень, для шифрования данных, передаваемых между клиентом и сервером, будет использоваться 128-битное шифрование. The High setting encrypts data sent between the server and client by using strong 128-bit encryption.

- Если выбрать параметр Совместимый с клиентом, для шифрования данных, передаваемых между клиентом и сервером, будет использоваться ключ максимальной силы, поддерживаемой клиентом. The Client Compatible setting encrypts data sent between the client and the server at the maximum key strength supported by the client.

- Если же выбрать параметр Низкий уровень, для шифрования данных, передаваемых между клиентом и сервером, будет использоваться 56-битное шифрование. The Low setting encrypts data sent from the client to the server using 56-bit encryption.

Как победить постоянно отваливающийся удаленный рабочий стол

В процессе работы с удаленным рабочим столом, клиенты нашей компании часто жаловались на то, что окно подключения к удаленному рабочему столу теряет подключение. При этом сессия остается активной и при переподключении продолжает работать без потери информации. Проблема касается как обычных пользователей, так и администраторов, в том числе и меня. Работая из дома, на своем рабочем компьютере я запустил обновление групповых политик, что привело к разрыву подключения с удаленным рабочим столом. Вот здесь у меня закралось подозрение, что проблема кроется именно в групповых политиках. Повтроное обновление групповых политик подтвердило эту гипотезу.

При дальнейшем изучении проблемы было выяснено, что причина постоянно отваливающегося удаленного рабочего стола кроется в том, что на компьютере, по умолчанию отключены подключения к удаленному рабочему столу, а включаются они через применение групповых политик. При обновлении групповых политик, они сперва удаляются и, на небольшой промежуток времени, служба удаленных столов видит параметр, запрещающий к нему подключения и разрывает соединение. После того, как политика снова применена, можно снова подключиться к удаленному рабочему столу.

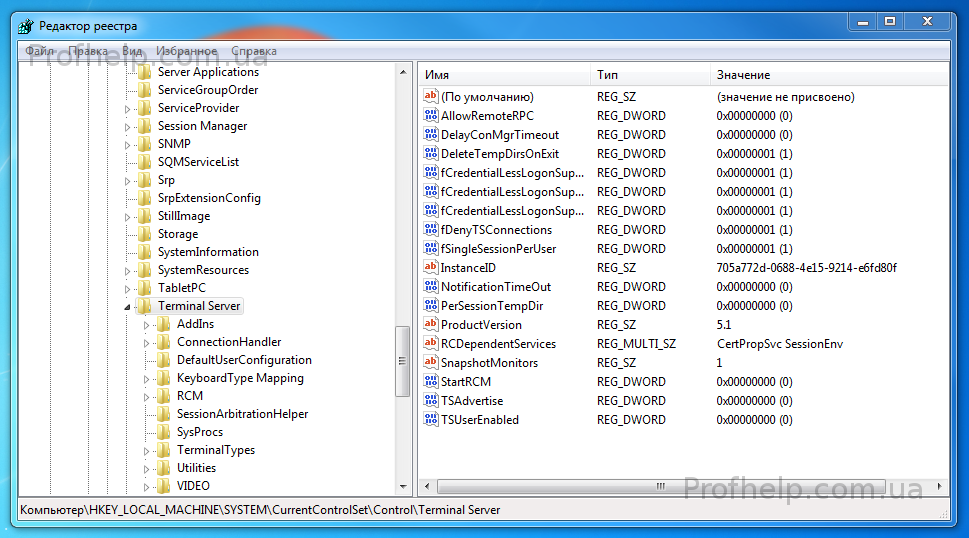

Решить проблему можно следующим образом: Открыть редактор реестра, развернуть ветвь HKEY_Local_machine\System\Currentcontrolset\Control\Terminal server и изменить значение параметра fDenyTSConnections из 1 в 0. Тем самым вы разрешите службе удаленных рабочих столов принимать подключения. После этого, независимо от состояния примененной групповой политики, подключение разрывать не будет.