- Записки IT специалиста

- Windows Server. Создание автономного центра сертификации.

- ЦС предприятия

- Изолированный (автономный) ЦС

- Windows Server 2003

- Windows Server 2008 R2

- Проверка работы ЦС

- Обзор развертывания сертификата сервера Server Certificate Deployment Overview

- Компоненты развертывания сертификата сервера Server certificate deployment components

- CA1, выполняющий роль сервера AD CS CA1 running the AD CS server role

- Файл CAPolicy. INF CAPolicy.inf

- Копия шаблона сертификата серверов RAS и IAS Copy of the RAS and IAS servers certificate template

- Дополнительная конфигурация CA1 Additional CA1 configuration

- WEB1, выполняющий роль сервера веб-служб (IIS) WEB1 running the Web Services (IIS) server role

- Виртуальный каталог для списков отзыва сертификатов и AIA Virtual directory for the CRL and AIA

- DC1 с ролью AD DS и DNS-сервера DC1 running the AD DS and DNS server roles

- групповая политика политики домена по умолчанию Group Policy default domain policy

- Запись ресурса псевдонима DNS (CNAME) DNS alias (CNAME) resource record

- NPS1, выполняющий службу роли сервера политики сети для роли сервера «политика сети и службы доступа» NPS1 running the Network Policy Server role service of the Network Policy and Access Services server role

- групповая политика применены и сертификат зарегистрирован на серверах Group Policy applied and certificate enrolled to servers

- Обзор процесса развертывания сертификата сервера Server certificate deployment process overview

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Windows Server. Создание автономного центра сертификации.

Windows Server. Создание автономного центра сертификации.

Перед каждым администратором рано или поздно возникает необходимость обеспечить безопасный обмен информации через интернет, внешние и внутренние сети, а также проверку подлинности каждой из сторон, участвующих в обмене информацией. На помощь здесь приходит инфраструктура открытых ключей (PKI) и службы сертификации Windows.

Инфраструктура открытых ключей позволяет использовать цифровые сертификаты для подтверждения подлинности владельца и позволяет надежно и эффективно защищать трафик передаваемый по открытым сетям связи, а также осуществлять с их помощью аутентификацию пользователей. Основой инфраструктуры открытых ключей является центр сертификации, который осуществляет выдачу и отзыв сертификатов, а также обеспечивает проверку их подлинности.

Для чего это может быть нужно на практике? Цифровые сертификаты позволяют использовать шифрование на уровне приложений (SSL/TLS) для защиты веб-страниц, электронной почты, служб терминалов и т.п., регистрацию в домене при помощи смарт-карт, аутентификацию пользователей виртуальных частных сетей (VPN), шифрование данных на жестком диске (EFS), а также в ряде случаев обойтись без использования паролей.

Для создания центра сертификации нам понадобится сервер, работающий под управлением Windows Server, который может быть как выделенным, так и совмещать роль центра сертификации с другими ролями. Однако следует помнить, что после развертывания центра сертификации вы не сможете поменять имя компьютера и его принадлежность к домену (рабочей группе).

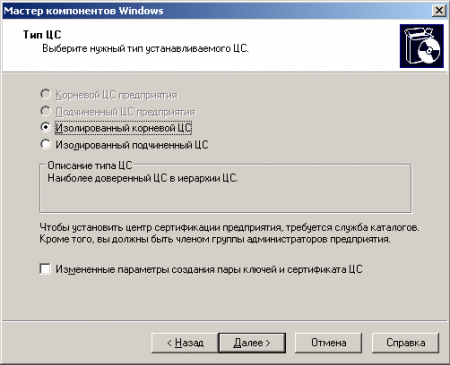

Центр сертификации (ЦС) может быть двух типов: ЦС предприятия и изолированный (автономный) ЦС, рассмотрим их отличительные особенности:

ЦС предприятия

- Требует наличия ActiveDirectory

- Автоматическое подтверждение сертификатов

- Автоматическое развертывание сертификатов

- Возможность запроса сертификатов через Web-интерфейс, мастер запросов и автоматическое развертывание

Изолированный (автономный) ЦС

- Не требует наличия ActiveDirectory

- Ручное подтверждение сертификатов

- Отсутствие возможности автоматического развертывания

- Запрос сертификатов только через Web-интерфейс

Методика развертывания ЦС для Windows Server 2003 и Windows Server 2008 несколько различаются, поэтому мы решили рассмотреть их в отдельности.

Windows Server 2003

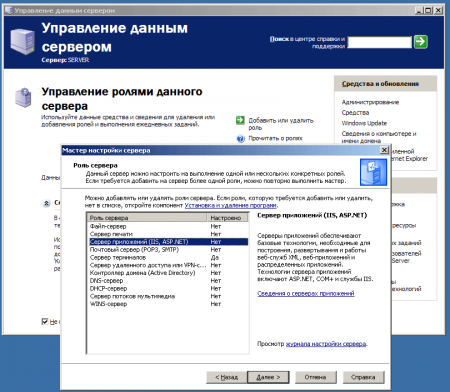

Для возможности использования Web-интерфейса для выдачи сертификатов нам понадобится установленный web-сервер IIS. Установим его через диспетчер сервера: Пуск — Управление данным сервером — Добавить или удалить роль.

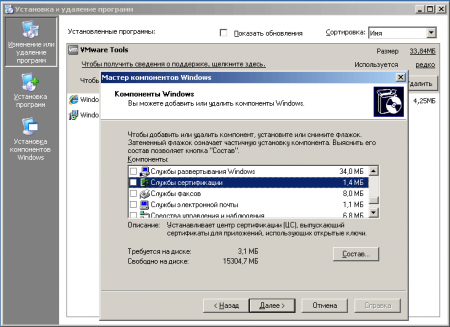

После установки IIS приступим к развертыванию Центра сертификации, это делается через оснастку Установка и удаление программ — Установка компонентов Windows, где выбираем Службы сертификации.

Windows Server 2008 R2

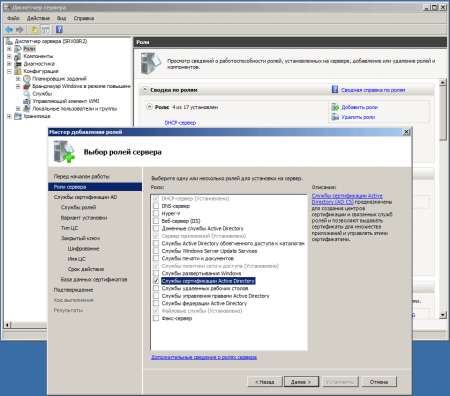

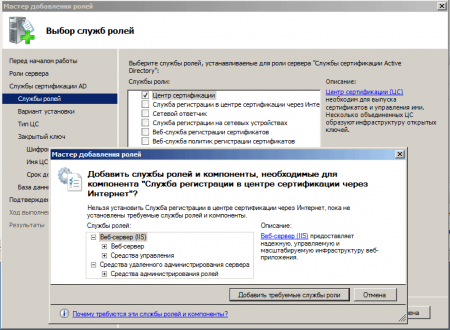

В Windows Server 2008 (2008 R2) все настройки консолидированы в одном месте, что делает установку ЦС более простой и удобной. Выбираем Диспетчер сервера — Роли — Добавить роли, в списке ролей выбираем Службы сертификации Active Directory.

Проверка работы ЦС

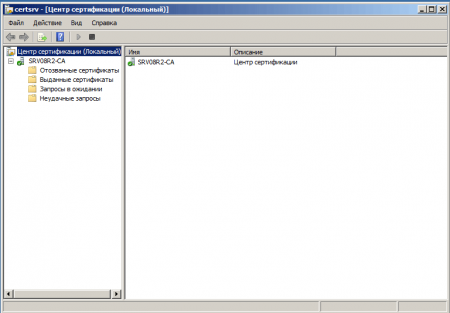

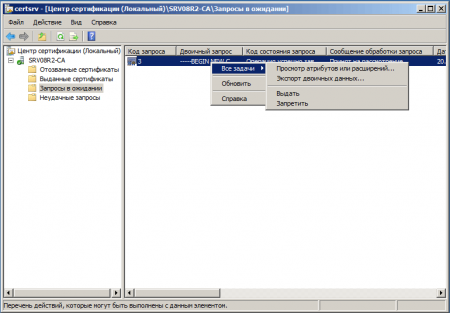

Для первоначальной проверки работоспособности ЦС можете запустить оснастку Центр сертификации (Пуск — Администрирование — Центр Сертификации). Если все сделано правильно вы должны увидеть следующее окно:

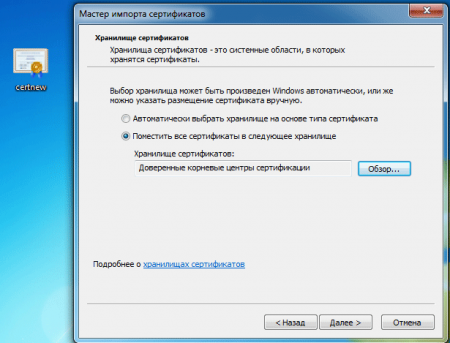

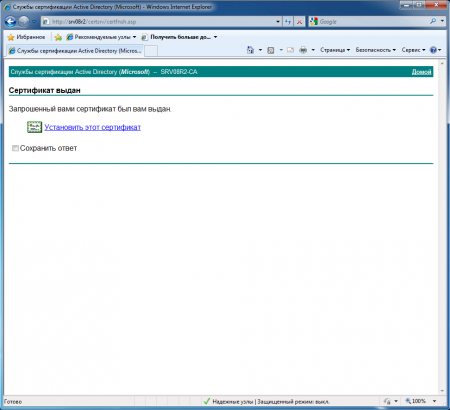

Теперь перейдем к установке, для этого щелкнем правой кнопкой на файле сертификата и выберем Установить сертификат, откроется мастер импорта, в котором откажемся от автоматического выбора хранилища вручную выбрав Доверенные корневые центры сертификации, теперь данный ПК будет доверять всем сертификатам выданным данным ЦС.

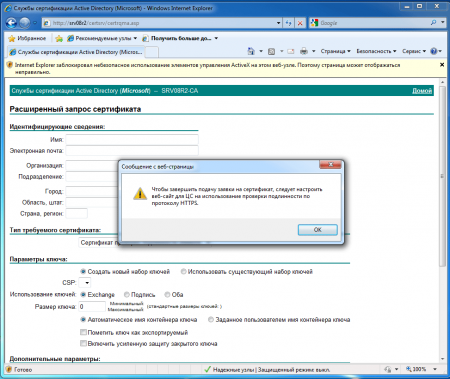

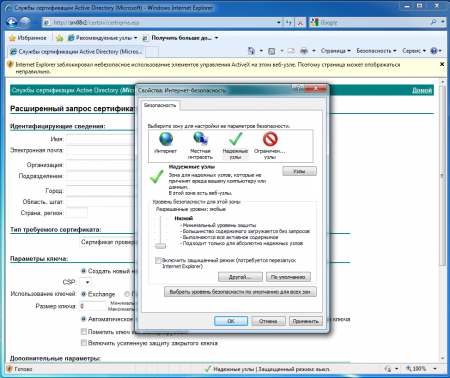

При попытке создать запрос сертификата вы можете получить следующее предупреждение:

По окончании проверки не забудьте удалить ненужные сертификаты с клиентского ПК и отозвать их в центре сертификации на сервере.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Обзор развертывания сертификата сервера Server Certificate Deployment Overview

Применяется к: Windows Server (Semi-Annual Channel), Windows Server 2016 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016

В этом разделе содержатся следующие подразделы. This topic contains the following sections.

Компоненты развертывания сертификата сервера Server certificate deployment components

Это руководством можно использовать для установки служб сертификатов Active Directory (AD CS) в качестве корневого центра сертификации (ЦС) предприятия, а также для регистрации сертификатов серверов на серверах, на которых выполняется сервер политики сети (NPS), служба маршрутизации и удаленного доступа (RRAS) или как NPS, так и RRAS. You can use this guide to install Active Directory Certificate Services (AD CS) as an Enterprise root certification authority (CA) and to enroll server certificates to servers that are running Network Policy Server (NPS), Routing and Remote Access service (RRAS), or both NPS and RRAS.

При развертывании SDN с проверкой подлинности на основе сертификата серверы должны использовать сертификат сервера, чтобы доказать свои удостоверения другим серверам, чтобы обеспечить безопасную связь. If you deploy SDN with certificate-based authentication, servers are required to use a server certificate to prove their identities to other servers so that they achieve secure communications.

На следующем рисунке показаны компоненты, необходимые для развертывания сертификатов сервера на серверах в инфраструктуре SDN. The following illustration shows the components that are required to deploy server certificates to servers in your SDN infrastructure.

На рисунке выше показаны несколько серверов: DC1, CA1, WEB1 и многие серверы SDN. In the illustration above, multiple servers are depicted: DC1, CA1, WEB1, and many SDN servers. В этом учебнике содержатся инструкции по развертыванию и настройке CA1 и WEB1, а также для настройки DC1, в которой предполагается, что в вашей сети уже установлено приложение. This guide provides instructions for deploying and configuring CA1 and WEB1, and for configuring DC1, which this guide assumes you have already installed on your network. Если вы еще не установили домен Active Directory, это можно сделать с помощью основного сетевого каталога для Windows Server 2016. If you have not already installed your Active Directory domain, you can do so by using the Core Network Guide for Windows Server 2016.

Дополнительные сведения о каждом элементе, показанном на рисунке выше, см. в следующих статьях: For more information on each item depicted in the illustration above, see the following:

CA1, выполняющий роль сервера AD CS CA1 running the AD CS server role

В этом сценарии корневой центр сертификации (ЦС) предприятия также выдает выдающий ЦС. In this scenario, the Enterprise Root certification authority (CA) is also an issuing CA. ЦС выдает сертификаты на серверные компьютеры, имеющие правильные разрешения безопасности для регистрации сертификата. The CA issues certificates to server computers that have the correct security permissions to enroll a certificate. Службы сертификатов Active Directory (AD CS) установлены в CA1. Active Directory Certificate Services (AD CS) is installed on CA1.

Для более крупных сетей или в случаях, когда вопросы безопасности обеспечивают обоснование, можно разделить роли корневого центра сертификации и выдачу ЦС, а также развернуть подчиненные ЦС, выдающие ЦС. For larger networks or where security concerns provide justification, you can separate the roles of root CA and issuing CA, and deploy subordinate CAs that are issuing CAs.

В наиболее безопасных развертываниях корневой ЦС предприятия переключается в автономный режим и физически защищаются. In the most secure deployments, the Enterprise Root CA is taken offline and physically secured.

Файл CAPolicy. INF CAPolicy.inf

Перед установкой служб AD CS необходимо настроить файл CAPolicy. INF с конкретными параметрами развертывания. Before you install AD CS, you configure the CAPolicy.inf file with specific settings for your deployment.

Копия шаблона сертификата серверов RAS и IAS Copy of the RAS and IAS servers certificate template

При развертывании сертификатов сервера необходимо создать одну копию шаблона сертификата серверов RAS и IAS , а затем настроить шаблон в соответствии с вашими требованиями и инструкциями в этом разделе. When you deploy server certificates, you make one copy of the RAS and IAS servers certificate template and then configure the template according to your requirements and the instructions in this guide.

Вы используете копию шаблона, а не исходный шаблон, чтобы конфигурация исходного шаблона сохранилась для использования в будущем. You utilize a copy of the template rather than the original template so that the configuration of the original template is preserved for possible future use. Вы настраиваете копию шаблона RAS-и IAS-серверов , чтобы центр сертификации мог создавать сертификаты серверов, которые он выдает группам, в Active Directory пользователи и компьютеры, которые вы указали. You configure the copy of the RAS and IAS servers template so that the CA can create server certificates that it issues to the groups in Active Directory Users and Computers that you specify.

Дополнительная конфигурация CA1 Additional CA1 configuration

ЦС публикует список отзыва сертификатов (CRL), который должен проверить компьютеры, чтобы убедиться, что сертификаты, представленные им в качестве подтверждения личности, являются действительными сертификатами и не были отозваны. The CA publishes a certificate revocation list (CRL) that computers must check to ensure that certificates that are presented to them as proof of identity are valid certificates and have not been revoked. Необходимо настроить центр сертификации, указав правильное расположение списка отзыва сертификатов, чтобы компьютеры могли узнать, где искать список отзыва сертификатов в процессе проверки подлинности. You must configure your CA with the correct location of the CRL so that computers know where to look for the CRL during the authentication process.

WEB1, выполняющий роль сервера веб-служб (IIS) WEB1 running the Web Services (IIS) server role

На компьютере, на котором работает серверная роль веб-сервера (IIS), WEB1, необходимо создать папку в проводнике Windows для использования в качестве расположения для списка отзыва сертификатов и AIA. On the computer that is running the Web Server (IIS) server role, WEB1, you must create a folder in Windows Explorer for use as the location for the CRL and AIA.

Виртуальный каталог для списков отзыва сертификатов и AIA Virtual directory for the CRL and AIA

После создания папки в проводнике Windows необходимо настроить ее в качестве виртуального каталога в диспетчере службы IIS (IIS), а также для настройки списка управления доступом для виртуального каталога, чтобы разрешить компьютерам доступ к AIA и списку отзыва сертификатов после их публикации. After you create a folder in Windows Explorer, you must configure the folder as a virtual directory in Internet Information Services (IIS) Manager, as well as configuring the access control list for the virtual directory to allow computers to access the AIA and CRL after they are published there.

DC1 с ролью AD DS и DNS-сервера DC1 running the AD DS and DNS server roles

DC1 — это контроллер домена и DNS-сервер в сети. DC1 is the domain controller and DNS server on your network.

групповая политика политики домена по умолчанию Group Policy default domain policy

После настройки шаблона сертификата в центре сертификации можно настроить политику домена по умолчанию в групповая политика, чтобы сертификаты автоматически подписываются на серверы NPS и RAS. After you configure the certificate template on the CA, you can configure the default domain policy in Group Policy so that certificates are autoenrolled to NPS and RAS servers. Групповая политика настраивается в AD DS на сервере DC1. Group Policy is configured in AD DS on the server DC1.

Запись ресурса псевдонима DNS (CNAME) DNS alias (CNAME) resource record

Необходимо создать запись ресурса псевдонима (CNAME) для веб-сервера, чтобы убедиться, что другие компьютеры могут найти сервер, а также AIA и список отзыва сертификатов, которые хранятся на сервере. You must create an alias (CNAME) resource record for the Web server to ensure that other computers can find the server, as well as the AIA and the CRL that are stored on the server. Кроме того, использование записи ресурса псевдонима CNAME обеспечивает гибкость, чтобы можно было использовать веб-сервер для других целей, например для размещения веб-узлов и сайтов FTP. In addition, using an alias CNAME resource record provides flexibility so that you can use the Web server for other purposes, such as hosting Web and FTP sites.

NPS1, выполняющий службу роли сервера политики сети для роли сервера «политика сети и службы доступа» NPS1 running the Network Policy Server role service of the Network Policy and Access Services server role

Сервер политики сети устанавливается при выполнении задач в сетевом каталоге Windows Server 2016 Core, поэтому перед выполнением задач в этом разделе необходимо, чтобы в сети уже было установлено одно или несколько НПСС. The NPS is installed when you perform the tasks in the Windows Server 2016 Core Network Guide, so before you perform the tasks in this guide, you should already have one or more NPSs installed on your network.

групповая политика применены и сертификат зарегистрирован на серверах Group Policy applied and certificate enrolled to servers

После настройки шаблона сертификата и автоматической регистрации можно обновить групповая политика на всех целевых серверах. After you have configured the certificate template and autoenrollment, you can refresh Group Policy on all target servers. В настоящее время серверы регистрируют сертификат сервера из CA1. At this time, the servers enroll the server certificate from CA1.

Обзор процесса развертывания сертификата сервера Server certificate deployment process overview

Сведения о том, как выполнить эти действия, приведены в разделе Развертывание сертификата сервера. The details of how to perform these steps are provided in the section Server Certificate Deployment.

Процесс настройки регистрации сертификата сервера выполняется на следующих этапах: The process of configuring server certificate enrollment occurs in these stages:

В WEB1 установите роль веб-сервера (IIS). On WEB1, install the Web Server (IIS) role.

На компьютере DC1 создайте запись псевдонима (CNAME) для веб-сервера WEB1. On DC1, create an alias (CNAME) record for your Web server, WEB1.

Настройте веб-сервер для размещения списка отзыва сертификатов из центра сертификации, затем опубликуйте список отзыва сертификатов и скопируйте сертификат корневого ЦС предприятия в новый виртуальный каталог. Configure your Web server to host the CRL from the CA, then publish the CRL and copy the Enterprise Root CA certificate into the new virtual directory.

На компьютере, где планируется установить AD CS, назначьте компьютеру статический IP-адрес, переименуйте компьютер, Присоедините компьютер к домену, а затем войдите в систему, используя учетную запись пользователя, который является членом групп «Администраторы домена» и «Администраторы предприятия». On the computer where you are planning to install AD CS, assign the computer a static IP address, rename the computer, join the computer to the domain, and then log on to the computer with a user account that is a member of the Domain Admins and Enterprise Admins groups.

На компьютере, где планируется установить AD CS, настройте в файле CAPolicy. INF параметры, характерные для вашего развертывания. On the computer where you are planning to install AD CS, configure the CAPolicy.inf file with settings that are specific to your deployment.

Установите роль сервера AD CS и выполните дополнительную настройку ЦС. Install the AD CS server role and perform additional configuration of the CA.

Скопируйте список CRL и сертификат ЦС из CA1 в общую папку на веб-сервере WEB1. Copy the CRL and CA certificate from CA1 to the share on the Web server WEB1.

В центре сертификации Настройте копию шаблона сертификата Серверы RAS и IAS. On the CA, configure a copy of the RAS and IAS Servers certificate template. ЦС выдает сертификаты на основе шаблона сертификата, поэтому необходимо настроить шаблон для сертификата сервера, прежде чем ЦС сможет выдать сертификат. The CA issues certificates based on a certificate template, so you must configure the template for the server certificate before the CA can issue a certificate.

Настройте автоматическую регистрацию сертификата сервера в групповая политика. Configure server certificate autoenrollment in Group Policy. При настройке автоматической регистрации все серверы, указанные в Active Directory членства в группах, автоматически получают сертификат сервера при обновлении групповая политика на каждом сервере. When you configure autoenrollment, all servers that you have specified with Active Directory group memberships automatically receive a server certificate when Group Policy on each server is refreshed. Если позднее добавить серверы, они также будут автоматически получить сертификат сервера. If you add more servers later, they will automatically receive a server certificate, too.

Обновите групповая политика на серверах. Refresh Group Policy on servers. При обновлении групповая политика серверы получают сертификат сервера, основанный на шаблоне, настроенном на предыдущем шаге. When Group Policy is refreshed, the servers receive the server certificate, which is based on the template that you configured in the previous step. Этот сертификат используется сервером для подтверждения его подлинности клиентским компьютерам и другим серверам в процессе аутентификации. This certificate is used by the server to prove its identity to client computers and other servers during the authentication process.

Все компьютеры, входящие в домен, автоматически получают сертификат корневого ЦС предприятия без настройки автоматической регистрации. All domain member computers automatically receive the Enterprise Root CA’s certificate without the configuration of autoenrollment. Этот сертификат отличается от сертификата сервера, настроенного и распространяемого с помощью автоматической регистрации. This certificate is different than the server certificate that you configure and distribute by using autoenrollment. Сертификат ЦС автоматически устанавливается в хранилище сертификатов доверенных корневых центров сертификации для всех компьютеров-членов домена, чтобы они доверяли сертификатам, выданным этим ЦС. The CA’s certificate is automatically installed in the Trusted Root Certification Authorities certificate store for all domain member computers so that they will trust certificates that are issued by this CA.

Убедитесь, что все серверы зарегистрировали действительный сертификат сервера. Verify that all servers have enrolled a valid server certificate.