- Взламываем запароленный zip архив в Linux

- Утилита Fcrackzip

- Взламываем утилитой Fcrackzip

- Заключение

- Kali linux: Подбираем пароль от архива с помощью fcrackzip

- 🐉 Как взломать пароль от zip-файла в Kali Linux?

- Как взломать пароль от zip-файла в Kali Linux?

- Взлом пароля zip с помощью fcrackzip

- Заключение

- Взламываем запароленный zip архив в Linux

- Утилита Fcrackzip

- Взламываем утилитой Fcrackzip

- Заключение

- Русские Блоги

- Метод взлома паролей в Linux

- Метод взлома паролей в Linux

- 0x00 Предисловие

- 0x01 Введение

- 0x02 Сохранить формат пароля пользователя под Linux

- /etc/passwd:

- /etc/shadow:

- Замечания:

- 0x03 Общие инструменты и методы для взлома хэша пароля пользователя

- 1、John the Ripper

- (1) словарь взлома

- (2) грубое растрескивание:

- 2、hashcat

- (1) Взлом словаря:

- (2) грубое растрескивание:

- 3. Интернет-сайт

- 4、mimipenguin

- 0x04 Резюме

- Интеллектуальная рекомендация

- Используйте Maven для создания собственного архетипа скелета проекта (4)

- Станция интерпретации больших данных B пользуется популярностью среди гигантов района «призрачные животные» Цай Сюкуня.

- Вопрос A: Алгоритм 7-15: алгоритм кратчайшего пути Дейкстры

- Учебный дневник — перелистывание страниц

- Нулевое основание для отдыха-клиента

- Вам также может понравиться

- Подробно объясните, как новички используют sqlmap для выполнения инъекционных атак на базы данных mysql.

- Vue заметки сортируют, пусть вам начать с Vue.js:. 04_3 Сетевое приложение: AXIOS плюс Вью

- Шаблон алгоритма конной повозки

- 35 Line Code, чтобы получить метод исследования событий (ON)

- Образ докера: gitlab

Взламываем запароленный zip архив в Linux

Наверняка все сталкивались с запароленныыми zip архивами, при этом может случится так, что пароль не известен. На моей памяти за нужную мне информацию в zip архиве даже просили заплатить. Но, не это сподвигло меня на написание данной статьи. Когда то я создавал запароленный zip архив, и честно говоря, пароль не помню – забыл. А в этом архиве находилась ценная для меня информация в единственном экземпляре. Так получилось, что благодаря одному известному журналу я стал изучать Kali Linux, и это привело меня к тому, что имея определенные знания, я прибег к взлому своего же zip архива. Этот факт и подвиг меня написать данную статью, хотя, принципиально избегаю в статьях данную тематику. Ладно, хватит предысторий, переходим к практике.

Утилита Fcrackzip

Прибегнем к помощи утилиты Fcrackzip для нашей задачи, она схожа с ее родственными утилитами zc и zipcrack. Первым делом мы установим Fcrackzip в нашу систему. Для этого переходим в терминал и вводим команду:

Debian/Ubuntu

Fedora

Для дистрибутива Fedora Fcrackzip можно скачать с сайта pkgs.org, после чего его установить.

Arch/Manjaro

Когда утилита Fcrackzip установлена, переходим к самой процедуре взлома. Для эксперимента вы можете создать zip архив командой:

Выделенным жирным название вашего файла, который хотите запаковать в запароленный zip архив. Поясню вкратце атрибуты с которыми мы запускаем zip, атрибут “-r” означает рекурсивный, а атрибут “-e” означает задать пароль. После запуска данной команды, нужно будет ввести пароль дважды, сам пароль при вводе отображаться не будет.

Взламываем утилитой Fcrackzip

Для того что бы взломать zip архив утилитой Fcrackzip переходим в терминал, так как это консольная утилита. Fcrackzip необходимо запускать от root пользователя с атрибутами, необходимыми для взлома zip архива. Поясню некоторые атрибуты, которые можно использовать при запуске Fcrackzip:

- -h – help.

- -l – минимальная – максимальная длинна пароля.

- -v – подробный режим.

- -u – использования команды unzip для проверки паролей.

- -D – использования словаря.

- -b – перебор паролей по средством brute-force.

- -c – указывает из чего состоит пароль. Например из заглавных и строчных букв и цифр – Aa1

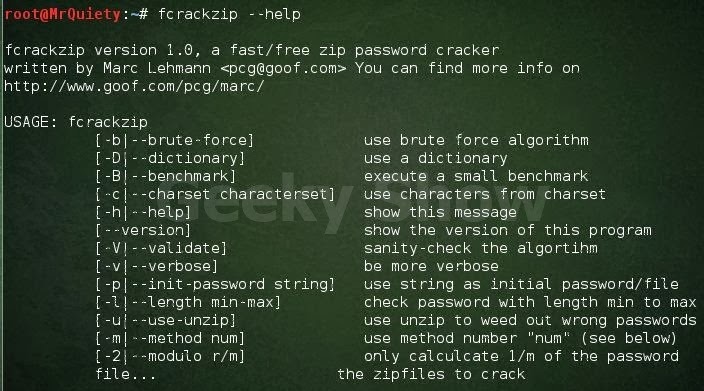

Более подробно можно узнать набрав команду: fcrzckzip -h:

И так, продолжаем, запускать fcrackkzip будем со следующими атрибутами: -b означает что будем использовать метод brute-force. Словарь для brute-force в утилите fcrackzip имеется свой, так что нет необходимости его создавать или скачивать из сети. Далее указываем атрибут: -c, а затем задаем символы из которых будет состоять пароль, например: Aa1!. Теперь укажем длину пароля, например от 1 до 10 символов, для этого будем использовать атрибут: -l, а затем вводим: 1-10. Ну и последний атрибут: -u, который отобразит пароль на нашем экране. После чего вводим путь до файла, так как у меня файл “text.zip” лежит в домашней директории, то путь вводить не обязательно. Запускаем fcrackzip с необходимыми атрибутами и жмем Enter:

После подбора пароля он выведется в строке: PASSWORD FOUND. pw ==:

Как видно на скриншоте, пароль от архива zip. Теперь можно пробовать его распаковать зная подобранный пароль.

Заключение

На самом деле, пароль для архивов редко бывает какой то замудренный, чаще всего он состоит либо из цифр с буквами, либо просто из цифр. Напоследок хотелось бы сказать, что это лишь один из способов взломать пароль на zip архиве, как по мне, так один из самым простых способов это реализовать. Не используйте данную инструкцию в корыстных целях, помните, что знания необходимо применять только в благих целях. Собственно по этой причине я и не пишу подобные статьи, стараясь избегать тематику взлома. Но, парой все же приходится прибегать к данной практике, как например в описываемом случае. Для тех кто хочет узнать больше о тематике взлома, рекомендую журнал “Xakep“, который лично я почитываю периодически и даже приобрел их книгу.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

С уважением Cyber-X

Источник

Kali linux: Подбираем пароль от архива с помощью fcrackzip

Наверняка бывало с вами такое — сделал архив с важными данными, а пароль от него забыл. Что делать? В этом случае, очень пригодится утилита fcrackzip которая входит в состав Kali Linux.

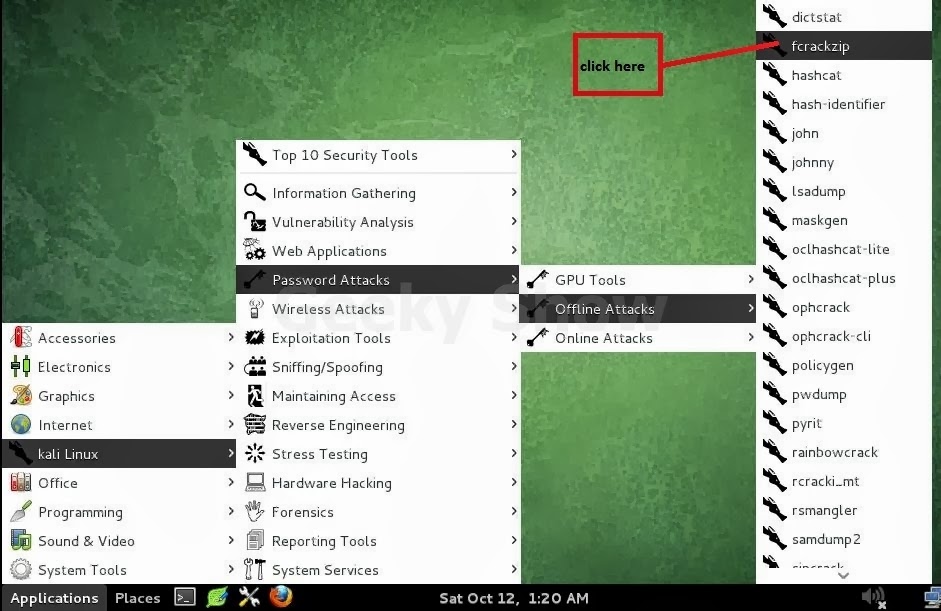

Запускается утилита очень просто, вводим в терминал fcrackzip и готово. Перед началом работы рекомендую ознакомиться с кратким перечнем возможностей запустив fcrackzip —help

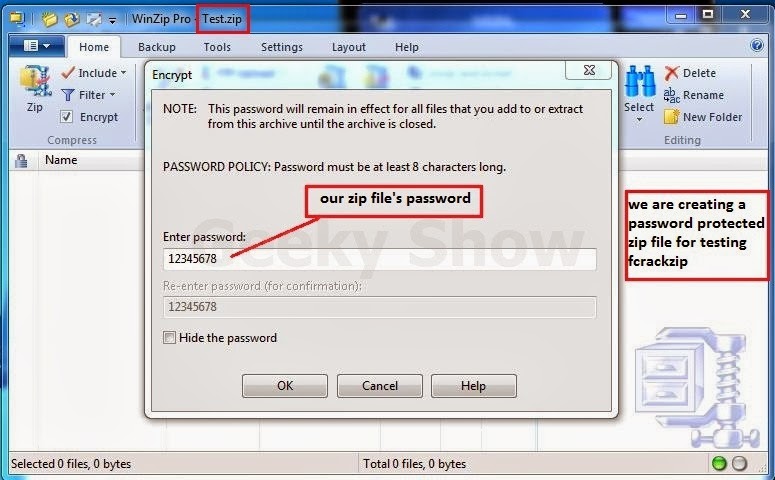

Подготовим пробный архив с паролем 12345678 в Windows 7

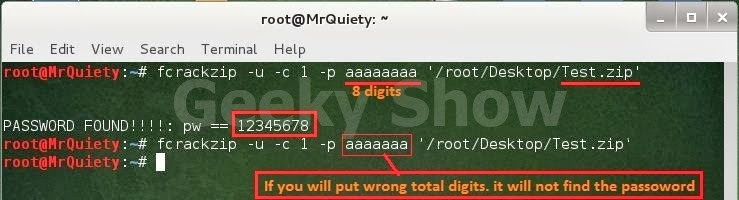

Теперь приступим к подбору пароля. Нам известно, что пароль состоит из цифр, и их 8. Чем больше нам известно о пароле, тем лучше, так как его подбор может существенно затянуться, а время это деньги.

Синтаксис команды получается такой — fcrackzip –u –c –p

Пример: fcrackzip –u –c 1 –p aaaaaaaa ‘/root/Desktop/Test.zip’

- Ключ -u говорит о том, что нужно использовать команду unzip для проверки пароля

- Клюс -c указывает на то, что пароль состоит исключительно из цифр

- Ключ -p aaaaaaaa указывает шаблон для подбора пароля, в нашем случае мы таким образом сообщили, что пароль состоит из 8 цифр.

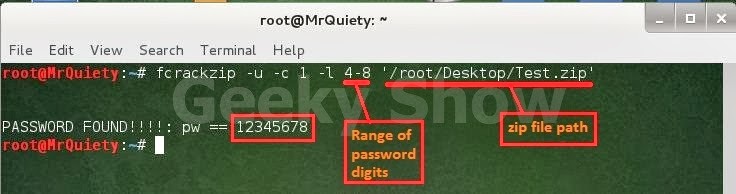

Если бы мы знали, что пароль состоит из цифр, но не знали их точное количество, мы могли бы указать промежуток, например так — fcrackzip –u –c 1 –l 4-8 ‘/root/Desktop/Test.zip’ здесь мы указываем, что цифр в пароле от 4 до 8.

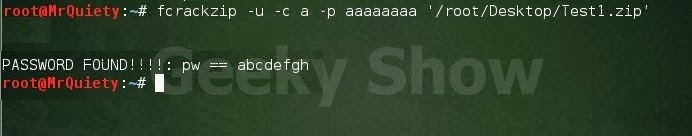

Если бы наш пароль состоял из 8 прописных букв, мы бы использовали ключ -c a, пример — fcrackzip –u –c a –p aaaaaaaa ‘/root/Desktop/Test1.zip’

Вот более сложный пример, в нем пароль состоит из заглавных и прописных букв, а также цифр и специальных символов — fcrackzip –u –c Aa1! –p aaaaaaaa ‘/root/Desktop/Test1.zip’

Восклицательный знак говорит, что в пароле присутствуют спецсимволы — !:$%&/()=?<[]>+*

В случае если мы знаем, что в пароле использован символ @ то команда будет выглядеть так — fcrackzip –u –c Aa1:@ –p aaaaaaaa ‘/root/Desktop/Test1.zip’

И конечно же есть возможность подбора пароля из словаря — fcrackzip –u –D –p

Источник

🐉 Как взломать пароль от zip-файла в Kali Linux?

Как взломать пароль от zip-файла в Kali Linux?

Цель этой статьи – показать, как взломать пароль для zip-файла (архива) в Kali Linux. По умолчанию Kali включает инструменты для взлома паролей для этих сжатых архивов, а именно утилиту fcrackzip и словари. Показжем метод взлома взлома пароля к zip-архиву с помощью fcrackzip

Из этой статье вы узнаете:

Какие инструменты используются для взлома zip-файлов, защищенных пароль?

Как взломать zip-пароль с помощью fcrackzip?

Утилиту fcrackzip можно использовать для взлома zip-файлов, защищенных паролем . Эта утилита может использовать словари паролей для атаки брута на запароленный zip-архив.

Указанные утилиты уже должны быть установлены в вашей системе, но вы можете установить если используете не Kali или обновить необходимые пакеты с помощью следующих команд

Можно использовать словари по умолчанию. Однако мы всегда можете использовать другой словарик например, собственный. Как создать свой словарь мы писали:

или другой файл из Kali. Чтобы быстро найти все словари для брута в вашей системе, используйте следующую команду

Мы будем использовать свой заранее подготовленный файл с паролями, а также подготовим архив, защищеный паролем

Для этого создадим файл secret.txt и запакуем его в zip с палолем используя команды:

Взлом пароля zip с помощью fcrackzip

Чтобы использовать fcrackzip со списком слов secret.txt, используйте следующий синтаксис команды.

Fcrackzip нашел пароль ‘1234567899’. Если это не помогло для вашего пароля, вы можете попробовать дополнительные списки слов, найденные в Kali, или загрузить дополнительные списки из Интернете, чтобы попробовать снова

Заключение

В этом руководстве мы рассмотрели инструмент в Kali Linux, который можно использовать для взлома защищенных паролем zip-файлов. Мы также узнали о том, как использовать различные списки слов с этим инструментом, что может ускорить процесс. Сильный пароль все равно будет трудно взломать, и вашей системе может потребоваться много времени, чтобы наконец-то подобрать пароль. Более слабые пароли обычно можно взломать за короткое время с помощью fcrackzip.

Источник

Взламываем запароленный zip архив в Linux

Наверняка все сталкивались с запароленныыми zip архивами, при этом может случится так, что пароль не известен. На моей памяти за нужную мне информацию в zip архиве даже просили заплатить. Но, не это сподвигло меня на написание данной статьи. Когда то я создавал запароленный zip архив, и честно говоря, пароль не помню – забыл. А в этом архиве находилась ценная для меня информация в единственном экземпляре. Так получилось, что благодаря одному известному журналу я стал изучать Kali Linux, и это привело меня к тому, что имея определенные знания, я прибег к взлому своего же zip архива. Этот факт и подвиг меня написать данную статью, хотя, принципиально избегаю в статьях данную тематику. Ладно, хватит предысторий, переходим к практике.

Утилита Fcrackzip

Прибегнем к помощи утилиты Fcrackzip для нашей задачи, она схожа с ее родственными утилитами zc и zipcrack. Первым делом мы установим Fcrackzip в нашу систему. Для этого переходим в терминал и вводим команду:

sudo apt install fcrackzip

Для дистрибутива Fedora Fcrackzip можно скачать с сайта pkgs.org , после чего его установить.

sudo pacman -S fcrackzip

Когда утилита Fcrackzip установлена, переходим к самой процедуре взлома. Для эксперимента вы можете создать zip архив командой:

zip -r -e text .zip text

Выделенным жирным название вашего файла, который хотите запаковать в запароленный zip архив. Поясню вкратце атрибуты с которыми мы запускаем zip, атрибут “-r” означает рекурсивный, а атрибут “-e” означает задать пароль. После запуска данной команды, нужно будет ввести пароль дважды, сам пароль при вводе отображаться не будет.

Взламываем утилитой Fcrackzip

Для того что бы взломать zip архив утилитой Fcrackzip переходим в терминал, так как это консольная утилита. Fcrackzip необходимо запускать от root пользователя с атрибутами, необходимыми для взлома zip архива. Поясню некоторые атрибуты, которые можно использовать при запуске Fcrackzip:

- -h – help.

- -l – минимальная – максимальная длинна пароля.

- -v – подробный режим.

- -u – использования команды unzip для проверки паролей.

- -D – использования словаря.

- -b – перебор паролей по средством brute-force.

- -c – указывает из чего состоит пароль. Например из заглавных и строчных букв и цифр – Aa1

Более подробно можно узнать набрав команду: fcrzckzip -h:

И так, продолжаем, запускать fcrackkzip будем со следующими атрибутами: -b означает что будем использовать метод brute-force. Словарь для brute-force в утилите fcrackzip имеется свой, так что нет необходимости его создавать или скачивать из сети. Далее указываем атрибут: -c, а затем задаем символы из которых будет состоять пароль, например: Aa1!. Теперь укажем длину пароля, например от 1 до 10 символов, для этого будем использовать атрибут: -l, а затем вводим: 1-10. Ну и последний атрибут: -u, который отобразит пароль на нашем экране. После чего вводим путь до файла, так как у меня файл “text.zip” лежит в домашней директории, то путь вводить не обязательно. Запускаем fcrackzip с необходимыми атрибутами и жмем Enter:

sudo fcrackzip -b -c Aa1! -l 1-8 -u text.zip

После подбора пароля он выведется в строке: PASSWORD FOUND. pw ==:

Как видно на скриншоте, пароль от архива zip. Теперь можно пробовать его распаковать зная подобранный пароль.

Заключение

На самом деле, пароль для архивов редко бывает какой то замудренный, чаще всего он состоит либо из цифр с буквами, либо просто из цифр. Напоследок хотелось бы сказать, что это лишь один из способов взломать пароль на zip архиве, как по мне, так один из самым простых способов это реализовать. Не используйте данную инструкцию в корыстных целях, помните, что знания необходимо применять только в благих целях. Собственно по этой причине я и не пишу подобные статьи, стараясь избегать тематику взлома. Но, парой все же приходится прибегать к данной практике, как например в описываемом случае. Для тех кто хочет узнать больше о тематике взлома, рекомендую журнал “ Xakep “, который лично я почитываю периодически и даже приобрел их книгу .

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

С уважением Cyber-X

Источник

Русские Блоги

Метод взлома паролей в Linux

Метод взлома паролей в Linux

0x00 Предисловие

В системе Linux пароль пользователя будет зашифрован и сохранен в файле /etc/shadow Каковы методы шифрования и методы взлома паролей? В этой статье предпринята попытка организовать эту часть, представить соответствующие базовые знания, протестировать общие методы и помочь вам получить более интуитивное понимание этого.

0x01 Введение

Эта статья представит следующее:

- Формат сохранения пароля пользователя в Linux

- Метод шифрования пароля пользователя под Linux

- Общие инструменты и методы для взлома хэшей паролей пользователей

0x02 Сохранить формат пароля пользователя под Linux

Информация о пароле Linux сохраняется в двух файлах, а именно: /etc/passwd с /etc/shadow

/etc/passwd:

Обычные права пользователя могут быть просмотрены

Сохраните информацию о пользователе, каждая строка представляет пользователя, каждая строка через двоеточие: разделена на семь частей

- имя пользователя

- Пароль, х означает, что пароль сохранен в / etc / shadow

- UID, 0 представляет root

- GID с указанием группы

- Описательная информация, затем полное имя, номер комнаты, рабочий телефон, домашний телефон и др.

- Домашний каталог пользователя

- Тип оболочки по умолчанию

- Имя пользователя: test2

- Пароль сохраняется в / etc / shadow

- UID 1001

- GID составляет 1001

- Описание: Полное имя []: test2 Номер комнаты []: 11111 Рабочий телефон []: 111111-11 Домашний телефон []: 222222-22 Другое []: test

- Домашний каталог пользователя — / home / test2

- Оболочкой по умолчанию является / bin / bash

/etc/shadow:

Только пользователь root может просматривать

Сохраните зашифрованный пароль и информацию о пароле пользователя, каждая строка представляет пользователя, каждая строка через двоеточие: разделена на девять частей

- имя пользователя

- Зашифрованный пароль

- Последний раз пароль менялся (всего дней с 1970.1.1)

- Минимальное количество дней между двумя сменами пароля, если 0, ограничений нет

- Максимальное количество дней между двумя сменами пароля, которое указывает количество дней, по истечении которых срок действия пароля пользователя истекает.

- За сколько дней предупредить пользователя о том, что срок действия пароля истечет

- Через сколько дней после истечения срока действия пароля отключить этого пользователя

- Дата истечения срока действия пользователя (всего дней с 1970.1.1), если 0, пользователь доступен постоянно

- Хранить

Замечания:

Описание параметров можно получить через тень человека

- Имя пользователя: test2

- Зашифрованный пароль: $ 6 $ C / vGzhVe $ aKK6QGdhzTmYyxp8.E68gCBkPhlWQ4W7 / OpCFQYV.qsCtKaV00bToWh286yy73jedg6i0qSlZkZqQy.wmiUdj0

- Последний раз пароль был изменен (общее количество дней с 1970.1.1 составляет 17470)

- Интервал смены пароля: без ограничений

- Максимальное количество дней между сменами пароля: без ограничений

- Предупредите пользователя, что срок действия пароля истекает за 7 дней

- Пользователь постоянно доступен

Из примера видно, что зашифрованный пароль имеет фиксированный формат:

id означает алгоритм шифрования, 1 означает MD5, 5 означает SHA-256, 6 означает, что соль SHA-512 означает соль в криптографии, система случайным образом генерирует зашифрованный средний хэш-пароль

0x03 Общие инструменты и методы для взлома хэша пароля пользователя

Поскольку для шифрования паролей в Linux используется Salt, его нельзя взломать с помощью метода «радужной таблицы». Распространенными методами являются взлом словаря и взлом грубой силы.

Общие инструменты для взлома словаря и взлома:

1、John the Ripper

(1) словарь взлома

Kali2.0 объединяет Джона Потрошителя

Файл словаря находится /usr/share/john/password.lst

Используйте собственный список паролей Джона на Kali Linux. Путь /usr/share/john/password.lst

Используйте словарь, чтобы взломать:

Замечания:

Можно также использовать другие словари

(2) грубое растрескивание:

Перечислите взломанные пароли в виде открытого текста:

Результаты приведены ниже

2、hashcat

Kali2.0 интегрирует hashcat

Использование файла словаря /usr/share/john/password.lst

Изменить формат хеша: сохранить только $salt$encrypted

eg.

(1) Взлом словаря:

-m: хеш-тип, 1800 соответствует SHA-512. Подробные параметры можно найти в таблице:https://hashcat.net/wiki/doku.php?id=example_hashes -o: выходной файл

Успешно взломаны 2 хэша, как показано ниже

(2) грубое растрескивание:

Описание параметров: -a: режим атаки, по умолчанию 0, 3 представляет перебор, то есть перебор? L: строчные буквы, т.е. abcdefghijklmnopqrstuvwxyz, 4? L представляет длину взлома перебором 4? U: представляет заглавные буквы , То есть ABCDEFGHIJKLMNOPQRSTUVWXYZ? H: представляет шестнадцатеричные символы в нижнем регистре, то есть 0123456789abcdef? H: представляет шестнадцатеричные символы в верхнем регистре, то есть 0123456789ABCDEF? S: представляет специальные символы, то есть! «# $% & ‘() * +, — ./:; [email protected][]^_ `

? a: означает все символы, т.е.? l? u? d? s? b: означает шестнадцатеричное, то есть 0x00-0xff

Успешно взломал хеш, результат таков

3. Интернет-сайт

Платформа распределенных вычислений HCE, вам нужно использовать очки

В настоящее время не поддерживает SHA-512

4、mimipenguin

ссылка на скачивание:

Принцип похож на mimikatz, и пароль в виде открытого текста экспортируется через память

0x04 Резюме

Эта статья знакомит с форматом сохранения пароля в Linux и тестирует два наиболее часто используемых инструмента: John the Ripper и hashcat, используя два метода взлома: словарь и перебор.

Как статья, обобщающая базовые знания, я надеюсь, что она может быть как можно более краткой и практичной, и читатели могут ее добавить. Я буду продолжать совершенствовать эту часть в будущем.

Интеллектуальная рекомендация

Используйте Maven для создания собственного архетипа скелета проекта (4)

Один, базовое введение в Maven Во-вторых, скачайте и настройте Maven Три, настроить домашнее зеркало на Али В-четвертых, создайте содержимое скелета архетипа В-пятых, создайте проект через архетип 6. .

Станция интерпретации больших данных B пользуется популярностью среди гигантов района «призрачные животные» Цай Сюкуня.

Автор | Сюй Линь Ответственный редактор | Ху Вэйвэй Предисловие Недавно Цай Сюкунь отправил письмо юриста на станцию B. Содержание письма юриста показало, что «на станции B имеется большое кол.

Вопрос A: Алгоритм 7-15: алгоритм кратчайшего пути Дейкстры

Название Описание Во взвешенном ориентированном графе G для исходной точки v задача о кратчайшем пути от v до оставшихся вершин в G называется задачей кратчайшего пути с одной исходной точкой. Среди ш.

Учебный дневник — перелистывание страниц

Используйте плагин Layui.

Нулевое основание для отдыха-клиента

Предисловие: статья, обобщенная, когда я только что связался с тестом API, в дополнение к остальному клиенту этот инструмент сам, некоторые из мелких пониманий API, я надеюсь помочь тому же белую белу.

Вам также может понравиться

Подробно объясните, как новички используют sqlmap для выполнения инъекционных атак на базы данных mysql.

Шаг 1. Откройте для себя инъекцию Со мной все было нормально, когда я был свободен, я случайно нажал на чужой блог и обнаружил, что ссылка заканчивается на id, поэтому я проверил его вручную. Результа.

Vue заметки сортируют, пусть вам начать с Vue.js:. 04_3 Сетевое приложение: AXIOS плюс Вью

В предыдущем разделе мы ввели основное использование AXIOS, по сравнению с нативным Ajax, который при условии, что способ является более простым и, а сетевые данные теперь в состоянии получить его ров.

Шаблон алгоритма конной повозки

Блог гангстеров Тележки, запряженные лошадьми, используются для решения проблемы самой длинной подстроки палиндрома. Основное внимание уделяется подстрокам, а не подпоследовательностям. Если вы хотите.

35 Line Code, чтобы получить метод исследования событий (ON)

Об авторе: Чжу Сяою,Личный публичный номер: языковой класс большой кошки Эта проблема научит вас этой большой классе Cat.Как написать наиболее эффективное метод исследования событий с 35 Line R Code C.

Образ докера: gitlab

GitLab Docker images Both GitLab CE and EE are in Docker Hub: GitLab CE Docker image GitLab EE Docker image The GitLab Docker images are monolithic images of GitLab running all the necessary services .

Источник