- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как взломать пароль Windows

- Где Windows хранит пароль входа пользователя?

- Как получить хеши паролей Windows

- Дамп хешей паролей Windows на работающем компьютере

- Дамп хешей паролей Windows на выключенном компьютере

- Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

- Что такое mimikatz

- Как установить mimikatz в Windows

- Как извлечь хеш пароля пользователя NTLM из файлов реестра

- Извлечение хеша NTLM из дампа lsass.DMP

- Брут-форс хеша NTLM

- Как сбросить пароль администратора Windows

- Как узнать пароль администратора в Windows 7

- Взламываем пароль администратора подбором

- Меняем пароль командой «Net User»

- Как сбросить пароль администратора Windows 7 в безопасном режиме

- Сбрасываем пароль через командную строку

- Взламываем пароль Администратора в Windows 8

- Узнаем пароль администратора в Windows 10

- Используем подсказки для взлома пароля в Windows 10

- Windows miniPE edition

- Меняем пароль администратора при помощи ERD Commander

- Программы для взлома/сброса пароля администратора

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как взломать пароль Windows

В этой статье мы узнаем, где в Windows хранится пароль пользователя, как извлечь данные для взлома пароля Windows, как раскрыть пароль пользователя и как их использовать даже без брут-форса.

Не каждый пользователь использует пароль на Windows — особенно редко пользователи устанавливают пароль на домашнем компьютере, за которым работает один человек. Но в условиях корпоративной сети или при использовании Windows в качестве сервера, пароль является обязательным. Ещё одно интересное свойство пароля пользователя Windows: если пользователь завёл онлайн учётную запись Microsoft, то хеш пароля всё равно хранится на локальном компьютере, но расшифрованный пароль подойдёт и для локального компьютера, и для онлайн сервисов Microsoft.

Где Windows хранит пароль входа пользователя?

Пароли пользователей Windows хранятся в кустах (hives) реестра Windows под названием SYSTEM и SAM в файлах:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Вместо пароля в виде простого текста, Windows хранит хеши паролей. Эти хеши легко поддаются брут-форсу, но даже без взлома хеши паролей Windows можно использовать для сбора данных и выполнения атак.

Как получить хеши паролей Windows

Дамп хешей паролей Windows на работающем компьютере

На запущенной системе проблематично получить доступ к файлам C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, хотя это и возможно. Для сохранения копий этих файлов можно использовать утилиту reg, а именно следующие команды:

В некоторых инструкциях вместо SYSTEM сохраняют куст SECURITY — это ошибка, с кустами SECURITY и SAM восстановить хеш не удасться, нужны именно SYSTEM и SAM!

Хеш пароля также содержится в оперативной памяти, а именно в процессе Local Security Authority Process (lsass.exe). Этот процесс всегда запущен в работающей Windows и можно сделать его дамп (копию процесса в оперативной памяти сохранить на диск в виде файла). Для создания дампа можно использовать различные утилиты, в том числе две официальные:

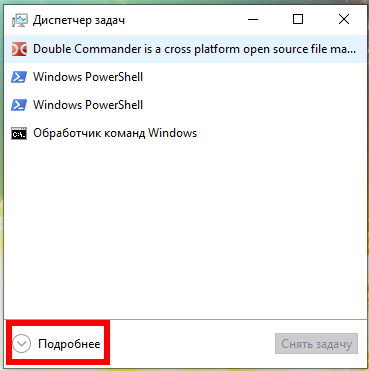

Диспетчер задач уже имеется в каждой Windows, чтобы его открыть нажмите Win+r и наберите taskmgr, затем нажмите ENTER. Либо правой кнопкой мыши нажмите на панель задач (то есть на нижнюю полоску, где находятся часы, кнопка пуск и т. д.) и в контекстном меню выберите «Диспетчер задач».

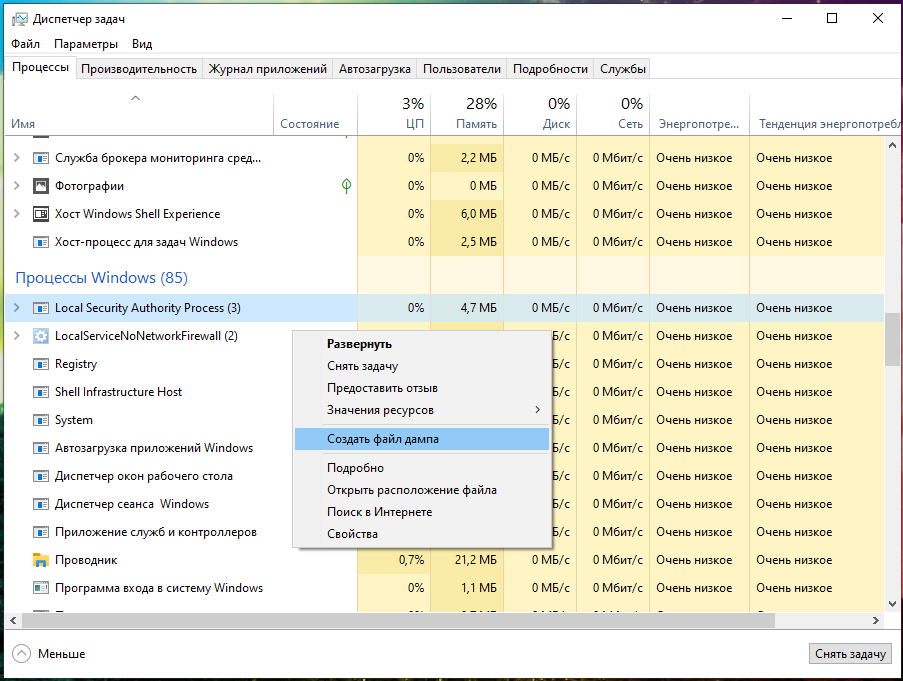

В Диспетчере задач нажмите «Подробнее» и во вкладке «Процессы», в разделе «Процессы Windows» найдите Local Security Authority Process, нажмите на него правой кнопкой мыши и выберите в контекстном меню пункт «Создать файл дампа»:

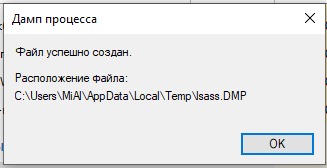

Файл будет сохранён по пути C:\Users\ПОЛЬЗОВАТЕЛЬ\AppData\Local\Temp\lsass.DMP. У меня имя пользователя MiAl и путь до файла C:\Users\MiAl\AppData\Local\Temp\lsass.DMP.

Дамп хешей паролей Windows на выключенном компьютере

На выключенном компьютере для последующего извлечения пароля пользователя достаточно скопировать файлы:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Эти же файлы можно найти в резервной копии Windows или в Shadow копии диска, либо скопировать загрузившись с Live системы.

Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

Сейчас мы будем охотиться за хешем NTLM. В статье «Взлом сетевой аутентификации Windows» мы уже охотились за хешами NTLMv1 и NTLMv2, название которых довольно похоже.

На самом деле, NTLM и NTLMv1/v2 это довольно разные вещи. Хеш NTLM хранится и используется локально, а хеши NTLMv1/NTLMv2 используются для сетевой аутентификации и являются производными хеша NTLM. Используя любой из этих хешей можно расшифровать пароль пользователя Windows, но это разные алгоритмы шифрования/взлома.

Для атаки Pass-the-hash (мы рассмотрим её в этой статье) применим только хеш NTLM, а хеши NTLMv1/NTLMv2 не подходят.

Остался ещё один вопрос, что такое хеши Net-NTLMv1/v2. Хеши Net-NTLMv1/v2 это сокращённое название для хешей NTLMv1/v2, то есть NTLMv1/v2 и Net-NTLMv1/v2 это одно и то же. А NTLM это другое.

В этой статье мы будем извлекать, взламывать и эксплуатировать без взлома хеш NTLM.

Что такое mimikatz

Программа mimikatz хорошо известна за возможность извлекать пароли в виде простого текста, хеши, ПИН коды и тикеты kerberos из памяти. mimikatz также может выполнять атаки pass-the-hash, pass-the-ticket или строить Golden тикеты.

В этой инструкции мы рассмотрим только способность mimikatz извлекать хеши NTLM. Помните, у mimikatz есть и другие очень интересные функции — посмотрите, какая у неё обширная справка: https://kali.tools/?p=5342

Имеются реализации mimikatz в Meterpreter & Metasploit, DLL reflection в PowerShell и других продуктах. В принципе, mimikatz можно запускать в Wine на Linux, но не будут работать функции, связанные с извлечением данных непосредственно из Windows; функции извлечения хешей из дампов или расшифровки из файлов реестра должны работать в Linux.

Как установить mimikatz в Windows

mimikatz — это портативная утилита командной строки. То есть установка не требуется, но нужно уметь запустить, если вы не очень знакомы с командной строкой.

1. Перейдите на страницу https://github.com/gentilkiwi/mimikatz/releases, скачайте файл mimikatz_trunk.7z или mimikatz_trunk.zip. Распакуйте скаченный архив.

2. Откройте PowerShell (Win+x → Windows PowerShell (администратор)) или командную строку (Win+r → cmd).

3. В командной строке с помощью команды cd перейдите в папку с исполнимым файлом mimikatz.exe. К примеру, архив распакован в папку C:\Users\MiAl\Downloads, тогда исполнимый файл будет в папке C:\Users\MiAl\Downloads\mimikatz_trunk\x64\:

4. Запустите исполнимый файл.

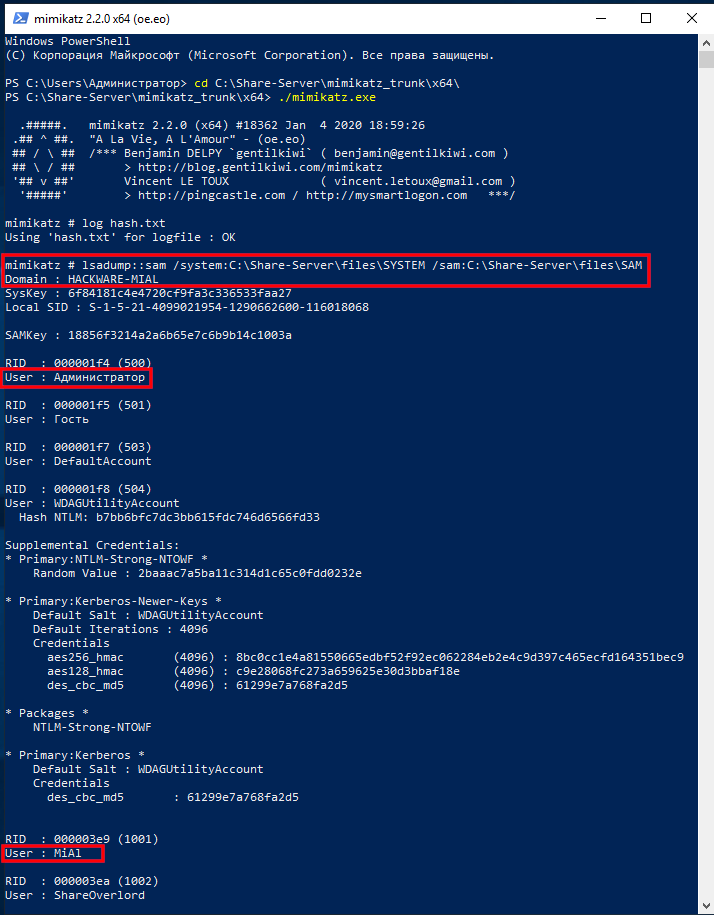

Как извлечь хеш пароля пользователя NTLM из файлов реестра

Следующие команды нужно выполнять в консоли mimikatz.

Команда log включает запись всего вывода в ФАЙЛ:

К примеру, для запуска всего вывода в файл hash.txt:

Я скопировал с выключенного компьютера файлы SYSTEM и SAM, теперь для извлечения хеша мне нужно запустить команду вида:

Пример моей команды:

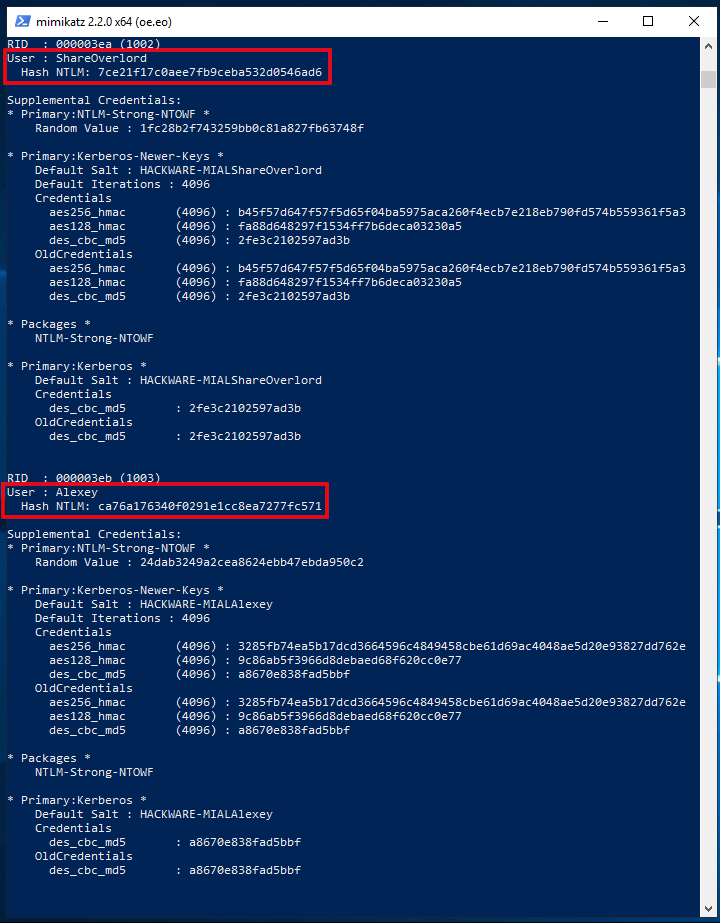

Вывод довольно обширный и много не до конца понятных данных. Интерес представляют последовательно идущие строки вида:

В моём примере интересные строки:

Также есть строки с именами пользователей:

Но после них нет строк с хешем NTLM, поскольку у этих пользователей не установлен пароль в системе.

Если вы хотите извлечь данные из файлов реестра текущей операционной системы, то выходим из mimikatz, для этого нажмите Ctrl+c.

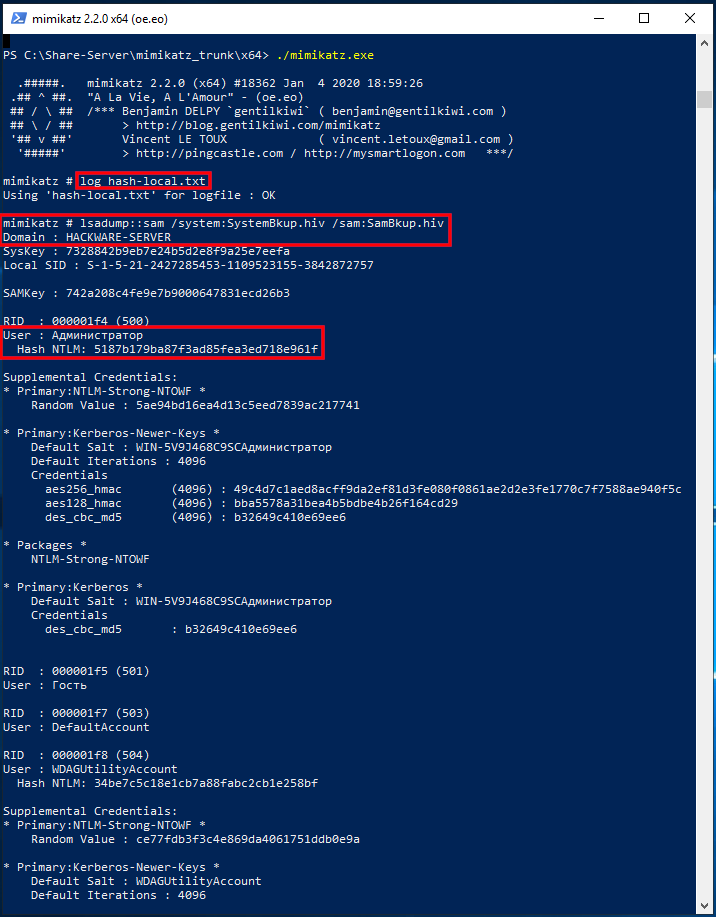

Теперь сделаем дамп кустов реестра SYSTEM и SAM текущей системы:

Вновь запускаем mimikatz:

Включаем ведение журнала:

И выполняем команду с указанием файлов, в которые сохранены дампы кустов реестра, то есть SystemBkup.hiv и SamBkup.hiv:

Здесь найден только один пользователь с хешем:

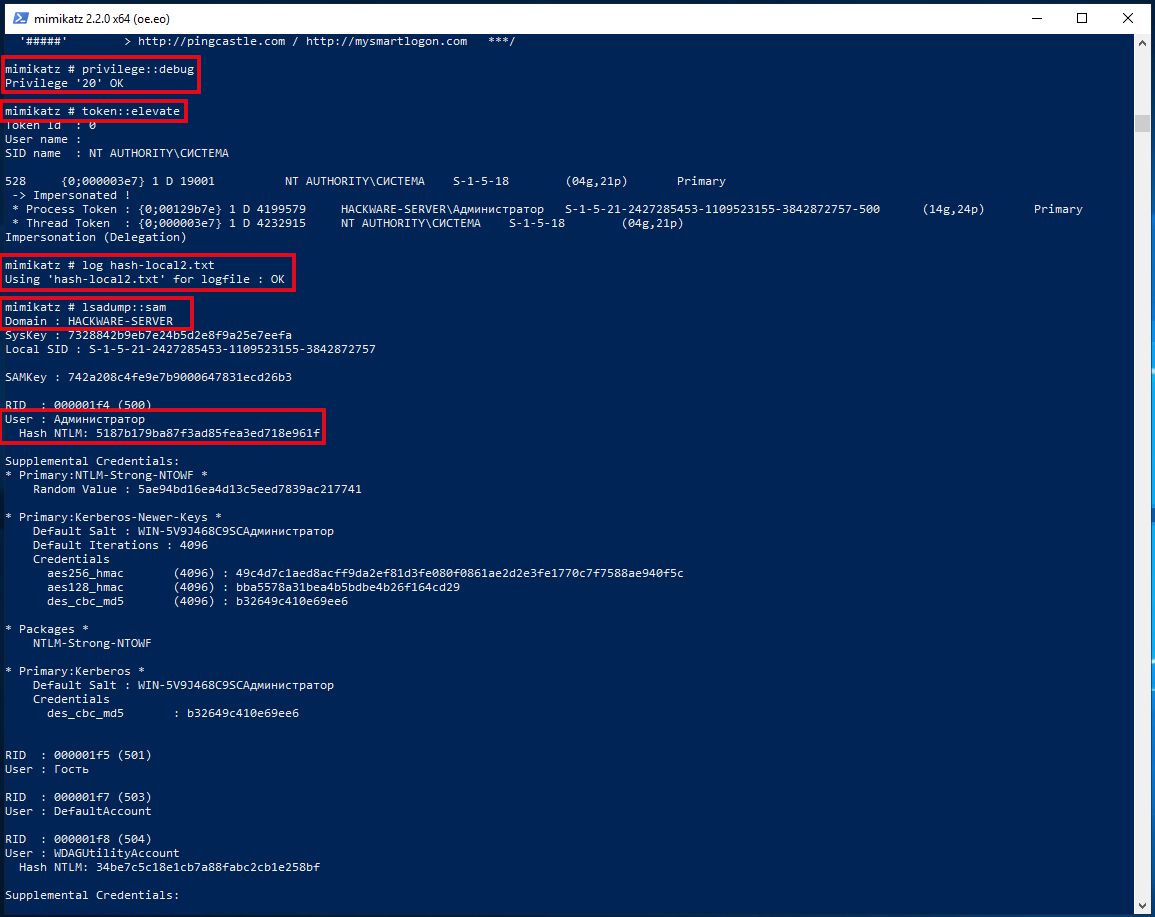

На самом деле, для извлечения хешей NTLM из локальной системы необязательно было делать дамп кустов реестра. Другой вариант — повысить привилегии самой программы mimikatz и извлечь хеши непосредственно из системы. Для этого выполните команды:

Извлечение хеша NTLM из дампа lsass.DMP

По логике (и на практике) в дампе процесса Local Security Authority Process должен быть хеш только пользователя, выполнившего вход с паролем.

Вначале укажите путь до файла дампа командой вида:

Затем выполните команду:

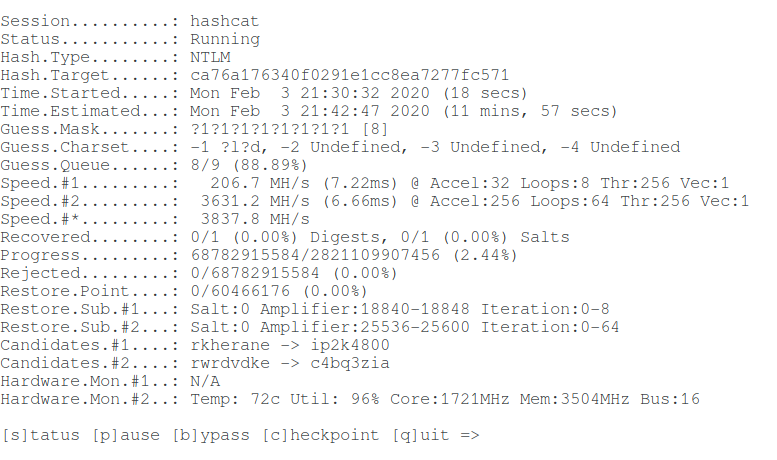

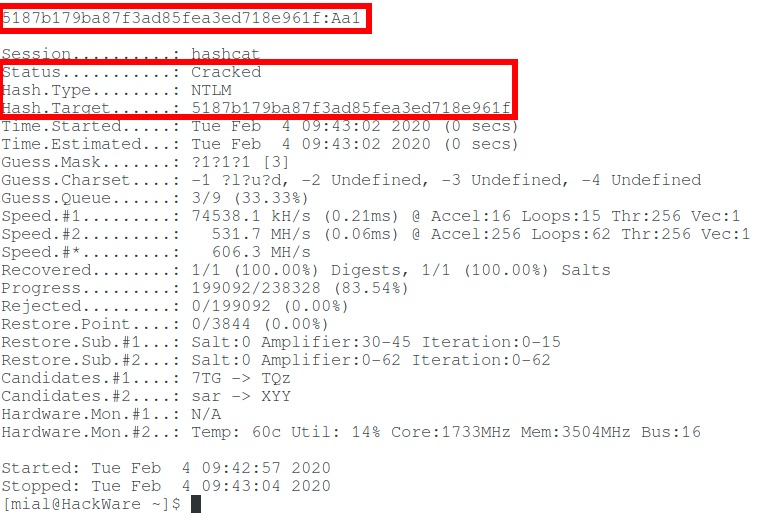

Брут-форс хеша NTLM

Для взлома я возьму следующий хеш:

Загляним в справку Hashcat, чтобы узнать номер режима хеша NTLM:

То есть номер хеша NTLM равен 1000.

Чтобы запустить атаку по маске для взлома NTLM в Hashcat нужно выполнить команду вида:

Пример моей реальной команды:

- hashcat — имя исполнимого файла. В Windows это может быть hashcat64.exe.

- —force — игнорировать предупреждения

- —hwmon-temp-abort=100 — установка максимальной температуры, после которой будет прерван перебор, на 100 градусов Цельсия

- -m 1000 — тип хеша NTLM

- -D 1,2 — означает использовать для взлома и центральный процессор, и видеокарту

- -a 3 — означает атаку по маске

- -i — означает постепенно увеличивать количество символов в генерируемых паролях

- —increment-min 1 — означает начать с длины маски равной единице

- —increment-max 10 — означает закончить перебор при длине маске равный десяти

- -1 ?l?d — пользовательский набор символов номер 1, в него включены маленькие латинские буквы (?l) и цифры (?d)

- ca76a176340f0291e1cc8ea7277fc571 — хеш для взлома

- ?1?1?1?1?1?1?1?1?1 — маска из пользовательского набора символов

Взломаем ещё один хеш:

Команда (другой хеш и другой набор пользовательских символов):

Итак, в этой статье мы научились извлекать хеш NTLM и взламывать пароль Windows. А что делать, если не удалось взломать NTLM? Ответ на этот вопрос смотрите во второй части, которая называется «Использование NTLM без взлома пароля: атака Pass-the-hash».

Как сбросить пароль администратора Windows

Сбрасываем пароль администратора Windows за несколько кликов! Несмотря на тот факт, что компания Microsoft за последние несколько лет выпустила пару надежных и высокопроизводительных операционных систем, Windows 7 все еще остается в качестве основной ОС на миллионах ноутбуков и компьютеров. Она проста в использовании и привычна многим людям, поэтому переход на новые платформы сегодня происходит весьма томительно. Как и все версии Windows, данная имеет функцию защиты входа в учетную запись паролем. Такой формат обеспечения безопасности данных действительно эффективен, однако иногда с ним могут возникнуть определенные проблемы. Не редко пользователи забывают свой пароль, после чего не могут войти в профиль и пользоваться системой в штатном режиме. Такая ситуация чревата полной потерей доступа к собственным важным данным, но это можно исправить. Узнать пароль администратора в Windows 7 не так уж и сложно, главное отыскать правильный подход.

Как узнать пароль администратора в Windows 7

Для забывчивых администраторов, которые постоянно забывают пароли разработчиками Windows были предусмотрены несколько встроенных средств для восстановления или сброса паролей, например команда Net User, подсказки, Windows miniPE edition, ERD Commander или безопасный режим. Кроме данных средств, продвинутые пользователи/программисты/хаккеры разработали специальный софт для взлома паролей администратора Windows. О всех данных средствах будет подробно рассказано в данной статье.

Важно: Забыв пароль от Windows не стоит беспокоится и переживать, вы в любом случае сумеете вернуть себе учетную запись администратора и поменять утерянный пароль на новый!

Взламываем пароль администратора подбором

Метод взлома пароля подбором наиболее трудоемкий, так как отнимает массу времени и нервов. Здесь весь успех зависит напрямую от вашей смекалки, памяти и удачи. Метод подбора заключается в том, что вы будете вписывать наиболее вероятные значения, пока одно из них не окажется верным. Например, вы можете попробовать вбить дату вашего рождения или же ближайших родственников, день, когда произошло какое-либо памятное событие и так далее. Весьма важно пробовать одно и тоже значение в нескольких вариациях, применяя разные регистры клавиш.

Меняем пароль командой «Net User»

Сегодня на просторах интернета возникает множество вопросов о том, как сбросить пароль администратора Windows, что же, в этом вам обязательно поможет командная строка. В самых первых версиях ОС от Microsoft не было такого высокоразвитого графического интерфейса как сейчас и все взаимодействия с компьютером осуществлялись посредством рукописных команд в простенькой оболочке. Чтобы воспользоваться этим методом общения с компьютером сегодня, вам требуется открыть Пуск — Все программы — Стандартные — Командная строка. Если же вы не можете войти в учетную запись изначально, то здесь потребуется небольшая хитрость.

Вставьте любой накопитель с установочным образом Windows 7 в ваш ноутбук или компьютер и загрузитесь с него, нажав клавишу F12 при включении устройства (зависит от версии BIOS). Далее вы сможете вызывать окно взаимодействий комбинацией кнопок Shift+F10, в которое необходимо вписать значение «regedit», открывающее доступ к системному реестру. Здесь вам потребуется ветка реестра HKEY_LOCAL_MACHINE, войдя в которую кликните по меню «Файл» и выберите опцию «Загрузить Куст». Итак, после всего проделанного, перейдите в корневой каталог на диске, где инсталлирована ваша операционная система, например, — C:\Windows\System32\config и откройте файл SYSTEM. Введя любое имя (на ваше усмотрение) загружаемого раздела, войдите в ветку HKEY_LOCAL_MACHINE — (Имя раздела) — Setup. Здесь будет несколько параметров, для которых вам понадобится изменить значения, кликнув правой кнопкой мыши и выбрав пункт «Изменить». Для CmdLine сделайте значение «cmd.exe», а для SetupType значение «2». Выделив в ветке реестра HKEY_LOCAL_MACHINE имя загружаемого раздела, выгрузите куст аналогичным способом. Завершите работу реестра и командной строки, а также извлеките устройство с образом Windows 7. Продолжив загрузку перед вами откроется та самая командная строка. В нее вам потребуется ввести команду net user имя учетной записи новый пароль для учетной записи (пример: net user Mikle 23568901). Важно отметить, что если наименование вашей учетной записи имеет пробелы, то вводите его в кавычках. Вот и все.

Как сбросить пароль администратора Windows 7 в безопасном режиме

Информации о том, как взломать пароль администратора, в интернете очень много, но не вся оно хорошо отфильтрована. Если предыдущий способ кажется вам слишком сложным, то попробуйте поступить иначе. Итак, пошаговая инструкция выглядит приблизительно так:

- Зайдите в меню выбора загрузки (клавиша F8 при включении устройства);

- Выберите пункт «Безопасный режим с поддержкой командной строки»;

- Дождитесь завершения загрузки;

- Введите команду из прошлого способа: net user имя учетной записи новый пароль (пример: net user Mikle 23568901);

Этот метод куда более легок и прост для понимания, поэтому рекомендуется воспользоваться именно им.

Сбрасываем пароль через командную строку

Сброс пароля в командной строке производится исключительно командой net user, но и здесь есть некоторые секреты. Например, если вы забыли точное наименование учетной записи, то можете ввести команду net user без каких-либо дополнительных значений и система отобразит вам всех пользователей, которые имеются на данный момент. В некоторых ситуациях это поможет выйти из тупика и с легкостью вернуть доступ к учетной записи. Запустить командную строку из-под Windows можно также сочетанием клавиш Win+R и вводом значения CMD.

Взламываем пароль Администратора в Windows 8

Windows 8 обладает совершенно видоизмененным пользовательским интерфейсом, нежели семерка, но способ взлома пароля администратора от этого стал только легче. Итак, вам нужно:

- Войти в раздел восстановления системы, а конкретно в меню «Диагностика» — «Дополнительные параметры»;

- Далее необходимо попасть в командную строку и ввести значение copy с:\windows\System32\sethc.exe с:\temp (это скопирует ваш файл setch.exe в другую папку, так как его потребуется подменить другим);

- Следующая команда — copy c:\windows\System32\cmd.exe c:\windows\System32\sethc.exe (скопирует файл cmd.exe в нужный раздел);

- Перезагружаем компьютер и жмем клавишу Shift для входа в оболочку CMD;

- «lusrmgr.msc» — команда, показывающая имя администратора;

- Вводим в командную строку значение net user имя учетной записи новый пароль (пример: net user Mike 23568901).

Как видно, на Windows 8 взломать пароль совсем не сложно, как могло бы показаться изначально.

Узнаем пароль администратора в Windows 10

Новая операционная система Windows 10 принесла с собой массу нововведений не только в плане интерфейса, но и функций. Вы, как и раньше, можете изменить пароль при его утере. Пусть вас не пугают длинные инструкции, ведь единожды проделав процедуру, в следующий раз она будет даваться вам очень и очень легко.

Используем подсказки для взлома пароля в Windows 10

В Windows 10 имеется функция подсказки пароля, которую настоятельно рекомендуется использовать при его создании. Например, если в качестве секретного ключа вы вводите имя вашей первой учительницы в младших классах, то так и напишите в поле для подсказки. Когда вы это увидите, сразу же вспомните нужную вам информацию и вернете доступ к учетной записи без лишней головной боли.

Windows miniPE edition

Загрузочный Windows miniPE edition поможет вам восстановить пароль, если он был забыт или потерян. Итак, алгоритм действий следующий:

- Вставьте носитель с Windows miniPE edition в устройство и загрузитесь с него;

- Войдите в меню Password Renew;

- Выберите в пункте Select Windows Folder вашу папку с ОС Windows;

- Кликните по Renew existing user password, выбрав нужного пользователя в выпадающем окне;

- В поле New Password введите ваш новый пароль и нажмите Install.

- Перезагрузите компьютер и загрузитесь с жесткого диска.

Данный метод хорош тем, что является универсальным и подходит под множество систем.

Меняем пароль администратора при помощи ERD Commander

Как узнать пароль администратора в Windows, если вышеперечисленные способы не дали результата? Попробуйте аварийно-загрузочный образ ERD Commander, который по принципу работы схож с описанным ранее Windows miniPE edition. Вам потребуется:

- Загрузится с диска ERD Commander;

- Выбрать операционную систему для манипуляций;

- В System Tools выбрать пункт Locksmith Wizard и нажать кнопку Next;

- Выделить учетную запись, для которой вы желаете сменить пароль администратора;

- В New Password ввести новый пароль, подтвердить действие и перезагрузить устройство.

Программы для взлома/сброса пароля администратора

Использовать программные средства для восстановления или взлома паролей — не слишком хорошая идея, так как приложения зачастую плохо справляются со своей задачей или же имеют достаточно высокую денежную стоимость. Из весьма хороших вариантов можно отметить всего несколько, например, Offline NT Password and Registry editor — мощнейший инструмент и самый актуальный на сегодня. ПО работает даже с последними версиями Windows, не говоря уже о XP и более ранних продуктах Microsoft. Еще одна неплохая альтернатива — Windows Password Recovery Lastic. Как следует из названия, основным предназначением данного приложения является удаление пароля администратора. Хотелось бы также отметить приложение под названием Active Password Changer, которое может оказаться достаточно эффективным в том случае, если вы забыли свой пароль и не имеете возможности войти в учетную запись.