Система помоги сбросить пароль на Server 2012 R2

Задача: Разобрать шаги по сбросу пароля на Windows Server 2012 R2

Итак, у меня есть установленный образ Windows Server 2012 R2 Std под Virtualbox моей основной системы ноутбука Lenovo E555 Ubuntu Trusty Desktop (рабочее окружение Gnome Classic).

Запускаю пакет управления виртуальными машинами:

Приложения — Системные утилиты — Oracle VM Virtualbox, нахожу контейнер с именем WS2012R2_#1, запускаю его и открываю свойства данной виртуальной машины чтобы смонтировать с развернутой системой установочный диск с которого сейчас нужно будет произвести запуск:

Устройства — Оптические диски — Выбрать образ диска и указываю путь до местонахождения в системе установочного образа, в моем случае: Server2012R2_EN_DV9.ISO

Затем отправляю виртуальную машину в перезагрузку

VM: WS2012R2_#1 — Машина — Перезапустить (или сочетание клавиш: Ctrl + R если окно консоли виртуальной машины открыто), в момент когда на экране появится надпись «Press any key to book from CD or DVD» нужно нажать клавишу Enter, после чего соглашаемся (нажимаем кнопку Next) с выставленными настройками установщика, такими как:

- Language to install: English (United States)

- Time and currency format: English (United States)

- Keyboard or input method: US

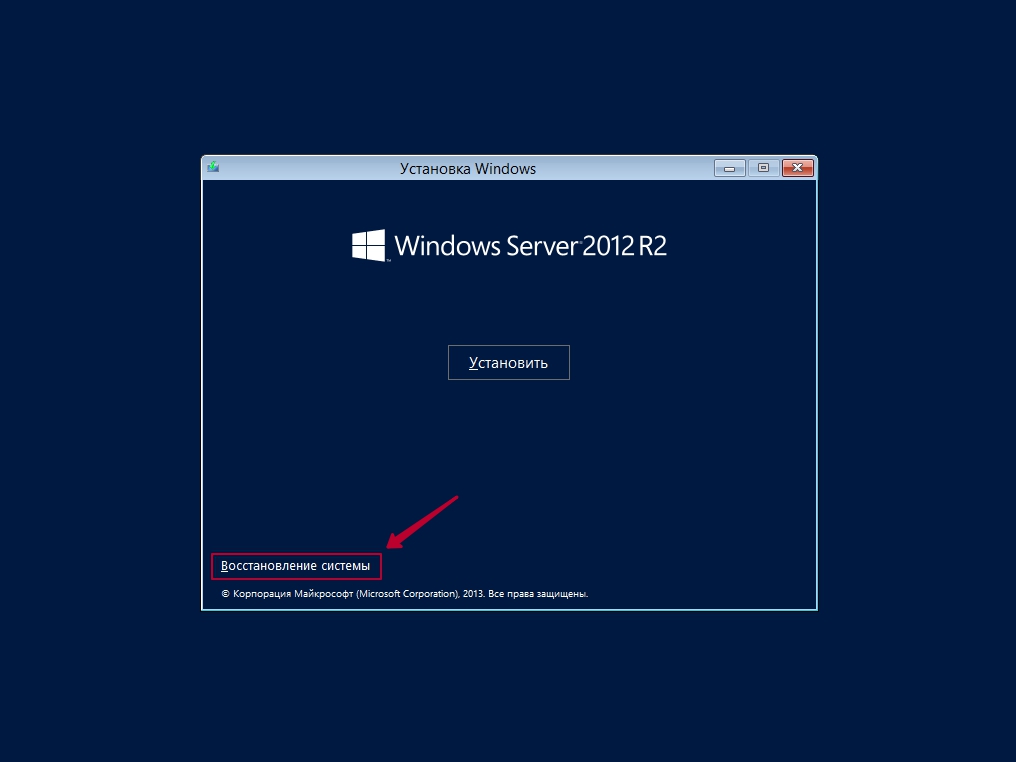

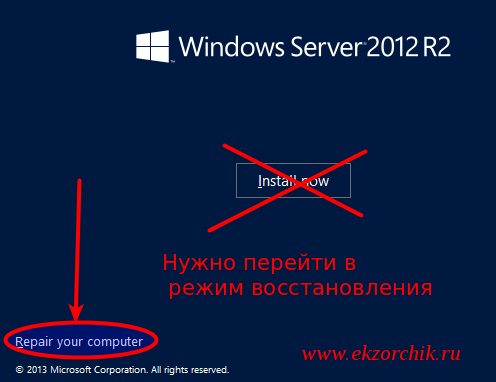

На следующем шаге нужно не нажимать «Install Now», а нажать «Repair your computer», см. скриншот ниже для наглядного понимания:

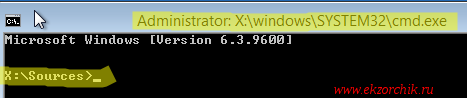

Здесь нужно ввести следующие команды аналогичные тем которые вводились в заметке по сбросу пароля на системную учетную запись в Windows Server 2008 R2, но можно и не сбрасывать пароль, а создать логин и пароль и дать административные привилегии:

X:\Sources>copy d:\Windows\System32\Utilman.exe d:\Windows\System32\Utilman.exe.backup

X:\Sources>copy d:\Windows\System32\cmd.exe d:\Windows\System32\Utilman.exe

Overwrite d:\Windows\System32\Utilman.exe? (Yes/No/All): y

Затем отключаю смонтированный инсталляционный образ Windows от контейнера с виртуальной системой:

Устройства — Оптические диски — Изъять диск из привода

Выключаю VM, закрыв открытое окно консоли командной строки и нажав на иконку «Turn off your PC»

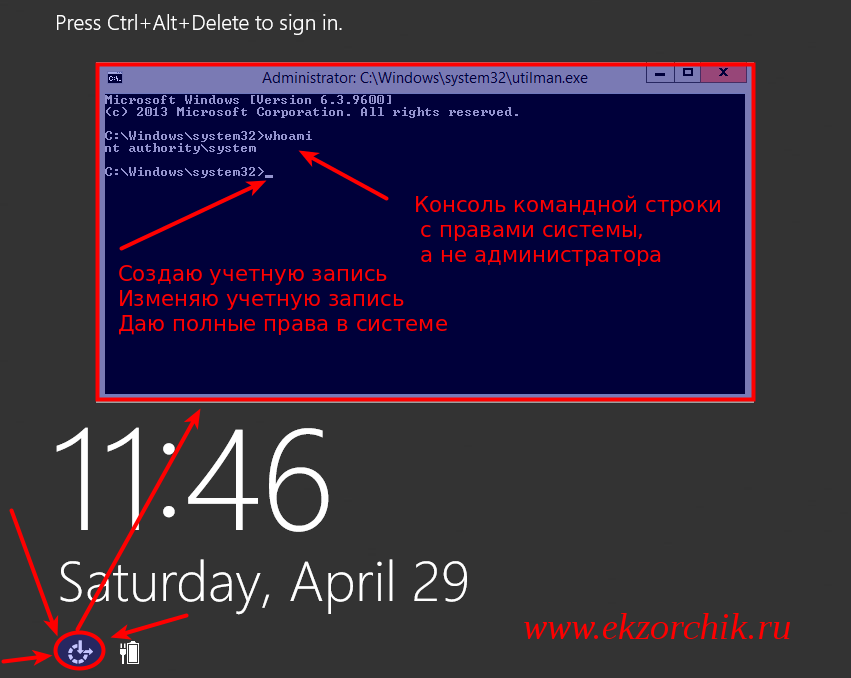

Включаю VM, когда экран встанет на этапе нажатия сочетания клавиш: Ctrl + Alt + Del нужно нажать вот сюда (см. скриншот ниже), если не проделывалась процедура подмены исполняемого файла Utilman.exe, то ранее здесь бы запустилась утилита «Центра специальных возможностей», но т. к. я ее подменил, то запуститься консоль командной строки с правами СИСТЕМЫ, а это много больше чем административные права:

Когда такая консоль, системная консоль запущена в этот момент с системой можно делать все что угодно, создавать административного пользователя:

C:\Windows\system32\net user ekzorchik 712mbddr@ /add

C:\Windows\system32\net localgroup Administrators ekzorchik /add

Сбросил пароль на дефолтную административную учетную запись с логином Administrator:

C:\Windows\system32\net user Administrator 712mbddr@

По такому же принципу, но с использованием консольных команд можно делать с системой все что необходимо.

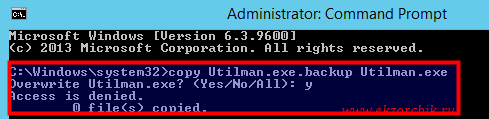

После того, как нужно еще раз загрузиться с установочного диск и произвести возврат utilman.exe на свое законное место, т. к. если попытаться проделать эту процедуру авторизовавшись в системе под административной учетной записью сделать этого не получиться. В доступе на такое посягательство исполняемых файлов администратору системы будет отказано от системы.

C:\Windows\system32\copy Utilman.exe.backup Utilman.exe

Overwrite Utilman.exe? (Yes/No/All): y

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Полторы минуты на взлом: как сегодня хакают RDP-протоколы

Sophos опубликовали пространный отчет о повороте тренда в деятельности вредоносных кампаний. Теперь их операторы фокусируются на незащищенных подключениях удаленного доступа, отказываясь от массированных email-рассылок и других методов доставки полезной нагрузки.

Спасибо за это, по-видимому, стоит сказать специализированному ПО типа Shodan: в сегодняшних реалиях онлайн-сканеры мгновенно обнаруживают уязвимый сервер, после чего он оказывается под постоянной атакой.

В ходе исследования в течение месяца наблюдали за попытками взломать 10 ханипотов (псевдоуязвимые компьютеры-приманки для хакеров) с доступом по RDP (Remote Desktop Protocol, протокол удаленного доступа).

В качестве приманок выступали виртуальные машины Amazon под управлением Windows Server 2019. Их базовая конфигурация допускает RDP-подключение, что делает такие хосты желанной целью для операторов зловредов, таких как шифровальщики SamSam, Dharma, Scarabey.

Просто цифры: первая же попытка неправомерного доступа произошла менее чем через полторы минуты после запуска виртуальных машин. Всего за последующие 15 часов онлайн-сканеры нашли все созданные ханипоты. После обнаружения приманки попытки взломать ее происходили в среднем каждые шесть секунд. Всего же за период исследования системы зарегистрировали 4,3 млн таких инцидентов.

Большинство атак, однако, имеют спорадический характер – организаторы быстро перебирают несколько вариантов логина и пароля и «откатываются», уходят с пустыми руками. Некоторые злоумышленники останавливаются на трех попытках авторизации – этот метод позволяет им экономить ресурсы и держаться вне поля зрения автоматических систем. По мнению экспертов Sophos, подобной стратегии придерживаются операторы ботнетов, которые могут последовательно пробивать порты с разных IP-адресов.

Автоматизированные попытки доступа включают в себя технику тарана (перебор десятков тысяч паролей лишь с несколькими вариантами логина), зачастую с типовыми админскими аккаунтами; технику роя (подстановка разных имен для логина при ограниченном количестве паролей); техника «ежа» – в этом случае всплески активности, которые чередуются с периодами затишья, на графике напоминают иглы.

Среди других открытий – неожиданная популярность логина SSM-User, который оказался на четвертом месте после administrator, admin и user. Это значение стоит по умолчанию на многих виртуальных машинах Amazon, у таких хостов по умолчанию включено RDP-соединение, чем и пользуются злоумышленники.

Роль поисковика Shodan в кибератаках, однако, не столь высока, как можно подумать. За период исследования созданные ханипоты так и не появились на страницах Shodan, из чего следует, что вредоносные сканеры используют другие, пока не описанные, методы для обнаружения уязвимых хостов,; компании не должны чувствовать себя в безопасности, если Shodan не обнаруживает в их инфраструктуре уязвимых подключений.

В 2012 году в ходе аналогичного исследования эксперты регистрировали по две попытки взлома за час. Сегодня этот показатель достигает 600. Что может изменить положение? По словам специалистов, создатель RDP – корпорация Microsoft, в силах которой внедрить более надежные способы авторизации наподобие двухфакторной аутентификации или PKI. Ну и разработчики Amazon, конечно, могли бы отключить на своих виртуальных машинах доступное по умолчанию RDP-соединение или также использовать усиленную аутентификацию.

Восстановление пароля в Windows 2012 R2 Печать

В данной статье мы рассмотрим возможность самостоятельно сбросить пароль пользователя и администратора стандартными средствами Windows. Данный пример был основан на Windows Server 2012 Standart.

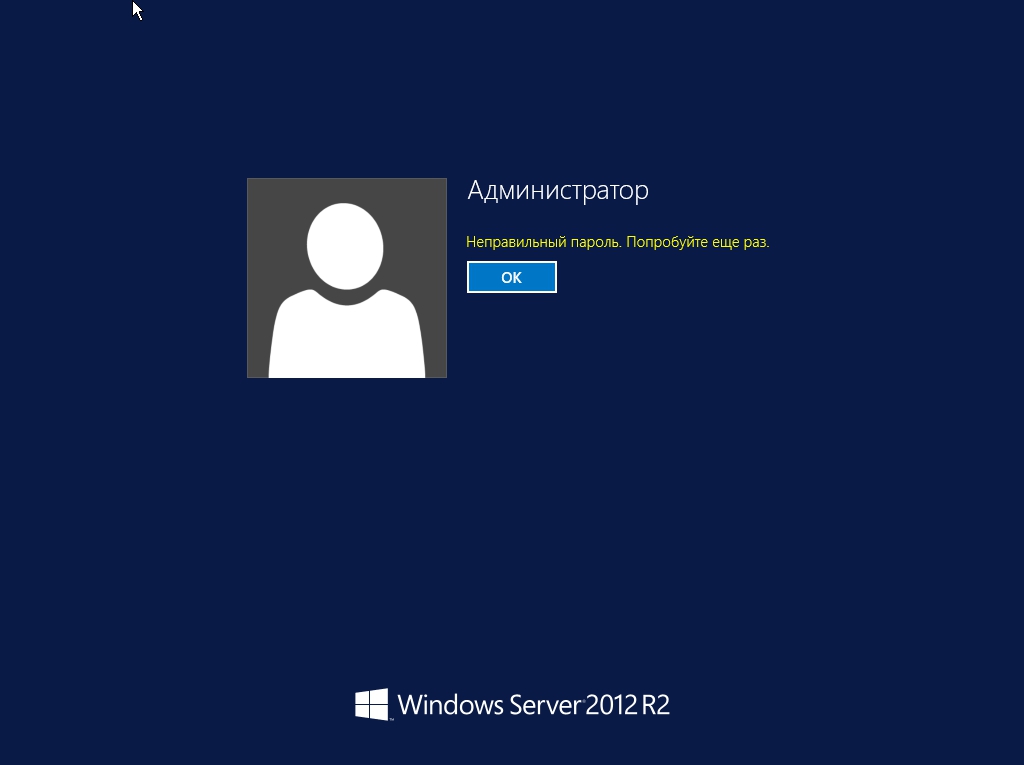

Если по каким-то причинам вы забыли или потеряли ваш пароль, то при попытки войти в систему будет отображаться ошибка «Неправильный пароль. Попробуйте ещё раз». Инструкцию по восстановлению пароля будет расписана по порядку.

Шаг 1.

Загружаемся с установочного диска Windows Server (он же является и диском восстановления). После загрузки, высветится окно с Установкой Windows и будут три окна с выбором: устанавливаемого языка, формат времени и метод ввода (раскладка клавиатуры). Выбираем язык и нажимаем «Далее».

После необходимо выбрать в левом нижним углу кнопку «Восстановление системы».

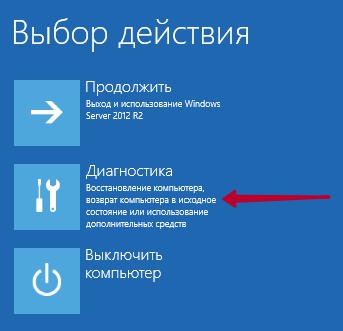

После загрузки высветится окно с выбором действий: Продолжить, Диагностика и Выключить компьютер. Нажимаем на кнопку «Диагностика», что означает восстановление компьютера и возврат в исходное состояние.

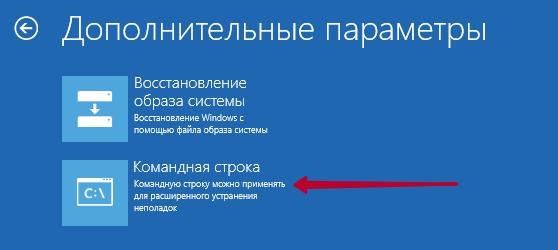

В меню дополнительных параметров нажмите на «Командная строка». Её можно применять для расширенного устранения неполадок.

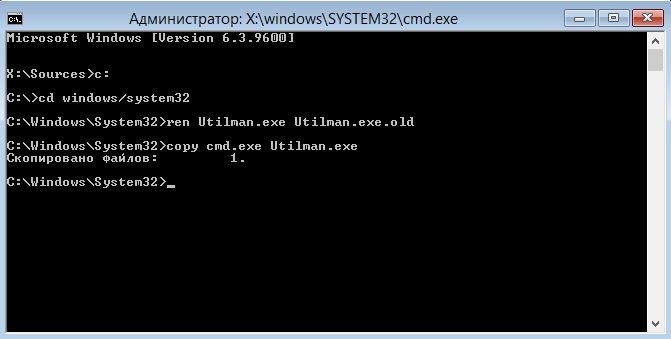

Далее просто выполняем команды:

- c:

- cd windows/system32

- ren Utilman.exe Utilman.exe.old

- copy cmd.exe Utilman.exe

P.S. c: — диск, на котором установлен Windows Server!

Закрываем командную строку и теперь в окне «Выбор действий» нажимаем Продолжить. Ожидаем загрузки операционной системы.

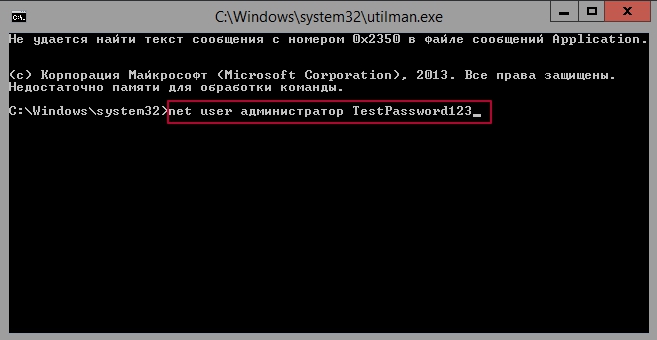

После того, как ваш сервер загрузится — высветится окно с вводом пароля для пользователя или администратора. Нажимаем комбинацию клавиш Windows Key (флажок windows на клавиатуре) + U. В появившейся командной строке набираем следующее: net user администратор TestPassword123

- администратор — это название пользователя, в данном случае просто администратор. Если у вас пользователь с именем «название пользователя», то вместо слова администратор вы пишите имя пользователя, например: net user Alexander TestPassword123

- TestPassword123 – это новый пароль.

Далее закрываете командную строку и вводите указанный вами ранее новый пароль, а именно « TestPassword123 ». Для смены пароля, войдите в панель управления →Учетные записи пользователей → Учетные записи пользователей → Управление другой учетной записью → нажмите 2 раза на необходимого вам пользователя или администратора → Изменить пароль.

Настройка RDP (защита от перебора паролей).

Нужна профессиональная помощь в настройке сервера? Есть вопросы? Качественная и надежная IT-помощь по доступным ценам:

Сейчас есть множество безопасных, доступных по цене, простые и удобные решений, которые позволяют организовать VPN для удаленной работы. Например, VPN клиент Pulse Secure, позволяет буквально в два клика, организовать безопасный RDP доступ. Просто запустил — ввел пароль — готово. Либо, создать свой VPN на базе облачных решений.

Итак, небольшая фирма с RDP сервером наружу.

Первый признак работы сканеров – большое количество неудачных событий 4625 ( An account failed to log on ) в которых указаны различные распространенные имена пользователей.

Необходимо позаботится чтобы пароль действительно не подобрали. Для этого нужен комплекс мер:

- имена пользователей не должны быть стандартными

- пароль должен быть сложным

- количество неудачных попыток входа для пользователя должно быть ограничено

Как минимум нужно настроить в групповой локальной или доменной политике следующие параметры:

Computer Configuration\Security Settings\Local Policies\Account Policies\Password Policy

Minimum password length = 9

Password must meet complexity requirements = Enabled

Computer Configuration\Security Settings\Local Policies\Account Policies\Account Lockout Policy

Account lockout threshold = 5

Reset account lockout counter after = 30

Account lockout duration = 30

Так же необходимо выставить параметры безопасности на уровне RDP :

Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security

Require secure RPC communication = Enabled

Require use of specific security layer for remote (RDP) connections = SSL

Require user authentication for remote connections by using Network Level Authentication = Enabled

Set client connection encryption level = High

При таких настройках и нестандартных именах пользователей успешный подбор пароля (или его получение из сетевых пакетов) практически невозможны.

Это хорошо, но не снимает нагрузку на сервер из-за обработки неуспешных аутентификаций. При интенсивном переборе вероятна ситуация, в которой вместе с паразитными запросами будут отбрасываться и попытки входа реальных пользователей, которые будут получать отказы на вход через RDP , несмотря на правильно введенные логин и пароль.

Признаком данной ситуации станут события 5817 «Netlogon has failed an additional 129 authentication requests in the last 30 minutes. The requests timed out before they could be sent to domain controller \\server.ourdomain.local in domain OURDOMAIN.»

Первый «метод защиты» – изменение стандартного RDP -порта 3389 на нестандартный. Настройки находятся в реестре:

для применения нужен рестарт сервера.

Однако, по опыту замечено, что сканеры успешно обрабатывают данную ситуацию и через день-два новый порт уже вовсю сканируют.

Второй шаг, сделать на уровне маршрутизатора блокировку IP если с него создано некое количество сессий за единицу времени (если это возможно на вашем роутере).

Однако, стоит учесть, что переборщики паролей, работают в рамках одной сессии кидая в неё пакет за пакетом, а RDP сервер, несмотря на большое количество неуспешных попыток и не будет ее разрывать. Поэтому, нужен сетевой экран, умеющий делать инспекцию пакетов на уровне приложения. Но такие устройства и их поддержка явно выходят за рамки бюджета маленькой фирмы.

На линуксе существует утилита fail 2 ban парсящая логи и блокирующая на уровне firewall адреса с которых происходит много неуспешных попыток входа.

Не то чтобы утилита, но вариант решения (это больше концепт идеи, чем рабочий вариант): fail2ban в виде скрипта.

Правда тема старая, решение костыльное (использования IPSec не по назначению). А ещё оно на VBScript :). Но решение вполне рабочее (было по крайней мере) :). Помню что проверял его на сервере и оно работало.

Можно использовать что-то подобное под Windows Server используя Powershell .

# количество неуспешных попыток за единицу времени при которых IP блокируется

# с единицей времени определимся ниже

$ ban _ treshold = 5

# продолжительность блокировки в часах

$ ban _ duration = 24

# инициализируем массивы в которых будут добавляться IP для блокировки

В нашем случае с параметром групповой политики Require use of specific security layer for remote ( RDP ) connections = SSL и включенным NLA события 4625 не будут содержать IP источника. И для Server 2008, чтобы видеть в событиях 4625 источник перебора прийдется ставить менее защишенный security layer = RDP .

Server 2012 более продвинутый, можно использовать настройки SSL+NLA и при этом ориентироваться на события 140 ( A connection from the client computer with an IP address of xxx.xxx.xxx.xxx failed because the user name or password is not correct. ) в Applications and Services Logs. Не путайте с NTFS событиями 140 ( The system failed to flush data to the transaction log. ) появляющимися в логе System.

$evt140 = Get-WinEvent -ProviderName Microsoft-Windows-RemoteDesktopServices-RdpCoreTS|?

«— Get-WinEvent $ban_date_str» >> $log_file

# группируем события по IP , фильтруем по количеству, определенному в ban _ treshold и записываем в массив

$ip2ban = $evt140.properties.value|Group-Object|?<$_.count -ge $ban_treshold>|select name,count

# пишем в лог IP определенные для блокировки и для информации количество попыток

Самое важное – список IP для блокировки (он у вас должен быть). Теперь нужно очистить лог от событий, чтобы не анализировать их при последующих запусках скрипта и создать правила для firewall .

# проверяем что список IP не пустой

if($ip2ban.count -gt 0)<

get-winevent -ListLog Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational| %

# создаем правило firewall

New-NetFirewallRule -DisplayName «RDP_DYN_BAN_$ban_date_str» -Enabled «True» -Profile Any -Direction Inbound -Action Block -RemoteAddress $ip2ban_str -Protocol TCP

# пишем в лог имя созданного правила

«— New-NetFirewallRule RDP_DYN_BAN_$ban_date_str» >> $log_file

Как только правила начинают накапливаться, чтобы их не стало сильно много, нужно удалять правила, которые старше ban _ duration .

$current_frs = Get-NetFirewallRule -DisplayName RDP_DYN_BAN*

# переводим строковое имя правила в datetime

# если разница в часах больше ban _ duration удаляем правило

if( ((get-date) — $date_frs).totalhours -ge $ban_duration )<

«— Remove-NetFirewallRule -Displayname «+$_.displayname >> $log_file

$_| Remove — NetFirewallRule — Confirm :$ false

Осталось настроить запуск скрипта в планировщике, например, каждый час или 30 минут. Это и будет единицей времени для ban _ treshold определенной нами в скрипте.

В идеале скрипт нужно доработать, должны создаваться не правила для firewall операционной системы, а командные файлы на сетевое оборудование, чтобы вредные пакеты даже не попадали внутрь сети.

VPN — единственно правильный вариант защиты от подбора паролей через RDP. Сейчас есть очень простые и удобные VPN клиенты, буквально запустил — ввел пароль — готово. Pulse Secure, является готовым решением для организации VPN без лишних хлопот. Если совсем никак не получается реализовать VPN — ставить блокировку учетной записи при неправильном вводе пароля, например 5 раз на 30 минут — помогает, хотя это и не полноценное решение.

Работает не только с RDP, но и может отслеживать:

- FTP

- RRAS — Routing and Remote Access

- Kerberos pre-authentication

- AD Credential Validation

- Windows Base

- FileMaker

- SMTP

- SQL Server

И как вариант, можно рассмотреть RdpGuard, что достаточно актуально будет для облачных виртуальных серверов.

Дополнительная информация и вариант решения для защиты от перебора паролей RDP с блокировкой IP правилами Windows Firewall : https://winitpro.ru/index.php/2019/10/02/blokirovka-rdp-atak-firewall-powershell/

Имел возможность реализовать защиту RDP соединения, при помощи готового решение для реализации двухфакторной аутентификации с защитой RDP от ESET (ESET Secure Authentication для защиты локального или удаленного входа в систему через протокол RDP).

Ссылки на получение пробной лицензии и загрузки для пользователей РФ.

Ссылка на решение ESET Secure Authentication, для пользователей Украины.

Есть простое и понятное видео, которое сам использовал при настройке ESET Secure Authentication.

Есть ряд базовых советов, по защите от атак шифровальщиков и неизвестных угроз:

Бизнес-предложение для фирм, предприятий, частных лиц и организаций (облачные решения).