- Взлом Wi-Fi через WPS: методы атаки и защиты для домохозяек

- Почему WPS?

- Как защититься?

- Векторы атаки

- Базы ПИН-кодов

- Перебор WPS

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Атака на Wi-Fi с WPS, используя Reaver

- Что такое WPS

- Уязвимость WPS

- Защита от взлома WPS

- Какая беспроводная карта подойдёт для перебора WPS

- Алгоритм атаки на WPS

- Перевод беспроводной карты в режим монитора

- Поиск точек доступа с включённым WPS

- Проверка на уязвимость Pixie Dust в Reaver

- Полный перебор WPS пинов с Reaver

- Получение пароля Wi-Fi при известном WPS пине в Reaver

Взлом Wi-Fi через WPS: методы атаки и защиты для домохозяек

Приветствую, уважаемых читателей! В этой статье мы поговорим про взлом Wi-Fi через WPS. Юные хацкеры могут успокоиться – ничего эдакого здесь не будет (никакого Windows), халявного вайфая вам не видать, можете дальше идти играть в майнкрафт! Остальным же – устраиваемся поудобнее.

Наш портал никого не призывает к взлому! Возможные техники рассчитаны на применение на своих собственных сетях с целью улучшения их безопасности и понимания принципов работы сложных технологий. Специально для домохозяек и начинающих безопасников, жаждущих обезопасить свой дом от иноквартирного вторжения школьников.

Почему WPS?

Так почему же люди подключаются по паролю, но как только речь заходит о получении доступа к роутеру обходными методами сразу же вспоминают WPS? Все очень просто:

- Пароль – в наше время состоит не менее чем из 8 цифр-букв, которые порой предсказать очень тяжело, и никакие супер-пупер GPU здесь не помогут.

- WPS – всегда состоит из 8 цифр, есть варианты ускорения перебора, есть известные обходы.

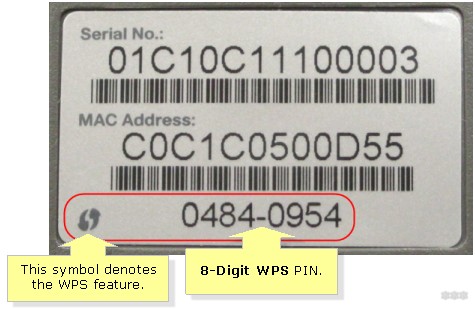

Т.е. технология, призванная облегчить подключение к вашему устройству, облегчает и несанкционированный доступ к нему. Главное, что следует усвоить здесь – WPS состоит из 8 цифр, например, вот так:

Как защититься?

Нас в чате очень часто школьники волную вопросами типа «ну скинь прогу шоб быстро взломать». Если бы такое было – уже бы все было поломано. Но люди же ведь не дурачки, есть и надежные методы защиты. Поэтому и статья не столько показывает методы взлома, сколько говорит о том, что проще защититься и спать спокойно.

Надежные методы защиты своего Wi-Fi:

- Пароль – ставим длинный пароль из букв-цифр (не минимальные 12345678, а символов эдак на 20). Даже после перехвата хэндшейка на восстановление такого пароля на самых мощных кластерах сейчас уйдут десятилетия… Всего 20 символов, и вы в безопасности. Не сложно ведь?

- WPS – убедиться, что отключена, и по возможности не использовать ее. Исключение – подключать другие устройства через кнопку, но контролировать этот процесс воочию.

Векторы атаки

После того как мы выяснили основные проблемы WPS и методы защиты, перейдем к векторам атаки, которыми могут воспользоваться злоумышленники. Раздел создан специально для понимания направлений, которые по-хорошему нужно контролировать вручную, т.к. все домашние роутеры разные, и в разное время применялись разные методы защиты. На одних устройствах WPS включен по умолчанию, а на других нет…

По моему мнению сейчас выделяются два главных направления для взлома:

- Базы WPS PIN-кодов.

- Перебор ПИН-кодов.

Подробнее о каждом методе будет ниже.

Базы ПИН-кодов

Представьте, что вы покупаете новенький роутер, включаете его и радуетесь. Но ничего не подозреваете о скрытой угрозе – WPS на нем включен, а все роутеры этой линейки имеют один и тот же ПИН-код. Т.е. по всему миру разошлись десятки тысяч устройств с одинаковым паролем. Бред? Отнюдь…

На заре технологии такое было очень распространено. Сейчас реже. Поэтому важно убедиться сразу после настройки, что WPS отключен. А что с паролями? Ушлые люди давно составили эти базы. По точке доступа (и заводским названиям сетей) определяется модель роутера, а далее программ начинает к ней пытаться подобрать ПИН-код. На старых моделях вероятность подобной операции очень высока, на новых – близка к нулю.

Такой метод очень популярен среди «взломщиков Wi-Fi» на мобильных телефонах. Список паролей ограничен и не требует больших мощностей.

Вот некоторые мобильные приложения со ссылками на обзоры на нашем сайте, которые в теории где-то реализуют работу с базами:

Перебор WPS

С базами разобрались, но даже в простом переборе (читаем как «брут») всех возможных ПИН-кодов нашли уязвимости. Помните еще про 8 цифр?

- Стандартно нужно перебрать по очереди все 8 цифр – 100 млн. комбинаций.

- Был найден метод, который позволяет перебрать всего 4 цифры, а оставшиеся 4 цифры находятся с ним в коллизии. Итого перебор сократился до 10 тысяч комбинаций. А в переводе на время – это несколько часов в худшем случае.

На пороге открытия этого метода сокращенного перебора наверняка случился бум поломанных роутеров. Не очень старые модели вполне уязвимы к эксплуатации подобного, поэтому единственный случай защиты – отключить WPS.

Новые же модели защищены от этой атаки – во-первых, имеют по умолчанию отключенный WPS, во-вторых, вводят задержку между попытками ввода ПИН-кода и в случае подозрения на перебор блокируют атакующую машину. Как итог – время на перебор увеличивается многократно, а взлом снова становится труднодостижимым, ведь «хэндшейка» ПИН-кода здесь не словить.

Из популярных средств проведения этой атаки – reaver. Не буду много говорить о ней – намного проще будет посмотреть любой видеоролик по этой теме. Если кратко (для Kali Linux):

- Переводим наш Wi-Fi адаптер в режим мониторинга:

- Ищем все окружающие точки доступа и находим BSSID нашей, на которой собираемся проверить работу Ривера:

- Запускаем перебор и ждем успешного завершения (странное число – BSSID):

Вот и вся актуальная информация (а для новых моделей – неактуальная). Проверьте все на себе, а в идеале просто отключите WPS, чтобы не терять время напрасно. Можно ли взломать сейчас Wi-Fi – как по мне, это больше игра в рулетку, повезет – не повезет. Уменьшить шансы злоумышленникам и есть наша главная задача в этой игре. Так что смотрите, изучайте, а если остались какие-то вопросы – смело пишите их в комментариях ниже. Обязательно рассмотрим!

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Атака на Wi-Fi с WPS, используя Reaver

Что такое WPS

Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi.

WPS придумывался для упрощения развёртывания и подключения к Wi-Fi сетям.

Есть два типа WPS: WPS с пин-кодом из 8 цифр, на клиенте нужно ввести тот же код, что и на точке доступа, и кнопка WPS — нужно нажать кнопку на точке доступа и на клиенте с интервалом меньше двух минут, тогда они соединятся друг с другом.

Точки доступа, у которых включён WPS, уязвимы к атаке брут-форса (перебора) данного ПИНа. После того, как подобран WPS ПИН можно подключиться к точке доступа, а также узнать её WPA/WPA2 пароль. Перебор возможен только на точках доступа, для которых нужно вводить цифры, но невозможен там, где нужно нажимать кнопки.

Всего необходимо перебрать только 11000, что можно сделать за часы-дни.

Для перебора WPS ПИНов используются разные программы, самыми популярными являются Reaver и Bully. В данной инструкции я покажу, как использовать Reaver для взлома Wi-Fi.

Уязвимость WPS

В декабре 2011 Стефан Фибёк (англ. Stefan Viehböck) и Крейг Хеффнер (англ. Craig Heffner) рассказали о серьёзных прорехах в протоколе WPS. Оказалось, что если в точке доступа активирован WPS c PIN (который по умолчанию включен в большинстве роутеров), то подобрать PIN-код для подключения можно за считанные часы.

PIN-код состоит из восьми цифр — следовательно, существует 108 (100 000 000) вариантов PIN-кода для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой контрольную сумму, которая можно вычислить на основании первых семи цифр. Таким образом количество вариантов уже сокращается до 107 (10 000 000).

Авторизация по WPS предполагает отправку клиентом последовательности цифр PIN-кода и пакетов M4 или M6 и ответы на них от базовой станции. Если первые 4 цифры PIN-кода некорректны то получив их точка доступа отправит EAP-NACK сразу после получения M4, а если была ошибка в последних 3 цифрах правой части (8-ое число не считаем так как оно легко генерируется атакующим по формуле) — то после получения M6. Таким образом, недостаток протокола позволяет разделить PIN-код на две части, 4 начальные цифры и 3 последующие и проверять каждую часть на корректность отдельно используя базовую станцию как оракула, который подсказывает правильная ли последовательность цифр была отправлена.

Если PIN-код разбить на две части: Следовательно, получается 10 4 (10 000) вариантов для первой половины и 10 3 (1000) для второй. В итоге это составляет всего лишь 11 000 вариантов для полного перебора, что в более 9000 раз меньше исходного числа вариантов 10 8 .

Таким образом вместо одного большого пространства значений 10 7 мы получаем два по 10 4 и 10 3 , и, понятно, что 10 7 <> 10 4 +10 3 . В итоге достаточно протестировать 11 000 комбинаций (больше 4-х цифр на тысячу) вместо 10 000 000.

Также были обнаружены уязвимости в генераторе случайных чисел маршрутизаторов некоторых производителей. Уязвимость получила название pixie dust. Для уязвимых роутеров можно получить pin после первой попытки и оффлайн-брутфорса.

Защита от взлома WPS

Защититься от атаки можно пока одним способом — отключить WPS с пином в настройках роутера. Правда, сделать это возможно далеко не всегда, иногда WPS отключается только полностью. Самое большее, что могут сделать производители — выпустить прошивку, позволяющую вводить таймаут на блокировку функции, например, после 5 неудачных попыток ввода PIN-кода, что усложнит брутфорс и увеличит время подбора идентификатора злоумышленником.

Какая беспроводная карта подойдёт для перебора WPS

Необходима беспроводная карта, которая поддерживает режим монитора и способна делать инъекции. Т.е. в теории должна была бы подойти любая карта из этого списка.

Но на практике в Reaver присутствуют несколько багов, из-за которых невозможно выполнить перебор WPS пинов беспроводными картами с чипсетом Ralink, которые используют драйвера rt2800usb (чипы RT3070, RT3272, RT3570, RT3572 и т.д.), а также для карт с чипсетом Intel.

Разработчики Reaver (мода reaver-wps-fork-t6x) пытаются исправить эту ситуацию, в последнем релизе уже устранено несколько багов, но работа ещё не закончена. На момент написания рекомендуется использовать с Reaver беспроводной адаптер Alfa AWUS036NHA , поскольку у неё чипсет Atheros AR9271, который прекрасно работает с Reaver.

Если у вас есть только карта на чипсете Ralink, то вам следует изучить материал:

Алгоритм атаки на WPS

- Переводим беспроводной интерфейс в режим монитора

- Ищем цели для атаки

- Проверяем на подверженность Pixie Dust

- Пробуем, подойдут ли ПИНы из базы данных известных ПИНов и сгеренированные по определённым алгоритмам.

- Запускаем полный перебор, если предыдущие шаги не дали результата.

- Если получен ПИН, но не показан WPA пароль, то запускаем команды для получения пароля от Wi-Fi.

Перевод беспроводной карты в режим монитора

Для поиска сетей с WPS, а также для атаки на них нам понадобиться перевести Wi-Fi карту в режим монитора.

Закрываем программы, которые могут помешать нашей атаке:

Узнаём имя беспроводного интерфейса:

И переводим его в режим монитора (замените wlan0 на имя вашего интерфейса, если оно отличается):

Новый сетевой интерфейс в режиме монитора также называется wlan0.

Если у вас другое имя беспроводного сетевого интерфейса, то во всех последующих командах вставляйте его вместо wlan0.

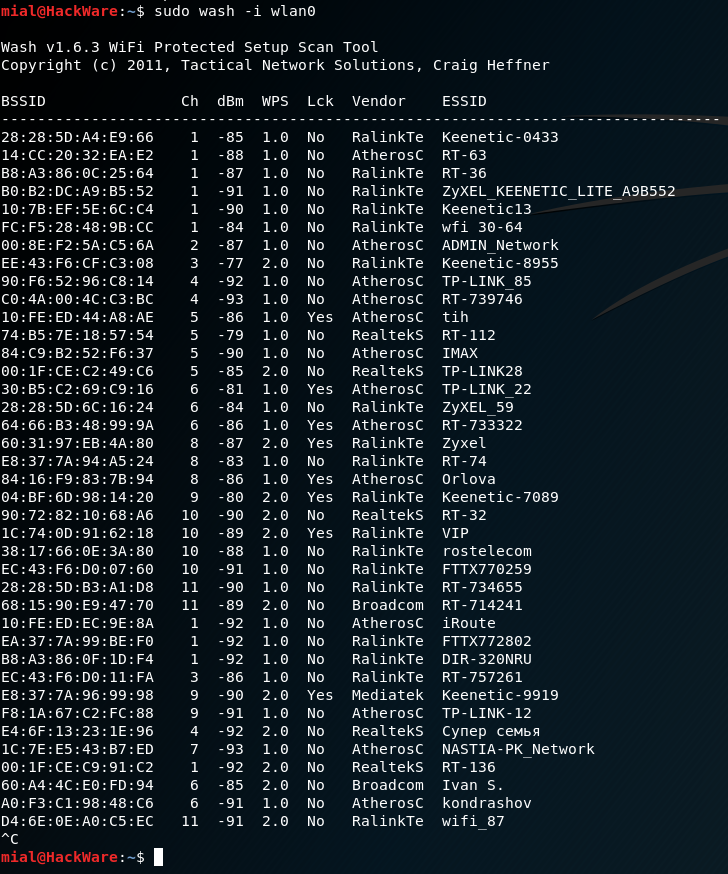

Поиск точек доступа с включённым WPS

Очень многие ТД имеют функционал по работе с WPS. Но у многих эта функция отключена, а у тех, у которых включена, может быть заблокирована (например, из-за нескольких неудачных попыток подбора ПИНа).

Чтобы собрать информацию о точках доступа мы воспользуемся программой Wash, которая поставляется вместе с Reaver и именно для этого и предназначена.

Через несколько минут работы программы будет выведен похожий список:

Для завершения работы программы нажмите CTRL+c.

Wash – это утилита для выявления точек доступа с включённым WPS. Выше показан пример исследования на live («живом») интерфейсе, также она может сканировать pcap файлы (несколько за один раз).

Wash показывает следующую информацию об обнаруженных точках доступа:

Для атаки подходят только точки доступа, у которых в колонке Lck стоит No, т.е. у которых не заблокирован WPS.

По умолчанию wash выполняет пассивное исследование. Т.е. программа не отправляет какие-либо пакеты и остаётся абсолютно незаметной для возможных систем мониторинга беспроводной активности. Тем не менее, можно указать опцию -s и тогда wash будет отправлять probe requests (зондирующие запросы) к каждой ТД, это позволит получить больше информации о ТД.

Для того, чтобы проводить поиск на 5GHz 802.11 каналах используется опция -5.

Больше информации о Wash и её опциях, а также ссылки на дополнительные инструкции вы найдёте здесь https://kali.tools/?p=359.

Искать ТД с WPS можно и другими инструментами, дополнительная информация об этом в статье «Поиск беспроводных точек доступа с включённым WPS: использование программ Wash, Airodump-ng и Wifite»,

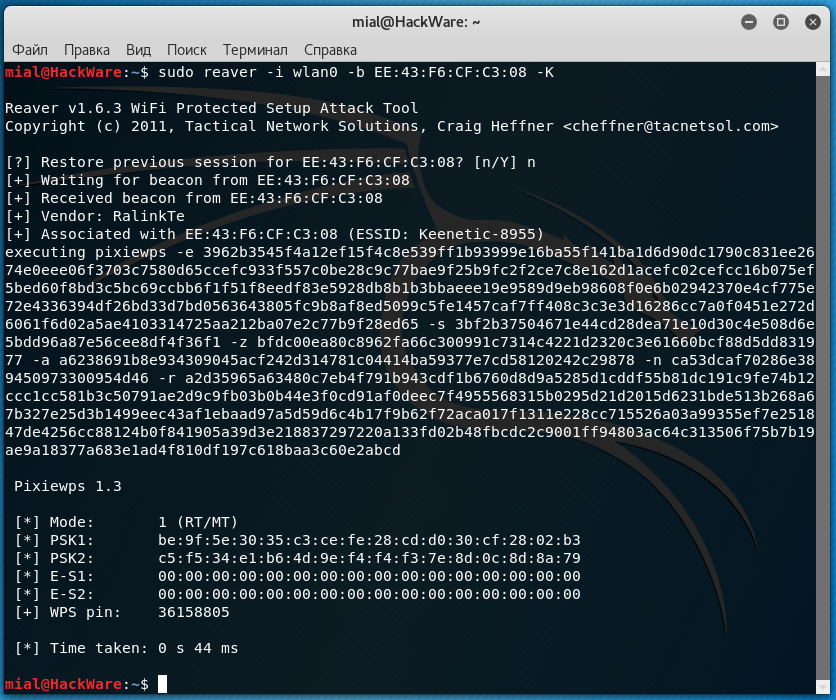

Проверка на уязвимость Pixie Dust в Reaver

Атака Pixie Dust позволяет очень быстро получить ПИН. Но не все Точки Доступа подвержены этой уязвимости.

Для проверки конкретной ТД на эту уязвимость с помощью Reaver используется опция -K. Т.е. команда имеет следующий вид:

MAC адрес Точки Доступа можно взять из столбца BSSID полученного в Wash вывода.

К примеру, меня заинтересовала следующая точка доступа:

Тогда команда для атаки будет выглядеть так:

Как можно увидеть на скриншоте, ТД оказалась уязвимой, и получен её WPS пин:

При выполнении атаки Pixie Dust не происходит получение WPA пароля (пароля от Wi-Fi сети), как его узнать будет показано ниже.

Если точка доступа неуязвима к Pixie Dust, то прежде чем перейти к полному перебору рекомендуется попробовать наиболее вероятные варианты для атакуемой Точки Доступа. Как это сделать описано в заметке «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Полный перебор WPS пинов с Reaver

Если ни один из описанных методов не помог, то переходим к полному перебору, который может занять часы или даже сутки.

Команда для запуска перебора похожа на предыдущую, но отсутствует опция, запускающая атаку Pixie Dust:

Перебор WPS пинов может идти неудачно по многим причинам, поэтому для более подробного вывода, чтобы определить, в чём проблема, используются опции -v, -vv или -vvv. Как можно догадаться, чем больше букв v, тем больше будет выведено подробной информации.

Дополнительную информацию о других опциях Reaver, а также подробное описание других ходовых опций, вы найдёте здесь: https://kali.tools/?p=355

Получение пароля Wi-Fi при известном WPS пине в Reaver

Если атака Pixie Dust прошла успешно, то показывается только ПИН. При полном переборе показывается и пин и WPA пароль. Если у вас уже есть пин, то для получения пароля Wi-Fi сети вам нужно в Reaver использовать опцию -p, после которой указать известный ПИН.

Если опция -p по каким-то причинам не срабатывает для вас, то попробуйте использовать wpa_supplicant, как это описано в заметке «Решение проблемы: Reaver показывает WPS пин, но не показывает пароль WPA-PSK».