- Взлом пароля wifi из Windows: практика.

- Что нам понадобиться:

- Взлом пароля wifi . Поехали

- Взлом пароля wifi . Расшифровываем данные.

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Программы для взлома Wi-Fi

- Перевод в режим монитора

- Захват рукопожатий

- Инъекция фреймов в Wi-Fi сети

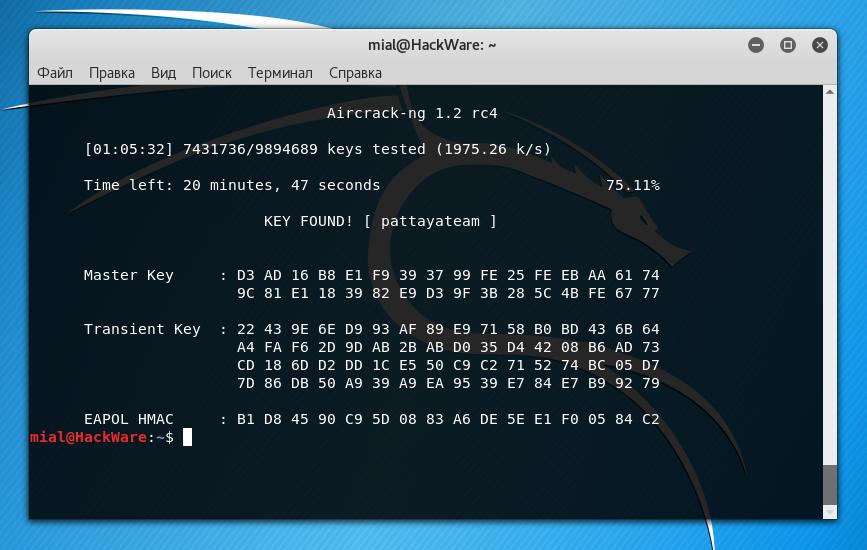

- Взлом паролей из рукопожатий и WEP

- Атака на WPS

- Инструменты автоматизации взлома Wi-FI, инструменты с графическими интерфейсами

- Социальная инженерия для взлома пароля Wi-Fi

- Мошеннические точки доступа

- Глушение Wi-Fi

- Где скачать программы для взлома Wi-Fi

- Взлом Wi-Fi в Windows

- Взлом Wi-Fi в Kali Linux

- Программы для быстрого взлома Wi-Fi

- Как использовать программы для взлома Wi-Fi

- Связанные статьи:

- Рекомендуется Вам:

- 15 комментариев to Программы для взлома Wi-Fi

Взлом пароля wifi из Windows: практика.

Взлом пароля wifi хакером, или как они это делают.

Всем привет и сегодня мы рассмотрим взлом пароля wifi с ключом шифрования WPA2-PSK. Это наиболее сложный на сегодня из методов шифрования, его использует большинство пользователей, впрочем, лишь слепо, в большинстве своём, доверяя настройкам купленного роутера и разговорам в сети. Но так или иначе, сами того не зная, пользователи достаточно надёжно шифруют своё беспроводное соединение. А мы попробуем его расшифровать. Причём взлом пароля wifi будет проходить в среде Windows, что уже само по себе интересно (все любители хакинга сидят всегда на Linux-системах, самыми примечательными из которых являются представительницы семейства Кали – по имени индийской богини войны и зла). Посмотрим, что хакер может вам противопоставить.

Аналогичный способ для подбора паролей к чужому wifi рассмотрен для операционной системы Кали Линукс очень подробно в серии статей

И сразу объективное мнение вместо запоздалого эпиграфа. Описанный взлом пароля wifi работает на все 100% при выполнении всех условий. Но поверьте, специально приобретать эти программы (а в Линукс-сборках они АБСОЛЮТНО бесплатны) и отдельно покупать специальный модем, чтобы успешно осуществить взлом пароля wifi у соседей по квартире или работе…. не тот случай. Много вы не накачаете, так как при загруженности канала ваши подопытные рано или поздно забьют тревогу. А вычислить подозрительного субъекта с ноутбуком, околачивающегося рядом – это вопрос времени. Потому, кроме тревоги, они могут забить кое-что потяжелее кое-кому в заднее место. Такой взлом пароля wifi подходит для одноразовых или одномоментных акций с последующим исчезновением. Об этом после.

Серию по взлому я начну с модернизированного мной перевода статьи одного индийского автора, цели которого схожи с нашими. Его статья бездумно и слепо копируется разными копирайтерами, которые неизбежно сталкиваются с некоторыми ошибками, которые я здесь и рассмотрю. Хорош этот взлом пароля wifi или плох – опущу подробности. Но сразу заявляю – меня ожидала сплошная череда разочарований и танцев с бубном, что не помешало, однако, успешно подключиться к соседским сетям.

Перед началом процесса советую ознакомиться со списком необходимого обеспечения, ибо скорее всего, за нужным модемом вам придётся сбегать в специализированный магазин.

Что нам понадобиться:

- Операционная система Windows 7 64-битной версии (желательно не ниже), так как количество используемых девайсов для этой системы гораздо больше, чем для предыдущих версий Windows. Соответственно для работы нам понадобятся права администратора. Взлом пароля wi-fi можно проводить и из-под Windows XP, но она уже устарела и проблем с подходящими модемами будет больше.

- Компьютер с высокой вычислительной способностью. Когда я говорю про вычислительную способность, я имею ввиду не жалкие 2-4 ядра. Речь идёт о DUAL видеокартах. Именно на них будет лежать основное бремя вычислительного процесса. Бюджетный ноутбук с недорогим AMD или Celeron-ом и интегрированной видеокартой внутри усложнит процесс расшифровки пароля. Есть вариант использования связки ноутбук – десктоп. Я использовал первый для перехвата пароля поблизости от точки, которая была мне нужна, второй – для расшифровки по словарю. У кого ноутбук / компьютер ОЧЕНЬ производительный – можно обойтись и одним лэптопом.

- Модем помощнее и не только поэтому. Напомню, подойдёт не всякий. Список подходящих и совместимых с версией Windows вы найдёте на сайте программы, которая идёт следующей в нашем списке. Он, список, обширен, но, бьюсь об заклад, именно у вас он не установлен. Цена вопроса 700 – 1200 руб.

- Программа CommViewWiFi . Читайте, есть страницы на русском. А вот и список адаптеров, которые можно использовать для взлома (предполагаю, что он устаревает с каждым днём). Цена вопроса – от 17 000 руб. за программу. В противном случае перехват трафика будет производиться короткое время, объёма пакетов будет недостаточно для каких-либо результатов. Кому захочется взять гораздо дешевле – можно поискать на торрент-трекерах, но я вам ничего не говорил. Впрочем, далеко за “специальными” модемами ходить не надо – вот такая Альфа-карта идеально подходит и совсем недорог.

- Программа Elcomsoft Wireless Security Auditor . Цена за программу – от 300 американских рублей. Опять же, можно почитать про программу по-русски и попробовать найти подешевле.

Обе программы позиционируются как утилиты для проверки безопасности беспроводных сетей и защиты от взлома собственных точек доступа. Но мы-то понимаем, что это лишь официальная версия. Программы обе очень хороши и способны в умелых руках на многое. Сейчас мы будем использовать лишь толику их функций.

Взлом пароля wifi . Поехали

Предполагаю, что необходимое оборудование куплено, а программы скачаны и установлены. Один из модемов в списке обошёлся мне рублей в шестьсот (TP-LINK N600), этим мои затраты и окончились ). При запуске CommView, если модем подобран правильно, программа его перенастроит под собственные нужды. Перед тем, как проводить взлом пароля wifi , советую отключить встроенный или используемый ранее модем. Это делается в Диспетчере устройств. Найдите своё работающее с сетью по умолчанию устройство и отключите его.

Запускаем, как я писал, CommView. На несколько секунд на экране мелькнёт процесс реконфигурации

На секунду подправим некоторые из настроек. В панели инструментов нажмите на кнопку Настройка. Выберите Установки… Выберите вкладку Memory Usage (Использование памяти) и сдвиньте ползунок буфера драйвера максимально вправо. Другие настройки нас устроят по умолчанию.

В окне программы в верхнем левом углу нажмите на синюю стрелку. Начнутся захват пакетов от всех находящихся поблизости передающих точек беспроводного доступа. В зависимости от местоположения и времени суток даже в одном и том же месте список всегда разный. Вот мой (названия и mac-адреса я затёр, не буду объяснять почему)

Далее. В правой части окна программы активируйте функцию Single channel mode и выберите необходимый вам. Если список короткий, выбрать можно будет быстрее. Нацеливайтесь на тот, у кого сигнал сильнее и без лишнего шума, то есть помех. Канал моей жертвы, как видно по рисунку, – 4. Перезапускаем программу.

Спустя минут пять сохраним полученную информацию для последующей расшифровки. Жмите на кнопку с дискетой и сохраните файл под любым именем в любое место.

Взлом пароля wifi . Расшифровываем данные.

Запускаем программу Elcomsoft Wireless Security Auditor.

В левой части программы щёлкаем по кнопке Импорт данных и выбираем файл предыдущей программы CommView. Если пакетов несколько, выберите все. Щёлкаем по кнопке начать атаку.

Теперь вспомните о производительности вашего компьютера. На моём ноутбуке ушло несколько часов на расшифровку пароля. Я вам посоветую захватить пакеты в нужном для вас месте (работе, школе, институте), скопировать файл CommView на флешку и запустить Elcomsoft Wireless Security Auditor уже на более мощном десктопе (если возможен такой вариант) дома, в спокойной обстановке. Можно оставить на ночь. В противном случае ждать придётся долго. У меня ушли сутки. Так что рассчитывайте свои возможности.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

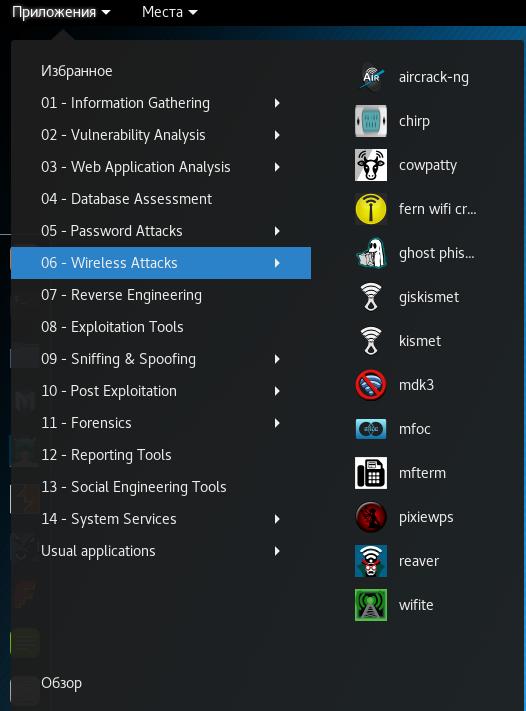

Программы для взлома Wi-Fi

Здесь перечислены самые популярные и самые лучшие программы для взлома Wi-Fi. Если вам непонятны некоторые термины («рукопожатие», «режим монитора» и т.д.), то прочитайте «Как взломать Wi-Fi» — многое станет ясным.

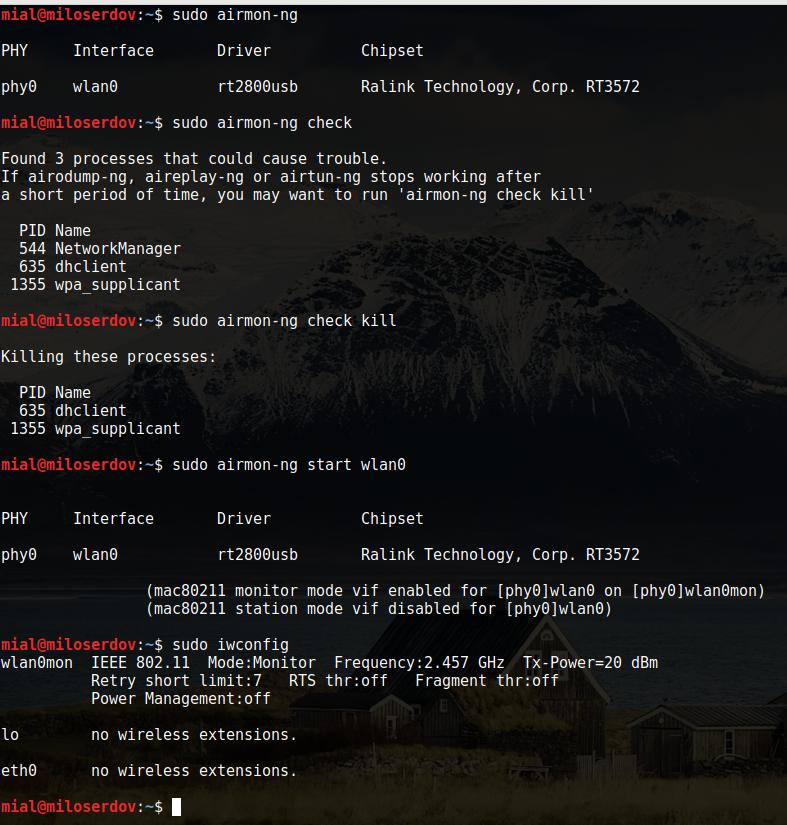

Перевод в режим монитора

airmon-ng – это баш скрипт, созданный для перевода беспроводных карт в режим наблюдения (монитора). Также имеет опцию для закрытия мешающих режиму монитора программ. Иногда может давать сбой – в этих случаях рекомендуется использовать «ручной» перевод в режим монитора.

boop – программа из пакета BoopSuite для перевода беспроводной карты в режим монитора и в управляемый режим.

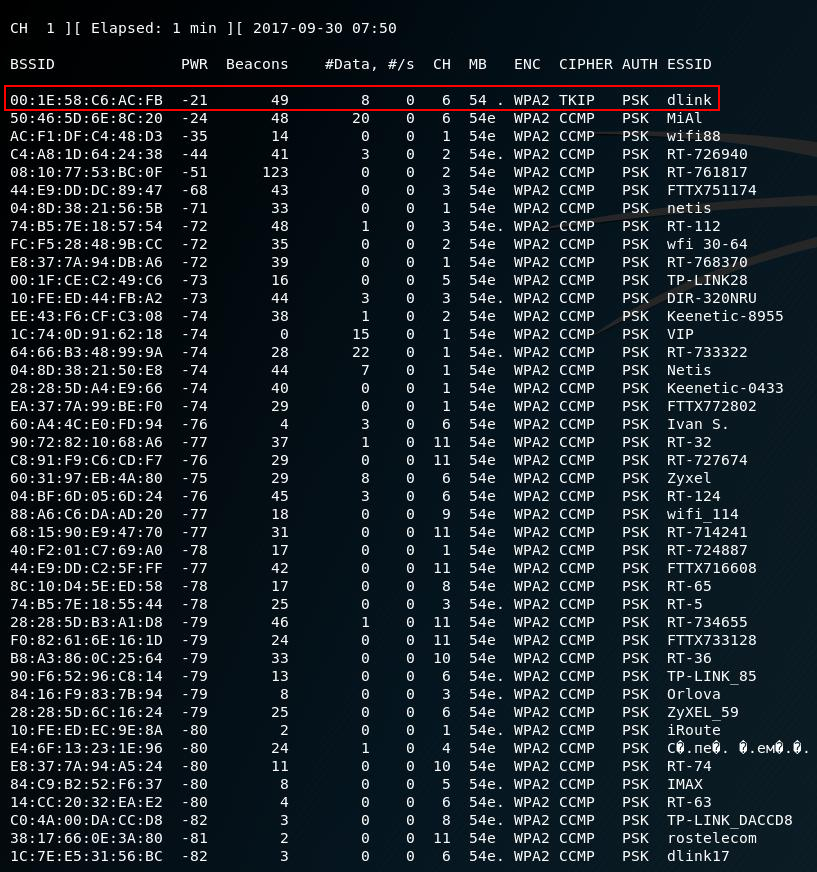

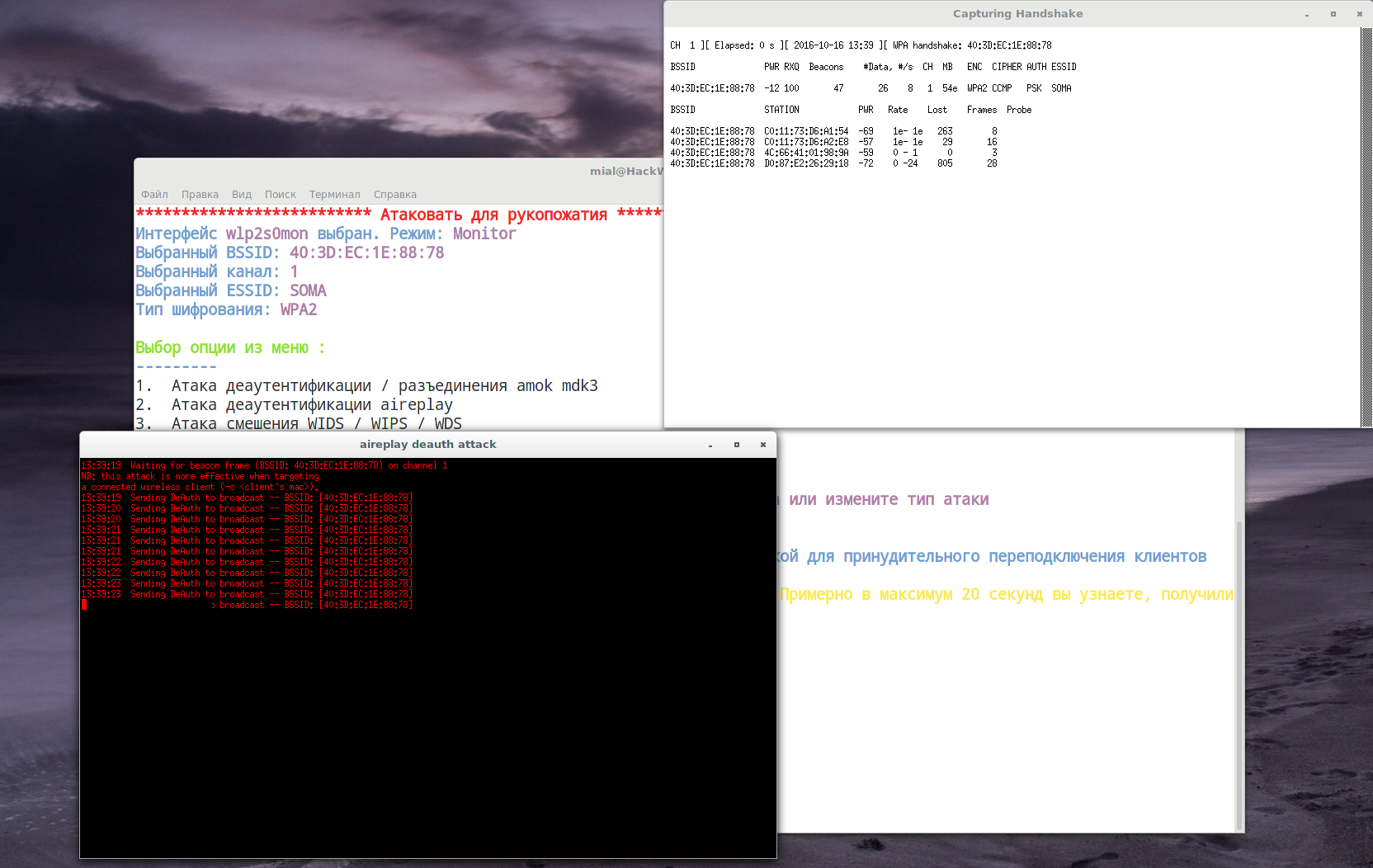

Захват рукопожатий

airodump-ng – инструмент для захвата беспроводных пакетов. Очень часто применяется для захвата четырёхэтапных рукопожатий, используемых в дальнейшем для взлома пароля Wi-Fi сети. Может захватывать любые фреймы беспроводных сетей для последующего анализа.

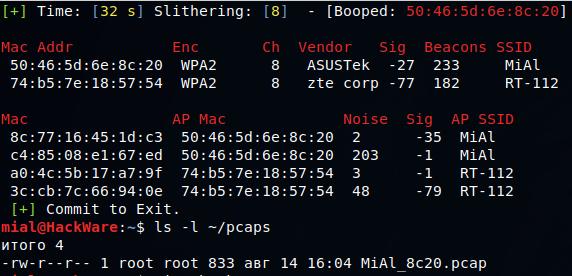

boopsniff – программа из пакета BoopSuite для показа точек доступа в диапазоне доступности и захвата рукопожатий.

Airbase-ng – это многоцелевой инструмент, предназначенный для атаки клиентов, а не точки доступа. Может применяться для захвата половинчатых рукопожатий, алгоритм атаки при этом следующий: Airbase-ng смотрит, какие точки доступа ищут клиенты (например, сотовый телефон, в котором включен Wi-Fi) и создаёт точку доступа с этим именем; клиент пытается подключиться к этой ненастоящей точке доступа, в результате захватывается половина рукопожатия, которое пригодно для взлома пароля от истинной Wi-Fi сети.

WPA2-HalfHandshake-Crack – это рабочий концепт для демонстрации возможности того, что для взлома WPA2 сети достаточно захватить рукопожатие (handshake) от пользователя, пытающегося подключиться к фальшивой ТД. Т.е. захватывает половинчатое рукопожатие.

zizzania автоматизирует захват рукопожатий для всех точек доступа в пределах досягаемости.

Инъекция фреймов в Wi-Fi сети

Aireplay-ng используется для инъекции (инжекта) фреймов. Очень часто применяется для атаки деаутентификация, смысл которой заключается в том, что отправляются, фреймы из-за которых клиенты отключаются от точки доступа; после этого клиенты вновь подключаются к своей точке доступа, в результате чего атакующей имеет возможность захватить рукопожатие.

boopstrike – программа из пакета BoopSuite для выполнения атак деаутентификация.

Взлом паролей из рукопожатий и WEP

Hashcat – универсальный и самый быстрый взломщик паролей. Среди прочих, также умеет взламывать пароль от Wi-Fi сетей. Самой быстрой её делает то, что она одновременно использует видеокарты и центральный процессор для перебора возможных вариантов пароля.

Aircrack-ng – это программа по взлому WEP и WPA/WPA2 паролей. Для взлома пароля WEP необходимо собрать достаточное количество определённых фреймов, далее используются различные техники для раскрытия пароля. Для взлома пароля WPA/WPA2 необходимо захватить рукопожатие. Для WPA/WPA2 программа Aircrack-ng умеет применять только атаку по словарю (полный перебор отсутствует).

Pyrit – это взломщик ключей WPA/WPA2-PSK с использованием видеокарт.

Pyrit позволяет создавать массивные базы данных предварительно вычисленных данных. Эти данные рассчитываются для перехваченной в фазе аутентификации WPA/WPA2-PSK информации от конкретной точки доступа. В конечном счёте, эти базы данных используются для взлома пароля WPA/WPA2. При этом достигается хороший компромисс между занимаемым пространством и временем.

coWPAtty – создаёт аналогичные таблицы, как и Pyrit, с предварительно рассчитанными данными. Но в отличие от Pyrit не использует графическую карту, поэтому работает медленнее.

WPA2-HalfHandshake-Crack – умеет взламывать половинчатые рукопожатия методом перебора.

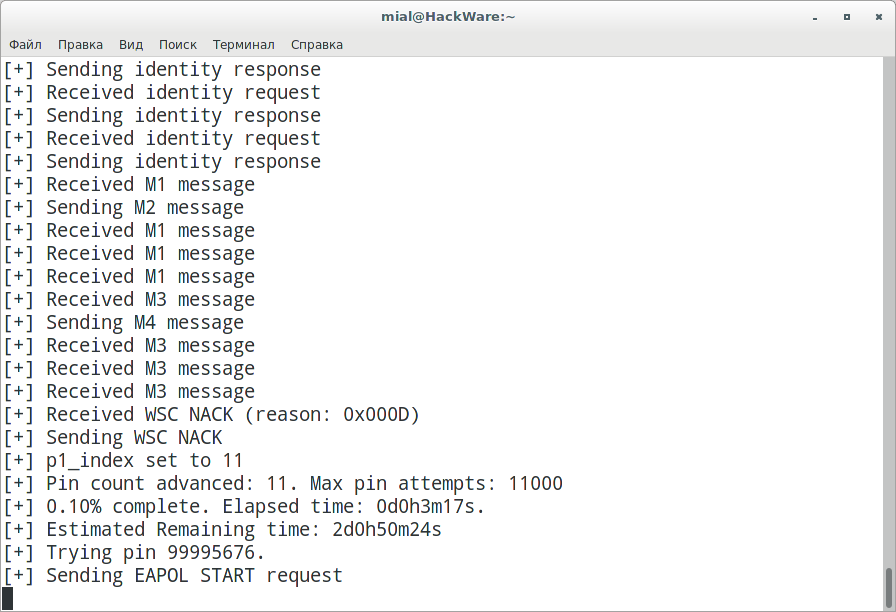

Атака на WPS

Reaver предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Reaver создан для надёжной и практичной атаки на WPS, он прошёл тестирование на большом количестве точек доступа с разными реализациями WPS. В среднем, Reaver раскрывает пароль WPA/WPA2 в виде простого текста целевой точки доступа (ТД) за 4-10 часов, в зависимости от ТД. На практике, ему обычно нужна половина этого времени на предположение пина WPS и разгадки пароля.

Bully – это реализация атаки брут-фрса WPS, написанная на C. Её концепция идентична другим программам, которые эксплуатируют уязвимость WPS спецификации. У программы есть несколько улучшений по сравнению с оригинальным кодом reaver. Сюда относятся меньше зависимостей, улучшенная производительность памяти и ЦПУ, корректная обработка порядка байт и большее количество опций. Программа работает на Linux и была специально созданной для работы на встроенных системах Linux (OpenWrt и т.д.) независимо от архитектуры.

Bully обеспечивает ряд усовершенствований в обнаружении и обработке аномальных сценариев. С большим успехом она была протестирована на точках доступа ряда производителей с различными настройками.

Pixiewps — это инструмент, написанный на C, он используется для офлайн брутфорса пина WPS посредством эксплуатирования низкой или несуществующий энтропии некоторых точек доступа (атака pixie dust).

В отличии от традиционных онлайн атак брут-форса на пин, которые реализованы в таких инструментах как Reaver или Bully, которые предназначены для восстановления пина в течение нескольких часов, этому методу для получения пина требуется от миллисекунд до минут, в зависимости от цели. Конечно, метод срабатывает только если цель уязвима.

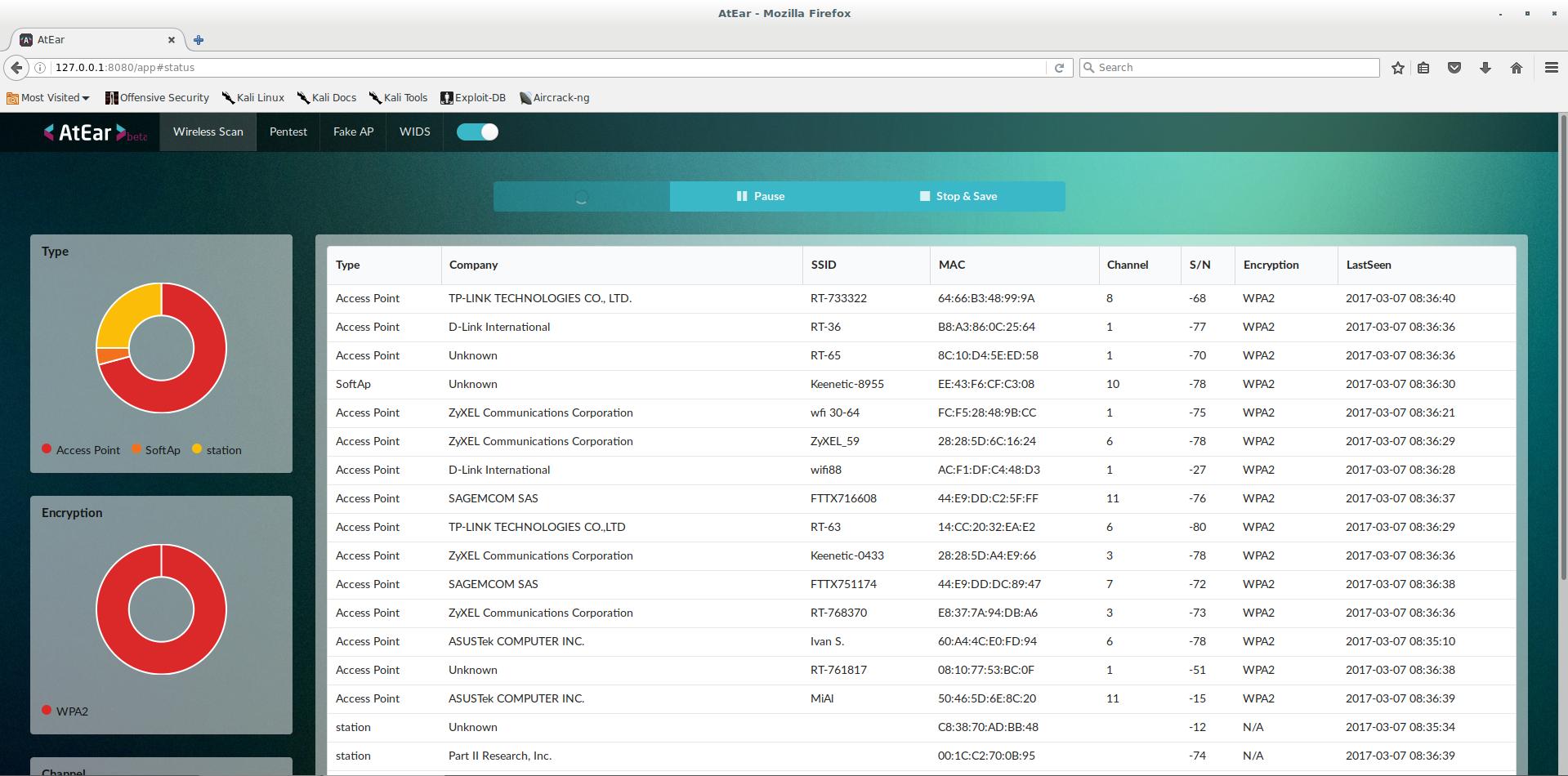

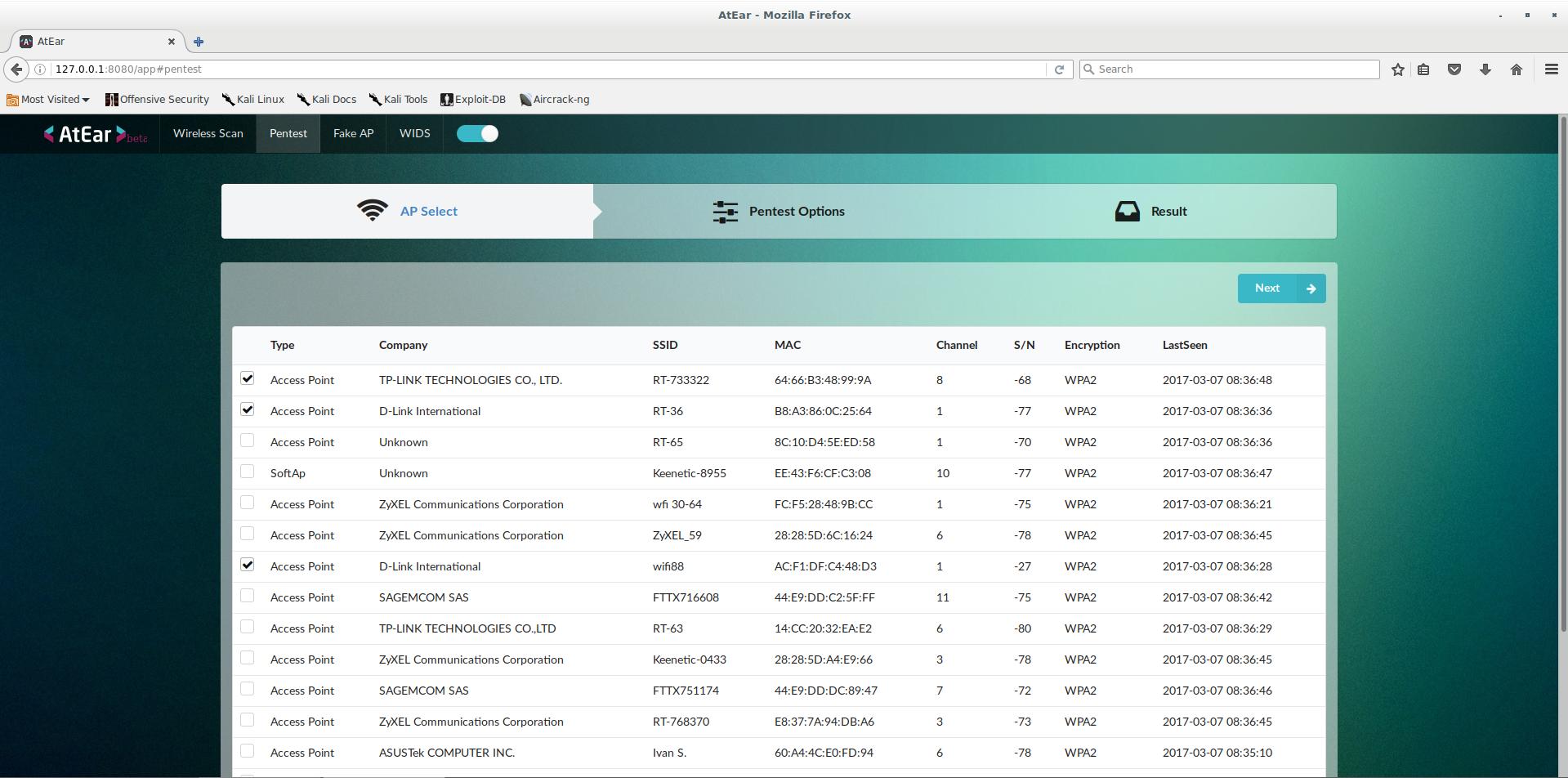

Инструменты автоматизации взлома Wi-FI, инструменты с графическими интерфейсами

WiFite – это инструмент для автоматизированной беспроводной атаки. Главной целью является пароль от Wi-Fi сети. Для его получения сначала атакуются слабые технологии защиты (если они имеются), а затем захватывается рукопожатие для подбора пароля.

airgeddon – это многофункциональный Баш скрипт для систем Linux по аудиту беспроводных сетей. Умеет выполнять все популярные атаки на Wi-Fi. Автоматизирует рутинные процессы для аудита Wi-Fi.

AtEar – программа с настоящим графическим веб-интерфейсом, позволяющая автоматизировать многие атаки на Wi-Fi, а также выявлять атаки на беспроводные сети.

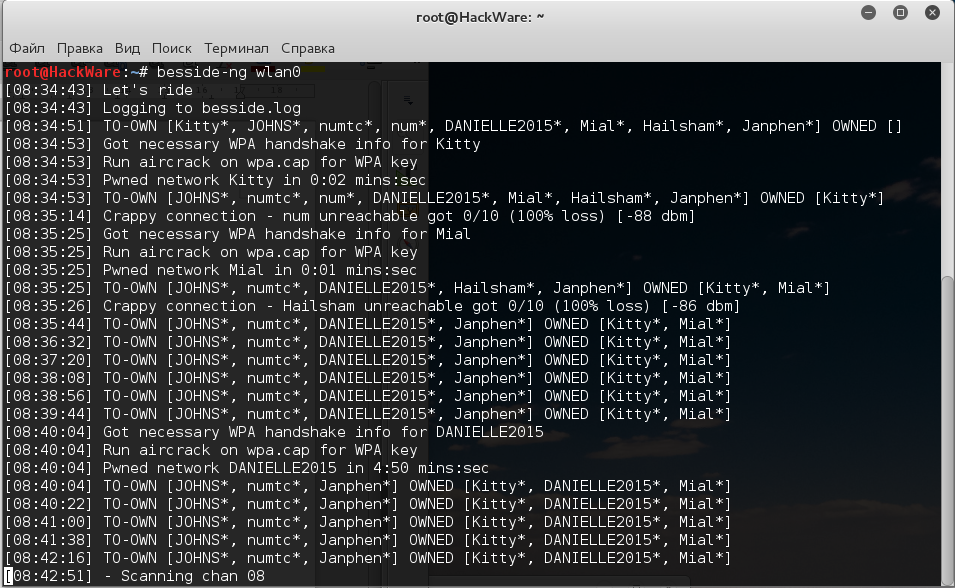

besside-ng взламывает WEP или WPA ключ без вмешательства пользователей. Точнее говоря, ключи для сетей WEP действительно взламываются на компьютере, а для WPA захватываются рукопожатия.

Fern Wifi Cracker – это программное обеспечение для аудита беспроводной безопасности, написано с использованием языка программирования Python и библиотеки Python Qt GUI. Программа способна взламывать и восстанавливать WEP/WPA/WPS ключи и также запускать другие сетевые атаки на беспроводные или проводные сети.

Социальная инженерия для взлома пароля Wi-Fi

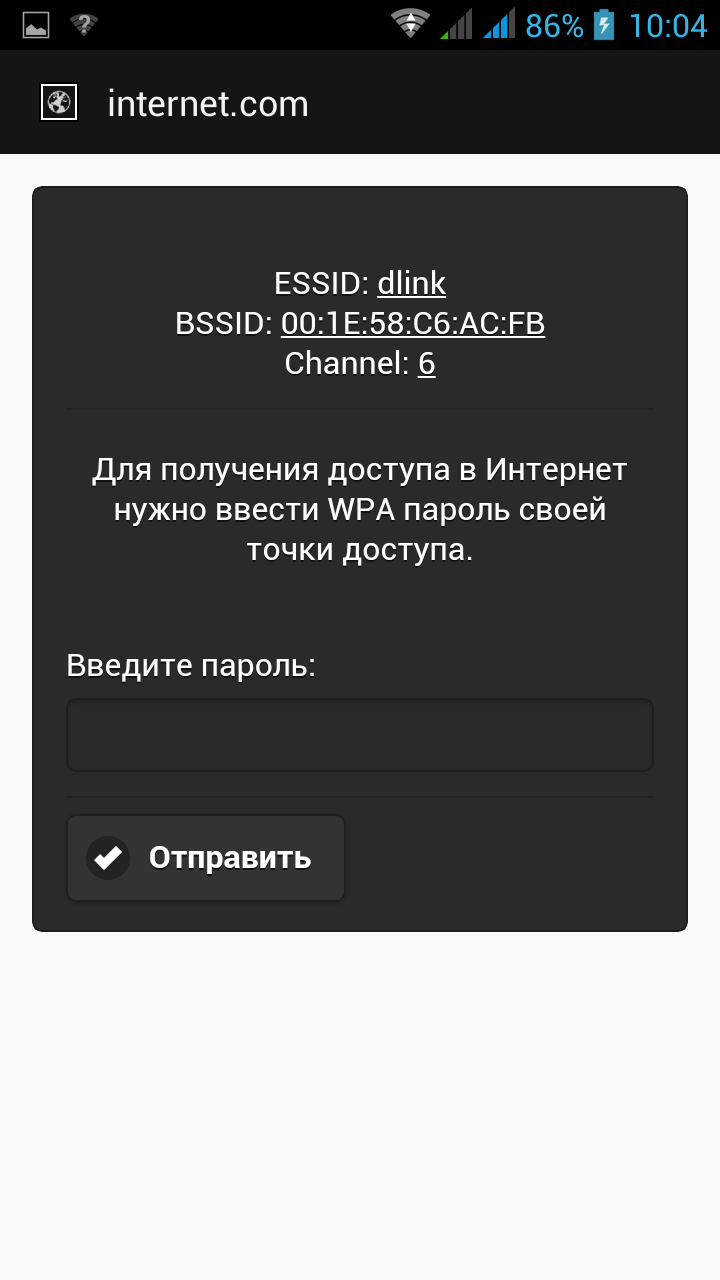

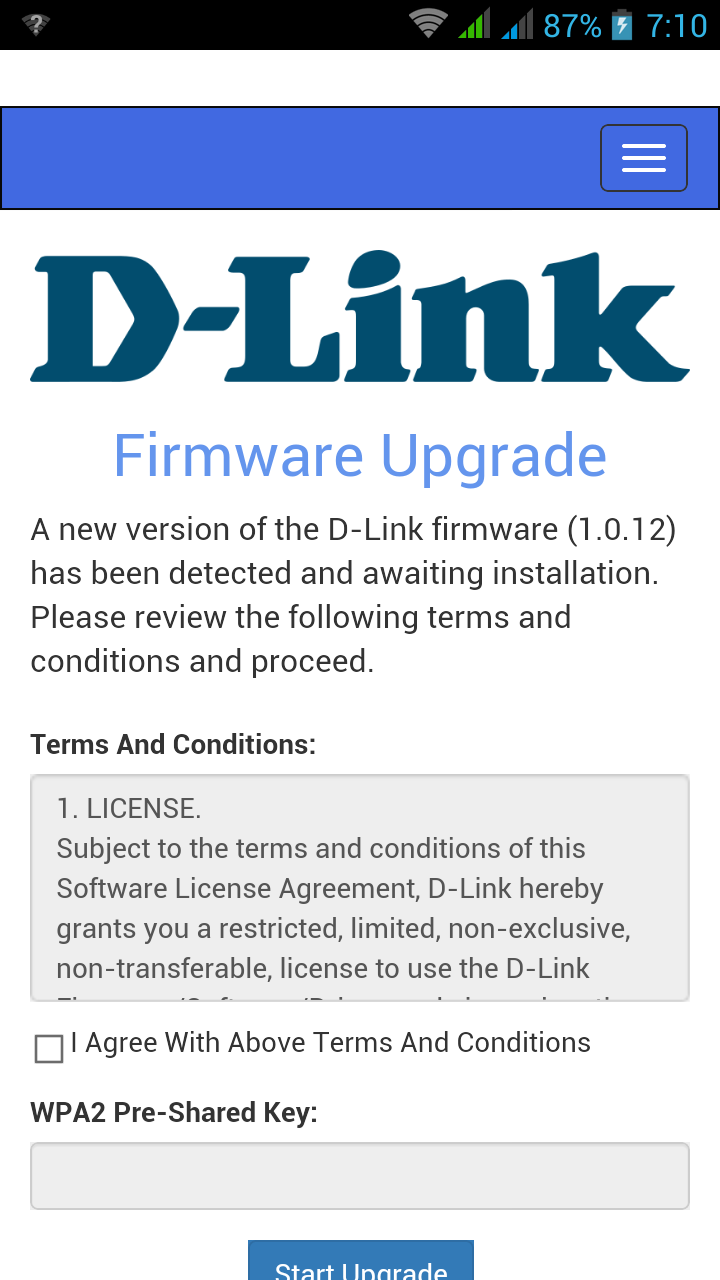

Fluxion – создаёт копию оригинальной точки доступа, чтобы пользователи подключились к ней, для этого одновременно блокирует истинную точку доступа; после того, как пользователи подключаться к фальшивой ТД, под разными предлогами спрашивает у них пароль от беспроводной сети.

Wifiphisher предназначена для фишинговой атаки на WiFi сети в целях получения паролей от ТД и другой персональной информации. Этот инструмент основан на атаке социальной инженерии. Т.е. эта программа не содержит каких-либо инструментов для брутфорсинга. Это простой способ получить учётные данные от сайтов или пароли от WPA/WPA2.

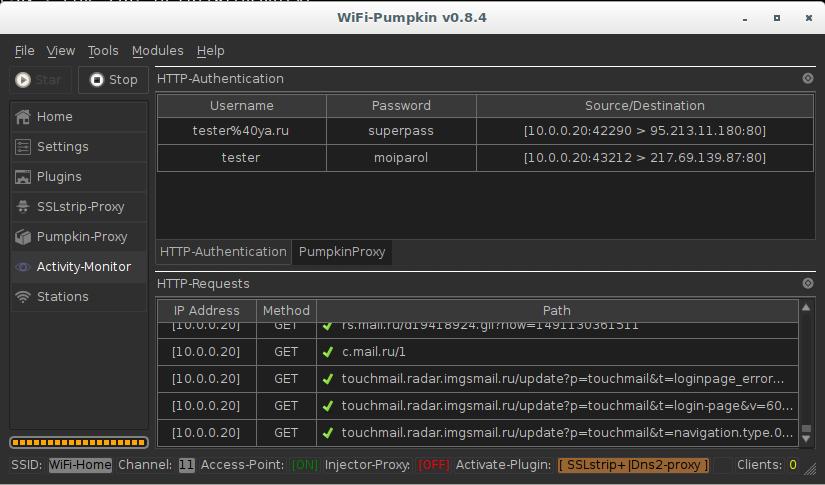

Мошеннические точки доступа

WiFi-Pumpkin (ранее 3vilTwinAttacker) – этот инструмент создаёт мошенническую точку доступа Wi-Fi, якобы для обеспечения беспроводных услуг Интернет, а на самом деле следящую за трафиком. Может использоваться для захвата учётных данных неподозревающего пользователя как перехватом данных, так и фишингом.

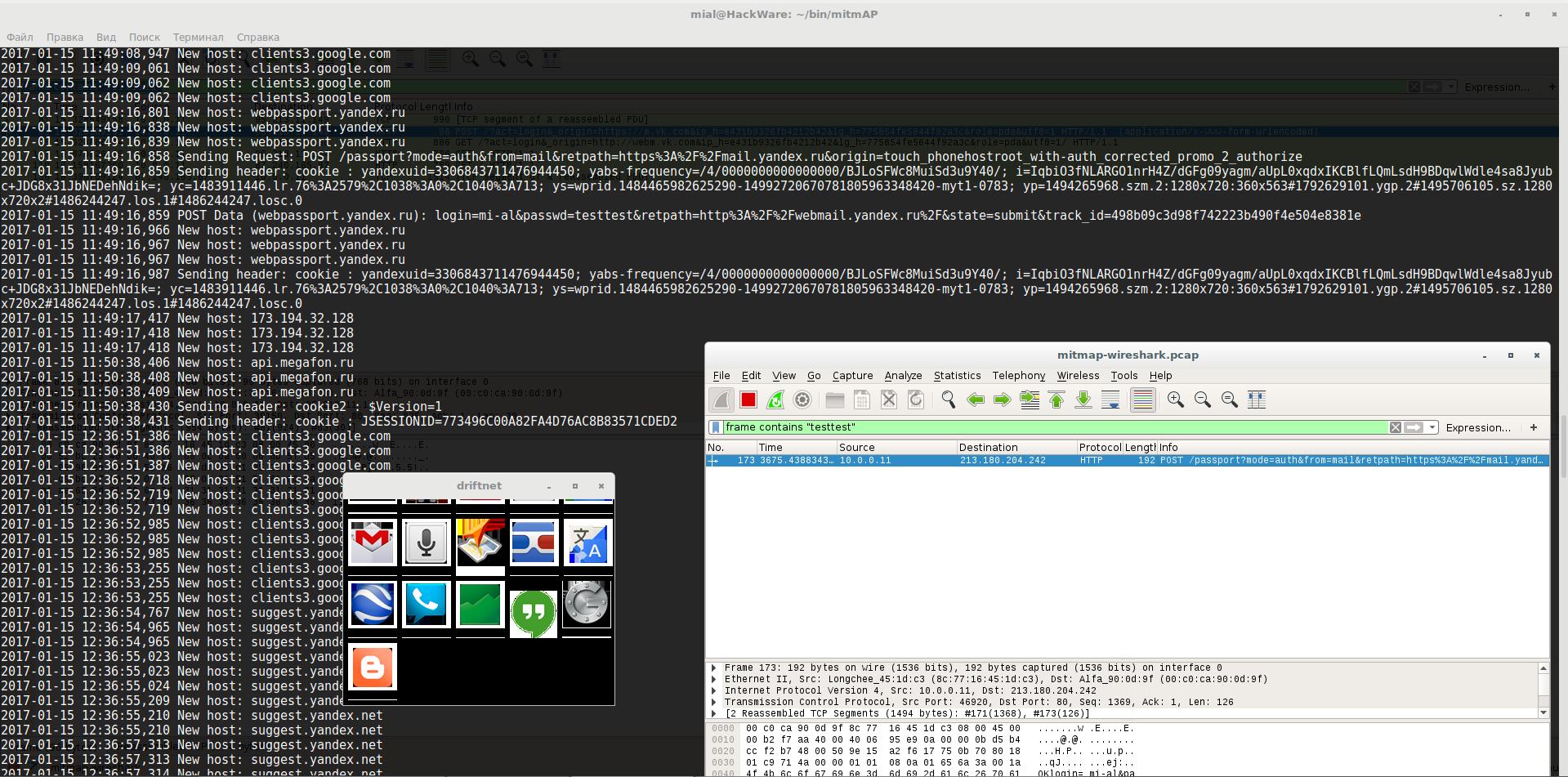

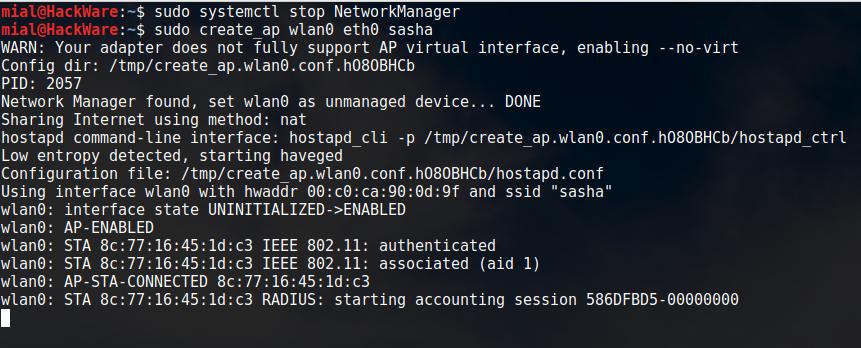

mitmAP – это программа на Python для создания фальшивой точки доступа и сниффинга (анализа) данных.

create_ap – скрипт для очень простого и быстрого создания точки доступа, имеется много опций для создания точки доступа, в точности соответствующей вашим запросам.

infernal-twin поднимает Evil twin (Злого Двойника) – точку доступа для выполнения атак на передаваемый пользователем трафик, обычно применяется для захвата паролей от сайтов.

Airbase-ng – это многоцелевой инструмент, предназначенный для атаки клиентов, а не точки доступа. Может применяться для создания полноценной точки доступа, с выполнением последующих атак человек-посередине.

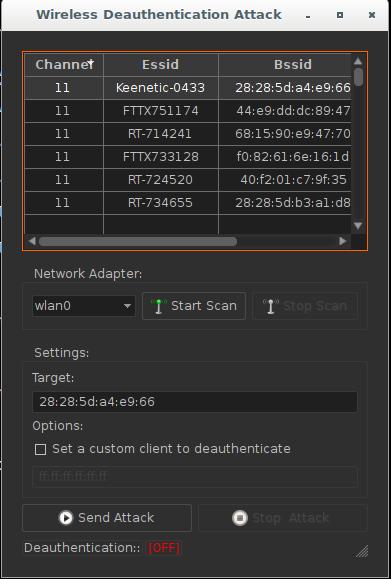

Глушение Wi-Fi

MDK – это рабочий концепт для эксплуатирования популярных слабостей протокола IEEE 802.11. Может использоваться для глушения Wi-Fi и выполнения других задач, в том числе связанных с защитой беспроводных сетей.

LANs – программа с несколькими функциями, среди прочего, может использоваться для глушения Wi-Fi.

wifijammer – непрерывно глушит всех wifi клиентов и точки доступа в пределах досягаемости.

Где скачать программы для взлома Wi-Fi

Для всех программ дана ссылка на подробное описание на русском языке. Там же дана ссылка на домашнюю страницу программы. На этой странице у большинства программ есть ссылка на исходный код. Программы можно скачивать с их домашних страниц, очень часто сейчас в качестве сайта для размещения исходного кода и описания к программам стал использоваться GitHub.

Но, на самом деле, обычно нет необходимости скачивать программы по одной, поскольку они уже установлены в специализированные дистрибутивы, такие как Kali Linux и BlackArch.

Если же возникла необходимость установить программу для аудита Wi-Fi на другой дистрибутив, например, на Linux Mint или Ubuntu, то инструкции по установки для некоторых из них вы найдёте на сайте Kali.Tools.

Взлом Wi-Fi в Windows

Для возможности взлома Wi-Fi в Windows необходима беспроводная карта, которая поддерживает режим монитора, а также её драйвер должен иметь поддержку этого режима. Для драйверов Wi-Fi адаптеров в Windows эта поддержка отсутствует. Поэтому в Windows невозможно захватить рукопожатие.

Имеется несколько исключений – коммерческие продукты с высокой стоимостью, которые включают в себя драйверы беспроводных карт с поддержкой режима монитора. Как и в Linux, поддерживается только некоторое железо.

Хотя практически все программы для аудита Wi-Fi сетей сделаны под Linux и только там прекрасно работают, некоторые из них являются кроссплатформенными. Например, для перебора с использованием графических карт на Windows можно использовать Hashcat, которая прекрасно работает в этой операционной системе.

В целом, конечно, для тестирования беспроводных сетей рекомендуется использовать Linux, особенно такие специализированные дистрибутивы как Kali Linux и BlackArch.

Взлом Wi-Fi в Kali Linux

Все перечисленные программы работают в Linux. Как уже было сказано, некоторые работают только в Linux. Особенно удобно пользоваться дистрибутивами для тестирования на проникновение, поскольку в них эти программы уже установлены и обновляются по мере выхода новых версий вместе с остальными пакетами.

Самой популярной подобной системой является Kali Linux.

Для неё больше всего подготовлено документации, в том числе на русском языке имеется книга «Взлом Wi-Fi сетей с Kali Linux».

Программы для быстрого взлома Wi-Fi

На некоторых ресурсах сообщается о программах для «быстрого» или «мгновенного» взлома пароля Wi-Fi. Обычно это .exe файлы для Windows. Они используются для выманивания денег у доверчивых пользователей или для распространения вирусов.

Взлом Wi-Fi требует времени и знаний. Программы, применяемые для аудита, основаны на знаниях очень многих исследователей безопасности беспроводных сетей, что требует открытого обмена информацией, поэтому большинство таких программ являются свободными, т.е. они бесплатны и у них открыт исходный код.

Быстрый взлом любой Wi-Fi сети (либо устройств определённого производителя) невозможен в принципе. Особенно в Windows, в котором для драйверов не предусмотрен режим монитора. Аудит беспроводных сетей требует определённое железо, а также соответствующее программное обеспечение – обычно несколько программ, поскольку защита Wi-Fi является надёжной, и взлом беспроводных сетей производится в несколько этапов.

Как использовать программы для взлома Wi-Fi

Общую информацию о типах и направлениях атак, а также примеры запуском инструментов можно найти по следующим ссылкам:

Связанные статьи:

- Захват рукопожатий в Windows (100%)

- Взлом WPA/WPA2 паролей с Aircrack-ng: перебор по словарю, совместная работа с Hashcat, maskprocessor, statsprocessor, John the Ripper, Crunch, взлом в Windows (88.9%)

- Новые возможности Router Scan by Stas’M v2.60: беспроводной взлом Wi-Fi из Windows (88.9%)

- Взлом Wi-Fi без пользователей в Windows (с использованием Wireshark и Npcap для захвата PMKID) (88.9%)

- Как перевести беспроводную карту в режим монитора (контроля) в Kali Linux (85%)

- Решение проблемы «E: Не удалось получить доступ к файлу блокировки /var/lib/dpkg/lock» в Kali Linux (RANDOM — 11.2%)

Рекомендуется Вам:

15 комментариев to Программы для взлома Wi-Fi

Alexey, все это конечно неплохо — вот только все эти программы работают когда у человека есть доступ в интернет, а если этого доступа нет они не работают. Жалко что это не указано во введении к этим двум программам.

Какие программы требуют Интернет-доступа?

Да большинство программ, которые обеспечивают быстрое получение пароля типа WiFiPhisher — MITTM программы,Router Scan, Etter Cap git git программы (т.к. требуют их скачать из инета — полбеды — беда в том что для их установки в kali linux д.б установлены зависимости — опять интернет нуже — большинство авторов, к сожалению, Вы не исключение для решения проблем с зависимостями в kali linux даете подобные рецепты apt-get update и apt-get …, git https://… т.д., нет бы рассказать как решить эти проблемы оффлайн.

Рабочая прога для взлома wi-fi сетей скачать можно тут [здесь был URL]

Ну наконец-то и у меня теперь будет рабочая прога для взлома Wi-Fi сетей! Друг, как долго я тебя ждал!

Какие программы требуют Интернет-доступа?

Например RouterScan, wifiphisher (все mitm программы), evil twin, ettercap или другие проги находящие пароль за реальное время, при установке программ пишете код git clone /*или что-то еще*/ https /*за тем обязательно следует следует строка https:// */ Если что-то не работает из за зависимостей прог даете рецепт чаще всего что-то в этом роде apt-get /* далее update или что-то требующее наличие интернет коннекта*/ — почему бы не рассказать людям как в оффлайне решить их проблему туже самую с зависимостями например что-вроде сходите в туда где бесплатный (халявный) инет и там скачайте следующие файлы … для решения ваших проблем с зависимостями приложений или скачайте файлы для обновления вашей kali-linux по такому-то адресу … и добавьте их туда-то, а если вы работаете с флешки и вам надо модифицировать вашу kali linux пожалуйста извлеките бут сектор с флешки затем исо образ затем модифицируйте исо путем его извлечения в отдельную папку и соберите бутсектор и папку с модифицированными файлами в один исо образ таким образом… и запишите на диск/флешку и т.д. — я не в укор Вам сейчас это говорю этим недугом, к сожалению грешат, все авторы подобных статей.

Это такая новая реальность – ведь даже эту статью вы читаете онлайн, а не офлайн (журнал, книга).

Я знаю, что в некоторых «специальных» государственных организациях/учреждениях даже сисадмину запрещено пользоваться Интернетом.

При очень большом желании исходный код на ГитХабе можно скачивать архивами (там есть кнопка для загрузки ZIP-архива), зависимости также можно заранее скачать из официальных репозиториев, затем всё это записать на диск и передать человеку, который на рабочем месте не имеет права пользоваться Интернет-соединением и который с офлайн медиа установит всё это вручную.

Но… разве это мои проблемы? Пускай эти организации со всем своим финансированием и своим штатом сами решают подобные проблемы. Статьи на подобных сайтах – это что-то вроде попсы – чтобы я получил деньги за свою писанину, нужно чтобы материал заинтересовал толпу народа: за тысячу (!) просмотров я получаю за рекламу один доллар, у половины посетителей стоит блокировщик рекламы. Т.е. чтобы я получил свой доллар, нужно чтобы страницу посетило две тысячи человек. Писать статью, которая нужна 1-2 человекам мне совершенно не интересно. Большинство посетителей сайта даже не поймут, зачем так «извращаться» и будут крутить пальцем у виска…

Но если провести анонимный опрос читателей сайта — то мы с Вами увидим чтобольшинство читателей сайта читают его не из спортивного интереса, любопытства и даже, не для поиска анализа и устранения уязвимостей собственной сети а с одной целью получения бесплатно доступа к сети интернет через некоторую запароленную точку доступа. Таким образом сайт не удовлетворяет интересы читателей к примеру мы даем рекомендации человеку желающему заработать и говорим возьми n рублей и вложи их туда-то — но человек хочет заработать и по умолчанию у него нет этих n рублей человеку нужен интернет ( у него нет доступа) и где-то в месте общественного пользования интернетом он скачал Вашу статью (друзья принесли на флешке) и читает её, скажем, дома а мы говорим возьми такую-то программу из интернета и получи пароль от запароленной точки доступа, он читает и думает о том, как он это сделает вед интернета у него нет. » Как просверлить отверстие без дрели — все просто, сначала возьмите дрель и просверлите её отверстие — если у вас нет дрели вернитель к началу данного предложения.» Ну ладно это все спорные вопросы. Но почему бы не указать рядом с программыами получения паролей (ВНИМАНИЕ ДЛЯ РАБОТЫ ДАННОЙ ПРОГРАММЫ ИНТЕРНЕТ О Б Я З А Т Е Л Е Н. )?

Если мы с вами говорим не о защите информации на рабочем месте, а о том, как не оставить следы, то Интернет – это даже не главный враг. В радио эфире и на физических медиа мы оставляем ещё больше и ещё серьёзнее следы.

По поводу взлома… Это как с кухонными ножами: таким ножом можно убить человека, но их продают для чистки картошки, а не для разбойного нападения. На своих сайтах я размещаю информацию для «чистки картошки», а не для совершения противоправных действий. Я категорически против нарушения закона, а если кто-то всё-таки решил совершить противоправное действие – то не надо в этом ждать от меня содействия.

Но все же добавить к каждой программе былобы наверное можно (ВНИМАНИЕ ДЛЯ РАБОТЫ ДАННОЙ ПРОГРАММЫ ИНТЕРНЕТ О Б Я З А Т Е Л Е Н. )?

Но написать (ВНИМАНИЕ ДЛЯ РАБОТЫ ДАННОЙ ПРОГРАММЫ ИНТЕРНЕТ О Б Я З А Т Е Л Е Н. ) все же было бы можно?

для большинства сетей со включеным wps тебе хватит Wash и Reaver они стоят в общем пакете, и ничего не просят, а дальше качай что хотел.

pishu na latyni potomu cto translit ne v silax otobrazit myslj moju…iz Litwy gorod Kaunas ,dumaju cto wzom wi-fi poterial smysl…za 1 EU mozes kupit internet na 1-3GB na liubom ustrostve..a eti perebory parolej s aickrac-ng,wifite i tomu podobnyje -eto mozet u tupix amerikancew i katit..no ne u nas.Nikto v Rosiije ili w Litve ne budet sozdavat porol tipo Katy , kiti i poxozuju xrenj…Fluxion toze ne prokatyvaet…ili usery stali nastolko tupyje ctoby brauzer zakryt i potom otryt snova…inace nevsplyvaet okoshko…vedite kliuc dlia podkliucenija k internetu…nuzno imetj ..super kompiuter i N..let zizni ctoby vzlomat kakuju-to tocku…jesli eto mozno kupit za 1 EU.

p.s mashina rabotala bez pereboja 2 nedeli …v podsletviji obnaruzila ..cto takovo parolia v baze net…a parol nashol reaver za 10 casov…grybumiskas…kazetsa elementarno.Nebroboval hashcat, no dumaju cto te wordlisty cto est v inete-godiatsa dlia tupych amerikancev kak i govoril ranshe,vedj rosijanin toze nepostavit parol Kyti123,?

da, escio zabyl..znamenytyj Crunch… ctoby sozdat slovar do 16 edinic i ispolzovat charset,lst…predlozil mne ..tocno ne pomniu no okolo 49 Tbaitow mesta na diske…bred kakoj to ,radi interesa iz 10 tocek reaver otryval odnu…

Как же достали анонимусы! Для любой работы необходимо получить основные навыки выполнения этой работы и инструмент. Для взлома или анализа безопасности Wi-Fi необходима рабочая станция с установленным ПО и навыки работы с ним. Это не статья на тему — «Как вынуть гвоздь без гвоздодёра имея только вилку и гранёный стакан с водой». Если хотите этим заниматься, то подготовьтесь сначала. Если возникает необходимость доустанавливать что-то, значит этап подготовки к выполнению работы провален, и автор статьи в этом не виноват. Такая проблема бывает, если не выполняется первое моё утверждение. Статья называется: «Программы для взлома Wi-Fi.», а не: «Пошаговая инструкция по краже интернета у соседа по даче.» Автору респект за статью. Смог оценить, что же мне лично пригодиться. Пейши исчо!