- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Damn Vulnerable Web Application (DVWA)

- Описание Damn Vulnerable Web Application (DVWA)

- Справка по Damn Vulnerable Web Application (DVWA)

- Руководство по Damn Vulnerable Web Application (DVWA)

- Установка Damn Vulnerable Web Application (DVWA)

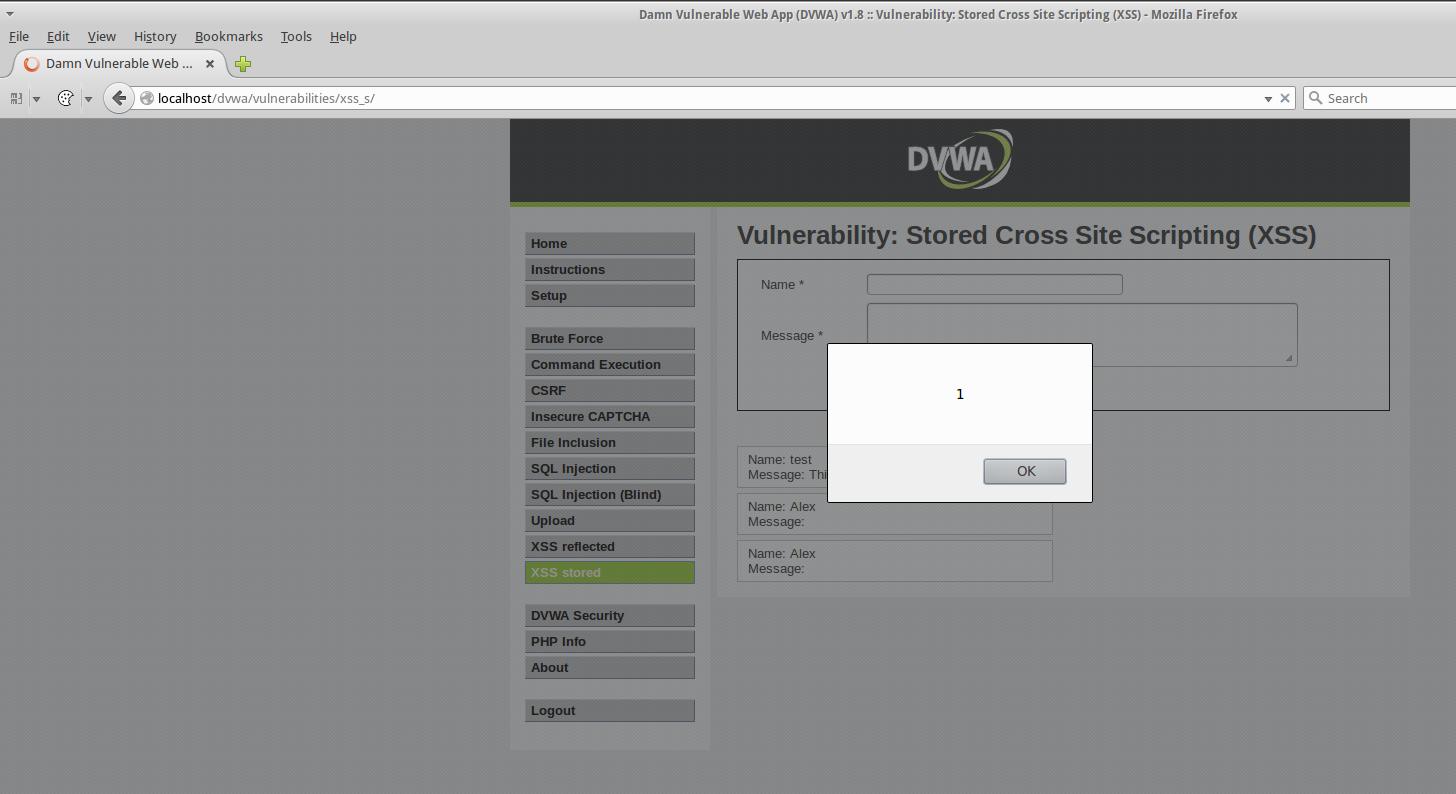

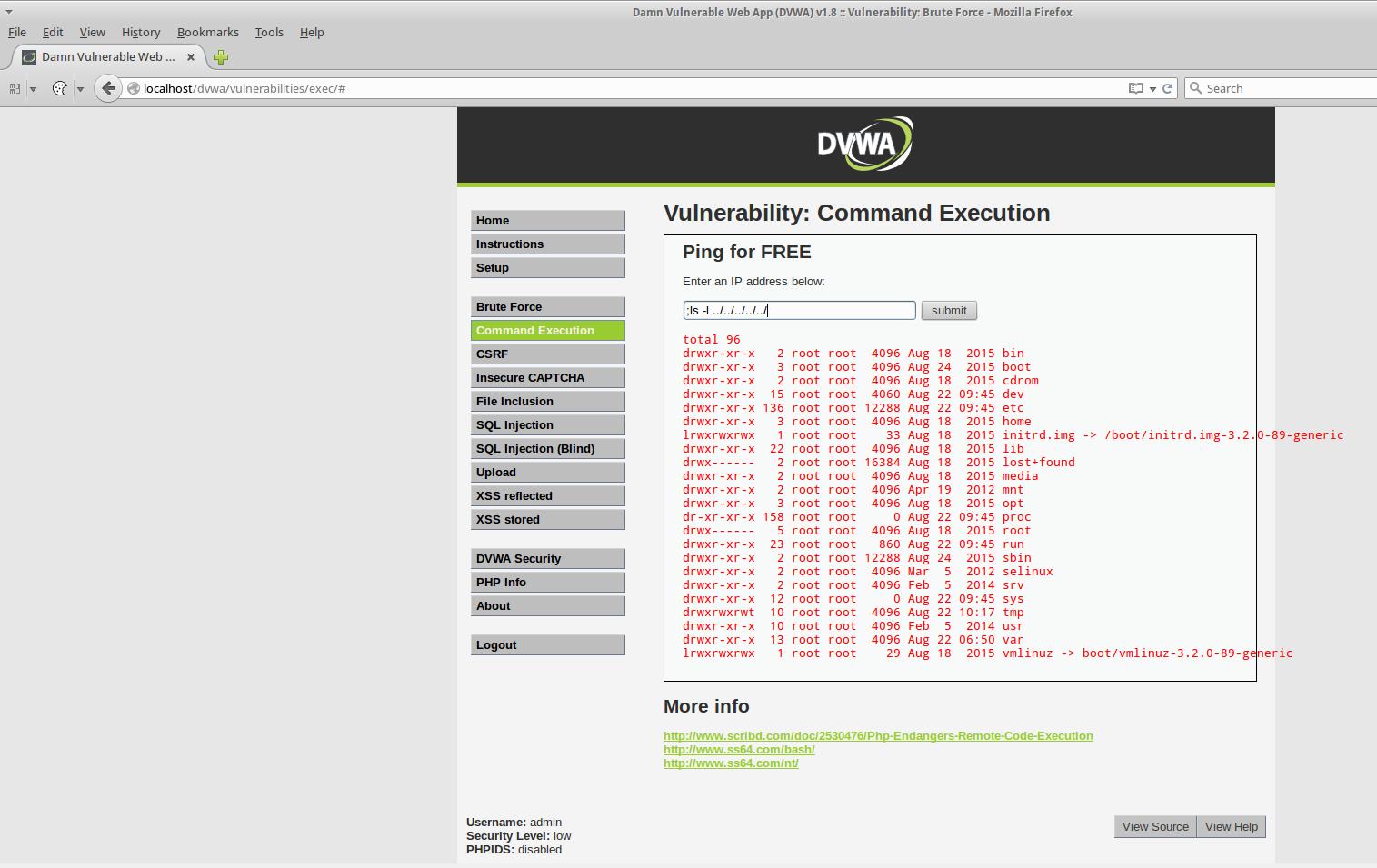

- Скриншоты Damn Vulnerable Web Application (DVWA)

- Обновление Damn Vulnerable Web Application (DVWA) в Samurai Web Testing Framework

- What is damn vulnerable linux

- Damn Vulnerable Linux (DVL) Infectious Disease (1.5):

- Damn Vulnerable Linux (DVL) Strychnine+E605 (1.4):

- Damn Vulnerable Linux

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Damn Vulnerable Web Services

- Описание Damn Vulnerable Web Services

- Установка Damn Vulnerable Web Services

- Установка в Kali Linux

- Установка в BlackArch

- Установка в Web Security Dojo

- Установка в Samurai Web Testing Framework

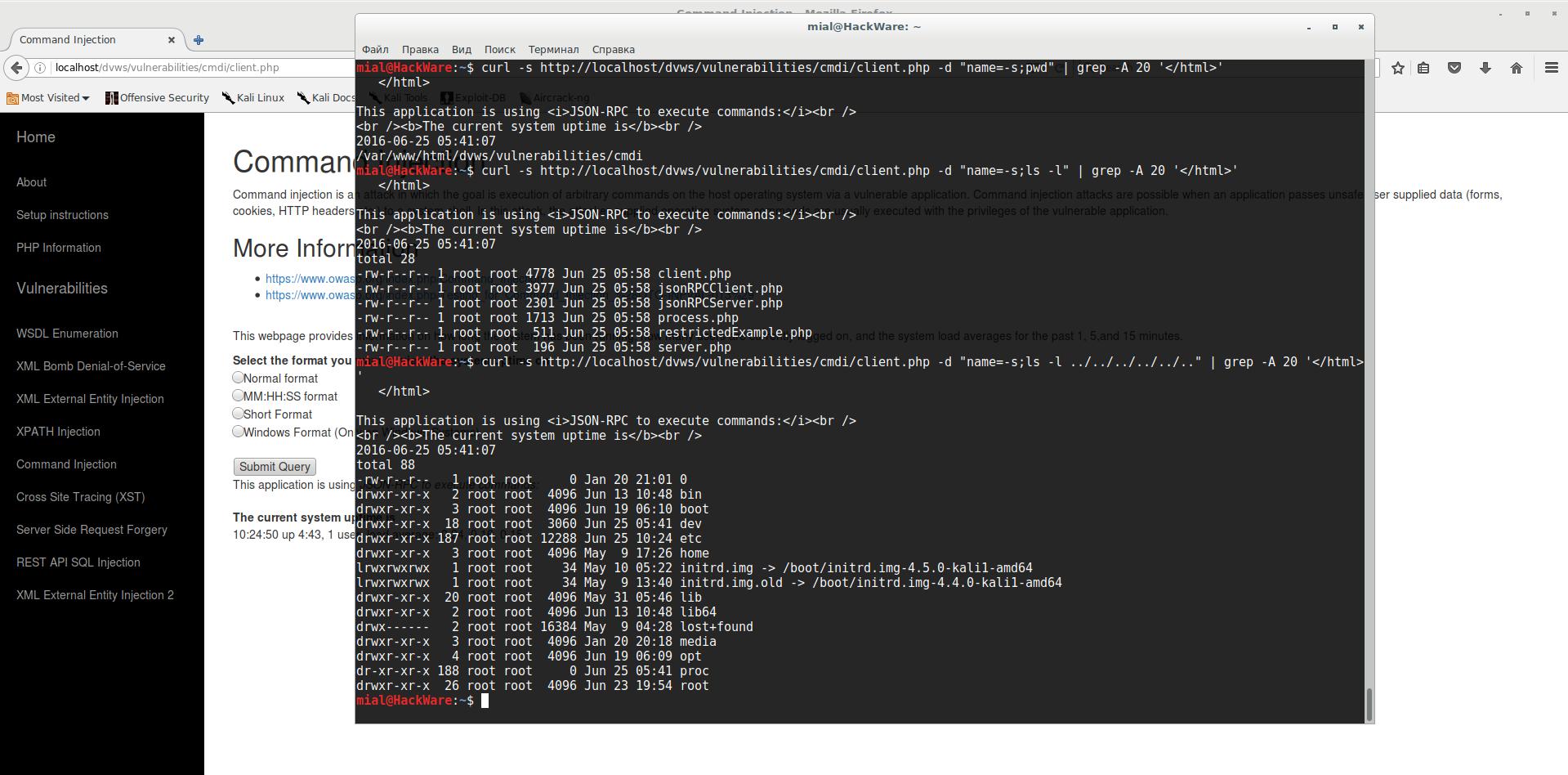

- Скриншоты Damn Vulnerable Web Services

- Инструкции по Damn Vulnerable Web Services

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Damn Vulnerable Web Application (DVWA)

Описание Damn Vulnerable Web Application (DVWA)

Damn Vulnerable Web Application (DVWA) — это веб-приложение на PHP/MySQL, которое чертовски уязвимо. Его главная цель — помочь профессионалам по безопасности протестировать их навыки и инструменты в легальном окружении, помочь веб-разработчикам лучше понять процесс безопасности веб-приложений и помочь и студентам и учителям в изучении безопасности веб-приложений в контролируем окружении аудитории.

Цель DVWA попрактиковаться в некоторых самых распространённых веб-уязвимостях, с различными уровнями сложности, с простым прямолинейном интерфейсом. Обратите внимание, что имеются как задокументированные, так и незадокументированные уязвимости в этом программном обеспечении. Это сделано специально. Вам предлагается попробовать и обнаружить так много уязвимостей, как сможете.

Damn Vulnerable Web Application чертовски уязвимо! Не загружайте его в публичную html папку вашего хостинг провайдера или на любой сервер, имеющий выход в Интернет, поскольку они будут скомпрометированы. Рекомендуется использовать виртуальную машину (такую как VirtualBox или VMware), которые установлены в сетевой режим NAT. Внутри гостевой машины вы можете загружать и установить веб-сервер и базы данных.

Некоторые из уязвимостей веб-приложений, который содержит DVWA;

- Брут-форс: Брут-форс HTTP формы страницы входа; используется для тестирования инструментов по атаке на пароль методом грубой силы и показывает небезопасность слабых паролей.

- Исполнение (внедрение) команд: Выполнение команд уровня операционной системы.

- Межсайтовая подделка запроса (CSRF): Позволяет «атакующему» изменить пароль администратора приложений.

- Внедрение (инклуд) файлов: Позволяет «атакующему» присоединить удалённые/локальные файлы в веб-приложение.

- SQL внедрение: Позволяет «атакующему» внедрить SQL выражения в HTTP из поля ввода, DVWA включает слепое и основанное на ошибке SQL внедрение.

- Небезопасная выгрузка файлов: Позволяет «атакующему» выгрузить вредоносные файлы на веб-сервер.

- Межсайтовый скриптинг (XSS): «Атакующий» может внедрить свои скрипты в веб-приложение/базу данных. DVWA включает отражённую и хранимую XSS.

- Пасхальные яйца: раскрытие полных путей, обход аутентификации и некоторые другие.

Автор: RandomStorm & Ryan Dewhurst

Справка по Damn Vulnerable Web Application (DVWA)

DVWA имеет три уровня безопасности, они меняют уровень безопасности каждого веб-приложения в DVWA.

Невозможный – этот уровень должен быть безопасным от всех уязвимостей. Он используется для сравнения уязвимого исходного кода с безопасным исходным кодом. До DVWA v1.9 этот уровень был известен как «высокий».

Высокий — Это расширение среднего уровня сложности, со смесью более сложных или альтернативных плохих практик в попытке обезопасить код. Уязвимости не позволяют такой простор эксплуатации как на других уровнях..

Средний — Этот уровень безопасности предназначен главным образом для того, чтобы дать пользователю пример плохих практик безопасности, где разработчик попытался сделать приложение безопасным, но потерпел неудачу. Он также выступает вызовом для пользователей, чтобы они усовершенствовали свои техники эксплуатации.

Низкий — Этот уровень безопасности совершенно уязвим и совсем не имеет защиты. Его предназначение быть передовым примером среди уязвимых веб-приложений, примером плохих практик программирования и служить платформой обучения базовым техникам эксплуатации.

Каждая уязвимая страница в DVWA имеет кнопку ‘view source’ (показать исходный код), эта кнопка используется для просмотра и сравнения исходного кода каждой уязвимости по сравнению с её безопасным уровнем. Это позволяет пользователю с лёгкостью получить доступ к исходному коду для сравнения безопасных и небезопасных практик написания кода.

Также в DVWA вы можете включить или отключить PHP-IDS.

PHP-IDS — это популярная PHP система обнаружения вторжений (IDS), которые также известны как файерволы веб-приложений (Web Application Firewall (WAF)). PHP-IDS работает посредством фильтрации по чёрному списку потенциально уязвимого кода любого пользовательского ввода. PHP-IDS используется в DVWA для служения живым примером, как WAF может помочь улучшить безопасность в веб-приложениях, а в Damn Vulnerable Web Application (DVWA) — случае, как WAF можно обойти. PHP-IDS может быть включена или отключена одним кликом по соответствующей кнопке.

Безопасность пользователя

DVWA не эмулирует уязвимости веб-приложений, уязвимости внутри DVWA являются настоящими и, следовательно, позаботтесь как следует о том, где вы собираетесь установить DVWA.

DVWA предпринимает активные действия для защиты пользователей где это только возможно. Об этом говорят бросающиеся в глаза надписи, в том числе в самом приложении, с предупреждениями. К DVWA можно получить доступ только из localhost, а не с удалённой машины, это выполнена настройкой определённых правил в файле .htaccess, который является частью приложения.

DVWA также содержит файл robots.txt, если приложение всё-таки было выгружено на веб-сервер с Интернет-доступом, этот файл запретит поисковым машинам индексировать приложение.

На каждой страницы, содержащей уязвимость, имеется внешние ссылки на ресурсы, которые содержат дополнительную информацию, относящуюся к конкретной уязвимости. При клике на внешние ссылки, удалённый сервер может собирать такую информацию как ‘Referer’ HTTP. Эта информация содержит URL, где установлено приложение, потенциально, администраторы сервера могут просматривать эту информацию и скомпрометировать сервер, где установлена DVWA. По этим причинам все внешние ссылки DVWA проходят через доверенные прокси третьей стороны, который очищает любую чувствительную информацию из HTTP заголовков.

Учётные данные для входа в DVWA:

Руководство по Damn Vulnerable Web Application (DVWA)

Страница man отсутствует.

Установка Damn Vulnerable Web Application (DVWA)

DVWA может быть установлена в любую систему, где присутствуют Apache, PHP и MySQL, в том числе и в Windows. Но DVWA требует PHP 5, а в большинстве современных систем по умолчанию используется PHP 7, что может вызвать затруднения при установке, либо неработоспособность некоторых или всех компонентов.

Поэтому на текущий момент рекомендуется использовать DVWA в Web Security Dojo, где DVWA уже предустановлен и доступен по адресу http://localhost/dvwa/index.php.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Damn Vulnerable Web Application (DVWA)

Обновление Damn Vulnerable Web Application (DVWA) в Samurai Web Testing Framework

DVWA в Samurai доступен в браузере по адресу http://dvwa/. Чтобы получить последнюю версию, сохраните следующий скрипт в файл upd_dvwa.sh:

Запустите файл следующим образом:

Перейдите на страницу Setup / Reset DB в DVWA и выполните сброс / пересоздание базы данных.

Источник

What is damn vulnerable linux

Single

Damn Vulnerable Linux (DVL) Infectious Disease (1.5):

- Fixed many bugs (e.g. wrong postgres path), added several tools

Damn Vulnerable Linux (DVL) Strychnine+E605 (1.4):

Added more tools. Now Reverse Code Engineering tools is 99%, added Truecrypt, Eclipse IDE for Java and C++, added Mono for .NET vulnerability. Rearranged the menu, minor bug fixes ( 😀 ). We close tool addition with this and focus on bug fix and training material only from now on.

- [Application Development] Add Motor IDE

- [Application Development] Update HLA to 1.98 and StdLib to 2.3

- [Application Development] Add LogWatch

- [DVL Core] Add XEN

- [Reverse Code Engineering] Add Insight GDB Debugger

- [Tutorials] Add CPU Sim — An Interactive Java-based CPU Simulator

- [Reverse Code Engineering] Add JAD Java Decompiler

- [Tools] Add VLC Media Player

- [Documentation] Add TeTex

- [Documentation] Add JabRef

- [Application Development] Add Kile

- [Documentation] Add kDissert Mindmapper

- [Peneration Testing] Add JBroFuzz

- [Application Development] Add WebScarab

- [Peneration Testing] Add CAL9000

- [Reverse Code Engineering] Add KDBG

- [Application Development] Add xchm

- [DVL Core] Add gtk libs

- [Tools] Add xvidcap

- [Tools] Add AcroRead

- [Tools] Add Scite

DVL 1.4 final is ready to go and is uploaded at the moment. We hit the 1.6 GB size, including all necessary to train software development, IT security and Reverse Code Engineering. During the next time the mirrors will be informed. After this we post the links. As well we do a short intro video to show all features and on how to use DVL.

Источник

Damn Vulnerable Linux

Damn Vulnerable Linux is the most complete training environment for IT security with over 500.000 downloads. It includes all tools you need ready to go. Additionally tons of training material and exercises are included. Damn Vulnerable Linux works fine under Windows, Linux and Mac OSX using any virtual machine such as VMware, Qemu or KVM. You can let it run installed natively on a standard PC or even boot it from USB.

Damn Vulnerable Linux (DVL) is everything a good Linux distribution isn’t. Its developers have spent hours stuffing it with broken, ill-configured, outdated, and exploitable software that makes it vulnerable to attacks. DVL isn’t built to run on your desktop – it’s a learning tool for security students.

The main idea behind DVL was to build up a training system that I could use for my university lectures. My goal was to design a Linux system that was as vulnerable as possible, to teach topics such as reverse code engineering, buffer overflows, shellcode development, Web exploitation, and SQL injection.

I’ve used it in a virtual machine on VirtualBox and I’ve been very happy with the system, when it starts you have the opportunity to start KDE or Fluxbox, I chose Fluxbox. Once started, you will have the opportunity to start various “services” that will be used in exercises, such as a webserver and mysql.

I tried the web exploit and start from simple PHP form to more complicated XSS, is certainly interesting for programmers and for those who manage these services.

DVL is a live CD available as a 1,8 GB ISO. It contains older, easily breakable versions of Apache, MySQL, PHP, and FTP and SSH daemons, as well as several tools available to help you compile, debug, and break applications running on these services, including GCC, GDB, NASM, strace, ELF Shell, DDD, LDasm, LIDa, and more.

DVL is made by people with significant black hat backgrounds, incorporating the community of www.Reverse-Engineering.net and Crackmes.de. It contains a huge amount of lessons, including lesson descriptions and solutions if the level has been solved by a community member at Crackmes.de.

In this video, how to configure a virtual machine with Virtualbox under Ubuntu to run Damn vulnerable linux

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Damn Vulnerable Web Services

Описание Damn Vulnerable Web Services

Damn Vulnerable Web Services (чертовски уязвимые веб-службы) – это уязвимое рабочее окружение для тестирование, которое может использоваться для изучения реальных уязвимостей веб-служб. Цель этого проекта – помочь профессионалам по безопасности в тестировании их навыков и инструментов без нарушения законов.

Это приложение предназначено для эксплуатации следующих уязвимостей:

- WSDL перечисление

- XML External Entity (XXE) инъекция

- XML бомба отказ в обслуживании

- XPATH инъекция

- WSDL сканирование

- Cross Site-Tracing (XST)

- Внедрение команд ОС

- Межсайтовая подделка запроса (XSRF)

- REST API SQL-инъекция

Автор: Snoopy, the Security Dog

Установка Damn Vulnerable Web Services

Установка в Kali Linux

Скачиваем необходимые файлы и запускаем службы веб-сервера и СУБД:

Теперь уязвимые веб-службы доступны по адресу http://localhost/dvws/

И нажмите кнопку Reset Database.

Программа обращается к СУБД с пользователем root с пустым паролем. Если у вас произошла ошибка связи с базой данных, значит вам нужно отредактировать два файла

Найдите в нём строки

и вместо пользователя и пароля укажите верные для вашей системы данные.

и отредактируйте учётные данные на верные.

Установка в BlackArch

У вас должны быть заранее настроены и установлены веб-сервер Apache и СУБД MySQL/MariaDB. О том, как это сделать рассказано в статье «Установка LAMP (Linux, Apache, MySQL/MariaDB, PHP7 и phpMyAdmin) в Arch Linux / BlackArch».

Скачайте необходимые файлы:

Программа обращается к СУБД с пользователем root с пустым паролем. Если у вас произошла ошибка связи с базой данных, значит вам нужно отредактировать два файла

Найдите в нём строки

И вместо пользователя и пароля укажите верные для вашей системы данные.

и отредактируйте учётные данные на верные.

Установка в Web Security Dojo

Чтобы установить Damn Vulnerable Web Services в Web Security Dojo последовательно выполните следующие команды:

Теперь уязвимые веб-службы доступны по адресу http://localhost/dvws/

И нажмите кнопку Reset Database.

Установка в Samurai Web Testing Framework

Чтобы установить Damn Vulnerable Web Services в Samurai Web Testing Framework последовательно выполните следующие команды:

Теперь уязвимые веб-службы доступны по адресу http://localhost/dvws/

И нажмите кнопку Reset Database.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Damn Vulnerable Web Services

Инструкции по Damn Vulnerable Web Services

Ссылки на инструкции будут добавлены позже.

Источник