- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- Какие параметры могут быть в данной ветке

- Adobe Reader Speed Laucher

- ATICCC

- AvastUI

- AVGUI.EXE

- Bitdefender Wallet Agent

- CTFMON.EXE

- Daemon Tools Lite

- Google Chrome

- Google Update

- Guard mail.ru

- HotKeysCmds

- Igfxtray

- iTunesHelper

- QuickTime Task

- RtHDVCpl.exe

- Skype

- SkyDrive

- uTorrent

- Wmagent.exe

- Заключение

- HKLM\Software\Microsoft\Windows\CurrentVersion\Run\Microsoft auto update = WUAUCLT.EXE

- Hkcu software microsoft windows currentversion run

- Способы автозагрузки

- Реестр

- Использование групповой политики для автозапуска

- Игнорировать списки автозагрузки программ выполняемых однажды

- Назначенные задания

- Папка «Автозагрузка»

- Смена папки автозагрузки

- Подмена ярлыка для программы из списка автозагрузки

- Добавление программы к программе запускаемой из списка автозагрузки

- Заключение

- Реестр

- Использование групповой политики для автозапуска

- Автозапуск из особого списка

- Не обрабатывать список автозапуска для старых версий

- Игнорировать списки автозагрузки программ, выполняемых однократно

- Назначенные задания

- Папка «Автозагрузка»

- Смена папки автозагрузки

- Подмена ярлыка для программы из списка автозагрузки

- Добавление программы к программе, запускаемой из списка автозагрузки

- 1. В автозагрузке операционной системы

- 2. Вместо проводника

- 3. Вместе с userinit.exe или uihost.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Реестр ОС Виндовс – это огромная база данных, содержащая сведения о настройках и параметрах установленного программного обеспечения, предустановках, профилях пользователей, других системных инструментах. Важную роль, связанную с загрузкой операционной системы Виндовс занимает ветка HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run, в которой находится ряд ключевых параметров, отвечающих за автоматическую загрузку в системе тех или иных программных компонентов. Ниже перечислим наиболее часто встречающиеся параметры в данной ветке, а также опишем, за активацию каких программ они отвечают.

Какие параметры могут быть в данной ветке

Как известно, в рассматриваемой ветке реестра находится перечень программ, автоматически запускаемых при входе в систему. При этом программы из данной ветке запускаются для учёток всех пользователей, независимо администратор вы или гость.

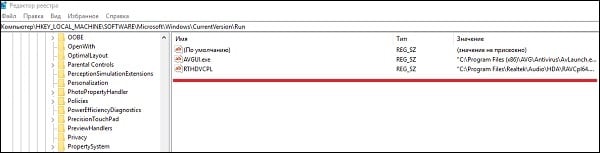

Обычно в правом окне параметров слева расположение название (имя) запускаемой программы (параметра), а справа в столбике «Значение» – путь к ней на диске и ключ, с которым запускается соответствующий исполняемый файл (к примеру, «C:\Program Files\Realtek\Audio\HDA\RAVCpl64.exe» –s).

Столбик с названием «Тип» отвечает за идентификацию типов данных в системном реестре. В рассматриваемой нами ветке мы обычно видим «REG_SZ», означающий обычную строку кодировки «Юникод» любой длины.

Наиболее же часто в рассматриваемой нами ветке встречаются следующие параметры:

Adobe Reader Speed Laucher

Обеспечивает автоматическую активацию и ускоренную загрузку программы Adobe Reader, включая и её обновление.

ATICCC

Автоматически запускает «ATI Catalyst™ Control Center» — комплекс софта и драйверов для видеокарт АТИ Radeon. Ныне данная программа известна под названием «AMD Radeon Software Crimson».

AvastUI

Запускает популярный антивирус Avast, причём в Диспетчере задач можно увидеть сразу несколько одноимённых процессов.

AVGUI.EXE

Рассматриваемый параметр отвечает за автоматический старт антивируса AVG.

Bitdefender Wallet Agent

Запускает менеджер паролей, обеспечивающий конфиденциальность и безопасный серфинг в сети.

CTFMON.EXE

Контролирует языковую панель и альтернативный пользовательский ввод в ряде систем ОС Виндовс.

Daemon Tools Lite

Отвечает за автоматический старт программы «Daemon Tools Lite” — программы-эмулятора CD/DVD-дисководов, позволяющая создавать виртуальные дисководы и работать с образами дисков.

Выполняет автоматический запуск популярного антивируса «ESET NOD32».

Google Chrome

Данный параметр предназначен не столько для запуска браузера Хром, сколько для проверки обновлений для данного браузера.

Google Update

Отвечает за запуск служебного сервиса от компании Гугл, призванного своевременно обновлять программные продукты от Гугл на ПК пользователя.

Guard mail.ru

Нежелательная программа, закидывающая ПК рекламным софтом, удаляющая без вашего желания программы Яндекса, QIP и Рамблера, а также в ряде случаев модифицирующая ваши поисковые настройки. Нежелательный гость на ПК.

HotKeysCmds

Программа для дополнительной настройки драйверов чипсетов Intel.

Igfxtray

Выводит иконку Intel Graphics на панель задач в системном трее. Активно взаимодействует с графическими чипсетами от Интел.

iTunesHelper

Программа, которая отслеживает подключение к вашему ПК с iPhone/iPod. Если подключение будет обнаружено, будет автоматически запущена iTunes.

QuickTime Task

Модуль мультимедийного проигрывателя, способного воспроизводить различные типы видео. Поскольку в большинстве случаев видеофайлы системно привязываются к тому или иному плееру, в автоматическом запуске указанного модуля обычно нет необходимости.

RtHDVCpl.exe

Отвечает за загрузку диспетчера Realtek HD – дополнительного программного инструмента для гибкой настройки звука под звуковые карты Realtek.

Skype

Отвечает за автоматический старт популярной программы «Скайп», позволяющей осуществлять текстовую, голосовую и видеосвязь.

SkyDrive

Обеспечивает запуск служебной программы облачного хранилища SkyDrive, и подключение к последнему.

uTorrent

Обеспечивает автоматический запуск популярного торрент-клиента «uTorrent», работающего в фоне.

Wmagent.exe

Агент системы WebMoney, служит для вывода различных уведомлений (к примеру, о получении перевода) в данной платёжной системе.

Заключение

Выше мы разобрали ряд часто встречающихся параметров ветки HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run. Разумеется, данный список далеко не полон, существуют ещё множество программ, автостарт который осуществляется с помощью функционала указанной ветки. Местоположение программ, находящихся в данной ветке, часто зависит от настроек пользователя и особенностей ПК, при этом большинство из указанных параметров в автозагрузке можно легко удалить без какого-либо вреда для пользовательской системы.

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\Microsoft auto update = WUAUCLT.EXE

HELLO Y’ALL!

NEED TO ELIMINATE OR RESET WUAUCLT.EXE TO WUAUCLT.OLD

OR,. IT WAS SUGGESTED TO DELETE THIS LINE BELOW IN «regedit»

BUT IT DOESN’T SHOW UP, COMPLETLY EXPANDED?

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\Microsoft auto update = WUAUCLT.EXE

GEE, MAYBE I SHOULD GET A MAC? THIS IS REDICULOUS! LOL!

ANY SUGGESTIONS OUT THERE?

THANKS IN ADVANCE!

JOE VAL

Why do you need to delete wuauclt.exe from the registry?

Here’s a little on wuauclt.exe and it’s importance.

wuauclt.exe is a Windows Auto Update Client. It stays in the background and continously check for system updates from Microsoft website. The original location is: C:\WINDOWS\System32\wuauclt.exe

You shouldn’t terminate this process unless you don’t want to install the latest updates for your Operating System.

If the location of wuauclt.exe is different from the location given above, it could be a malware in disguise under this name.

In this case, run an online scan to remove any such infection.

If this isn’t the case, then it is not recommended to delete wuauclt.exe from the registry.

If you have antivirus software, update your virus definition and scan your computer thoroughly.

If you don’t have any, you may consider running OneCare safety scan for the same.

If you do not have antivirus/antispyware software on your machine, you may download Microsoft Security Essentials.

Shinmila H — Microsoft Support

Visit our Microsoft Answers Feedback Forum and let us know what you think.

Hkcu software microsoft windows currentversion run

Сегодня сложно найти организацию, которая не подвергалась бы вирусным атакам. И хотя практически везде уже установлено антивирусное ПО, иногда возникает необходимость вручную посмотреть, где же в реестре стартует то или иное вредоносное ПО.

Безмалый В.Ф.

MVP Consumer Security

Сегодня сложно найти организацию, которая не подвергалась бы вирусным атакам. И хотя практически везде уже установлено антивирусное ПО, иногда возникает необходимость вручную посмотреть, где же в реестре стартует то или иное вредоносное ПО, причем даже не обязательно вредоносное. При поиске резидентного вредоносного ПО нас не могут не волновать следующие вопросы:

- Как осуществляется автозагрузка?

- Где найти список программ, загружаемых автоматически?

- Как отключить соответствующий список автозагрузки?

Именно этому и будет посвящена эта статья.

Существует много способов автозагрузки. Ниже приведены несколько вариантов. Надеюсь, что это сможет вам помочь в розыске и удалении вредоносного ПО из автозагрузки.

Способы автозагрузки

Реестр

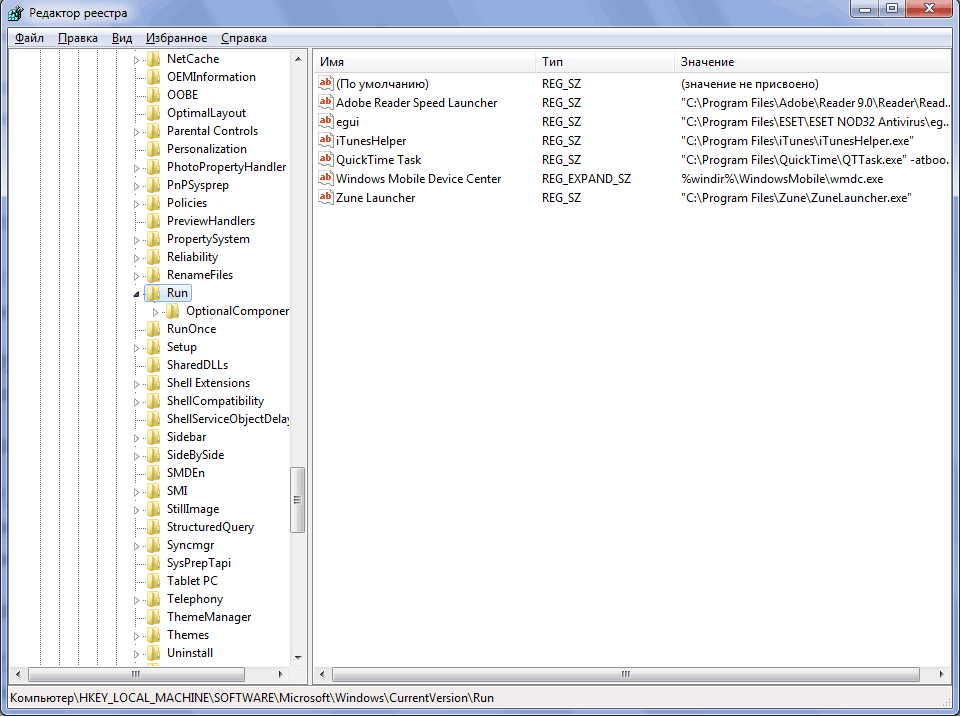

В реестре Windows 7 автозагрузка представлена в нескольких ветвях:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun] ‐ программы, запускаемые при входе в систему.

Программы, которые запускаются в этом разделе, запускаются для всех пользователей в системе (рис.1).

Рисунок 1 Автозапуск для всех пользователей

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce] ‐ программы, запускаемые только один раз при входе пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

Программы, которые запускаются в этом разделе, запускаются для всех пользователей в системе.

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] ‐ программы, которые запускаются при входе текущего пользователя в систему

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce] ‐ программы, которые запускаются только один раз при входе текущего пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

Например, чтобы автоматически запускать Блокнот при входе текущего пользователя, открываем Редактор реестра (regedit.exe), переходим в раздел

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] и добавляем следующий ключ:

«NOTEPAD.EXE»=»C:WINDOWSSystem32

otepad.exe»

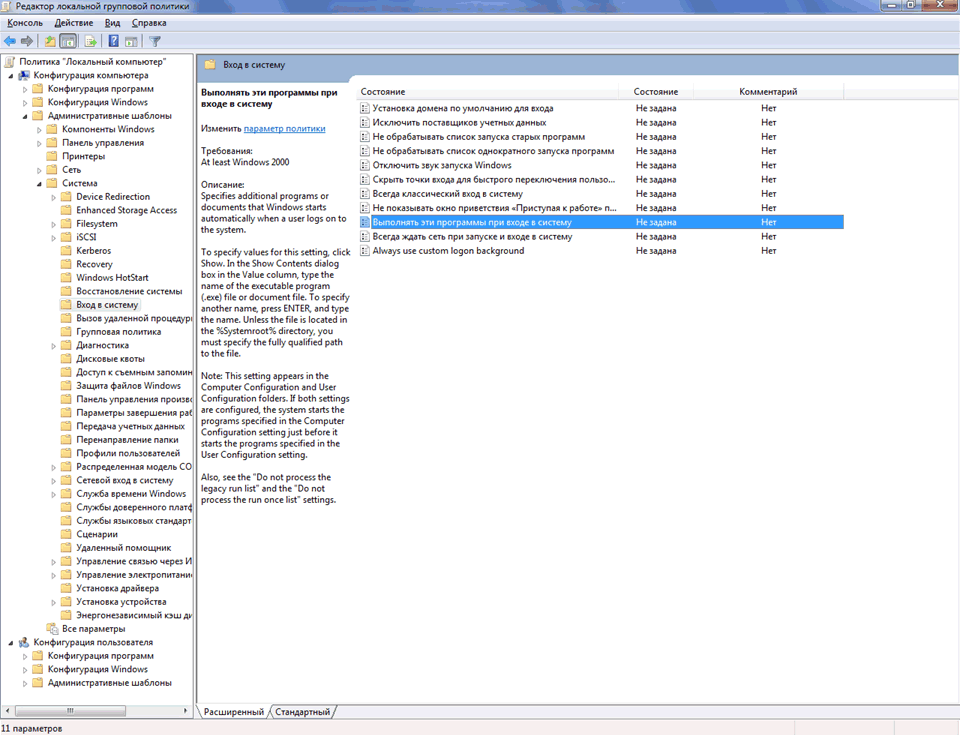

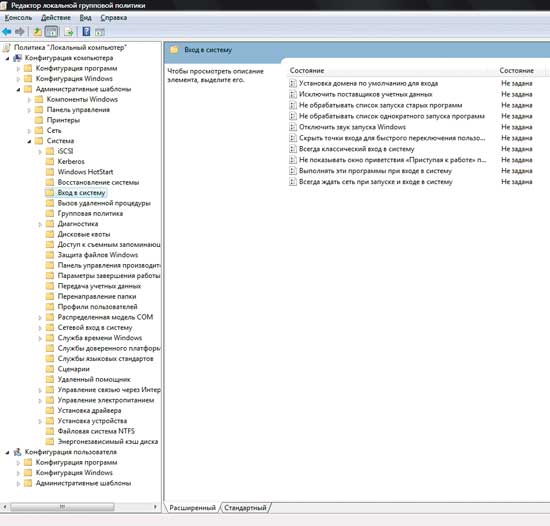

Использование групповой политики для автозапуска

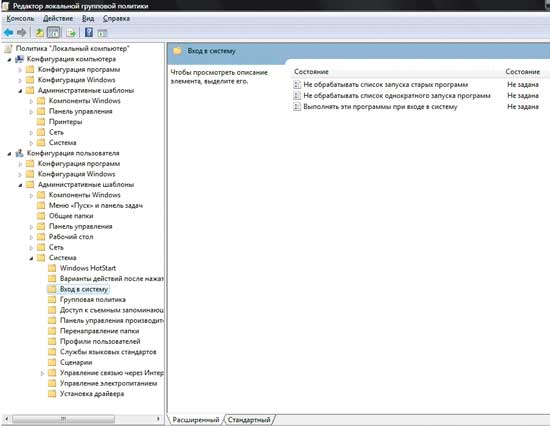

Откройте оснастку «Групповая политика» (gpedit.msc), перейдите на вкладку «Конфигурация компьютера ‐ Административные шаблоны ‐ Система». В правой части оснастки перейдите на пункт «Вход в систему». (рис.2).

Рисунок 2 Использование групповой политики для автозапуска (для всех пользователей)

По умолчанию эта политика не задана, но вы можете добавить туда программу: включаем политику, нажимаем кнопку «Показать ‐ Добавить», указываем путь к программе, при этом если запускаемая программа находится в папке ..WINDOWSSystem32 то можно указать только название программы, иначе придется указать полный путь к программе.

Фактически в данном разделе локальной групповой политики можно указать дополнительную программу или документ, который будет выполняться при входе пользователя в систему.

Внимание! Данный пункт политики доступен в Конфигурации компьютера и Конфигурации пользователя. Если заданы оба пункта политики, то вначале будет запущена программа из Конфигурации компьютера, а затем уже пользователя.

При этом в системном реестре в разделе [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies] создается подраздел ExplorerRun с ключами добавленных программ.

Пример:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorerRun]

«1»=»notepad.exe»

В итоге получаем запуск Блокнота (рис 3).

Рисунок 3 Запуск Блокнота с помощью локальной групповой политики

Аналогично задается автозапуск для текущих пользователей, в оснастке «Групповая политика» это путь «Конфигурация пользователя ‐ Административные шаблоны ‐ Система» (рис 2), а в реестре раздел [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun]

Внимание! При этом программы из этого списка не отображаются в списке программ доступных для отключения в msconfig.exe, а также определяются не всеми менеджерами автозагрузки.

Игнорировать списки автозагрузки программ выполняемых однажды

Настраивается с помощью групповой политики: «Конфигурация компьютера ‐ Административные шаблоны ‐ Система — Вход в систему ‐ Не обрабатывать список однократного запуска программ»

Если эту политику включить, то не будут запускаться программы, запускаемые из списка

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce] Если эта политика

включена, в реестре создается следующий ключ:

Так же настраивается политика для текущих пользователей: «Конфигурация пользователя ‐ Административные шаблоны ‐ Система — Вход в систему ‐ Не обрабатывать список однократного запуска программ» Параметры реестра:

Назначенные задания

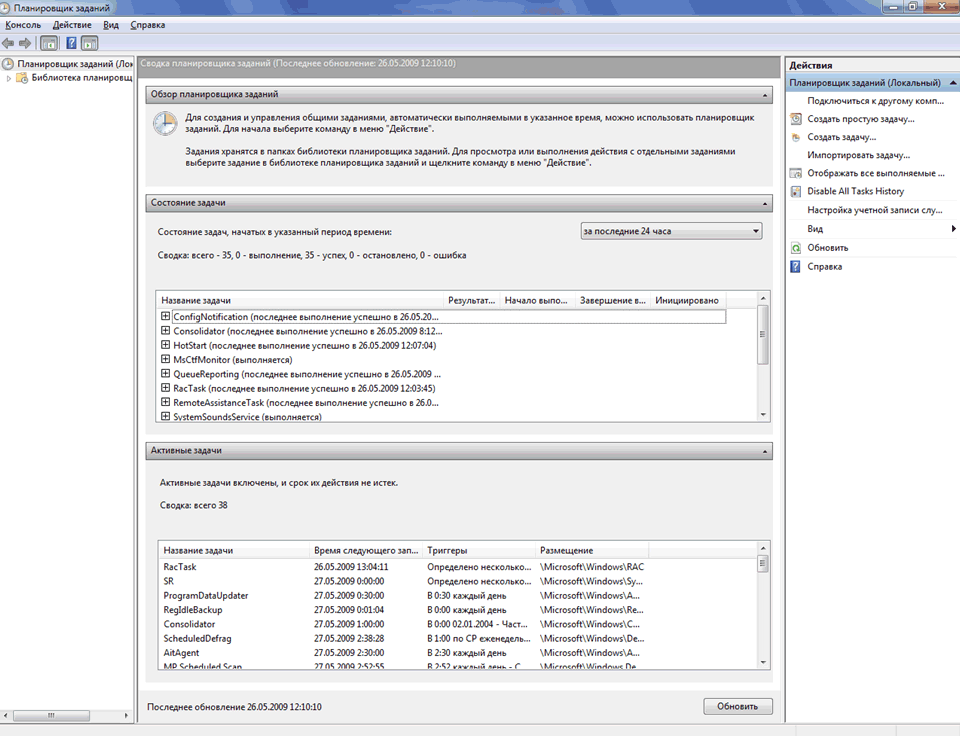

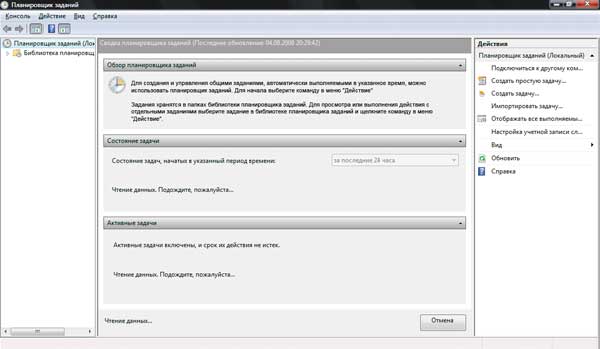

Программы могут запускаться с помощью «Планировщика заданий». Посмотреть список установленных заданий, а также добавить новое можно так: «Пуск ‐ Все программы ‐ Стандартные ‐ Служебные — Планировщик заданий» ‐ при этом откроется окно Планировщика заданий, в котором отображены назначенные задания (рис.4).

Рисунок 4 Окно Планировщика заданий

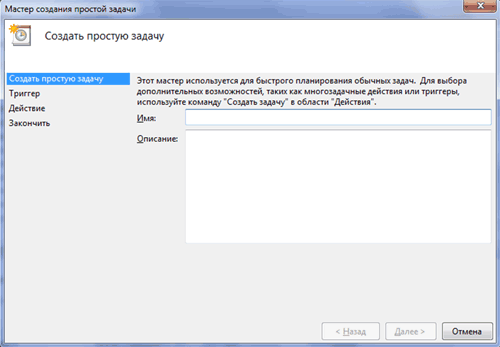

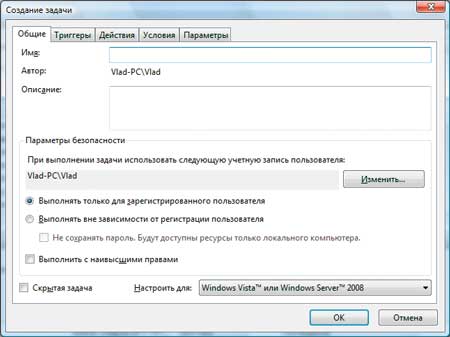

Чтобы добавить новое задание, нужно из меню «Действия» выбрать пункт «Создать простую задачу» (рис.5).

Рисунок 5 Создание простой задачи в Планировщике задач

Запуск программ с помощью этого мастера возможен однократно, при входе в Windows, при включении компьютера, а также по расписанию.

Папка «Автозагрузка»

Папка, в которой хранятся ярлыки для программ запускаемых после входа пользователя в систему. Ярлыки в эту папку могут добавляться программами при их установке или пользователем самостоятельно. Существует две папки ‐ общая для всех пользователей и индивидуальная для текущего пользователя. По умолчанию эти папки находятся здесь:

.. UsersAll UsersMicrosoftWindowsStart MenuProgramsStartup ‐ это папка, программы из которой будут запускаться для всех пользователей компьютера.

%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup ‐ это папка, программы из которой будут запускаться для текущего пользователя.

Посмотреть какие программы у вас запускаются таким способом можно открыв меню «Пуск ‐ Все программы ‐ Автозагрузка». Если вы создадите в этой папке ярлык для какой-то программы, она будет запускаться автоматически после входа пользователя в систему.

Смена папки автозагрузки

Windows считывает данные о пути к папке «Автозагрузка» из реестра. Этот путь прописан в следующих разделах:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Common Startup»=«%ProgramData%MicrosoftWindowsStart MenuProgramsStartup»‐ для всех пользователей системы.

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Startup»=«%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup»

‐ для текущего пользователя. Сменив путь к папке, мы получим автозагрузку всех программ из указанной папки.

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

«Startup»=»c:mystartup» ‐ система загрузит все программы, ярлыки которых находятся в папке c:mystartup, при этом папка «Автозагрузка» все так же будет отображаться в меню «Пуск», а если у пользователя в ней ничего не было, то он и не заметит подмены.

Подмена ярлыка для программы из списка автозагрузки

Допустим у вас установлен пакет Acrobat. Тогда в папке «Автозагрузка» у вас будет находиться ярлык «Adobe Reader Speed Launch» ‐ этот ярлык устанавливается туда по умолчанию. Но вовсе необязательно этот ярлык ссылается именно на соответствующее приложение ‐ вместо него может быть запущена любая другая программа, тем более что на функциональности Acrobat это не скажется.

Добавление программы к программе запускаемой из списка автозагрузки

Модификация предыдущего варианта ‐ одновременно с загрузкой какой-либо программы из списка автозагрузки у вас будет стартовать другая программа ‐ дело в том, что можно «склеить» два исполняемых файла в один и они будут запускаться одновременно. Существуют программы для такой «склейки». Или ярлык может ссылаться на командный файл, из которого и будут запускаться как оригинальная программа из списка, так и добавленные посторонние программы.

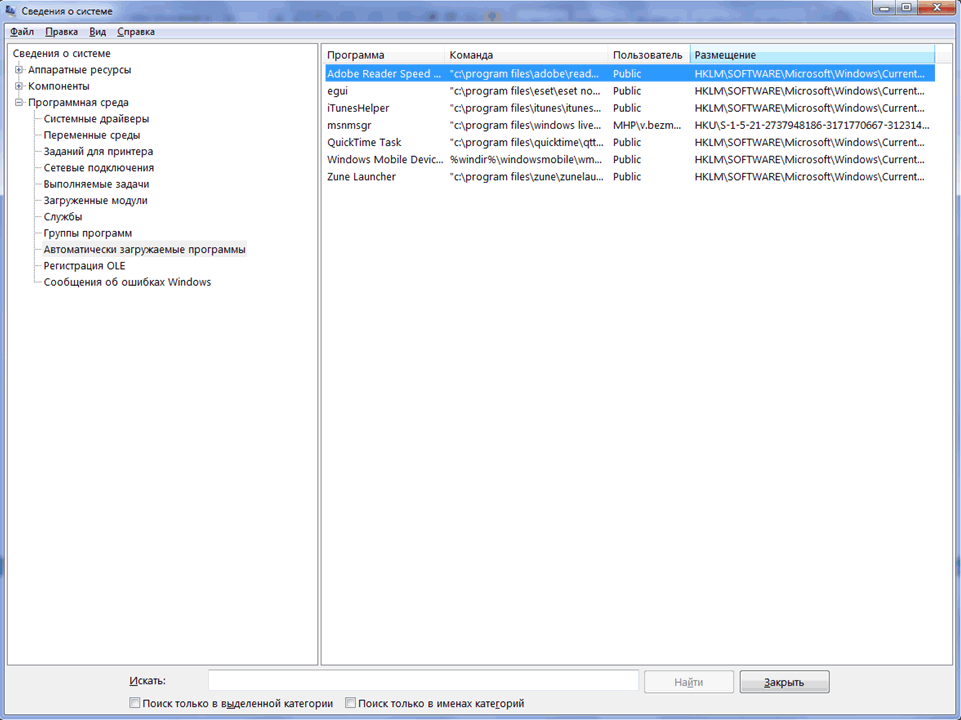

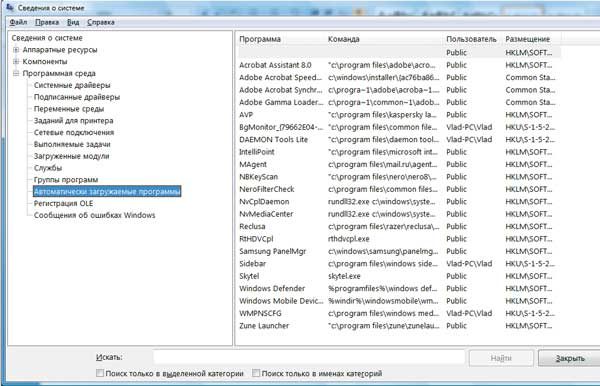

Посмотреть список автоматически загружаемых программ можно открыв программу «Сведения о системе» (откройте «Пуск ‐ Все программы ‐ Стандартные ‐ Служебные ‐ Сведения о системе» или наберите msinfo32.exe в командной строке) и перейдя в пункт «Программная среда ‐ Автоматически загружаемые программы». Программа «Свойства системы» отображает группы автозагрузки из реестра и папок «Автозагрузка» (рис.6).

Рисунок 6 Автоматически загружаемые программы

Другая программа, позволяющая посмотреть список программ автозагрузки ‐ «Настройка системы» (для запуска наберите msconfig.exe из командной строки). Эта программа кроме просмотра списка автозагрузки предоставляет возможность отключения всех пунктов автозагрузки (вкладка «Общие») или выборочных программ (вкладка «Автозагрузка»).

Заключение

Безусловно, сведения, приведенные в данной статье нельзя считать исчерпывающими, однако, надеюсь, они помогут вам в нелегком труде борьбы с вредоносным ПО.

Подписывайтесь на каналы «SecurityLab» в

Сегодня сложно найти организацию, которая не подвергалась бы вирусным атакам. И хотя практически везде уже установлено антивирусное ПО, иногда возникает необходимость вручную посмотреть, где же в реестре стартует то или иное вредоносное ПО. При поиске резидентного вредоносного ПО нас не могут не волновать следующие вопросы:

- как осуществляется автозагрузка?

- где найти список программ, загружаемых автоматически?

- как отключить соответствующий список автозагрузки?

Рассмотрению данных вопросов и посвящена настоящая статья.

Существует много способов автозагрузки. Мы разберем лишь несколько вариантов. Надеюсь, что это поможет вам в розыске и удалении вредоносного ПО из автозагрузки.

Реестр

В реестре Windows Vista автозагрузка представлена в нескольких ветвях:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun] — программы, запускаемые при входе в систему. Они запускаются для всех пользователей в системе;

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce] — программы, запускаемые только один раз при входе пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра. Программы в этом разделе запускаются для всех пользователей в системе;

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun] — программы, запускаемые при входе текущего пользователя в систему;

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce] — программы, которые запускаются только один раз при входе текущего пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

Например, чтобы автоматически запускать «Блокнот» при входе текущего пользователя, открываем Редактор реестра (regedit.exe), переходим в раздел:

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun]

и добавляем следующий ключ:

“NOTEPAD.EXE”=”C:WINDOWSSystem32

otepad.exe”

Использование групповой политики для автозапуска

ООткройте оснастку Групповая политика (gpedit.msc), перейдите на вкладку Конфигурация компьютера -> Административные шаблоны -> Система. В правой части оснастки перейдите на пункт Вход в систему (рис. 1).

Рис. 1. Использование групповой политики для автозапуска

(для всех пользователей)

По умолчанию эта политика не задана, но вы можете добавить туда программу: включаем политику, нажимаем кнопку Показать -> Добавить, указываем путь к программе, если при этом запускаемая программа находится в папке ..WINDOWSSystem32, то можно указать только ее название — в противном случае придется указывать полный путь к программе. При этом в системном реестре в разделе [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies] создается подраздел ExplorerRun с ключами добавленных программ.

Пример

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorerRun]

“1”=”notepad.exe”

“2”=”iexplore.exe”

В итоге получаем запуск «Блокнота» и Internet Explorer для всех пользователей. Аналогично задается автозапуск для текущих пользователей — в оснастке Групповая политика это путь Конфигурация пользователя -> Административные шаблоны -> Система (рис. 2), а в реестре — раздел [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun]

Рис. 2. Использование групповой политики для автозапуска

(для текущего пользователя)

Важно! При этом программы из данного списка не отображаются в списке программ, доступных для отключения в msconfig.exe, а также определяются не всеми менеджерами автозагрузки.

Автозапуск из особого списка

Программы могут запускаться и из следующего раздела реестра:

- [HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionWindows]

- “load”=”programma” — программы, запускаемые до входа пользователя в систему;

- “run”=”programma” — программы, запускаемые после входа пользователя в систему.

Эти параметры — аналог автозагрузки из Win.ini в Windows 9х.

Пример

Запускаем Internet Explorer до входа пользователя в систему и «Блокнот» после входа пользователя в систему:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindows]

“load”=”iexplore.exe”

“run”=”notepad.exe”

Не обрабатывать список автозапуска для старых версий

Настраивается с помощью групповой политики: Конфигурация компьютера — Административные шаблоны -> Система -> Вход в систему -> Не обрабатывать список запуска старых программ. Если эту политику включить, то не будут запускаться программы из следующих разделов реестра:

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun]

При использовании этой политики в реестре создается следующий ключ:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorer]

“DisableLocalMachineRun”=dword:00000001

Аналогично устанавливается политика для текущих пользователей: Конфигурация пользователя -> Административные шаблоны -> Система -> Вход в систему -> Не обрабатывать список запуска старых программ — с тем отличием, что в реестре эта опция включается в другом месте:

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer]

“DisableLocalUserRun”=dword:00000001

Игнорировать списки автозагрузки программ, выполняемых однократно

Настраивается с помощью групповой политики: Конфигурация компьютера — Административные шаблоны -> Система -> Вход в систему -> Не обрабатывать список однократного запуска программ.

Если эту политику включить, то не будут запускаться программы из списка:

[HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOnce].

Если данная политика включена, в реестре создается следующий ключ:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorer]

“DisableLocalMachineRunOnce”=dword:00000001

Так же настраивается политика для текущих пользователей: Конфигурация пользователя — Административные шаблоны -> Система -> Вход в систему -> Не обрабатывать список однократного запуска программ.

- [HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionpoliciesExplorer]

- «DisableLocalUserRunOnce”=dword:00000001

Назначенные задания

Программы могут запускаться с помощью Планировщика заданий. Посмотреть список установленных заданий, а также добавить новое можно так: Пуск -> Все программы — Стандартные -> Служебные -> Планировщик заданий.

При этом откроется окно Планировщика заданий, в котором отображены назначенные задания (рис. 3).

Рис. 3. Окно Планировщика заданий

Чтобы добавить новое задание, нужно из меню Действия выбрать пункт Создать задачу (рис. 4).

Рис. 4. Создание задачи в Планировщике задач

Запуск программ с помощью этого мастера возможен однократно — при входе в Windows, при включении компьютера, а также по расписанию.

Папка «Автозагрузка»

В папке Автозагрузка хранятся ярлыки для программ, запускаемых после входа пользователя в систему. Ярлыки в эту папку могут добавляться программами при их установке или пользователем самостоятельно. Существует две папки: общая для всех пользователей и индивидуальная для текущего пользователя. По умолчанию эти папки находятся здесь:

..UsersAll UsersMicrosoftWindowsStart MenuProgramsStartup — это папка, программы из которой будут запускаться для всех пользователей компьютера;

%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup — это папка, программы из которой будут запускаться для текущего пользователя.

Посмотреть, какие программы у вас запускаются таким способом, можно, открыв меню Пуск -> Все программы -> Автозагрузка. Если вы создадите в этой папке ярлык для какой-нибудь программы, то она будет запускаться автоматически после входа пользователя в систему.

Смена папки автозагрузки

Windows считывает данные о пути к папке Автозагрузка из реестра. Этот путь прописан в следующих разделах:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

“Common Startup”=“%ProgramData%MicrosoftWindowsStart MenuProgramsStartup” — для всех пользователей системы;

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

“Startup”=“%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup” — для текущего пользователя.

Сменив путь к папке, мы получим автозагрузку всех программ из указанной папки.

Пример

[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders]

“Startup”=”c:mystartup” — система загрузит все программы, ярлыки которых находятся в папке c:mystartup, при этом папка Автозагрузка по-прежнему будет отображаться в меню Пуск, а если у пользователя в ней ничего не было, то он и не заметит подмены.

Подмена ярлыка для программы из списка автозагрузки

Допустим, у вас установлен пакет Acrobat. Тогда в папке Автозагрузка у вас будет находиться ярлык Adobe Reader Speed Launch, который устанавливается туда по умолчанию. Но вовсе не обязательно, что этот ярлык ссылается именно на соответствующее приложение — вместо него может быть запущена любая другая программа, тем более что на функциональности Acrobat это не отразится.

Добавление программы к программе, запускаемой из списка автозагрузки

Модификация предыдущего варианта — одновременно с загрузкой какой-либо программы из списка автозагрузки у вас будет стартовать другая программа. Дело в том, что можно «склеить» два исполняемых файла в один и они будут запускаться одновременно. Существуют программы для такой «склейки». Кроме того, ярлык может ссылаться на командный файл, из которого и будут запускаться как оригинальная программа из списка, так и добавленные посторонние программы.

Посмотреть список автоматически загружаемых программ можно, открыв программу Сведения о системе (откройте Пуск -> Все программы -> Стандартные -> Служебные -> Сведения о системе или наберите msinfo32.exe в командной строке) и перейдя в пункт Программная среда -> Автоматически загружаемые программы. Программа Свойства системы отображает группы автозагрузки из реестра и папок Автозагрузка (рис. 5).

Рис. 5. Группы автозагрузки из реестра и папок Автозагрузка

Другая программа, позволяющая посмотреть список программ автозагрузки, — Настройка системы (для запуска наберите msconfig.exe из командной строки). Эта программа, кроме просмотра списка автозагрузки, предоставляет возможность отключения всех пунктов автозагрузки (вкладка Общие) или выборочных программ (вкладка Автозагрузка).

Безусловно, сведения, приведенные в данной статье, нельзя считать исчерпывающими, однако надеюсь, что они помогут вам в нелегкой борьбе с вредоносным ПО.

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они тоже загружались, либо загружалась их самая основная необходимая часть. Для этого они обычно вносят изменения в реестр Windows.

В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи, где прячутся вирусы:

1. В автозагрузке операционной системы

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск — Выполнить

В столбце «Команда» не должно быть подозрительных элементов, например C:Program Files

ovirus.exe

Команда msconfig позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце «Расположение»).

Как альтернативe команде msconfig можно использовать программу XPTweaker.

В разделе «Система» перейти на закладку «Загрузка системы», прокрутить скроллом немного вниз до заголовка «Автозагрузка». Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Программа удаляет информацию сразу и в реестре Windows.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows — уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса — самый элементарный. Он легко обнаруживается, и вирус удаляется. Так действовали вирусы 5-10-летней давности.

Дополнительно:

Если вы словили порно-баннер, и нет возможности посмотреть автозагрузку, то, загрузившись с любого загрузочного диска удалите все файлы из директорий C:Temp, C:WINDOWSTemp, C:Documents and SettingsuserLocal SettingsTemp, т.к. существует очень большая вероятность загрузки вируса из этих папок.

Если загрузочный диск позволяет подключиться к удаленному реестру операционной системы (к вашей) — типа ERD, то можно проверить ключи реестра, отвечающие за автозагрузку. Для операционной системы Windows XP это:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun и

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

При нахождении в них подозрительных элементов — мочить гадов! 🙂

2. Вместо проводника

Это очень распространенный случай при заражении вирусами, особо часто он был замечен при установке порно-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

В ветке HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:WINDOWSsystem32h6d8dn.exe или подобную хрень.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного CD-ROM или USB, проверить систему с помощью утилиты от Доктора Веба — launcher.exe. Но только в том случае, если в базе вирусов Доктора Веба есть информация об этом вирусе.

Более действенный и быстрый способ — загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon, исправить «хрень» у записи параметра Shell (reg_sz) на «explorer.exe» и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:WINDOWSsystem32userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Оригинальные параметры записи в реестре должны быть следующими :

Userinit = C:WINDOWSsystem32userinit.exe

UIHost = logonui.exe

Shell = explorer.exe

Вирус может прописать себя например так :

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его!

После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:WINDOWSsystem32) и explorer.exe (находится в C:WINDOWS) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей. Или скачайте отсюда.

После нужно проверить файл hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:windowssystem32driversetchosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutes

HKEY_LOCAL_MACHINESYSTEMControlSet ServicesTcpipParameters PersistentRoutes

Удалить их содержимое полностью кроме строки «По умолчанию» с неприсвоенным значением.