- Stay protected with Windows Security

- Important security info

- Understand and customize Windows Security features

- Status icons indicate your level of safety:

- Run a malware scan manually

- Run a quick scan in Windows Security

- Run an advanced scan in Windows Security

- Schedule your own scan

- Schedule a scan

- Turn Microsoft Defender Antivirus real-time protection on or off

- Turn real-time protection off temporarily

- Защитник Windows System Guard: как аппаратный корень доверия помогает защитить Windows 10 Windows Defender System Guard: How a hardware-based root of trust helps protect Windows 10

- Обеспечение целостности системы по мере ее начала Maintaining the integrity of the system as it starts

- Статический корень доверия для показателей (SRTM) Static Root of Trust for Measurement (SRTM)

- Безопасный запуск — динамический корень доверия для измерения (DRTM) Secure Launch—the Dynamic Root of Trust for Measurement (DRTM)

- Защита режима управления системами (SMM) System Management Mode (SMM) protection

- Проверка целостности платформы после запуска Windows (время работы) Validating platform integrity after Windows is running (run time)

Stay protected with Windows Security

Windows 10 includes Windows Security, which provides the latest antivirus protection. Your device will be actively protected from the moment you start Windows 10. Windows Security continually scans for malware (malicious software), viruses, and security threats. In addition to this real-time protection, updates are downloaded automatically to help keep your device safe and protect it from threats.

Windows 10 in S mode

Some features will be a little different if you’re running Windows 10 in S mode. Because this mode is streamlined for tighter security, the Virus & threat protection area has fewer options. But don’t worry—the built-in security of this mode automatically prevents viruses and other threats from running on your device, and you’ll receive security updates automatically. For more info, see Windows 10 in S mode FAQ.

Important security info

Windows Security is built-in to Windows 10 and includes an antirvirus program called Microsoft Defender Antivirus. (In previous versions of Windows 10, Windows Security is called Windows Defender Security Center).

If you have another antivirus app installed and turned on, Microsoft Defender Antivirus will turn off automatically. If you uninstall the other app, Microsoft Defender Antivirus will turn back on automatically.

If you’re having problems receiving Windows Security updates, see Fix Windows Update errors and the Windows Update FAQ.

For info on how to uninstall an app, see Repair or remove an app in Windows 10.

To change your user account to an admin account, see Create a local user or administrator account in Windows 10.

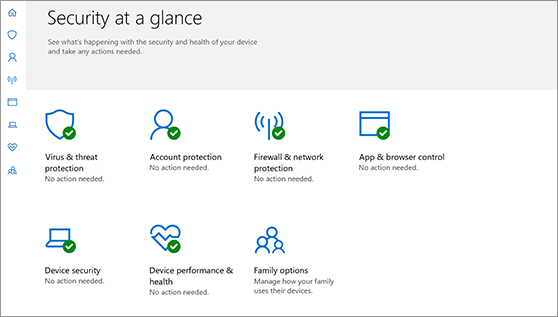

Understand and customize Windows Security features

Windows Security is your home to manage the tools that protect your device and your data:

Virus & threat protection. Monitor threats to your device, run scans, and get updates to help detect the latest threats. (Some of these options are unavailable if you’re running Windows 10 in S mode.)

Account protection. Access sign-in options and account settings, including Windows Hello and dynamic lock.

Firewall & network protection. Manage firewall settings and monitor what’s happening with your networks and internet connections.

App & browser control. Update settings for Microsoft Defender SmartScreen to help protect your device against potentially dangerous apps, files, sites, and downloads. You’ll have exploit protection and you can customize protection settings for your devices.

Device security. Review built-in security options to help protect your device from attacks by malicious software.

Device performance & health. View status info about your device’s performance health, and keep your device clean and up to date with the latest version of Windows 10.

Family options. Keep track of your kids’ online activity and the devices in your household.

You can customize how your device is protected with these Windows Security features. To access them, select Start > Settings > Update & Security > Windows Security . Then select the feature you want to explore.

Open Windows Security settings

Status icons indicate your level of safety:

Green means your device is sufficiently protected and there aren’t any recommended actions.

Yellow means there is a safety recommendation for you.

Red is a warning that something needs your immediate attention.

Run a malware scan manually

When you’re concerned about risks to a specific file or folder, you can right-click the file or folder in File Explorer, then select Scan with Microsoft Defender.

If you suspect there’s malware or a virus on your device, you should immediately run a quick scan. This is much faster than running a full scan on all your files and folders.

Run a quick scan in Windows Security

Select Start > Settings > Update & Security > Windows Security and then Virus & threat protection.

Open Windows Security settings

Under Current threats, select Quick scan (or in previous versions of Windows 10, under Threat history, select Scan now).

If the scan doesn’t find any issues, but you’re still concerned, you may want to check your device more thoroughly.

Run an advanced scan in Windows Security

Select Start > Settings > Update & Security > Windows Security and then Virus & threat protection.

Under Current threats, select Scan options (or in previous versions of Windows 10, under Threat history, select Run a new advanced scan).

Select one of the scan options:

Full scan (check files and programs currently running on your device)

Custom scan (scan specific files or folders)

Microsoft Defender Offline scan (run this scan if your device has been, or could potentially be, infected by a virus or malware). Learn more about Microsoft Defender Offline

Select Scan now.

Note: Because of streamlined security, this process isn’t available if you’re running Windows 10 in S mode.

Schedule your own scan

Even though Windows Security is regularly scanning your device to keep it safe, you can also set when and how often the scans occur.

Schedule a scan

Select the Start button, type schedule tasks in the Search box, and in the list of results, select Task Scheduler.

In the left pane, select the arrow (>) next to Task Scheduler Library to expand it, do the same with Microsoft > Windows, and then scroll down and select the Windows Defender folder.

In the top-center pane, select Windows Defender Scheduled Scan. (Point to the choices to see the full names.)

In the Actions pane on the right, scroll down and then select Properties.

In the window that opens, select the Triggers tab, and then select New.

Set your preferred time and frequency, and then select OK.

Review the schedule and select OK.

Note: Because of streamlined security, this process isn’t available if you’re running Windows 10 in S mode.

Turn Microsoft Defender Antivirus real-time protection on or off

Sometimes you may need to briefly stop running real-time protection. While real-time protection is off, files you open or download won’t be scanned for threats. However, real-time protection will soon turn on automatically again to protect your device.

Turn real-time protection off temporarily

Select Start > Settings > Update & Security > Windows Security and then Virus & threat protection > Manage settings. (In previous versions of Windows 10, select Virus & threat protection > Virus & threat protection settings.)

Open Windows Security settings

Switch the Real-time protection setting to Off and choose Yes to verify.

Note: Because of streamlined security, this process isn’t available if you’re running Windows 10 in S mode.

Защитник Windows System Guard: как аппаратный корень доверия помогает защитить Windows 10 Windows Defender System Guard: How a hardware-based root of trust helps protect Windows 10

Чтобы защитить критически важные ресурсы, такие как стек проверки подлинности Windows, маркеры единого входов, биометрический стек Windows Hello и модуль виртуальной доверенного платформы, необходимо обеспечить надежность системного программного обеспечения и оборудования. In order to protect critical resources such as the Windows authentication stack, single sign-on tokens, the Windows Hello biometric stack, and the Virtual Trusted Platform Module, a system’s firmware and hardware must be trustworthy.

Защитник Windows System Guard реорганизует существующие функции целостности системы Windows 10 под одним руководством и настраивает следующий набор инвестиций в безопасность Windows. Windows Defender System Guard reorganizes the existing Windows 10 system integrity features under one roof and sets up the next set of investments in Windows security. Она предназначена для обеспечения указанных здесь гарантий безопасности. It’s designed to make these security guarantees:

- Защита и поддержание целостности системы при ее запускается Protect and maintain the integrity of the system as it starts up

- Проверка целостности системы с помощью локальной и удаленной проверки Validate that system integrity has truly been maintained through local and remote attestation

Обеспечение целостности системы по мере ее начала Maintaining the integrity of the system as it starts

Статический корень доверия для показателей (SRTM) Static Root of Trust for Measurement (SRTM)

В Windows 7 одним из средств, которые злоумышленники использовали бы для сохраняемого и неудавшегося обнаружения, было установка в системе того, что часто называют буткитом или набором rootkit. With Windows 7, one of the means attackers would use to persist and evade detection was to install what is often referred to as a bootkit or rootkit on the system. Это вредоносное программное обеспечение запустится до запуска Windows или во время самого процесса загрузки, что позволит ему начать с самого высокого уровня привилегий. This malicious software would start before Windows started, or during the boot process itself, enabling it to start with the highest level of privilege.

При работе с Windows 10 на современном оборудовании (т. е. Windows 8 сертифицированном или более) аппаратный корень доверия гарантирует, что несанкционированное программное обеспечение (например, буткит) не запустится перед загрузщиком Windows. With Windows 10 running on modern hardware (that is, Windows 8-certified or greater) a hardware-based root of trust helps ensure that no unauthorized firmware or software (such as a bootkit) can start before the Windows bootloader. Этот аппаратный корень доверия поступает из функции безопасной загрузки устройства, которая входит в состав UEFI. This hardware-based root of trust comes from the device’s Secure Boot feature, which is part of the Unified Extensible Firmware Interface (UEFI). Этот метод измерения статических компонентов ранней загрузки UEFI называется статическим корневым элементом доверия для измерения (SRTM). This technique of measuring the static early boot UEFI components is called the Static Root of Trust for Measurement (SRTM).

Так как существуют тысячи поставщиков ПК, которые производят множество моделей с различными версиями BIOS UEFI, при загрузке становится чрезвычайно большое количество показателей SRTM. As there are thousands of PC vendors that produce numerous models with different UEFI BIOS versions, there becomes an incredibly large number of SRTM measurements upon bootup. Существует две методики для установления доверия: ведение списка известных «плохих» показателей SRTM (также известного как список блоков) или списка известных «хороших» показателей SRTM (также известного как список разрешаний). Two techniques exist to establish trust here—either maintain a list of known ‘bad’ SRTM measurements (also known as a block list), or a list of known ‘good’ SRTM measurements (also known as an allow list). У каждого варианта есть недостаток: Each option has a drawback:

- Список известных «плохих» показателей SRTM позволяет злоумышленнику изменить только 1 бит в компоненте, чтобы создать совершенно новый хэш SRTM, который должен быть указан в списке. A list of known ‘bad’ SRTM measurements allows a hacker to change just 1 bit in a component to create an entirely new SRTM hash that needs to be listed. Это означает, что поток SRTM по сути является незначительным. Незначительное изменение может сделать недействительным всю цепочку доверия. This means that the SRTM flow is inherently brittle — a minor change can invalidate the entire chain of trust.

- Для списка известных «хорошие» показателей SRTM необходимо тщательно добавлять новые сочетания BIOS и ПК, что замедляется. A list of known ‘good’ SRTM measurements requires each new BIOS/PC combination measurement to be carefully added, which is slow. Кроме того, устранение ошибок для кода UEFI может занять много времени для разработки, сборки, повторной проверки, проверки и повторного повторного создания. In addition, a bug fix for UEFI code can take a long time to design, build, retest, validate, and redeploy.

Безопасный запуск — динамический корень доверия для измерения (DRTM) Secure Launch—the Dynamic Root of Trust for Measurement (DRTM)

Защитник Windows Безопасного запуска System Guard, впервые представленного в Windows 10 версии 1809, призвана решить эти проблемы с помощью технологии, известной как динамический корень доверия для измерения (DRTM). Windows Defender System Guard Secure Launch, first introduced in Windows 10 version 1809, aims to alleviate these issues by leveraging a technology known as the Dynamic Root of Trust for Measurement (DRTM). DrTM позволяет системе свободно загрузиться в недоверенный код изначально, но вскоре после запуска системы в надежное состояние, получив контроль над всеми ЦП и принудив их вниз по известному и измеряемого пути кода. DRTM lets the system freely boot into untrusted code initially, but shortly after launches the system into a trusted state by taking control of all CPUs and forcing them down a well-known and measured code path. Это позволяет ненадежным ранним кодам UEFI загрузить систему, но затем безопасно перейти в доверенную и измеряемую состояние. This has the benefit of allowing untrusted early UEFI code to boot the system, but then being able to securely transition into a trusted and measured state.

Безопасный запуск упрощает управление измерениями SRTM, так как код запуска теперь не связан с конкретной конфигурацией оборудования. Secure Launch simplifies management of SRTM measurements because the launch code is now unrelated to a specific hardware configuration. Это означает, что допустимых показателей кода немного, и будущие обновления можно развертывать более широко и быстро. This means the number of valid code measurements is small, and future updates can be deployed more widely and quickly.

Защита режима управления системами (SMM) System Management Mode (SMM) protection

Режим управления системами (SMM) — это специальный режим ЦП в микроконтролерах x86, который обрабатывает управление питанием, конфигурацию оборудования, мониторинг температур и все остальное, что производитель считает полезным. System Management Mode (SMM) is a special-purpose CPU mode in x86 microcontrollers that handles power management, hardware configuration, thermal monitoring, and anything else the manufacturer deems useful. При запросе одной из этих системных операций во время выполнения вызывается не маскируемый прерывание (SMI), который выполняет код SMM, установленный BIOS. Whenever one of these system operations is requested, a non-maskable interrupt (SMI) is invoked at runtime, which executes SMM code installed by the BIOS. Код SMM выполняется с наивысшим уровнем привилегий и невидим для ОС, что делает его привлекательным объектом для вредоносных действий. SMM code executes in the highest privilege level and is invisible to the OS, which makes it an attractive target for malicious activity. Даже если для позднего запуска используется безопасный запуск System Guard, код SMM потенциально может получить доступ к памяти гипервизора и изменить гипервизор. Even if System Guard Secure Launch is used to late launch, SMM code can potentially access hypervisor memory and change the hypervisor. Для защиты от этого используются два метода: To defend against this, two techniques are used:

- Защита на разгонах для предотвращения ненадлежащего доступа к коду и данным Paging protection to prevent inappropriate access to code and data

- Контроль и тестирование оборудования SMM SMM hardware supervision and attestation

Защиту от разгона можно реализовать, чтобы заблокировать определенные таблицы кода, чтобы они были только для чтения, чтобы предотвратить подделывку. Paging protection can be implemented to lock certain code tables to be read-only to prevent tampering. Это предотвращает доступ к памяти, которая не была специально назначена. This prevents access to any memory that has not been specifically assigned.

Аппаратный обработчик, известный как обработчик SMI надзора, может отслеживать SMM и убедиться, что он не имеет доступа к какой-либо части адресного пространства, для чего он не должен. A hardware-enforced processor feature known as a supervisor SMI handler can monitor the SMM and make sure it does not access any part of the address space that it is not supposed to.

Защита SMM построена на технологии безопасного запуска и требует ее работы. SMM protection is built on top of the Secure Launch technology and requires it to function. В будущем Windows 10 также измерит поведение этого обработера SMI и подтверждает, что не было подделано ни одна собственная память ОС. In the future, Windows 10 will also measure this SMI Handler’s behavior and attest that no OS-owned memory has been tampered with.

Проверка целостности платформы после запуска Windows (время работы) Validating platform integrity after Windows is running (run time)

Хотя Защитник Windows System Guard обеспечивает расширенные средства защиты, которые помогут защитить и поддерживать целостность платформы во время загрузки и во время работы, действительность такова, что мы должны применять умыслы «предполагать нарушение безопасности» даже к самым сложным технологиям безопасности. While Windows Defender System Guard provides advanced protection that will help protect and maintain the integrity of the platform during boot and at run time, the reality is that we must apply an «assume breach» mentality to even our most sophisticated security technologies. Мы должны быть уверены, что технологии успешно делают свою работу, но нам также нужна возможность проверить, успешно ли они достигли поставленных целей. We should be able to trust that the technologies are successfully doing their jobs, but we also need the ability to verify that they were successful in achieving their goals. Когда речь идет о целостности платформы, мы не можем просто доверять платформе, которая может быть скомпрометирована, чтобы самостоятельно подтвердить ее состояние безопасности. When it comes to platform integrity, we can’t just trust the platform, which potentially could be compromised, to self-attest to its security state. Поэтому Защитник Windows System Guard включает ряд технологий, позволяющих удаленно анализировать целостность устройства. So Windows Defender System Guard includes a series of technologies that enable remote analysis of the device’s integrity.

По мере загрузки Windows 10 система System Guard Защитник Windows с помощью доверенного платформенного модуля 2.0 (TPM 2.0) устройства. As Windows 10 boots, a series of integrity measurements are taken by Windows Defender System Guard using the device’s Trusted Platform Module 2.0 (TPM 2.0). Безопасный запуск System Guard не поддерживает более ранние версии TPM, например TPM 1.2. System Guard Secure Launch will not support earlier TPM versions, such as TPM 1.2. Этот процесс и данные изолированы от Windows аппаратно, чтобы гарантировать, что данные измерений не будут подвергаться типам подделывок, которые могут произойти в случае компрометации платформы. This process and data are hardware-isolated away from Windows to help ensure that the measurement data is not subject to the type of tampering that could happen if the platform was compromised. Здесь измерения можно использовать для определения целостности микропрограммы устройства, состояния конфигурации оборудования и компонентов, связанных с загрузкой Windows, только для нескольких имен. From here, the measurements can be used to determine the integrity of the device’s firmware, hardware configuration state, and Windows boot-related components, just to name a few.

После загрузки системы Защитник Windows System Guard подписывает и запечатывает эти измерения с помощью TPM. After the system boots, Windows Defender System Guard signs and seals these measurements using the TPM. По запросу система управления, например Intune или Microsoft Endpoint Manager, может приобрести их для удаленного анализа. Upon request, a management system like Intune or Microsoft Endpoint Manager can acquire them for remote analysis. Если Защитник Windows System Guard указывает, что устройство не имеет целостности, система управления может принять ряд действий, например запретить устройству доступ к ресурсам. If Windows Defender System Guard indicates that the device lacks integrity, the management system can take a series of actions, such as denying the device access to resources.