- Новичок и паранойя. Что следует знать о Linux Tails.

- Tails OS или как защитить себя в сети

- · Tails

- · Установка Tails

- · Предварительная настройка Tails

- · Сохранение файлов и настроек Persistent Volume

- · Защита данных в Persistent Volume

- · Браузер TOR

- · Прилагается

- · Общение

- · Шифрование и конфиденциальность

- · Другой полезный софт

- · Вместо заключения

- Tails. Абсолютная безопасность. Обзор и настройка

- Особенности Tails

- Установка Tails

- Настройка Tails

- Раздел Persistence. Как сохранить данные и настройки в Tails.

- Программы Tails

- Раздел «Аудио и видео»:

- Раздел «Графика»:

- Раздел «Интернет»:

- Раздел «Офис»:

- Раздел «Стандартные»:

- Раздел «Утилиты»:

- Особенности использования Tails

- Выключение Tails.

- Подключение к сети

- OpenPGP Applet

- Резервная копия Tails

- Безопасное удаление файлов в Tails

- Подключение к FTP серверу

- Заключение

Новичок и паранойя. Что следует знать о Linux Tails.

— Введение

=== ===========================

На самом деле, когда я в предыдущем посте говорил о том, что расскажу про процесс установки, то я немного слукавил. Было сказано, что Linux Tails работает по технологии Live USB, а значит ему не требуется установка, а требуется только записанный на флешку или диск образ, однако, не стоит забывать о том, что мы все преисполнены чувства о том, что за нами следят, а это значит, что если мы хотим сделать все правильно, то все будет не так просто, по этому сейчас расскажу о некоторых вещах, на которые просят обратить внимание разработчики этой ОС прежде чем приступать к установке.

- если вы не знаете что такое метаданные и атака человек-посередине ;

- если вы думаете, что никто не может прочитать вашу переписку потому что вы используете TOR;

- если вы не имеете понятия как работает TOR,

то вам стоит познакомиться с этими понятиями ( а иначе зачем вам ОС для параноиков?). В введении есть ссылки на материалы по этим темам. Помимо этого создатели предупреждают:

- Linux Tails не защитит вас от скомпрометированного харда ( ОС не может защитить вас от злоумышленника имеющего физический доступ к устройству и способного поковыряться в железе);

- Linux Tails может быть скомпрометирован если установлен в небезопасную ( не доверенную) систему. Вирусы в вашей обычной системе не угрожают Linux Tails, однако могут повредить систему в процессе установки или поломать защиту которую обеспечивает Tails;

- Linux Tails не защитит вас от атаки на BIOS или на прошивку, потому что никто не может! ( на самом деле потому что они стартуют раньше операционки и тут действительно ничего не поделаешь, честно говоря, если бы я не брал информацию с оф. Сайта, я бы вкючил это в предыдущие два пункта);

- Конечный узел Tor-а может вас подслушивать. Tor маскирует ваше положение, но не ваши данные. Для защиты от подобного рода атак следует использовать сквозное шифрование ( end-to-end encryption). ОС содержит множество инструментов которые помогут вам сохранить ваши данные в тайне;

- Tails не скрывает того факта, что вы пользуетесь Tor-ом, ваш провайдер или администратор сети будет знать что вы подключены к сети Tor, а не нормальному серверу, однако, вы можете пробросить мост , что значительно осложнит работу системному администратору сети или провайдеру, но уличить вас все еще возможно, хотя и не так просто. Используя Tails и Tor вы не будете выглядеть как случайный пользователь интернета, эти средства направлены на то, чтобы все пользователи выглядели одинаково и нельзя было понять кто из них кто ( на самом деле, у усреднения есть свои плюсы перед непосредственной маскировкой, чуть дальше вы прочитаете про угрозу со стороны математики.);

- Снова напоминание про атаку человек-посередине и использование сквозного шифрования;

- Tor и Tails не способны защитить вас от статистического анализа. Тут имеется ввиду анализ трафика на узлах входа и выхода, есть теоретическая возможность засечь вас, однако, не забывайте, что возможность теоретическая и фактическая, это немного разные вещи.

- Tails по-умолчанию не шифрует ваши документы, не чистит метаданные файлов и не шифрует ни одно из полей вашей email переписки.

- Использовать одну и ту же сессию Tails для решения более чем одной задачи — плохая идея. Если вам нужно отправить письмо, скрыв при этом свое местоположение и опубликовать анонимно документ, то разработчики рекомендуют между этими операциями перезапустить машину и ОС.

- Tails не сделает ваши дурацкие ( в ориг. crappy) пароли надежнее, как все, наверное, знают, самое слабое звено в любой системе — это человек, не будь слабым звеном, заведи сильный пароль .

Не забывайте, что ОС все еще на этапе разработки, а цель этого поста показать, что система не всемогуща и не имеет магии внутри ( а жаль). Один специалист по КБ, на очередной вопрос о том, что может помочь избежать слежки в интернете ответил: » голова на плечах поможет».

На сегодня это все, думаю, в следующий раз я доберусь до правильной параноидальной установки Tails.

Источник

Tails OS или как защитить себя в сети

Рано или поздно, но большинство фантастических сюжетов воплощаются в реальную жизнь. В мире информационной безопасности это произошло как только Эдвард Сноуден опубликовал информацию о PRISM — средстве слежения за пользователями сети, разработанного АНБ. В этой статье я опишу самый действенный способ защитить свои данные от любопытных глаз.

· Tails

Первым делом, следует познакомиться с главным героем этой статьи. Без этой ОС можно было бы и не пытаться открыть для себя дверь в мир анонимности. Хвосты используют более 20 000 раз в день, журналисты и правозащитники используют Tails, чтобы осудить правонарушения правительств и корпораций.

TheAmnesicIncognitoLiveSystem — это операционная система, которую вы можете запускать практически на любом компьютере с USB-накопителя или DVD-диска.

Эта OS направлена на сохранение вашей конфиденциальности и анонимности поможет вам использовать интернет анонимно и обходить цензуру — все подключения вынуждены проходить через сеть TOR, а также не оставлять следов на компьютере, который вы используете и использовать новейшие криптографические инструменты для шифрования ваших файлов, электронной почты, обмена мгновенными сообщениями и скрытия всех файлов и каталогов на электронном носителе.

· Установка Tails

Ну что же, начнем установку этого чуда. Нам понадобится один USB 8GB (мин.), программа Etcher и полчаса времени.

Первым делом идем сюда и качаем образ напрямую. В моем случае это версия 3.12, далее качаем программу Etcher для установки нашей OS с официального сайта, после чего приступаем к установке. Интерфейс этой программы интуитивно понятен: выбираете образ ОС, флешку и нажимаете старт. Процесс занимает около 5 минут. После того, как загрузка образа завершена, не отключая USB, перезагружаем компьютер, заходим в BIOS и выбираем флешку как загрузочное устройство. Далее загружаемся с нее.

· Предварительная настройка Tails

Теперь вы увидите меню Greeting, оно будет встречать вас при каждом входе в систему и я советую всегда применять следующие настройки. Требуется зайти в дополнительные настройки, там устанавливаем пароль администратора, подмену MAC- адреса, соединение через Tor и мосты.

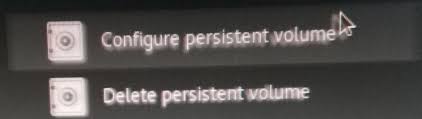

И снова нам понадобится вкладка «приложения». Идем в папку TAILS и Configure persistent volume.

Мы зашли в Persistent Wizard. Сначала устанавливаем пароль, его потребуется вводить при каждом включении Tails, после видим некоторое количество пунктов с вариантами выбора — те файлы и настройки, которые следует сохранять, поставьте птичку на желаемое.

· Сохранение файлов и настроек Persistent Volume

Перед тем, как прокачивать Хвосты надо научиться сохранять результаты своих улучшений. Tails не рассчитана на сохранение установленных в нее программ, настроек и файлов при выключении. Но разработчики предусмотрели возможность сохранить определенные данные в персистентном разделе, который мы создали ранее. Например, чтобы установить какую-нибудь программу надо зайти в менеджер пакетов Synaptic, указать новый репозиторий программ и выбрать нужную. А чтобы просто сохранить какие-то файлы переместите их в Home/Persistent.

Так что несмотря на то, что сам сеанс работы при выключении компьютера не сохраняется, APT-пакеты (настройки, расширения браузера и т. д.) при правильных настройках сохранятся в персистентном разделе. Это делает возможным развертывание всех необходимых программ в процессе загрузки операционной системы.

· Защита данных в Persistent Volume

Persistent Volume зашифрован по умолчанию, но есть одна проблема — расшифровать можно все что угодно, но не найти. Чтобы наш персистентный раздел было не возможно обнаружить мы используем кое-что по лучше, чем рекомендуют разработчики.

Скрытый раздел не очень удобен в использовании, поэтому только если Вам нужно устанавливайте эту программу, если же Вам не нужен TrueCrypt пропустите этот пункт.

Итак, разработчики Tails советуют пользоваться Сryptsetup, но раздел, созданный этим инструментом скрыт достаточно хорошо. Зачем создавать такой раздел, если его можно найти, так что пользоваться мы будем TrueCrypt, раздел созданный этим инструментом невозможно обнаружить. PS Несмотря на то, что проект TrueCrypt был закрыт еще в 2014 году он нам подходит, так как нашлись люди, продолжившие разработку.

Раздел TrueCrypt скрыт так, что ОС его не найдет, пока вы не введете нужный пароль.

Поэтому во время записи файлов в наш скрытый раздел может быть поврежден.

Для того чтобы не повредить собачкам в скрытом разделе, при создании надо поставить галочку, как на скриншоте ниже.

· Браузер TOR

Этот браузер известен каждому, интересующемуся интернет-безопасностью и тому, кто хоть раз пытался обойти различные блокировки, будь то rutracker, или любые другие заблокированные сервисы.

Первая вкладка, которая нам понадобится это «Приватность браузера». Поставим всегда работать в режиме приватного просмотра, защиту от отслеживания – всегда, поддельное и обманное содержимое — включаем все.

Теперь нажимаем на TorButton, эта кнопка слева от строки поиска. Тут выбираем максимальный уровень защиты.

Самый сильный защитник браузера, это конечно же, «Дополнения», они защититят вас от слежения при серфинге интернета, вредоносные сайты будут заблокированы. Некторые из них уже установлены в TOR заранее, разработчиками, но они необеспечивают полную защиту

Disconnect — Конфиденциальный Блокировщик Рекламы: Блокирует трекеры google analytics/яндекс статистика и т.д. — основные средства слежения за вашей историей посещения сайтов, местонахождению и многих других данных.

Adblock Plus — Блокирует трекеры, майнинг, рекламу, и т.п.

User-Agent Switcher — Автоматически меняет Ваш fingerprint компьютера\браузера.

Man in the Middle — Защищает от перехвата интернет-траффика\MITM атаки. Это расширение можно скрыть с панели расширений.

Disable WebRTC — Протокол WebRTC выдает настоящий ip, цепь соединений TOR и другие данные, даже если Вы используете другие средства защиты, так что отключим этот протокол.

Теперь следует настроить эти расширения.

NoScript — это расширение надо настраивать в зависимости от уровня защиты который Вы хотите иметь. Но важно помнить, что если вы поставите галочки везде, большинство сайтов будут некорректно работать.

Https Everywhere — нажимаем на кнопку этого дополнения и ставим в обоих пунктах галочки.

AdBlock Plus — Заходим в настройки и в «сторонних фильтрах» желательно выбрать дополнительные базы.

User-Agent Switcher — Здесь мы выбираем разброс 25%, и все UserAgents.

· Прилагается

Ну вот ты защищен от слежения и можешь начинать бродить по интернету со спокойной душой, но в Tails есть и софт уже идущий в комплекте с ОС, и я о нем расскажу

· Общение

Для общения Хвосты оснащены Pidgin, OnionShare и Thunderbird. Разберемся со всем по порядку. Pidgin выступает в роли чат-клиента с установленным дополнением для шифрования сообщений, OnionShare поможет делиться файлами, а Thunderbird для электронной почты.

· Шифрование и конфиденциальность

Так как эта ОС ориентирована на анонимность и безопасность команда разработчиков вложила достаточно много интересных инструментов для анонимизации. Например, программа MAT, она стирает метаданные файлов, которые могут раскрыть много личной информации о создателе. Как я сказал ранее, таких программ в Tails много так что вы можете просмотреть их список на сайте разработчика или исследовать самостоятельно

· Другой полезный софт

Не поскупились создатели и на ПО полезное любому юзеру: LibreOffice, Gimp и Inkscape, pdf-redact-tools и некоторые другие.

· Вместо заключения

Теперь Вы узнали о настоящей безопасности в интернете имя которой — Tails, здесь я рассказал не о всех возможностях этой живой ОС, а лишь сделал краткий обзор с установкой.

Устанавливайте, пользуйтесь, изучайте.

Источник

Tails. Абсолютная безопасность. Обзор и настройка

Привет друг. Я в своих статьях люблю рассказывать про анонимность и безопасность в сети и уже много раз объяснял почему это важно, а иногда, жизненно необходимо. Хотя это и без меня очевидно. А потому сегодня упражняться в словоблудии не буду, а сразу перейду к сути. И как ты уже понял из названия, в этой статье мы будем обсуждать операционную систему Tails.

В сети гуляет устойчивое мнение что Tails это, типа, супер анонимная операционная система. Это не совсем так. Анонимность, конечно в ней присутствует. Но она представлена сетью Тор с поддержкой сетевых мостов, а также автоматической подменой MAC-адреса. Что конечно замечательно, но сейчас этим вряд ли кого-то можно удивить.

На самом деле Tails больше про мобильность и безопасность, как данных так и самого пользователя. И в этом она действительно хороша, ведь у тебя всегда под рукой безопасная операционная система, настроенная так как тебе нужно, с нужным набором программ. Которую можно использовать на абсолютно любом компьютере, не боясь оставить следов. Но я забежал вперед, обо всем этом расскажу в процессе, причем именно безопасности сегодня будем уделять максимальное внимание.

Особенности Tails

Перед началом практической части, немного теории. Tails — это дистрибутив Linux основанный на Debian, появившийся в 2009 году в следствии эволюции дистрибутива Incognito. Денег на развитие проекта занесли The Tor Project, Debian и Mozilla. А самой крутой рекламой этой операционной системы стало, когда Эдвард Сноуден рассказал, что использовал Tails для кражи секретиков АНБ и общения с журналистами, которым он эти самые секретики сливал.

И тут можно отметить самые сильные стороны Tails. Почему именно она обеспечивает очень крутой уровень защиты информации. Ключевые моменты:

— она не оставляет никаких следов на компьютере на котором использовалась. Ну, собственно, факт её использования не спалили в АНБ, а раз не спалили там, значит не спалят нигде (наверно);

— после выключения или просто выдергивания флешки из компьютера, система приобретает первоначальный вид, такой как после установки. Т.е. все изменения откатываются, но при этом можно создать специальный, зашифрованный секретный раздел в котором можно хранить файлы и устанавливать дополнительный софт;

— весь трафик идет через Тор, попытки установить прямое соединение блокируется;

— система имеет кучу софта для шифрования всего на свете (предустановленный софт рассмотрим ниже).

Установка Tails

Есть мнение, что чтобы установить Tails нужно обязательно две флешки. На одну записывается образ, а потом из Live режима устанавливаешь, на другую флешку, саму систему. Можно, конечно делать и так. Если скучно и заняться нечем. Но разработчики Tails, походу, в какой-то момент осознали, что подобный способ установки, мягко говоря, геморройный, и сделали образ системы .img. И теперь достаточно скачать этот образ и записать его на флешку утилитой Etcher и сразу использовать систему.

При этом, также доступен для скачивания образ iso. Там всё по классике, две флешки и куча времени. Этот способ, кстати, мы рассматривать не будем т.к. долго и нет смысла. Образ iso можно использовать если хочешь запустить Tails на виртуальной машине.

Примечание:

Минимально необходимый размер флешки для использования Tails — 8 Gb, но чем больше будет объём флешки — тем больше можно будет выделить под раздел Persistence.

После запуска Etcher, выбираем нужный образ, нужную флешку и жмем Flash!. После записи, программа проверит всё ли правильно записалось и можем начинать использовать Tails.

При первом запуске (на самом деле при всех запусках) нас встретит экран первичной настройки:

Здесь стоит нажать на плюсик в левом нижнем углу и настроить дополнительные параметры:

- Если планируется использовать sudo, например для установки программ, необходимо задать пароль администратора (по умолчанию отключено);

- В Tails по умолчанию включена подмена MAC-адреса, отключать эту функцию не стоит;

- По умолчанию Tails подключается к напрямую к Tor, но если, например, Tor блокируется провайдером, можно настроить соединение через мост или, если сеть не нужна, можно запретить все сетевые подключения

После выбора первичных настроек в окне приветствия, жмём «Запуск Tails».

Настройка Tails

Раздел Persistence. Как сохранить данные и настройки в Tails.

Как я уже говорил после любой перезагрузки все внесенные изменения откатываются к первоначальному значению. Это касается как настроек установленных программ, так и все посторонние файлы также будут удалены. Вообщем система примет, так сказать, первозданный вид. При этом, конечно же существует возможность сохранять нужную информацию, настройки, утилиты и файлы. В противном случае терялся бы смысл использования Tails.

Для хранения данных нужно создать раздел Persistence, для этого переходим в Приложения->Tails-> Configure persistent volume. Первым делом нужно придумать пароль доступа. А потом выбрать что именно мы хотим хранить в этом разделе:

Самый стандартный параметр, включает возможность хранить любый файлы, документы и т.д. в защищенном разделе.

При включении этого параметра закладки Tor Browser будут сохранятся в защищенный раздел. Соответственно при следующем включении, с разблокированным защищенным разделом, они автоматически добавятся в браузер. Действие этого параметра не распространяется на Unsafe Browser.

Этот параметр отвечает за сохранение конфигурации сетевых соединений и устройств.

Если включить этот параметр, то пакеты установленных пользователем программ будут хранится в защищенном разделе. Не только хранится, но и обновляться при наличии подключения к сети, а при каждом запуске они будут автоматически устанавливаться. Очень полезная опция, если есть желание или необходимость использовать дополнительное ПО, которого нет в стандартной комплектации Tails.

Сохраняются настройки принтеров.

Благодаря этой опции в почтовом клиенте Thunderbird можно хранить письма и настройки.

При включении этой опции, в защищенном разделе будут сохранятся созданные и импортированные OpenPGP ключи.

Эта опция отвечает за хранение Bitcoin кошелька и настроек клиента Electrum.

Про включении этой опции в зашифрованный раздел сохраняются конфигурационные файлы мессенджера Pidgin. Будут сохранены аккаунты, списки контактов, чаты, ключи шифрования. Очень удобен тот момент, что настроить, что именно будет сохранятся можно из самого Pidgin.

При включении сохраняются настройки и конфигурационные файлы secure shell. В том числе созданные и импортированные ключи и публичные ключи хостов к которым мы подключались.

При включении этой опции файлы из раздела Dotfiles привязываются ссылками к Домашней папке. Это позволяет сделать постоянными нужные файлы из самой Домашней папки и из ее подпапок.

Когда нужные опции включены, чтобы изменения вступили в силу, нужно перезапустить Tails. И в окне приветствия появится возможность ввести пароль от защищенного раздела, а также кнопка «Разблокировать».

Программы Tails

В Tails, как и во многих других дистрибутивах, есть некоторое количество предустановленных программ. Большую часть которых среднестатистический пользователь Linux прекрасно знает. Поэтому пройдёмся по ним максимально кратко:

Раздел «Аудио и видео»:

Audacity — бесплатный аудиоредактор, идеально подходит для записи и редактирования звука.

Brasero — приложение для записи или копирования CD или DVD дисков, в том числе для записи образов.

Видео — приложение для просмотра видео (в том числе онлайн).

Диктофон — в принципе понятно для чего нужен.

Звуковыжималка — приложение для копирования Audio CD.

Раздел «Графика»:

Inkscape — приложения для рисования, кстати довольно продвинутое.

LibreOffice Draw — рисование и составление схем.

Scribus — утилита для верстки журнальных страниц (в версии Tails 4.0 удалена, при необходимости можно установить из репозиториев)

Графический редактор (GIMP) — опенсорсный конкурент фотошопа.

Простое сканирование — простое сканирование.

Раздел «Интернет»:

Electrum Bitcoin Wallet — простой в использовании и достаточно удобный Bitcoin кошелек.

Onion Circuits — просмотр цепочек Tor и их состояния

OnionShare — программа для обмена файлами через сеть Tor, после запуска можно добавить файл, нажать Start Sharing и будет сформирована ссылка по которой можно скачать выбранный файл, также можно добавить пароль для скачивания и ограничить скачивание одним разом. Скачивание будет доступно только из сети Tor.

Tor Browser — браузер для просмотра сайтов в сети Tor

Pidgin — Jabber-мессенджер с поддержкой шифрования и возможностью передачи сообщений через сеть Tor.

Небезопасный браузер — браузер для в входа на перехватывающий портал. Иногда для получения доступа к общественной сети требуют авторизации (типа как в Mcdonalds), такая авторизация невозможна через Tor, поэтому нужно использовать браузер с прямым подключение. Так как этот браузер не является анонимным его можно использовать только для входа на перехватывающий портал.

Thunderbird — почтовый клиент, включает в себя расширение Enigmail для шифрования и аутентификации электронных писем с использованием OpenPGP и расширение TorBirdy для настройки дополнительной конфиденциальности и анонимности.

Раздел «Офис»:

Bookletimposer — конвертер PDF файлов в буклеты и наоборот.

Для работа с офисными документами предустановлен LibreOffice:

— Calc — работа с таблицами (аналог Excel)

— Draw — рисование и создание схем

— Impress — работа с презентациями (аналог PowerPoint)

— Writer — работа с документами (аналог Word)

Раздел «Стандартные»:

GtkHash — программа для вычисления контрольных сумм. Это необходимо для проверки целостности файла скачанного из Интернета.

KeePassXC — удобный и безопасный менеджер паролей (не забывай что базу данных нужно хранить в защищенном разделе).

Раздел «Утилиты»:

Inlock VeraCrypt Volumes — позволяет открывать криптоконтейнеры созданные утилитой VeraCrypt.

Диски — менеджер дисков, в том числе можно удалять и изменять пароль защищенного раздела и создавать зашифрованные разделы на других флешках.

Пароли и ключи — позволят просматривать и управлять сохраненными паролями, ключами шифрования и сертификатами.

Просмотр документов — программа для просмотра PDF.

В Tails также есть утилиты которых нет во вкладке Приложения, но о их наличии стоит знать:

MAT — очень удобная утилита, которая умеет удалять метаданные практически из любых файлов. После обновления Tails до версии 4.0 MAT не имеет графического интерфейса, а вызывается нажатием правой кнопки мыши на нужный файл и выбором пункта «Remove metadata», после нажатия в этой же папке появится копия файла с пометкой «cleaned» в имени.

Aircrack-ng — в Tails предустановлен пакет программ для аудита безопасности (взлома) беспроводных сетей aircrak-ng.

Shred — утилита для безопасного удаления файлов, без возможности их восстановления.

Экранная клавиатура — в правом верхнем углу, в разделе специальных возможностей, можно включить экранную клавиатуру, которую стоит использовать если есть подозрение, что на компьютере, с которым ты работаешь установлен аппаратный кейлогер. Клавиатура будет появляться в приложениях в которых подразумевается ввод текста.

TCPdump — консольная программа для перехвата и анализа сетевого трафика.

Дополнительный софт, который можно установить в Tails, можно посмотреть в Менеджере пакетов Synaptic, расположенном в меню Приложения -> Системные.

Особенности использования Tails

Как я уже говорил, все изменения, не сохраняемые в persistent volume откатываются после каждой перезагрузки. Но если появилась необходимость что-то изменить в системе на постоянной основе, это можно сделать выполнив команду:

Эту функция доступна только если Tails установлена на флешку. После введения команды все внесенные изменения сохранятся, это будет работать до следующей перезагрузки. После следующего запуска системы новые изменения опять будут откатываться.

Примечание:

Используй эту возможность только если на 200% понимаешь что делаешь. Некоторые изменения системы могут негативно влиять на безопасность и анонимность!

Выключение Tails.

Даже с выключением Tails есть некоторые нюансы. Кроме обычных способов существует альтернативно-быстрый. А именно если просто выдернуть флешку с Tails из компьютера, то система автоматически выключится, но при этом, если смонтирован защищенный раздел, он может быть поврежден, поэтому такой способ стоит использовать только в крайних случаях.

Подключение к сети

Операционная система Tails настроена таким образом, что блокирует все сетевые соединения которые идут не через Tor. Т.е. если ты попытаешься запустить какое-то приложение не настроив, предварительно в нем Tor, то доступ в сеть ему будет автоматически закрыт. Есть несколько способов решения этой проблемы:

Один из способов, это запуск с параметром —proxy socks://localhost:9050/. Для примера чтобы использовать wget и сurl необходимо запускать их так:

Другим альтернативным вариантом запуска приложений будет использование прокси-цепочек. Я подробно рассказывал как использовать proxychains здесь:

OpenPGP Applet

В Tails есть очень полезная штука — OpenPGP Applet, который находится в области уведомлений:

Он позволят быстро зашифровать текст паролем или с использованием ключа, а также расшифровать полученный зашифрованный текст. Также, отсюда можно открыть текстовый редактор или нажав «Управление ключами» перейти к менеджеру паролей и ключей.

Для того чтобы зашифровать текст паролем нужно открыть текстовый редактор, набрать нужный текст, выделить его и скопировать в буфер обмена. После чего нажать «Шифровать буфер обмена публичным ключом», тебе будет предложено дважды ввести пароль. Если после этого вставить данные из буфера то мы увидим зашифрованный текст:

Теперь можно его отправить по электронной почте или мессенджером. Открыть его сможет только тот кто знает пароль.

Чтобы расшифровать полученный текст, нужно сначала выделить зашифрованный текст и скопировать его в буфер обмена. При этом на значке аплета в области уведомлений появится замок. Нажав на этот замок нужно выбрать Расшифровать/Идентифицировать, после чего ввести пароль и мы увидим окно с расшифрованным текстом. По такому же принципу можно шифровать или подписывать текст используя ключи OpenPGP. Не забудь что ключи нужно предварительно создать, сделать это можно в менеджере ключей.

Резервная копия Tails

Иногда возникает необходимость сделать резервную копию флешки с установленной Tails. Это можно сделать из самой операционной системы. Для этого нужно перейти в меню Приложения -> Системные и там выбрать Tails Installer:

В открывшемся окне выбираем «Clone the current Tails», выбираем нужную флешку и жмём Install.

Безопасное удаление файлов в Tails

Как ты наверняка знаешь, при удалении файлов система не удаляет их полностью, а удаляет только запись о них в каталоге файлов системы. Это быстро и просто, но не безопасно т.к. такой файл можно, без труда восстановить. В Tails есть возможность безопасно удалять файлы без возможности их восстановления прямо из файлового менеджера. Для этого достаточно нажать правой кнопкой мыши на нужный (вернее не нужны) файл и выбрать «Затереть»

Файл будет удалён безвозвратно. Хотя это не совсем корректно для флешек и SSD-дисков, но не будем углубляться в детали.

Подключение к FTP серверу

Для подключению в ftp серверу в Tails не нужно скачивать дополнительное ПО, это можно сделать прямо из файлового менеджера Nautilus. В котором нужно выбрать «Другие места» и внизу окна появиться «Подключится к серверу». Там ввести адрес сервера и нажать «Подключиться».

Заключение

Резюмируя данную статью, хочу заметить, что Tails это довольно специфическая операционная система, которая необходима далеко не всем. И предназначена она тем, кто чётко понимает зачем ему такой уровень защиты, потому что платой за высокую безопасность будет максимальная недружелюбность к пользователю и сложность в использовании.

Ну и если ты ищешь максимальной анонимности, то это не про Tails, с использованием того же Whonix можно достичь гораздо большего уровня анонимности (почитай мою статью про Whonix).

Tails идеально подходит для работы на чужих компьютерах, в том числе для тайного использования. Ты можешь не боятся, что на компьютере останутся следы твоей работы, потому что Tails уничтожит все следы своего присутствия, в том числе перед выключением очистит оперативную память (т.е. обеспечит защиту от атаки cold boot). Также Tails идеально подходит для хранения действительно важных файлов и документов. Позволяя быстро пересылать их в зашифрованном виде и быстро делать резервные копии на других носителях, и, что не менее важно, всегда иметь их под рукой в защищенном виде.

А на этом наше знакомство с дистрибутивом Tails можно считать оконченным. Но не забывай возвращаться к нам, ведь не менее интересных дистрибутивов ещё очень много и нам однозначно стоит с ними познакомиться

Источник