- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- wifiphisher

- Описание wifiphisher

- Справка по wifiphisher

- Руководство по wifiphisher

- Примеры запуска wifiphisher

- Фишинговые сценарии

- Создание пользовательского фишингового сценария

- Установка wifiphisher

- Wifi fisher для windows

- Wifiphisher 1.1

- Wifiphisher

- Как работает Wifiphisher

- Как пользоваться Wifiphisher

- Преимущества и недостатки Wifiphisher

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

wifiphisher

Описание wifiphisher

Wifiphisher предназначена для фишинговой атаки на WiFi сети в целях получения паролей от ТД и другой персональной информации. Этот инструмент основан на атаке социальной инженерии. Т.е. эта программа не содержит каких-либо инструментов для брутфорсинга. Это простой способ получить учётные данные от сайтов или пароли от WPA/WPA2.

После достижения состояния человек-посередине с использованием атаки Злой Двойник, Wifiphisher перенаправляет все HTTP запросы на подконтрольную атакующему фишинговую страницу.

Если смотреть глазами жертвы, то атака включает три фазы:

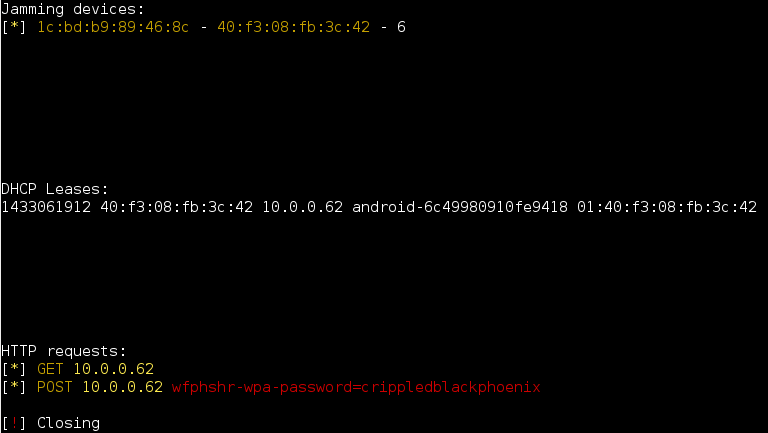

- Жертва деаутентифицируется от её точки доступа. Wifiphisher постоянно глушит все устройства с точками доступа wifi в пределах досягаемости посредством отправки деаутентифицирующих (deauth) пакетов клиенту от точки доступа и точке доступа от клиента, а также широковещательному адресу.

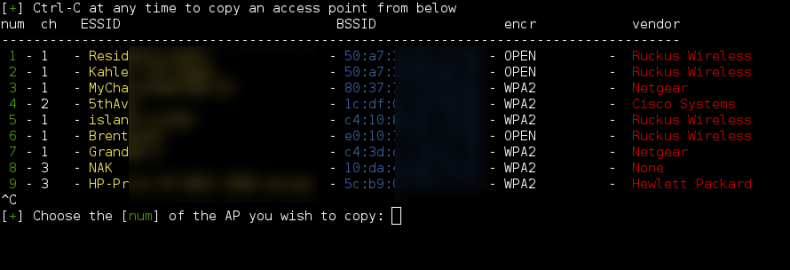

- Жертва подсоединяется к подменной точке доступа. Wifiphisher сканирует пространство и копирует настройки целевых точек доступа. Затем она создаёт подменную ТД, которая настроена особым образом. Она также устанавливает NAT/DHCP сервер и перенаправляет порты. Следовательно, из-за помех клиенты начнут подсоединяться к подменной точке доступа. После этого жертва подвергается атаке человек-посередине.

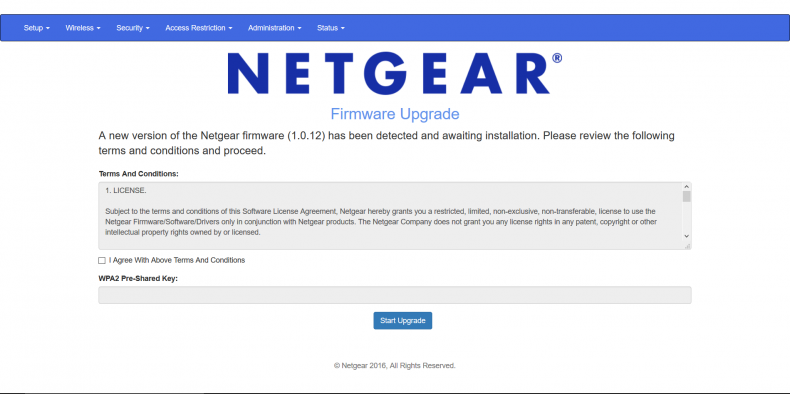

- Для жертвы будет отображена реалистично выглядящая страница конфигурации роутера. wifiphisher поднимает минимальный веб-сервер и отвечает на HTTP & HTTPS запросы. Как только жертва запросит страницу из Интернета, wifiphisher в ответ отправит реалистичную поддельную страницу, которая спросит пароль. Примером задачи, которая требуют подтверждение WPA пароля, является обновления прошивки.

Справка по wifiphisher

Руководство по wifiphisher

Страница man отсутствует.

Примеры запуска wifiphisher

Запустите инструмент набрав

При запуске инструмента без опций, он найдёт правильные интерфейсы и интерактивно спросит пользователя выбрать ESSID целевой сети (из списка всех ESSID в окружающем пространстве) а также фишинговый сценарий, который нужно выполнить.

Использовать wlan0 для поднятия мошеннической точки доступа и wlan4 для DoS атак. Выбрать целевую сеть вручную из списка и выполнить сценарий «Firmware Upgrade».

Полезно для ручного выбора беспроводных адаптеров. Сценарий «Firware Upgrade» — это очень простой способ получить PSK из защищённой паролем сети.

Автоматически выбрать правильные интерфейсы. Установить в качестве цели Wi-Fi с ESSID «CONFERENCE_WIFI» и выполнить сценарий «Plugin Update». Злой Двойник будет защищён паролем PSK «s3cr3tp4ssw0rd».

Полезно в отношении сетей с раскрытыми PSK (например, на конференциях). Сценарий «Plugin Update» заключается в том, что жертва скачивает вредоносный исполнимый файл (например, зловред, содержащий полезную нагрузку обратного шелла).

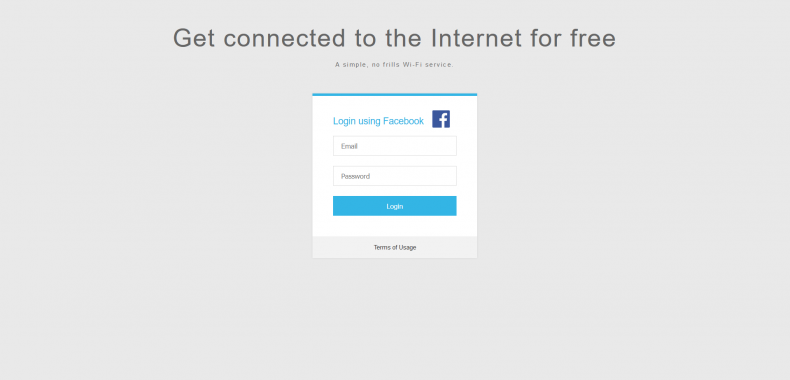

Не выбирать в качестве цели какую-либо сеть. Просто создать открытую Wi-Fi сеть с ESSID «FREE WI-FI» и выполнить сценарий «OAuth Login».

Полезно в отношении жертв в публичных местах. Сценарий «OAuth Login» обеспечивает простой способ захвата учётных данных из социальных сетей вроде Facebook.

Фишинговые сценарии

Wifiphisher поддерживает созданные сообществом шаблоны для различных фишинговых сценариев, таких как:

- Страницы конфигурации роутера

- Сторонние страницы входа

- Перехватывающие порталы

- Сообщения браузера

Название встроенных фишинговых сценариев для использования с опцией -p:

- firmware-upgrade

- oauth-login

- plugin_update

- wifi_connect

Создание пользовательского фишингового сценария

Для специфичных целевых атак могут понадобиться пользовательские сценарии.

Создание фишингового сценария очень просто и состоит из двух шагов:

1) Создайте config.ini

Файл config.ini размещается в корневой директории шаблон и его содержимое может быть разделено на две секции:

i) info: Эта секция содержит характеристику сценария.

- Name (обязательно): Имя фишингого сценария

- Description (обязательно): Короткое описание (

Это пример файла config.ini:

2) Создание файлов шаблона

Шаблон содержит статичные части желаемого HTML вывода и может содержать состоять из нескольких статичных HTML файлов, изображений, CSS или JavaScript файлов. Динамичные языки (например, PHP) не поддерживаются.

Заполнители

HTML файлы могут содержать специальных синтаксис (благодаря заполнителям), описывающим, как будет вставлен динамическое содержимое. Динамический контент может происходить из двух источников:

i) Маячковые фреймы (Beacon). Маячковые фреймы содержат всю информацию о целевой сети и могут использоваться для сбора информации. Во время выполнения главный процесс собирает всю интересную информацию и передаёт её в выбранный шаблон.

На время написания, главный процесс передаёт следующие данные:

Помните, что приведённые выше значения могут иметь значение ‘None’. Например, все значения target_* будут None, если пользователь не указал целевую точку доступа (использую опцию —essid). Поле ‘target_ap_logo_path’ будет None если логотип не определён конкретного производителя не существует в репозитории логотипов.

ii) Файл config.ini (описанный выше). Все значения заданные в секции «Context» могут использоваться внутри файлов шаблонов.

В случае конфликтов имён, значения из конфигурационного файла перепишут значения, приходящие из маячковых фреймов.

Запись учётных данных

Для того, чтобы wifiphisher знал, какие учётные данные записывать, значение ‘name’ HTML атрибутов нужно предварять строкой ‘wfphshr’. Во время запросов POST, wifiphisher будет записывать все переменные, которые начинаются с этой строки.

Это сниппет из шаблона (index.html):

В этом примере переменные ‘victim_name’ и ‘ISP’ поступают из config.ini, а переменные ‘target_ap_vendor’ — из маячковых фреймов. И «wphshr-username», и «wphshr-password» будут записаны в журнал.

Установка wifiphisher

Требования

Вы сможете извлечь из Wifiphisher максимум при следующих условиях:

- Kali Linux. Хотя Wifiphisher работает и на других дистрибутивах, Kali Linux является официально поддерживаемым дистрибутивом, следовательно, все новые функции тестируются в первую очередь на этой платформе.

- Один беспроводной адаптер, который поддерживает режим AP. Драйверы должны поддерживать netlink.

- Один беспроводной адаптер, который поддерживает режим монитора и способен инъекциям. Если второй беспроводной адаптер недоступен, вы можете запустить этот инструмент с опцией —nojamming. Она отключит проведение атаки деаутентификация.

Wifi fisher для windows

sophron released this Jan 12, 2018

- Added dissociation frame to DEAUTH attack [@anakin1028]

- RSSI output fix [@anakin1028]

- Code quality fixes. [@blackHatMonkey]

- Introduced MAC address randomization [@anakin1028]

- Refactoring of interface management module [@blackHatMonkey]

- Introduced tox. [@blackHatMonkey]

- Added support for providing Internet to victim users via a wireless interface [@anakin1028]

- Tool now kills any interfering processes on startup [@anakin1028]

- Use curses everywhere for TUI [@anakin1028]

- Show the encryption type during AP discovery. [@sophron]

- Introduced Wifiphisher Extensions [@sophron]

- Introduced roguehostapd, a patched version of hostapd. [@anakin1028]

- Introduced WPA/WPA2 captured passphrase validation. [@anakin1028]

- Added WPS info during AP discovery. [@anakin1028]

- Added the option to perform DEAUTH attack based on ESSID [@anakin1028]

- Added operation moded [@sophron]

- Increased performance of modules [@blackHatMonkey]

- Made the tool run with only one physical interface [@anakin1028]

- Introduced —logging option [@blackHatMonkey]

- Introduced channel monitoring to check if target AP switches channel [@anakin1028]

- Introduced Known Beacons attack [@sophron]

- Introduced WPS PBC phishing attack [@anakin1028]

sophron released this Apr 15, 2017

- Introduced —quitonsuccess (-qS) option. [@javaes]

- Introduced Travis CI. [@d33tah]

- Install pylint in Travis. [@blackHatMonkey]

- Web server migration to Tornado. Fixes various bugs and increases performance. [@sophron]

- Remove DNS leases after the script restarts. [@laozi999]

- Introduced —internetinterface (-iI) option to provide Internet connectivity to victims. [@sophron]

- Added support for iOS and Android to our network manager imitation template. [@alexsalvetti]

- Introduced a new deauthentication module. [@blackHatMonkey]

- Introduced a new recon module, including new features in target AP selection phase. [@blackHatMonkey]

- Code refactoring including a more modular design. [@sophron]

- Introduced accesspoint module serving as a hostapd wrapper. [@sophron]

- Introducing Lure10, an attack for automatic association against Windows devices. [@sophron]

sophron released this Dec 5, 2016

- Web server now starts after DHCP [@sophron]

- Support logging of multiple POST values [@sophron]

- Include some ASCII art [@sophron]

- Introduced ‘phishinghttp’ module and fixed bugs on HTTP server [@sophron]

- Users may now interactively choose the scenario they wish [@blackHatMonkey]

- Included an impoved algorithm for detecting and using two of the available network interfaces. [@blackHatMonkey]

- Introduced —presharedkey option. Users may now create Evil Twin against password-protected networks. [@sophron]

- Introduced «Browser Plugin Update» scenario. [@V1V1]

- Packaged the project. Dependencies can now be automatically installed with setup.py. [@sophron]

- Added the feature to detect AP vendor based on BSSID. [@lvrach]

- Fixed issues on Ubuntu. [@lvrach]

- Fixed issues on Arch Linux. [@gtklocker]

- Included PyRIC project. [@blackHatMonkey]

- Introduced —essid option. This will skip the AP selection phase. [@sophron]

- Introduced —nojamming option. This will turn off deauthentication. [@sophron]

- Introduced new OAuth template. [@sophron]

- Introduced new «Wi-Fi Connect» template. [@dionyziz]

sophron released this Jul 3, 2015

The actual first release of the tool happened on Jan 5 2015. Bugs have been tackled since then. I consider this a maintenance release (1.1) after the major release (1.0) that happened back then.

- Fixed compatibility with systems defaulting to python3. [@jaseg]

- Fixed bug with undefined variable (#7). [@yasoob]

- Fixed concatenation error. [@HassenPy]

- Code cleaning. [@yasoob]

- Added connection-reset template. [@shelt]

- PEP8 fixes [@HassenPy]

- Disallowed the usage of an Internet-connected interface for the Access Point as this would reset IP addressing. [@sophron]

- Fixed the bug with the empty password (#97). [@sophron]

- Code restructure. [@sophron]

- Catched exception when another process is listening to one of our ports. [@sophron]

- Output a message when hostapd cannot be installed. [@HassenPy]

- Added support for Pineapple’s DD-WRT. [@tgalyean]

Wifiphisher 1.1

- Размер: 1.00 МБ

- Версия: 1.1

- ОС: UNIX

- Ссылки:сайт

Программа Wifiphisher с открытым исходным кодом используется для автоматизации фишинговых атак по сбору учётных данных пользователей через WiFi. В отличие от других методов, здесь применяется социальная инженерия и никакого брутфорса. Можно собирать различные секретные фразы, пароли и т.д.

Предназначена для работы в дистрибутиве Kali Linux и распространяется под свободной лицензией MIT.

Приложение осуществляет фишинговую атаку в 3 этапа:

— отключение жертвы от активного хотпоста;

— подключение жертвы к новому хотпосту и копирование настроек доступа;

— при введении HTTP или HTTPS запроса, приложение отправляет жертве реалистично выглядящую страницу с настройками конфигурации маршрутизатора.

ОС: Windows UNIX

Программа Wifiphisher с открытым исходным кодом используется для автоматизации фишинговых атак по сбору учётных данных пользователей через WiFi. В отличие от других методов, здесь применяется социальная инженерия и никакого брутфорса. Можно собирать различные секретные фразы, пароли и т.д.

Предназначена для работы в дистрибутиве Kali Linux и распространяется под свободной лицензией MIT.

Приложение осуществляет фишинговую атаку в 3 этапа:

— отключение жертвы от активного хотпоста;

— подключение жертвы к новому хотпосту и копирование настроек доступа;

— при введении HTTP или HTTPS запроса, приложение отправляет жертве реалистично выглядящую страницу с настройками конфигурации маршрутизатора.

Wifiphisher

Wifiphisher (в народе вай-фай-фишер) – программа, созданная для атак на вайфай сети с целью получения пароля без взлома сети как такового. Разве такое может быть? – удивитесь вы. Давайте выясним.

Как работает Wifiphisher

Дело в том, что принцип работы утилиты – не «проникновение со взломом», а создание фальшивой точки доступа и, как следствие, невозможность подключения пользователя с оригинальной. Программа не содержит опции для брутфорсинга — только социальная инженерия. Все довольно просто: при помощи программы вы подключаете пользователя к ложной точке доступа, которая требует у него авторизации заново, получаете пароль (после этой самой авторизации) и пользуетесь сетью.

Как пользоваться Wifiphisher

Преимущества и недостатки Wifiphisher

- Простая установка;

- Свободная лицензия MIT (доступность применения);

- Наявность разных фишинговых сценариев;

- Автоматически подбираемый логотип для самых ходовых роутеров;

- Небольшой размер программы;

- Отсутствие подтверждения введённого пароля;

- Плохая автономность работы (нельзя запустить прогу и пойти гулять), сам процесс занимает достаточно много времени.

Создание точки фейковой доступа

Страница настройки фальшивого маршрутизатора

Отметим, что программа достаточно непроста в работе и потому больше подойдет продвинутым хакерам, нежели простым юзерам, но выбор остается за вами!