- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- wifiphisher

- Описание wifiphisher

- Справка по wifiphisher

- Руководство по wifiphisher

- Примеры запуска wifiphisher

- Фишинговые сценарии

- Создание пользовательского фишингового сценария

- Установка wifiphisher

- Wifi honey kali linux

- Статья Получение любого Wi-Fi пароля без взлома с помощью Wifiphisher

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

wifiphisher

Описание wifiphisher

Wifiphisher предназначена для фишинговой атаки на WiFi сети в целях получения паролей от ТД и другой персональной информации. Этот инструмент основан на атаке социальной инженерии. Т.е. эта программа не содержит каких-либо инструментов для брутфорсинга. Это простой способ получить учётные данные от сайтов или пароли от WPA/WPA2.

После достижения состояния человек-посередине с использованием атаки Злой Двойник, Wifiphisher перенаправляет все HTTP запросы на подконтрольную атакующему фишинговую страницу.

Если смотреть глазами жертвы, то атака включает три фазы:

- Жертва деаутентифицируется от её точки доступа. Wifiphisher постоянно глушит все устройства с точками доступа wifi в пределах досягаемости посредством отправки деаутентифицирующих (deauth) пакетов клиенту от точки доступа и точке доступа от клиента, а также широковещательному адресу.

- Жертва подсоединяется к подменной точке доступа. Wifiphisher сканирует пространство и копирует настройки целевых точек доступа. Затем она создаёт подменную ТД, которая настроена особым образом. Она также устанавливает NAT/DHCP сервер и перенаправляет порты. Следовательно, из-за помех клиенты начнут подсоединяться к подменной точке доступа. После этого жертва подвергается атаке человек-посередине.

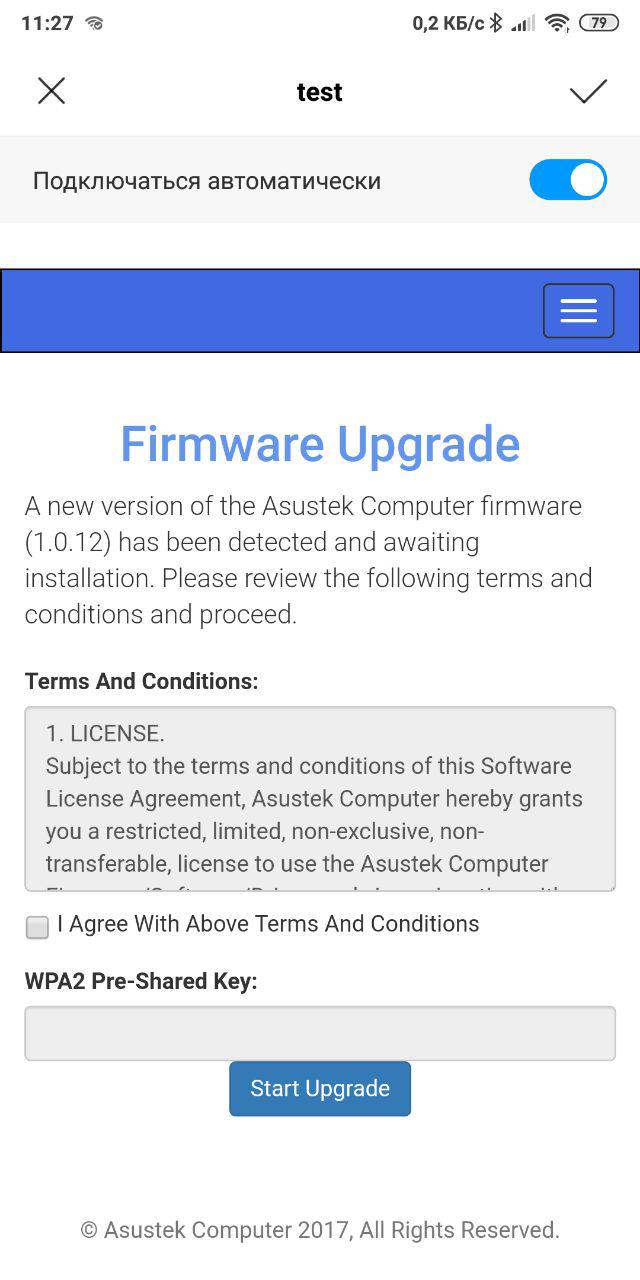

- Для жертвы будет отображена реалистично выглядящая страница конфигурации роутера. wifiphisher поднимает минимальный веб-сервер и отвечает на HTTP & HTTPS запросы. Как только жертва запросит страницу из Интернета, wifiphisher в ответ отправит реалистичную поддельную страницу, которая спросит пароль. Примером задачи, которая требуют подтверждение WPA пароля, является обновления прошивки.

Справка по wifiphisher

Руководство по wifiphisher

Страница man отсутствует.

Примеры запуска wifiphisher

Запустите инструмент набрав

При запуске инструмента без опций, он найдёт правильные интерфейсы и интерактивно спросит пользователя выбрать ESSID целевой сети (из списка всех ESSID в окружающем пространстве) а также фишинговый сценарий, который нужно выполнить.

Использовать wlan0 для поднятия мошеннической точки доступа и wlan4 для DoS атак. Выбрать целевую сеть вручную из списка и выполнить сценарий «Firmware Upgrade».

Полезно для ручного выбора беспроводных адаптеров. Сценарий «Firware Upgrade» — это очень простой способ получить PSK из защищённой паролем сети.

Автоматически выбрать правильные интерфейсы. Установить в качестве цели Wi-Fi с ESSID «CONFERENCE_WIFI» и выполнить сценарий «Plugin Update». Злой Двойник будет защищён паролем PSK «s3cr3tp4ssw0rd».

Полезно в отношении сетей с раскрытыми PSK (например, на конференциях). Сценарий «Plugin Update» заключается в том, что жертва скачивает вредоносный исполнимый файл (например, зловред, содержащий полезную нагрузку обратного шелла).

Не выбирать в качестве цели какую-либо сеть. Просто создать открытую Wi-Fi сеть с ESSID «FREE WI-FI» и выполнить сценарий «OAuth Login».

Полезно в отношении жертв в публичных местах. Сценарий «OAuth Login» обеспечивает простой способ захвата учётных данных из социальных сетей вроде Facebook.

Фишинговые сценарии

Wifiphisher поддерживает созданные сообществом шаблоны для различных фишинговых сценариев, таких как:

- Страницы конфигурации роутера

- Сторонние страницы входа

- Перехватывающие порталы

- Сообщения браузера

Название встроенных фишинговых сценариев для использования с опцией -p:

- firmware-upgrade

- oauth-login

- plugin_update

- wifi_connect

Создание пользовательского фишингового сценария

Для специфичных целевых атак могут понадобиться пользовательские сценарии.

Создание фишингового сценария очень просто и состоит из двух шагов:

1) Создайте config.ini

Файл config.ini размещается в корневой директории шаблон и его содержимое может быть разделено на две секции:

i) info: Эта секция содержит характеристику сценария.

- Name (обязательно): Имя фишингого сценария

- Description (обязательно): Короткое описание (

Это пример файла config.ini:

2) Создание файлов шаблона

Шаблон содержит статичные части желаемого HTML вывода и может содержать состоять из нескольких статичных HTML файлов, изображений, CSS или JavaScript файлов. Динамичные языки (например, PHP) не поддерживаются.

Заполнители

HTML файлы могут содержать специальных синтаксис (благодаря заполнителям), описывающим, как будет вставлен динамическое содержимое. Динамический контент может происходить из двух источников:

i) Маячковые фреймы (Beacon). Маячковые фреймы содержат всю информацию о целевой сети и могут использоваться для сбора информации. Во время выполнения главный процесс собирает всю интересную информацию и передаёт её в выбранный шаблон.

На время написания, главный процесс передаёт следующие данные:

Помните, что приведённые выше значения могут иметь значение ‘None’. Например, все значения target_* будут None, если пользователь не указал целевую точку доступа (использую опцию —essid). Поле ‘target_ap_logo_path’ будет None если логотип не определён конкретного производителя не существует в репозитории логотипов.

ii) Файл config.ini (описанный выше). Все значения заданные в секции «Context» могут использоваться внутри файлов шаблонов.

В случае конфликтов имён, значения из конфигурационного файла перепишут значения, приходящие из маячковых фреймов.

Запись учётных данных

Для того, чтобы wifiphisher знал, какие учётные данные записывать, значение ‘name’ HTML атрибутов нужно предварять строкой ‘wfphshr’. Во время запросов POST, wifiphisher будет записывать все переменные, которые начинаются с этой строки.

Это сниппет из шаблона (index.html):

В этом примере переменные ‘victim_name’ и ‘ISP’ поступают из config.ini, а переменные ‘target_ap_vendor’ — из маячковых фреймов. И «wphshr-username», и «wphshr-password» будут записаны в журнал.

Установка wifiphisher

Требования

Вы сможете извлечь из Wifiphisher максимум при следующих условиях:

- Kali Linux. Хотя Wifiphisher работает и на других дистрибутивах, Kali Linux является официально поддерживаемым дистрибутивом, следовательно, все новые функции тестируются в первую очередь на этой платформе.

- Один беспроводной адаптер, который поддерживает режим AP. Драйверы должны поддерживать netlink.

- Один беспроводной адаптер, который поддерживает режим монитора и способен инъекциям. Если второй беспроводной адаптер недоступен, вы можете запустить этот инструмент с опцией —nojamming. Она отключит проведение атаки деаутентификация.

Источник

Wifi honey kali linux

Информация предназначена исключительно для ознакомления. Не нарушайте законодательство.

В любой, даже самой защищенной системе, всегда есть слабое место. Зачастую, слабым местом является сам пользователь. Прочитав статью, я решил дополнить ее, тем более, что метод социальной инженерии является наиболее распространенным и продуктивным способом получения доступа к информации или информационным системам.

Итак, мы будем использовать Wifiphisher. Wifiphisher — это мощный инструмент, который позволяет использовать метод социальной инженерии для получения пароля. Это означает, что отсутствуют высокие требования к аппаратным ресурсам и не затрачивается большое количество времени для получения пароля методом перебора, успех которого напрямую зависит от использованного словаря.

Принцип работы:

• Выбирается точка доступа.

• На Wi-Fi адаптере атакующего запускается клон этой точки доступа, который копирует точку доступа, но не имеет пароля.

• Пользователи отсоединяются от оригинальной точки доступа с помощью деаутентификации.

• Оригинальная точка доступа глушится, вынуждая пользователя подключаться к подставной точке доступа.

• После подключения к двойнику, запускается один из сценариев социальной инженерии, в котором будет требоваться ввести пароль от точки доступа (например, пользователь будет видеть сообщение о необходимости обновления прошивки роутера).

• После ввода данных пользователем, пароль отправляется к атакующему.

В стандартном наборе Kali Linux утилиты wifiphisher нет, поэтому установить его необходимо самостоятельно, вместе с дополнительными пакетами, командой: sudo apt install wifiphisher hostapd dnsmasq python-pyric python-jinja2 .

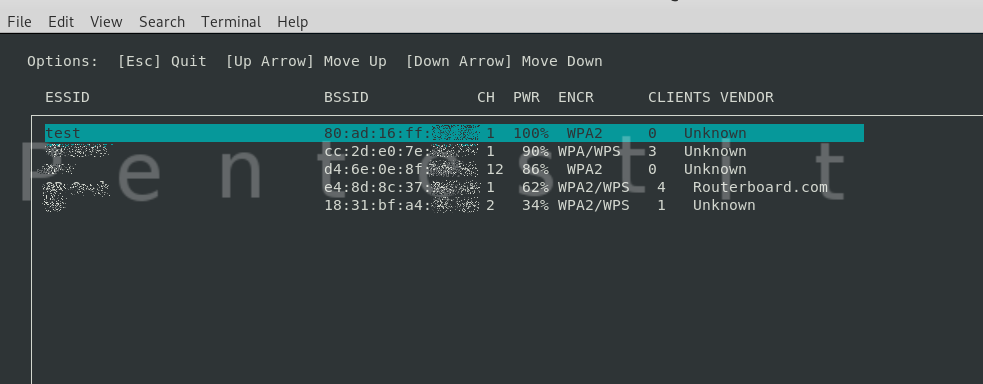

Для проведения атаки требуется наличие беспроводного адаптера, который должен поддерживать режим Монитора. Если все в порядке, то появится окно со списком доступных сетей.

После выбора одной из точек доступа предоставится выбор сценария атаки:

1. Страница обновления прошивки. Страница конфигурации роутера, где предлагается ввести WPA/WPA2 пароль для обновления прошивки. Страница адаптирована для мобильных телефонов.

2. Менеджер сетевых подключений. Имитация менеджера подключения сети. Отображается страница Chrome “Connection Failed” и показывает окно менеджера сетей поверх страницы, который также запрашивает пароль от Wi-Fi. Поддерживается имитация менеджеров сетей ОС Windows и MacOS.

3. Страница входа Oauth. Wi-Fi служба запрашивает учетные данные Facebook для аутентификации с использованием Oauth.

4. Обновление плагина браузера. сценарий для получения жертвами загрузки вредоносных исполняемых файлов (например, вредоносных программ, содержащих полезную нагрузку обратной оболочки).

Также есть шаблонный движок, который позволяет создавать собственные сценарии фишинга или настраивать существующие в соответствии со своими потребностями. После выбора сценария произойдет деаутентификация и жертва увидит 2 одинаковые точки доступа. К слову, деаутентификация может и не сработать, если злоумышленник будет находиться слишком далеко от точки доступа жертвы. Если деаутентификация произойдет, то к оригинальной точке доступа жертва уже не сможет подключиться, так как сигнал будет глушиться, но вторая точка доступа позволит подключиться без пароля. Но и здесь есть нюанс – в зависимости от операционной системы устройства клиент может подключиться автоматически к открытой сети либо может потребоваться подключение к сети вручную.

Например, если мы выбрали сценарий «обновление прошивки», то пользователь увидит:

В это же время атакующий в консоли программы увидит следующее:

Источник

Статья Получение любого Wi-Fi пароля без взлома с помощью Wifiphisher

Нужно достать пароль от Wi-Fi, но нет времени на его взлом ? В предыдущих руководствах я показал, как взламывать WEP, WPA2 и WPS, но некоторые читатели жалуются, что на взлом WPA2 уходит слишком много времени, а защита WPS включена далеко не на всех точках доступа (на мой взгляд, точек с WPS всё ещё достаточно много). Чтобы помочь вам в таких ситуациях, я расскажу о практически гарантированном способе получения пароля от Wi-Fi без всякого взлома с помощью Wifiphisher.

Идея заключается в создании поддельной точки доступа, а затем деаутентификации пользователя с его оригинальной точки (для этого подойдёт и DoS-атака). После повторного подключения, он попадёт на вашу поддельную точку доступа с тем же SSID и увидит кажущуюся настоящей веб-страницу запрашивающую пароль из-за «обновления прошивки». Как только пароль будет введён, вы перехватите его и позволите ему использовать злого близнеца, как настоящую точку доступа, чтобы он ничего не заподозрил. Отличный план!

Таким образом, Wifiphisher выполняет следующие действия:

- Выкидывает пользователя с настоящей точки доступа.

- Позволяет ему войти на вашу поддельную точку доступа.

- Демонстрирует пользователю веб-страницу, уведомляющую об успешном «обновлении прошивки» и необходимости повторного ввода учётных данных.

- Передаёт хакеру пароль от Wi-Fi, в то время как ничего не подозревающий пользователь продолжает спокойно пользоваться интернетом.

Подобные скрипты не являются чем-то новым, взять хотя бы Airsnarf. Но Wifiphisher выгодно отличается от них своей продвинутостью. Этот автоматический скрипт значительно упрощает вашу работу, однако, при желании, вы всегда можете выполнить вышеописанные шаги и вручную

Для достижения поставленной цели вам понадобиться Kali Linux и два беспроводных адаптера, один из которых способен выполнять инъекцию пакетов. В данном случае, я воспользовался моделью Alfa AWUS036H. Вы можете выбрать и другие адаптеры, но прежде чем сделать это, убедитесь, что они совместимы с Aircrack-ng (поддерживают инъекцию пакетов). Пожалуйста, не жалуйтесь, что у вас ничего не работает, пока не проверите свой беспроводной адаптер и не убедитесь, что он способен совершать инъекцию пакетов. У большинства моделей такая возможность отсутствует.

Ну а теперь, давайте взглянем на Wifiphisher.

Шаг 1: Скачайте Wifiphisher

Для начала, запустите Kali и откройте терминал. Затем скачайте Wifiphisher с GitHub и распакуйте код.

На скриншоте ниже видно, что я распаковал исходный код Wifiphisher.

Кроме этого, вы можете скопировать код с GitHub, выполнив следующую команду:

Шаг 2: Откройте директорию утилиты

Далее, пройдите в директорию, которую приложение Wifiphisher создало во время распаковки. В моём случае это /wifiphisher-1.1.

Шаг 3: Запустите скрипт

Вы можете запустить скрипт Wifiphisher, воспользовавшись этой командой:

Обратите внимание, что перед названием скрипта я поставил имя интерпретатора – python.

Во время первого запуска, скрипт, скорее всего, сообщит вам, что «hostapd» не найден и предложит его установить. Чтобы начать установку hostapd, введите «y» (да).

После завершения установки, снова выполните скрипт Wifiphisher.

На этот раз он запустит веб-сервер на порте 8080 и 443, а затем найдёт все доступные сети Wi-Fi.

После этого вы увидите список всех обнаруженных Wi-Fi сетей на экране. В моём примере утилите удалось найти сеть под названием «wonderhowto». Она и станет целью нашей атаки.

Шаг 4: Начните атаку и получите пароль

Нажмите Ctrl + C на своей клавиатуре, и приложение попросит вас ввести номер точки доступа, которую вы хотите атаковать. В моём случае это точка номер 12.

После нажатия клавиши Enter, Wifiphisher покажет вам страничку, которую вы можете видеть на скриншоте ниже. Это значит, что интерфейс сейчас используется и происходит клонирование SSID и атака выбранной точки доступа.

Пользователь будет отключён от своей точки доступа. Во время повторного подключения он будет направлен на нашу поддельную точку доступа.

Как только это произойдёт, прокси на веб-сервере перехватит запрос и подсунет пользователю поддельную страничку входа, информирующую об установке новой версии прошивки маршрутизатора и необходимости повторной аутентификации.

Как видите, я ввёл свой пароль (nullbyte) и нажал Отправить.

Когда пользователь введёт своё пароль, он будет передан вам через открытый терминал Wifiphisher. Затем утилита пропустит пользователя в интернет через вашу систему, дабы он ничего не заподозрил.

Теперь вы сможете получить даже самый сложный пароль от Wi-Fi ! Не забывайте иногда возвращаться к нам за новыми интересными статьями, посвящёнными различным методикам взлома !

Источник