WiFi jammer с модулем ESP8266: прошивка и инструкция

Сегодня мы поговорим о глушилке Wi-Fi сигнала WiFi jammer. Для начала давайте расскажу, что такое вай-фай джаммер — это устройство, которая способна заглушить WiFi сеть в небольшом диапазоне. При этом все устройство, которые ранее могли быть подключены к роутеру не могут с ним работать, пока «атакер» функционирует и работает.

Сами глушилки в своём понимании не новы. Они смогут заглушить нормальное функционирования беспроводной сети, а также в идеале глушит сотовую связь и даже некоторые дополнительные частоты и стандарты. Подобные устройства профессионального типа продаются в разных магазинах, но и стоят они не меньше 30 000 рублей. Сегодня мы поговорим о том, как можно сделать более бюджетную модель.

ВНИМАНИЕ! Портал WiFi-Гид не призывает пользоваться подобными устройствами. Статья была написана только для повышения информационной безопасности. Применение подобного устройства может караться законом. Особенно эта касается использования глушилки в частных компаниях. Смотрим статью 273 Уголовного кодекса Российской Федерации.

Модули

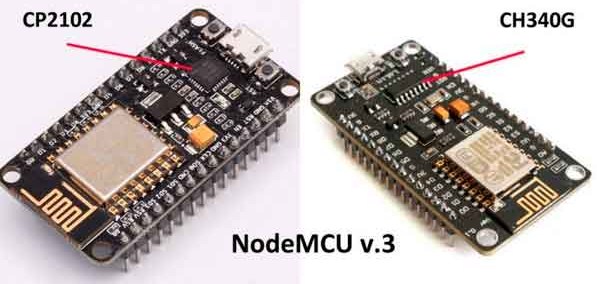

На рынке можно встретить Джаммер платы на платформе NodeMCU. Сам модуль имеет название – ESP8266. Он работает на частоте 2.4 ГГц. Именно ею чаще всего используют в роутерах. Есть два вида модуля:

- С чипом CP2102 (Американская модель);

- С чипом CH340 (Китайская).

Данные платы используются для установки их в любые устройства для удалённого управления. Но кто-то придумал использовать их как глушилку сигнала. На самом деле без разницы какую плату выбрать – все они примерно одинаковые и работают по одному и тому же алгоритму. В качестве примера мы будем использовать Dstike от китайцев. Но также вы можете посмотреть и другие устройства от этой же фирмы:

- Deauther OLED V3.5 – имеет дополнительный экран, с помощью которого можно управлять процедурой.

- Deauther Power Bank;

- Deauther Wristband – имеет вид часов с экраном.

Установка

Мы будем использовать прошивку Deauther 2.0. Её можно скачать по ссылке тут . Самое главное выберите версию именно для вашего модуля и платы. Нас интересует файл с расширением «.bin».

Первый вариант загрузки прошивки

- Скачиваем и запускаем программу для загрузки бин файла – ЗДЕСЬ .

- И так, нам нужны драйвера для наших плат. Выбираем исходя из названия чипа. Так как у меня китайский вариант – скачиваю CH340:

- CP2102 .

- CH340 .

- Подключаем плату, открываем программу, которую мы скачали в первом шаге. Теперь надо выбрать, порт, к которому вы подключили модуль. Его можно посмотреть в «диспетчере устройств».

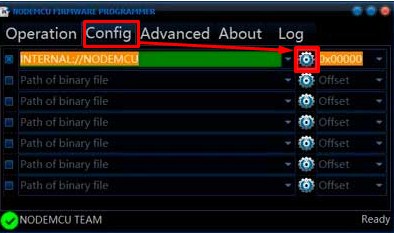

- Теперь переходим во вторую вкладку и нажимаем по «шестерёночке». Теперь просто выбираем тот файлик с «бин» расширением, который мы скачали с сайта «GitHub».

- Идём в первую вкладку и нажимаем «Flash».

- Ждём пока прошивочка загрузится.

Второй вариант загрузки прошивки

- Устанавливаем драйвера – ссылке есть в прошлой главе.

- Второй вариант подразумевает использования программки «Arduino IDE». Скачивать программу лучше с официального сайта.

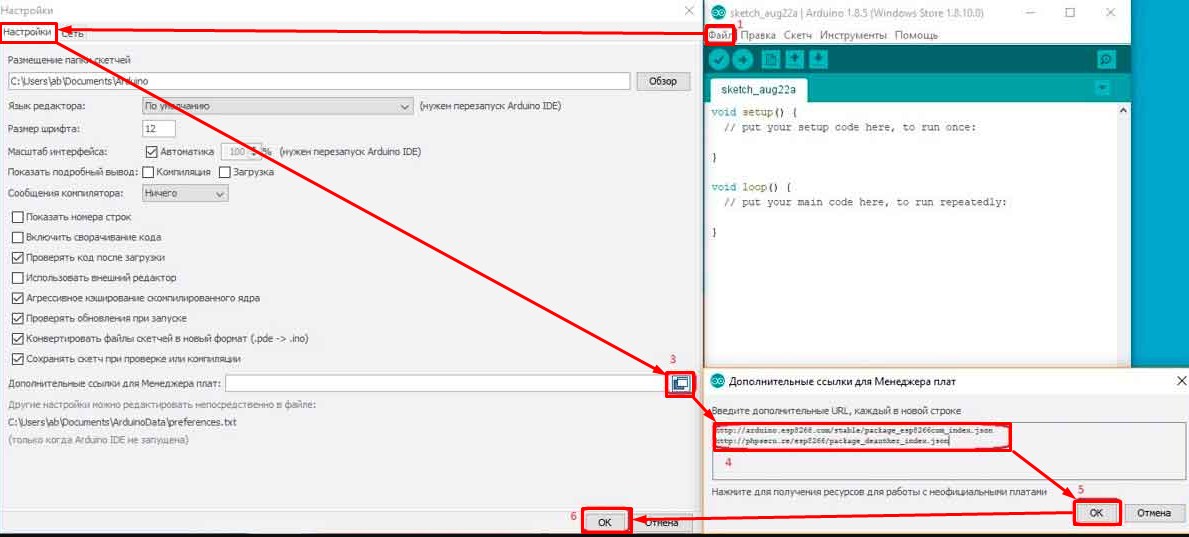

- Открываем программу «Файл»-«Настройки»-«Дополнительные ссылки для Менеджера плат»- Добавляем две ссылки:

- http://arduino.esp8266.com/stable/package_esp8266com_index.json

- http://phpsecu.re/esp8266/package_deauther_index.json

- Два раза жмём «ОК».

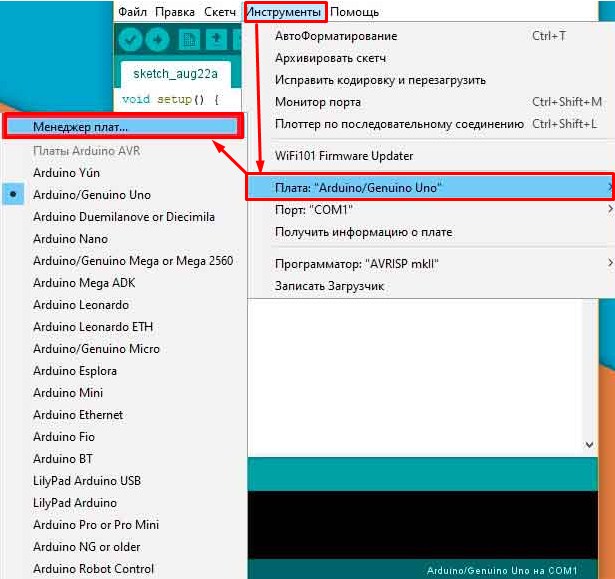

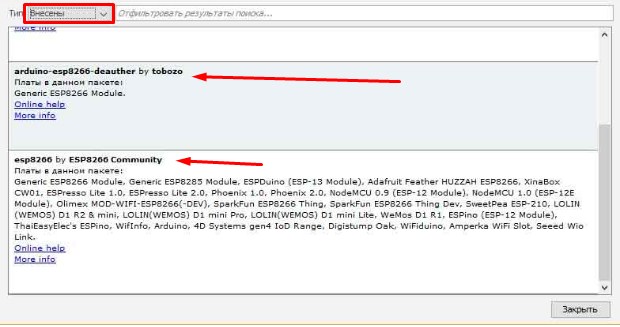

- «Инструменты» – «Плата: Arduino/Genuino Uno» – «Менеджер Плат».

- Выбираем тип «Внесены» и выбираем и устанавливаем модули как на картинке выше.

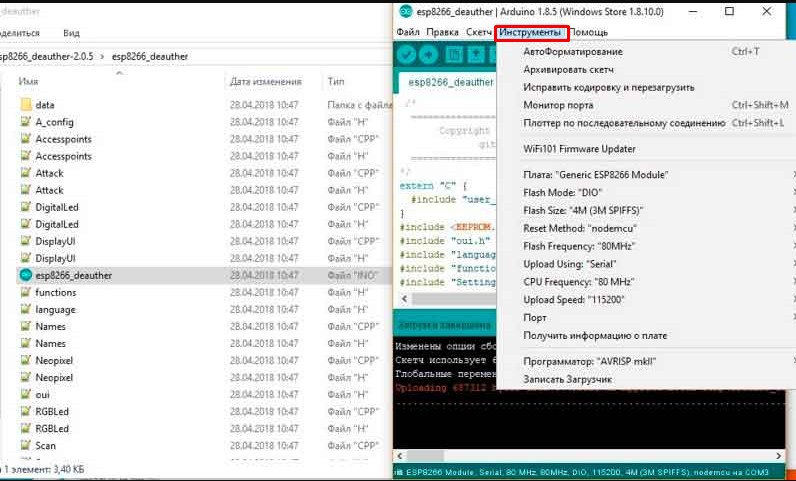

- Открываем папку библиотек, скаченную ранее. В программке открываем вкладку «Инструменты» – в разделе, где находится все платы нажимаем на необходимую, ту которую и хотим прошить.

- Также нужно будет указать размер памяти, всё зависит от выбора ESP – смотрим на «скриншот» ниже.

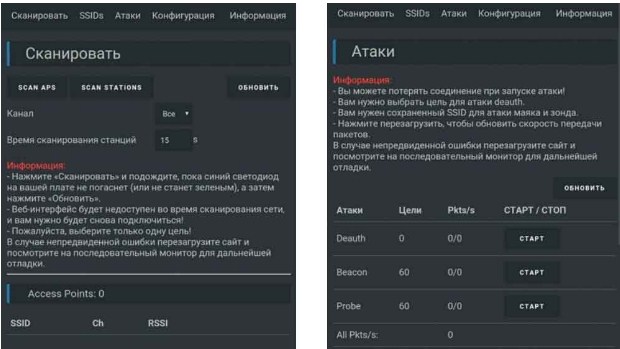

- Теперь все загрузилось. Чтобы подключиться к плате, нужно зайти по адресу 192.168.4.1 .

- Теперь заходим в меню. Оно интуитивно понятное, также для каждого раздела меню есть свои пояснения от автора прошивки. Как вы видите, можно производить атаки как на отдельные сети, так и не все подряд. Можно установить таймаут, для автоматического отключения атаки.

Wifi jammer windows 10

Continuously jam all wifi clients and access points within range. The effectiveness of this script is constrained by your wireless card. Alfa cards seem to effectively jam within about a block radius with heavy access point saturation. Granularity is given in the options for more effective targeting.

Requires: python 2.7, python-scapy, a wireless card capable of injection

This will find the most powerful wireless interface and turn on monitor mode. If a monitor mode interface is already up it will use the first one it finds instead. It will then start sequentially hopping channels 1 per second from channel 1 to 11 identifying all access points and clients connected to those access points. On the first pass through all the wireless channels it is only identifying targets. After that the 1sec per channel time limit is eliminated and channels are hopped as soon as the deauth packets finish sending. Note that it will still add clients and APs as it finds them after the first pass through.

Upon hopping to a new channel it will identify targets that are on that channel and send 1 deauth packet to the client from the AP, 1 deauth to the AP from the client, and 1 deauth to the AP destined for the broadcast address to deauth all clients connected to the AP. Many APs ignore deauths to broadcast addresses.

Deauthenticate all devices with which 00:0E:DA:DE:24:8E communicates and skips channel hopping by setting the channel to the target AP’s channel (2 in this case). This would mainly be an access point’s MAC so all clients associated with that AP would be deauthenticated, but you can also put a client MAC here to target that one client and any other devices that communicate with it.

-c , Set the monitor mode interface to only listen and deauth clients or APs on channel 1

-p , Send 5 packets to the client from the AP and 5 packets to the AP from the client along with 5 packets to the broadcast address of the AP

-t , Set a time interval of .00001 seconds between sending each deauth (try this if you get a scapy error like ‘no buffer space’)

-s , Do not deauth the MAC DL:3D:8D:JJ:39:52. Ignoring a certain MAC address is handy in case you want to tempt people to join your access point in cases of wanting to use LANs.py or a Pineapple on them.

-d , Do not send deauths to access points’ broadcast address; this will speed up the deauths to the clients that are found

—world , Set the max channel to 13. In N. America the max channel standard is 11, but the rest of the world uses 13 channels so use this option if you’re not in N. America

The -m option sets a max number of client/AP combos that the script will attempt to deauth. When the max number is reached, it clears and repopulates its list based on what traffic it sniffs in the area. This allows you to constantly update the deauth list with client/AP combos who have the strongest signal in case you were not stationary. If you want to set a max and not have the deauth list clear itself when the max is hit, just add the -n option like: -m 10 -n

Copyright (c) 2014, Dan McInerney All rights reserved.

Redistribution and use in source and binary forms, with or without modification, are permitted provided that the following conditions are met:

- Redistributions of source code must retain the above copyright notice, this list of conditions and the following disclaimer.

- Redistributions in binary form must reproduce the above copyright notice, this list of conditions and the following disclaimer in the documentation and/or other materials provided with the distribution.

- Neither the name of Dan McInerney nor the names of its contributors may be used to endorse or promote products derived from this software without specific prior written permission.

THIS SOFTWARE IS PROVIDED BY THE COPYRIGHT HOLDERS AND CONTRIBUTORS «AS IS» AND ANY EXPRESS OR IMPLIED WARRANTIES, INCLUDING, BUT NOT LIMITED TO, THE IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE ARE DISCLAIMED. IN NO EVENT SHALL BE LIABLE FOR ANY DIRECT, INDIRECT, INCIDENTAL, SPECIAL, EXEMPLARY, OR CONSEQUENTIAL DAMAGES (INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES; LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION) HOWEVER CAUSED AND ON ANY THEORY OF LIABILITY, WHETHER IN CONTRACT, STRICT LIABILITY, OR TORT (INCLUDING NEGLIGENCE OR OTHERWISE) ARISING IN ANY WAY OUT OF THE USE OF THIS SOFTWARE, EVEN IF ADVISED OF THE POSSIBILITY OF SUCH DAMAGE.

Soft Wjammer — мощный DoS на окружающие wi-fi

«Не съем — так понадкусываю»

«Не сломаю — так поваляю!»

Суть атаки инструментом Wifijammer, заключается в непрерывной отправке пакетов деаутентификации. Глушит, практически все модели роутеров от близлежащих точек доступа. Для проведения успешной атаки, атакующий должен находиться в неподалеку от целей атаки — это некоторый минус. Могут вычислить.

Прогушка консольная, работает под Линуксом. Написана на питоне.

Если, с помощью Wifi_Jammer или Wifi_DoS в WebSploit, можно выбирать конкретную цель для атаки, что более удобно, но они будут гораздо слабее, чем WifiJammer .

Установка и запуск программы, прост, как 1 копейка! В распакованном архиве выбирается wifijammer.py и запускается.

Красава спрашивает — запустить её в терминале? Канешна, запускаем!

Обратите внимание на поле вывода под значением PWR. У них достаточно хорошие показатели. Теперь, запускаем Wifijammer.

Wifijammer справа. Паняслася. После начала атаки значение PWR стремится к нулю и до самого конца атаки не поднимается. Сеть Wi-Fi в это время недоступна. У некоторых роутеров, имеется настройка, которая позволяет менять каналы при атаке другими программами, что мешает атаке и заставляет хакера вручную перенастраивать атаку на другой канал. С этой прогой, такой номер не пройдет! Она автоматически перенастраивается и очень шустро долбится по все каналам!

Точки доступа после прекращания атаки. Постепенно возвращают свои значения.

WiFi Jammer в Kali Linux 2020. Глушилка для DoS атак без ESP8266

И да, вроде как шуметь в дневное время никто не запрещал. Тем более у всех, кто работает за зряплату сейчас карантин, все дела. Но, согласитесь, бесит, когда вы элементарно не можете отдохнуть в своей уютной квартире? В такой ситуации у вас есть 2 варианта. Первый, это пойти и по-мужски разобраться. А второй, немножечко включить голову и временно перекрыть кислород негодяям используя навыки начинающего пентестера.

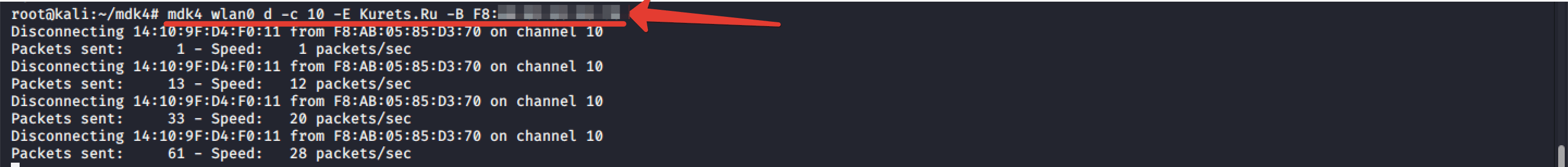

Нынче мы рассмотрим несколько способов DoS-атаки на Wi-Fiроутеры находящиеся в зоне видимости беспроводного адаптера с помощью популярного скрипта MDK4. Он прекрасно работает, как с десктопной ОСью — KaliLinux, так и с мобильной версией NetHunter. Главное, чтобы ваш адаптер поддерживал режим монитора и возможность беспроводной инъекции.

Кстати, если интересно, какие WiFi адаптеры лучше всего подходят для проведения подобных атак, дайте знать об этом в комментах и я подготовлю отдельный выпуск. Ну а мы начинаем.

Шаг 1. Первым делом, как обычно, обновляем список пакетов, введя в терминале «apt update».

Шаг 2. Убиваем процессы, которые могут нам помешать включить Airdump.

Шаг 3. Переводим карточку в режим монитора.

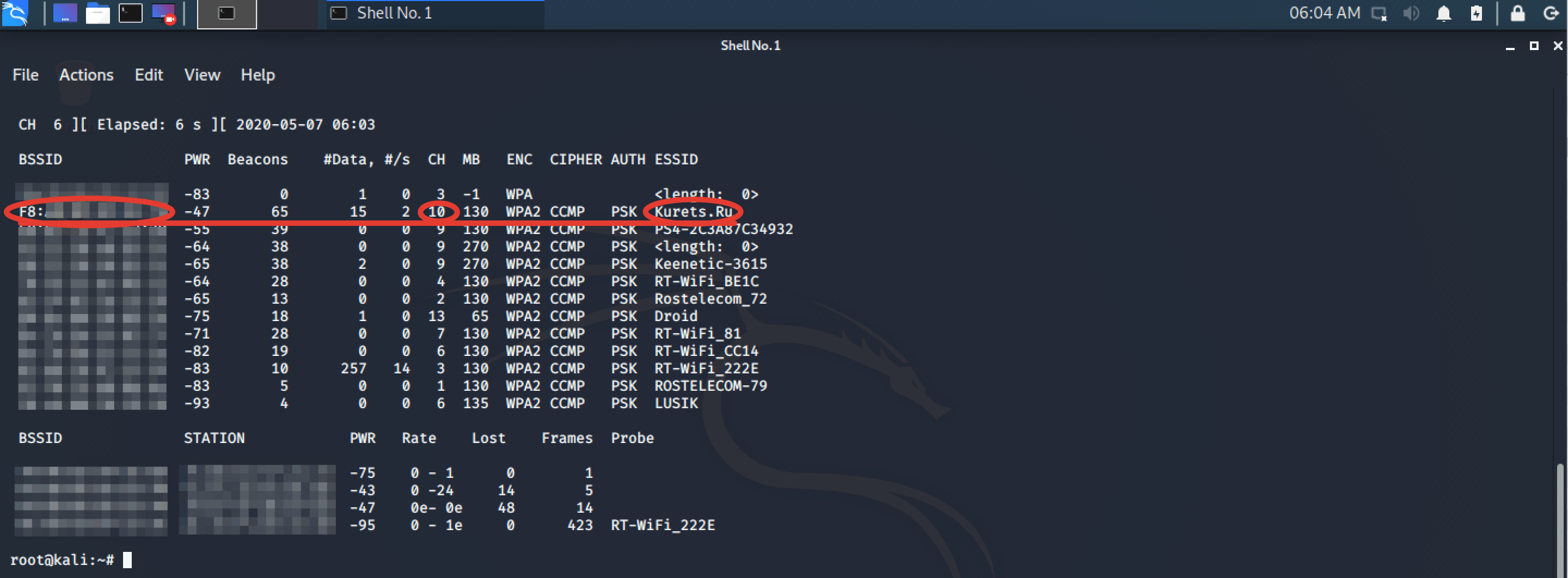

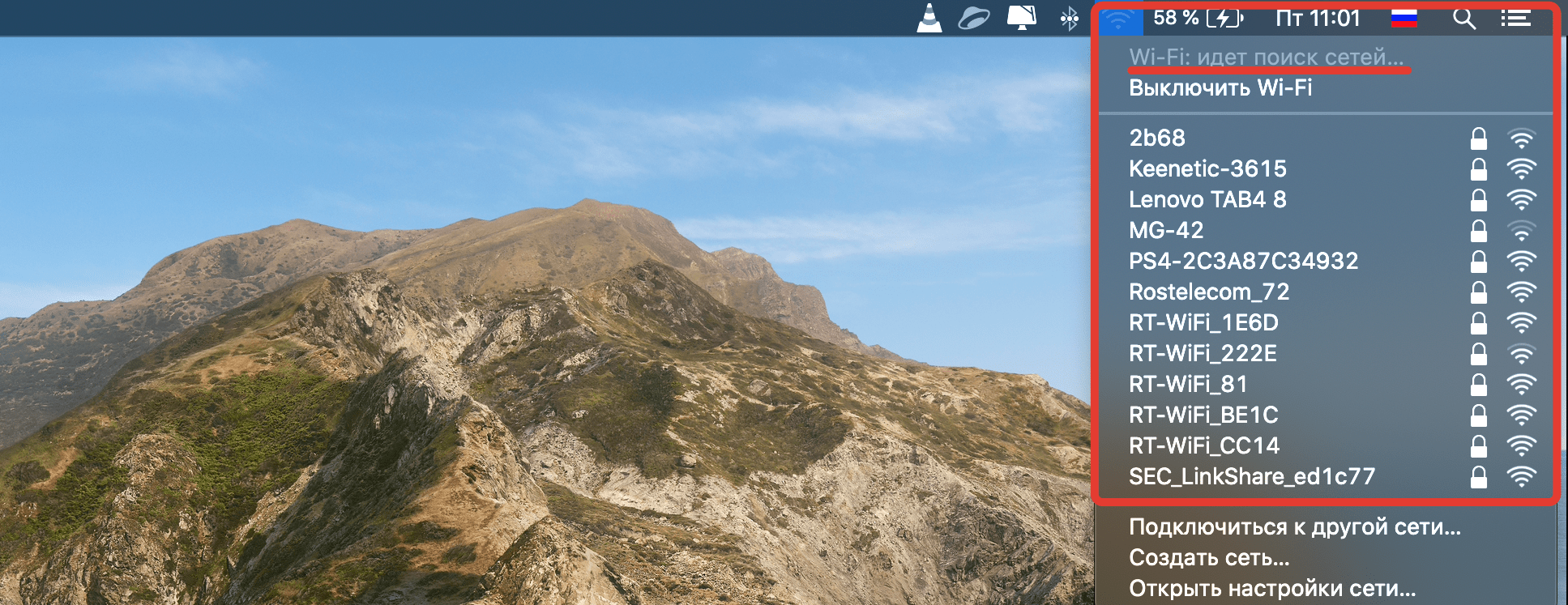

Шаг 4. И запускаем сканер ближайших сетей. Такс. Больше он вряд ли найдёт.

Тормозим, нажав CTRL + C . И фиксируем где-нибудь. Канал, MAC -адрес и имя вафли, если нам точно известен владелец злополучной точки. Я, естественно в обучающих целях буду показывать всё на своей.

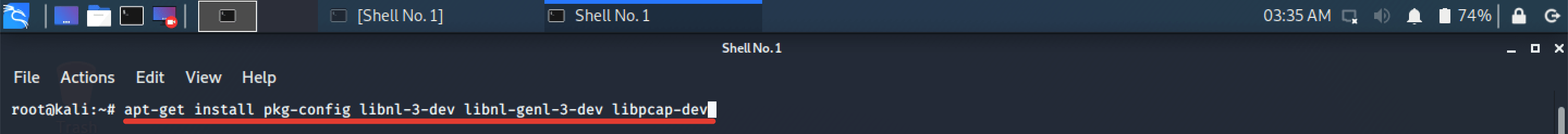

Шаг 5. Открываем новое окно терминала и вводим команду, устанавливающую все доп. пакеты необходимые для корректной работы MDK. Не переживайте. Все команды я обязательно продублирую в описании к ролику, дабы вам не пришлось перенабирать их вручную.

Шаг 6. Копируем с гитхаба сам скрипт.

Шаг 7. И переходим в папку с его содержимым для дальнейшей работы.

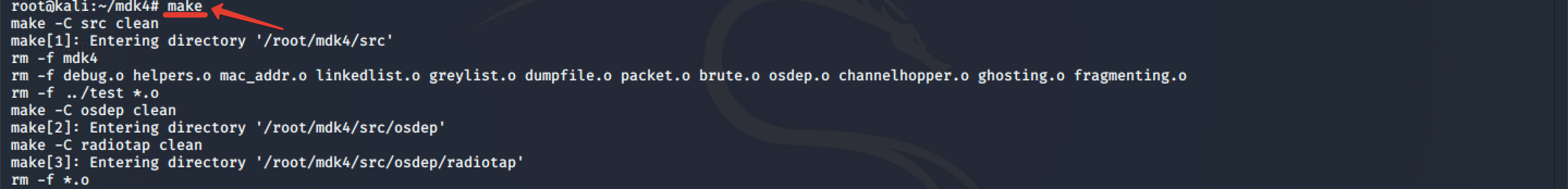

Шаг 8. Вводим «make» для запуска процедуры компиляции приложухи из исходного кода.

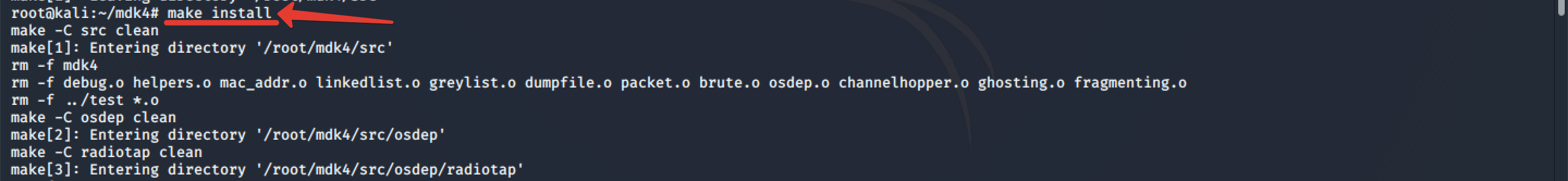

Шаг 9. И дождавшись завершения процесса инсталлим сам скрипт в систему.

Шаг 10. Окей. Теперь можно запускать. Сейчас я покажу вам 3 действующих варианта DOS-атаки. Изначально их было 5, но в финальной версии я решил оставить только самые эффективные. Запускаем скрипт с ключом a и указываем ему конкретный MAC-адрес точки доступа. Без этого данный модуль, отвечающий согласно документации за отказ в обслуживании аутентификации, работает скверно. Да и с ним признаться тоже не наносит особого вреда.

Шаг 11. Во-первых, атака длится очень долго, а во-вторых, её результатом становится только возрастание ping’а на всех устройствах, и как итог, дикий затуп при загрузке страниц.

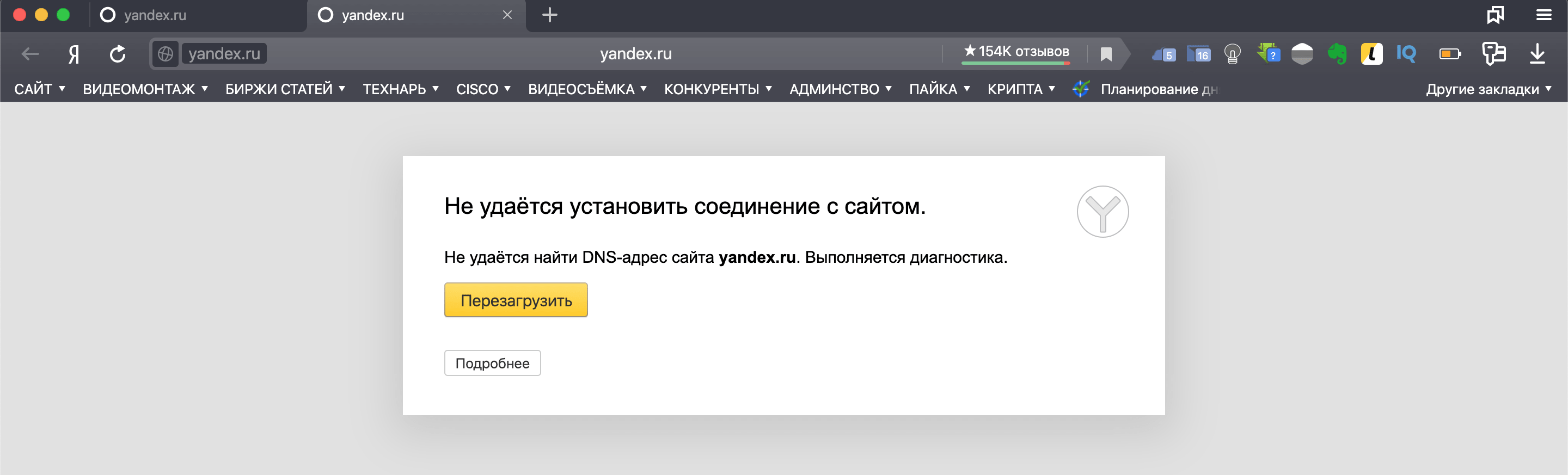

Шаг 12. Можно использовать, но малоэффективно. Гораздо лучше себя показывает атака типа D. Она раскидывает пакеты деаутентификации и деассоциации на все устройства, подключенные к точке. В результате через некоторое время, девайсы в прямом смысле отваливаются от точки и не могут к ней подключиться.

Шаг 13. Мда. Всё это конечно круто, но увы, не всегда знаешь, какой именно соседушка-мудозвон тебя достаёт. А вздремнуть часок-другой хочется. Да и жильцам будет весьма полезно для здоровья малясь отдохнуть от телека и других зомби-гаджетов. Для массовых беспорядков в данный стрипт встроен пакетный фаззер. Я не буду сейчас грузить вас теорией, повествующей о том, что же такое фаззинг и как он работает. Если кратко – то это дикий спам устройств рандомными пакетами с различными косяками. Неполными, оборванными на половине, широковещательными в обе стороны и т.д. В MDK можно настроить множество модификаторов под это дело. Мой вариант команды вы видите на экране.

Шаг 14. Я тестил его дважды. На разных устройствах. И могу заверить, он срабатывает практически моментально. WiFi ложится буквально на глазах.

И как защититься от последнего варианта, я даже не знаю. Если от первых двух спасает скрытие SSID, включение фильтрации по MAC-адресам и активация защиты от DoS-атак в самом роутере, то тут это петрушка никак не работает. Точка ложится на раз. Так что если вы давно искали способ, чтобы спокойно выспаться и при этом избежать предварительных разборок с местными обитателями хрущёвки, то MDK вам в помощь. Учитывая, что даже телики сейчас фурычат от приставок тянущих инет с роутера, способ более чем актуальный.

Главное не наглейте и не глушите своих милых соседей напрочь. А то ведь знаете, некоторые люди весьма мнительны. Могут и провайдеру позвонить. И соответствующие органы в гости позвать, если перебои будут продолжаться на постоянной основе. Общем вы поняли. Часик-другой для того, чтоб выспаться днём или угомонить наглеца глубокой ночью – это пожалуйста, но без перегибов. Всё-таки мы тут топим за этичных хакинг, а не поощряем инфопреступность.

Друзья, если вы хотите узнать ещё больше полезных вещей по части работы с Линукс-системами и в итоге стать настоящим специалистом своего дела, то рекомендую вам ознакомиться с мои обучающим курсом «Администрирование Linux с нуля». Я не буду в очередной раз распинаться, рассказывая какой он классный и весь из себя полезный. Об этом вы и сами можете прочитать, перейдя по ссылке в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Просто напомню, что ролики по хакерским темам ютуб не монетизирует и, следовательно, никаких денег я за их съёмку не получаю. Поэтому если вы хотите и дальше регулярно, не меньше 3 раз в неделю видеть в своей ленте годнейшие видосики по взломам, то поддержите канал. Либо покупкой курса, либо переведя пару сотен на донэйшн алерт. Мне будет приятна любая помощь с вашей стороны. Даже лишний репост на стену в VK сделает своё дело и поможет в развитии данного проекта.

Как-то так, братцы. В любом случае, спасибо за ваши просмотры. Вы самая лучшая аудитория, которую можно желать. Поэтому, я традиционно желаю вам удачи, успехов и самое главное, отличного настроения.

Не тупейте, не болейте, хорошо высыпайтесь. Используйте полученные знания только во благо, и никогда не пренебрегайте своей собственной безопасностью. До новых встреч, камрады. Всем пока.