- Как украсть пароли с помощью Wifiphisher ?

- Украсть пароль WiFi с помощью Wifiphisher. Что используется?

- Далее.

- Украсть пароль WiFi с помощью Wifiphisher. Возможности скрипта.

- А жертвам только останется проявить чуток безалаберности…

- Украсть пароль WiFi с помощью Wifiphisher: варианты

- Меры предосторожности

- Взлом Wi fi с помощью Wifiphisher

- Wifiphisher качаем, устанавливаем и знакомимся с программной

- Взлом Wi Fi что нам нужно

- Как работает Wifiphisher

- Взлом Wi Fi с помощю Wifiphisher

- 21 thoughts to “Взлом Wi fi с помощью Wifiphisher”

Как украсть пароли с помощью Wifiphisher ?

Как украсть пароли WiFi и не только с помощью Wifiphisher ?

В статье показан очередной способ отъёма пароля к беспроводной точке доступа с помощью программы Wifiphisher (вай-фай-фишер). При помощи скрипта хакер отключает выбранные беспроводные устройства от роутера жертвы и подставляет поддельную страницу устройства или ресурса. Жертва вводит пароль WiFi, хакер видит его на экране.

Приветствую всех озабоченных вопросом безопасного пребывания в сети или просто любопытствующих. Сегодня мы рассмотрим с вами очередной приём, с помощью которого злоумышленник способен выудить у жертвы пароль к ТД с защитой WPA2, какой бы сложности он ни был.

Суть метода состоит в том, что хакер создаёт поддельную страницу, которая один в один напоминает, например, домашнюю страницу вашего собственного роутера. Ничего не подозревающему пользователю остаётся лишь “повторно” ввести заветные символы. Этого достаточного, для того, чтобы хакер получил доступ к вашему паролю.

Украсть пароль WiFi с помощью Wifiphisher. Что используется?

- ОС Кали Линукс

- роутеры TL-WN722N и D-Link System DWA-125 N 150 (или абсолютно любой другой)

Качаем скрипт Wifiphisher. По умолчанию в Кали его нет, так что заходите на страницу скачивания wifi_phisher. Выбираем последнюю “модель” и забираем на компьютер. Моя версия на данный момент 1.2. После того, как архив tar.gz оказался в папке Загрузки, устанавливаем скрипт командами:

tar -xvzf /путь_к_скачанной _папке #она распакует скачанное

Откроем разархивированную папку (переходом через проводник или прямой командой из терминала cd) в терминале и установим скрипт командой:

эта команда установит сам скрипт и все необходимые для работы зависимости.

Запускаем утилиту. В терминале пишем команду:

Скрипт при первом же запуске инициализирует радиомодули, определяя подходящие. На моём ноутбуке изначально присутствует WiFI модуль, который не может быть использован в качестве инжектора пакетов, так что программа вернула ошибку о том, что как минимум одно устройство на компьютере должно поддерживать режим мониторинга.

Но, к моему удивлению, даже подключение часто используемого мной TL-WN722N в таких целях не избавило от ошибки, которую терминал продолжил возвращать. Я склонен думать, что причиной тому стал тот же встроенный WiFI модуль, к которому в системе установлены “кривые” драйверы, и который годится лишь для обслуживания моих собственных нужд. Вобщем, wifiphisher упорно отказывается видеть модуль, пусть и с кривыми драйверами. Так что пришлось использовать дополнительный внешний модем, указанный в начале статьи. Но, повторюсь, ко второй карте (то есть к нему, модему) никаких уже специальных требований wifiphisher не предъявляет.

Далее.

При попытке запустить wifiphisher, она опрашивает видимые ей модули, выбирая тот, который способен инжектировать пакеты. Делает это она безошибочно, однако при этом и второй и встроенный модули – для соединения с сетью – просто отваливаются, вызывая обрыв в соединении, оставляя всех участников действа без сети:

вы их увидите (что-то типа):

Неприятная фишка утилиты состоит именно в том, что в момент работы теряется соединение у обеих машин: и у хакера, и у жертвы. Так что при подсовывании поддельной страницы авторизации хакеру придётся полагаться на собственные силы (то есть собственноручный запас страниц поддельной аутентификации). Благо атакера может выручить традиционная в этом случае команда из терминала:

После её запуска для каждой из популярных страниц соцсетей можно скачать всё, что нужно для создания своей, поддельной уже страницы.

Также пока не удалось решить проблему с завершением работы самого скрипта сразу после нахождения одного пароля: фишка греческим разрабом явно не продумана. Если хакеру захочется массового урожая с помощью поддельной ТД WIFi, у него ничего не выйдет (в том виде, как утилита запускается). Обещаю с этим справиться чуть позже.

ОК. Повторяем команду в предыдущем окне терминала:

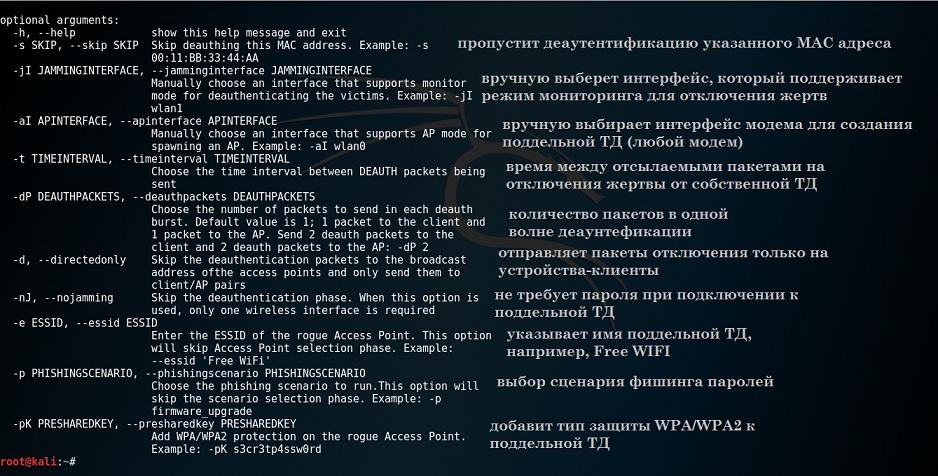

Процесс пошёл. А вот справка с пояснениями по флагам нашего фишера:

нажмите, чтобы увеличить

Украсть пароль WiFi с помощью Wifiphisher. Возможности скрипта.

Скрипт начинает искать близлежащие сети. Подождите пару минут и остановите его работу нажатием Ctrl + C:

Сразу после останова работы скрипт предлагает выбрать жертву из представленного списка. Каждой потенциальной цели присваивается порядковый номер (столбец num слева). Описание других столбцов окна включает:

- ch – номер транслируемого канала

- ESSID – имя беспроводной точки

- BSSID – mac адрес устройства

- encr – тип шифрования

- vendor – производитель роутера

Как только хакер вводит номер жертвы, wifiphisher сразу переходит к следующему окну, в котором предлагает уже выбор типа атаки, с помощью которого можно украсть пароль к WiFi. Смотрим. Вот как выглядит окно после ручной доработки:

один из собственных вариантов

нажмите, чтобы увеличить

Терминал по умолчанию предлагает четыре варианта выуживания пароля в соответствие со следующими планами:

- Network Manager Connect. Жертва, которая в данный момент находится в сети, увидит обрыв сетевого соединения в браузере пустой страницей и сообщением об отключении или подключению к другой сети. Теоретически скрипт подсовывает поддельную страницу аутентификации, которую, впрочем, пользователь никогда до того не видел. Где на английском (а после несложных манипуляций и на русском) будет предложено заново ввести пароль Pre-Shared Key от своей ТД. Для современных версий браузеров работает уже не очень удачно.

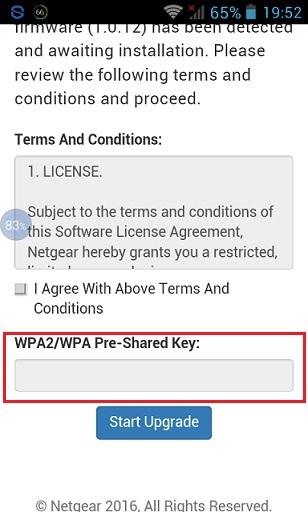

- Firmware Upgrade Page. Более вероятное развитие событий. Жертве подсовывается псевдостраница с предложением обновить программное обеспечение роутера. Я бы нажал с удовольствием… Опять же на английском, однако, интуитивно понятно и оправдано. В описании страницы на фоне вполне приличного пользовательского соглашения опять появляется просьба обновить ПО роутера с просьбой повторно ввести пароль WiFi и не отключаться от сети. Более цивильный вариант фишинга. Вот как выглядит поддельная страница на смартфоне под управлением Andriod:

осталось ввести пароль…

а хакер видит в консоли вот так:

- Browser Plugin Update. Вариант с обновлением некоего плагина к браузеру, например Adobe Flash Player. На самом деле жертве подсовывается зловредный исполнительный файл – идеальный вариант размещения на компьютере жертвы троянского коня.

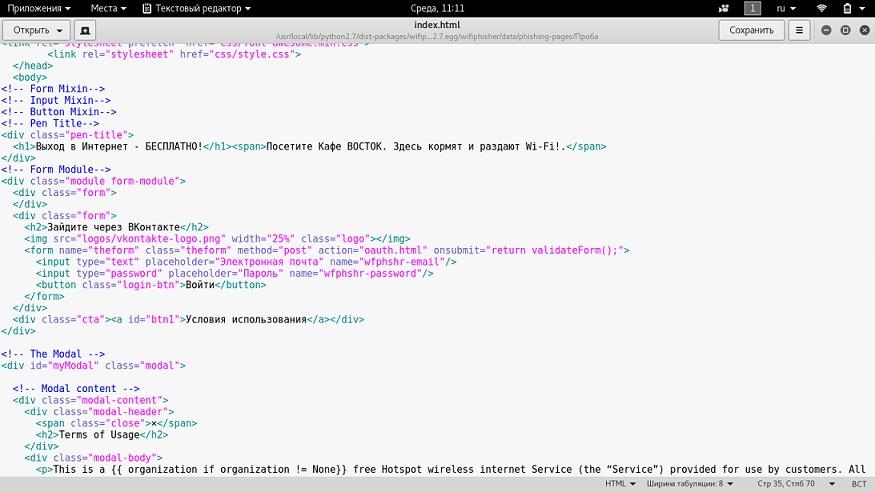

- OAuth Login Page – жертва видит на экране страницу аутентификации от Facebook с просьбой подтвердить логин и пароль для бесплатного использования этой ТД. Со стороны хакера создаётся поддельная точка доступа с неброским именем, через которую он будет анализировать трафик жертв, предварительно перехватив пароль к указанной сети. Путём нехитрых команд, описанных в статье, страница с вводом пароля для Facebook легко подменяется на страницу авторизации отечественной сети (Одноклассники и Вконтакте), после чего хакер срисовывает ваши пароли и уходит. Так, после несложных преобразований и простеньких подставлений в коде страницы:

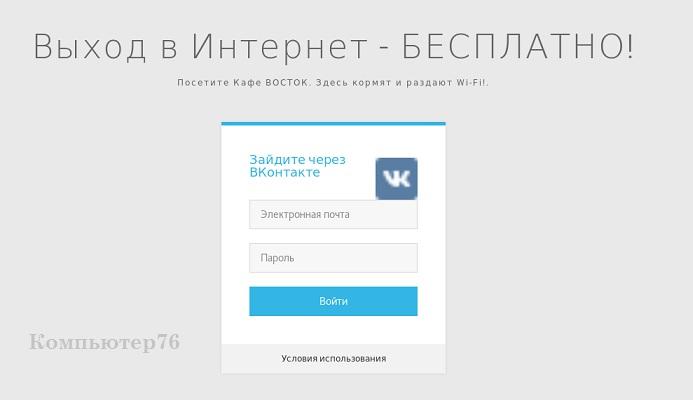

Жертва может увидеть на экране ноутбука или планшета вот это:

А жертвам только останется проявить чуток безалаберности…

Украсть пароль WiFi с помощью Wifiphisher: варианты

Как видно из справки скрипта, доступны возможности при установке флагов вручную. Так, командой в терминале:

можно задать вручную, какой из модемов будет играть роль моста с доступом в интернет (простой модем wlanX), а какой будет мешать жертве подключиться к “родной” ТД (альфа-карта wlanY). При этом основным инструментом нападения будет являться подделка именно страницы с обновлением ПО роутера жертвы.

Эта команда создаст поддельную ТД под названием Кафе Восток, не требующую аутентификации со стороны жертвы.

К слову сказать. Несмотря на ограничение по действию скрипта wifiphisher в том виде, каком он сейчас описан, у него есть огромное количество возможностей, с помощью коих, а также применением программ снифинга интернет-трафика типа Wireshark можно без труда подкараулить пользователя и “снять” пароли ко всем сетевым учётным записям. Причём подделать wifiphisher может практически любую страницу доступа. Так что, если вы являетесь владельцем ресурсов или специальных аккаунтов, с помощью которых можно пополнять счета или выводить денежные средства, обратите внимание. Более того, с помощью некоторых манипуляций можно подделать интерфейс страницы, скажем, обновления плагина флеш-проигрывателя, подсовывая вам троян.

Меры предосторожности

Если вдруг какой-то из ресурсов отказывает вам в доступе, возвращая предложение подтвердить личность:

Взлом Wi fi с помощью Wifiphisher

The Codeby — одна из сильнейших Red Team в RU сегменте. Команда профессионалов, специализирующаяся на аудите информационных систем и тестировании на проникновение.

Мы предлагаем: Аудит веб-сайта компании, Аудит внешнего периметра, Аудит веб-приложения, Аудит внутренней корпоративной сети, Проверка ИБ-грамотности сотрудников, Анализ кода ПО, Аудит Wi-Fi и СКУД, Выявление уязвимостей ПО серверов и рабочих станций, Пентест инфраструктуры методом черного ящика. Подробнее .

Все хотят Wi Fi на халяву. Осуществить кражу пароля WI FI не так уж и сложно хотя все зависит от вас. Сегодня мы покажем новый метод взлома Wi Fi который рабочий на 100%, как и все что мы пишем на сайте. Для осуществления данной операции нам придется установить:

Kali linux (если у вас его нет то быстро качаем и устанавливаем)

Wifiphisher (который можно найти на GitHub)

Wifiphisher качаем, устанавливаем и знакомимся с программной

Надеюсь вы уже установили linux, теперь приступим к установке Wifiphisher.

Скачать wifiphisher вы можете тут:

Чтобы установить wifiphisher

Чтобы запустить инструмент пишем в терминале

Взлом Wi Fi что нам нужно

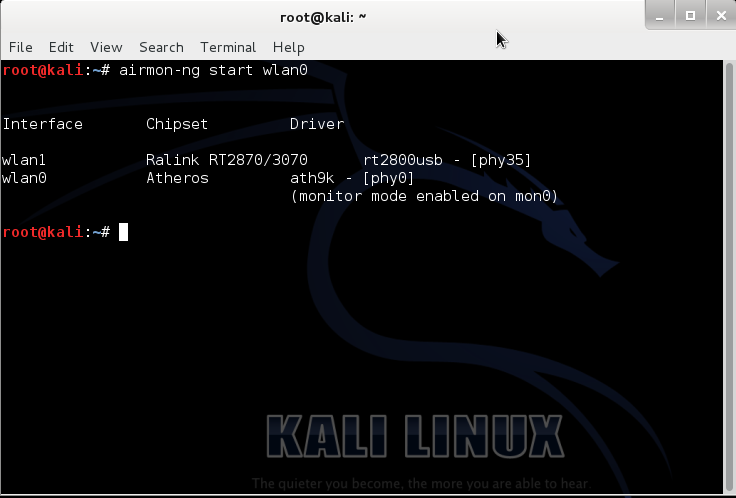

Нам понадобятся 2 платы с способностю иньекции. Чтобы проверить свою беспроводную карту на способность иньекции:

Вторую карту вы можете купить. Я пользуюсь:

Как работает Wifiphisher

Принцип данной утилиты заключается в том что одна карта сети выполняет deauth всем пользователям сети Wi fi которую вы хотите взломать, а другая карта сети создает фальшивую сеть с таким же названием к которой все пользователи с выбраной вами сети подключатся к вам. Тогда вот они и введут заного пароль от сети к котрой вы хотите иметь доступ. Все достаточно правдоподобно с точки зрения юзеров так что способ всегда работает.

Взлом Wi Fi с помощю Wifiphisher

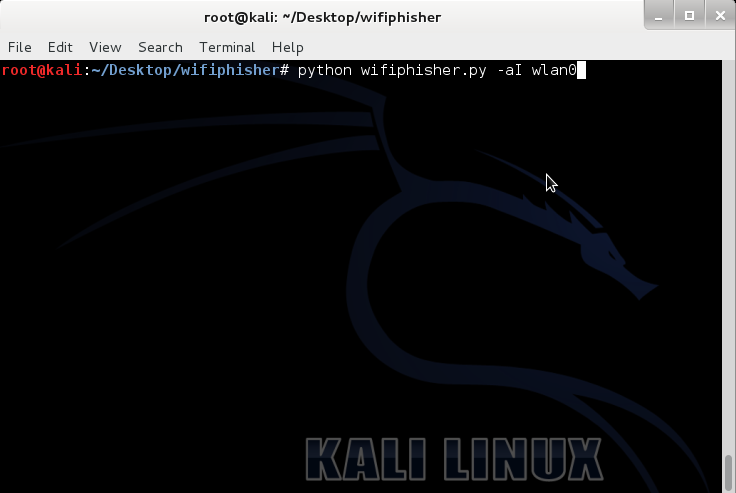

Весь мой путь вы можете увидить на скринах.

Если вы выполнили все как на скринах то пользователи которые захотят подключится к wifi будет показана вот эта надпись которую вы видите на картинке ниже.

После ввода пароля им просто будет показанно подождать.

как вы видите написанный пароль от сети отобразится у вас в терминале. Не обращайте внимание на мою ошибку я просто выключил Wifiphisher принудительно.

21 thoughts to “Взлом Wi fi с помощью Wifiphisher”

Здравствуйте! После запуска установки появляется вот такая ошибка:

[email protected]:

/Рабочий стол/wifiphisher# python setup.py

usage: setup.py [global_opts] cmd1 [cmd1_opts] [cmd2 [cmd2_opts] …]

or: setup.py –help [cmd1 cmd2 …]

or: setup.py –help-commands

or: setup.py cmd –help

error: no commands supplied

что делать?

python setup.py install

У меня теперь другая ошибка:

[email protected]:

/Рабочий стол/wifiphisher# python setup.py install

running install

error: can’t create or remove files in install directory

The following error occurred while trying to add or remove files in the

installation directory:

[Errno 2] No such file or directory: ‘/usr/local/lib/python2.7/dist-packages/test-easy-install-2577.write-test’

The installation directory you specified (via –install-dir, –prefix, or

the distutils default setting) was:

/usr/local/lib/python2.7/dist-packages/

This directory does not currently exist. Please create it and try again, or

choose a different installation directory (using the -d or –install-dir

option).

что делать теперь? Извиняюсь если достал со своими вопросами, буду очень благодарен за помощь, заранее СПАСИБО!

попробуите sudo apt-get install python-setuptools , потом python setup.py

Подскажите пожалуйста , как быть ?

Попробовал повторить всё на “Zorin 9.1” .

Запускаю питон .

На выходе :

[email protected]:

$ python setup.py

python: can’t open file ‘setup.py’: [Errno 2] No such file or directory

[email protected]:

$ python wifiphisher.py

python: can’t open file ‘wifiphisher.py’: [Errno 2] No such file or directory

[email protected]:

$ Python wifiphisher.py

No command ‘Python’ found, did you mean:

Command ‘python’ from package ‘python-minimal’ (main)

Command ‘cython’ from package ‘cython’ (main)

Command ‘jython’ from package ‘jython’ (universe)

Python: command not found

Что делать ?

Спасибо .

П.С. В командировке за границей . Интернет в дифиците .

откройте директорию в терминале а потом выполните python setup.py

смотрите второй скрин `[email protected]:

/Python-3.3.0$ sudo python wifiphisher.py -al wlan0

python: can’t open file ‘wifiphisher.py’: [Errno 2] No such file or directory

[email protected]:

/Python-3.3.0$ wifiphisher.py -al wlan0

wifiphisher.py: command not found

[email protected]:

/Python-3.3.0$ /wifiphisher.py -all wlan0

bash: /wifiphisher.py: No such file or directory

[email protected]:

Кто бы разжевал мне ? Что делать ?

программа запущена не верно ./wifiphisher.py вот так правильно либо python ./wifiphisher.py

Ребятки дам вам совет скачайте себе книжку основных команд командной строки в линукс.Затем поучитесь перемещаться по директориям,смотреть какие есть файлы и т.д уверяю большетаких глупых вопросов не возникнет.Запись No fail or directory говорит о том что нет такого файла либо имя файла задано не верно.

Здравствуйте,обязательно иметь 2 платы с способностю иньекции??У меня 1 имеется

+ можно ли взломать сеть WPA2-PSK или только WPA??Заранее спасибо

Не обязательно так как на стандартной карте будет поднята фальшивая точка а вторая карта будет отправлять пакеты.И запомните Wifiphisher ни чего не взламывает а просто подсовывает двойника.В принципе без разницы какой протокол стоит на WIFI я пробовал под разными все работает.Хотя сейчас этот инструмент устарел слегка.

Спасибо за ответ,у меня есть ещё 1 вопрос .Повлияет ли программа kali linux на работу пк?Если да ,то как?

kali linux не программа а операционная система и нет

Если такой вопрос пошёл , то думаю, не стоит к Kali присматриваться.

Потчитай и начни с Kali на флешке.

Добрый день.Спасибо за ваши статьии. Я хендшейк получил, а пароль из него у меня получить не получается (хендшейк здесь: http://rgho.st/7Rn2JRVxT) . Если будет возможность, посмотрите пожалуйста. Спасибо.

Наидете хорошии словарь или создайте его сами с Crunch и при помошью aircrack-ng попробуйте извлечь пароль.

Подскажите, пожалуйста, еще раз, как проверить карту на способность к инъекции? У меня строчки кожа не отображаются

Делай все по инструкции.Если ошибок нет,значит у твоей карты есть способность к инъекции))

А если серьезно,то вот инструкция –

aireplay-ng -9 -e teddy -a 00:de:ad:ca:fe:00 -i wlan1 wlan0

-9 означает тест на инъекцию. Длинная форма это –test.

-e teddy — это имя сети (SSID). Это не обязательно.

-a 00:de:ad:ca:fe:00 ath0 это MAC адрес точки доступа (BSSID). Это не обязательно.

-i wlan1 это имя интерфейса второй карты, если вы хотите определить, какие атаки ваши карты поддерживают. Этот интерфейс выступает в роли ТД и получает пакеты. Это не обязательно.

wlan0 это имя интерфейса или IP адрес airserv-ng плюс номер порта. Этот интерфейс используется для отправки пакетов. Например – 127.0.0.1:666. (Обязательно)