- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- wifiphisher

- Описание wifiphisher

- Справка по wifiphisher

- Руководство по wifiphisher

- Примеры запуска wifiphisher

- Фишинговые сценарии

- Создание пользовательского фишингового сценария

- Установка wifiphisher

- Взлом Wi fi с помощью Wifiphisher

- Wifiphisher качаем, устанавливаем и знакомимся с программной

- Взлом Wi Fi что нам нужно

- Как работает Wifiphisher

- Взлом Wi Fi с помощю Wifiphisher

- 21 thoughts to “Взлом Wi fi с помощью Wifiphisher”

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

wifiphisher

Описание wifiphisher

Wifiphisher предназначена для фишинговой атаки на WiFi сети в целях получения паролей от ТД и другой персональной информации. Этот инструмент основан на атаке социальной инженерии. Т.е. эта программа не содержит каких-либо инструментов для брутфорсинга. Это простой способ получить учётные данные от сайтов или пароли от WPA/WPA2.

После достижения состояния человек-посередине с использованием атаки Злой Двойник, Wifiphisher перенаправляет все HTTP запросы на подконтрольную атакующему фишинговую страницу.

Если смотреть глазами жертвы, то атака включает три фазы:

- Жертва деаутентифицируется от её точки доступа. Wifiphisher постоянно глушит все устройства с точками доступа wifi в пределах досягаемости посредством отправки деаутентифицирующих (deauth) пакетов клиенту от точки доступа и точке доступа от клиента, а также широковещательному адресу.

- Жертва подсоединяется к подменной точке доступа. Wifiphisher сканирует пространство и копирует настройки целевых точек доступа. Затем она создаёт подменную ТД, которая настроена особым образом. Она также устанавливает NAT/DHCP сервер и перенаправляет порты. Следовательно, из-за помех клиенты начнут подсоединяться к подменной точке доступа. После этого жертва подвергается атаке человек-посередине.

- Для жертвы будет отображена реалистично выглядящая страница конфигурации роутера. wifiphisher поднимает минимальный веб-сервер и отвечает на HTTP & HTTPS запросы. Как только жертва запросит страницу из Интернета, wifiphisher в ответ отправит реалистичную поддельную страницу, которая спросит пароль. Примером задачи, которая требуют подтверждение WPA пароля, является обновления прошивки.

Справка по wifiphisher

Руководство по wifiphisher

Страница man отсутствует.

Примеры запуска wifiphisher

Запустите инструмент набрав

При запуске инструмента без опций, он найдёт правильные интерфейсы и интерактивно спросит пользователя выбрать ESSID целевой сети (из списка всех ESSID в окружающем пространстве) а также фишинговый сценарий, который нужно выполнить.

Использовать wlan0 для поднятия мошеннической точки доступа и wlan4 для DoS атак. Выбрать целевую сеть вручную из списка и выполнить сценарий «Firmware Upgrade».

Полезно для ручного выбора беспроводных адаптеров. Сценарий «Firware Upgrade» — это очень простой способ получить PSK из защищённой паролем сети.

Автоматически выбрать правильные интерфейсы. Установить в качестве цели Wi-Fi с ESSID «CONFERENCE_WIFI» и выполнить сценарий «Plugin Update». Злой Двойник будет защищён паролем PSK «s3cr3tp4ssw0rd».

Полезно в отношении сетей с раскрытыми PSK (например, на конференциях). Сценарий «Plugin Update» заключается в том, что жертва скачивает вредоносный исполнимый файл (например, зловред, содержащий полезную нагрузку обратного шелла).

Не выбирать в качестве цели какую-либо сеть. Просто создать открытую Wi-Fi сеть с ESSID «FREE WI-FI» и выполнить сценарий «OAuth Login».

Полезно в отношении жертв в публичных местах. Сценарий «OAuth Login» обеспечивает простой способ захвата учётных данных из социальных сетей вроде Facebook.

Фишинговые сценарии

Wifiphisher поддерживает созданные сообществом шаблоны для различных фишинговых сценариев, таких как:

- Страницы конфигурации роутера

- Сторонние страницы входа

- Перехватывающие порталы

- Сообщения браузера

Название встроенных фишинговых сценариев для использования с опцией -p:

- firmware-upgrade

- oauth-login

- plugin_update

- wifi_connect

Создание пользовательского фишингового сценария

Для специфичных целевых атак могут понадобиться пользовательские сценарии.

Создание фишингового сценария очень просто и состоит из двух шагов:

1) Создайте config.ini

Файл config.ini размещается в корневой директории шаблон и его содержимое может быть разделено на две секции:

i) info: Эта секция содержит характеристику сценария.

- Name (обязательно): Имя фишингого сценария

- Description (обязательно): Короткое описание (

Это пример файла config.ini:

2) Создание файлов шаблона

Шаблон содержит статичные части желаемого HTML вывода и может содержать состоять из нескольких статичных HTML файлов, изображений, CSS или JavaScript файлов. Динамичные языки (например, PHP) не поддерживаются.

Заполнители

HTML файлы могут содержать специальных синтаксис (благодаря заполнителям), описывающим, как будет вставлен динамическое содержимое. Динамический контент может происходить из двух источников:

i) Маячковые фреймы (Beacon). Маячковые фреймы содержат всю информацию о целевой сети и могут использоваться для сбора информации. Во время выполнения главный процесс собирает всю интересную информацию и передаёт её в выбранный шаблон.

На время написания, главный процесс передаёт следующие данные:

Помните, что приведённые выше значения могут иметь значение ‘None’. Например, все значения target_* будут None, если пользователь не указал целевую точку доступа (использую опцию —essid). Поле ‘target_ap_logo_path’ будет None если логотип не определён конкретного производителя не существует в репозитории логотипов.

ii) Файл config.ini (описанный выше). Все значения заданные в секции «Context» могут использоваться внутри файлов шаблонов.

В случае конфликтов имён, значения из конфигурационного файла перепишут значения, приходящие из маячковых фреймов.

Запись учётных данных

Для того, чтобы wifiphisher знал, какие учётные данные записывать, значение ‘name’ HTML атрибутов нужно предварять строкой ‘wfphshr’. Во время запросов POST, wifiphisher будет записывать все переменные, которые начинаются с этой строки.

Это сниппет из шаблона (index.html):

В этом примере переменные ‘victim_name’ и ‘ISP’ поступают из config.ini, а переменные ‘target_ap_vendor’ — из маячковых фреймов. И «wphshr-username», и «wphshr-password» будут записаны в журнал.

Установка wifiphisher

Требования

Вы сможете извлечь из Wifiphisher максимум при следующих условиях:

- Kali Linux. Хотя Wifiphisher работает и на других дистрибутивах, Kali Linux является официально поддерживаемым дистрибутивом, следовательно, все новые функции тестируются в первую очередь на этой платформе.

- Один беспроводной адаптер, который поддерживает режим AP. Драйверы должны поддерживать netlink.

- Один беспроводной адаптер, который поддерживает режим монитора и способен инъекциям. Если второй беспроводной адаптер недоступен, вы можете запустить этот инструмент с опцией —nojamming. Она отключит проведение атаки деаутентификация.

Источник

Взлом Wi fi с помощью Wifiphisher

Все хотят Wi Fi на халяву. Осуществить кражу пароля WI FI не так уж и сложно хотя все зависит от вас. Сегодня мы покажем новый метод взлома Wi Fi который рабочий на 100%, как и все что мы пишем на сайте. Для осуществления данной операции нам придется установить:

Kali linux (если у вас его нет то быстро качаем и устанавливаем)

Wifiphisher (который можно найти на GitHub)

Wifiphisher качаем, устанавливаем и знакомимся с программной

Надеюсь вы уже установили linux, теперь приступим к установке Wifiphisher.

Скачать wifiphisher вы можете тут:

Чтобы установить wifiphisher

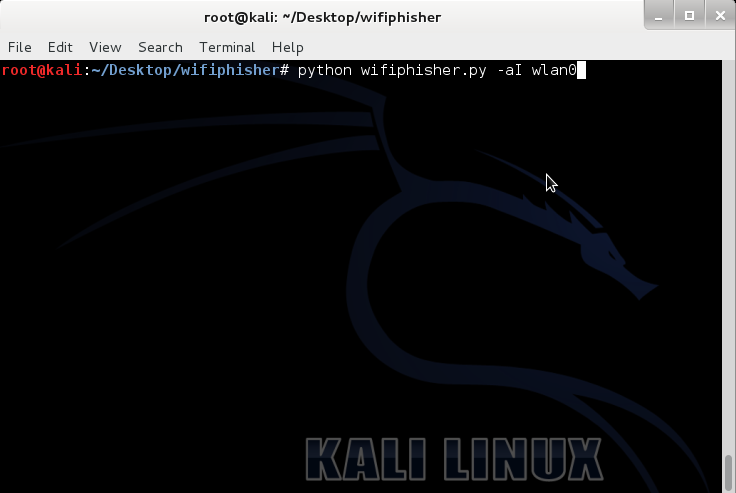

Чтобы запустить инструмент пишем в терминале

Взлом Wi Fi что нам нужно

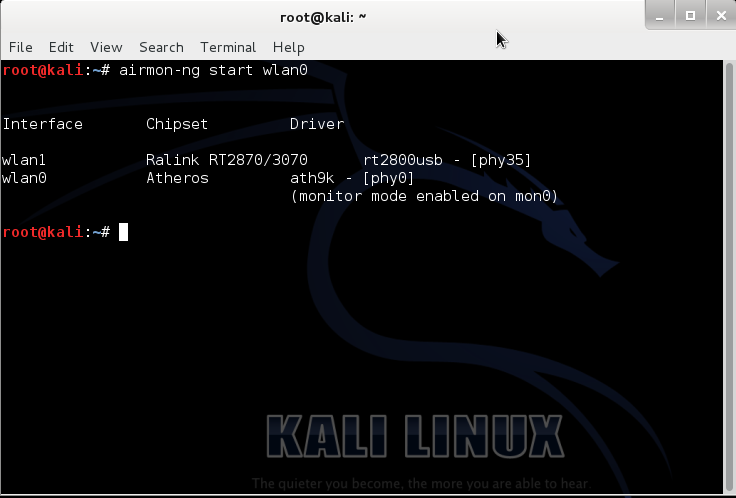

Нам понадобятся 2 платы с способностю иньекции. Чтобы проверить свою беспроводную карту на способность иньекции:

Вторую карту вы можете купить. Я пользуюсь:

Как работает Wifiphisher

Принцип данной утилиты заключается в том что одна карта сети выполняет deauth всем пользователям сети Wi fi которую вы хотите взломать, а другая карта сети создает фальшивую сеть с таким же названием к которой все пользователи с выбраной вами сети подключатся к вам. Тогда вот они и введут заного пароль от сети к котрой вы хотите иметь доступ. Все достаточно правдоподобно с точки зрения юзеров так что способ всегда работает.

Взлом Wi Fi с помощю Wifiphisher

Весь мой путь вы можете увидить на скринах.

Если вы выполнили все как на скринах то пользователи которые захотят подключится к wifi будет показана вот эта надпись которую вы видите на картинке ниже.

После ввода пароля им просто будет показанно подождать.

как вы видите написанный пароль от сети отобразится у вас в терминале. Не обращайте внимание на мою ошибку я просто выключил Wifiphisher принудительно.

21 thoughts to “Взлом Wi fi с помощью Wifiphisher”

Здравствуйте! После запуска установки появляется вот такая ошибка:

[email protected]:

/Рабочий стол/wifiphisher# python setup.py

usage: setup.py [global_opts] cmd1 [cmd1_opts] [cmd2 [cmd2_opts] …]

or: setup.py —help [cmd1 cmd2 …]

or: setup.py —help-commands

or: setup.py cmd —help

error: no commands supplied

что делать?

python setup.py install

У меня теперь другая ошибка:

[email protected]:

/Рабочий стол/wifiphisher# python setup.py install

running install

error: can’t create or remove files in install directory

The following error occurred while trying to add or remove files in the

installation directory:

[Errno 2] No such file or directory: ‘/usr/local/lib/python2.7/dist-packages/test-easy-install-2577.write-test’

The installation directory you specified (via —install-dir, —prefix, or

the distutils default setting) was:

/usr/local/lib/python2.7/dist-packages/

This directory does not currently exist. Please create it and try again, or

choose a different installation directory (using the -d or —install-dir

option).

что делать теперь? Извиняюсь если достал со своими вопросами, буду очень благодарен за помощь, заранее СПАСИБО!

попробуите sudo apt-get install python-setuptools , потом python setup.py

Подскажите пожалуйста , как быть ?

Попробовал повторить всё на «Zorin 9.1» .

Запускаю питон .

На выходе :

[email protected]:

$ python setup.py

python: can’t open file ‘setup.py’: [Errno 2] No such file or directory

[email protected]:

$ python wifiphisher.py

python: can’t open file ‘wifiphisher.py’: [Errno 2] No such file or directory

[email protected]:

$ Python wifiphisher.py

No command ‘Python’ found, did you mean:

Command ‘python’ from package ‘python-minimal’ (main)

Command ‘cython’ from package ‘cython’ (main)

Command ‘jython’ from package ‘jython’ (universe)

Python: command not found

Что делать ?

Спасибо .

П.С. В командировке за границей . Интернет в дифиците .

откройте директорию в терминале а потом выполните python setup.py

смотрите второй скрин `[email protected]:

/Python-3.3.0$ sudo python wifiphisher.py -al wlan0

python: can’t open file ‘wifiphisher.py’: [Errno 2] No such file or directory

[email protected]:

/Python-3.3.0$ wifiphisher.py -al wlan0

wifiphisher.py: command not found

[email protected]:

/Python-3.3.0$ /wifiphisher.py -all wlan0

bash: /wifiphisher.py: No such file or directory

[email protected]:

Кто бы разжевал мне ? Что делать ?

программа запущена не верно ./wifiphisher.py вот так правильно либо python ./wifiphisher.py

Ребятки дам вам совет скачайте себе книжку основных команд командной строки в линукс.Затем поучитесь перемещаться по директориям,смотреть какие есть файлы и т.д уверяю большетаких глупых вопросов не возникнет.Запись No fail or directory говорит о том что нет такого файла либо имя файла задано не верно.

Здравствуйте,обязательно иметь 2 платы с способностю иньекции??У меня 1 имеется

+ можно ли взломать сеть WPA2-PSK или только WPA??Заранее спасибо

Не обязательно так как на стандартной карте будет поднята фальшивая точка а вторая карта будет отправлять пакеты.И запомните Wifiphisher ни чего не взламывает а просто подсовывает двойника.В принципе без разницы какой протокол стоит на WIFI я пробовал под разными все работает.Хотя сейчас этот инструмент устарел слегка.

Спасибо за ответ,у меня есть ещё 1 вопрос .Повлияет ли программа kali linux на работу пк?Если да ,то как?

kali linux не программа а операционная система и нет

Если такой вопрос пошёл , то думаю, не стоит к Kali присматриваться.

Потчитай и начни с Kali на флешке.

Добрый день.Спасибо за ваши статьии. Я хендшейк получил, а пароль из него у меня получить не получается (хендшейк здесь: http://rgho.st/7Rn2JRVxT) . Если будет возможность, посмотрите пожалуйста. Спасибо.

Наидете хорошии словарь или создайте его сами с Crunch и при помошью aircrack-ng попробуйте извлечь пароль.

Подскажите, пожалуйста, еще раз, как проверить карту на способность к инъекции? У меня строчки кожа не отображаются

Делай все по инструкции.Если ошибок нет,значит у твоей карты есть способность к инъекции))

А если серьезно,то вот инструкция —

aireplay-ng -9 -e teddy -a 00:de:ad:ca:fe:00 -i wlan1 wlan0

-9 означает тест на инъекцию. Длинная форма это —test.

-e teddy — это имя сети (SSID). Это не обязательно.

-a 00:de:ad:ca:fe:00 ath0 это MAC адрес точки доступа (BSSID). Это не обязательно.

-i wlan1 это имя интерфейса второй карты, если вы хотите определить, какие атаки ваши карты поддерживают. Этот интерфейс выступает в роли ТД и получает пакеты. Это не обязательно.

wlan0 это имя интерфейса или IP адрес airserv-ng плюс номер порта. Этот интерфейс используется для отправки пакетов. Например — 127.0.0.1:666. (Обязательно)

Источник