- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- WiFite: программа для реализации комплексных (WPA / WPA2, WEP, WPS) автоматизированных атак на Wi-Fi в Kali Linux

- Как запустить WiFite

- Автоматизированный взлом Wi-Fi в WiFite

- Полуавтоматический взлом с WiFite

- Атака на все точки доступа с WiFite

- Вывод по WiFite

- Бесплатные аналоги Wifite

- Бесплатные альтернативы для Wifite

- Что в этом списке?

- Аналоги Wifite

- Альтернативы для Wifite

- Что в этом списке?

- Лучший адаптер для взлома WIFI

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

WiFite: программа для реализации комплексных (WPA / WPA2, WEP, WPS) автоматизированных атак на Wi-Fi в Kali Linux

Wi-Fi сети применяют разные технологии — WPA / WPA2, WEP, WPS. Каждую из них можно атаковать, WEP можно атаковать сразу по нескольким направлениям. Эти атаки уже реализованы в различных программах. Как правило, программы заточены на выполнение одной определённой функции:

- деаутентификация клиентов

- захват рукопожатий

- перебор паролей

- перебор пина WPS

- и т. д. — отдельных стадий, методик много.

Когда тестер беспроводных сетей принимается за работу, он переходит из одной программы в другую для выполнения разных этапов проникновения, для использования разных методов.

Так вот, WiFite — это скрипт, который эмулирует действия пентестера. Wifite зама в нужном порядке запускает необходимые программы и сама передаёт необходимые данные из одной в другую.

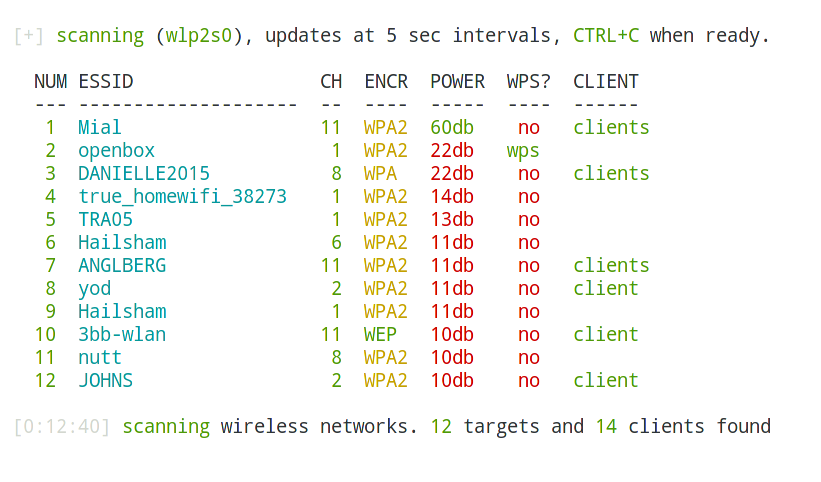

При типичном запуске Wifite только один раз задаст вопрос пользователю: какие точки доступа атаковать?

Можно запустить Wifite так, что она даже это не будет спрашивать — будет атаковать каждую ТД. Можно указать файл словаря — и программа совершенно автономно будет отправлять пакеты деаутентификации, захватывать рукопожатия, перебирать пароли, перебирать пины WPS и пытаться использовать WPS PixieDust, проводить разнообразные атаки на WEP. Причём, программа будет начинать атаку на самые слабые технологии и, в случае неудачи, переходить к более защищённым.

В зависимости от успеха, результатом работы программы может стать получение пароля в открытом виде, либо захваченных файлов рукопожатий — которые нужно брутфорсить для получения пароля в открытом виде.

Как запустить WiFite

Начать нужно с перевода беспроводной карты в режим монитора. Как это сделать рассказано в соответствующей статье «Как перевести беспроводную карту в режим монитора (контроля) в Kali Linux».

В моём случае команда следующая:

Нам в любом случае нужен файл словаря. Следующими командами мы его копируем в текущую рабочую директорию, распаковываем и чистим (чтобы все кандидаты в пароли удовлетворяли требованиям WPA паролей).

Ещё немного теории. WiFite это программа «полного цикла» по взлому Wi-Fi точек доступа. Она всё делает хорошо, но такой этап как перебор паролей можно делать не только хорошо — его можно делать на отлично. Процесс перебора паролей можно значительно ускорить, если использовать Pyrit, но уже требует определённых навыков.

Давайте начнём с совсем простого — пусть WiFite всё делает сама.

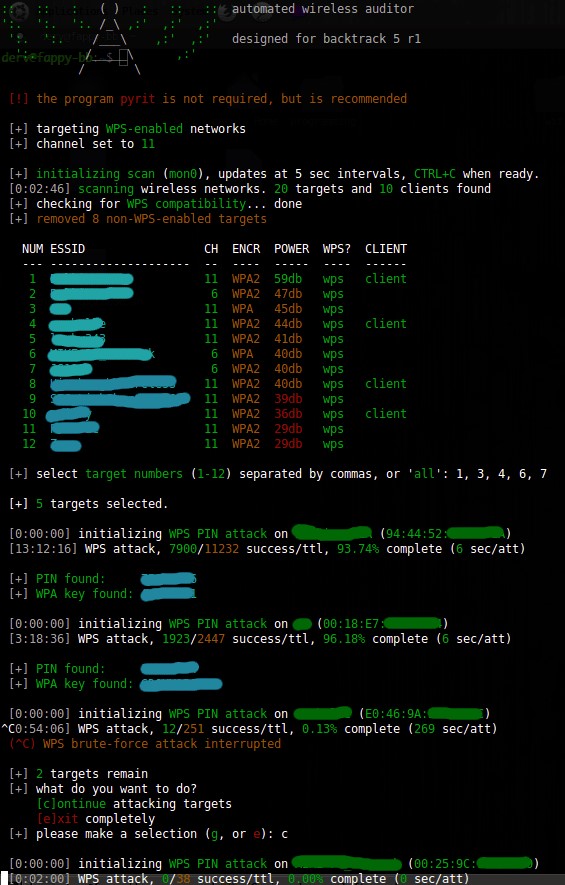

Автоматизированный взлом Wi-Fi в WiFite

Для этого программу WiFite нужно запустить с двумя дополнительными опциями:

- —-crack говорит о том, что нужно производить взлом по словарю

- —dict

/newrockyou.txt указывает, какой словарь использовать

После запуска подождите несколько минут, пока программа соберёт информация о доступных точках доступа:

Когда информации достаточно, нажмите CTRL+C.

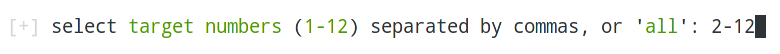

Нас попросят ввести номера точек доступа, которые мы хотим взломать. Можно выбрать все (нужно ввести all), можно выбрать отдельные ТД, перечислив их через запятую, можно выбрать диапазоны, перечислив их через дефис:

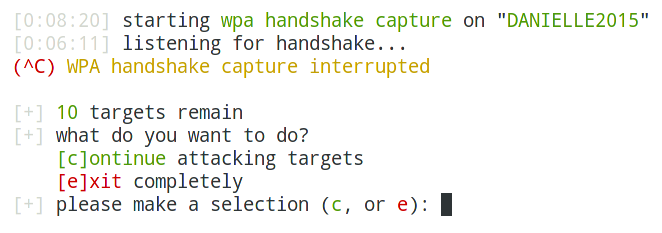

Дальше программа всё будет делать сама. Если вам показалось, что программа на слишком уж долго застряла на какой-либо точке доступа или на какой-либо атаке, то нажмите один раз CTRL+C для перехода к следующему действию. У нас спросят — мы хотим немедленно выйти или продолжить:

Наберите c, чтобы продолжить.

Полуавтоматический взлом с WiFite

Единственное отличие этой методики заключается в том, что для подбора пароля к захваченным рукопожатиям мы используем Pyrit. В этом случае мы запускаем wifite без ключей:

В случае захвата рукопожатий, они будут только сохранены, перебор осуществляться не будет.

Для дальнейшей ускоренной расшифровки можно применять следующие инструкции:

Атака на все точки доступа с WiFite

Хотя WiFite и осуществляет автоматический взлом, тем не менее, вмешательство пользователя требуется как минимум один раз. — когда нам нужно выбрать точки доступа для атаки. С помощью ключа —all можно дать указание wifite атаковать вообще все точки доступа, в этом случае обойдётся какие-либо действия со стороны пользователя вообще не требуются.

Вывод по WiFite

WiFite — пожалуй, лучшая программа для новичков. Свои первые беспроводные точки доступа с ней можно взломать ничего не зная про рукопожатия, деаутентификацию, виды шифрования Wi-Fi и такие технологии как WEP, WPS. Лично мой первый удачный опыт, который заставил поверить в свои силы и пробудил интерес к данной теме, связан именно с программой wifite.

По соотношению «затраченные усилия / полученный результат» для wifite нет равных. И тем не менее, развиваясь в вопросах пентестинга беспроводных сетей Wi-Fi, работая своими руками и головой можно добиться большего результата. Пентестеру с опытом достаточно быстрого взгляда, чтобы увидеть малоперспективные точки доступа (очень слабый сигнал или ни одного клиента), если пентестер обнаружит WPS, он не застрянет на нём на часы, остановив другую работу (wifite застрянет, это, в принципе, правильно, поскольку WPS является часто взламываемым). Пентестер попытался бы захватить все возможные рукопожатия, а потом, пока перебираются хеши, запустить атаки на WPS и WEP.

Возможно, это сильно зависит от условий, но при надлежащей сноровке у меня получает легче получить рукопожатия используя airodump-ng + aireplay-ng, чем используя wifite.

Кстати, для автоматизации захвата рукопожатий рекомендуется ознакомиться со статьёй по использованию нового инструмента zizzania: «Массовый автоматизированный захват рукопожатий в BlackArch с помощью zizzania».

Программа WiFite содержит множество опций, познакомиться с ними вы можете на странице документации в Энциклопедии инструментов для пентестинга.

Бесплатные аналоги Wifite

Для атаки на несколько зашифрованных сетей WEP, WPA и WPS подряд. Этот инструмент настраивается, чтобы быть автоматизированным, лишь с несколькими аргументами. Wifite стремится стать инструментом беспроводного аудита по типу «установи и забудь».

Бесплатные альтернативы для Wifite

Android iOS (iPhone / iPad)

Aircrack-ng — это 802.

Aircrack-ng — это программа для перебора ключей 802.11 WEP и WPA-PSK, которая может восстанавливать ключи, как только было получено достаточно пакетов данных. Он реализует стандартную атаку FMS наряду с некоторыми оптимизациями, такими как атаки KoreK, а также совершенно новую атаку PTW, что делает атаку намного быстрее по сравнению с другими инструментами перебора WEP.

Reaver реализует атаку методом «грубой силы» на PIN-коды регистратора Wifi Protected Setup (WPS).

Reaver реализует атаку методом «грубой силы» на PIN-коды регистратора Wifi Protected Setup (WPS) для восстановления парольных фраз WPA/WPA2. Reaver был разработан, чтобы быть надежной и практичной атакой на WPS, и был протестирован с широким спектром точек доступа и реализаций WPS. В среднем Reaver восстановит незашифрованный пароль целевой точки доступа WPA/WPA2 за 4-10 часов в зависимости от точки доступа. На практике, как правило, потребуется половина времени, чтобы угадать правильный вывод WPS и восстановить ключевую фразу.

Fern Wifi Cracker — программа для проверки безопасности беспроводной связи.

- Условно бесплатная Linux/BSD

Fern Wifi Cracker — это программа для проверки безопасности и атак беспроводной связи, написанная с использованием языка программирования Python и библиотеки графического интерфейса пользователя Python Qt.

Pyrit позволяет создавать массивные базы данных.

Pyrit позволяет создавать массивные базы данных, предварительно вычисляя часть этапа аутентификации IEEE 802.11 WPA / WPA2-PSK в пространственно-временном компромиссе. Pyrit использует вычислительную мощь многоядерных и других платформ через ATI-Stream, Nvidia CUDA, OpenCL и VIA Padlock. На данный момент это самая мощная атака на один из самых используемых в мире протоколов безопасности.

Что в этом списке?

С помощью пользователей мы собираем каталог похожих друг на друга программ, чтобы вы могли подобрать альтернативу и скачать их. На сайте можно скачать популярные программы для Windows, Mac Os, Android и iPhone

Аналоги Wifite

Для атаки на несколько зашифрованных сетей WEP, WPA и WPS подряд. Этот инструмент настраивается, чтобы быть автоматизированным, лишь с несколькими аргументами. Wifite стремится стать инструментом беспроводного аудита по типу «установи и забудь».

Альтернативы для Wifite

Android iOS (iPhone / iPad)

Aircrack-ng — это 802.

Aircrack-ng — это программа для перебора ключей 802.11 WEP и WPA-PSK, которая может восстанавливать ключи, как только было получено достаточно пакетов данных. Он реализует стандартную атаку FMS наряду с некоторыми оптимизациями, такими как атаки KoreK, а также совершенно новую атаку PTW, что делает атаку намного быстрее по сравнению с другими инструментами перебора WEP.

Reaver реализует атаку методом «грубой силы» на PIN-коды регистратора Wifi Protected Setup (WPS).

Reaver реализует атаку методом «грубой силы» на PIN-коды регистратора Wifi Protected Setup (WPS) для восстановления парольных фраз WPA/WPA2. Reaver был разработан, чтобы быть надежной и практичной атакой на WPS, и был протестирован с широким спектром точек доступа и реализаций WPS. В среднем Reaver восстановит незашифрованный пароль целевой точки доступа WPA/WPA2 за 4-10 часов в зависимости от точки доступа. На практике, как правило, потребуется половина времени, чтобы угадать правильный вывод WPS и восстановить ключевую фразу.

Fern Wifi Cracker — программа для проверки безопасности беспроводной связи.

- Условно бесплатная Linux/BSD

Fern Wifi Cracker — это программа для проверки безопасности и атак беспроводной связи, написанная с использованием языка программирования Python и библиотеки графического интерфейса пользователя Python Qt.

Pyrit позволяет создавать массивные базы данных.

Pyrit позволяет создавать массивные базы данных, предварительно вычисляя часть этапа аутентификации IEEE 802.11 WPA / WPA2-PSK в пространственно-временном компромиссе. Pyrit использует вычислительную мощь многоядерных и других платформ через ATI-Stream, Nvidia CUDA, OpenCL и VIA Padlock. На данный момент это самая мощная атака на один из самых используемых в мире протоколов безопасности.

Что в этом списке?

С помощью пользователей мы собираем каталог похожих друг на друга программ, чтобы вы могли подобрать альтернативу и скачать их. На сайте можно скачать популярные программы для Windows, Mac Os, Android и iPhone

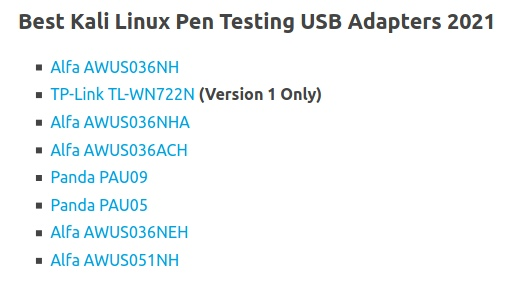

Лучший адаптер для взлома WIFI

Тема выбора устройства для взлома WIFI за последнее время как-то обострилась. Да, эти вопросы возникали всегда, достаточно полистать любой из даркфорумов, на каждом есть люди которые при запуске сканирования окно терминала сразу закрывается или неполучается делать и индифицировать клиентов или кто-то посоветовал купить конкретный адаптер, а после приобретения оказывается, что такая же точно модель ничего в плане взлома делать не умеет. Так вот последние пару месяцев мне много людей начало писать в личку с вопросом почему это не срабатывает или что-то не запускается, и у каждого причиной является проблема адаптера в той или иной степени, поэтому я решил написать и выложить данную статью на канале. Потому что помочь публике стремящейся к самообразованию в области взлома и защиты беспроводных сетей я считаю необходимым.

Эта статья, а точнее принятое вами решение после её прочтения является краеугольным камнем, который и определит насколько будет широк диапозон ваших возможностей в области взлома Wi-Fi сетей. Также от правильности выбора будет зависить и обилие сопутствующих проблем тамже. Речь в этой статье пойдёт о таком важнейшем инструменте вардрайвинга как Wi-Fi адаптер. Посмотрим какие адаптеры для взлома Wi-fi сетей рекомендует мировое сообщество в 2021 году, а также разберём то что рекомендую я, также с какими неприятностями можно столкнуться при приобретении и как их избежать.

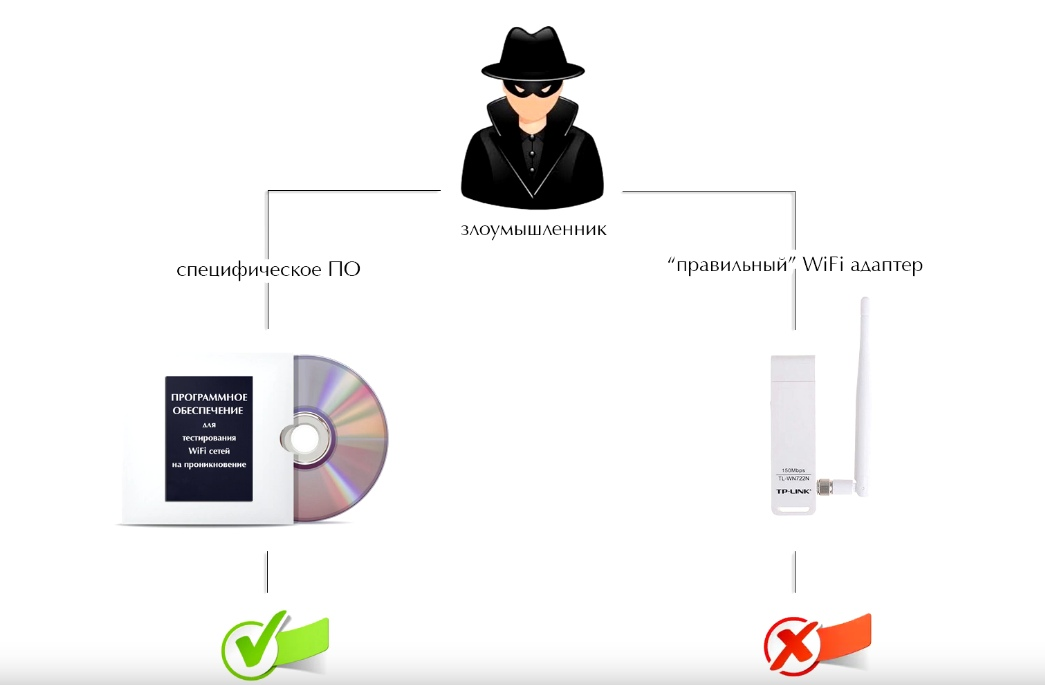

Для начала представьте себя в роли хакера и подумайте что вам требуется для того чтобы взломать Wi-Fi сеть, а вам необходимо специальное программное обеспечение и Wi-Fi карта. И если с первым проблем нет, благо на просторах интернета масса спецефического ПО и операционных систем заточенных под цели вардрайвинга, то по второму не всё так однозначно.

Wi-Fi адаптер предназначенный для наших целей должен обладать рядом определённых параметров. В теории достаточно придти в магазин и купить то, что понравилось. Однако на практике есть масса неочевидных вещей и важных деталей. Если вы даже знаете модель или как выглядит тот или иной необходимый вам девайс, то не факт что вы купите именно его. Ошибиться в выборе адаптера для вардрайвинга очень легко.

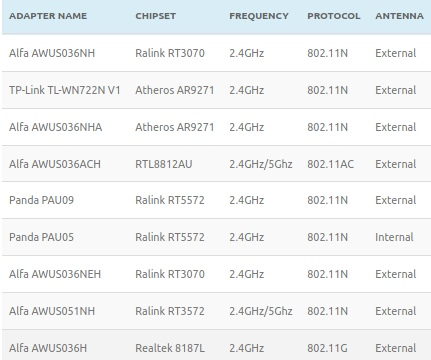

Название моделей может отличаться на 1-2 буквы или цифры, при этом иметь совершенно другой чипсет, неподходящий для ваших нужд. Наверняка вы не раз слышали фразу: «Производитель на своё усмотрение, без дополнительных уведомлений, может изменять комплектацию и технические характеристики товара.» На практике это означает, что купив одну и туже модель адаптера из разных партий например, внутри можно обнаружить совершенно разные чипы. При этом сам производитель считает излишком уведомить вас хотя бы на корпусе какими-либо обозначениями в виде новой версии. Поэтому абсолютно идентичная снаружи и имеющая нужную нам маркировку модель может оказаться по сути другим устройством на основе другой микросхемы, да ещё и отличаться элементной базой и распайкой, при этом оставаясь аутентичным товаром производителя.

Какой вывод по вышесказанному можно сделать? А вывод простой: название модели зачастую остаётся прежним, а вот её свойства нет. И это далеко не весь комплекс проблем при приобретении правильного оборудования. Рынок популярных моделей изобилирует массой подделок и зачастую качественных. Под этим словом я подразумеваю внешний вид, а не начинку и исполнение:

Поэтому результат ваших стараний в области взлома Wi-Fi сетей напрямую зависит от выбора корректного устройства. И чтобы задать уже окончательно чёткий вектор в направлении корректного выбора требуемой железки стоит упомянуть о том, что лучше всего покупать именно USB Wi-Fi адатер, и желательно с разъёмом для подключения вневшней антенны. Тут у вас наверняка возникает вопрос: зачем покупать отдельный USB, если сегодня в любом ноутбуке есть встроенный модуль Wi-Fi? Проблема в том, что обычно он оказывается бесполезен для взлома, поскольку его чип нельзя переключить в режим мониторинга, и уж тем более использовать для инжектирования пакетов. Это возможно только с теми чипами для которых написаны специальные драйвера. Помимо этого, во-первых, мощность передатчика и чувствительность приёмника правильного USB адаптера намного лучше его собратьев исполненных в других формфакторах, что имеет просто коллосальное значение для получения хороших результатов. Во-вторых, у вас появляется возможность подключить внешнюю антенну, в том числе направленную, используя обычный USB удлинитель на небольших расстояниях, или активный на значительных, разместить адаптер с антенной в наиболее подходящем месте. В-третьих, только USB адаптер позволит вам использовать его в виртуальных машинах. В противном случае вам нужно будет загружаться с флешки. В-четвёртых, некоторые программы для своей работы требуют две беспроводные карты, например тотже Wi-Fi Phisher, в котором одно Wi-Fi устройство эмулирует фальшивую точку доступа, а второе не даёт людям подключаться к настоящей точке, тем самым провоцируя их на подключение к фейковой сети. Ну и пятое, это универсальность и мобильность, USB свисток вы можете подключать практически к любому оборудованию, начиная от смартфона и заканчивая стационарным ПК.

Всё вышесказанное мной нужно отнести к общим рекомендациям. Теперь давайте перейдём к специфике вардрайва которая накладывает определённые требования к возможностям чипа Wi-Fi устройства. Другими словами, что же должен уметь делать Wi-Fi адаптер или карта которые могут вам помочь взломать Wi-Fi сеть.

Первое: переходить в режим мониторинга. Это способность перехватывать пакеты в эфире, что предоставляет нам возможность ловить данные отправляемые всеми точками доступа в зоне приёма.

Второе: делать инъекцию пакетов. Это подделывание передаваемых данных как-будто они являются частью нормального коммуникационного потока, с целью вмешательства в работу установленного сеанса связи между клиентом и точкой доступа.

Третье: не должно быть проблем при атаке на WPS, если он доступен. Взлом должен происходить просто и без лишних манипуляций.

Четвёртое: для некоторого типа атак чип девайса должен уметь работать в режиме точки доступа.

Также стоит упомянуть о том, что желательно чтобы устройство работало из коробки, в основной массе требуемых нам программ, без лишних установок драйверов и дополнительных пакетов.

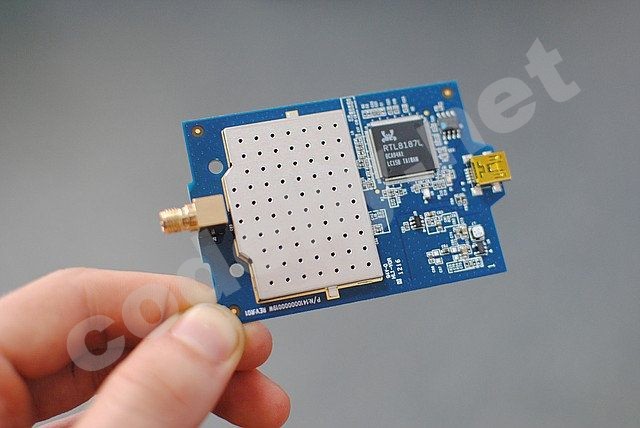

Сейчас давайте разберёмся как можно определить какими из вышеперечисленных опций обладает чип вашего девайса, если такой у вас уже имеется. Также данная методика подойдёт тем кто уже определился с моделью, но не знает насколько она подходит под поставленные задачи. Итак, первое что нам необходимо это определиться с установленным в устройство чипом. Естественно самым правильным вариантом будет посмотреть на него вживую. Например для тех же PCI карт достаточно открыть крышку системного блока. Однако с USB адаптерами ситуация несколько иная. Точнее этих ситуаций 3.

Первая когда устройство сделано качественно, корпус разбирается и что главное собирается без проблем и без отломанных частей. Ситуация редкая, в пример могу привести ALFA AWUS 036H. Вскрытие производится двумя лёгкими нажатиями на внешние пластиковые фиксаторы.

Вторая ситуация, корпус разбирается с трудом, зачастую отламываются защёлки, а также остаются внешние следы вскрытия. Примером может послужить TP Link TLWN722N.

Ну и третий вариант, несъёмный корпус. Это почти все модели мини и нано форм факторов. Также масса девайсов других типа размеров.

С первым пунктом всё понятно, открыли и посмотрели.

Со вторым пунктом сложнее. Если это личное устройство и вы не боитесь последствий разборки, берёте пластиковую карту и аккуратно вскрываете корпус. Естественно в магазине например при покупке вам такого сделать не позволят.

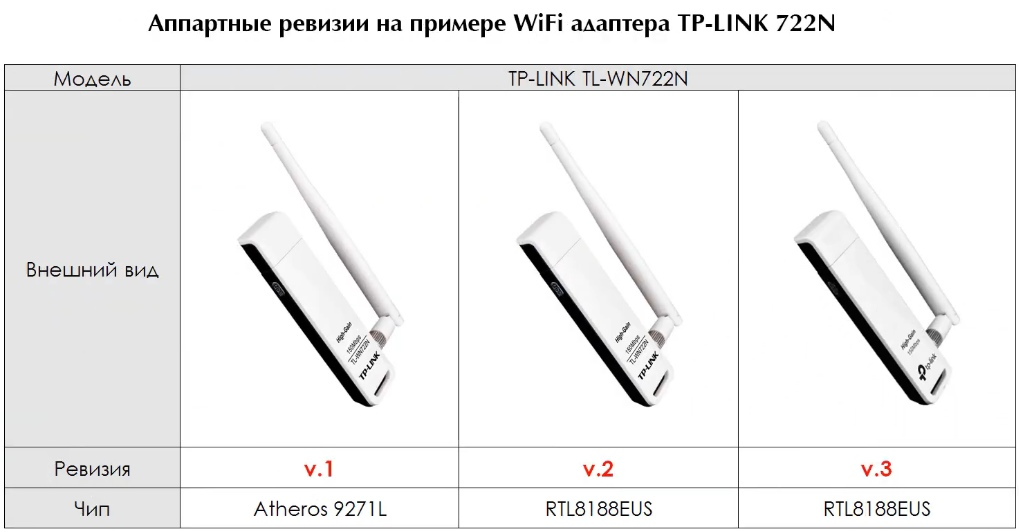

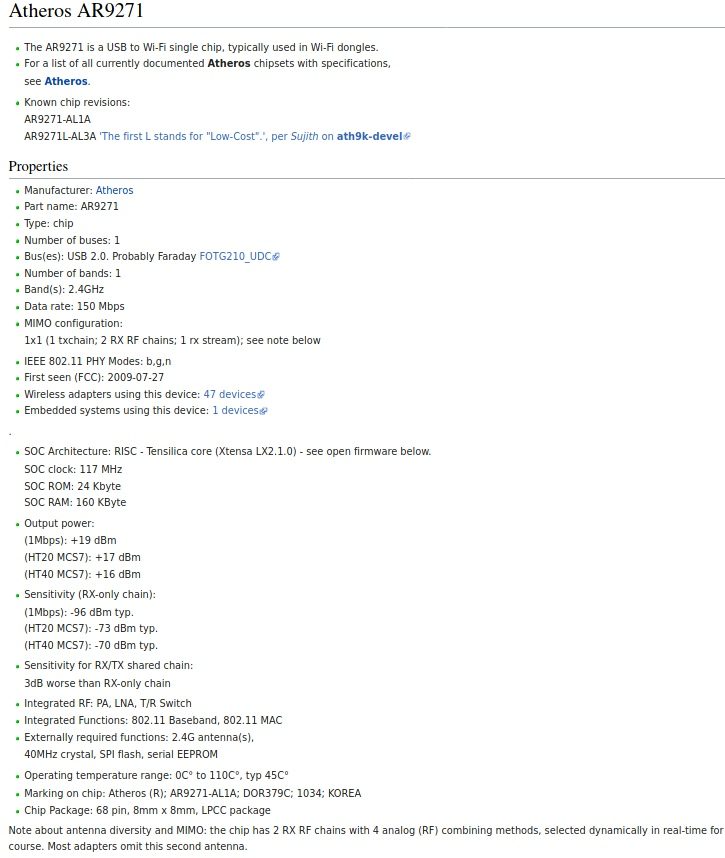

Третий пункт, в живую посмотреть на микросхему не представляется возможным. Как же в таких случаях узнать на каком чипе работает Wi-Fi адаптер? Хорошим образцом для работа данной ситуации послужит уже вышеупомянутый TP-LINK TLWN722N, первой аппаратной ревизией, на чипе Atheros 9271L.

Забегая вперёд, скажу что это 1 из тех адаптеров которые я буду рекомендовать для приобретения.

Смоделируем ситуацию. Вы прислушались к моему совету и решили купить данный продукт. Заходите в любой интернет магазин, находите товар, и всё вроде бы ничего кроме одного, то что продаётся в магазинах, возможно 2, а возможно 3, аппаратной ривизии. А они в свою очередь на другом чипе RTL8188EUS.

Такие чипы не подходят под наши нужды. И это именно та ситуация о которой я говорил ранее. При этом я не нашёл ни 1 интернет магазина в котором бы указывали чип устройства или его аппаратную ревизию. Естественно остаётся 1 вариант, это приобретение Б/У. И в этом нет ничего плохого, тем более что нужная нам модель первой ревизии давно не выпускается производителем. Но тут опять возникает проблема. Каким образом можно узнать у продавца ревизию или чип если на корпусе не написано, а разбирать он его не будет. На самом деле всё очень просто, на задней части корпуса TP линка есть наклейка с его параметрами. Серийный номер, модель, скорость, ревизия.

Нас же интересует параметр под названием FCC ID. Это некий идентификатор который присваивается устройству федеральной комиссией по связи в США. Данный номер подтверждает что устройство было одобрено этой организацией и разрешено к использованию на территории штатов. Казалось бы какое нам дело до этой комиссии, но данная комиссия чётко маркирует устройство в зависимости от его начинки, что нам собственно и требуется. Просим продавца продиктовать нам FCC ID и вбиваем его в поисковик. Переходим на сайт вышеупомянутой федеральной комиссии и смотрим какая информация о девайсе нам доступна.

Зайдём в поисковик, вобьём 722n, и посмотрим в гугл картинках, нас интересует FCC ID какого нибудь TP-LINK TLWN722N

К примеру я нашёл вот такую картинку:

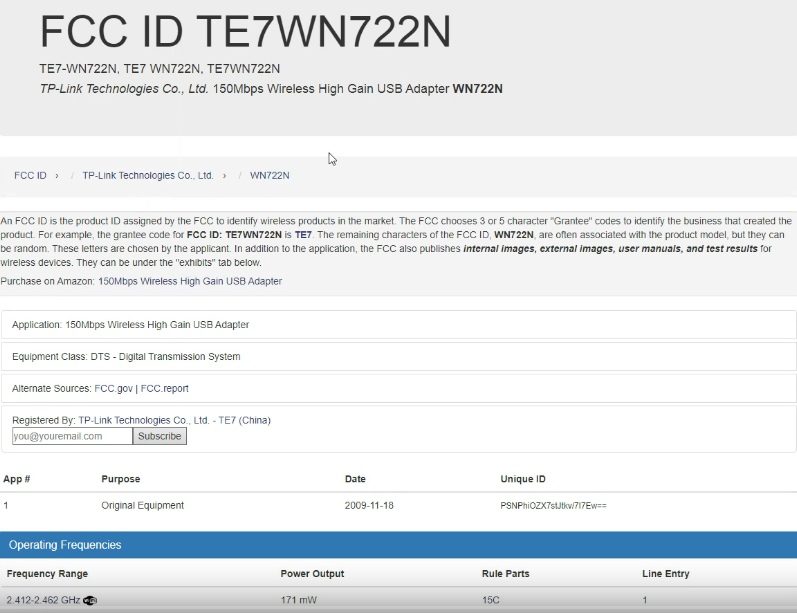

Пишем в поисковик по новой: FCC ID TE7WN722N. Как видите у нас нашло данное устройство. https://fccid.io/ как раз оффициальный сайт этой комиссии.

Переходим на него.

Видим, что у нас действительно TP LINK. Здесь очень много интересной информации можете на досуге посмотреть. Давайте в первую очередь убедимся, что это действительно наш адаптер.

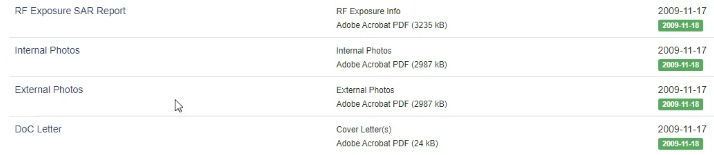

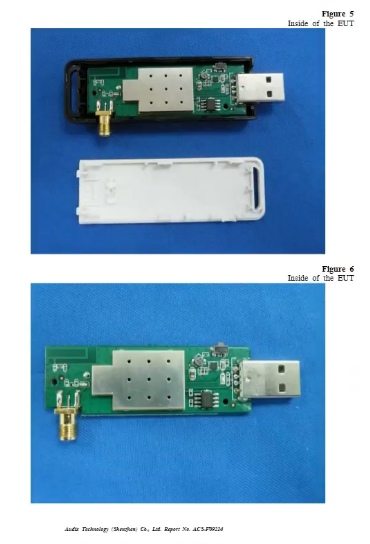

На адаптер у нас есть External Photos. Давайте перейдём и посмотрим.

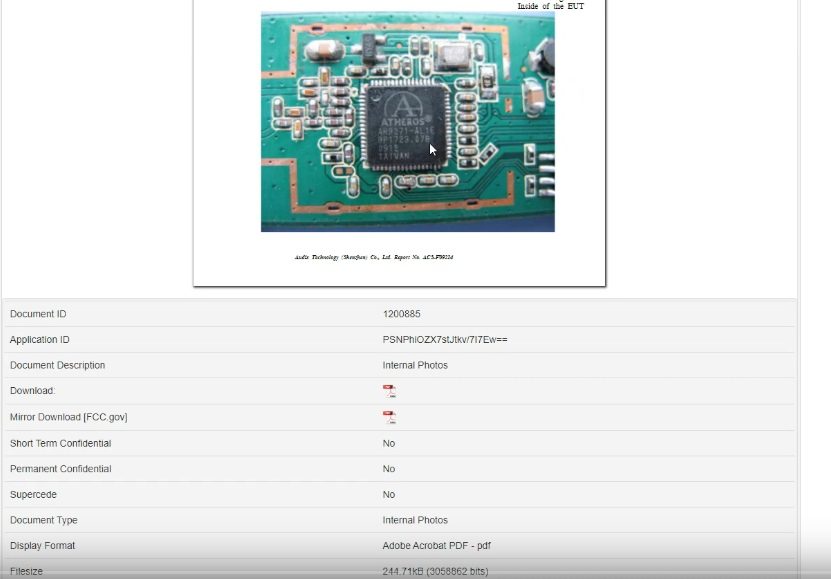

Видим, что это наш адаптер. Но нас интересуют чипы. Давайте посмотрим тамже наш адаптер в разборке, поищем чип:

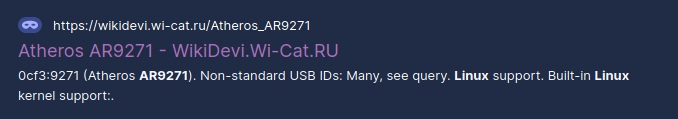

И теперь можете наблюдать. Вот он наш чип AR9271. То есть это наш TP Link первой ревизии. С чипом определились. Теперь необходимо узнать какими способностями он обладает в среде Linux. С TP Link всё понятно, он всё имеет, иначе бы я вам его не рекомендовал. Также этот вопрос не стоит перед теми кто приобретал заведомо правильный девайс, с правильной микросхемой. Однако как же быть владельцам других устройств, или тем кто планирует покупку? Как узнать по модификации чипа поддерживает ли он мониторинг, инжект и режим точки доступа. Как я уже говорил в начале статьи его возможности определяются специальными драйверами, позволяющими собственно эти возможности и реализовывать.

Рассмотрим ситуацию на примере того же чипа 722n, первой аппаратной ревизии.

Вбиваем в поисковике модель нашего чипа, это AR9271:

AR9271 Kali Linux driver wikidevi

wikidevi это своего рода википедия по компьютерному железу.

Переходим по первой же ссылке.

Здесь очень много информации. Вся спецификация по данной модели. Но нас интересует конкретно драйвер который отвечает за работу чипа в Kali Linux. Ищем как называется наш драйвер, смотрим поддержка Linux, и видим что драйвер наш kernel module называется ath9k_htc.

Можем его скопировать. Переходим дальше на главную страницу wikidevi:

Листаем и находим данный список:

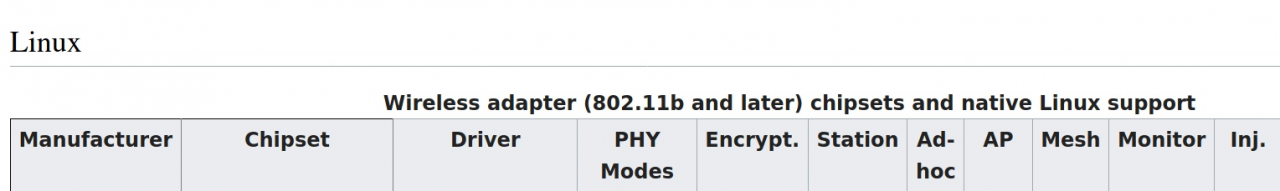

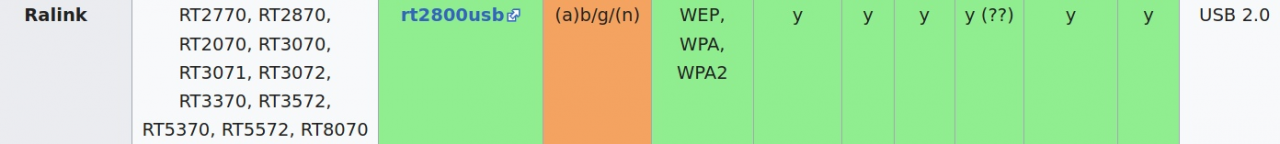

Нас интересует Wireless adapters/Chipset table. Нажимаем на данную строку и открывается табличка:

Вспоминаем, что мы скопировали название нашего драйвера. Если забыли то скопируйте заново ath9k_htc и найдите его в таблице.

И давайте смотреть что умеет драйвер нашего чипа. Видим что чип AR, производитель Atheros, и напротив нашего драйвера всё зелёное. Что это за зелёное, давайте смотреть.

Это означает что наш чип работает в режиме клиента, в одноранговом режиме точки доступа, Mesh для нас неважен, переходит в режим мониторинга и умеет делать инъекции пакетов. Если у вас какой-то другой чип, то расскажу как идёт процесс определения, как определить подходит ли ваш адаптер под вардрайвинг. Самая важная опция это мониторинг и инжект, оптимально ещё поддерживает ли режим точки доступа. В нашем конкретном случае наш чип поддерживает всё.

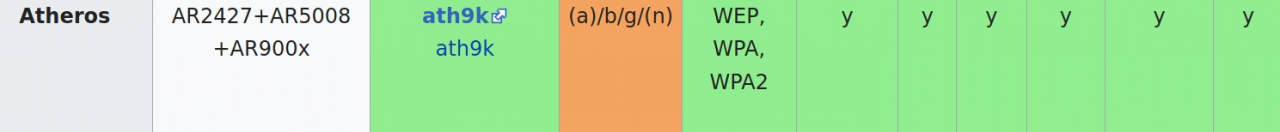

Теперь давайте поговорим о ревизиях, о второй и третьей ревизии TP Link. Там у нас был чип RTL8188. У нас их 4, давайте впринципе по всем посмотрим, что они могут.

Вот почему я говорю о том, что если вы купите чип второй или третьей ревизии в магазине и попытаетесь его использовать для вардрайвинга, то он вам не подойдёт.

Давайте посмотрим почему он вам не подойдёт.

Итак, первый чип на RTL8188: клиент (да), всё остальное неизвестно, инжектирование пакетов (нет).

Второй чип тоже самое, но может переходить в мониторинг, инжект неизвестен.

Третий это у нас вообще PCI карта.

И четвёртый: мониторинг (да), одноранговый режим (да), режим точки доступа (нет), mash для нас неважно, инжект (нет).

Если не переходит в мониторинг, либо не делает инжект пакетов, то он уже по умолчанию нам для наших целей не подходит. Здесь важное замечание. Если вы не нашли ваш чип в этой таблице, то это не говорит о том, что ваш чип какой-то плохой или неподходящий, потому что существуют десятки чипов и сотни моделей адаптеров которые работают в режиме мониторинга и делают инжект пакетов. И если его здесь нет, то это не говорит о том, что ваш адаптер неподходит. Конкретно об этом можно узнать на практике взлома.

Здесь я ещё хочу обратить ваше внимание, что нет никаких подробных табличек данных по WPS. (((WPS (Wi-Fi Protected Setup) — это стандарт, разработанный произоводителями Wi-Fi оборудования, который упрощает подключение к беспроводной сети. С помощью WPS любой пользователь может быстро и просто настроить защищенную Wi-Fi сеть не вникая в технические поднобности и настройки шифрования.)))

Ситуация следующая, когда с WPS работает адаптер без проблем, когда нужны какие-то костыли, пакеты какие-то доустанавливать там, конфигурировать что-то дополнительно и когда он не работает впринципе. AR9271 работает с WPS без проблем. Как будет вести ваш адаптер, опять же проверяйте только опытным путём. Либо когда вы определяетесь с моделью, изначально почитайте что пишет публика про данное оборудование на просторах сети.

Теперь давайте перейдём на WirelesSHack:

Перейдём во вкладку «WIFI AND WIRELESS» и посмотрим какие Wi-Fi адаптеры для вардрайвинга популярны впринципе в мире.

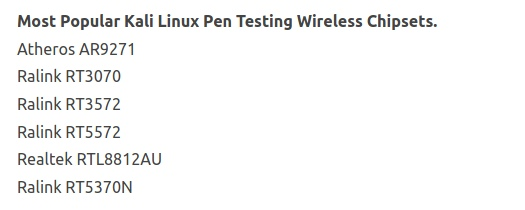

Листаем странички и ищем какие адаптеры поддерживаются в Kali Linux.

Вот мы нашли такую статейку:

Давайте её посмотрим и почитаем:

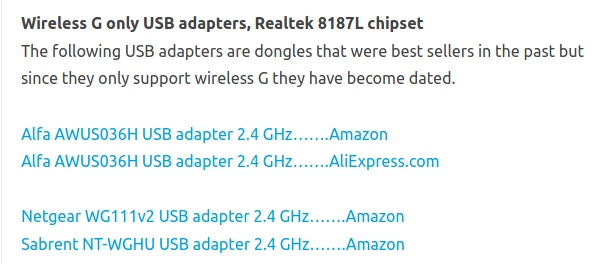

Видим в статье как раз наш чип AR9271.

Также ещё видим чип Realtek 8187L который стоит на легендарной альфе AWUS036H.

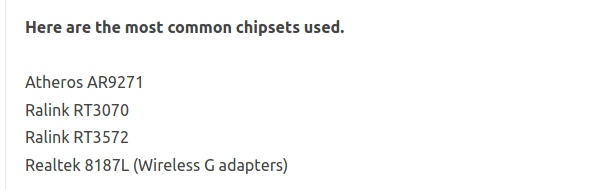

Давайте посмотрим на wikidevi что из себя представляют второй и третий чипы ради интереса.

Заходим обратно в нашу табличку:

Как видим они поддерживают всё полностью, все режимы.

Возвращаемся обратно в статью:

И читаем дальше на каких адаптерах они стоят:

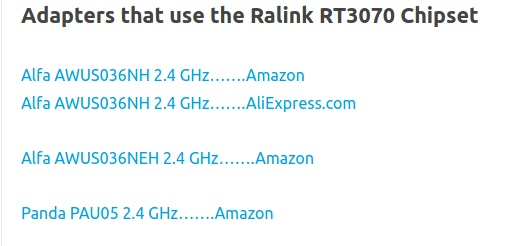

Наш AR9271 в свою очередь стоит на:

Сразу хочу обратить ваше внимание, что не заказывайте по ссылкам которые здесь указаны. Объясню почему.

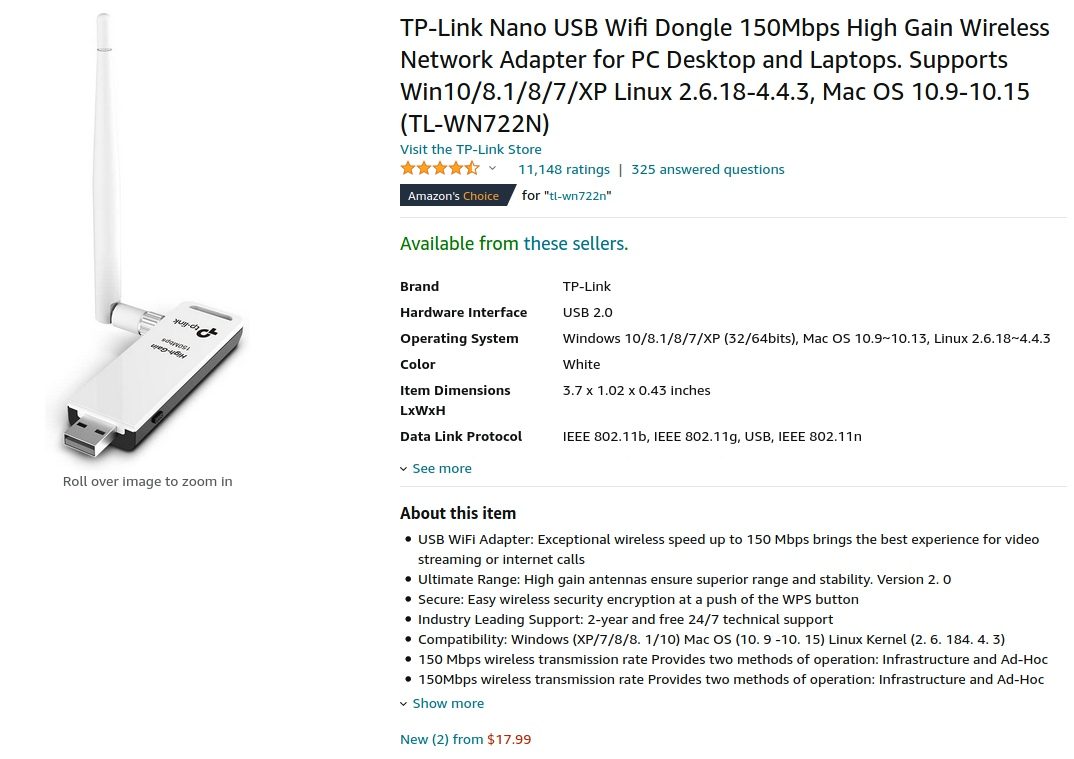

Во первых это старая страничка, она 2015 года. Ссылки могли быть изменены. Давайте кстате посмотрим. Вот у нас продают 722N, перейдём по ссылке в амазон:

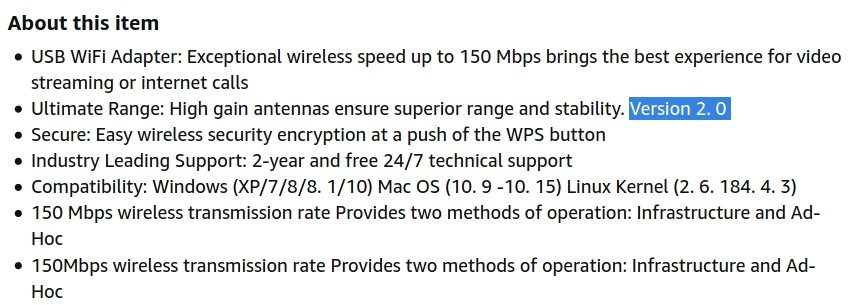

На картинке у нас вообще TP Link третьей ревизии:

А в описании вторая ревизия вообще стоит:

То есть мешанина полнейшая. При том, что не двойка, не тройка с чипом RTL8188 работать вообще не будет нормально. Этот адаптер впринципе даже в windows работает не очень хорошо.

Так, идём дальше:

Итак 4 чипа которые были у нас популярны в 2015 году мы рассмотрели.

Теперь давайте посмотрим, что у нас популярно в 2021 году на том же сайте:

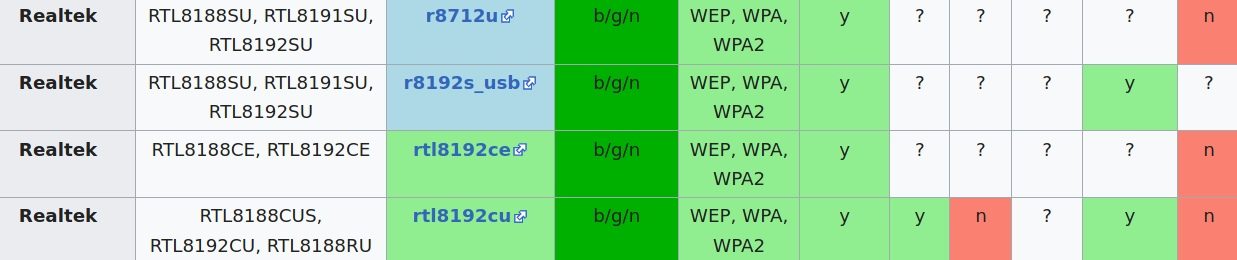

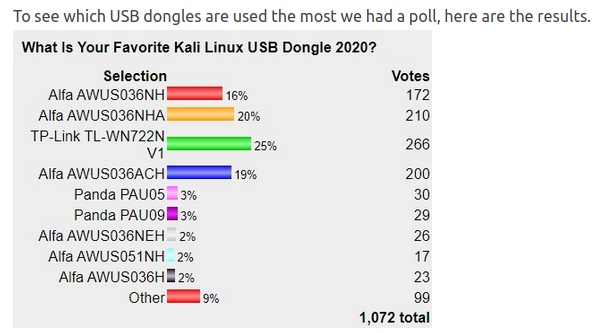

Тут же результаты голосования за самый лучший чип 2020 года:

И наконец-то они додумались указать, что ревизия должна быть исключительно первой:

Ну и вот очень отличная табличка:

Что из этого буду я советовать? Смотрите из ваших финансовых возможностей. Первый TP Link, я вообще очень склонен к чипу AR9271. Если у вас бюджет небольшой, то б/у TP Link можно купить за 600-900 рублей на б/ушке без проблем, но не забывайте про чип. Если денег есть немного побольше, то берите альфу 036NHA, она на этом же чипе, но она более мощная и чувствительная. Если денег ещё больше, то можно посмотреть в сторону двухдиапозонных моделей, Alfa AWUS036ACH, она работает на 2 и 5 гигагерцах.

Также настоятельно рекомендую ознакомиться с данной инструкцией:

Она на английском, но даже с базовыми знаниями языка можно понять о чём там говорится.

Я всего лишь дал вам пищу для размышления. Самое главное всегда учитесь думать своей головой и уделять время на изучение того что вы хотите приобрести, чтобы хорошо разбираться в хакерском оборудовании и знать что самое лучшее на данный момент, а не бежать и покупать первый попавшийся девайс.