- Penetration Testing Tools

- Kali Linux Tools Listing

- WiFite

- WiFite Description

- WiFite Help

- WiFite Usage Example

- How to install WiFite

- Installation on Linux (Debian, Mint, Ubuntu)

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WiFite

- Описание WiFite

- Справка по WiFite

- Руководство по WiFite

- Примеры запуска WiFite

- Установка WiFite

- Установка в Linux

- Скриншоты WiFite

- Особенности работы с WiFite v2.00

- Самый быстрый взлом WiFi с помощью Wifite. Kali Linux 2020

Penetration Testing Tools

Kali Linux Tools Listing

WiFite

WiFite Description

To attack multiple WEP, WPA, and WPS encrypted networks in a row. This tool is customizable to be automated with only a few arguments. Wifite aims to be the «set it and forget it» wireless auditing tool.

- sorts targets by signal strength (in dB); cracks closest access points first

- automatically de-authenticates clients of hidden networks to reveal SSIDs

- numerous filters to specify exactly what to attack (wep/wpa/both, above certain signal strengths, channels, etc)

- customizable settings (timeouts, packets/sec, etc)

- «anonymous» feature; changes MAC to a random address before attacking, then changes back when attacks are complete

- all captured WPA handshakes are backed up to wifite.py’s current directory

- smart WPA de-authentication; cycles between all clients and broadcast deauths

- stop any attack with Ctrl+C, with options to continue, move onto next target, skip to cracking, or exit

- displays session summary at exit; shows any cracked keys

- all passwords saved to cracked.txt

- built-in updater: ./wifite.py -upgrade

Author: derv merkler

WiFite Help

WiFite Usage Example

Attack access points with over 50 dB of power (-pow 50) using the WPS attack (-wps):

How to install WiFite

The program is pre-installed on Kali Linux.

Installation on Linux (Debian, Mint, Ubuntu)

Please see the installation guide on the wiki for help installing any of the tools below.

- Python 2.7.x. Wifite is a Python script and requires Python to run.

- aircrack-ng suite. This is absolutely required. The specific programs used in the suite are:

Standard linux programs.

- iwconfig, ifconfig, which, iw

Suggested Programs

- reaver, a Wifi-Protected Setup (WPS) attack tool. Reaver includes a scanner «walsh» (or «wash») for detecting WPS-enabled access points. Wifite uses Reaver to scan for and attack WPS-enabled routers.

- pyrit, a GPU cracker for WPA PSK keys. Wifite uses pyrit (if found) to detect handshakes. In the future, Wifite may include an option to crack WPA handshakes via pyrit.

- tshark. Comes bundled with Wireshark, packet sniffing software.

- cowpatty, a WPA PSK key cracker. Wifite uses cowpatty (if found) to detect handshakes.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WiFite

Описание WiFite

Инструмент автоматизированной беспроводной атаки.

Wifite работает только на Linux.

Wifite был создан для использования с дистрибутивами на тестирование на проникновение, такими как Kali Linux, Pentoo, BackBox; любыми дистрибутивами Linux с пропатченным для инжекта беспроводными драйверами. По видимому, также работает на Ubuntu, Debian и Fedora.

Wifite должна быть запущена от рута. Это требуется набором программ, который она использует. Запуск загруженных скриптов от рута — это плохая идея. Я рекомендую использовать загрузочный Kali Linux Live CD, загрузочную флешку USB (для тестирования на проникновение) или виртуальную машину. Помните, что виртуальные машины не могут напрямую иметь доступ к железу, поэтому требуется беспроводной USB адаптер.

Wifite предполагает, что у вас есть беспроводная карта и подходящие драйверы, пропатченные для инжекта и неразборчивого режима/режима наблюдения.

Инструмент может атаковать множество зашифрованных сетей WEP, WPA и WPS подряд. Этот инструмент настраивается до автоматизма всего лишь несколькими аргументами. Цель Wifite — быть инструментом беспроводного аудита по принципу «установил и забыл».

- сортирует цели по сигналу (в dB); первыми взламывает самые близкие точки доступа

- автоматически деаутентифицирует клиентов скрытых сетей для раскрытия их SSID

- набор фильтров для точного указания, что именно атаковать (wep/wpa/обе, выше определённой силы сигнала, каналы и т.д.)

- гибкие настройки (таймауты, пакеты в секунду, другое)

- функции «анонимности»: смена MAC на случайный адрес перед атакой, затем обратная смена, когда атака завершена

- все захваченные рукопожатия WPA копируются в текущую директорию wifite.py

- умная деаутентификация WPA; циклы между деаутентификацией всех клиентов и широковещательной

- остановка любого взлома по Ctrl+C с опциями для продолжения, переход к следующей цели, пропуск взлома или выход

- отображение общей информации по сессии при выходе; показ всех взломанных ключей

- все пароли сохраняются в cracked.txt

Автор: derv merkler

Справка по WiFite

Руководство по WiFite

Страница man отсутствует.

Примеры запуска WiFite

Атаковать точки доступа с мощностью более 50 dB (-pow 50), используя атаку WPS (-wps):

Установка WiFite

Программа предустановлена в Kali Linux, дополнительно установите программы:

Установка в Linux

- Python. Wifite — это скрипт на Python и для запуска требуется Python, программа совместима с версиями python2 и python3.

- iwconfig: Для определения, находятся ли беспроводные интерфейсы уже в режиме монитора.

- ifconfig: Для запуска/остановки беспроводных устройств

- Набор aircrack-ng. Используются конкретно следующие программы:

- airmon-ng: Для перечисления и включения Режима Мониторар на беспроводных интерфейсах.

- aircrack-ng: Для взлома WEP .cap файлов и захваченных WPA рукопожатий.

- aireplay-ng: Для деаутентификации Точек Доступа, повторного вопроизведения файлов захвата, различных WEP аттак.

- airodump-ng: Для сканирования целей и генерации файлов захвата.

- packetforge-ng: Для подделки файлов захвата.

Необязательные, но рекомендуемые зависимости:

- Reaver, предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Reaver включает сканер «walsh» (или «wash») для выявления точек доступа с включённым WPS. Wifite использует Reaver сканирования и для атаки на роутеры с включённым WPS.

- Pyrit, взломщик ключей WPA PSK, используя графический процессор. Wifite использует Pyrit (если нашла) для выявления хендшейков. В будущем Wifite может получить опцию взламывать хендшейки WPA с помощью Pyrit.

- tshark. Поставляется в связке с Wireshark, программным обеспечением для сниффинга пакетов.

- coWPAtty, взломщик ключей WPA PSK. Wifite использует cowpatty (если нашла) для выявления рукопожатий.

- Pixiewps, это инструмент, написанный на C, он используется для оффлайн брутфорса пина WPS посредством эксплуатирования низкой или несуществующий энтропии некоторых точек доступа (атака pixie dust).

После установки зависимостей, установка самой WiFite очень проста:

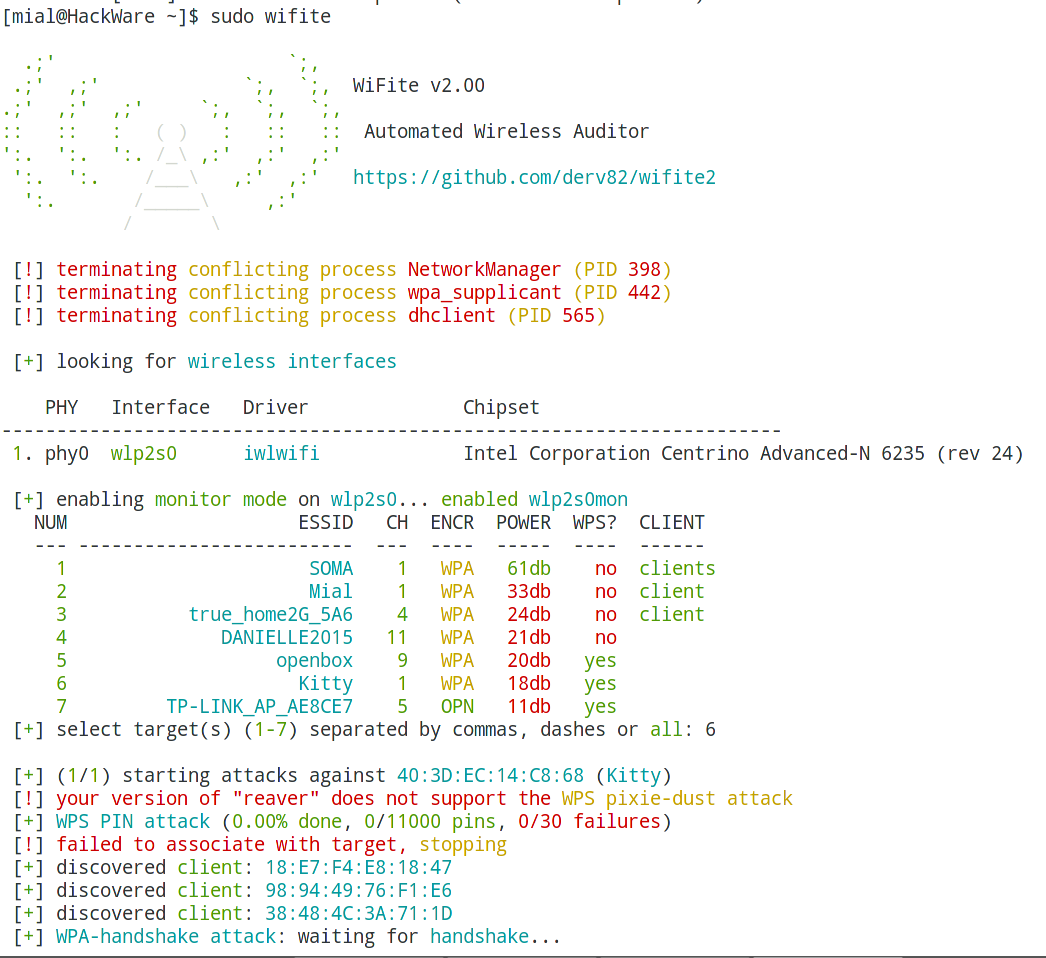

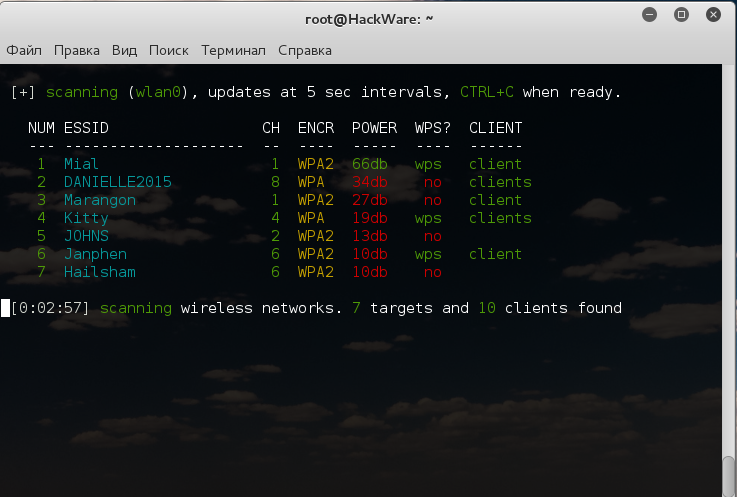

Скриншоты WiFite

Особенности работы с WiFite v2.00

Где WiFite сохраняет захваченные рукопожатия?

WiFite предыдущих версий сохраняла их в текущую рабочую директорию. В Kali Linux это обычно /root/

WiFite v2.00 сохраняет рукопожатия в директорию hs, которая находится внутри директории с установленной программой, например: /usr/share/wifite/hs/

Это можно поменять опцией —hs-dir, после которой укажите желаемую директорию для сохранения рукопожатий.

[!] cowpatty: .cap file does not contain a valid handshake

Если у вас постоянно возникает ошибка

то она связана с тем, что WiFite v2.00 проверяет валидность рукопожатия сразу в четырёх программах, и программа cowpatty даже для верных рукопожатий пишет, что они недействительны. Для отключения проверки рукопожатия с помощью cowpatty в WiFite v2.00, найдите файл Handshake.py

Откройте его для редактирования:

и закомментируйте их, чтобы получилось так:

Быстрое завершение с key unknown

Если WiFite v2.00 получает рукопожатие, но быстро завершает свою работу с сообщением:

То для того, чтобы она начала взламывать полученное рукопожатие, а не просто прекращала работу, нужно указать путь до словаря с опцией —dict.

Источник

Самый быстрый взлом WiFi с помощью Wifite. Kali Linux 2020

И тут, я призадумался. Fluxion, wifipshisher и aircrack, эт конечно всё хорошо, но если говорить начистоту, то любой из этих скриптов требует от нас немалых временных затрат. Как минимум, на ввод большого числа команд.

А лишнее время, у ценителей нашего ремесла, к великому сожалению есть далеко не всегда. В связи с этим возникает закономерный вопрос, какой инструмент лучше всего подойдёт для автоматизированного сканирования большого числа беспроводных сетей на наличие уязвимостей?

Лично я убеждён, что ничего лучше, чем WiFiTe для такой задачи не подойдёт. Данный скрипт вполне можно с успехом использовать на импровизированных соревнованиях по взлому точек среди безопасников.

Такие обычно проводят совсем отбитые гики вроде меня, собираясь на интровертных вечеринках с пивом и чипсами. Ставь лайк, если хоть раз в жизни мутил нечто подобное. Ну а мы переходим к практической части.

Шаг 1. Как обычно, обновляем список пакетов в нашей системе Kali Linux.

Шаг 2. Переводим карточку в режим монитора. Вообще на некоторых картах это происходит автоматически при включении WiFiTe. Однако у меня беспонтовый свисток от TP-Link, поэтому приходится всё делать ручками.

Шаг 3. Копируем вторую версию скрипта WiFiTe с гитхаба. Первая кстати встроена в Кали по дефолту. Но я всё же предпочитаю пользоваться последними разработками.

Шаг 4. Переходим в каталог с прогой.

Шаг 5. И запускаем ПУшку с атрибутами —kill и —dict. Первый отвечает за отключение процессов, которые могут помешать корректной работе, а второй указывает путь к словарю. Это будет актуально, в случае если удастся перехватить хендшейк нужно сетки. Надеюсь, что такое хендшейк и как происходит его перехват вы уже знаете. Если впервые зашли на канал, то настоятельно рекомендую посмотреть наши предыдущие ролики из соответствующего плейлиста.

Шаг 6. Как только сеть появится в списке, жмём CTRL+C и останавливаем процесс сканирования.

Шаг 7. Вводим номер точки или диапазон, если хотите протестить несколько сетей. И ждём, когда одна из атак увенчается успехом. Помимо классического перехвата хенда, тут ещё используется легендарная уязвимость WPS сетей — Pixie-Dust. Если интересно подробнее узнать, что это такое, то обязательно дайте знать об этом в комментах.

С моей сработал только перехват хендшейка. Прога сама, без нашего вмешательства посылает пакеты деаутентификации и при повторном подключении формирует файлик с хендом. Затем, опять же в автоматическом режиме, сверяет его содержимое со словарём путь к которому мы ранее указывали в команде и в случае успеха выдаёт долгожданный пароль.

На сегодняшний день – это, пожалуй, наиболее быстрый и автоматизированный метод проверки беспроводных сетей на защищённость. По сути, если не брать во внимание перевод в режим монитора и копирование с гитхаба, всё делается одной командой.

Данная прога максимально упрощает все сложные действия используя при этом предустановленные в kali утилиты. Так что, если вы никогда ранее не интересовались темой пентестинга, можно смело начинать с неё.

Ну а если ты друг мой, решил серьёзно прокачать свои знания по линухе, то специально для тебя я подготовил обучающий курс «Администрирование Linux с нуля». После его прохождения тебе не придётся втупую повторять команды из видосов на ютубчике.

Ты научишься вникать в саму суть, понимать принцип работы, синтаксис и степень важности тех или иных атрибутов. В данный момент на курс действует 50% скидка. Ссылку с подробностями найдёшь в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Ну а мы будет потихонечку закругляться. Если ролик оказался полезным, то не забудь поблагодарить меня лайком и поделиться им со своими друзьями в телеге.

Вновь прибывших настоятельно заклинаю клацнуть на колокол. Нажмёшь, и в твоей ленте регулярно будут появляться новые бодрые ролики на тему взломов, пентестинга и информационной безопасности.

С олдов жду путных комментов с предложениями, чтобы ещё такого интересненького снять. По традиции желаю всем удачи, успехов. Берегите свои сети, регулярно тестируйте их на прочность и не забывайте защитить своих родственников. Они самое дорогое, что у вас есть. До новых встреч братцы. Всем пока.

Источник