- Wifite установка linux mint

- About

- WiFite – Проводим тестирование на проникновение Wi-Fi сети

- Устанавливаем утилиту WiFite

- Проводим атаку на Wi-Fi сеть

- Заключение

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WiFite

- Описание WiFite

- Справка по WiFite

- Руководство по WiFite

- Примеры запуска WiFite

- Установка WiFite

- Установка в Linux

- Скриншоты WiFite

- Особенности работы с WiFite v2.00

Wifite установка linux mint

This repo is a complete re-write of wifite , a Python script for auditing wireless networks.

Wifite runs existing wireless-auditing tools for you. Stop memorizing command arguments & switches!

Wifite is designed to use all known methods for retrieving the password of a wireless access point (router). These methods include:

Run wifite, select your targets, and Wifite will automatically start trying to capture or crack the password.

Supported Operating Systems

Wifite is designed specifically for the latest version of Kali Linux. ParrotSec is also supported.

Other pen-testing distributions (such as BackBox or Ubuntu) have outdated versions of the tools used by Wifite. Do not expect support unless you are using the latest versions of the Required Tools, and also patched wireless drivers that support injection.

First and foremost, you will need a wireless card capable of «Monitor Mode» and packet injection (see this tutorial for checking if your wireless card is compatible and also this guide). There are many cheap wireless cards that plug into USB available from online stores.

Second, only the latest versions of these programs are supported and must be installed for Wifite to work properly:

Required:

- python : Wifite is compatible with both python2 and python3 .

- iwconfig : For identifying wireless devices already in Monitor Mode.

- ifconfig : For starting/stopping wireless devices.

- Aircrack-ng suite, includes:

- airmon-ng : For enumerating and enabling Monitor Mode on wireless devices.

- aircrack-ng : For cracking WEP .cap files and WPA handshake captures.

- aireplay-ng : For deauthing access points, replaying capture files, various WEP attacks.

- airodump-ng : For target scanning & capture file generation.

- packetforge-ng : For forging capture files.

Optional, but Recommended:

- tshark : For detecting WPS networks and inspecting handshake capture files.

- reaver : For WPS Pixie-Dust & brute-force attacks.

- Note: Reaver’s wash tool can be used to detect WPS networks if tshark is not found.

- bully : For WPS Pixie-Dust & brute-force attacks.

- Alternative to Reaver. Specify —bully to use Bully instead of Reaver.

- Bully is also used to fetch PSK if reaver cannot after cracking WPS PIN.

- coWPAtty : For detecting handshake captures.

- pyrit : For detecting handshake captures.

- hashcat : For cracking PMKID hashes.

- hcxdumptool : For capturing PMKID hashes.

- hcxpcaptool : For converting PMKID packet captures into hashcat ‘s format.

To install onto your computer (so you can just run wifite from any terminal), run:

This will install wifite to /usr/sbin/wifite which should be in your terminal path.

Note: Uninstalling is not as easy. The only way to uninstall is to record the files installed by the above command and remove those files:

Brief Feature List

- PMKID hash capture (enabled by-default, force with: —pmkid )

- WPS Offline Brute-Force Attack aka «Pixie-Dust». (enabled by-default, force with: —wps-only —pixie )

- WPS Online Brute-Force Attack aka «PIN attack». (enabled by-default, force with: —wps-only —no-pixie )

- WPA/2 Offline Brute-Force Attack via 4-Way Handshake capture (enabled by-default, force with: —no-wps )

- Validates handshakes against pyrit , tshark , cowpatty , and aircrack-ng (when available)

- Various WEP attacks (replay, chopchop, fragment, hirte, p0841, caffe-latte)

- Automatically decloaks hidden access points while scanning or attacking.

- Note: Only works when channel is fixed. Use -c

- Disable this using —no-deauths

- 5Ghz support for some wireless cards (via -5 switch).

- Note: Some tools don’t play well on 5GHz channels (e.g. aireplay-ng )

- Stores cracked passwords and handshakes to the current directory ( —cracked )

- Includes information about the cracked access point (Name, BSSID, Date, etc).

- Easy to try to crack handshakes or PMKID hashes against a wordlist ( —crack )

Comparing this repo to the «old wifite» @ https://github.com/derv82/wifite

- Less bugs

- Cleaner process management. Does not leave processes running in the background (the old wifite was bad about this).

- No longer «one monolithic script». Has working unit tests. Pull requests are less-painful!

- Speed

- Target access points are refreshed every second instead of every 5 seconds.

- Accuracy

- Displays realtime Power level of currently-attacked target.

- Displays more information during an attack (e.g. % during WEP chopchop attacks, Pixie-Dust step index, etc)

- Educational

- The —verbose option (expandable to -vv or -vvv ) shows which commands are executed & the output of those commands.

- This can help debug why Wifite is not working for you. Or so you can learn how these tools are used.

- More-actively developed.

- Python 3 support.

- Sweet new ASCII banner.

- Some command-line arguments ( —wept , —wpst , and other confusing switches).

- You can still access some of these obscure options, try wifite -h -v

- (Mostly) Backwards compatible with the original wifite ‘s arguments.

- Same text-based interface everyone knows and loves.

Cracking WPS PIN using reaver ‘s Pixie-Dust attack, then fetching WPA key using bully :

Cracking WPA key using PMKID attack:

Decloaking & cracking a hidden access point (via the WPA Handshake attack):

Cracking a weak WEP password (using the WEP Replay attack):

Cracking a pre-captured handshake using John The Ripper (via the —crack option):

About

Rewrite of the popular wireless network auditor, «wifite»

Источник

WiFite – Проводим тестирование на проникновение Wi-Fi сети

В прошлый раз мы рассмотрели утилиту для атаки на Wi-Fi – Aircrack-ng, в этой статье вы узнаете о более интересном средстве для атаки – WiFite. Это скрипт, написанный на языке Python, но, далее буду его называть утилитой, для более привычного понимания. Данная утилита проводит несколько атак на Wi-Fi сеть автоматизировано, этим она и интересна. В отличие от Aircrack-ng, для работы нужны права root. Это вызвано пакетами, которые используются в работе с Wi-Fi сетью. Она умеет атаковать сразу несколько сетей WEP, WPA и WPS, что несомненно является плюсом. Если вы используете WiFite, то необходимость использования Aircrack-ng отпадает, но, для своей работы используются некоторые инструменты из пакета Aircrack-ng. И да, у вас должна быть Wi-Fi карта с возможность мониторинга, об одной такой читайте тут.

Устанавливаем утилиту WiFite

В дистрибутиве Kali Linux WiFite уже имеется, но, рекомендую установить с GitHub самую свежую сборку. Тем более, что это весьма просто и не должно вызвать каких либо затруднений. В вашей системе должны быть уже установлены такие пакеты как git, устанавливается он командой “sudo apt install git”. Отмечу так же, что помимо самой тулзы, у вас должны быть и словари для брутфорса. Их можно либо скачать из интернета, либо, составить самому. Ну, или на крайний случай, выложу некоторые из своих:

Я же для работы с WiFite буду использовать дистрибутив Parrot OS, так как он мне больше симпатизирует чем Kali. Как вы помните, для работы WiFite необходимы root права, что бы их получить, вводим команду:

И так, возвращаемся к установке WiFite, вводим команды:

Этой командой мы клонировали репозиторий на свою машину, в вашей домашней директории теперь имеется папка “wifite2”, переходим в нее:

На этом установка завершена и можно переходить к практической части, а именно, к атаке на Wi-Fi сеть:

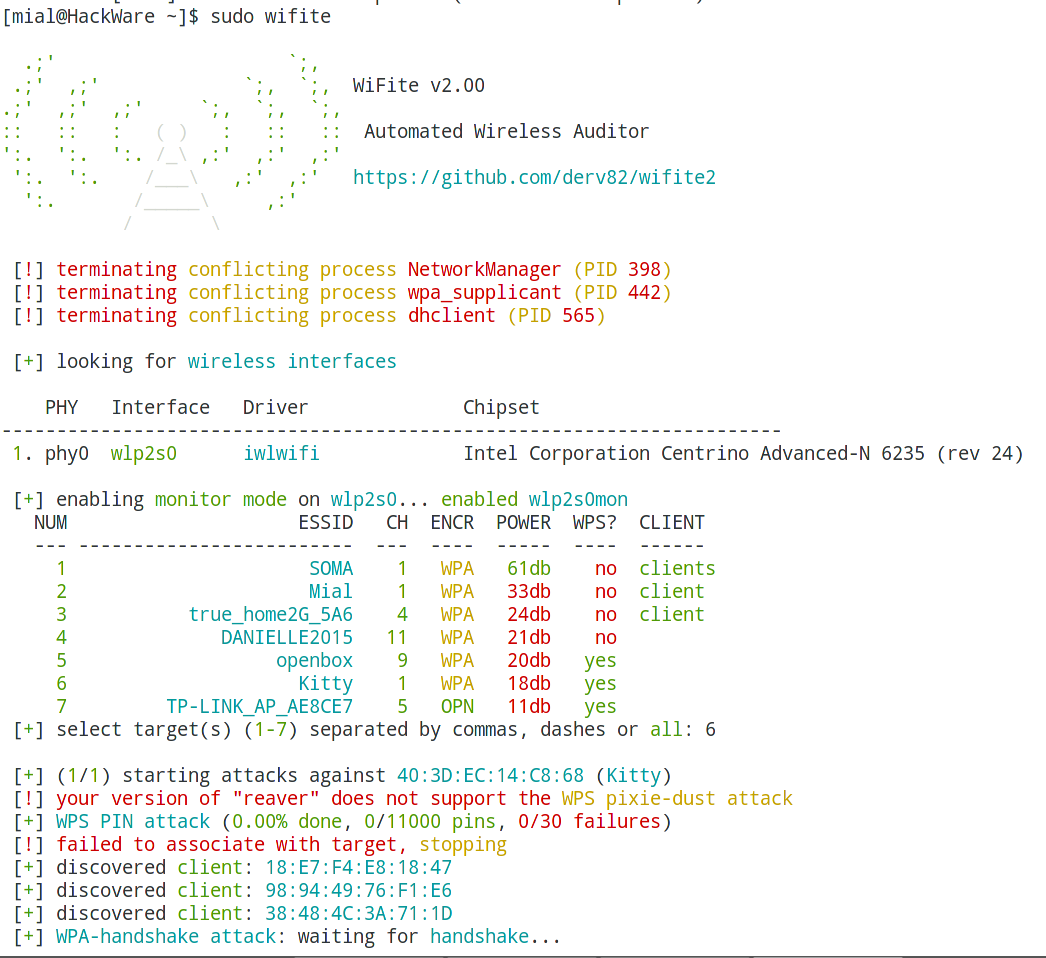

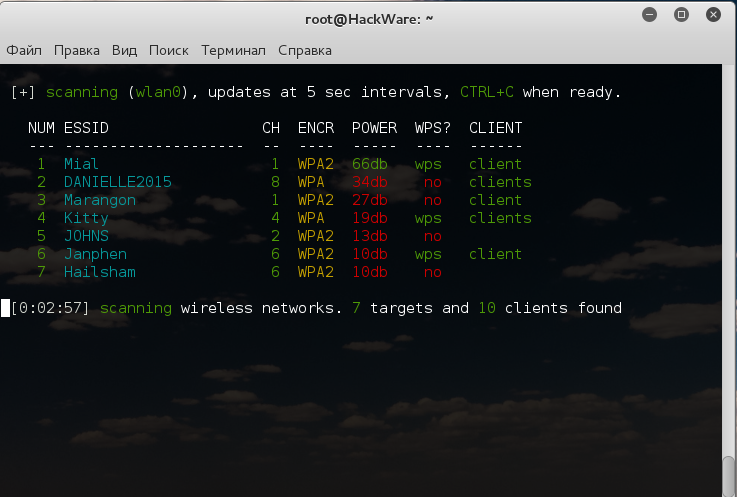

Проводим атаку на Wi-Fi сеть

По сути, все что нам осталось, это ввести команду “./Wifite.py –kill –dict”, затем указать путь, где лежат словари для брутфорса и дожидаемся результата. WiFite все сделает сама, произведет несколько атак на сеть Wi-Fi, если они не увенчаются удачей, то WiFite произведет захват хендшейка и начнет брутфорс по вашему словарю. Ну и конечно сама команда, словарь для брутфорса у меня лежит в директории “

/Documents” и называется он “key-list.txt”:

В случае, если вы используете для атаки на Wi-Fi сеть дистрибутив Parrot OS, вам надо установить “python”, это делается командой “sudo apt install python”:

Когда ваша Wi-Fi сеть появиться в списке WiFite, нажимаем сочетание клавиш “ctrl + c”, вводим ваш номер сети из позиции “NUM” или можно выбрать целый диапазон, в случае проведения аудита безопасности, затем нажимаем “Enter”:

Теперь можно налить кофейку и откинуться на спинку кресла, дожидаясь когда WiFite сделает свое дело и атака принесет свои плоды. Утилита произведет несколько атак в поисках уязвимостей, прежде чем перейдет к брутфорсу. В зависимости от сложности пароля, а так же от вашего словаря, брутфорс может занять какое-то время. По окончанию успешной атаки, вы увидите пароль от сети Wi-Fi, он будет отображаться в строке “PSK (password)”:

Заключение

Помните, что данная статья написана исключительно для ознакомления, а так же для проведения аудита безопасности вашей собственной Wi-Fi сети. Использование полученных знаний в корыстных целях, или с дурными помыслами с причинениями вреда, карается законом. Атака на Wi-Fi сети в наше время весьма распространенное явление, по этому важно обезопасить ее. Брутфорс или какие либо иные атаки, могут повлечь за собой получение злоумышленником доступа к вашей сети, и кто знает, что он будет с этим доступом делать. Утилита WiFite поможет вам обезопасить вашу сеть от подобного род атаки, и вы сможете защититься от взлома и проникновения в вашу Wi-Fi сеть. Получить дополнительную информацию о тулзе WiFite вы сможете на страничке GitHub.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

Журнал Cyber-X

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WiFite

Описание WiFite

Инструмент автоматизированной беспроводной атаки.

Wifite работает только на Linux.

Wifite был создан для использования с дистрибутивами на тестирование на проникновение, такими как Kali Linux, Pentoo, BackBox; любыми дистрибутивами Linux с пропатченным для инжекта беспроводными драйверами. По видимому, также работает на Ubuntu, Debian и Fedora.

Wifite должна быть запущена от рута. Это требуется набором программ, который она использует. Запуск загруженных скриптов от рута — это плохая идея. Я рекомендую использовать загрузочный Kali Linux Live CD, загрузочную флешку USB (для тестирования на проникновение) или виртуальную машину. Помните, что виртуальные машины не могут напрямую иметь доступ к железу, поэтому требуется беспроводной USB адаптер.

Wifite предполагает, что у вас есть беспроводная карта и подходящие драйверы, пропатченные для инжекта и неразборчивого режима/режима наблюдения.

Инструмент может атаковать множество зашифрованных сетей WEP, WPA и WPS подряд. Этот инструмент настраивается до автоматизма всего лишь несколькими аргументами. Цель Wifite — быть инструментом беспроводного аудита по принципу «установил и забыл».

- сортирует цели по сигналу (в dB); первыми взламывает самые близкие точки доступа

- автоматически деаутентифицирует клиентов скрытых сетей для раскрытия их SSID

- набор фильтров для точного указания, что именно атаковать (wep/wpa/обе, выше определённой силы сигнала, каналы и т.д.)

- гибкие настройки (таймауты, пакеты в секунду, другое)

- функции «анонимности»: смена MAC на случайный адрес перед атакой, затем обратная смена, когда атака завершена

- все захваченные рукопожатия WPA копируются в текущую директорию wifite.py

- умная деаутентификация WPA; циклы между деаутентификацией всех клиентов и широковещательной

- остановка любого взлома по Ctrl+C с опциями для продолжения, переход к следующей цели, пропуск взлома или выход

- отображение общей информации по сессии при выходе; показ всех взломанных ключей

- все пароли сохраняются в cracked.txt

Автор: derv merkler

Справка по WiFite

Руководство по WiFite

Страница man отсутствует.

Примеры запуска WiFite

Атаковать точки доступа с мощностью более 50 dB (-pow 50), используя атаку WPS (-wps):

Установка WiFite

Программа предустановлена в Kali Linux, дополнительно установите программы:

Установка в Linux

- Python. Wifite — это скрипт на Python и для запуска требуется Python, программа совместима с версиями python2 и python3.

- iwconfig: Для определения, находятся ли беспроводные интерфейсы уже в режиме монитора.

- ifconfig: Для запуска/остановки беспроводных устройств

- Набор aircrack-ng. Используются конкретно следующие программы:

- airmon-ng: Для перечисления и включения Режима Мониторар на беспроводных интерфейсах.

- aircrack-ng: Для взлома WEP .cap файлов и захваченных WPA рукопожатий.

- aireplay-ng: Для деаутентификации Точек Доступа, повторного вопроизведения файлов захвата, различных WEP аттак.

- airodump-ng: Для сканирования целей и генерации файлов захвата.

- packetforge-ng: Для подделки файлов захвата.

Необязательные, но рекомендуемые зависимости:

- Reaver, предназначен для подборки пина WPS (Wifi Protected Setup) методом перебора. Reaver включает сканер «walsh» (или «wash») для выявления точек доступа с включённым WPS. Wifite использует Reaver сканирования и для атаки на роутеры с включённым WPS.

- Pyrit, взломщик ключей WPA PSK, используя графический процессор. Wifite использует Pyrit (если нашла) для выявления хендшейков. В будущем Wifite может получить опцию взламывать хендшейки WPA с помощью Pyrit.

- tshark. Поставляется в связке с Wireshark, программным обеспечением для сниффинга пакетов.

- coWPAtty, взломщик ключей WPA PSK. Wifite использует cowpatty (если нашла) для выявления рукопожатий.

- Pixiewps, это инструмент, написанный на C, он используется для оффлайн брутфорса пина WPS посредством эксплуатирования низкой или несуществующий энтропии некоторых точек доступа (атака pixie dust).

После установки зависимостей, установка самой WiFite очень проста:

Скриншоты WiFite

Особенности работы с WiFite v2.00

Где WiFite сохраняет захваченные рукопожатия?

WiFite предыдущих версий сохраняла их в текущую рабочую директорию. В Kali Linux это обычно /root/

WiFite v2.00 сохраняет рукопожатия в директорию hs, которая находится внутри директории с установленной программой, например: /usr/share/wifite/hs/

Это можно поменять опцией —hs-dir, после которой укажите желаемую директорию для сохранения рукопожатий.

[!] cowpatty: .cap file does not contain a valid handshake

Если у вас постоянно возникает ошибка

то она связана с тем, что WiFite v2.00 проверяет валидность рукопожатия сразу в четырёх программах, и программа cowpatty даже для верных рукопожатий пишет, что они недействительны. Для отключения проверки рукопожатия с помощью cowpatty в WiFite v2.00, найдите файл Handshake.py

Откройте его для редактирования:

и закомментируйте их, чтобы получилось так:

Быстрое завершение с key unknown

Если WiFite v2.00 получает рукопожатие, но быстро завершает свою работу с сообщением:

То для того, чтобы она начала взламывать полученное рукопожатие, а не просто прекращала работу, нужно указать путь до словаря с опцией —dict.

Источник