- Как включить шифрование BitLocker на Windows без модуля (TPM)

- Почему BitLocker требует TPM

- Как использовать BitLocker без модуля TPM

- Как настроить BitLocker

- How to enable BitLocker without TPM on Windows 10

- WinZip

- How do you allow BitLocker without a compatible TPM?

- Меры защиты для BitLocker BitLocker Countermeasures

- Защита перед запуском Protection before startup

- Доверенный платформенный модуль Trusted Platform Module

- UEFI и безопасная загрузка UEFI and Secure Boot

- BitLocker и сброс атак BitLocker and reset attacks

- Политики безопасности Security policies

- Проверка подлинности перед загрузкой Pre-boot authentication

- Защита порта Thunderbolt и других портов DMA Protecting Thunderbolt and other DMA ports

- Контрмеры атаки Attack countermeasures

- Bootkits и rootkits Bootkits and rootkits

- Атаки грубой силы на ПИН-код Brute force attacks against a PIN

- DMA-атаки DMA attacks

- Paging file, crash dump, and Hyberfil.sys attacks Paging file, crash dump, and Hyberfil.sys attacks

- Remanence памяти Memory remanence

- Контрмеры злоумышленников Attacker countermeasures

- Злоумышленник без особого мастерства или ограниченного физического доступа Attacker without much skill or with limited physical access

- Злоумышленник с навыками и длительным физическим доступом Attacker with skill and lengthy physical access

Как включить шифрование BitLocker на Windows без модуля (TPM)

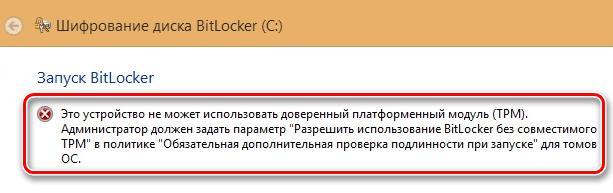

Для включения шифрования диска с помощью BitLocker обычно требуется компьютер с доверенным платформенным модуле (TPM). Попытка включить BitLocker на компьютере без доверенного платформенного модуля приведёт к появлению сообщения о необходимости изменения параметров системной политики.

Почему BitLocker требует TPM

Обычно для BitLocker требуется доверенный платформенный модуль или доверенный платформенный модуль на материнской плате компьютера. Этот чип генерирует и хранит фактические ключи шифрования. Он может автоматически разблокировать диск вашего компьютера, когда он загружается, так что вы можете войти в систему, просто введя свой пароль для входа в Windows. Это просто, но TPM выполняет тяжелую работу под капотом.

Если кто-то вмешается в работу ПК или удалит диск с компьютера и попытается его расшифровать, доступ к нему будет невозможен без ключа, хранящегося на доверенном платформенном модуле. TPM не будет работать, если он перемещен на материнскую плату другого компьютера.

Вы можете купить и добавить чип TPM в некоторые материнские платы, но если ваша материнская плата (или ноутбук) не поддерживает это, вы можете использовать BitLocker без TPM. Это менее безопасно, но лучше, чем ничего.

Как использовать BitLocker без модуля TPM

Вы можете обойти это ограничение с помощью групповой политики. Если ваш компьютер присоединен к домену, то настройку групповой политики должен выполнить администратор сети. Если Вы просто делаете это на своем компьютере, и он не присоединен к домену, Вы можете использовать локальный редактор Групповой политики, чтобы изменить параметры собственного компьютера.

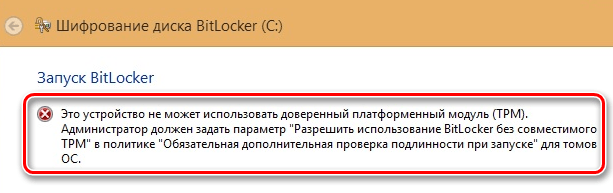

Чтобы открыть локальный редактор Групповой политики, нажмите Win + R на клавиатуре, введите gpedit.msc в диалоговом окне и нажмите клавишу ОК или Enter .

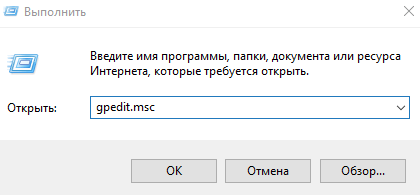

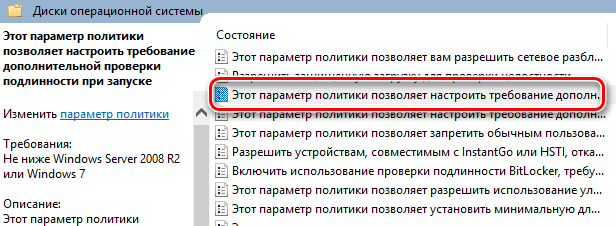

Перейдите к политике Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы.

Дважды щелкните параметр «Требовать дополнительную проверку подлинности при запуске» в правой панели.

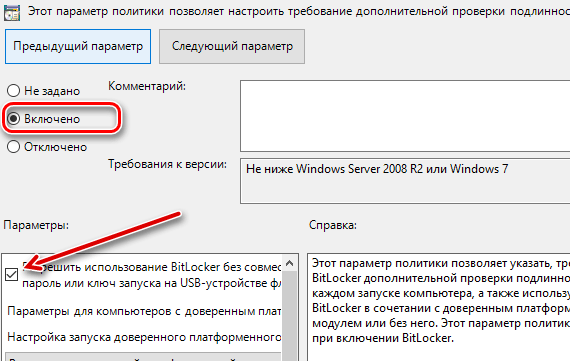

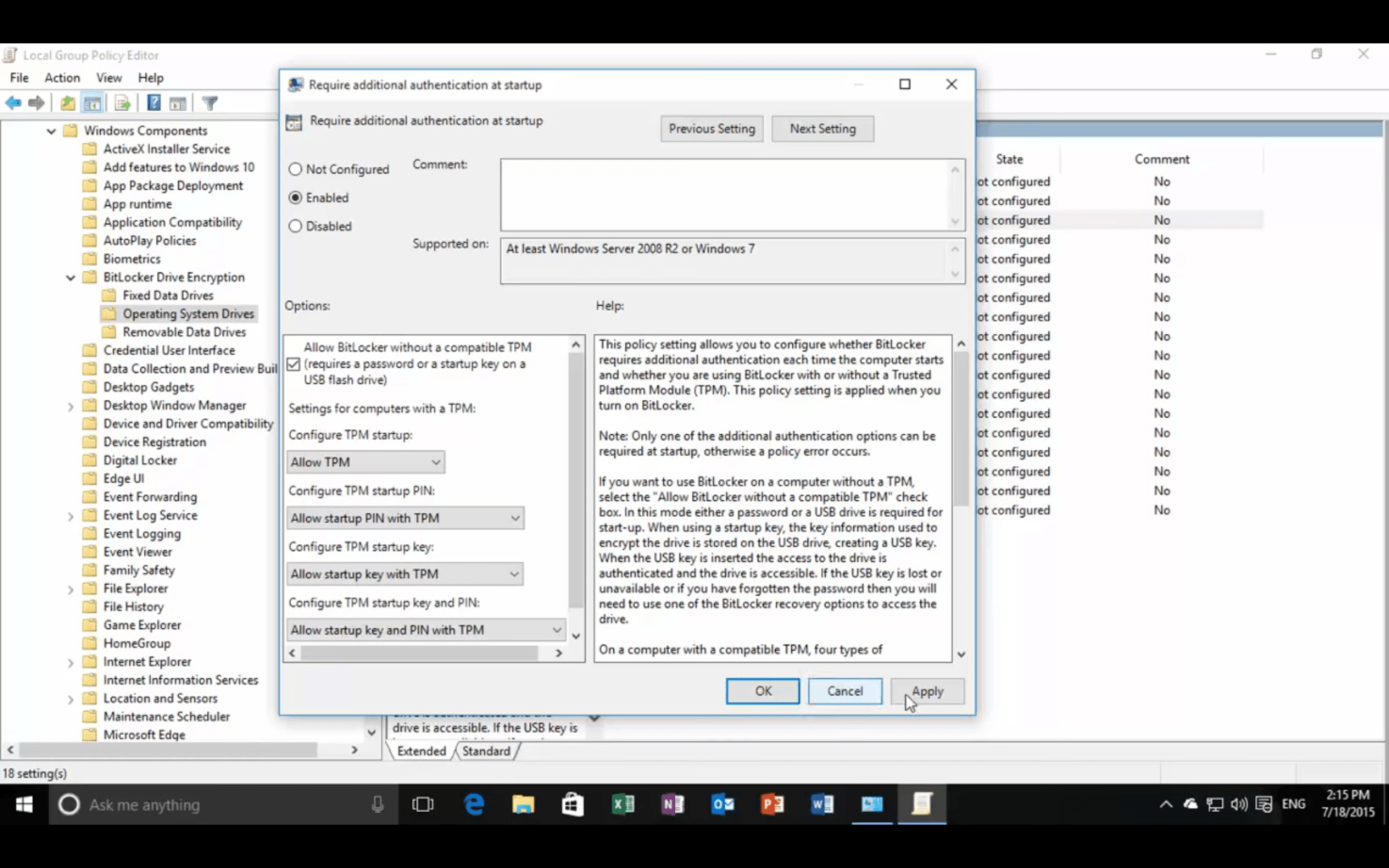

Выберите «Включено» в верхней части окна и убедитесь, что установлен флажок Разрешить BitLocker без совместимого доверенного платформенного модуля (требуется пароль или ключ запуска на флэш-накопителе USB) .

Нажмите OK , чтобы сохранить изменения. Теперь можно закрыть окно редактора Групповой политики. Ваше изменение вступает в силу немедленно – Вам даже не нужно перезагружаться.

Как настроить BitLocker

Теперь можно включать, настраивать и использовать BitLocker. На Панели управления → Система и безопасность → Шифрование диска BitLocker и нажмите кнопку Включить BitLocker , чтобы включить его для диска.

Сначала появится запрос на выбор способа разблокировки диска, когда ваш компьютер загружается. Так как у вас нет доверенного платформенного модуля, Вы должны либо вводить пароль при каждой загрузке компьютера, либо предоставлять флэш-накопитель USB. Если вы предоставляете USB флэш-накопитель, Вам нужно каждый раз подключать флэш-накопитель к компьютеру, чтобы получить доступ к файлам.

Далее через программу настройку шифрования BitLocker сохраните ключ восстановления шифрования диска. Остальная часть процесса совпадает с обычным процессом запуска BitLocker.

Когда ваш компьютер загрузится, вам придется либо ввести пароль, либо вставить USB-накопитель, который вы предоставили. Если Вы не можете предоставить пароль или USB-накопитель, BitLocker не сможет расшифровать ваш диск и Вы не сможете загрузиться в вашу систему Windows и получить доступ к файлам.

How to enable BitLocker without TPM on Windows 10

- The BitLocker in Windows 10 is an excellent means for users to perform basic levels of encryptions.

- The guide below will show you how you can enable the BitLocker without using the TPM.

- Need to learn more about data encryption? We have many more guides on our Encryption page.

- Is security a major concern of yours? Read more about it on our dedicated Security page.

Windows Bitlocker is a fantastic tool – allowing you to fully encrypt your data directly on the hard disk level, giving you an extra layer of privacy that you demand.

However, Bitlocker has its limitations – more like security features that prove to be a limitation for some. There is a security chip called Trusted Platform Module – or in short TPM – that is supposed to store the encryption key for your encrypted hard disk.

When you encrypt something, on the basic level it is comparable to putting something in a locker – so the name BitLocker actually does make sense. Any encrypted data has a key known as its encryption key – whoever has this key is able to decrypt the data.

Now obviously, this means the key needs to be stored somewhere safe – that is what the TPM chip is for.

Now the problem comes here – some older hard disks or even some newer ones don’t have this TPM chip, either because the hard disks were too old to consider it or the manufacturer was trying to keep the manufacturing costs low and thus skipped on an optional feature.

There is however a way to get around this requirement of a TPM and chip and encrypt your drive anyway.

Quick tip:

If file encryption is all that matters to you, go for a third-party tool that will get the job done faster and easier such as WinZip.

Although it started out as a simple archiving tool, it evolved to encompass multiple other features, including advanced file encryption.

WinZip

How do you allow BitLocker without a compatible TPM?

- Open your Start Menu and type gpedit.msc, then click the top result.

- This will open the Group Policy Editor.

- Under Local Computer Policy, follow this path:

- Computer Configuration > Administrative Templates > Windows Components > BitLocker Drive Encryption > Operating System Drives.

- Now locate Require additional authentication at startup and right-click it, then click Edit.

- On this window, click Enabled and under Options check the box that says Allow BitLocker without a compatible TPM.

- Now click OK, and close the Local Policy Editor.

- Now open the BitLocker setup once again on the drive you want to encrypt, it should ask you to go through a restart to prepare the disk.

- Once you have restarted, it will ask you to set up a Startup key for every time you start your PC

- This is the key that was supposed to be saved on the TPM chip but since we have bypassed that, you will need to save this on a USB flash drive.

- That’s your key now.

Now you can encrypt your hard disk even though it doesn’t have a TPM chip – and store the key for encryption in a handy USB flash drive that you can unplug from your PC to deny access to the drive. Exactly works like a physical key at this point.

This is the beauty of Windows – the reason Windows is so complex is because of how many options it features.

It’s easy to make a feature – it’s harder to make a feature that can be tweaked in every way possible.

By following our suggestions you should now be able to use your Bitlocker without any further issues. Let us know which solution you used by leaving your feedback in the comments section below.

Меры защиты для BitLocker BitLocker Countermeasures

Относится к: Applies to

Для защиты ключей шифрования BitLocker от атак Windows использует такие технологии, как Доверенный модуль платформы (TPM), Secure Boot и Measured Boot. Windows uses technologies including Trusted Platform Module (TPM), Secure Boot, and Measured Boot to help protect BitLocker encryption keys against attacks. BitLocker является частью стратегического подхода к защите данных от автономных атак с помощью технологии шифрования. BitLocker is part of a strategic approach to securing data against offline attacks through encryption technology. Данные на потерянном или украденном компьютере уязвимы. Data on a lost or stolen computer is vulnerable. Например, может быть несанкционированный доступ, либо при запуске средства атаки программного обеспечения против него, либо путем переноса жесткого диска компьютера на другой компьютер. For example, there could be unauthorized access, either by running a software attack tool against it or by transferring the computer’s hard disk to a different computer.

BitLocker помогает уменьшить несанкционированный доступ к данным на потерянных или украденных компьютерах до начала авторизованной операционной системы с помощью: BitLocker helps mitigate unauthorized data access on lost or stolen computers before the authorized operating system is started by:

- Шифрование томов на компьютере. Encrypting volumes on your computer. Например, можно включить BitLocker для объема операционной системы или громкость на фиксированном или съемном диске данных (например, usb-накопитель, SD-карту и так далее). For example, you can turn on BitLocker for your operating system volume, or a volume on a fixed or removable data drive (such as a USB flash drive, SD card, and so on). Включение BitLocker для объема операционной системы шифрует все системные файлы в томе, включая файлы для перегнойки и спячку. Turning on BitLocker for your operating system volume encrypts all system files on the volume, including the paging files and hibernation files. Исключением является раздел System, который включает диспетчер загрузки Windows и минимальный залог загрузки, необходимый для расшифровки объема операционной системы после расшифровки ключа. The only exception is for the System partition, which includes the Windows Boot Manager and minimal boot collateral required for decryption of the operating system volume after the key is unsealed.

- Обеспечение целостности компонентов загрузки на ранних стадиях и данных конфигурации загрузки. Ensuring the integrity of early boot components and boot configuration data. На устройствах с TPM-версией 1.2 и выше BitLocker использует расширенные возможности безопасности TPM, чтобы сделать данные доступными только в том случае, если код и конфигурация микропрограммы BIOS компьютера, оригинальная последовательность загрузки, компоненты загрузки и конфигурация BCD отображаются без изменений, а зашифрованный диск находится на исходном компьютере. On devices that have a TPM version 1.2 or higher, BitLocker uses the enhanced security capabilities of the TPM to make data accessible only if the computer’s BIOS firmware code and configuration, original boot sequence, boot components, and BCD configuration all appear unaltered and the encrypted disk is located in the original computer. В системах, которые используют TPM PCR[7], изменения параметров BCD, которые считаются безопасными, разрешены для улучшения использования. On systems that leverage TPM PCR[7], BCD setting changes deemed safe are permitted to improve usability.

В следующих разделах 10 дополнительные сведения о том, как Windows защищает от различных атак на ключи шифрования BitLocker в Windows 10, Windows 8.1 и Windows 8. The next sections provide more details about how Windows protects against various attacks on the BitLocker encryption keys in Windows 10, Windows 8.1, and Windows 8.

Дополнительные сведения о том, как включить лучшую общую конфигурацию безопасности для устройств, начиная с Windows 10 версии 1803, см. в ссылке Стандарты для устройства с высокой безопасностью Windows 10. For more information about how to enable the best overall security configuration for devices beginning with Windows 10 version 1803, see Standards for a highly secure Windows 10 device.

Защита перед запуском Protection before startup

Перед началом работы с Windows необходимо полагаться на функции безопасности, реализованные в составе оборудования и прошивки устройства, в том числе TPM и Secure Boot. Before Windows starts, you must rely on security features implemented as part of the device hardware and firmware, including TPM and Secure Boot. К счастью, многие современные компьютеры имеют TPM и безопасную загрузку. Fortunately, many modern computers feature a TPM and Secure Boot.

Доверенный платформенный модуль Trusted Platform Module

TPM — это микрочип, предназначенный для предоставления базовых функций, связанных с безопасностью, в первую очередь с ключами шифрования. A TPM is a microchip designed to provide basic security-related functions, primarily involving encryption keys. На некоторых платформах TPM можно также реализовать как часть безопасного прошивки. On some platforms, TPM can alternatively be implemented as a part of secure firmware. BitLocker связывает ключи шифрования с TPM, чтобы убедиться, что компьютер не был подделан во время отключения системы. BitLocker binds encryption keys with the TPM to ensure that a computer has not been tampered with while the system was offline. Дополнительные сведения о TPM см. в модуле Trusted Platform Module. For more info about TPM, see Trusted Platform Module.

UEFI и безопасная загрузка UEFI and Secure Boot

Объединенный extensible Интерфейс прошивки (UEFI) — это программируемые среды загрузки, которая инициализирует устройства и запускает загрузщик операционной системы. Unified Extensible Firmware Interface (UEFI) is a programmable boot environment that initializes devices and starts the operating system’s bootloader.

Спецификация UEFI определяет процесс проверки подлинности выполнения прошивки под названием Secure Boot. The UEFI specification defines a firmware execution authentication process called Secure Boot. Secure Boot блокирует ненарушаемую прошивку и загрузчики (подписанные или неподписаные) от возможности запуска в системе. Secure Boot blocks untrusted firmware and bootloaders (signed or unsigned) from being able to start on the system.

По умолчанию BitLocker обеспечивает защиту целостности для безопасной загрузки с помощью измерения PCR TPM[7]. By default, BitLocker provides integrity protection for Secure Boot by utilizing the TPM PCR[7] measurement. Несанкционированное прошивка EFI, приложение загрузки EFI или загрузщик не могут запустить и приобрести ключ BitLocker. An unauthorized EFI firmware, EFI boot application, or bootloader cannot run and acquire the BitLocker key.

BitLocker и сброс атак BitLocker and reset attacks

Чтобы защититься от вредоносных атак сброса, BitLocker использует решение TCG Reset Attack Mitigation, также известное как mor bit (Запрос перезаписи памяти), перед извлечением ключей в память. To defend against malicious reset attacks, BitLocker leverages the TCG Reset Attack Mitigation, also known as MOR bit (Memory Overwrite Request), before extracting keys into memory.

Это не защищает от физических атак, когда злоумышленник открывает дело и атакует оборудование. This does not protect against physical attacks where an attacker opens the case and attacks the hardware.

Политики безопасности Security policies

В следующих разделах охватываются политики проверки подлинности перед загрузкой и DMA, которые могут обеспечить дополнительную защиту для BitLocker. The next sections cover pre-boot authentication and DMA policies that can provide additional protection for BitLocker.

Проверка подлинности перед загрузкой Pre-boot authentication

Проверка подлинности перед загрузкой с помощью BitLocker — это параметр политики, который требует использования либо пользовательского ввода, например ПИН-кода, ключа запуска, либо для проверки подлинности до обеспечения доступности содержимого системного диска. Pre-boot authentication with BitLocker is a policy setting that requires the use of either user input, such as a PIN, a startup key, or both to authenticate prior to making the contents of the system drive accessible. Параметр Групповой политики требует дополнительной проверки подлинности при запуске, а соответствующий параметр в CSP BitLocker — SystemDrivesRequireStartupAuthentication. The Group Policy setting is Require additional authentication at startup and the corresponding setting in the BitLocker CSP is SystemDrivesRequireStartupAuthentication.

BitLocker имеет доступ к ключам шифрования в памяти и сохраняет их только после завершения проверки подлинности перед загрузкой. BitLocker accesses and stores the encryption keys in memory only after pre-boot authentication is completed. Если Windows не может получить доступ к ключам шифрования, устройство не может читать или изменять файлы на системных дисках. If Windows can’t access the encryption keys, the device can’t read or edit the files on the system drive. Единственным вариантом обхода проверки подлинности перед загрузкой является ввод ключа восстановления. The only option for bypassing pre-boot authentication is entering the recovery key.

Проверка подлинности перед загрузкой предназначена для предотвращения загрузки ключей шифрования в системную память без использования доверенным пользователем другого фактора проверки подлинности, например ПИН-кода или ключа запуска. Pre-boot authentication is designed to prevent the encryption keys from being loaded to system memory without the trusted user supplying another authentication factor such as a PIN or startup key. Это помогает уменьшить атаки DMA и remanence памяти. This helps mitigate DMA and memory remanence attacks.

На компьютерах с совместимым TPM диски операционной системы, защищенные bitLocker, можно разблокировать четырьмя способами: On computers with a compatible TPM, operating system drives that are BitLocker-protected can be unlocked in four ways:

- Только для TPM. TPM-only. Проверка только на TPM не требует взаимодействия с пользователем для разблокировки и предоставления доступа к диску. Using TPM-only validation does not require any interaction with the user to unlock and provide access to the drive. Если проверка TPM будет успешной, вход пользователя в интерфейс будет таким же, как и стандартный логотип. If the TPM validation succeeds, the user sign in experience is the same as a standard logon. Если TPM отсутствует или изменен, или BitLocker обнаруживает изменения в коде BIOS или UEFI или конфигурации, критически важных файлах запуска операционной системы или конфигурации загрузки, BitLocker вступает в режим восстановления, и пользователю необходимо ввести пароль восстановления, чтобы восстановить доступ к данным. If the TPM is missing or changed or if BitLocker detects changes to the BIOS or UEFI code or configuration, critical operating system startup files, or the boot configuration, BitLocker enters recovery mode, and the user must enter a recovery password to regain access to the data. Этот параметр удобнее для входных, но менее безопасный, чем другие параметры, которые требуют дополнительного фактора проверки подлинности. This option is more convenient for sign-in but less secure than the other options, which require an additional authentication factor.

- TPM с ключом запуска. TPM with startup key. Помимо защиты, которую обеспечивает только TPM, часть ключа шифрования хранится на флеш-накопителе USB, который называется ключом запуска. In addition to the protection that the TPM-only provides, part of the encryption key is stored on a USB flash drive, referred to as a startup key. Данные в зашифрованном томе не могут быть доступны без ключа запуска. Data on the encrypted volume cannot be accessed without the startup key.

- TPM с ПИН-кодом. TPM with PIN. В дополнение к защите, которую обеспечивает TPM, BitLocker требует, чтобы пользователь ввел ПИН-код. In addition to the protection that the TPM provides, BitLocker requires that the user enter a PIN. Данные на зашифрованном томе не могут быть доступны без ввода ПИН-кода. Data on the encrypted volume cannot be accessed without entering the PIN. TPMs также имеют защиту от ударов молотком, которая предназначена для предотвращения атак грубой силы, пытающихся определить ПИН-код. TPMs also have anti-hammering protection that is designed to prevent brute force attacks that attempt to determine the PIN.

- TPM с ключом запуска и ПИН-кодом. TPM with startup key and PIN. Помимо защиты основных компонентов, которую обеспечивает только TPM, часть ключа шифрования хранится на флеш-накопителе USB, а пин-код необходим для проверки подлинности пользователя на TPM. In addition to the core component protection that the TPM-only provides, part of the encryption key is stored on a USB flash drive, and a PIN is required to authenticate the user to the TPM. Эта конфигурация обеспечивает многофакторную проверку подлинности, чтобы в случае потери или кражи USB-ключа его нельзя использовать для доступа к диску, так как также необходим правильный ПИН-код. This configuration provides multifactor authentication so that if the USB key is lost or stolen, it cannot be used for access to the drive, because the correct PIN is also required.

В следующем примере групповой политики для разблокировки диска операционной системы требуется TPM + PIN-код: In the following Group Policy example, TPM + PIN is required to unlock an operating system drive:

Предварительная проверка подлинности с помощью ПИН-кода может смягчить вектор атаки для устройств, которые используют загружаемый eDrive, так как выставленный автобус eDrive может позволить злоумышленнику захватить ключ шифрования BitLocker во время запуска. Pre-boot authentication with a PIN can mitigate an attack vector for devices that use a bootable eDrive because an exposed eDrive bus can allow an attacker to capture the BitLocker encryption key during startup. Проверка подлинности перед загрузкой с помощью ПИН-кода также может смягчить атаки порта DMA в период времени между моментом, когда BitLocker разблокировает диск и сапоги Windows до такой точки, что Windows может устанавливать любые политики, связанные с портом, которые были настроены. Pre-boot authentication with a PIN can also mitigate DMA port attacks during the window of time between when BitLocker unlocks the drive and Windows boots to the point that Windows can set any port-related policies that have been configured.

С другой стороны, запросы проверки подлинности перед загрузкой могут быть неудобны для пользователей. On the other hand, Pre-boot authentication prompts can be inconvenient to users. Кроме того, пользователям, которые забывают ПИН-код или теряют ключ запуска, отказано в доступе к данным до тех пор, пока они не смогут связаться с командой поддержки организации для получения ключа восстановления. In addition, users who forget their PIN or lose their startup key are denied access to their data until they can contact their organization’s support team to obtain a recovery key. Проверка подлинности перед загрузкой также может затруднить обновление без присмотра настольных компьютеров и удаленно управляемых серверов, так как ПИН-код необходимо вводить, когда компьютер перезагружается или возобновляется из спячки. Pre-boot authentication can also make it more difficult to update unattended desktops and remotely administered servers because a PIN needs to be entered when a computer reboots or resumes from hibernation.

Чтобы решить эти проблемы, можно развернуть разблокировку сети BitLocker. To address these issues, you can deploy BitLocker Network Unlock. Разблокировка сети позволяет системам в периметре физической безопасности предприятия, которые отвечают требованиям к оборудованию, и с помощью TPM+PIN bitLocker можно загрузиться в Windows без вмешательства пользователя. Network Unlock allows systems within the physical enterprise security perimeter that meet the hardware requirements and have BitLocker enabled with TPM+PIN to boot into Windows without user intervention. Для этого требуется прямое подключение ethernet к корпоративному серверу служб развертывания Windows (WDS). It requires direct ethernet connectivity to an enterprise Windows Deployment Services (WDS) server.

Защита порта Thunderbolt и других портов DMA Protecting Thunderbolt and other DMA ports

Существует несколько различных способов защиты портов DMA, например Thunderbolt™3. There are a few different options to protect DMA ports, such as Thunderbolt™3. Начиная с Windows 10 версии 1803, новые устройства на основе Intel имеют защиту ядра от DMA-атак с помощью портов Thunderbolt™ 3, включенных по умолчанию. Beginning with Windows 10 version 1803, new Intel-based devices have kernel protection against DMA attacks via Thunderbolt™ 3 ports enabled by default. Эта защита DMA ядра доступна только для новых систем, начиная с Windows 10 версии 1803, так как она требует изменений в прошивке системы и/или BIOS. This Kernel DMA Protection is available only for new systems beginning with Windows 10 version 1803, as it requires changes in the system firmware and/or BIOS.

Вы можете использовать настольное приложение System Information (MSINFO32), чтобы проверить, включена ли защита DMA ядра на устройстве: You can use the System Information desktop app (MSINFO32) to check if a device has kernel DMA protection enabled:

Если защита DMA ядра не включена, выполните следующие действия для защиты портов thunderbolt™ 3 включен: If kernel DMA protection not enabled, follow these steps to protect Thunderbolt™ 3 enabled ports:

Требуется пароль для изменений BIOS Require a password for BIOS changes

Безопасность Intel Thunderbolt должна быть настроена на авторизацию пользователя в параметрах BIOS. Intel Thunderbolt Security must be set to User Authorization in BIOS settings. Обратитесь к документации Intel Thunderbolt™ 3 и Security на Microsoft Windows® 10. Please refer to Intel Thunderbolt™ 3 and Security on Microsoft Windows® 10 Operating System documentation

Дополнительную безопасность DMA можно добавить при развертывании политики (начиная с Windows 10 версии 1607): Additional DMA security may be added by deploying policy (beginning with Windows 10 version 1607):

- MDM: политика DataProtection/AllowDirectMemoryAccess MDM: DataProtection/AllowDirectMemoryAccess policy

- Политика группы. При блокировке этого компьютера отключать новые DMA-устройства (этот параметр не настроен по умолчанию).) Group Policy: Disable new DMA devices when this computer is locked (This setting is not configured by default.)

Для thunderbolt v1 и v2 (соединителя DisplayPort) обратитесь к разделу «Смягчение грозы» в KB 2516445. For Thunderbolt v1 and v2 (DisplayPort Connector), refer to the “Thunderbolt Mitigation” section in KB 2516445. Для SBP-2 и 1394 (a.k.a. For SBP-2 and 1394 (a.k.a. Firewire), обратитесь к разделу «Смягчение последствий SBP-2» в KB 2516445. Firewire), refer to the “SBP-2 Mitigation” section in KB 2516445.

Контрмеры атаки Attack countermeasures

В этом разделе охватываются меры противодействия атакам определенных типов. This section covers countermeasures for specific types attacks.

Bootkits и rootkits Bootkits and rootkits

Физически присутствующий злоумышленник может попытаться установить загрузочный набор или часть программного обеспечения, похожего на руткит, в цепочку загрузки, чтобы украсть ключи BitLocker. A physically-present attacker might attempt to install a bootkit or rootkit-like piece of software into the boot chain in an attempt to steal the BitLocker keys. TPM должен наблюдать за этой установкой с помощью измерений PCR, и клавиша BitLocker не будет выпущена. The TPM should observe this installation via PCR measurements, and the BitLocker key will not be released. Это конфигурация по умолчанию. This is the default configuration.

Пароль BIOS рекомендуется для глубокой защиты в случае, если BIOS предоставляет параметры, которые могут ослабить обещание безопасности BitLocker. A BIOS password is recommended for defense-in-depth in case a BIOS exposes settings that may weaken the BitLocker security promise. Intel Boot Guard и amD Hardware Verified Boot поддерживают более сильные реализации Secure Boot, которые обеспечивают дополнительную устойчивость к вредоносным программам и физическим атакам. Intel Boot Guard and AMD Hardware Verified Boot support stronger implementations of Secure Boot that provide additional resilience against malware and physical attacks. Intel Boot Guard и amD Hardware Verified Boot являются частью стандартов проверки загрузки платформы для устройства с высокой безопасностью Windows 10. Intel Boot Guard and AMD Hardware Verified Boot are part of platform boot verification standards for a highly secure Windows 10 device.

Атаки грубой силы на ПИН-код Brute force attacks against a PIN

Требуется TPM + PIN-код для защиты от забитого молотка. Require TPM + PIN for anti-hammering protection.

DMA-атаки DMA attacks

Paging file, crash dump, and Hyberfil.sys attacks Paging file, crash dump, and Hyberfil.sys attacks

Эти файлы защищены на зашифрованном томе по умолчанию, когда BitLocker включен на дисках ОС. These files are secured on an encrypted volume by default when BitLocker is enabled on OS drives. Кроме того, блокируется автоматическая или ручная попытка перемещения файла для перемещения. It also blocks automatic or manual attempts to move the paging file.

Remanence памяти Memory remanence

Включить безопасную загрузку и потребовать пароль для изменения параметров BIOS. Enable Secure Boot and require a password to change BIOS settings. Для клиентов, требующих защиты от этих расширенных атак, настройте протектора TPM+PIN, отключите управление питанием в режиме ожидания и отключите или заключите устройство до того, как оно выйдет из-под контроля авторизованного пользователя. For customers requiring protection against these advanced attacks, configure a TPM+PIN protector, disable Standby power management, and shut down or hibernate the device before it leaves the control of an authorized user.

Контрмеры злоумышленников Attacker countermeasures

В следующих разделах освещается смягчение последствий для различных типов злоумышленников. The following sections cover mitigations for different types of attackers.

Злоумышленник без особого мастерства или ограниченного физического доступа Attacker without much skill or with limited physical access

Физический доступ может быть ограничен форм-фактором, который не предоставляет автобусы и память. Physical access may be limited by a form factor that does not expose buses and memory. Например, для открытия шасси нет внешних портов, способных к ДМА, нет открытых винтов, а память передается в основную доску. For example, there are no external DMA-capable ports, no exposed screws to open the chassis, and memory is soldered to the mainboard. Этот злоумышленник возможности не использует разрушительные методы или сложные судебно-медицинской экспертизы оборудования / программного обеспечения. This attacker of opportunity does not use destructive methods or sophisticated forensics hardware/software.

Смягчение последствий: Mitigation:

- Проверка подлинности перед загрузкой установлена только для TPM (по умолчанию) Pre-boot authentication set to TPM only (the default)

Злоумышленник с навыками и длительным физическим доступом Attacker with skill and lengthy physical access

Целенаправленная атака с большим количеством времени; этот злоумышленник откроет дело, будет припайка и будет использовать сложное оборудование или программное обеспечение. Targeted attack with plenty of time; this attacker will open the case, will solder, and will use sophisticated hardware or software.

Смягчение последствий: Mitigation:

Проверка подлинности перед загрузкой для TPM с помощью пин-кода (с помощью сложного альфа-пин-кода, чтобы помочь смягчению последствий для борьбы с молотком TPM). Pre-boot authentication set to TPM with a PIN protector (with a sophisticated alphanumeric PIN to help the TPM anti-hammering mitigation).

Отключение управления питанием в режиме ожидания и отключение или спящий режим устройства до того, как оно выйдет из-под контроля авторизованного пользователя. Disable Standby power management and shut down or hibernate the device before it leaves the control of an authorized user. Это можно установить с помощью групповой политики: This can be set using Group Policy:

- Конфигурация компьютера| Политики| Административные шаблоны| Компоненты Windows| Обозреватель файлов| Показать спящий режим в меню параметры питания Computer Configuration|Policies|Administrative Templates|Windows Components|File Explorer|Show hibernate in the power options menu

- Конфигурация компьютера| Политики| Административные шаблоны| System| Управление питанием| Параметры сна| Разрешить состояния ожидания (S1-S3) во время сна (подключен) Computer Configuration|Policies|Administrative Templates|System|Power Management|Sleep Settings|Allow standby states (S1-S3) when sleeping (plugged in)

- Конфигурация компьютера| Политики| Административные шаблоны| System| Управление питанием| Параметры сна| Разрешить режимы ожидания (S1-S3) во время сна (от батареи) Computer Configuration|Policies|Administrative Templates|System|Power Management|Sleep Settings|Allow standby states (S1-S3) when sleeping (on battery)

Эти параметры не настроены по умолчанию. These settings are Not configured by default.

Для некоторых систем обход только TPM может потребовать открытия дела и может потребовать припаса, но, возможно, может быть сделано за разумные затраты. For some systems, bypassing TPM-only may require opening the case, and may require soldering, but could possibly be done for a reasonable cost. Обход TPM с пин-кодом будет стоить гораздо дороже, и для этого потребуется грубое принуждение ПИН-кода. Bypassing a TPM with a PIN protector would cost much more, and require brute forcing the PIN. С помощью сложного расширенного ПИН-кода это может быть практически невозможно. With a sophisticated enhanced PIN, it could be nearly impossible. Параметр групповой политики для расширенного ПИН-кода: The Group Policy setting for enhanced PIN is:

Конфигурация компьютера| Административные шаблоны| Компоненты Windows| Шифрование диска BitLocker| Диски операционной системы| Разрешить расширенные ПИН-ники для запуска Computer Configuration|Administrative Templates|Windows Components|BitLocker Drive Encryption|Operating System Drives|Allow enhanced PINs for startup

Этот параметр не настроен по умолчанию. This setting is Not configured by default.

Для безопасных административных рабочих станций Корпорация Майкрософт рекомендует TPM с pin-защитником и отключить управление питанием в режиме ожидания, а также отключить или отключить устройство. For secure administrative workstations, Microsoft recommends TPM with PIN protector and disable Standby power management and shut down or hibernate the device.