- Политика блокировки учетной записи Account Lockout Policy

- Настройка защиты учетной записи Windows 10

- 1. Политика паролей

- 2. Блокировка учетной записи

- Как временно заблокировать другую учетную запись в Windows 10

- Как временно отключить учетную запись через утилиту управления

- Как блокировать учетную запись Windows 10 в командной строке

- Порог блокировки учетной записи Account lockout threshold

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Местонахождение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Требования к перезапуску Restart requirements

- Соображения реализации Implementation considerations

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Политика блокировки учетной записи Account Lockout Policy

Область применения Applies to

Описывает параметры политики блокировки учетных записей и ссылки на сведения о каждом параметре политики. Describes the Account Lockout Policy settings and links to information about each policy setting.

Злоумышленник, пытающийся использовать несколько неудачных паролей при попытке входа в систему, может быть злоумышленником, который пытается определить пароль учетной записи с помощью проб и ошибок. Someone who attempts to use more than a few unsuccessful passwords while trying to log on to your system might be a malicious user who is attempting to determine an account password by trial and error. Контроллеры домена Windows отслеживают попытки регистрации, и контроллеры домена можно настроить для реагирования на этот тип потенциальной атаки, отключив учетную запись в течение заранее заданной период времени. Windows domain controllers keep track of logon attempts, and domain controllers can be configured to respond to this type of potential attack by disabling the account for a preset period of time. Параметры политики блокировки учетных записей контролируют порог для этого ответа и действия, которые необходимо принять после его превышения. Account Lockout Policy settings control the threshold for this response and the actions to be taken after the threshold is reached. Параметры политики блокировки учетных записей можно настроить в следующем расположении консоли управления групповыми политиками: Конфигурация компьютера\Политики\Параметры Windows\Параметры безопасности\Политикиучетных записей\Политика блокировки учетных записей. The Account Lockout Policy settings can be configured in the following location in the Group Policy Management Console: Computer Configuration\Policies\Windows Settings\Security Settings\Account Policies\Account Lockout Policy.

В следующих темах рассматривается реализация каждого параметра политики и советы, расположение политики, значения по умолчанию для типа сервера или объекта групповой политики (GPO), соответствующие различия в версиях операционной системы и вопросы безопасности (включая возможные уязвимости каждого параметра политики), меры противодействия, которые можно реализовать, а также потенциальное влияние реализации мер противодействия. The following topics provide a discussion of each policy setting’s implementation and best practices considerations, policy location, default values for the server type or Group Policy Object (GPO), relevant differences in operating system versions, and security considerations (including the possible vulnerabilities of each policy setting), countermeasures that you can implement, and the potential impact of implementing the countermeasures.

Параметры блокировки учетной записи для клиентов удаленного доступа можно настроить отдельно, отредактировать реестр на сервере, который управляет удаленным доступом. Account lockout settings for remote access clients can be configured separately by editing the Registry on the server that manages the remote access. Дополнительные сведения см. в сведениях о настройке блокировки учетной записи клиента удаленного доступа. For more information, see How to configure remote access client account lockout.

Настройка защиты учетной записи Windows 10

Хорошая безопасность для защиты наших учетных записей жизненно важна, если мы хотим защитить наши данные и всю информацию, которую мы храним на ПК. Сможем настроить блокировку учетной записи при максимальном количестве попыток входа в систему. К примеру, если ввели 3 раза пароль не верно, то учетная запись будет заблокирована. Также, сможем сделать так, чтобы система Windows 10 заставляла пользователей делать надежные пароли и каждые 20 дней заставляла менять их на новые. Это защита от Dos атак «грубой силы» и если учетные данные были скомпрометированы.

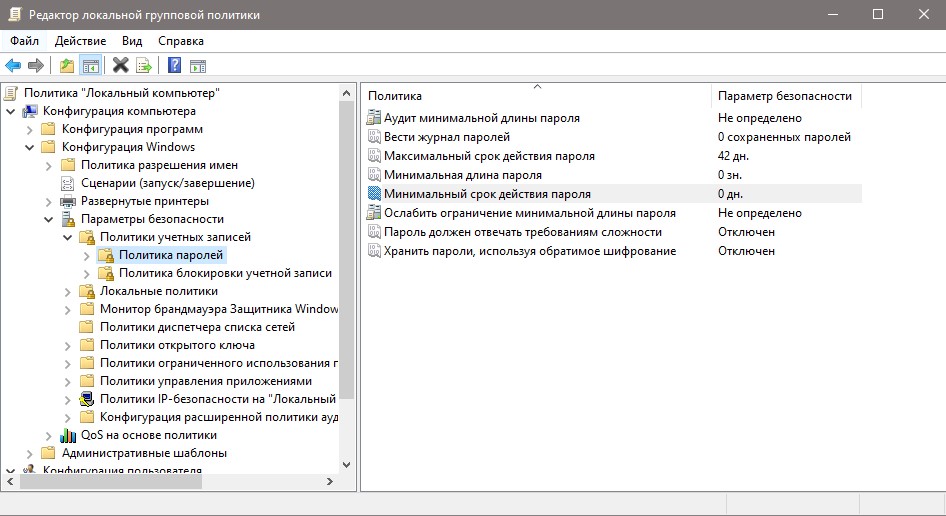

1. Политика паролей

Нажмите сочетание кнопок на клавиатуре Win+R и введите gpedit.msc,чтобы открыть редактор групповых политик. Далее перейдите «Конфигурация компьютера» > «Конфигурация Windows» > «Параметры безопасности» > «Политики учетных записей» > «Политика паролей«. Далее сможем настроить политики:

- Минимальный срок действия пароля — Если задать 10 дней, то с течением времени система предложит изменить старый пароль. Значение не может быть выше, чем максимальное.

- Минимальная длинна пароля — Если задать 10 знаков, то пользователь не сможет создать простой пароль вида одного числа «1», ему предстоит придумать минимальный 10-значный и выше пароль.

- Пароль должен отвечать требованиям сложности — Позволит задать правила для создания сложного пароля, заставляя создать пароль с латиницей, цифрами, символами, верхним и нижним регистрами.

- Требовать историю паролей — Эта административная политика позволяет нам указать количество новых уникальных паролей, которые должны использоваться в учетной записи, прежде чем мы сможем повторно использовать старый пароль.

Вы можете нажать справа на любую политику два раза мышкой и в свойствах перейти во вкладку «Объяснение».

2. Блокировка учетной записи

Политика блокировки учетной записи позволит нам:

- Пороговое значение блокировки — Если зададим 3, то учетная запись будет заблокирована при 3 неудачных попытках входа. Разблокировать сможет только администратор, или, если настроена ниже политика «продолжительность блокировки«, то через определенное время можно повторить попытку входа.

- Продолжительность блокировки учетной записи — Позволит указать, как долго аккаунт будет заблокирован в случае, если пароль введен неверно, как описано выше.

- Время до сброса счетчика блокировки — Этот параметр безопасности определяет количество минут, которые должны пройти после неудачной попытки входа в систему до того, как счетчик неудачных попыток входа будет сброшен до 0.

Как временно заблокировать другую учетную запись в Windows 10

В Windows 10 вы можете добавить несколько учетных записей для совместного использования устройства с другими людьми – таким образом, каждый может иметь личное и настраиваемое пространство со своим рабочим столом, закладками браузера и отдельными файлами.

Когда учетная запись больше не нужна, с помощью приложения «Параметры» также очень легко удалить пользователя вместе с его настройками и файлами, но если вам нужно только временно заблокировать кого-то, вы не найдете такой опции. Однако, это не означает, что вам нужно удалять учетную запись, чтобы временно запретить кому-либо доступ к устройству, поскольку всё ещё можно использовать утилиту управления компьютером и командную строку для временного отключения учетной записи.

В этом руководстве по Windows 10 мы расскажем, как отключить учетную запись пользователя, когда вы делитесь своим компьютером с несколькими пользователями и планируете восстановить доступ в будущем.

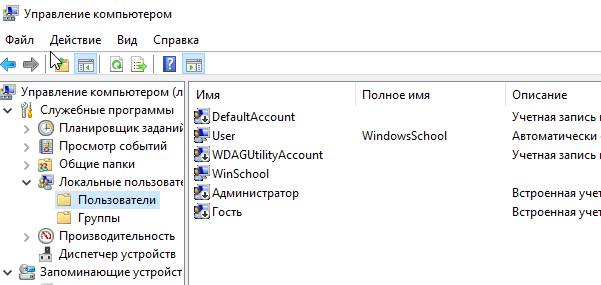

Как временно отключить учетную запись через утилиту управления

В Windows 10 Pro или Enterprise вы можете использовать утилиту управления компьютером для управления различными аспектами учетной записи, включая возможность ограничения доступа к учетной записи.

- Откройте Пуск.

- Найдите Управление компьютером и щелкните верхний результат, чтобы открыть консоль.

Совет: вы также можете использовать сочетание клавиш Win + X и выбрать «Управление компьютером».

Найдите следующий путь:

Служебные программы → Локальные пользователи и группы → Пользователи

После выполнения этих действий учетная запись больше не будет доступна и не будет отображаться в качестве доступной учетной записи на экране входа.

Если вы хотите отменить изменения, чтобы снова включить учетную запись, просто следуйте тем же инструкциям, но на шаге № 5 обязательно снимите флажок Отключить учетную запись .

Как блокировать учетную запись Windows 10 в командной строке

Если вам удобнее пользоваться командами или ваше устройство работает под управлением Windows 10 Home, вы можете использовать командную строку, чтобы отключить или включить учетную запись Windows 10.

- Откройте командную строку.

- Введите следующую команду, чтобы получить список всех доступных учетных записей, добавленных на ваш компьютер, и нажмите Enter :

- Введите следующую команду, чтобы отключить учетную запись и нажмите Enter :

В приведенной выше команде замените username именем учетной записи, доступ к которой вы хотите ограничить.

После выполнения указанных действий отключенная вам и учетная запись больше не будет доступна и не будет отображаться на экране входа.

В любой момент вы можете снова включить учетную запись Windows 10, используя те же инструкции, но на шаге № 5 используйте команду net user username /activate:yes.

В то время как мы ориентируем это руководство для Windows 10, вы можете использовать те же инструкции для отключения или включения учетной записи в Windows 8.1 и Windows 7.

Порог блокировки учетной записи Account lockout threshold

Относится к: Applies to

Описывает лучшие практики, расположение, значения и соображения безопасности **** для параметра политики безопасности порогового уровня блокировки учетной записи. Describes the best practices, location, values, and security considerations for the Account lockout threshold security policy setting.

Справочные материалы Reference

Параметр порогового значения блокировки учетной записи определяет количество неудачных попыток входа, из-за чего учетная запись пользователя будет заблокирована. The Account lockout threshold policy setting determines the number of failed sign-in attempts that will cause a user account to be locked. Заблокированная учетная запись не может использоваться до сброса или до истечения срока действия указанного параметром политики блокировки учетной записи. A locked account cannot be used until you reset it or until the number of minutes specified by the Account lockout duration policy setting expires. Можно задать значение от 1 до 999 неудачных попыток регистрации или указать, что учетная запись никогда не будет заблокирована, установив значение 0. You can set a value from 1 through 999 failed sign-in attempts, or you can specify that the account will never be locked by setting the value to 0. Если порог блокировки учетной записи установлен на число больше нуля, продолжительность блокировки учетной записи должна быть больше или равна значению счетчика блокировки учетной записи сброса после. If Account lockout threshold is set to a number greater than zero, Account lockout duration must be greater than or equal to the value of Reset account lockout counter after.

Атаки паролей brute force можно автоматизировать, чтобы попробовать тысячи или даже миллионы комбинаций паролей для любых или всех учетных записей пользователей. Brute force password attacks can be automated to try thousands or even millions of password combinations for any or all user accounts. Ограничение количества неудачных входов, которые можно выполнить, практически исключает эффективность таких атак. Limiting the number of failed sign-ins that can be performed nearly eliminates the effectiveness of such attacks. Однако важно отметить, что атака с отказом в обслуживании (DoS) может быть выполнена на домене с настроенным порогом блокировки учетной записи. However, it is important to note that a denial-of-service (DoS) attack could be performed on a domain that has an account lockout threshold configured. Вредоносный пользователь может программным образом предпринять серию атак паролей на всех пользователей в организации. A malicious user could programmatically attempt a series of password attacks against all users in the organization. Если количество попыток превышает значение порогового значения блокировки учетной записи, злоумышленник потенциально может заблокировать каждую учетную запись. If the number of attempts is greater than the value of Account lockout threshold, the attacker could potentially lock every account.

Неудачные попытки разблокировать рабочие станции могут привести к блокировке учетной записи, даже если отключена проверка подлинности контроллера домена для разблокирования параметра безопасности рабочей станции. Failed attempts to unlock a workstation can cause account lockout even if the Interactive logon: Require Domain Controller authentication to unlock workstation security option is disabled. Windows не нужно обращаться к контроллеру домена для разблокировки, если вы вводите тот же пароль, который входил в систему, но если вы вводите другой пароль, Windows должна обратиться к контроллеру домена, если вы изменили пароль с другого компьютера. Windows doesn’t need to contact a domain controller for an unlock if you enter the same password that you logged on with, but if you enter a different password, Windows has to contact a domain controller in case you had changed your password from another machine.

Возможные значения Possible values

Можно настроить следующие значения для параметра порогового значения блокировки учетной записи: It is possible to configure the following values for the Account lockout threshold policy setting:

- Определенный пользователем номер от 0 до 999 A user-defined number from 0 through 999

- Не определено Not defined

Поскольку уязвимости могут существовать, когда это значение настроено, а когда оно отсутствует, организации должны взвешивать выявленные угрозы и риски, которые они пытаются смягчить. Because vulnerabilities can exist when this value is configured and when it is not, organizations should weigh their identified threats and the risks that they are trying to mitigate. Сведения об этих параметрах см. в статье Countermeasure. For information these settings, see Countermeasure in this article.

Рекомендации Best practices

Выбранный порог — это баланс между оперативной эффективностью и безопасностью и зависит от уровня риска организации. The threshold that you select is a balance between operational efficiency and security, and it depends on your organization’s risk level. Чтобы разрешить ошибки пользователей и предотвратить грубые силовые атаки, базовые показатели безопасности Windows рекомендуют значение 10 может быть приемлемой отправной точкой для вашей организации. To allow for user error and to thwart brute force attacks, Windows security baselines recommend a value of 10 could be an acceptable starting point for your organization.

Как и в случае с другими настройками блокировки учетных записей, это значение является скорее ориентиром, чем правилом или рекомендациями, так как «один размер не подходит всем». As with other account lockout settings, this value is more of a guideline than a rule or best practice because there is no «one size fits all.» Дополнительные сведения см. в перенастройке блокировки учетной записи. For more information, see Configuring Account Lockout.

Реализация этого параметра политики зависит от операционной среды; векторы угроз, развернутые операционные системы и развернутые приложения. Implementation of this policy setting is dependent on your operational environment; threat vectors, deployed operating systems, and deployed apps. Дополнительные сведения см. в статье Implementation considerations in this article. For more information, see Implementation considerations in this article.

Местонахождение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Политики учетной записи\Политика блокировки учетных записей Computer Configuration\Windows Settings\Security Settings\Account Policies\Account Lockout Policy

Значения по умолчанию Default values

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также перечислены на странице свойств для параметра политики. Default values are also listed on the property page for the policy setting.

| Тип сервера или объект групповой политики (GPO) Server type or Group Policy Object (GPO) | Значение по умолчанию Default value |

|---|---|

| Политика домена по умолчанию Default domain policy | 0 недействительных попыток регистрации 0 invalid sign-in attempts |

| Политика контроллера домена по умолчанию Default domain controller policy | Не определено Not defined |

| Параметры по умолчанию отдельного сервера Stand-alone server default settings | 0 недействительных попыток регистрации 0 invalid sign-in attempts |

| Эффективные параметры контроллера домена по умолчанию Domain controller effective default settings | 0 недействительных попыток регистрации 0 invalid sign-in attempts |

| Параметры сервера-участника по умолчанию Member server effective default settings | 0 недействительных попыток регистрации 0 invalid sign-in attempts |

| Эффективные параметры по умолчанию GPO на клиентских компьютерах Effective GPO default settings on client computers | 0 недействительных попыток регистрации 0 invalid sign-in attempts |

Управление политикой Policy management

В этом разделе описываются функции и средства, доступные для управления этим параметром политики. This section describes features and tools that are available to help you manage this policy setting.

Требования к перезапуску Restart requirements

Нет. None. Изменения в этом параметре политики становятся эффективными без перезапуска компьютера при локальном сбережении или распространении через групповую политику. Changes to this policy setting become effective without a computer restart when they are saved locally or distributed through Group Policy.

Соображения реализации Implementation considerations

Реализация этого параметра политики зависит от операционной среды. Implementation of this policy setting depends on your operational environment. Рассмотрим векторы угроз, развернутые операционные системы и развернутые приложения. Consider threat vectors, deployed operating systems, and deployed apps. Например: For example:

Вероятность кражи учетной записи или атаки doS основана на разработке безопасности для систем и среды. The likelihood of an account theft or a DoS attack is based on the security design for your systems and environment. Установите порог блокировки учетной записи с учетом известного и предполагаемого риска этих угроз. Set the account lockout threshold in consideration of the known and perceived risk of those threats.

При согласовании типов шифрования между клиентами, серверами и контроллерами домена протокол Kerberos может автоматически повторить попытки входа учетной записи, которые учитываются в пределах пороговых значений, установленных в этом параметре политики. When negotiating encryption types between clients, servers, and domain controllers, the Kerberos protocol can automatically retry account sign-in attempts that count toward the threshold limits that you set in this policy setting. В средах, где развернуты различные версии операционной системы, увеличивается число переговоров по типу шифрования. In environments where different versions of the operating system are deployed, encryption type negotiation increases.

Не все приложения, используемые в вашей среде, эффективно управляют количеством попыток пользователя войти. Not all apps that are used in your environment effectively manage how many times a user can attempt to sign in. Например, если подключение многократно падает при запуске приложения пользователем, все последующие неудачные попытки входа засчитываются в порог блокировки учетной записи. For instance, if a connection drops repeatedly when a user is running the app, all subsequent failed sign-in attempts count toward the account lockout threshold.

Дополнительные сведения о базовых рекомендациях по обеспечению безопасности Windows для блокировки учетных записей см. в дополнительных сведениях о настройке блокировки учетной записи. For more information about Windows security baseline recommendations for account lockout, see Configuring Account Lockout.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Политика порогового уровня блокировки будет применяться как к локальным пользователям компьютеров-членов, так и к пользователям домена, чтобы разрешить смягчение проблем, описанных в статье «Уязвимость». A lockout threshold policy will apply to both local member computer users and domain users, in order to allow mitigation of issues as described under «Vulnerability». Встроенная учетная запись администратора, в то время как учетная запись с высокой привилегией, имеет другой профиль риска и исключена из этой политики. The built-in Administrator account, however, whilst a highly privileged account, has a different risk profile and is excluded from this policy. Это гарантирует отсутствие сценария, в котором администратор не может войти для устранения проблемы. This ensures there is no scenario where an administrator cannot sign in to remediate an issue. В качестве администратора доступны дополнительные стратегии смягчения, например надежный пароль. As an administrator, there are additional mitigation strategies available, such as a strong password. См. также приложение D. Защита Built-In учетных записей администратора в Active Directory. See also Appendix D: Securing Built-In Administrator Accounts in Active Directory.

Уязвимость Vulnerability

Атаки паролей грубой силы могут использовать автоматизированные методы, чтобы попробовать миллионы комбинаций паролей для любой учетной записи пользователя. Brute force password attacks can use automated methods to try millions of password combinations for any user account. Эффективность таких атак может быть практически устранена, если ограничить количество неудачных попыток войти, которые могут быть выполнены. The effectiveness of such attacks can be almost eliminated if you limit the number of failed sign-in attempts that can be performed. Однако doS-атака может выполняться на домене с порогом блокировки учетной записи. However, a DoS attack could be performed on a domain that has an account lockout threshold configured. Злоумышленник может программным образом предпринять серию атак паролей на всех пользователей организации. An attacker could programmatically attempt a series of password attacks against all users in the organization. Если количество попыток превышает порог блокировки учетной записи, злоумышленник может заблокировать каждую учетную запись без особых привилегий или проверки подлинности в сети. If the number of attempts is greater than the account lockout threshold, the attacker might be able to lock every account without needing any special privileges or being authenticated in the network.

Автономные атаки паролей не противодействовать этому параметру политики. Offline password attacks are not countered by this policy setting.

Противодействие Countermeasure

Так как уязвимости могут существовать, когда это значение настроено, а не настроено, определяются два различных контрмеры. Because vulnerabilities can exist when this value is configured and when it is not configured, two distinct countermeasures are defined. Организации должны взвешивать выбор между ними, исходя из выявленных угроз и рисков, которые они хотят смягчить. Organizations should weigh the choice between the two, based on their identified threats and the risks that they want to mitigate. Два варианта противодействия: The two countermeasure options are:

Настройка порогового значения блокировки учетной записи до 0. Configure the Account lockout threshold setting to 0. Эта конфигурация гарантирует, что учетные записи не будут заблокированы, и предотвратит doS-атаку, которая намеренно пытается заблокировать учетные записи. This configuration ensures that accounts will not be locked, and it will prevent a DoS attack that intentionally attempts to lock accounts. Эта конфигурация также помогает уменьшить количество вызовов службы поддержки, так как пользователи не могут случайно заблокировать свои учетные записи. This configuration also helps reduce Help Desk calls because users cannot accidentally lock themselves out of their accounts. Поскольку это не предотвращает грубую силовую атаку, эту конфигурацию следует выбирать только в том случае, если оба следующих критерия явно выполнены: Because it does not prevent a brute force attack, this configuration should be chosen only if both of the following criteria are explicitly met:

- Параметр политики паролей требует, чтобы у всех пользователей были сложные пароли из восьми или более символов. The password policy setting requires all users to have complex passwords of eight or more characters.

- Существует надежный механизм аудита, который оповещает администраторов о сбойных входных записях в среде. A robust audit mechanism is in place to alert administrators when a series of failed sign-ins occurs in the environment.

Настройте **** параметр пороговой политики блокировки учетной записи на достаточно высокое значение, чтобы предоставить пользователям возможность случайно неправильно вводить пароль несколько раз до блокировки учетной записи, но убедитесь, что грубая атака пароля по-прежнему блокирует учетную запись. Configure the Account lockout threshold policy setting to a sufficiently high value to provide users with the ability to accidentally mistype their password several times before the account is locked, but ensure that a brute force password attack still locks the account.

Базовые показатели безопасности Windows рекомендуют настроить пороговое значение в 10 недействительных попыток входа, что предотвращает случайные блокировки учетных записей и уменьшает число вызовов службы поддержки, но не предотвращает doS-атаку. Windows security baselines recommend configuring a threshold of 10 invalid sign-in attempts, which prevents accidental account lockouts and reduces the number of Help Desk calls, but does not prevent a DoS attack.

Использование такого типа политики должно сопровождаться процессом разблокирования заблокированных учетных записей. Using this type of policy must be accompanied by a process to unlock locked accounts. Эта политика должна быть реализована при необходимости, чтобы уменьшить массовые блокировки, вызванные атакой на системы. It must be possible to implement this policy whenever it is needed to help mitigate massive lockouts caused by an attack on your systems.

Возможное влияние Potential impact

Если этот параметр политики включен, заблокированная учетная запись не может быть сброшена администратором или до истечения срока блокировки учетной записи. If this policy setting is enabled, a locked account is not usable until it is reset by an administrator or until the account lockout duration expires. Включение этого параметра, скорее всего, создает ряд дополнительных вызовов службы поддержки. Enabling this setting will likely generate a number of additional Help Desk calls.

Если настроить параметр **** пороговой политики блокировки учетной записи до 0, существует вероятность того, что попытка злоумышленника обнаружить пароли с помощью грубой атаки принудительного пароля может не быть обнаружена, если не установлен надежный механизм аудита. If you configure the Account lockout threshold policy setting to 0, there is a possibility that a malicious user’s attempt to discover passwords with a brute force password attack might go undetected if a robust audit mechanism is not in place.

Если настроить этот параметр политики на число больше 0, злоумышленник может легко заблокировать любые учетные записи, для которых известно имя учетной записи. If you configure this policy setting to a number greater than 0, an attacker can easily lock any accounts for which the account name is known. Эта ситуация особенно опасна, учитывая, что для блокировки учетных записей не требуется никаких учетных данных, кроме доступа к сети. This situation is especially dangerous considering that no credentials other than access to the network are necessary to lock the accounts.