- Device Guard: Что это такое и как включить или отключить

- Ограничение на использование Device Guard

- Как включить и отключить Device Guard

- Ошибка несовместимости с Credential Guard сторонних виртуальных машин

- Управление приложениями в Защитнике Windows и защита целостности кода на основе виртуализации Windows Defender Application Control and virtualization-based protection of code integrity

- Управление приложениями в Защитнике Windows Windows Defender Application Control

- Подпись Device Guard Device Guard signing

- В этом разделе In this section

- Ограничения файлов и их размера File and size limits

- Типы файлов File types

- Роли и разрешения Store для бизнеса Store for Business roles and permissions

- Сертификаты подписи Device Guard Device Guard signing certificates

Device Guard: Что это такое и как включить или отключить

Device Guard — использует виртуализацию для изоляции секретов и тем самым обеспечивает защиту от взлома. Это гарантирует, что только привилегированное системное программное обеспечение может получить доступ к таким данным как хэши паролей NTLM и учетные данные домена. Credential Guard создает виртуальный контейнер и хранит все важные данные в нем, что не позволяет получить доступ к этим токенам на уровне системы без специальных прав авторизации. Примечательно то, что Credential Guard можно развернуть на виртуальной машине как Hyper-V.

К примеру, если хакер взломал и получил доступ к Windows 10, то он мог получить и доступ к хэшу, который используется для шифрования учетных записей, так как хэш храниться в локальной ОЗУ без защиты. В Credential Guard хэш храниться в виртуальном контейнере, и даже, если система будет скомпрометирована, то хакер не получит доступ к этому хэшу.

Ограничение на использование Device Guard

- Поддержка виртуализации 64x битным процессором.

- Безопасная загрузка.

- Чип на материнской плате TPM версии 1.0 или 2.0.

- Включенный Hyper-V.

- Доступно в Windows 10 Education, Enterprise и Windows Server 2016.

В документации Microsoft вы можете обнаружить, что Credential Guard поддерживается в Windows 10, что означает Pro и Home. Я сам запутался, и дело в том, что документация не правильная и требует правок. На github есть обсуждение на эту тему, и функция Credential Guard как бы есть, но она не шифрует данные в виртуальном контейнере, т.е. она не работает. Обратите внимание на это сообщение и это .

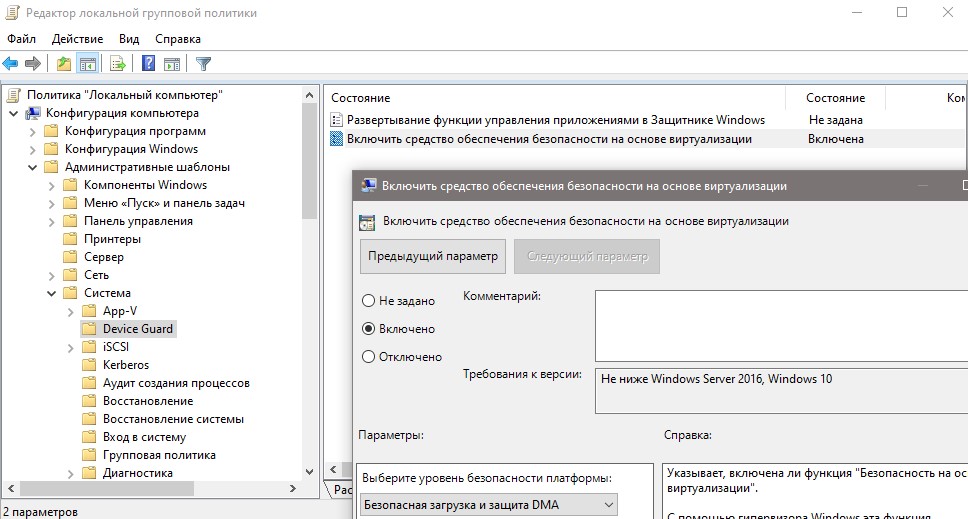

Как включить и отключить Device Guard

В групповых политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Device Guard» > справа выберите «Включить средство обеспечения безопасности на основе виртуализации«.

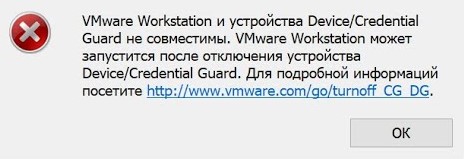

Ошибка несовместимости с Credential Guard сторонних виртуальных машин

Иногда, пользователи могут видеть ошибку «VMware Workstation и устройства Device/Credential Guard несовместимы. VMware Workstation можно запустить после отключения Device/Credential Guard» при использовании сторонних виртуальных машин как VirtualBox или VMware Workstation.

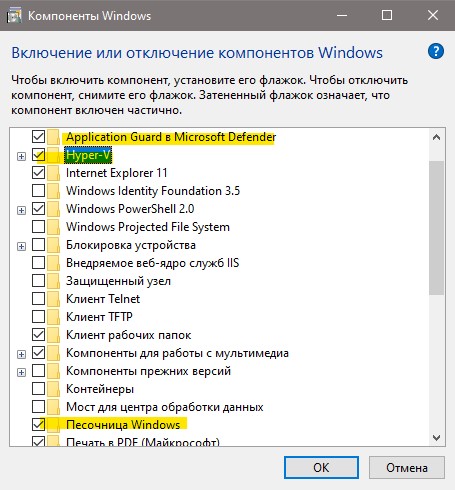

Способ 1. В этом случае нужно отключить несколько компонентов как Aplication Guard, Hyper-V и песочница Windows. Также, посмотрите не включен ли Credential Guard в групповых политиках, указанном выше способом.

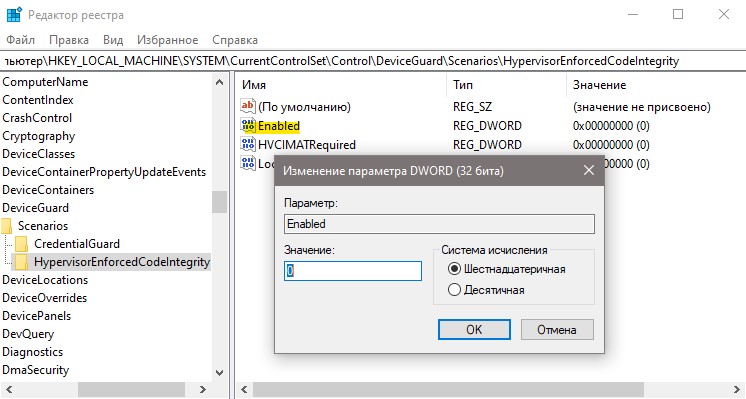

Способ 2. Если выше способ не помог и виртуальные машины выдают ошибку на несовместимость Credential Guard, то откройте редактор реестра и перейдите по пути:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity

- Нажмите два раза по Enabled и установите значение 0.

- Перезагрузите ПК.

Если после перезапуска Windows, ошибка появляется, то запустите командную строку от имени администратора и введите:

- bcdedit /set hypervisorlaunchtype off

Если хотите вернуть команду по умолчанию, то введите bcdedit /set hypervisorlaunchtype auto

Управление приложениями в Защитнике Windows и защита целостности кода на основе виртуализации Windows Defender Application Control and virtualization-based protection of code integrity

Относится к: Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Windows 10 включает набор технологий оборудования и ОС, которые при настройке вместе позволяют предприятиям «заблокировать» системы Windows 10, чтобы они работали со многими свойствами мобильных устройств. Windows 10 includes a set of hardware and OS technologies that, when configured together, allow enterprises to «lock down» Windows 10 systems so they operate with many of the properties of mobile devices. В этой конфигурации определенные технологии работают вместе, чтобы ограничить устройства только для запуска авторизованных приложений с помощью функции, называемой настраиваемой целостностью кода, одновременно закадривая ОС от атак памяти ядра с помощью защиты целостности кода на основе виртуализации (точнее, HVCI). In this configuration, specific technologies work together to restrict devices to only run authorized apps by using a feature called configurable code integrity, while simultaneously hardening the OS against kernel memory attacks by using virtualization-based protection of code integrity (more specifically, HVCI).

Настраиваемые политики целостности кода и HVCI — это мощные средства защиты, которые можно использовать отдельно. Configurable code integrity policies and HVCI are powerful protections that can be used separately. Однако, когда эти две технологии настроены для совместной работы, они представляют собой мощную возможность защиты для устройств с Windows 10. However, when these two technologies are configured to work together, they present a strong protection capability for Windows 10 devices.

Использование настраиваемой целостности кода для ограничения устройств только авторизованными приложениями имеет эти преимущества перед другими решениями: Using configurable code integrity to restrict devices to only authorized apps has these advantages over other solutions:

- Настраиваемая политика целостности кода обеспечивается самим ядром Windows. Configurable code integrity policy is enforced by the Windows kernel itself. Таким образом, политика вступает в силу на ранних стадиях загрузки перед практически всеми другими кодами ОС и до запуска традиционных антивирусных решений. As such, the policy takes effect early in the boot sequence before nearly all other OS code and before traditional antivirus solutions run.

- Настраиваемая целостность кода позволяет клиентам устанавливать политику управления приложениями не только над кодом, работающим в пользовательском режиме, но и с драйверами оборудования и программного обеспечения в режиме ядра и даже кодом, который выполняется в составе Windows. Configurable code integrity allows customers to set application control policy not only over code running in user mode, but also kernel mode hardware and software drivers and even code that runs as part of Windows.

- Клиенты могут защитить настраиваемую политику целостности кода даже от локального взлома администратора, подписав политику в цифровом формате. Customers can protect the configurable code integrity policy even from local administrator tampering by digitally signing the policy. Это означает, что для изменения политики потребуется как административная привилегия, так и доступ к процессу цифровой подписи организации, что затруднит злоумышленнику с административными привилегиями или вредоносным программам, которым удалось получить административную привилегию, изменить политику управления приложениями. This would mean that changing the policy would require both administrative privilege and access to the organization’s digital signing process, making it difficult for an attacker with administrative privilege, or malicious software that managed to gain administrative privilege, to alter the application control policy.

- Весь настраиваемый механизм обеспечения целостности кода может быть защищен HVCI, где даже если уязвимость существует в коде режима ядра, вероятность успешного использования злоумышленником ее снижается. The entire configurable code integrity enforcement mechanism can be protected by HVCI, where even if a vulnerability exists in kernel mode code, the likelihood that an attacker could successfully exploit it is diminished. Почему это актуально? Why is this relevant? Это потому, что злоумышленник, который скомпрометировать ядро, в противном случае будет иметь достаточно привилегий, чтобы отключить большинство системных средств защиты и переопределить политики управления приложениями, которые применяются с помощью настраиваемой целостности кода или любого другого решения управления приложениями. That’s because an attacker that compromises the kernel would otherwise have enough privilege to disable most system defenses and override the application control policies enforced by configurable code integrity or any other application control solution.

Управление приложениями в Защитнике Windows Windows Defender Application Control

При первоначальной настройке этого состояния конфигурации мы делали это с учетом определенного обещания безопасности. When we originally designed this configuration state, we did so with a specific security promise in mind. Несмотря на отсутствие прямых зависимостей между настраиваемой целостностью кода и HVCI, мы намеренно сосредоточили свое обсуждение вокруг состояния блокировки, который вы достигаете при их совместном развертывании. Although there were no direct dependencies between configurable code integrity and HVCI, we intentionally focused our discussion around the lockdown state you achieve when deploying them together. Однако, учитывая, что HVCI зависит от безопасности на основе виртуализации Windows, она поставляется с большим оборудованием, прошивки и драйвера совместимости ядра требования, которые некоторые старые системы не могут соответствовать. However, given that HVCI relies on Windows virtualization-based security, it comes with more hardware, firmware, and kernel driver compatibility requirements that some older systems can’t meet. В результате многие ИТ-специалисты предположили, что из-за того, что некоторые системы не могут использовать HVCI, они также не могут использовать настраиваемую целостность кода. As a result, many IT Professionals assumed that because some systems couldn’t use HVCI, they couldn’t use configurable code integrity either.

Настраиваемая целостность кода не содержит каких-либо определенных требований к оборудованию или программному обеспечению, кроме windows 10, что означает, что многим ИТ-специалистам было ошибочно отказано в преимуществах этой мощной возможности управления приложениями. Configurable code integrity carries no specific hardware or software requirements other than running Windows 10, which means many IT professionals were wrongly denied the benefits of this powerful application control capability.

С момента первоначального выпуска Windows 10 мир стал свидетелем многочисленных атак взлома и вредоносных программ, в результате которых только управление приложениями могло бы полностью предотвратить атаку. Since the initial release of Windows 10, the world has witnessed numerous hacking and malware attacks where application control alone could have prevented the attack altogether. В этой связи мы обсуждаем и документизовываем целостность настраиваемого кода как независимую технологию в нашем стеке безопасности и даем ей имя: Защитник Windows Application Control. With this in mind, we are discussing and documenting configurable code integrity as an independent technology within our security stack and giving it a name of its own: Windows Defender Application Control. Мы надеемся, что это изменение поможет нам лучше общаться с вариантами принятия управления приложениями в организации. We hope this change will help us better communicate options for adopting application control within an organization.

Подпись Device Guard Device Guard signing

Мы представляем новую версию службы подписей охранников устройств (DGSS), которая будет более удобной для автоматизации. We are introducing a new version of the Device Guard Signing Service (DGSS) to be more automation friendly. Новая версия службы (DGSS v2) теперь доступна. The new version of the service (DGSS v2) is now available. Как было объявлено ранее, до конца декабря 2020 г. необходимо перейти на DGSS v2. As announced earlier, you will have until the end of December 2020 to transition to DGSS v2. В конце декабря 2020 г. существующие веб-механизмы для текущей версии службы DGSS будут отменены и больше не будут доступны для использования. At the end of December 2020, the existing web-based mechanisms for the current version of the DGSS service will be retired and will no longer be available for use. Пожалуйста, заделайте планы перехода на новую версию службы до конца декабря 2020 г. Please make plans to migrate to the new version of the service by the end of December 2020.

Следующие основные изменения, которые мы внося в службу: Following are the major changes we are making to the service:

- Метод потребления службы будет изменяться на более эффективный метод автоматизации на основе cmdlets PowerShell. The method for consuming the service will change to a more automation-friendly method based on PowerShell cmdlets. Эти cmdlets доступны в качестве загрузки NuGet, https://www.nuget.org/packages/Microsoft.Acs.Dgss.Client/ . These cmdlets are available as a NuGet download, https://www.nuget.org/packages/Microsoft.Acs.Dgss.Client/.

- Для достижения нужной изоляции вам потребуется получить новую политику CI из DGSS v2 (и необязательно подписывать ее). In order to achieve desired isolation, you will be required to get a new CI policy from DGSS v2 (and optionally sign it).

- DGSS v2 не будет поддерживать загрузку листовых сертификатов, используемых для подписывания файлов (однако корневой сертификат будет доступен для скачивания). DGSS v2 will not have support for downloading leaf certificates used to sign your files (however, the root certificate will still be available to download). Обратите внимание, что сертификат, используемый для подписания файла, можно легко извлечь из самого подписанного файла. Note that the certificate used to sign a file can be easily extracted from the signed file itself. В результате после того, как DGSS v1 завершится в конце декабря 2020 г., вы больше не сможете скачать листовые сертификаты, используемые для подписи файлов. As a result, after DGSS v1 is retired at the end of December 2020, you will no longer be able to download the leaf certificates used to sign your files.

Следующие функции будут доступны с помощью этих окей PowerShell: The following functionality will be available via these PowerShell cmdlets:

- Получить политику CI Get a CI policy

- Подписание политики CI Sign a CI policy

- Подписание каталога Sign a catalog

- Загрузка корневого сертификата Download root cert

- Скачайте историю операций по подписанию Download history of your signing operations

Для любых вопросов свяжитесь с нами по DGSSMigration@microsoft.com. For any questions, please contact us at DGSSMigration@microsoft.com.

Относится к: Applies to

- Windows 10 Windows 10

- Windows10 Mobile Windows 10 Mobile

Подпись Device Guard– это функция Device Guard, доступная в Microsoft Store для бизнеса и образования. Device Guard signing is a Device Guard feature that is available in Microsoft Store for Business and Education. Она предоставляет администраторам единый ресурс для подписывания файлов каталога и политик целостности кода. It gives admins a single place to sign catalog files and code integrity policies. После того как администраторы создали файлы каталога для неподписанных приложений и подписали файлы каталога, они могут добавить владельцев подписи в политику целостности кода. After admins have created catalog files for unsigned apps and signed the catalog files, they can add the signers to a code integrity policy. Вы можете объединить политику целостности кода с имеющейся политикой, чтобы включить настраиваемый сертификат подписи. You can merge the code integrity policy with your existing policy to include your custom signing certificate. Это позволяет сделать файлы каталога доверенными. This allows you to trust the catalog files.

Device Guard— это набор компонентов для укрепления целостности аппаратного и программного обеспечения. Device Guard is a feature set that consists of both hardware and software system integrity hardening features. Данные компоненты используют новые параметры безопасности на основе виртуализации и модель операционной системы мобильного устройства типа «никому не доверяй». These features use new virtualization-based security options and the trust-nothing mobile device operating system model. Ключевая функция данной модели называется настраиваемой целостностью кода. Она позволяет организации выбирать, какое программное обеспечение или доверенные издатели программного обеспечения могут запускать код на ее клиентских компьютерах. A key feature in this model is called configurable code integrity, which allows your organization to choose exactly which software or trusted software publishers are allowed to run code on your client machines. Кроме того, Device Guard дает возможность организациям подписывать имеющиеся бизнес-приложения (LOB), чтобы их системы доверяли собственному коду без необходимости перепаковки приложения. Also, Device Guard offers organizations a way to sign existing line-of-business (LOB) applications so that they can trust their own code, without the requirement that the application be repackaged. Такой же метод подписывания позволяет организациям доверять отдельным приложениям сторонних разработчиков. Also, this same method of signing allows organizations to trust individual third-party applications. Дополнительные сведения см. в руководстве по развертыванию Device Guard. For more information, see Device Guard deployment guide.

В этом разделе In this section

| Статья Topic | Описание Description |

|---|---|

| Добавление неподписанного приложения в политику целостности кода Add unsigned app to code integrity policy | Если вы хотите добавить неподписанное приложение в политику целостности кода, необходимо начать с политики целостности кода, созданной на эталонном устройстве. When you want to add an unsigned app to a code integrity policy, you need to start with a code integrity policy created from a reference device. Затем создайте файлы каталога для неподписанного приложения, подпишите их и объедините политику по умолчанию, которая содержит ваш сертификат подписи, с имеющимися политиками целостности кода. Then, create the catalog files for your unsigned app, sign the catalog files, and then merge the default policy that includes your signing certificate with existing code integrity policies. |

| Подпись политики целостности кода путем подписи Device Guard Sign code integrity policy with Device Guard signing | Подписание политик целостности кода препятствует незаконному изменению политик после их развертывания. Signing code integrity policies prevents policies from being tampered with after they’re deployed. Вы можете подписать политики целостности кода на портале подписи Device Guard. You can sign code integrity policies with the Device Guard signing portal. |

Ограничения файлов и их размера File and size limits

При передаче файлов для подписывания в Device Guard существуют несколько ограничений для файлов и их размера. When you’re uploading files for Device Guard signing, there are a few limits for files and file size:

| Описание Description | Ограничение Limit |

|---|---|

| Максимальный размер политики или файла каталога Maximum size for a policy or catalog file | 3,5 MБ 3.5 MB |

| Максимальный размер нескольких файлов (передаваемых в группе) Maximum size for multiple files (uploaded in a group) | 4 MБ 4 MB |

| Максимальное число файлов при отправке Maximum number of files per upload | 15 файлов 15 files |

Типы файлов File types

Типы файлов каталога и политики соответствуют требуемым. Catalog and policy files have required files types.

| Файл File | Необходимый тип файла Required file type |

|---|---|

| Файлы каталога catalog files | CAT .cat |

| Файлы политики policy files | BIN .bin |

Роли и разрешения Store для бизнеса Store for Business roles and permissions

Для подписывания политик целостности кода и входа на портал Device Guard требуется роль подписавшего Device Guard. Signing code integrity policies and access to Device Guard portal requires the Device Guard signer role.

Сертификаты подписи Device Guard Device Guard signing certificates

Все сертификаты, созданные службой подписи Device Guard, уникальны для каждого клиента и не зависят от центров сертификации подписывания рабочего кода Майкрософт. All certificates generated by the Device Guard signing service are unique per customer and are independent of the Microsoft production code signing certificate authorities. Все ключи центров сертификации (CA) хранятся в криптографических границах аппаратных модулей безопасности, соответствующих стандарту FIPS 140-2. All Certification Authority (CA) keys are stored within the cryptographic boundary of Federal Information Processing Standards (FIPS) publication 140-2 compliant hardware security modules. После создания ключи корневого сертификата и ключи CA верхнего уровня удаляются из веб-службы подписывания, шифруются и хранятся автономно. After initial generation, root certificate keys and top level CA keys are removed from the online signing service, encrypted, and stored offline.