- Windows 10 доступ по сети реестр

- Для чего может потребоваться удаленно подключиться к реестру Windows другого компьютера

- Алгоритм подключения к удаленному реестру Windows

- Сетевой доступ: удаленно доступные пути реестра Network access: Remotely accessible registry paths

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Windows 10 доступ по сети реестр

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов России Pyatilistnik.org. В прошлый раз мы с вами поговорили про замечательную утилиту Remote Desktop Connection Manager, которая должна быть в инструментарии любого системного администратора, я в будущем планирую сделать отдельную статью про такого рода инструментарий. Сегодня я вам хочу показать еще один лайвхак, который поможет в вашей практике выходить из ряда неприятных ситуаций, и речь пойдет про удаленный реестр windows и подключение к нему.

Для чего может потребоваться удаленно подключиться к реестру Windows другого компьютера

Прежде, чем я покажу как реализовывается наша задача, я бы хотел осветить в каких ситуациях вам может быть полезным данное знание. Ранее я вам рассказывал, как запустить реестр в Windows, я вам рассказал, что все настройки в графическом виде, что вы видите и совершаете, на самом деле меняют ключи реестра в фоновом режиме, поэтому реестр — это и есть система управления Windows.

Недавно я вам рассказывал ситуацию, что мне нужно было удаленно включить на одном сервере Windows Server 2019 службу удаленного рабочего стола, чтобы я мог подключиться на него по RDP, и благодаря изменению ключей через удаленное подключение к реестру сервера (Сетевому реестру), задача была выполнена за пару минут. Так же у вас могут быть ситуации:

- Вам необходимо посмотреть появился ли нужный ключ реестра после применения групповой политики, которую вы сделали

- Добавить права для определенной группы, например сделать их администраторами или разрешить им подключение через Windows ассистента

- Отключить брандмауэр

- Удалить сбойный ключ реестра

- Изменить порт подключения RDP

- Многое другое, практически любое изменение настроек, главное знать, где искать

Алгоритм подключения к удаленному реестру Windows

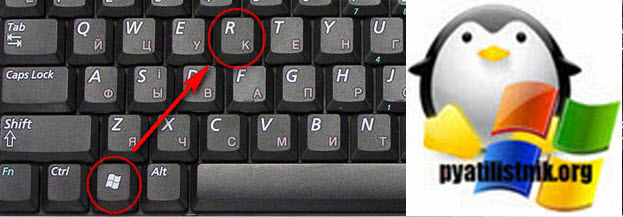

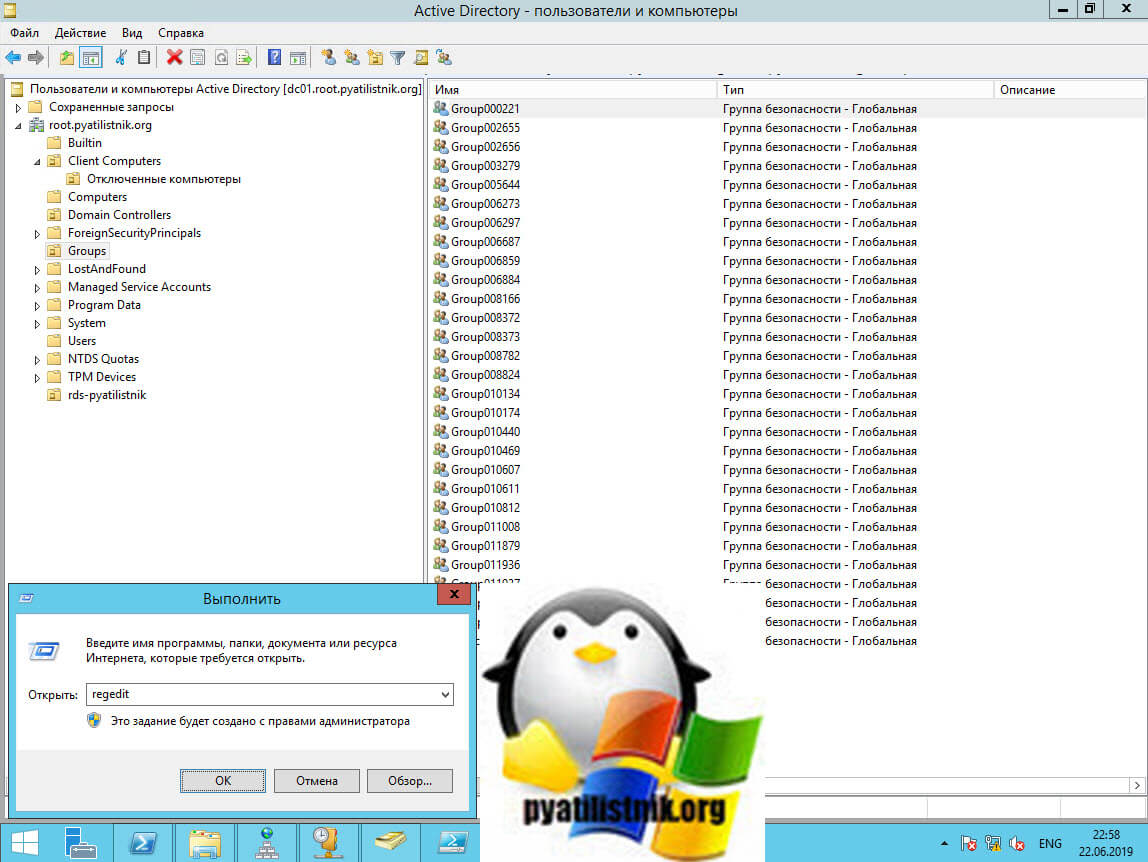

Предположим, что у меня в моем домене Active Directory есть контроллер домена с которого я попытаюсь подключить к реестру сервера RDCB01, где посмотрю ключи реестра и что-нибудь поправлю. Что делаем, нажимаем одновременно сочетание клавиш WIN+R.

У вас откроется окно «Выполнить», где вы должны ввести regedit.

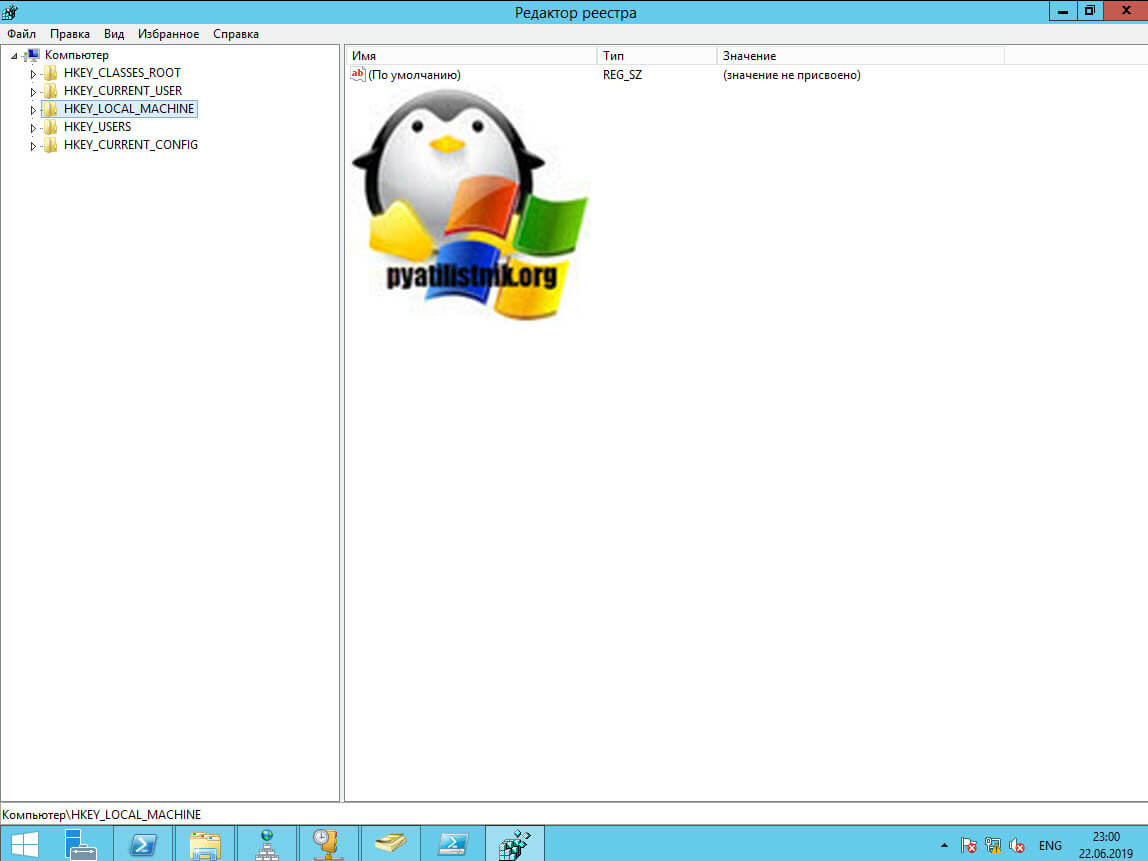

В итоге у вас откроется окно редактора локального реестра Windows.

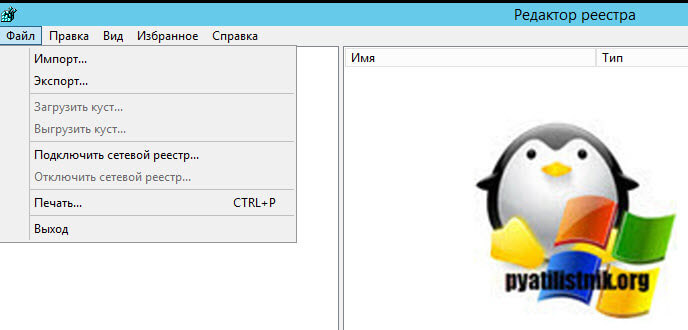

Теперь, чтобы нам подключиться к реестру другого компьютера или сервера, вам необходимо выбрать меню файл, где необходимо найти пункт «Подключить сетевой реестр«

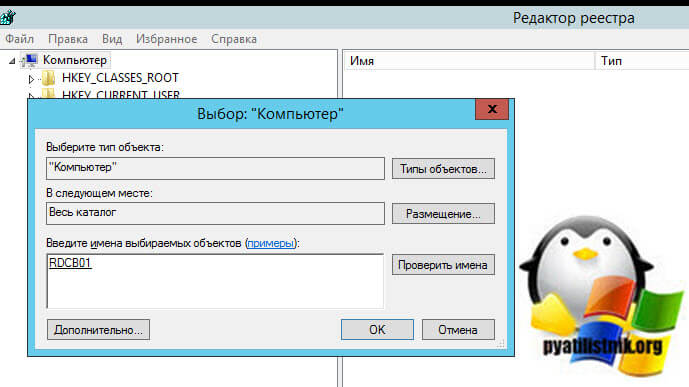

В поле «Введите имена выбираемых объектов», укажите DNS имя вашего удаленного сервера, в моем примере это сервер с Windows Server 2019 под именем RDCB01 и нажимаем проверить имена, если все хорошо, то под именем появится подчеркивание, что означает о выявлении сервера с таким именем. Нажимаем ок и пробуем подключить сетевой реестр Windows.

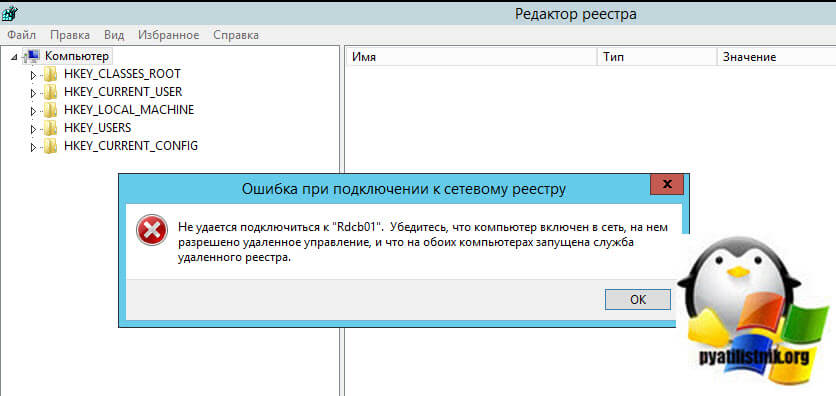

В момент подключения, если на стороне удаленного сервера есть сетевые проблемы или брандмауэр, то вы можете увидеть вот такое предупреждение:

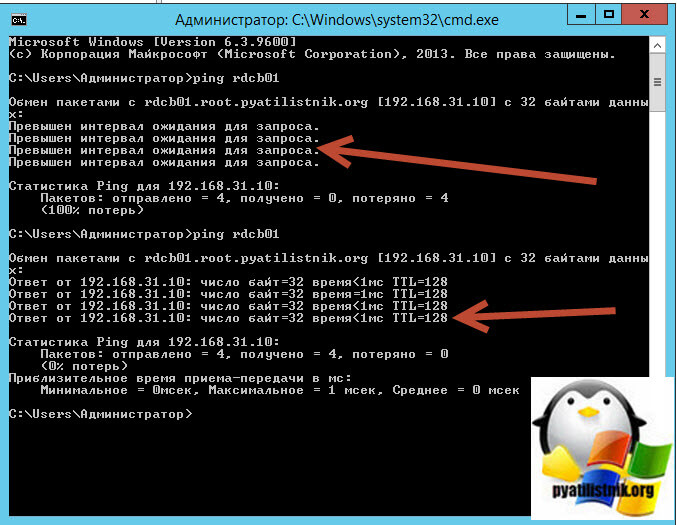

Если вы точно знаете, что удаленный компьютер должен отвечать на сетевые пакеты PING, то попробуем проверить его доступность, для этого откройте командную строку и введите:

Если вы видите, что «Превышен интервал ожидания для запроса», то это означает, что сервер не доступен, при условии, что как я и говорил пакеты PING не лочатся сетевым экраном. Если у вас видится время ответа TTL, то это означает, что сервер по сети доступен и с ним можно взаимодействовать, чтобы включить удаленно нужную службу

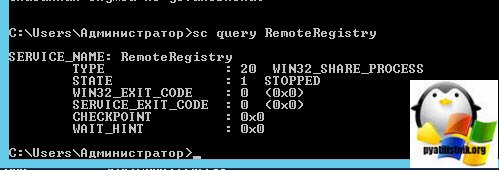

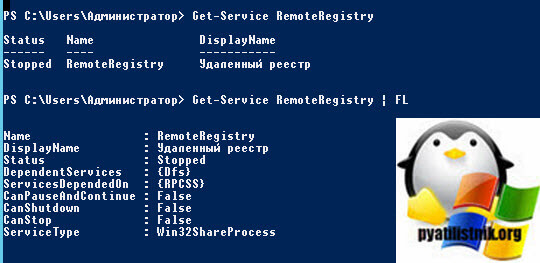

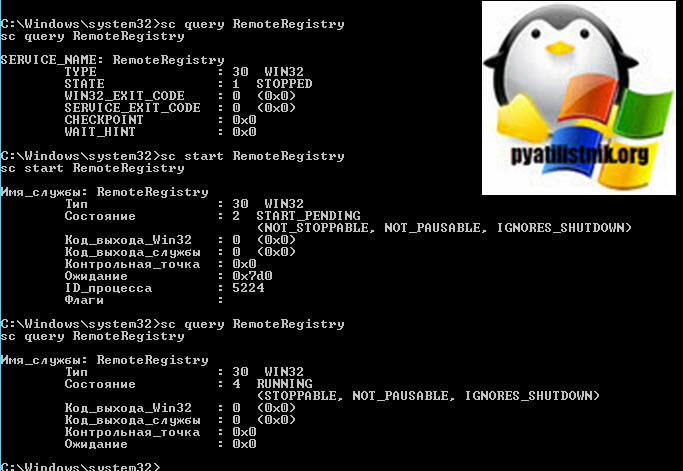

Как нам писала ошибка выше, на обоих компьютерах должна быть запущена служба удаленного реестра. В командной строке вы можете проверить состояние данной службы для этого введите:

Как видим в моем примере у нее статус STOPPED

То же самое можно посмотреть и через PowerShell

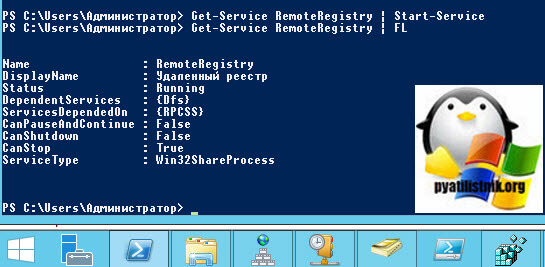

запустим у себя локально службу удаленного реестра.

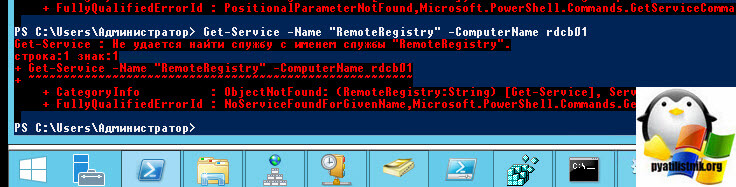

Так же можно тут же проверить доступность службы на удаленном компьютере:

Если ваше обращение блокирует на той стороне брандмауэр, то вы увидите вот такое сообщение, но не спешите расстраиваться, вы либо можете его отключить локально, или если есть административные права на удаленную систему, то мы это сделаем удаленно, об этом ниже.

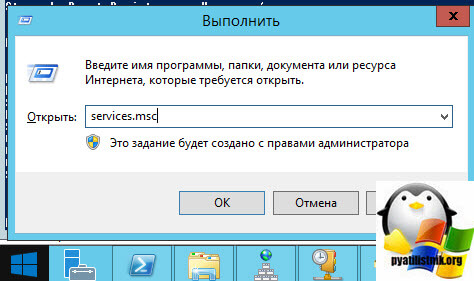

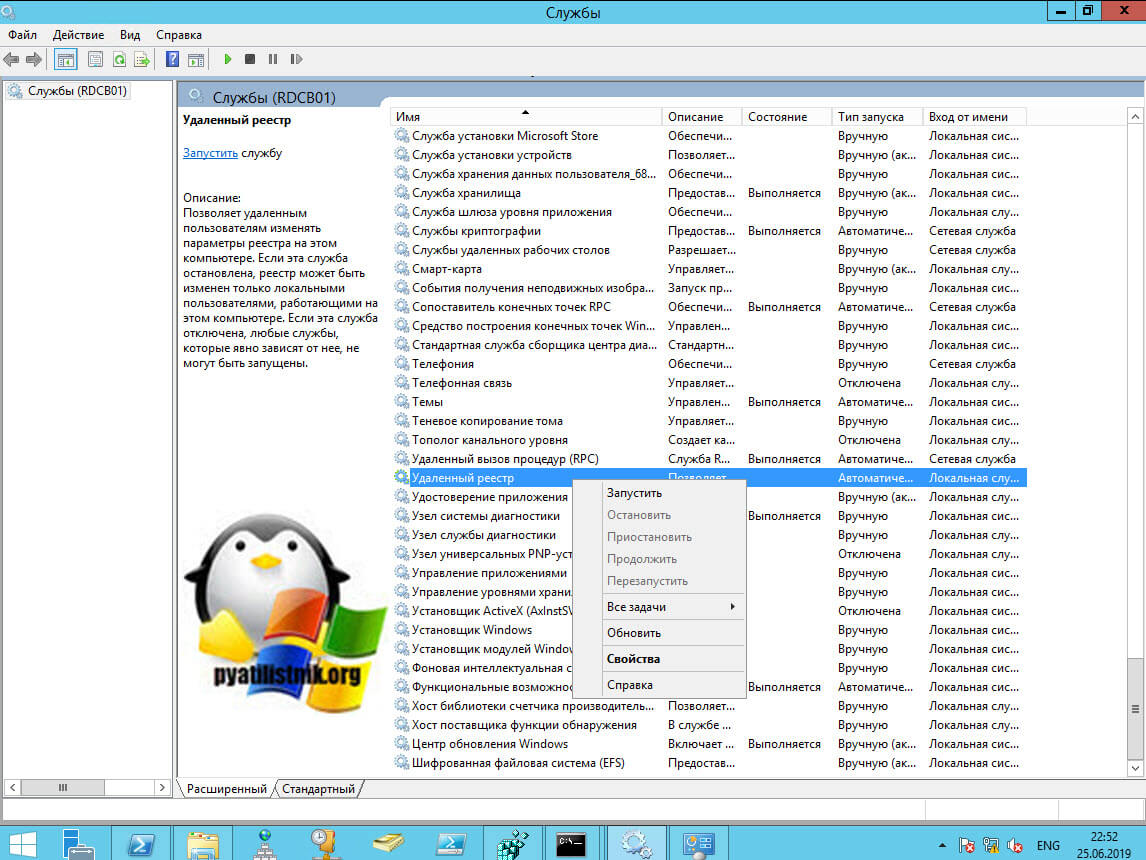

Теперь попробуем запустить данную службу на удаленном сервере RDCB01, для этого откройте окно выполнить и введите в нем команду services.msc и нажмите Enter, у вас откроется оснастка службы.

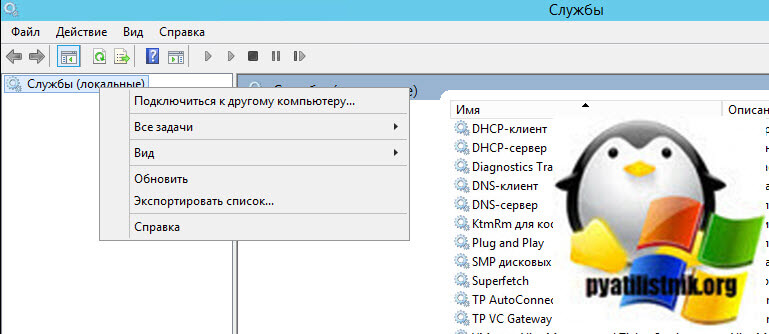

Щелкаем по службам и из контекстного меню выбираем пункт «Подключиться к другому компьютеру»

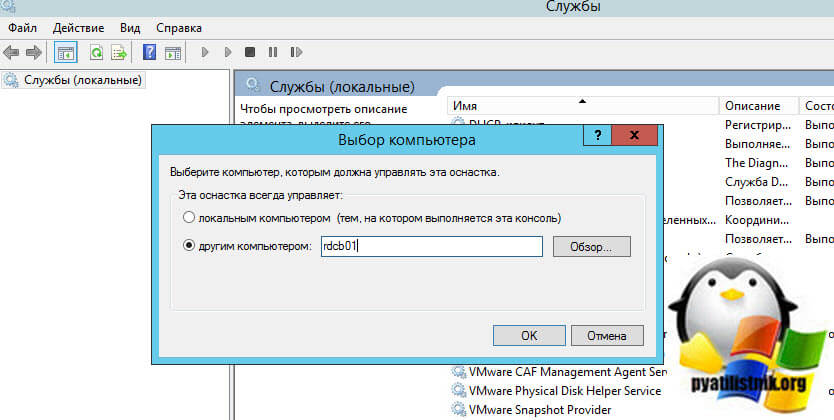

Указываем имя компьютера и нажимаем «OK».

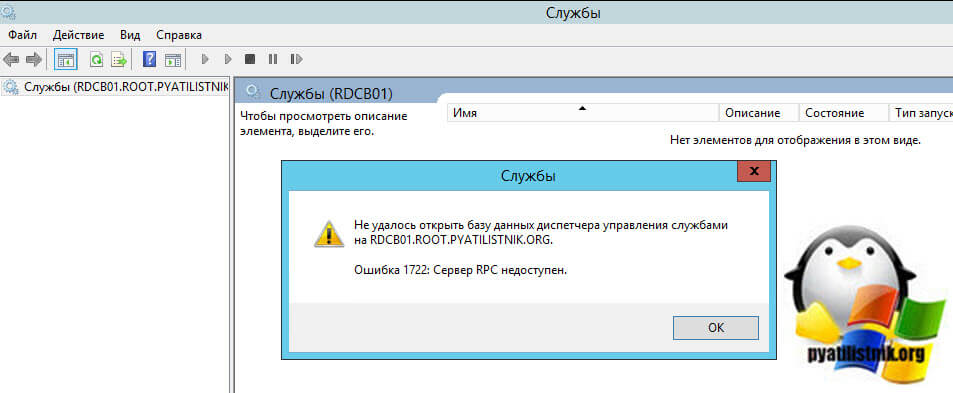

Если брандмауэр не блокирует подключение, то вы увидите успешное выполнение операции, если блокирует, то увидите ошибку:

Причин у ошибки «1722: Сервер RPC недоступен» несколько:

- На удаленном компьютере не запущены две службы «Модуль запуска процессов DCOM-сервера» и «Удаленный вызов процедур (RPC)«. Хочу отметить, что данные службы запускаются автоматически при старте системы

- Вас блокирует брандмауэр, он не пропускает удаленное управление службой. Этот набор состоит из трех служб:

- Удаленное управление службой (RPC-EPMAP)

- Удаленное управление службой (Именованные каналы)

- Удаленное управление службой (RPC)

Давайте мы удаленно включим данные правила, напоминаю, что для этого у вас должны быть права локального администратора на удаленном компьютере, понятно, что вы можете включить их локально, но машинка может быть в другом городе или стране. На помощь нам приходит в очередной раз Марк Руссинович и его набор утилит sysinternals. Из данного набора нам потребуется утилита PSTools, она позволит и удаленно запустить службу и при необходимости добавить правило в брандмауэр.

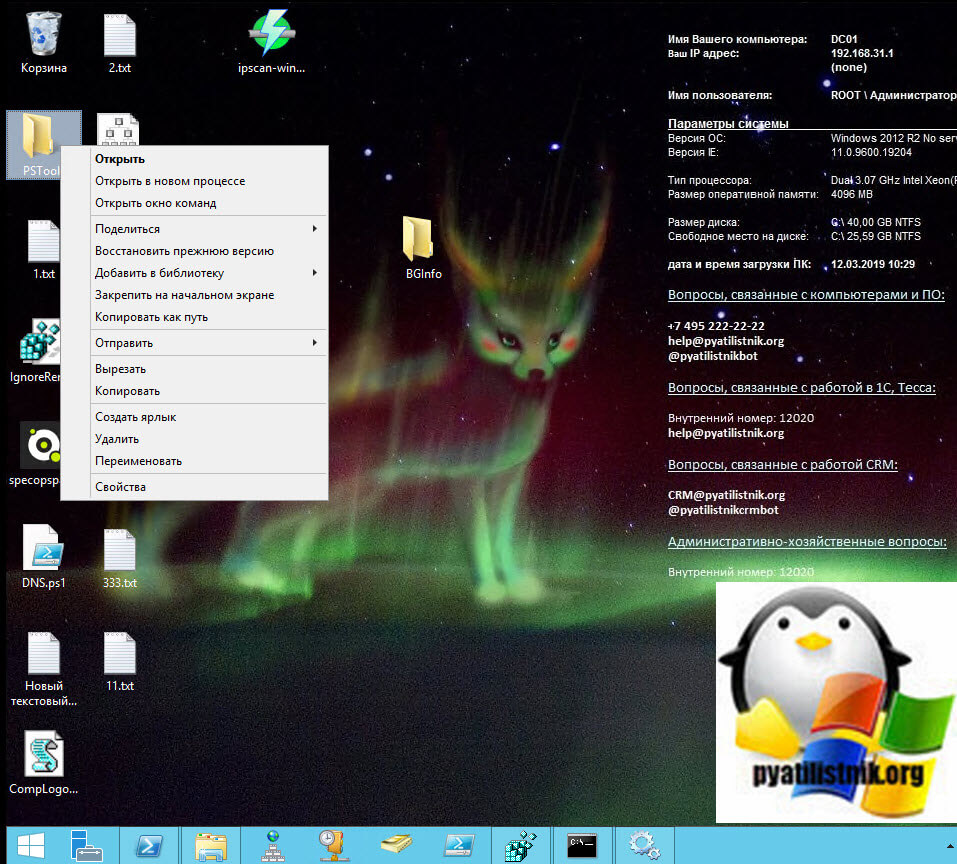

Загружаете данный архив с утилитами, распаковываете его в нужное вам место. Теперь зажав клавишу Shift щелкните правой кнопкой мыши по папке с утилитами и из контекстного меню выберите пункт «Открыть окно команд».

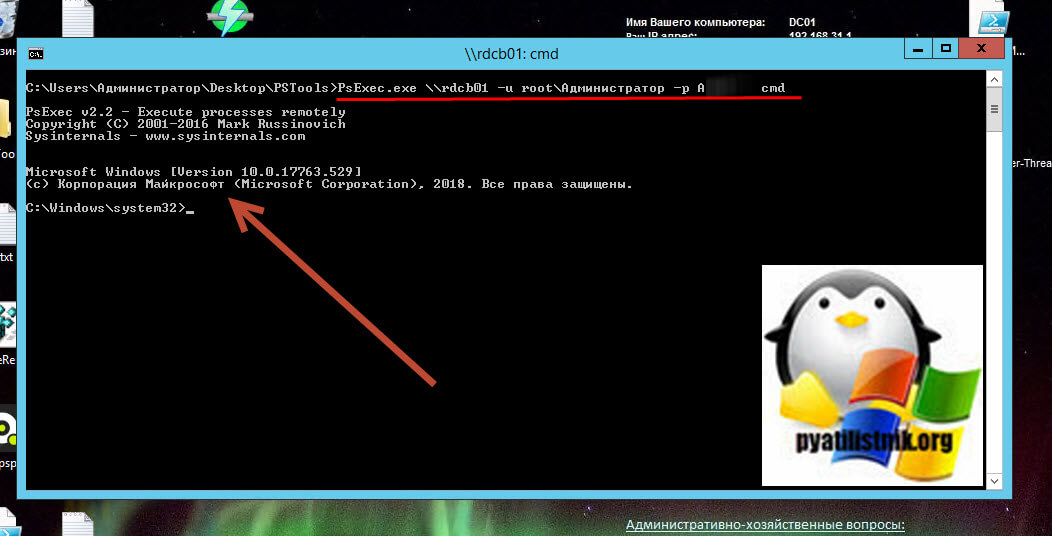

Введите вот такую команду:

Мой пример: PsExec.exe \\rdbc01 -u root\Администратор -p пароль cmd

Я наблюдаю успешное подключение к командной строке на удаленном компьютере RDCB01, там сейчас запущена служба PsExec.exe. Теперь на удаленной системе я могу делать все, что мне нужно.

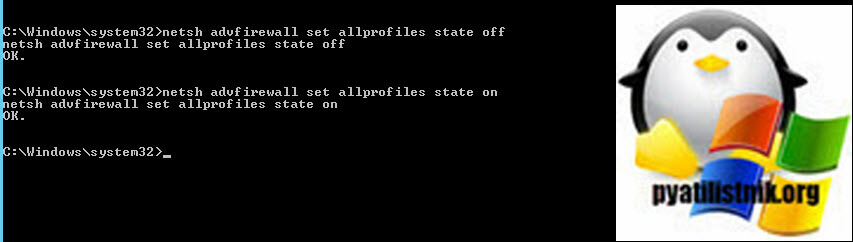

Вы можете на удаленном компьютере отключить брандмауэр на время, чтобы произвести настройки служб:

потом обратно включить netsh advfirewall set allprofiles state on (Обязательно включите после настроек)

Там будет вот так:

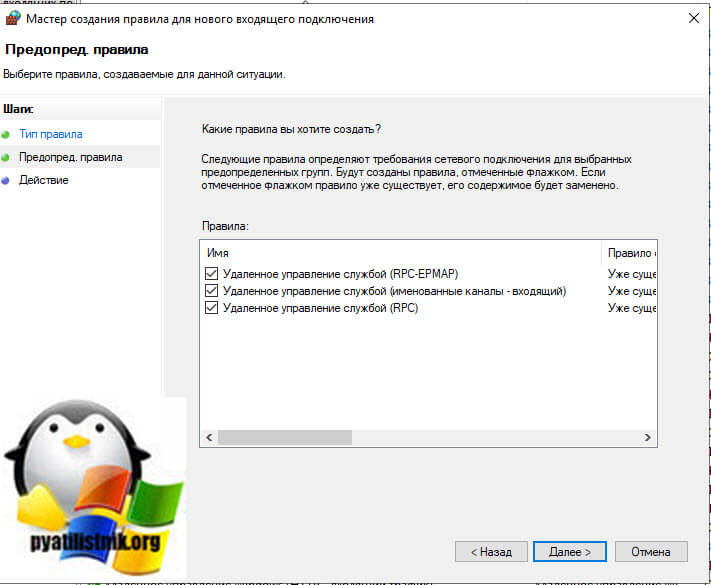

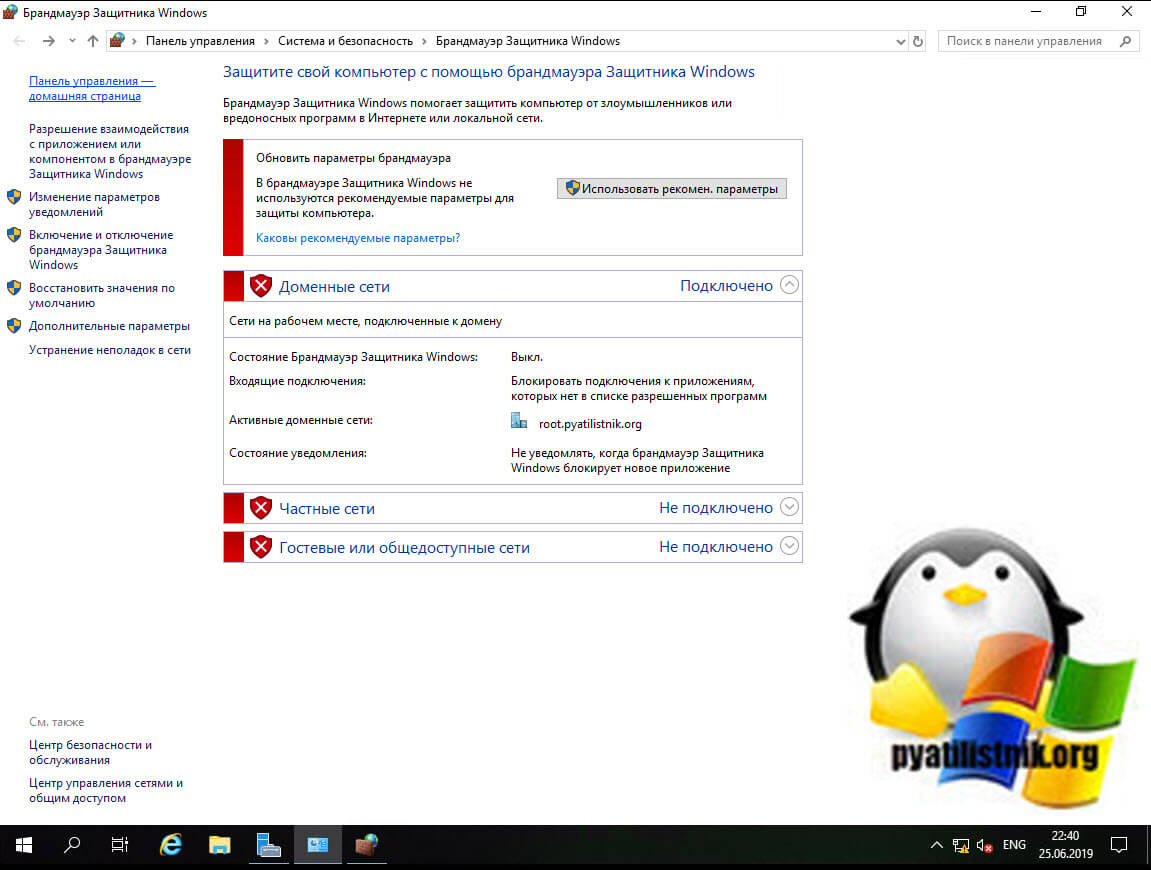

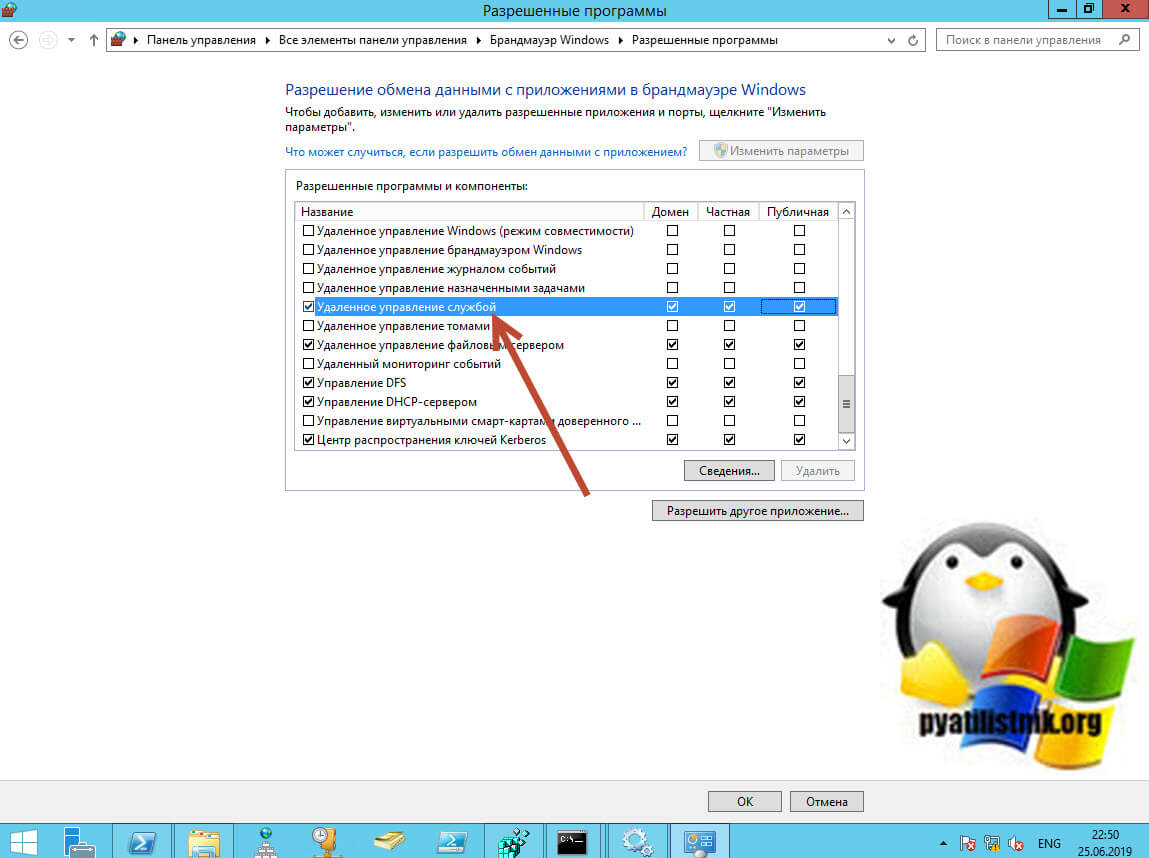

Далее я вам советую включить на брандмауэре в разделе «Разрешение взаимодействия с приложениями или компонентом в брандмауэре», набор правил «Удаленное управление службой», это даст возможность цепляться к оснастке «Службы» на другом компьютере

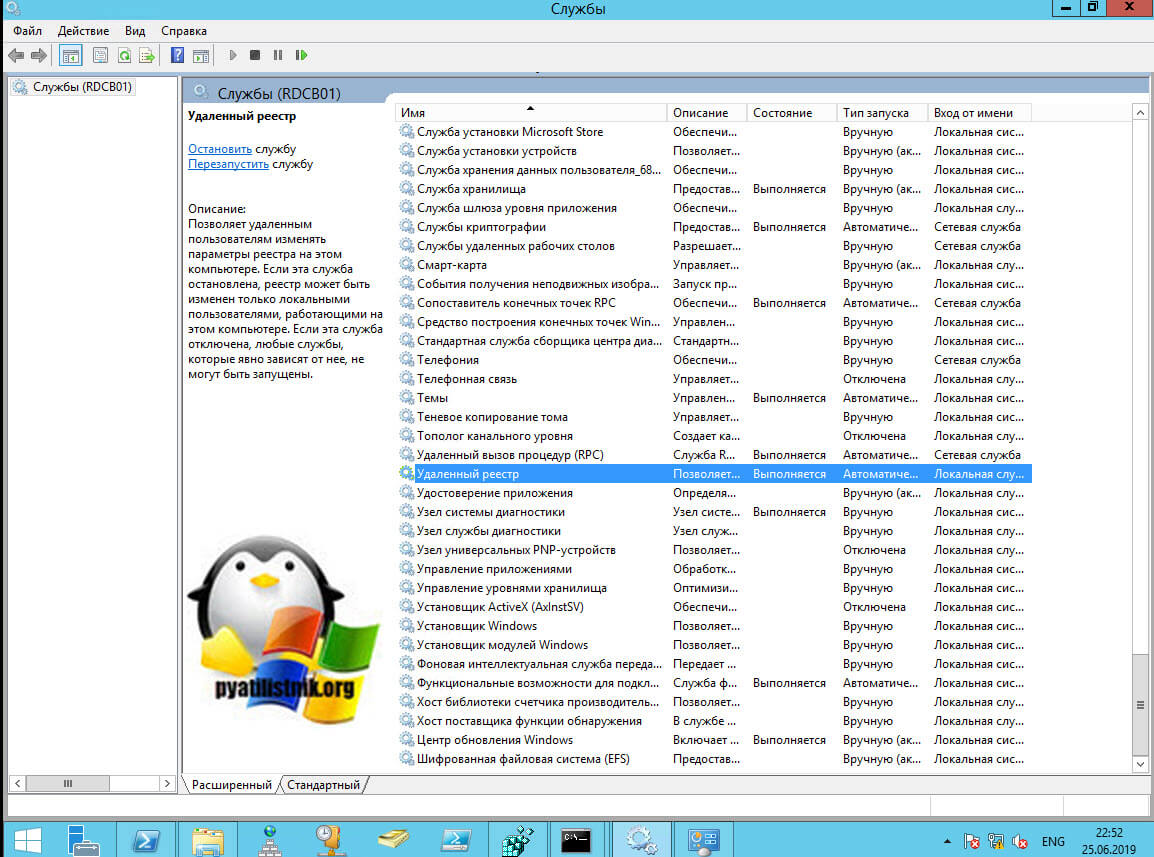

Далее подключаетесь в оснастке службы к нужному хосту и запускаем службу «Удаленный реестр»

Так же можно изначально прямо из командной строки включить нужную службу в PsExec.exe, я вам не показал, этого сразу, чтобы вы могли настроить для себя брандмауэр. Проверим статус службы:

Далее запустим службу sc start RemoteRegistry

Как видим служба RemoteRegistry успешно запущена, при чем удаленно.

Пробуем подключиться к удаленному, сетевому реестру, теперь у нас не возникает проблем и мы видим, что добавился новый раздел RDCB01.

Сетевой доступ: удаленно доступные пути реестра Network access: Remotely accessible registry paths

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для сетевого доступа: параметр политики безопасности путей реестра с удаленным доступом. Describes the best practices, location, values, policy management and security considerations for the Network access: Remotely accessible registry paths security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие пути реестра доступны, когда приложение или процесс ссылаются на ключ WinReg для определения разрешений доступа. This policy setting determines which registry paths are accessible when an application or process references the WinReg key to determine access permissions.

Реестр — это база данных для сведений о конфигурации устройств, большая часть которых является конфиденциальной. The registry is a database for device configuration information, much of which is sensitive. Злоумышленник может использовать реестр для упрощения несанкционированных действий. A malicious user can use the registry to facilitate unauthorized activities. Чтобы снизить риск этого, во всем реестре назначены подходящие списки управления доступом (ALS), которые помогут защитить его от доступа неавторизованного пользователя. To reduce the risk of this happening, suitable access control lists (ACLs) are assigned throughout the registry to help protect it from access by unauthorized users.

Чтобы разрешить удаленный доступ, необходимо также включить службу удаленного реестра. To allow remote access, you must also enable the Remote Registry service.

Возможные значения Possible values

- Пользовательский список путей User-defined list of paths

- Не определено Not Defined

Рекомендации Best practices

- Установите для этой политики значение null; то есть введите параметр политики, но не вводите пути в текстовом поле. Set this policy to a null value; that is, enable the policy setting but do not enter any paths in the text box. Для средств удаленного управления, таких как Microsoft Baseline Security Analyzer и Configuration Manager, требуется удаленный доступ к реестру. Remote management tools, such as the Microsoft Baseline Security Analyzer and Configuration Manager, require remote access to the registry. Удаление путей реестра по умолчанию из списка доступных путей может привести к сбойу этих и других средств управления. Removing the default registry paths from the list of accessible paths might cause these and other management tools to fail.

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | См. следующее сочетание ключей реестра See the following registry key combination |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | См. следующее сочетание ключей реестра See the following registry key combination |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | См. следующее сочетание ключей реестра See the following registry key combination |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | См. следующее сочетание ключей реестра See the following registry key combination |

Сочетание всех следующих параметров реестра применяется к предыдущим настройкам: The combination of all the following registry keys apply to the previous settings:

- System\CurrentControlSet\Control\ProductOptions System\CurrentControlSet\Control\ProductOptions

- System\CurrentControlSet\Control\Server Applications System\CurrentControlSet\Control\Server Applications

- Software\Microsoft\Windows NT\CurrentVersion Software\Microsoft\Windows NT\CurrentVersion

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Злоумышленник может использовать сведения в реестре для упрощения несанкционированных действий. An attacker could use information in the registry to facilitate unauthorized activities. Чтобы снизить риск такой атаки, во всем реестре назначены подходящие ALS для защиты от доступа неавторизованного пользователя. To reduce the risk of such an attack, suitable ACLs are assigned throughout the registry to help protect it from access by unauthorized users.

Противодействие Countermeasure

Настройте сетевой доступ: параметр путей реестра с удаленным доступом имеет значение NULL (введите параметр, но не вводите пути в текстовом поле). Configure the Network access: Remotely accessible registry paths setting to a null value (enable the setting, but do not enter any paths in the text box).

Возможное влияние Potential impact

Средства удаленного управления, такие как microsoft Baseline Security Analyzer (MBSA) и Configuration Manager, требуют удаленного доступа к реестру для надлежащего мониторинга и управления этими компьютерами. Remote management tools such as the Microsoft Baseline Security Analyzer (MBSA) and Configuration Manager require remote access to the registry to properly monitor and manage those computers. Если удалить пути реестра по умолчанию из списка доступных, такие средства удаленного управления могут не работать. If you remove the default registry paths from the list of accessible ones, such remote management tools could fail.

Примечание. Чтобы разрешить удаленный доступ, необходимо также включить службу удаленного реестра. Note: If you want to allow remote access, you must also enable the Remote Registry service.