- Включение шифрования устройства

- Установка и настройка шифрования BitLocker в Windows10

- Функция шифрования в Windows 10

- Нужен ли ключ TPM для BitLocker?

- Аппаратное или программное шифрование

- Что делать, если мой компьютер несовместим с BitLocker

- Где скачать, как настроить и как отключить службу BitLocker

- Особенности

- Шифрование диска Windows 10 если на плате установлен модуль TPM

- BitLocker Windows 10, как включить без TPM

- Офлайновые атаки

- Как отключить BitLocker Windows 10

- BitLocker Windows 7 как включить

- Шифровать весь диск или создать контейнер

- BitLocker to Go

- Способы снятия блокировки

- BitLocker Windows 10 как разблокировать

- Устройства с поддержкой автоматического шифрования

- Modern Standby

- Контекстное меню

- Зачем шифровать данные и параноить насчет паролей?

- Как проверить поддержку шифрования на своем устройстве

- Проблемы настройки компонентов шифровальщика

Включение шифрования устройства

Шифрование помогает защитить данные на устройстве, чтобы доступ к ним могли получать только те пользователи, которые имеют на это разрешение. Если шифрование устройства недоступно на вашем устройстве, возможно, вам удастся включить стандартное шифрование BitLocker. Обратите внимание, что BitLocker не поддерживается в выпуске Windows 10 Домашняя.

Включение шифрования устройства

Войдите в Windows под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в статье Создание учетной записи локального пользователя или администратора в Windows 10.

Нажмите кнопку Пуск и выберите Параметры > Обновление и безопасность > Шифрование устройства. Если пункт Шифрование устройства отсутствует, эта функция недоступна. Возможно, удастся использовать вместо этого стандартное шифрование BitLocker. Открыть параметр шифрования устройства.

Если шифрование устройства отключено, выберите Включить.

Включение стандартного шифрования BitLocker

Войдите в Windows на своем устройстве под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в статье Создание учетной записи локального пользователя или администратора в Windows 10.

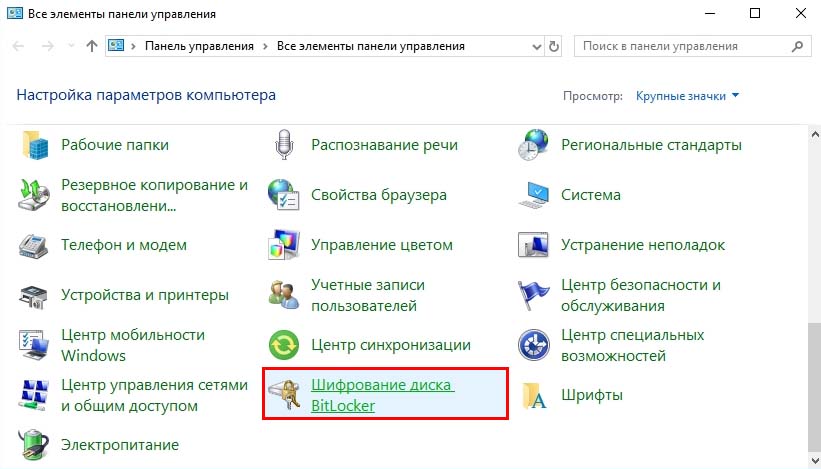

В поле поиска на панели задач введите Управление BitLocker, а затем выберите необходимый результат из списка. Также можно нажать кнопку Пуск и затем в разделе Система Windows выберите Панель управления. На панели управления выберите Система и безопасность, а затем в разделе Шифрование диска BitLocker выберите Управление BitLocker. Примечание. Вы сможете увидеть этот параметр, только если функция BitLocker доступна на вашем устройстве. Она не поддерживается в выпуске Windows 10 Домашняя.

Выберите Включить BitLocker и следуйте инструкциям.

Хотите узнать больше и выяснить, поддерживает ли ваше устройство шифрование устройства? См. статью Шифрование устройств в Windows 10.

Установка и настройка шифрования BitLocker в Windows10

Если на компьютере установлен Windows 10 Pro или Enterprise, то сможете использовать функцию BitLocker, которая шифрует данные на жестком диске. Узнаем подробнее, как ее настроить.

Функция шифрования в Windows 10

Одной из дополнительных функций, которые получаете с установкой версии Windows 10 Pro, в отличие от Home, является BitLocker. Она позволяет шифровать данные на жестком диске так, чтобы никто не смог получить к ним доступ без ввода пароля.

Если кто-то извлечет диск из вашего компьютера и попытается получить доступ к нему на другом, содержимое будет нечитаемым. Это полезный инструмент, чтобы уберечь личные данные от сторонних глаз, но есть недостатки и требования, которые должны знать перед активацией функции:

- BitLocker снижает производительность, особенно при использовании программного шифрования.

- Если забудете пароль, то не сможете получить доступ к своим файлам.

- Для лучшей защиты используется ключ запуска TPM.

- Следует также знать, что существует альтернатива BitLocker: SSD с полным шифрованием диска. Содержимое шифруется автоматически.

Как правило, шифрование не активировано по умолчанию, поэтому может потребоваться скачать программное обеспечение производителя (например, Samsung Magician). При установке программа может запросить форматирование диска, тогда нужно сохранить на другой носитель данные, а если этот системный раздел С, то и переустановить Windows.

Нужен ли ключ TPM для BitLocker?

Ключ не обязателен, BitLocker будет использовать программный метод, который не так безопасен.

Программный режим снижает производительность чтения и записи. При аппаратном шифровании нужно подключать USB устройство с ключом и вводить пароль при каждой загрузке компьютера. При использовании ключа нужно, чтобы BIOS поддерживал загрузку с USB устройств.

Чтобы проверить соответствует ли ваш компьютер требованиям BitLocker в Windows 10 версии 1803 и выше – откройте Центр безопасности Защитника Windows, выберите вкладку Безопасность устройства.

Чтоб включить защиту откройте Панель управления и перейдите в раздел Шифрование диска BitLocker.

Выберите диск из списка, на котором хранится личная информация и кликните на ссылку «Включить BitLocker».

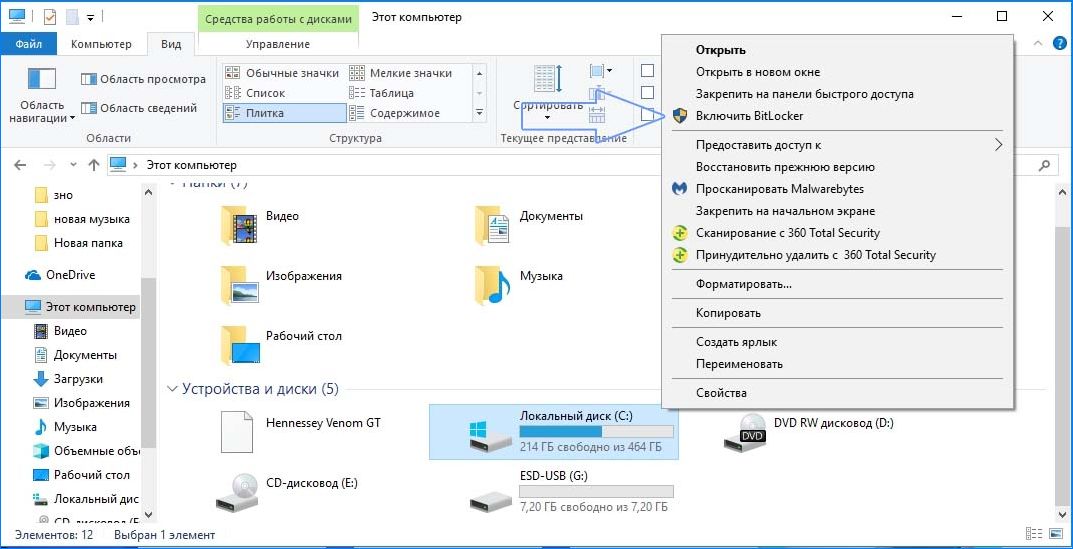

Еще способ включить шифрование – открыть Проводник, перейти на вкладку «Этот компьютер» и кликнуть правой кнопкой мыши на любом жестком диске.

После следуйте инструкциям на экране, чтобы настроить дисковую защиту.

Если диск уже достаточно заполнен, процесс займет много времени

После активации защиты появится значок замка на диске в Проводнике.

Аппаратное или программное шифрование

Функция поддерживает оба метода. Если включить аппаратное шифрование TPM, то можно зашифровать весь диск.

Когда решили зашифровать том (то есть один или несколько разделов), воспользуйтесь программным шифрованием. Можно использовать программный метод, если компьютер не соответствует требованиям BitLocker.

Что делать, если мой компьютер несовместим с BitLocker

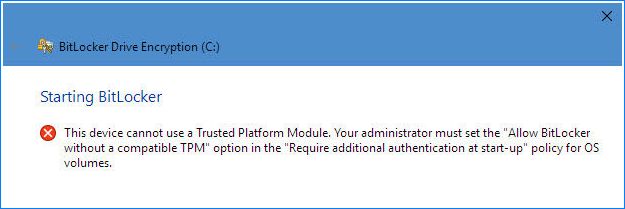

Если вместо запуска мастера установки на экране видите уведомление, подобное приведенному ниже, то его можно обойти.

Уведомление не обязательно означает, что оборудование несовместимо. Может быть не включены соответствующие параметры в BIOS. Откройте Bios / UEFI найдите параметр TPM, и убедитесь, что включен.

Если компьютер собран на материнской плате AMD, то параметр находится в разделе PSP. Это Платформа Безопасности Процессора, интегрированная в сам процессорный чип, например, Ryzen, который имеет модуль безопасности вместо TPM.

Обратите внимание, в январе 2018 было обнаружено, что AMD PSP имеет брешь в безопасности, поэтому обновления микрокода (доставляются через обновления безопасности Windows) отключены. В этом случае не сможете использовать аппаратный режим.

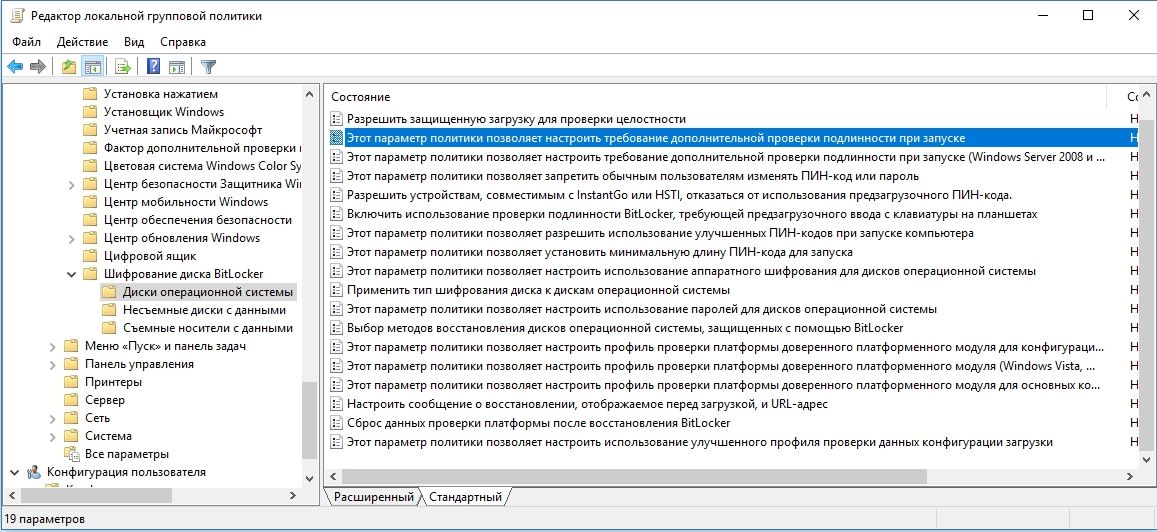

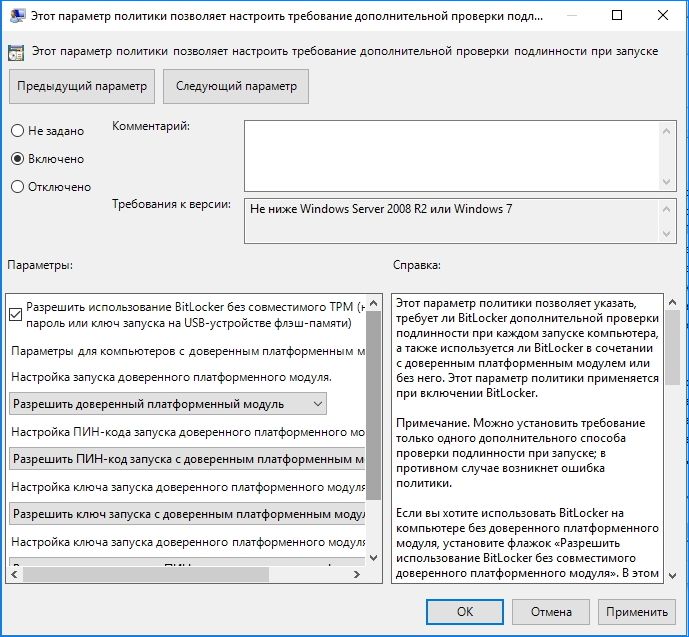

При активации программного режима, при котором снижается производительность чтения / записи, воспользуйтесь редактором локальных групповых политик.

Нажмите сочетание клавиш Windows+R, введите команду gpedit.msc.

В левой панели перейдите по пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

В правой части окна кликните дважды на пункте «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». В открывшемся окне установите значение «Включить» и отметьте «Разрешить использование BitLocker без совместимого TPM».

Где скачать, как настроить и как отключить службу BitLocker

Никого совсем не удивляет тот факт, что на персональном компьютере может храниться сугубо личная информация или же корпоративные данные, представляющие повышенную ценность. Нежелательно, если такие сведения попадут в руки сторонних лиц, которые могут ими воспользоваться, провоцируя серьёзные проблемы у бывшего владельца ПК.

В зависимости от обстоятельств Bitlocker можно активировать и деактивировать.

Именно по этой причине многие пользователи выражают желание предпринять какие-то действия, ориентированные на ограниченный доступ ко всем файлам, сохраняющимся на компьютере. Такая процедура, действительно, существует. Проделав определённые манипуляции, никто из посторонних, не зная пароль или ключ к его восстановлению, не сможет получить доступ к документам.

Защитить важную информацию от ознакомления сторонними лицами удаётся, если провести шифрование диска Bitlocker. Такие действия помогают обеспечить полную конфиденциальность документам не только на конкретном ПК, но и в том случае, когда кем-то жёсткий диск извлечён и вставлен в другой персональный компьютер.

Особенности

Можно зашифровать любой HDD (кроме сетевого), информацию с SD-карты, флешки. Ключ восстановления шифра сохраняется на ПК, сменном носителе или чипе TPM. Процесс шифрования занимает продолжительное время. Зависит от мощности ПК и объема информации на HDD. При шифровании система сможет работать с меньшей производительностью. В современных ОС эта технологи поддерживается. Поэтому BitLocker скачать для Windows 7 и более поздних версий не понадобятся. Она доступна совершенно бесплатно.

Шифрование диска Windows 10 если на плате установлен модуль TPM

- Открываем «Мой компьютер», выбираем HDD, который будем шифровать. Далее, как на скриншоте;

Если появится сообщение про ошибку, где говорится о разрешении запуска службы без TPM, значит на плате его нет. Рассмотрим, что предпринять.

BitLocker Windows 10, как включить без TPM

Для шифрования диска BitLocker выполните последовательность таких действий:

- Нажмите «Win+R», далее пропишите «gpedit.msc»;

Переходим как на скриншоте;

Далее, как на скриншоте;

Подождите пока закончится проверка;

При утере пароля доступ к информации будет закрыт, поэтому создайте резервную копию;

Запустится процесс подготовки. Не выключайте ПК, иначе загрузочный раздел может повредиться и Windows не загрузится;

Пропишите пароль, который будете использовать для разблокировки. Рекомендую сделать его не таким как при входе в систему;

Выберите «Новый режим»;

Отметьте чекбокс напротив пункта «Запустить проверку»;

В системном трее появится значок BitLocker и уведомление, что нужно перезагрузить ПК;

Далее появится окно для ввода пароля. Пропишите тот, что указывали при шифровании;

Шифрование запустится после загрузки системы. Нажмите значок в системном трее чтобы посмотреть сколько процентов работы выполнено;

Офлайновые атаки

Технология BitLocker стала ответом Microsoft на возрастающее число офлайновых атак, которые в отношении компьютеров с Windows выполнялись особенно просто. Любой человек с загрузочной флешкой может почувствовать себя хакером. Он просто выключит ближайший компьютер, а потом загрузит его снова — уже со своей ОС и портативным набором утилит для поиска паролей, конфиденциальных данных и препарирования системы.

В конце рабочего дня с крестовой отверткой и вовсе можно устроить маленький крестовый поход — открыть компы ушедших сотрудников и вытащить из них накопители. Тем же вечером в спокойной домашней обстановке содержимое извлеченных дисков можно анализировать (и даже модифицировать) тысячью и одним способом. На следующий день достаточно прийти пораньше и вернуть все на свои места.

Впрочем, необязательно вскрывать чужие компьютеры прямо на рабочем месте. Много конфиденциальных данных утекает после утилизации старых компов и замены накопителей. На практике безопасное стирание и низкоуровневое форматирование списанных дисков делают единицы. Что же может помешать юным хакерам и сборщикам цифровой падали?

Как пел Булат Окуджава: «Весь мир устроен из ограничений, чтобы от счастья не сойти с ума». Основные ограничения в Windows задаются на уровне прав доступа к объектам NTFS, которые никак не защищают от офлайновых атак. Windows просто сверяет разрешения на чтение и запись, прежде чем обрабатывает любые команды, которые обращаются к файлам или каталогам. Этот метод достаточно эффективен до тех пор, пока все пользователи работают в настроенной админом системе с ограниченными учетными записями. Однако стоит повысить права или загрузиться в другой операционке, как от такой защиты не останется и следа. Пользователь сам себя сделает админом и переназначит права доступа либо просто проигнорирует их, поставив другой драйвер файловой системы.

Есть много взаимодополняющих методов противодействия офлайновым атакам, включая физическую защиту и видеонаблюдение, но наиболее эффективные из них требуют использования стойкой криптографии. Цифровые подписи загрузчиков препятствуют запуску постороннего кода, а единственный способ по-настоящему защитить сами данные на жестком диске — это шифровать их. Почему же полнодисковое шифрование так долго отсутствовало в Windows?

Как отключить BitLocker Windows 10

- Кликните на значок в системном трее;

- Нажмите ссылку «Управление»;

BitLocker Windows 7 как включить

Многие пользователи спросят: как BitLocker скачать для Windows 7? Оказывается, ничего загружать не нужно. Так же как и для Windows десятой серии. Служба активируется в системе. Действия, аналогичные описанным выше.

Шифровать весь диск или создать контейнер

Многие руководства говорят о создании контейнера BitLocker, который работает так же, как и зашифрованный контейнер TrueCrypt или Veracrypt. Однако, это немного неправильно, но вы можете добиться аналогичного эффекта. BitLocker работает путем шифрования всех дисков. Это может быть ваш системный диск, другой физический диск или виртуальный жесткий диск (VHD), который существует как файл и смонтирован в Windows.

Разница, по большому счету, семантическая. В других продуктах шифрования вы обычно создаете зашифрованный контейнер, а затем монтируете его как диск в Windows, когда вам нужно его использовать. С BitLocker вы создаете виртуальный жесткий диск, а затем шифруете его.

В этой статье мы сосредоточимся на включении BitLocker для существующего физического диска.

BitLocker to Go

Технология используется для шифрования информации на съемных носителях: SD- картах, внешних HDD, USB-устройств. Защищает информацию от кражи носителя. Устройство определяется системой автоматически. Для расшифровывания человеку остается прописать учетные данные для разблокировки. Технология снимает защиту если пользовать знает логин, пароль или ключ восстановления. Применяется для защиты всех файлов, находящихся на носителе. BitLocker скачать можно с официального сайта Microsoft. Для шифрования используйте действия, описанные выше. В локальных групповых политиках, отметьте опции как на скриншоте.

Способы снятия блокировки

После того, как успешно прошли все шаги предыдущей инструкции, нужно будет выбрать метод, с помощью которого можно разблокировать диск. Самый распространенный вариант – это установка пароля. Но можно создать специальный внешний носитель, на котором будут храниться ключи для раскодирования. При наличии на материнской плате чипа TPM, выбор опций существенно расширится. Например, реально будет указать автоматическое дешифрование во время запуска ПК, или установить PIN на раскодирование и дополнительный код на диски.

Выбирайте тот метод из всех доступных, который нравится больше всего.

BitLocker Windows 10 как разблокировать

Чтобы разблокировать данные, используется пароль или ключ восстановления. При шифровании, пароль создается обязательно. Находим ключ восстановления, далее выполните последовательность таких действий:

- Нажмите на носителе правой кнопкой мышки, далее «Разблокировать»;

- Справа вверху откроется окно, куда пропишите пароль. Кликните по ссылке «Дополнительные параметры»;

Кликните по ссылке «Ввести ключ»;

Пропишите 48-значный ключ, далее «Разблокировать».

Если BitLocker заблокировал диск, а ключ утерян, откатите систему к созданной ранее точке восстановления. Если ее нет, откатите систему до начального состояния. Для этого перейдите: «Параметры» (Win+I)-«Обновление»-«Восстановление»-«Начать».

Устройства с поддержкой автоматического шифрования

Я мог бы сразу дать ссылку на требования, но так неинтересно

В официальном сравнении изданий Windows 10 есть упоминание InstantGo/AOAC/HSTI с отсылкой в статью KB4028713, которая этих терминов не разъясняет. Давайте разбираться!

Modern Standby

Режим Modern Standby (он же InstantGo, он же Connected Standby, он же AOAC, он же режим ожидания с подключением, он же Элла Кацнельбоген

В Windows 8.x такие устройства вместо стандартного сна уходили в режим пониженного энергопотребления, при этом оставаясь подключенными к сети (отсюда, например, и AOAC — Always On, Always Connected). В Windows 10 режим эволюционировал — так, сетевым картам теперь необязательно поддерживать подключение.

В классификации режимов электропитания Modern Standby называется S0 Low Power Idle

. Посмотреть все поддерживаемые режимы своего ПК вы можете командой:

powercfg -availablesleepstates

На картинке вывод команды на Surface Go. Заодно обратите внимание на полное русское название режима.

В документации для ИТ-специалистов говорится, что в Windows 10 существенно расширился спектр устройств с поддержкой шифрования. Занятно, что тут оно называется шифрование устройства BitLocker

With Windows 10, Microsoft offers BitLocker Device Encryption support on a much broader range of devices, including those that are Modern Standby, and devices that run Windows 10 Home edition.

Формулировка подразумевает, что поддерживаются не только устройства с Modern Standby, но подробностей не раскрывает. На самом деле это ограничение никуда не делось, просто аппаратные требования к поддержке режима изменились. Сетевые карты я упомянул выше, а из прочего интересно включение в спецификацию HDD, в т.ч. в конфигурациях SSD + HDD или SSHD.

Hardware Security Testability Specification, HSTI – это набор тестов, проверяющих конфигурацию устройства на соответствие требованиям безопасности Microsoft. Устройства должны создаваться так, чтобы Windows могла опросить их и определить состояние безопасности аппаратной и программной платформы.

В свою очередь, документация для ОЕМ-изготовителей объясняет, каким образом эти тесты связаны с шифрованием устройства.

Компьютер должен соответствовать требованиям Modern Standby. А начиная с Windows 10 1703 изготовители могут проверить это по результатам теста HSTI.

Помимо Modern Standby требуются чип TPM 1.2 или 2.0, а также включенные UEFI Secure Boot, Platform Secure Boot (Boot Integrity) и Direct Memory Access.

Контекстное меню

Это только одна сторона медали, связанная со службой BitLocker. Что такое BitLocker, наверное, уже понятно. Но оборотная сторона состоит еще и в том, чтобы изолировать дополнительные меню от присутствия в них ссылок на эту службу.

Для этого посмотрим еще раз на BitLocker. Как убрать из контекстного меню все ссылки на службу? Элементарно! В «Проводнике» при выделении нужного файла или папки используем раздел сервиса и редактирование соответствующего контекстного меню, переходим к настройкам, затем используем настройки команд и упорядочиваем их.

Далее указываем значение «Панели управления», находим в списке соответствующие элементы панелей и команд, выбираем необходимую команду и просто удаляем ее.

После этого в редакторе реестра входим в ветку HKCR, где находим раздел ROOTDirectoryShell, разворачиваем его и удаляем нужный элемент нажатием клавиши Del или командой удаления из меню правого клика. Собственно, вот и последнее, что касается компонента BitLocker. Как отключить его, думается, уже понятно. Но не стоит обольщаться. Все равно эта служба будет работать в фоновом режиме (так, на всякий случай), хотите вы этого или нет.

Зачем шифровать данные и параноить насчет паролей?

Вот случаи из жизни ближайшего окружения за последние несколько лет:

- С украденного ноутбука попросили взаймы у друзей в соцсетях и мессенджерах более 1 000 долларов суммарно;

- Слили клиентскую базу, которая нарабатывалась годами, на форум любителей рассылок;

- С вебмани кипера сняли стоимость новой иномарки;

- Увели домены с хорошей историей и посещаемостью.

Возможны и более неприятные варианты – если технику «увели» целенаправленно. Основами безопасности при работе с данными пренебрегают повсеместно. Это и сохраненные в сервисах и на сайтах пароли, и пароли на рабочем столе в файлике «пароли.txt».

Большинство сервисов привязаны к почте, почту многие получают или через почтовые клиенты (Outlook, Thunderbird и подобные), или читают в браузере, само собой, сохранив пароль. Часто еще и основная почта заведена лет 15 назад, без привязки мобильного. В таком случае потерять можно все доступы к сервисам, к которым не привязан номер телефона.

Если вы в спешке начали переписывать пароли на бумажку и гуглить «как удалить пароль из браузера навсегда» – остановитесь. Далее в статье будет несколько простых вариантов шифрования для бытового и коммерческого использования для мелкого бизнеса.

Как проверить поддержку шифрования на своем устройстве

—

Обновление и безопасность

в самом низу

раздел

Шифрование устройства

. Если его нет, технология не поддерживается. Соответственно, в этом случае параметры умалчивают о причине, а статьи базы знаний не объясняют, как ее определить.

Покровы срывает встроенное приложение «Сведения о системе». Запустите msinfo32

от имени администратора

и прокрутите вниз до строки

Поддержка шифрования устройства

(Device Encryption Support).

Там может быть длинный список, но наверняка вы найдете в нем отсутствие TPM и/или провал теста HSTI вкупе с несоответствием требованиям Modern Standby. На моем уже не новом ноутбуке Thinkpad с TPM сообщение такое:

Reasons for failed automatic device encryption: PCR7 binding is not supported, Hardware Security Test Interface failed and device is not Modern Standby, Un-allowed DMA capable bus/device(s) detected.

Проблемы настройки компонентов шифровальщика

Что касается настройки, тут без головной боли не обойтись. Во-первых, система предлагает резервировать не менее 1,5 Гб под свои нужды. Во-вторых, нужно настраивать разрешения файловой системы NTFS, уменьшать размер тома и т. д. Чтобы не заниматься такими вещами, лучше сразу отключить данный компонент, ведь большинству пользователей он просто не нужен. Даже все те, у кого эта служба задейстована в настройках по умолчанию, тоже не всегда знают, что с ней делать, нужна ли она вообще. А зря. Защитить данные на локальном компьютере с ее помощью можно даже при условии отсутствия антивирусного ПО.