- Как разрешить (запретить) обычному пользователю перезагрузку (выключение) Windows?

- Разрешить (запретить) пользователю перезагрузку Windows с помощью политики

- Право на удаленное выключение/перезагрузку Windows

- Скрыть от пользователя Windows кнопки выключения и перезагрузки

- Как узнать, кто перезагрузил (выключил) Windows сервер?

- Как подключиться к удаленному рабочему столу в Windows 10 через RDP

- Какие версии Windows 10 поддерживают RDP

- Настройка RDP в Windows 10 в локальной сети

- Подключение к удаленному рабочему столу Windows 10

- Подключение к удаленному рабочему столу Windows 10 через Интернет

- Настройка сети и проброс порта на роутере для подключения по RDP

- Безопасность при использовании технологии RDP

- RDP в Windows 10 Home / RDP Wrap

- Многопользовательский режим RDP

- Что делать, если подключение по RDP не работает

- Заключение

Как разрешить (запретить) обычному пользователю перезагрузку (выключение) Windows?

В этой статье мы рассмотрим несколько способов, позволяющих управлять правами пользователей на перезагрузку и выключение компьютеров и серверов Windows. По умолчанию пользователи могут перезагружать и выключать только десктопные версии Windows, и не могут перезагрузить сервер (кнопки выключения и перезагрузки не доступны). Возможно ли разрешить пользователю без прав локального администратора перезагружать Windows Server? Возможна и обратная задача – запретить пользователям перезагружать компьютер с Windows 10, который используется в качестве некого информационного киоска, диспетчерского пульта и т.д.

Разрешить (запретить) пользователю перезагрузку Windows с помощью политики

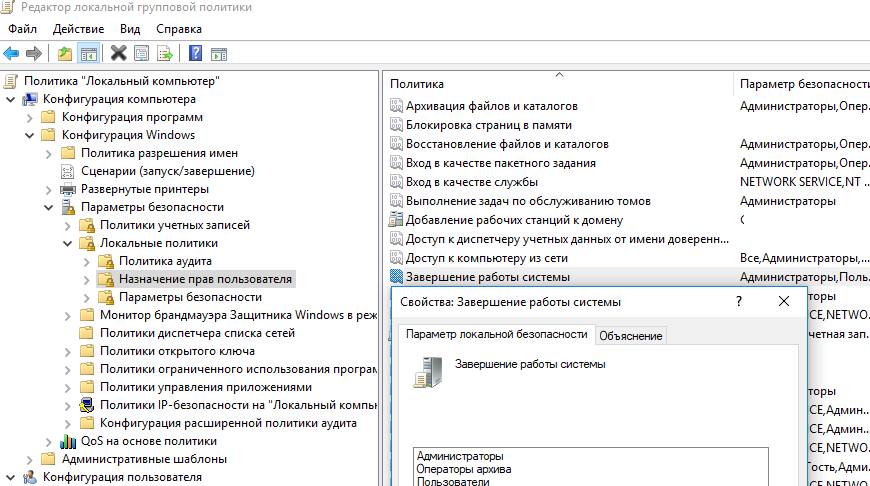

Права на перезагрузку или выключение Windows можно настроить с помощью политики “Завершение работы системы” (Shut down the system) в секции GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Назначение прав пользователя (Computer Configuration -> Policies -> Windows Settings -> Security Settings -> User Rights Assignment).

Обратите, что по-умолчанию права на выключение/перезагрузку Windows различаются в десктопных версиях Windows 10 и в редакциях Windows Server.

Откройте редактор локальной политики gpedit.msc и перейдите в указанную выше секцию. Как вы видите, в Windows 10 права на перезагрузку (выключение) компьютера есть у членов локальных групп: Администраторы, Пользователи и Операторы архива.

В то время как в Windows Server 2012 R2 выключить или перезагрузить сервер могут только Администраторы или Backup Operators. Это правильно и логично, т.к. у пользователей в подавляющем большинстве случаев не должно быть прав на выключение сервера (даже случайное). Представьте себе RDS сервер, который периодически выключается из-за того, что пользователи случайно нажимают на кнопку выключения в стартовом меню…

Но из всякого правила бывают исключения. Соответственно, если вы хотите разрешить определенному пользователю (без права администратора) перезагружать ваш Windows Server, достаточно добавить его учетную запись в эту политику.

Или наоборот, вы хотите запретить пользователям десктопной редакции Windows 10 перезагружать компьютер, который выполняет некую серверную функцию. В этом случае вам достаточно удалить группу Users из локальной политики “Завершение работы системы”.

Аналогичным образом вы можете запретить (или разрешить) выключение или перезагрузку компьютеров для всех компьютеров в определённом OU домена Active Directory с помощью доменной политики. С помощью редактора доменных GPO (gpmc.msc) создайте новую политику Prevent_Shutdown, настройте параметр политики “Shut down the system” в соответствии с вашими требованиями и назначьте политику на OU с компьютерами или серверами.

Право на удаленное выключение/перезагрузку Windows

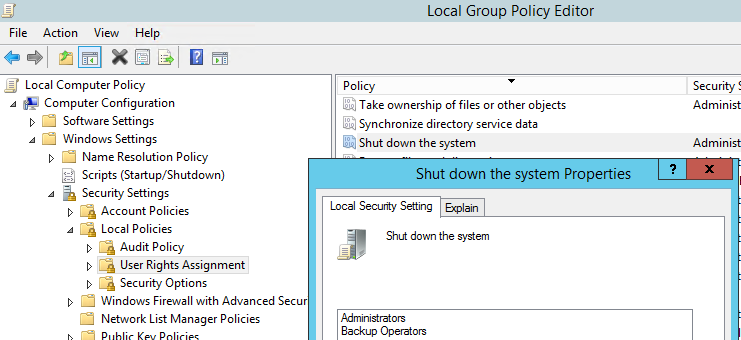

Вы также можете разрешить определенным пользователям перезагружать ваш Windows Server удаленно с помощью команды shutdown, не предоставляя пользователю права локального администратора и право на RDP вход на сервер.

Для этого необходимо добавить учетную запись нужного пользователя в политику “Принудительное удаленное завершение работы” (Force shutdown from a remote system) в той же самой секции GPO Назначение прав пользователя (User Rights Assignment).

По умолчанию выключить сервер удаленном могут только администарторы. Добавьте в политику нужную учетную запись пользователя.

В результате пользователю будет назначена привилегия SeRemoteShutdown и он сможет перезагрузить данный сервер удаленно с помощью команды:

shutdown -m \\msk-repo01 -r -f -t 0

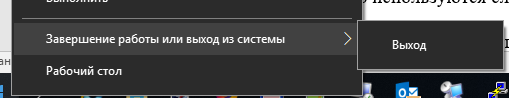

Скрыть от пользователя Windows кнопки выключения и перезагрузки

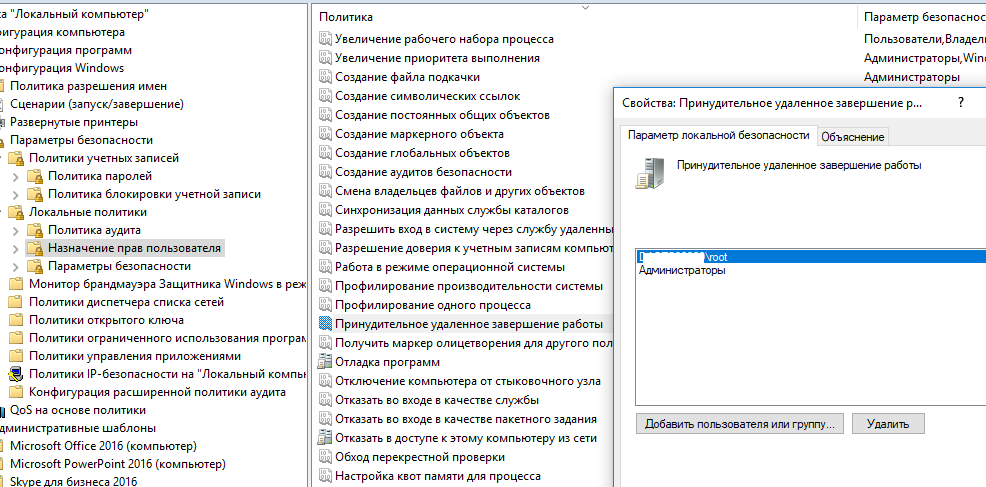

Кроме того, есть специальная политика, позволяющей убрать у пользователя команды выключения, перезагрузки и гибернации компьютера со стартового экрана и меню Start. Политика называется «Удалить команды Завершение работы, Перезагрузка, Сон, Гибернация и запретить доступ к ним” (Remove and Prevent Access to the Shut Down, Restart, Sleep, and Hibernates commands) и находится в разделе GPO пользователя и компьютера: Конфигурация компьютера (пользователя) -> Административные шаблоны -> Меню “Пуск” и панель задач (Computer Configuration -> Administrative Templates -> Start Menu and Taskbar).

После включения этой политики пользователь сможет завершить работу с Windows, только выполнив логофф. Кнопки выключения, сна и перезагрузки компьютера станут недоступными.

Как узнать, кто перезагрузил (выключил) Windows сервер?

После того, как вы представили определенному пользователю права на перезагрузку серверов вы, вероятно, захотите узнать кто перезагружал определенный сервер: пользователь или один из администраторов.

Для этого нужно использовать журнал событий Event Viewer (eventvwr.msс). Перейдите в раздел Windows Logs -> System и отфильтруйте журнал по событию с Event ID 1074.

Как вы видите, в журнале событий остались события перезагрузки сервера в хронологическом порядке. В описании события указано время перезагрузки, причина и учетная запись, которая выполнила рестарт.

Log Name:System

Source: User32

EventID: 1074

The process C:\Windows\system32\winlogon.exe (MSK-RDS1) has initiated the restart of computer MSK-RDS1 on behalf of user CORP\AAIvanov for the following reason: No title for this reason could be found.

Reason Code: 0x500ff

Shutdown Type: restart

Comment:

Аналогичным образом можно получить информацию о последних событиях перезагрузки Windows. Для этого нужно искать по событию с кодом 1076.

Как подключиться к удаленному рабочему столу в Windows 10 через RDP

Необходимость подключиться к удаленному рабочему или домашнему компьютеру в реалиях современной жизни стало намного более актуальной, чем десяток лет назад. Предназначенных для целей инструментов существует достаточно много, однако удаленные сотрудники малых компаний чаще всего прибегают к встроенному в Windows 10 клиенту RDP, тогда как компьютерные мастера предпочитают использовать сторонние программы вроде TeamViewer, RAdmin или AnyDesk. Пользуются они и RDP, но лишь для периодического доступа к офисным ПК в локальных сетях.

Какие версии Windows 10 поддерживают RDP

Следует помнить, что не все редакции WIndows 10 поддерживают использование этого протокола подключения. Протокол доступен в редакциях Pro и Enterprise, исключения составляют редакции Домашняя и Single Language.

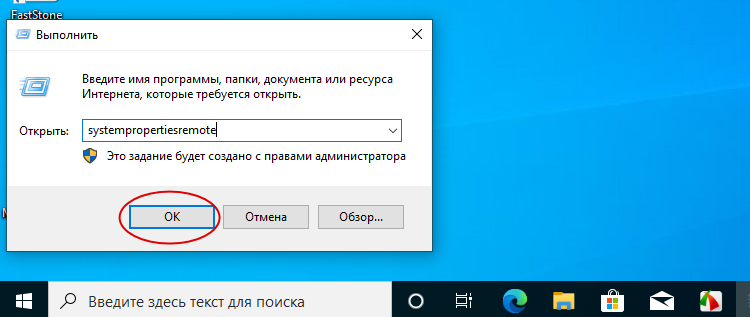

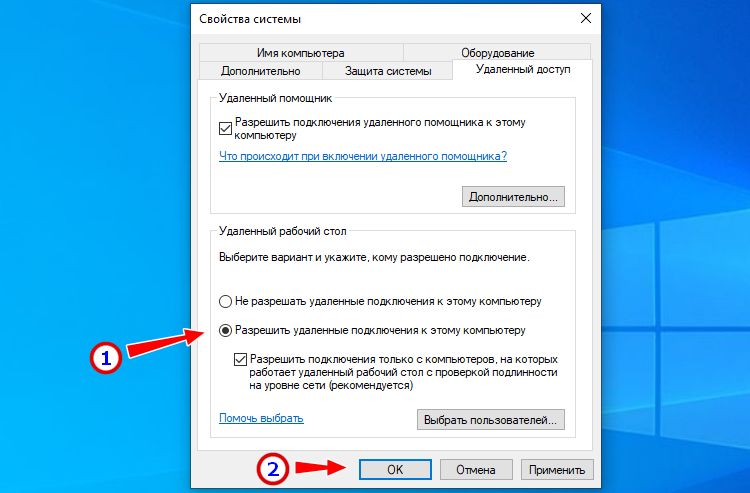

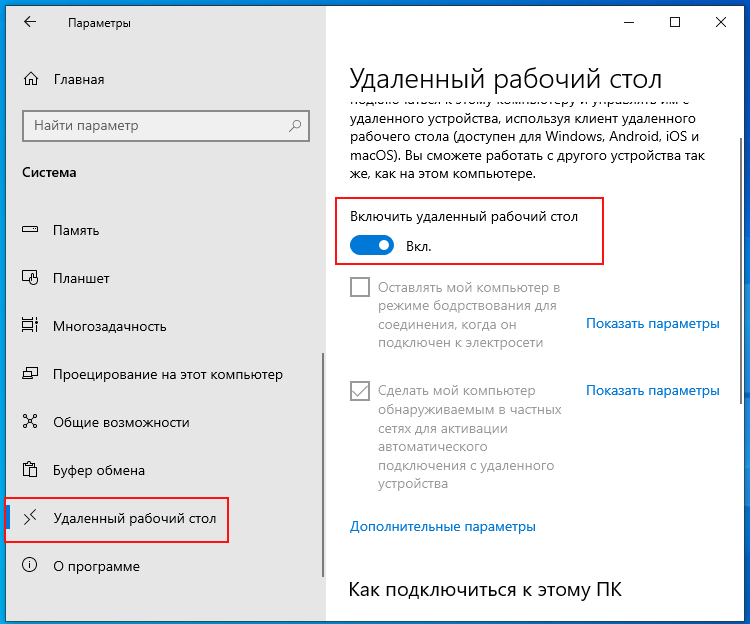

Настройка RDP в Windows 10 в локальной сети

Ну что же, приступим к настройке удаленного рабочего стола в Windows 10. Сначала рассмотрим возможность удаленного управления в локальной сети, а затем усложним задачу, внеся коррективы в уже имеющиеся настройки для подключения к удаленному хосту из внешней сети. Первым делом включите удаленный рабочий стол, так как в Windows 10 он по умолчанию неактивен. Сделать это можно либо свойствах системы, либо в «Параметрах». Оба способа представлены ниже на скриншотах.

- Нажмите Win + R , выполните команду systempropertiesremote и в открывшемся окне поставьте переключатель в соответствующее положение.

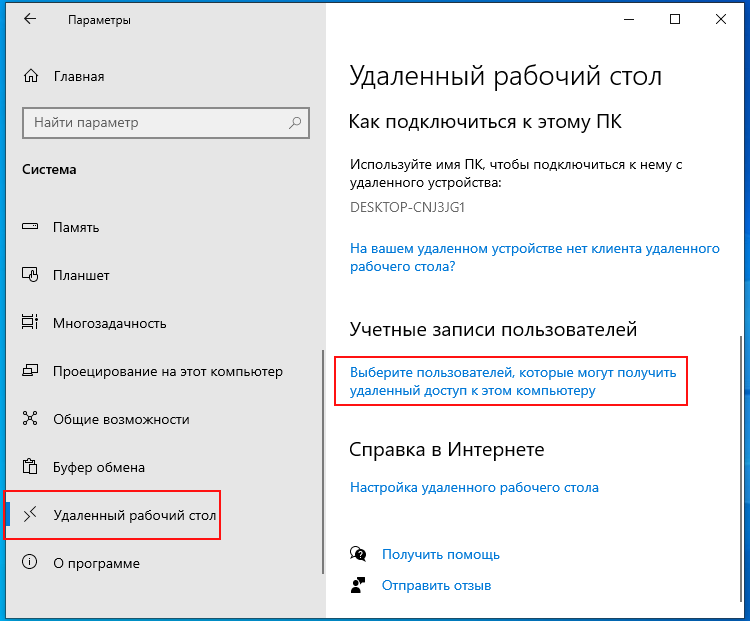

Зайдите в «Параметры» в раздел Система → Удаленный рабочий стол и включите опцию.

На этом этапе вы дополнительно можете создать список пользователей, которые получат право управления компьютером. Для этого выполняем следующие действия:

- Прокрутив содержимое вкладки «Удаленный рабочий стол» в приложении Параметры, найдите и нажмите ссылку «Выбрать пользователей…»;

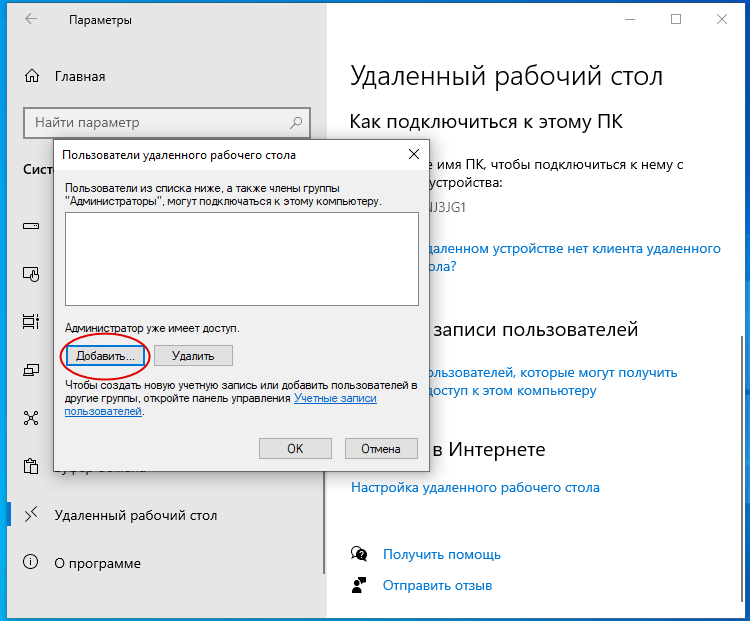

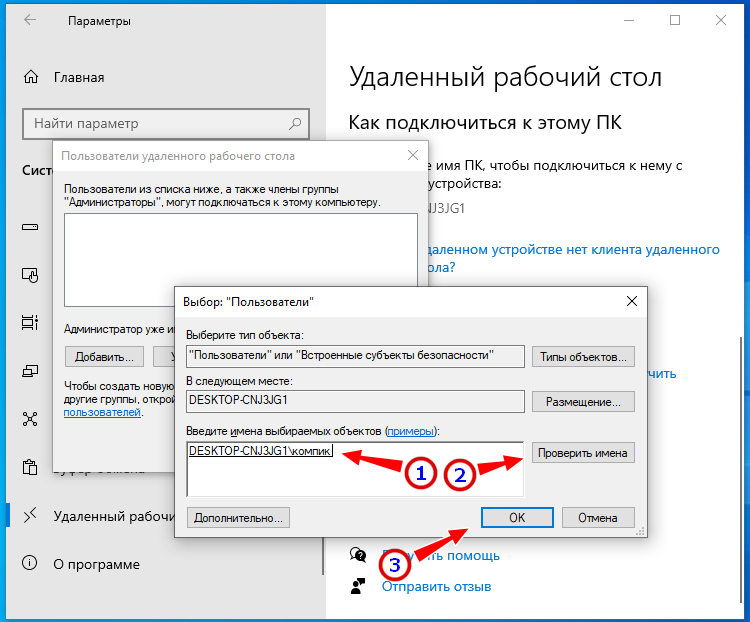

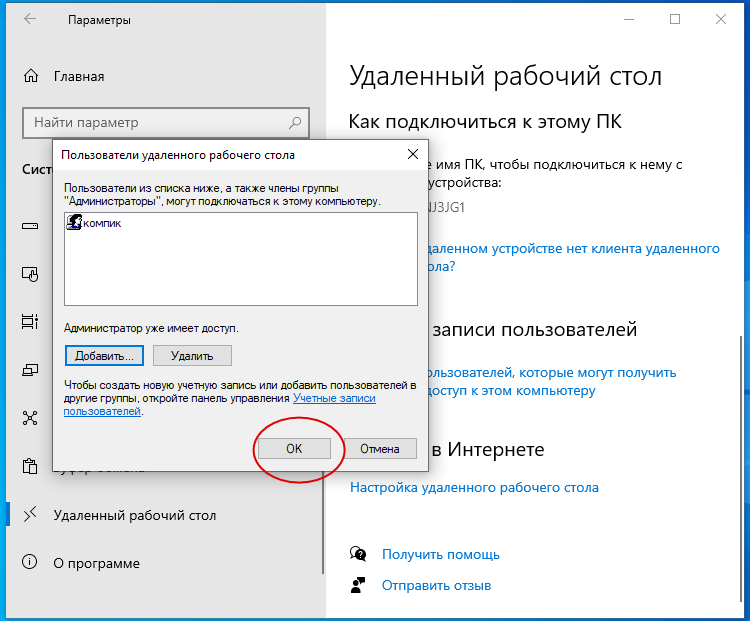

В открывшемся окошке нажмите «Добавить» и в следующем окне выбора пользователя введите его имя и нажмите «Проверить», а затем «OK»;

Подключение к удаленному рабочему столу Windows 10

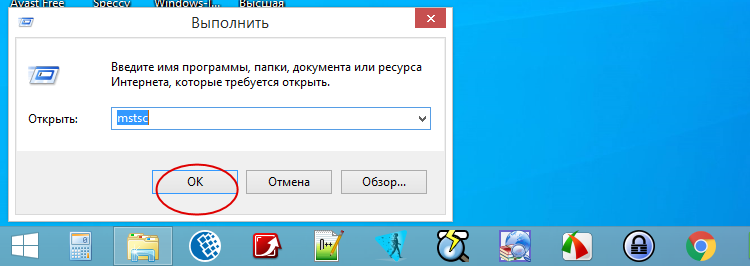

По завершению настроек, описанных выше, вы уже можете подключаться к удаленному компьютеру в LAN. Для этого на управляющем ПК выполните следующие действия:

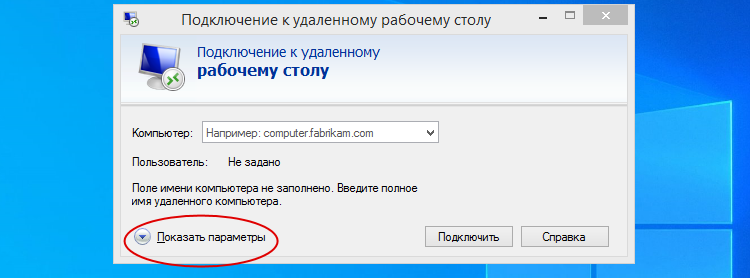

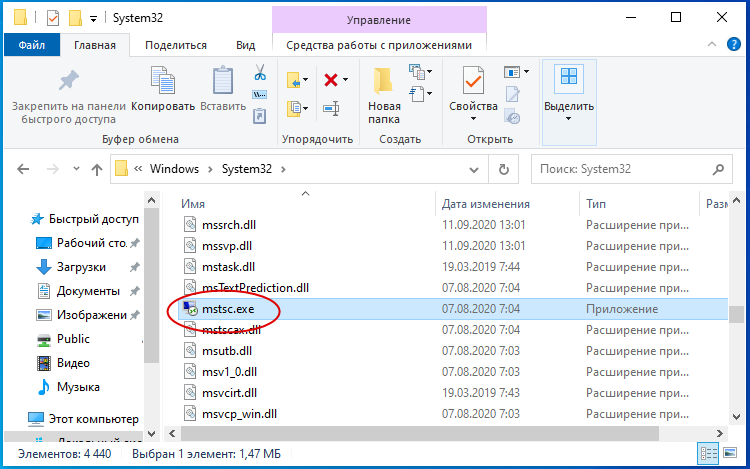

- Запустите средство подключения командой mstsc и разверните окно нажатием «Показать параметры»;

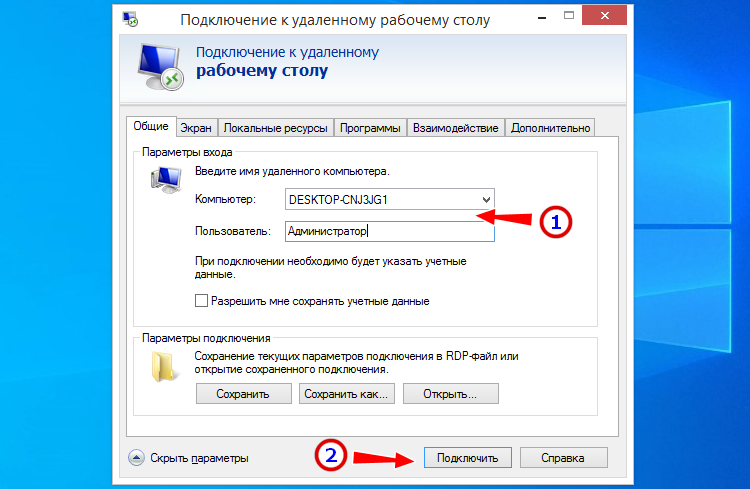

Введите имя удаленного компьютера или его IP адрес и имя пользователя, а затем нажмите «Подключить»;

О том, как определить локальный IP адрес компьютера с включенным RDP, рассказано далее в статье

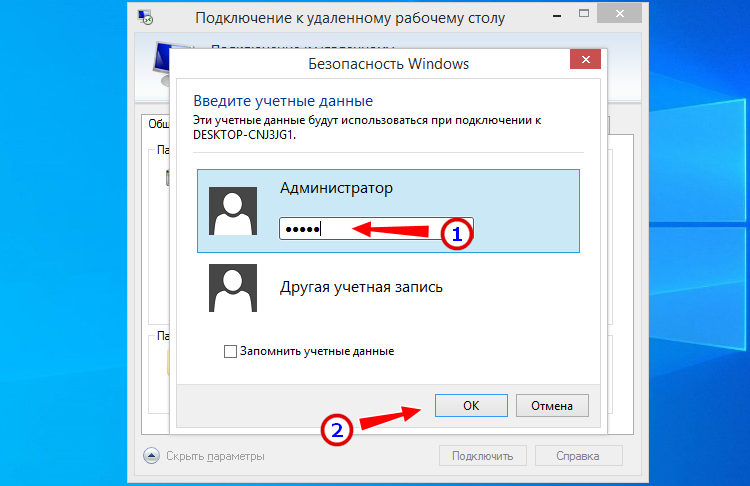

Введите пароль администратора удаленного компьютера и нажмите «ОК»;

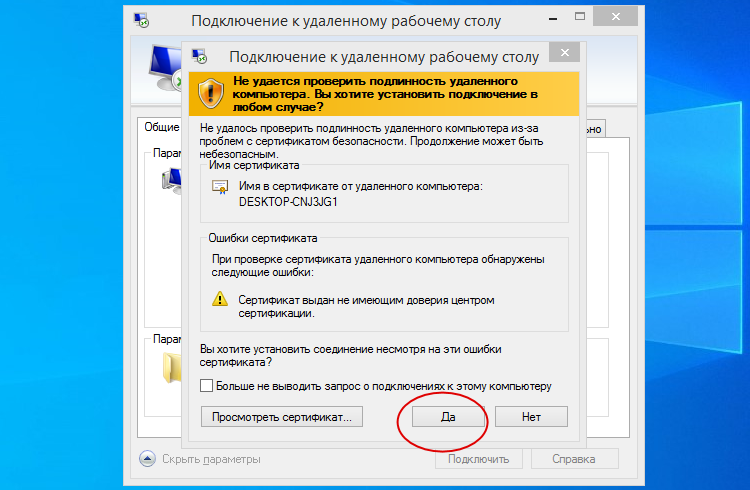

Появится окошко с ошибкой проверки сертификата, проигнорируйте его, нажав «Да».

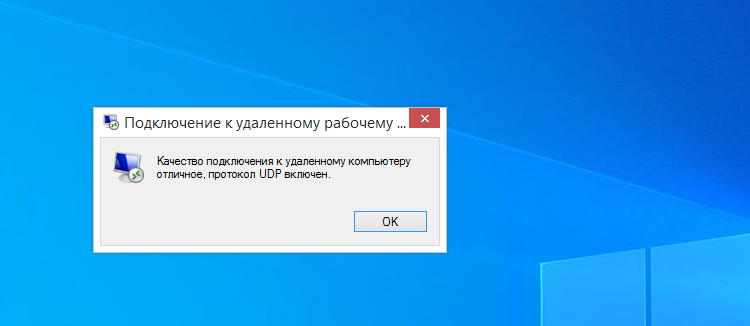

В итоге вы будете подключены к удаленному ПК и вскоре увидите перед собой его рабочий стол.

Подключение к удаленному рабочему столу Windows 10 через Интернет

Настройка сети и проброс порта на роутере для подключения по RDP

Для подключения к удаленному хосту из внешней сети вам нужно будет выполнять ряд дополнительных действия, а именно: определить внешний и внутренний IP адрес вашего компьютера и выполнить такую процедуру как проброс порта 3389 в роутере. Это необходимо, поскольку удаленный компьютер находится «за роутером», через который нам нужно пробиться. Трудность здесь в том, что модели роутеров у всех разные, поэтому вам придется немного покопаться, чтобы найти нужную настройку в своей модели маршрутизатора. В данном примере используется роутер D-Link 300.

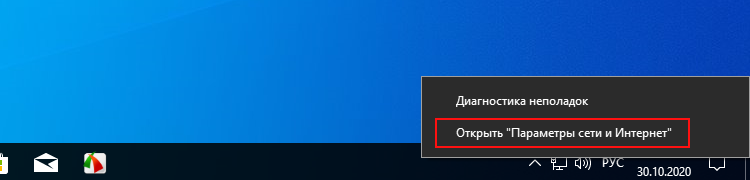

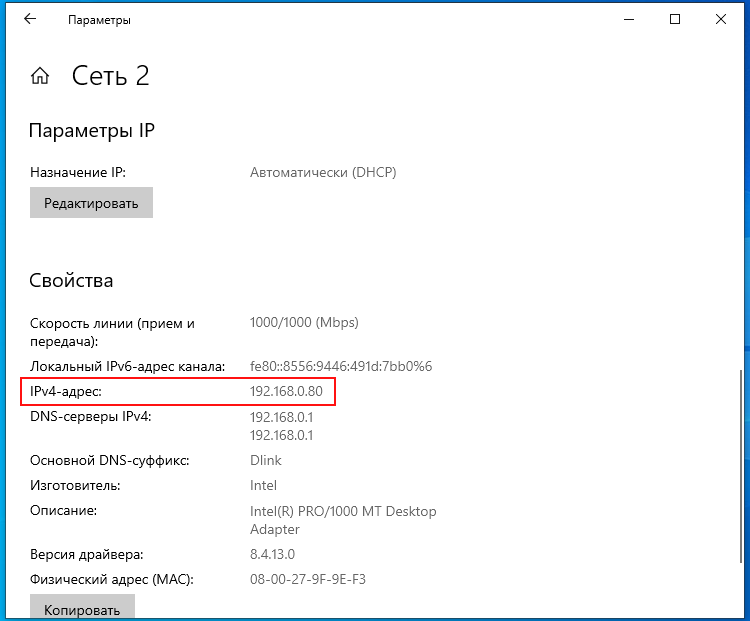

- Кликните правой кнопкой мыши по значку соединения в системном трее и нажмите «Открыть параметры сети и интернет»;

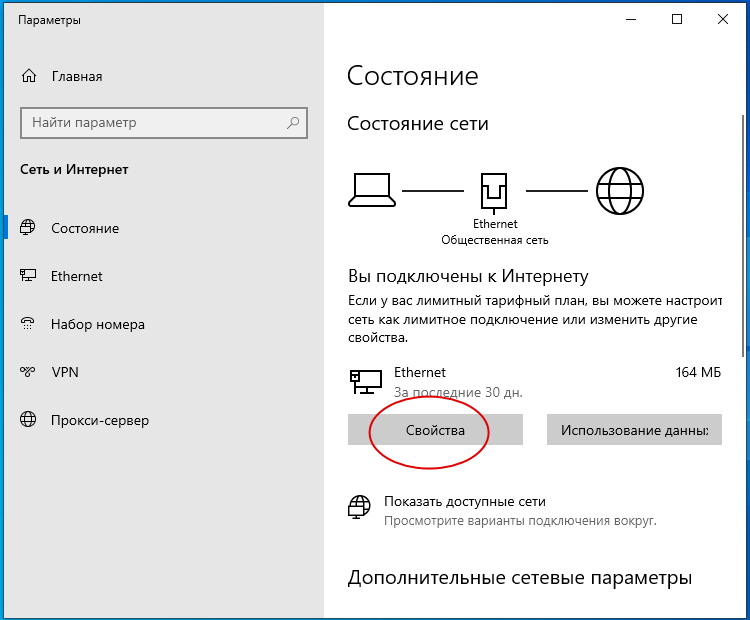

Нажмите кнопку свойства и в следующем окне найдите параметр IPv4 адрес. Это и есть IP адрес вашего устройства в локальной сети. Запишите его.

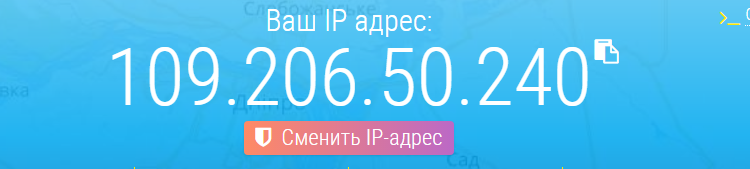

Определите ваш внешний IP адрес на сайте 2ip.ru и запишите его;

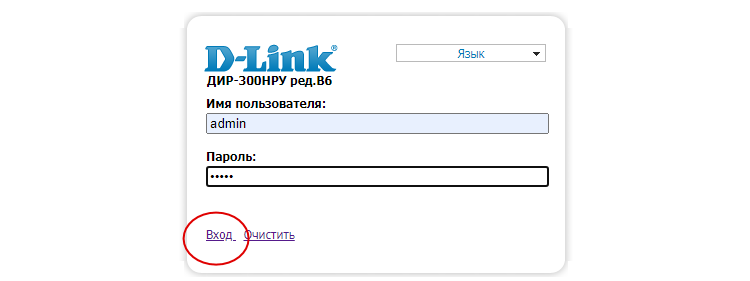

Перейдите в браузере по адресу 192.168.0.1 или 192.168.1.1 и введите логин/пароль роутера (по умолчанию используется admin/admin);

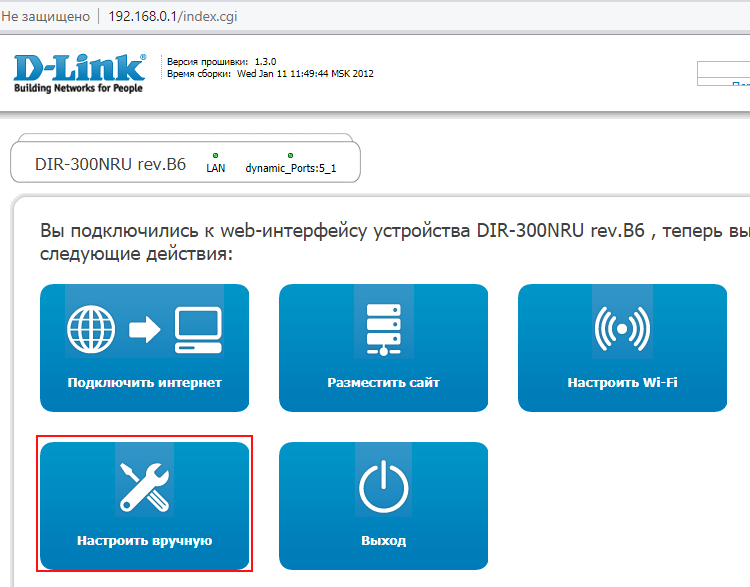

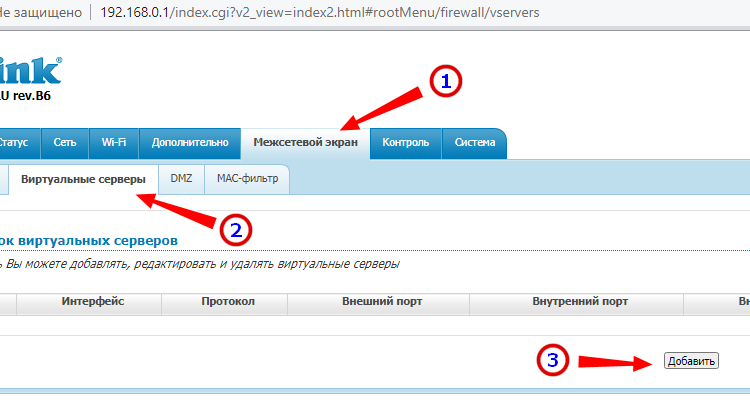

Зайдите в раздел «Настроить вручную», переключитесь на вкладку «Межсетевой экран» → «Виртуальные серверы» и нажмите кнопку «Добавить»;

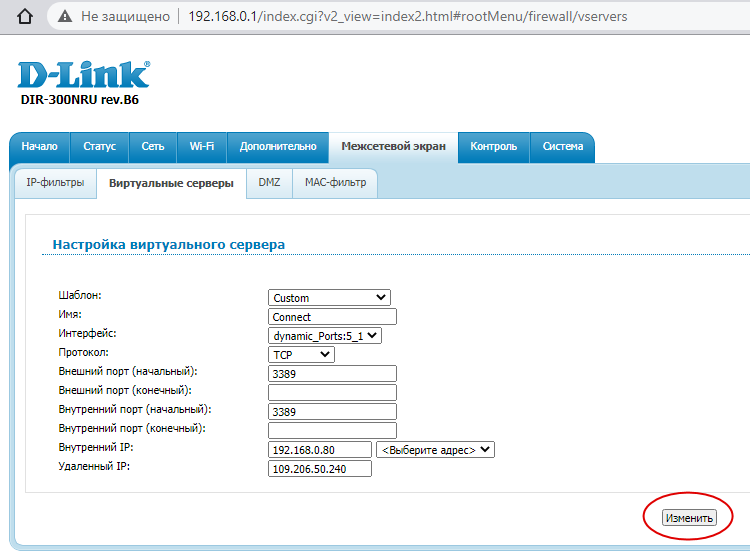

- Шаблон — оставляем Custom.

- Имя — произвольное на латинице.

- Внешний интерфейс — скорее всего, будет только один, оставляем без изменений.

- Проколол — лучшего всего TCP.

- Внешний и внешний порт (Начальный) — 3389.

- Внутренний IP — IPv4 адрес находящегося за роутером ПК, вы его уже записали, смотрите пункт No2.

- Внешний IP — полученный с помощью сервиса 2ip.ru IP адрес (если IP динамический, т.е. он часто меняется, это поле можно оставить пустым. В некоторых моделях маршрутизаторов его может и не быть вовсе).

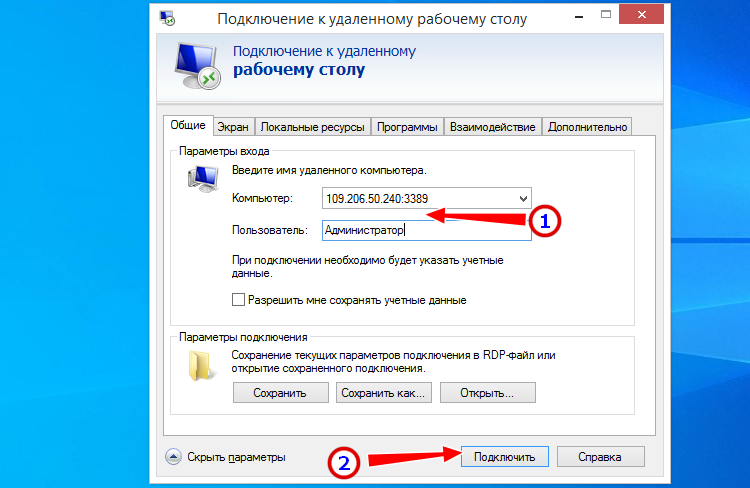

Дальнейшая процедура подключения сходна с описанной выше процедурой подключения в LAN, только вместо имени компьютера нужно ввести связку внешнего IP адреса и открытого порта, например, вот так: 109.206.50.240:3389. Клиент запускаем уже известной нам mstsc. Далее вводим пароль, после чего система открывает доступ к удаленному хосту.

Безопасность при использовании технологии RDP

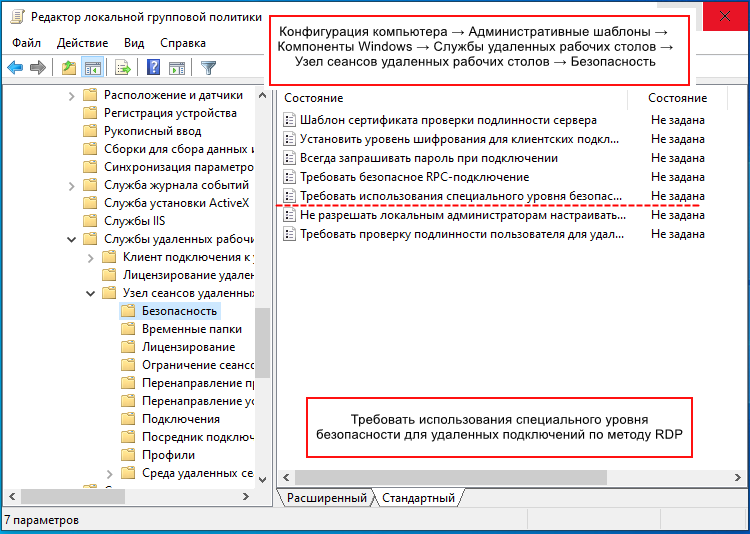

Все соединения по RDP шифруются, тем не менее, не будет излишним проверить некоторые настройки безопасности. Большую часть настроек можно выполнить через редактор Gpedit.

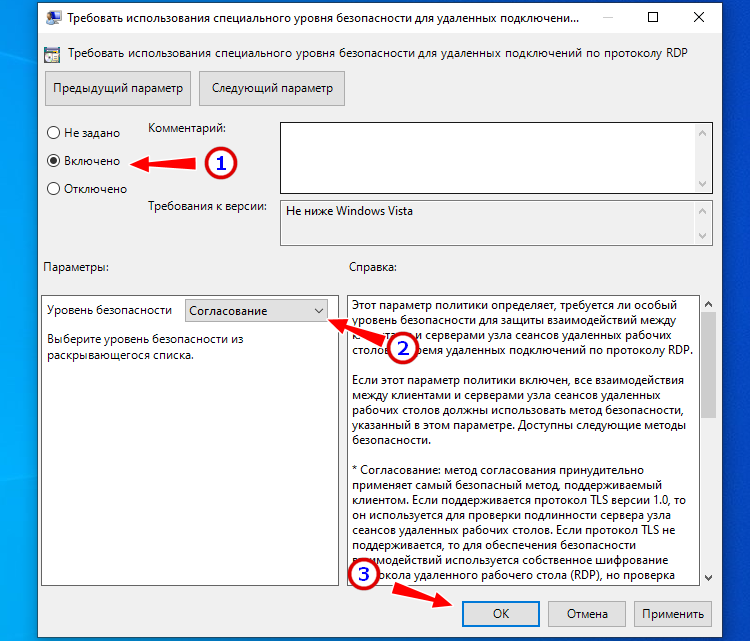

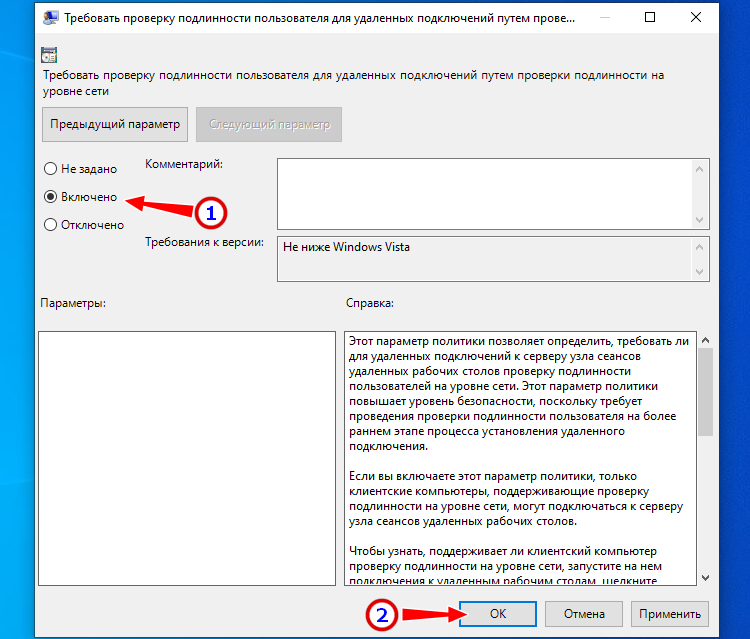

- Откройте его командой gpedit.msc и проследуйте по указанной на скриншоте цепочке настроек.

- Активируйте указанную на скриншоте политику, уровень безопасности выставьте «Согласование» или «SSL».

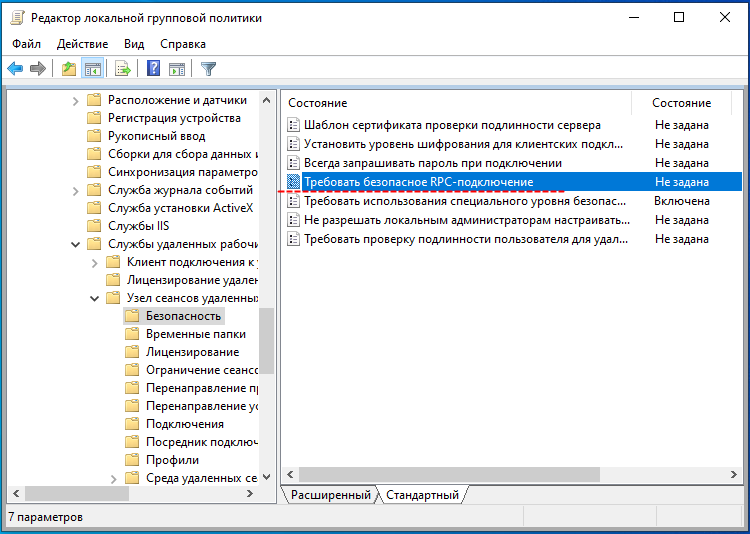

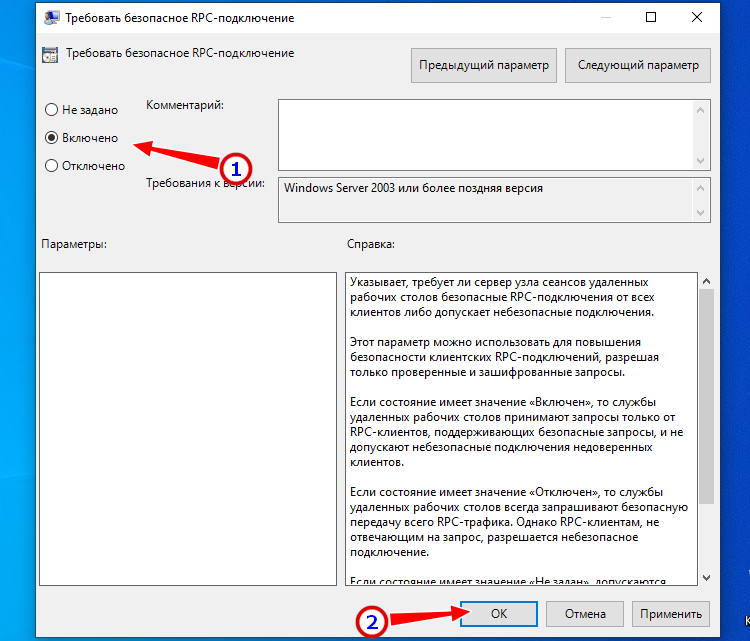

Включите политику «Требовать безопасное RPC-подключение».

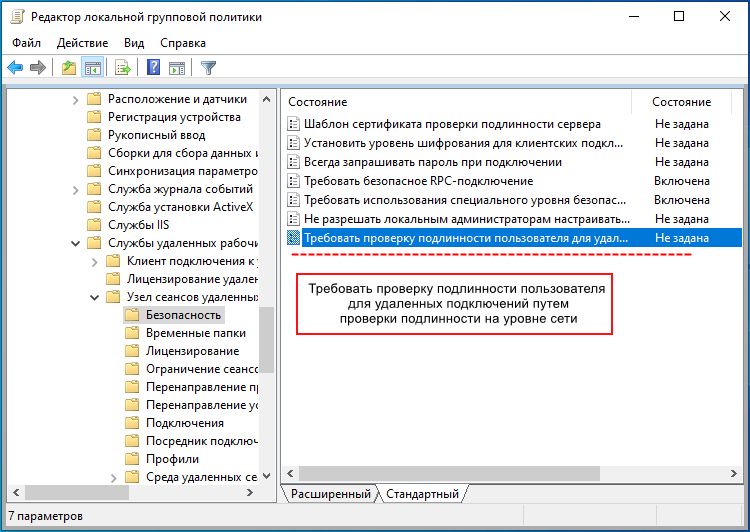

Следующей активируйте указанную на скриншоте политику;

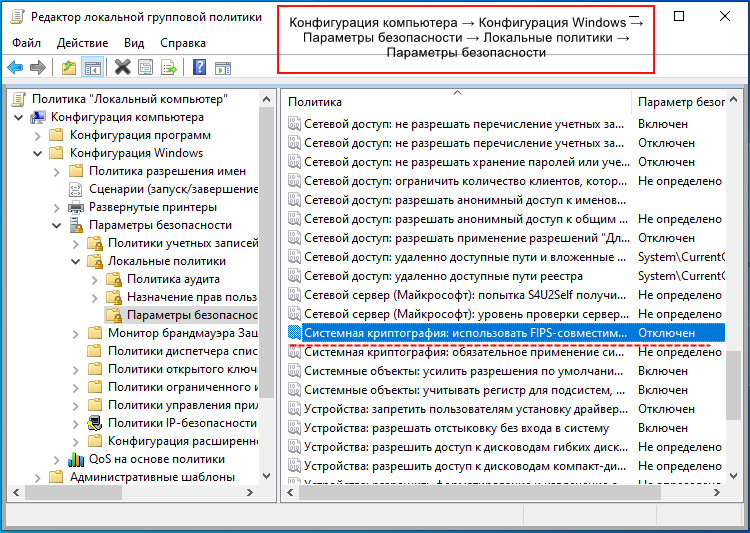

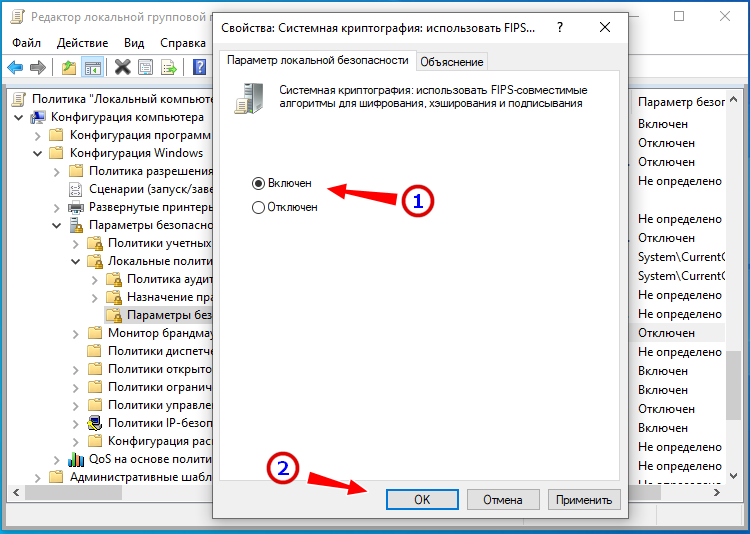

Перейдите по указанной на изображении цепочке настроек и включите справа политику «Системная криптография: использовать FIPS-совместимые алгоритмы…».

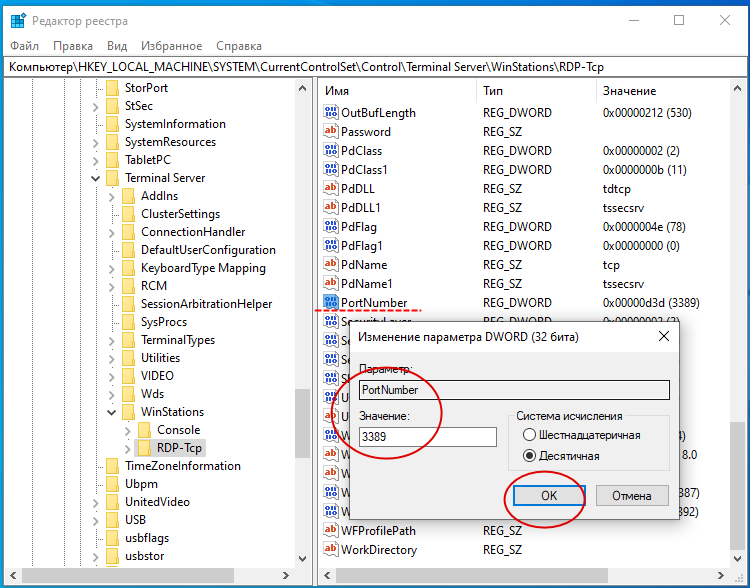

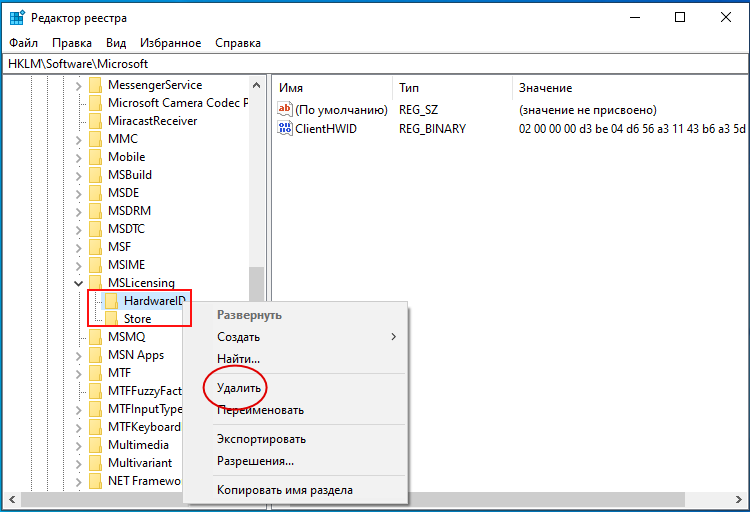

Измените порт RDP в Windows 10 по умолчанию, для чего, открыв редактор реестра командой regedit , перейдите по указанной ветке и дважды кликните по параметру PortNumber. В окошке редактирования укажите свой произвольный порт, открыв его затем в брандмауэре.

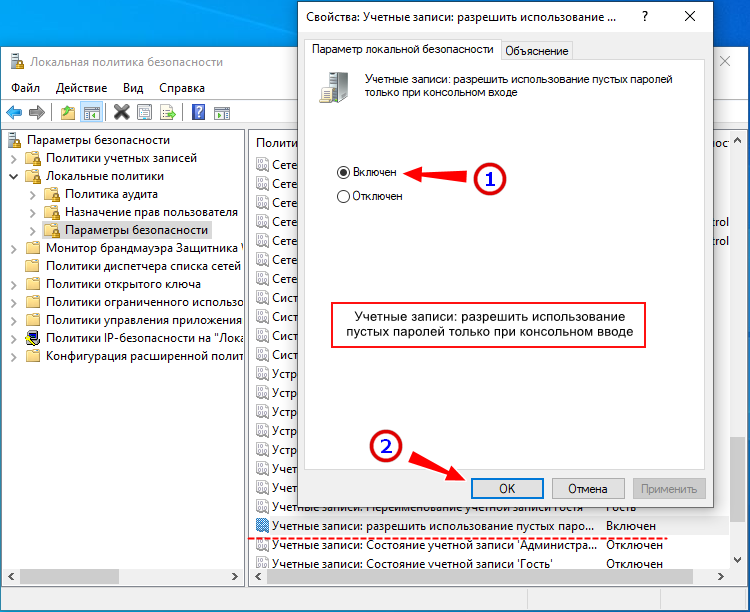

Откройте командой secpol.msc политики безопасности, зайдите в раздел Локальные политики → Параметры безопасности и убедитесь, что указанная на скриншоте настройка включена. Это — запрет устанавливать соединения с учетными записями без пароля.

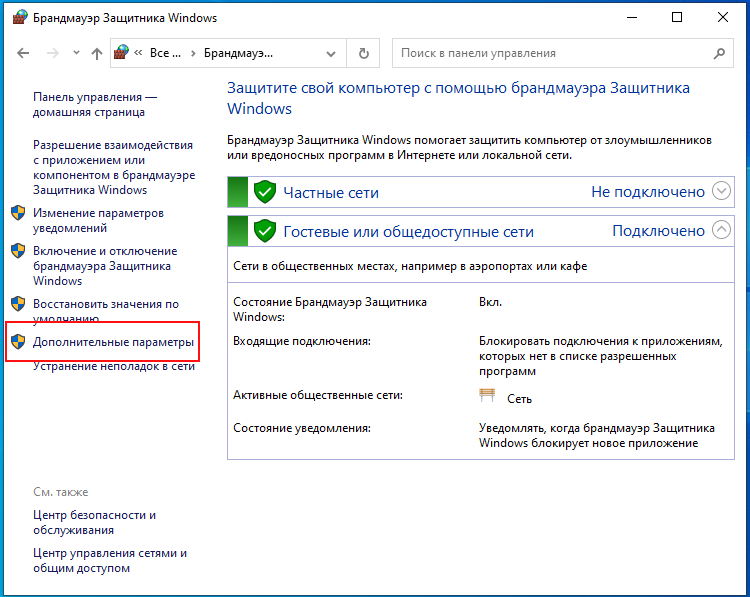

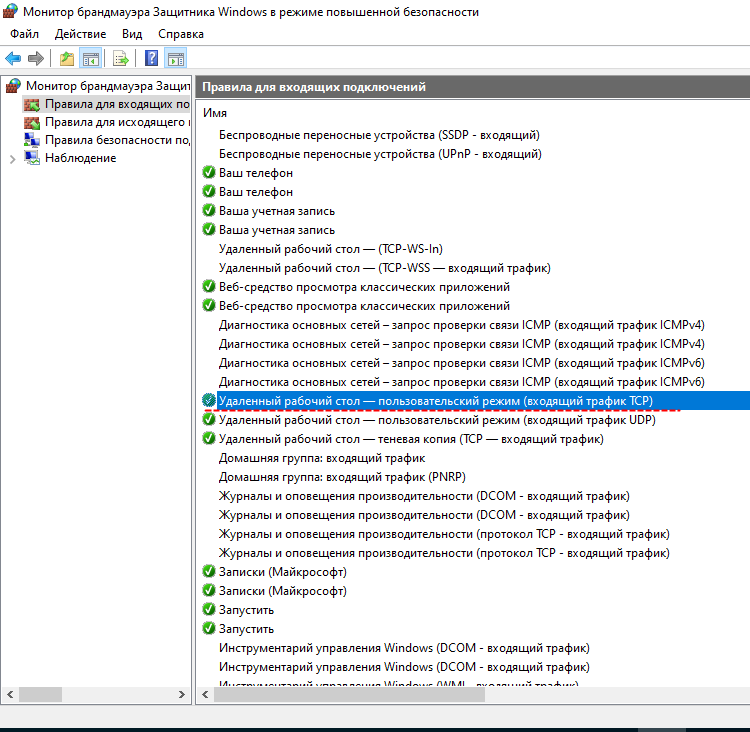

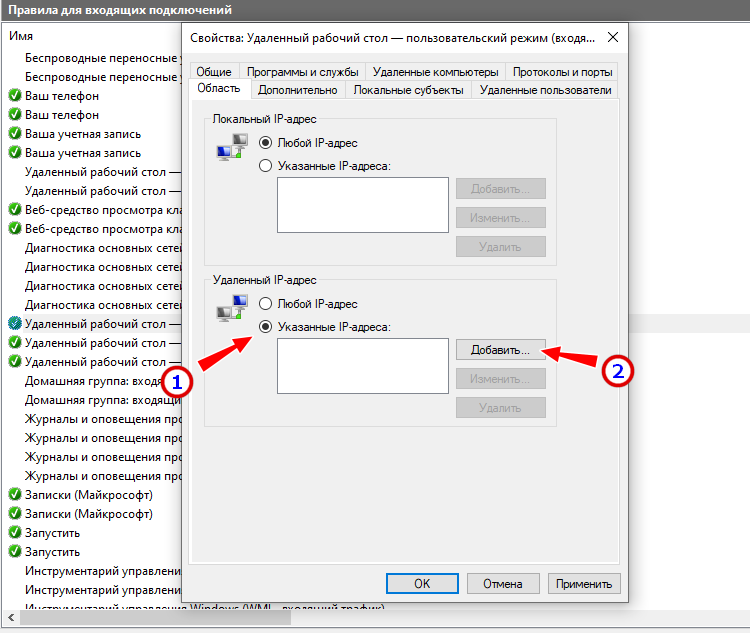

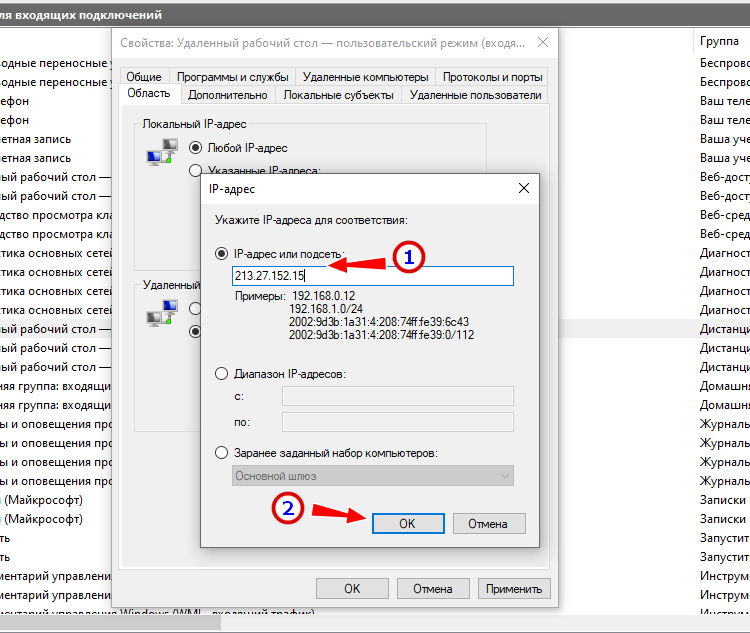

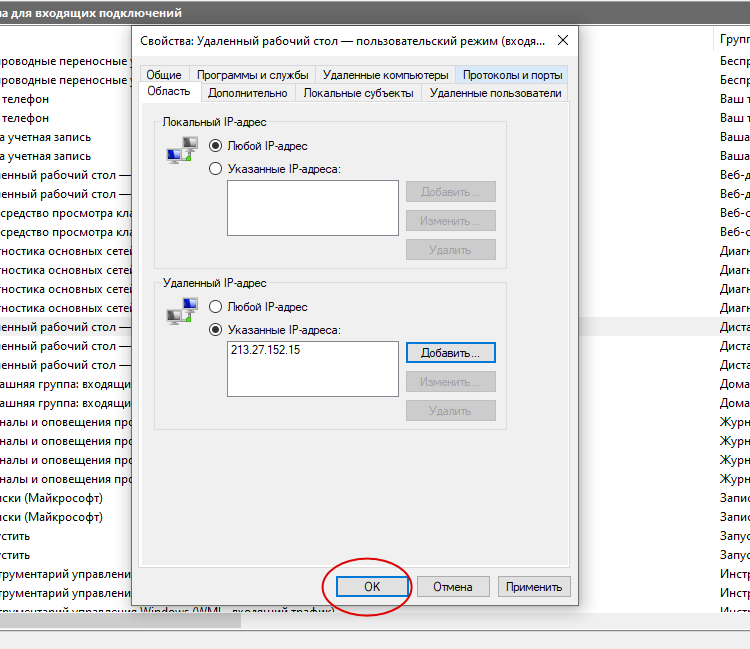

Зайдите в дополнительные параметры штатного брандмауэра и в правилах для входящих подключений найдите элемент «Удаленный рабочий стол — пользовательский режим (трафик TCP)». Кликните по ней два раза, переключитесь в окне свойств на вкладку «Область», активируйте радиокнопку «Указанные IP адреса», нажмите «Добавить». В открывшемся окошке укажите IP, с которого разрешено подключаться и сохраните настройки. Можно указать и диапазон IP адресов.

Приведенные здесь меры носят рекомендательный характер, но, если безопасность для вас в приоритете, есть смысл рассмотреть альтернативные способы удаленного управления, например, подключение к удаленному рабочему столу через VPN в связке с RDP, где вам не понадобится пробрасывать порты. Существует также такая технология как RDP Gateway — шлюзовой сервер, использующий RDP в связке с протоколом HTTPS. Данный способ подключения к удаленному рабочему столу в Windows 10 имеет ряд преимуществ, в частности, подключение к удаленным хостам через брандмауэры и совместное использование сети несколькими фоновыми приложениями.

RDP в Windows 10 Home / RDP Wrap

Выше мы уже упоминали, что редакция Home не поддерживает протокол RDP. Вплоть до билда 1809 в Windows 10 Домашняя для обхода этого ограничения использовалась своего рода заплатка — программа RDP Wrapper, однако в последних версиях она больше не работает, так как в Microsoft, похоже на то, закрыли эту лазейку. Для подключения через RDP в Windows 10 Home 2004 и выше используйте сторонние инструменты, в которых сегодня нет недостатка.

Многопользовательский режим RDP

Количество параллельных сессий RDP на рабочих хостах ограничено одним подключением, если же вы попытаетесь открыть следующую сессию, система выдаст предупреждение и попросит отключить сеанс первого пользователя. Это ограничение можно попробовать обойти с помощью программы RDP Wrapper, получив возможность подключать в Windows 10 по RDP несколько пользователей.

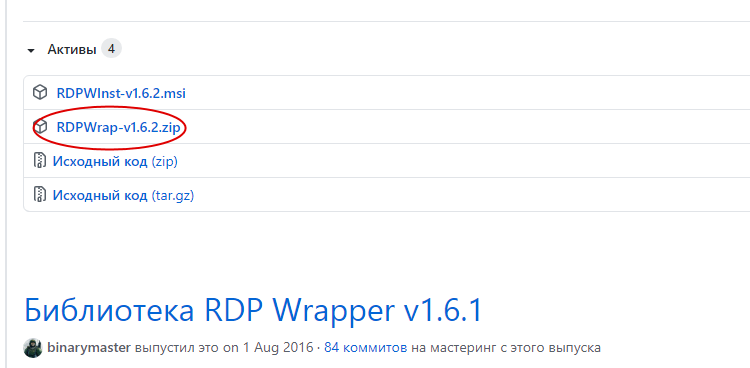

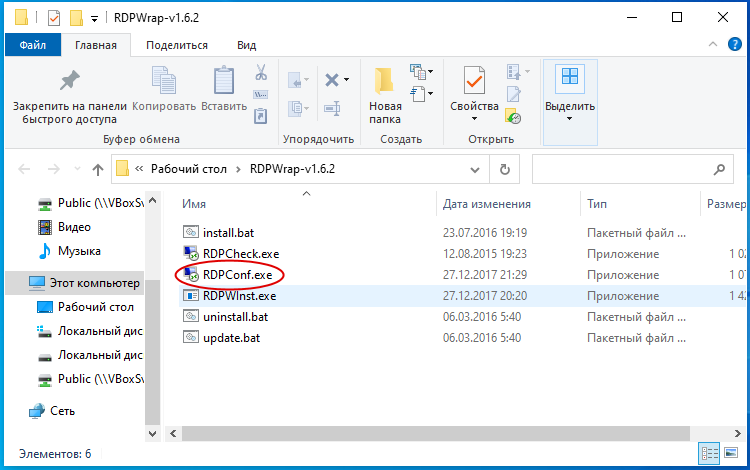

- Со страницы разработчика RDP Wrapper скачайте архив поледней версии программы (на текущий момент — RDPWrap-v1.6.2.zip) и распакуйте;

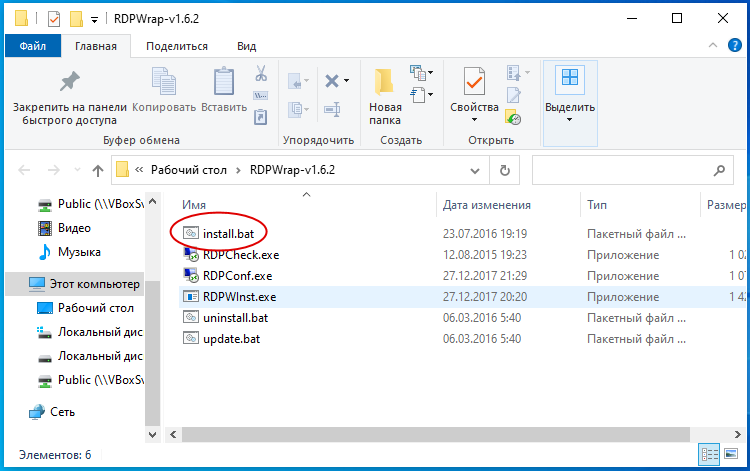

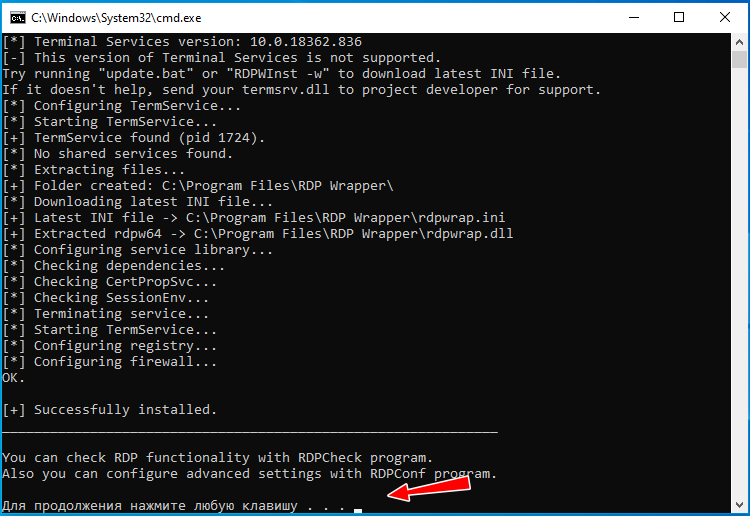

Запустив от имени администратора файл install.bat , установите приложение. По завершении установки вас попросят нажать любую клавишу в консоли;

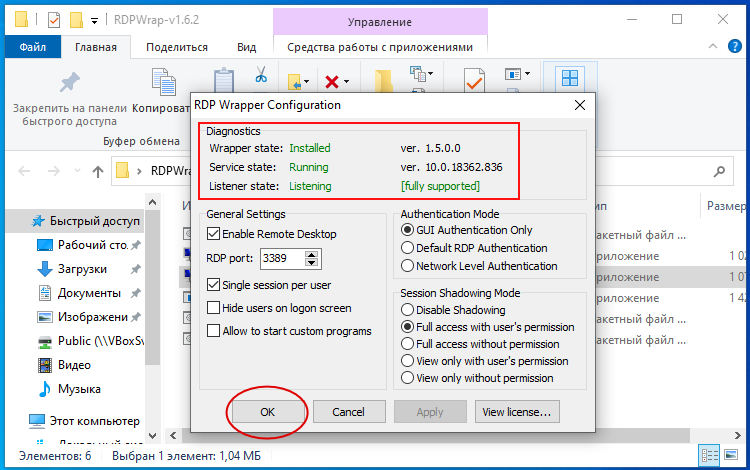

Запустите файл RDPConfig.exe и убедитесь, что все элементы блока «Diagnostics» окрашены в зеленый цвет;

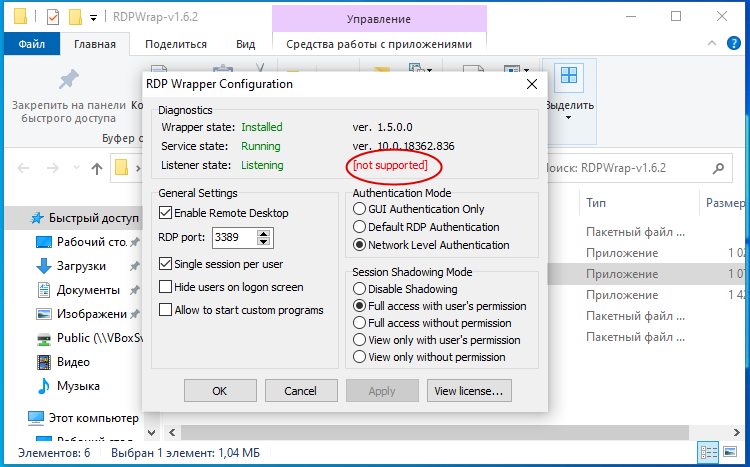

Если в окне RDPConfig вы увидите выделенное красным [not supported] , вам нужно обновить файл rdpwrap.ini. Найти его или его содержимое можно через поиск ресурса github.com, также вы можете обратиться за помощью в раздел github.com/stascorp/rdpwrap/issues, где обсуждаются проблемы с RDP Wrapper. Приводим 2 ссылки на конфигурационные файлы rdpwrap.ini от разработчиков asmtron и affinityv, которые стараются поддержать проект своими силами. Работоспособность необходимо проверять на конкретной системе.

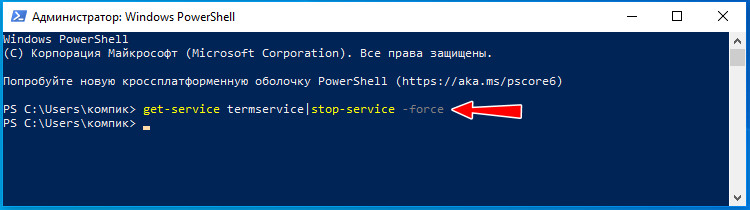

- В запущенной с правами администратора Powershell выполните команду

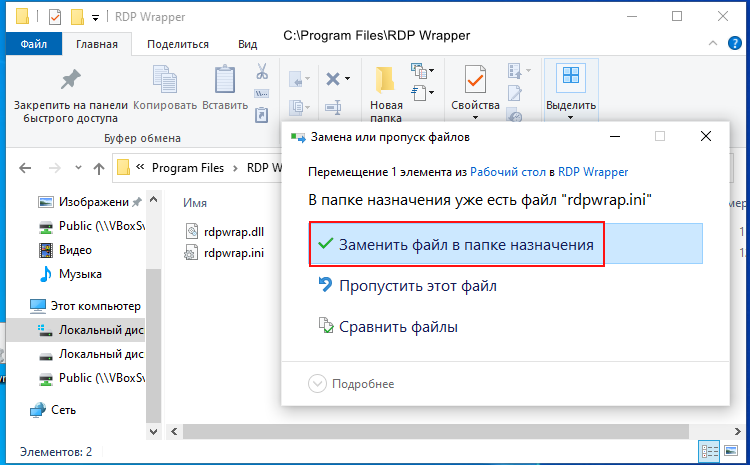

Скопируйте указанный файл в расположение C:\Program Files\RDP Wrapper с заменой и перезагрузитесь.

Если проблему устранить не удается, значит либо ваша версия Windows не поддерживает работу с RDP Wrapper, либо имеют место иные неполадки. В общем, пробуйте, если что-то не выходит, не стесняйтесь, опишите вашу проблему в комментариях.

Что делать, если подключение по RDP не работает

Существует достаточно много причин, по которым удаленное подключение может не функционировать. Если у вас не работает RDP в Windows 10, проверьте эти настройки:

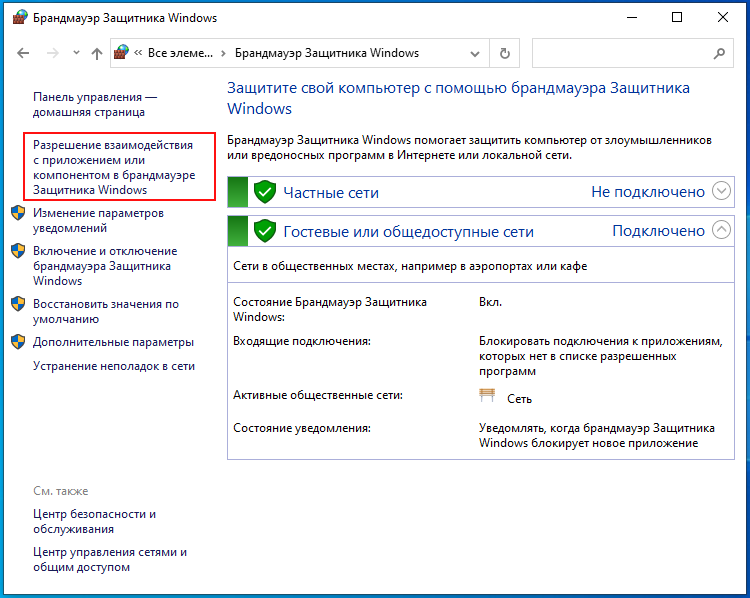

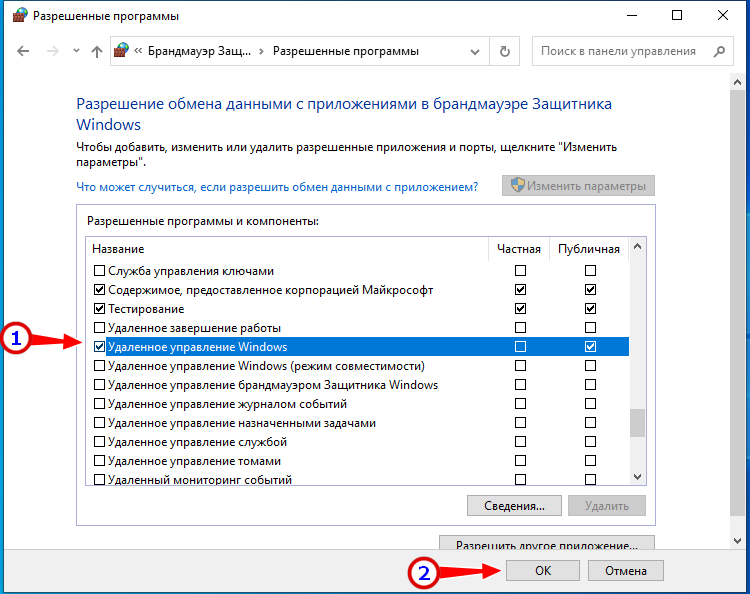

- Открыв штатный брандмауэр, нажмите слева «Разрешение взаимодействия с приложением или…». Найдите опцию «Удаленное управление Windows» и включите ее.

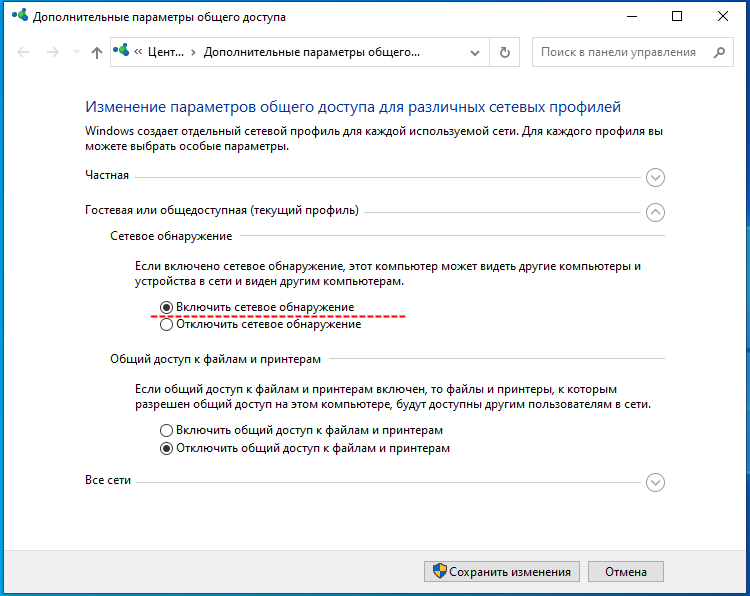

В центре управления сетями и общим доступом попробуйте включить сетевое обнаружение.

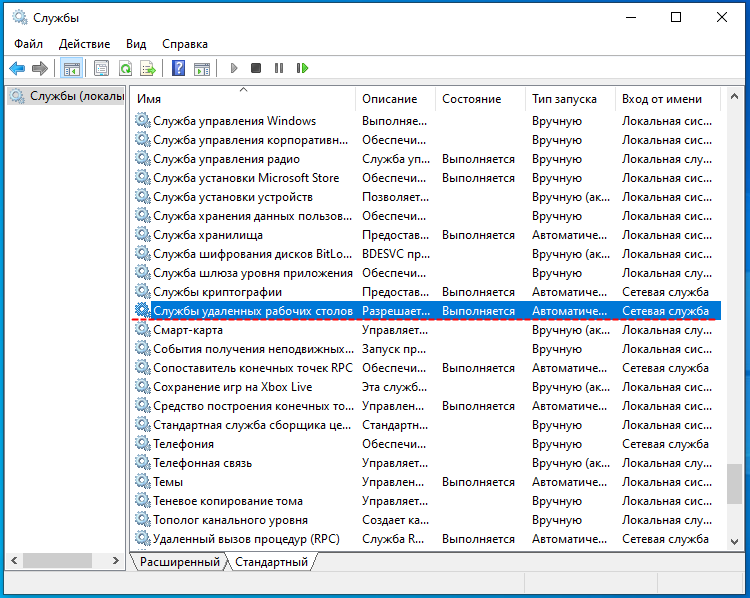

Проверьте, включена и работает ли у вас служба удаленных рабочих столов.

Заключение

Преимуществом использования RDP является более высокая скорость подключения, чем при использовании сторонних сервисов, но минусов у него гораздо больше. Протокол RDP изначально разрабатывался для удаленного управления в локальных сетях, но позже он был модифицирован с тем, чтобы использовать его для подключения из внешней сети. Похоже, дело не было доведено до ума — отсюда множество разных ошибок и необходимость ручного проброса портов. Для создателей системы, позиционируемой как наиболее удобной для пользователя, подобное решение вряд ли можно назвать эффективным. Нельзя пройти мимо и мимо уязвимости протокола RPD. Согласно отчетам компании Sophos, взлом RPD-подключения сегодня не представляет для злоумышленников особой сложности и занимает в среднем полторы минуты.