- Windows 10 не может загрузить пакеты апгрейдов с WSUS (0x80244019)

- Windows 10 не загружает обновления wsus

- Служба самостоятельного обновления WSUS не отправляет автоматические обновления

- Симптомы

- Причина

- Решение

- Конфигурация 1: службы WSUS установлены на веб-сайте по умолчанию

- Конфигурация 2: службы WSUS установлены на настраиваемом веб-сайте

- Status

- Дополнительные сведения

- Ссылки

- Эффект Dual Scan в Windows 10 и проблемы обновления со WSUS

Windows 10 не может загрузить пакеты апгрейдов с WSUS (0x80244019)

WSUS на базе Windows Server 2012 и выше поддерживает возможность установки на Windows 10 не только обычных обновлений безопасности и исправлений, но и крупных пакетов обновлений (в терминологии Microsoft – апгрейдов). Но прямо из коробки этот функционал не работает, такие апгрейды (в концепции Windows 10 называются Redstone ) на клиенты просто не закачиваются. Разберемся в проблеме.

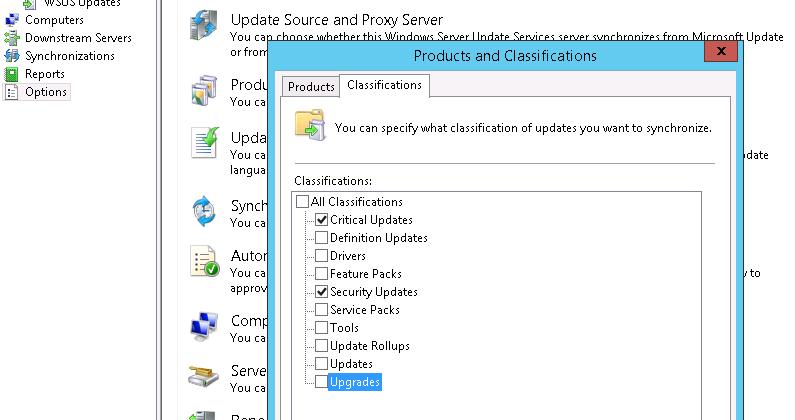

Во WSUS на Windows Server 2012 появился новый тип классов обновлений – Upgrades. Включается он в консоли WSUS в разделе Options ->Product and Classification -> вкладка Classification. Нас интересует опция Upgrades (если она не включена, не спешите ее включать!).

Если включить эту опцию, то сервер WSUS все равно не будет загружать апгрейды, выдавая при загрузке ошибку. Чтобы сервер WSUS начал скачивать пакеты апгрейдов, нужно на WSUS сервере установить отдельное обновление: KB 3095113 (https://support.microsoft.com/en-us/kb/3095113).

Примечание. Если у вас ранее уже была активирована классификация Upgrades и выполнялась синхронизация, после установки KB 3095113 придется провести очистку базы WSUS с помощью следующих PowerShell команд:

- Отключаем классификацию Upgrades Get-WsusClassification | Where-Object -FilterScript <$_.Classification.Title -Eq “Upgrades”>| Set-WsusClassification –Disable

- Удаляем из базы информацию об этик апгрейдах $wsus = Get-WsusServer

$wsus.SearchUpdates(“version 1511, 10586, 1607”) | foreach - Осталось включить классификацию Upgrades Get-WsusClassification | Where -FilterScript <$_.Classification.Title -Eq “Upgrades”>| Set-WsusClassification

- И повторно запустить синхронизацию. $sub = $s.GetSubscription()

$sub.StartSynchronization()

Но это еще не все, даже после установки KB 3095113 на сервере, пакеты апгрейдов на клиентах все равно не появляются. В журналах WindowsUpdate.log на ПК с Windows 10 появляется можно найти ошибку 0x80244019:

2016/08/24 15:32:36.3654849 1064 2660 DownloadManager BITS job <84234abb-06ce-4251-941c-281b4424eb32>failed, updateId = 8CB55544-8521-238E-AAFB-422D647DC0A6.200, hr = 0x80190194. File URL = _http://wsus.mydomain.com:8530/Content/7C/6F5CAF07827FAE0E37739F3222603EAF38808B7C.esd, local path = C:\Windows\SoftwareDistribution\Download\dc0dc85b32300fe505d5d9a2f479c1b0\10586.0.151029-1700.th2_release_CLIENTENTERPRISE_VOL_x64fre_en-us.esd

2016/08/24 15:33:36.3658125 1064 2660 DownloadManager Progress failure bytes total = 2659650046, bytes transferred = 18574952

2016/08/24 15:33:36.3845664 1064 2660 DownloadManager Error 0x80244019 occurred while downloading update; notifying dependent calls.

В логе видна попытка закачать файл ESD (новый формат распространения образа ОС), —7C/6F5CAF07827FAE0E37739F3222603EAF38808B7C.esd с сервера. Попробуйте открыть этот URL в браузере – появится ошибка 404. Дело в том, что этот тип файлов не разрешен в настройках IIS и его передача блокируется.

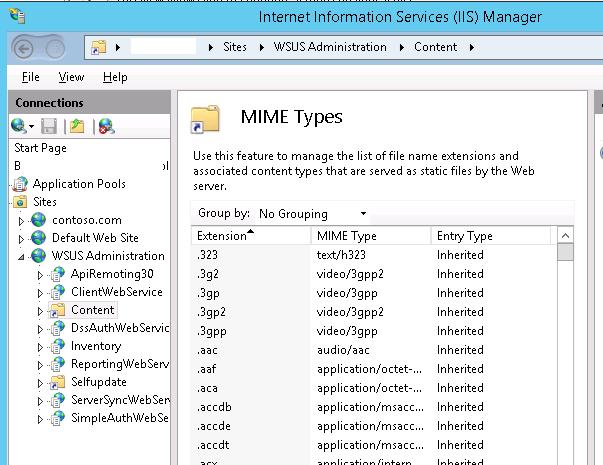

Чтобы разрешить серверу WSUS передавать ESD файлы, откройте консоль Internet Information Service (IIS) Manager, перейдите на сайт WSUS Administration и выберите каталог Content. В настройках IIS выберите раздел Mime Types.

Расширение файла: .esd

Тип MIME: application/octet-stream

Совет. То же самое можно сделать командами:

cd %windir%\system32\inetsrv

appcmd set config /section:staticContent /+»[fileExtension=’.esd’,mimeType=’application/octet-stream’]»

Перезапустите службу IIS (iisreset) и выполните повторную синхронизацию на клиентах. Клиенты Windows 10 должны начать закачивать esd файлы и могут приступать к установке пакетов обновлений.

Windows 10 не загружает обновления wsus

| gpo.jpg |

| (168.9 Kb, 30 просмотров) | |

Добрый день. Хочу поделится решением проблемы с ошибкой скачивания обновлений с сервера WSUS после обновления релиза в Windows 10.

Столкнулся с проблемой: при обновлении Windows 10 до версии 1607, после до 1703 и сейчас до 1709, также после новой установки данных версий и ввод их в домен где есть сервер WSUS.

Долго мучился, не мог ничего найти на эту тему, приходилось сначала одно обновление (накопительное обновление KBХХХХХХ для Windows 10 новой версии 1ХХХ) устанавливать из центра обновления Windows и после этого опять всё работало! Но это когда было 2-3 машины, то не очень затрудняло, но когда больше, начало напрягать!

Опять погрузился в поиски, и ура! нашел.

1. Надо дописать в групповых политиках альтернативный сервер загрузок! и обновить на локальной машине gpupdate /force (можно перегрузить, для большей надежности)

2. Была ошибка в адресе http://wsus:8530/ надо без слэша на конце http://wsus:8530 (до этого все работало и со слэшем лет 10)

3. Надо удалить два файла на локальной машине по пути C:\WINDOWS\SoftwareDistribution\DataStore DataStore.edb и DataStore.jfm (если не удается, остановите службу обновления)

4. Удалить компьютер из WSUS

5. Должна работать служба брандмауэра

Запускаем заново повтор установки обновления и через несколько минут наблюдаем загрузку обновлений!

Надеюсь кому то поможет.

Служба самостоятельного обновления WSUS не отправляет автоматические обновления

В этой статье приводится решение проблемы, из-за которой клиентские компьютеры не получают обновления при использовании службы самостоятельного обновления Microsoft cлужбы Windows Server Update Services (WSUS) для отправки автоматических обновлений.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 920659

Симптомы

При попытке использовать службу самостоятельного обновления WSUS для отправки автоматических обновлений на клиентские компьютеры клиентские компьютеры не получают обновления. Кроме того, клиентские компьютеры не сообщают серверу WSUS.

В этом случае консоль администрирования WSUS занося в журнал следующее сообщение об ошибке:

Проверьте конфигурацию сервера. Не удалось связаться с одним или более компонентами службы обновления. Проверьте состояние сервера и убедитесь, что служба Обновления Windows Server запущена.

Не работающие службы: selfUpdate

Журнал событий также может включать следующее событие:

Причина

Эта проблема может возникнуть, если верно одно или несколько из следующих условий:

- Отсутствуют или неправильно настроены разрешения для каталога, или IUSR_ ComputerName была удалена из группы C:\Program Files\Update Service\SelfUpdate «Пользователи».

- Виртуальный каталог SelfUpdate отсутствует на сервере WSUS.

- Виртуальный каталог SelfUpdate не настроен для сайта по умолчанию через порт 80.

- Виртуальный каталог SelfUpdate не имеет разрешений анонимного доступа.

- Веб-сайт по умолчанию настроен на использование указанных IP-адресов и отсутствует запись для 127.0.0.1.

- Веб-сайт по умолчанию не имеет разрешений анонимного доступа.

- На сервере WSUS также установлена Windows SharePoint Services Microsoft. Ресурсы WSUS не были исключены из управления SharePoint.

- Установка Selfupdate.msi неисправна. Таким образом, файлы отсутствуют в подпапок

Решение

Чтобы устранить эту проблему, необходимо иметь следующие минимальные разрешения для каталога C:\Program Files\Update Service\SelfUpdate.

| Group | Permissions |

|---|---|

| Администраторы | Полный доступ |

| Системные | Полный доступ |

| Домен, пользователи или локальные/пользователи | Чтение&execute, Read, List Folders |

| IUSR_ ComputerName | Чтение&execute, Read, List Folders |

IUSR_ ComputerName представляет имя хоста сервера, на котором запущены IIS, на котором установлены WSUS. Если эта учетная запись входит в группу пользователей, вам не нужно явно определять эти разрешения.

Чтобы устранить проблему, из-за которой отсутствует виртуальный каталог selfUpdate или в веб-сайте, привязанном к порту 80, отсутствует виртуальный каталог selfUpdate, запустите файл Selfupdate.msi, расположенный в папке Program files\Update services\Setup.

Чтобы устранить проблемы, из-за которых у виртуального каталога SelfUpdate нет разрешений на анонимный доступ, откройте диспетчер IIS, разойдите веб-сайт по умолчанию, щелкните правой кнопкой мыши виртуальный каталог SelfUpdate и выберите «Свойства» . На вкладке «Безопасность каталога» щелкните «Изменить» в области «Проверка подлинности» и «Управление доступом». Убедитесь, что анонимный доступ включен.

Этот шаг также следует выполнить для веб-сайта по умолчанию. Дерево selfUpdate не работает, если имеется веб-сайт, привязанный к определенному IP-адресу в конфигурации IIS. Обходным решением является либо настройка конфигурации IIS для ответа на «Все ненаправленные» адреса, либо добавление 127.0.0.1 в список IP-адресов, используемых для selfUpdate.

Используйте консоль управления СЛУЖБЫ IIS, чтобы убедиться, что на сервере настроена одна из следующих двух конфигураций.

Конфигурация 1: службы WSUS установлены на веб-сайте по умолчанию

Настройте веб-сайт по умолчанию с помощью следующих параметров:

- SelfUpdate

- Содержимое

- ClientWebService

- SimpleAuthWebService

- WSUSAdmin

- ReportingWebService

- DssAuthWebService

- ServerSyncWebService

Конфигурация 2: службы WSUS установлены на настраиваемом веб-сайте

Настройте веб-сайт по умолчанию на порту 80 с помощью следующих параметров:

Настройте администрирование WSUS на порту 8530 со следующими настройками:

- SelfUpdate

- Содержимое

- ClientWebService

- SimpleAuthWebService

- WSUSAdmin

- ReportingWebService

- DssAuthWebService

- ServerSyncWebService

Независимо от выбранной конфигурации необходимо также проверить следующие параметры:

- Необходимо настроить виртуальный каталог selfUpdate на веб-сайте по умолчанию или любом другом веб-сайте для прослушивания порта 80.

- Виртуальный каталог SelfUpdate указывает на C:\Program Files\Update Service\SelfUpdate.

- Виртуальный каталог WSUSAdmin — это единственный виртуальный каталог в СЛУЖБАХ IIS, для системы безопасности должен быть установлена встроенная проверка подлинности Windows. Установите для всех остальных виртуальных каталогов безопасность «Анонимный доступ включен».

Status

Корпорация Майкрософт подтвердила, что это проблема.

Дополнительные сведения

При использовании служб IIS можно переместить каталог SelfUpdate на другой веб-сайт. Для этого выполните следующие действия:

- Нажмите кнопку«Начните», щелкните «Выполнить»,введите«Администрирование управления», а затем дважды щелкните диспетчер служб IIS.

- Разйдите папку «Веб-сайты» и выберите узел администрирования WSUS.

- Щелкните правой кнопкой мыши узел SelfUpdate, найдите пункт «Все задачи» и выберите «Сохранить конфигурацию в файл».

- Введите имя файла и сохраните его в другой папке. Этот файл будет применяться в шагах с 9 по 12.

- Щелкните правой кнопкой мыши узел ClientWebService, выберите «Все задачи» и выберите «Сохранить конфигурацию в файл».

- Введите имя файла и сохраните его в той же папке, которая использовалась на шаге 4. Этот файл будет применяться в шагах 13-15.

- Выберите веб-сайт по умолчанию или другой веб-сайт, работающий на порту 80.

- Щелкните веб-сайт правой кнопкой мыши, выберите пункт «Новый» и выберите виртуальный каталог (из файла).

- Выберите каталог, в котором сохранены самоустановка и ClientWebService.xml в шагах 4 и 6.

- Выберите файл SelfUpdate.xml и нажмите кнопку «Открыть».

- Нажмите кнопку «Чтение файла», выберите файл selfUpdate, который теперь указан в списке «Выберите конфигурацию для импорта» и нажмите кнопку «ОК».

- В диалоговом окне «Диспетчер IIS» введите имя нового виртуального каталога в поле «Псевдоним» и нажмите кнопку «ОК».

- Выберите XML-файл ClientWebService и нажмите кнопку «Открыть».

- Нажмите кнопку «Чтение файла», выберите файл selfUpdate, который теперь указан в списке «Выберите конфигурацию для импорта» и нажмите кнопку «ОК».

- В диалоговом окне «Диспетчер IIS» введите имя нового виртуального каталога в поле «Псевдоним» и нажмите кнопку «ОК».

- Если это новый веб-сайт, запустите его в диспетчере IIS. Если это существующий веб-сайт, перезапустите его из диспетчера IIS.

Ссылки

Дополнительные сведения об автоматических обновлениях в Windows см. в описании функции автоматического обновления в Windows.

Эффект Dual Scan в Windows 10 и проблемы обновления со WSUS

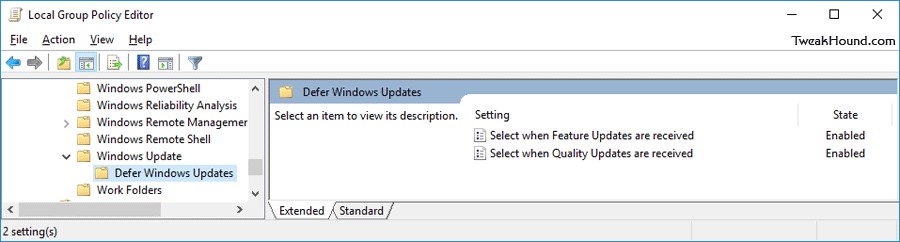

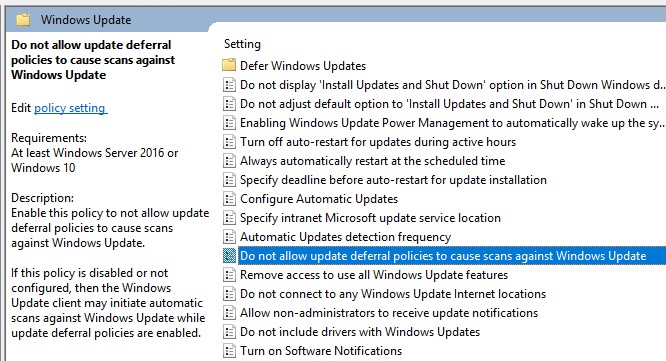

Лично для меня было открытием, что в некоторых случаях компьютеры с Wiindows 10 могут не получать обновления со внутреннего WSUS сервера, вместо этого обращаясь в Интернет к серверам обновления Microsoft, хотя WSUS сервер для клиентов жестко установлен стандартной групповой политикой. Данная проблема связан с термином Dual Scan (не встречал на русском расшифровку термина, пусть это будет двойное сканирование).

Понятие Dual Scan представляет собой такую комбинацию настроек в Windows 10 1607 и выше, при которой клиенты начинают игнорировать настройки локального WSUS сервера, параллельно обращаясь для сканирования на наличие новых обновлений на внешние сервера Windows Update. Первые обращения с подобными проблемами были еще в мае 2017 года.

Сканирование обновлений выполняется одновременно и на WSUS сервере и на серверах WU, однако клиент принимает апдейты только от серверов WU. Таким образом, все обновления/патчи с локального WSUS, относящиеся к категории Windows будут игнорироваться такими клиентами. Т.е. обновления Windows в таком режиме получаются из интернета, а обновления драйверов и других продуктов со WSUS.

В моем случае на проблемном клиенте, в разделе Computer Configuration\Administrative Templates\Windows Components\Windows Update были включены две стандартные политики для обновления ПК со внутреннего WSUS:

- Configure Automatic Updates

- Specify intranet Microsoft update service location

При этом на клиентских ПК Windows 10 в панели управления в разделе Обновления и безопасность –> Центр обновления Windows -> Дополнительные параметры включена опция Отложить получение обновлений компонентов (настройка аналогична политике ‘Select when Feature Updates are received’)

Таким образом, ситуация Dual Scan возникает при следующих комбинациях политик (или эквивалентных ключей реестра или настроек на клиентах Windows 10):

- Задан адрес локального WSUS политикой Specify intranet Microsoft update service location

- Включена одна из политик, относящихся к возможности отложенной установки апдейтов в концепции Windows Update for Business:

- Select when Feature Updates are received

- Select when Quality Updates are received

Профиль | Отправить PM | Цитировать

Профиль | Отправить PM | Цитировать