- Использование Netdom.exe для сброса паролей учетных записей компьютера контроллера домена Windows Server

- Аннотация

- Использование Netdom.exe для сброса пароля учетной записи компьютера

- Восстановление доверительных отношений между рабочей станцией и доменом AD

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

- Netdom reset

- Syntax

- Parameters

- Examples

Использование Netdom.exe для сброса паролей учетных записей компьютера контроллера домена Windows Server

В этой пошаговой статье описывается, как использовать Netdom.exe для сброса паролей учетных записей компьютера контроллера домена в Windows Server.

Исходная версия продукта: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 325850

Аннотация

На каждом компьютере на основе Windows хранится история паролей учетной записи компьютера, которая содержит текущие и предыдущие пароли, используемые для этой учетной записи. Когда два компьютера пытаются проверить подлинность друг с другом, а изменение текущего пароля еще не получено, Windows использует предыдущий пароль. Если последовательность изменений паролей превышает два изменения, участвующие компьютеры могут не взаимодействовать, и вы можете получить сообщения об ошибках. Например, при репликации Active Directory вы получаете сообщения об ошибке «Отказано в доступе».

Это поведение также применяется к репликации между контроллерами домена одного домена. Если контроллеры домена, не реплицируемые, находятся в двух разных доменах, более внимательно посмотрите на отношение доверия.

С помощью оснастки «Пользователи и компьютеры Active Directory» нельзя изменить пароль учетной записи компьютера. Но вы можете сбросить пароль с помощью Netdom.exe средства. Средство Netdom.exe входит в состав средств поддержки Windows для Windows Server 2003, Windows Server 2008 R2 и Windows Server 2008.

Средство Netdom.exe сбрасывает пароль учетной записи на компьютере локально (известный как локальный секрет). Оно записывает это изменение в объект учетной записи компьютера на контроллере домена Windows, который находится в том же домене. Одновременное написание нового пароля в обоих местах гарантирует синхронизацию по крайней мере двух компьютеров, участвующих в операции. Запуск репликации Active Directory гарантирует, что изменения получат другие контроллеры домена.

В следующей процедуре описывается использование команды netdom для сброса пароля учетной записи компьютера. Эта процедура чаще всего используется на контроллерах домена, но также применяется к любой учетной записи компьютера с Windows.

Средство необходимо запускать локально на компьютере под windows, пароль которого вы хотите изменить. Кроме того, для запуска Netdom.exe необходимо иметь разрешения администратора локально и на объекте учетной записи компьютера в Active Directory.

Использование Netdom.exe для сброса пароля учетной записи компьютера

Установите средства поддержки Windows Server 2003 на контроллере домена, пароль которого необходимо сбросить. Эти средства находятся в папке на Support\Tools компакт-диске Windows Server 2003. Чтобы установить эти средства, щелкните правой кнопкой мыши файл Suptools.msi папки и выберите Support\Tools «Установить».

Этот шаг не требуется в Windows Server 2008, Windows Server 2008 R2 или более поздней версии, так как средство Netdom.exe включено в эти выпуски Windows.

Если вы хотите сбросить пароль для контроллера домена Windows, необходимо остановить службу центра распространения ключей Kerberos и установить для нее тип запуска Manual.

- После перезапуска и проверки успешного сброса пароля можно перезапустить службу центра распространения ключей (KDC) Kerberos и установить для ее типа запуска значение «Автоматически». Это заставляет контроллер домена с неправильным паролем учетной записи компьютера обращаться к другому контроллеру домена за билетом Kerberos.

- Может потребоваться отключить службу центра распространения ключей Kerberos на всех контроллерах домена, кроме одного. Если это возможно, не отключать контроллер домена, который имеет глобальный каталог, если у него нет проблем.

Удалите кэш билетов Kerberos на контроллере домена, где вы получаете ошибки. Это можно сделать, перезагрузив компьютер или используя средства KLIST, Kerbtest или KerbTray. KLIST входит в состав Windows Server 2008 и Windows Server 2008 R2. Для Windows Server 2003 KLIST доступен для бесплатной загрузки в комплекте ресурсов Windows Server 2003 Resource Kit Tools.

В командной подсказке введите следующую команду:

Описание этой команды:

/s: — имя контроллера домена, используемого для настройки пароля учетной записи компьютера. Это сервер, на котором работает KDC.

/ud: — это учетная запись пользователя, которая создает подключение к домену, указанному в /s параметре. Он должен быть в формате домен\пользователь. Если этот параметр опущен, используется текущая учетная запись пользователя.

/pd:* указывает пароль учетной записи пользователя, указанной в /ud параметре. Для запроса пароля используйте звездочку (*). Например, локальный компьютер контроллера домена — Server1, а одноранговой контроллер домена Windows — Server2. Если вы запустите Netdom.exe Server1 со следующими параметрами, пароль будет изменен локально и одновременно записан на сервере Server2. Репликация распространяет изменения на другие контроллеры домена:

Перезапустите сервер, пароль которого был изменен. В этом примере это Server1.

Восстановление доверительных отношений между рабочей станцией и доменом AD

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

- Компьютеры должны регулярно (по-умолчанию раз в 30 дней) менять свои пароли в AD.

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

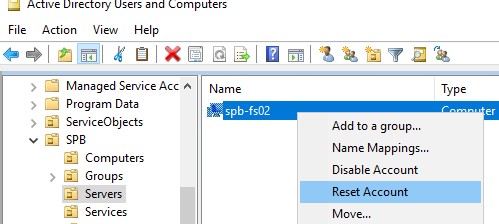

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

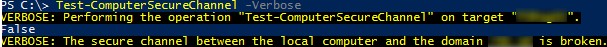

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False – The Secure channel between the local computer and the domain winitpro.ru is broken .

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду Test-ComputerSecureChannel и убедится, что она возвращает True ( The Secure channel between the local computer and the domain winitpro.ru is in good condition ).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corp\domain_admin

dc01.corp.winitpro.ru – имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой netdom.exe .

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.

Netdom reset

Applies To: Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows 8

Resets the secure connection between a workstation and a domain controller.

Netdom is a command-line tool that is built into Windows ServerВ 2008 and Windows ServerВ 2008В R2. It is available if you have the ActiveВ Directory Domain Services (ADВ DS) server role installed. It is also available if you install the ActiveВ Directory Domain Services Tools that are part of the Remote Server Administration Tools (RSAT). For more information, see How to Administer Microsoft Windows Client and Server Computers Locally and Remotely (https://go.microsoft.com/fwlink/?LinkID=177813). To use netdom, you must run the netdom command from an elevated command prompt. To open an elevated command prompt, click Start, right-click Command Prompt, and then click Run as administrator.

To use netdom, you must run the netdom command from an elevated command prompt. To open an elevated command prompt, click Start, right-click Command Prompt, and then click Run as administrator.

For examples of how to use this command, see Examples.

Syntax

Parameters

Specifies the name of the computer whose secure connection you want to reset.

Specifies the domain with which to establish the secure connection. If you do not specify this parameter, then netdom reset uses the domain to which the current computer belongs.

Specifies the domain controller to use to establish the secure connection.

Specifies the user account to use to make the secure connection with the computer that you want to reset. If you do not specify this parameter, then netdom reset uses the current user account.

Specifies the password of the user account that you specify in the /uo or /usero parameter. If you specify the value of this parameter as a wildcard character (*), this parameter prompts you for the password.

Displays help at the command prompt.

Examples

To reset the secure channel secret that is maintained between mywksta and devgroup.contoso.com (regardless of OU), type the following command at the command prompt:

To reset the secure channel between the WindowsВ NTВ 4.0 primary domain controller (PDC) for Northamerica and the backup domain controller NABDC, type the following command at the command prompt:

Member servers often establish secure channel sessions with non-local domain controllers. To force a secure channel session between a member server and a specific domain controller by using the /server parameter with the Reset operation, type the following command at the command prompt: