- Как сбросить пароль Windows с помощью Live-диска AdminPE

- Удаляем забытый пароль в Windows 10

- Удаляем забытый пароль в Windows 10: 45 комментариев

- BootDev

- Страницы

- 2018-08-30

- Сброс пароля учетной записи Windows с помощью WinPE

- Содержание

- Пароли Пользователей Windows

- Варианты Сброса

- Сброс Пароля

- Среда Предустановки

- Не Utilman’ом Единым

- Бэкап Файла SAM

- Возврат Сброшенного Пароля

Как сбросить пароль Windows с помощью Live-диска AdminPE

Одним из преимуществ работы в среде Windows 8.1 и 10 с подключением к учётной записи своего аккаунта Microsoft является возможность в любой момент сбросить забытый или несанкционированно изменённый пароль. Для этого нам всего лишь потребуется на время доступ к Интернету с любого другого мобильного или компьютерного устройства. А вот с локальными учётными записями не всё так просто.

Если мы заранее не подготовили штатными средствами Windows специальную флешку (так называемую дискету сброса пароля) , но случилось так, что последний мы никак не можем вспомнить, у нас есть только один путь решить проблему — путь использования сторонних средств. Такими средствами являются загрузочные носители, на борту которых присутствует специальный софт для сброса паролей. В составе Live -диска AdminPE есть масса такого софта, и этот диск нам сможет помочь в любой ситуации – и когда мы не можем попасть в локальную учётку, и когда в учётку Microsoft.

AdminPE – это бесплатный Live -диск на базе WinPE для профессиональных системщиков, в котором собран разнообразнейший софт для реанимации Windows. Последнюю актуальную сборку AdminPE10 (на базе, соответственно, WinPE10) можно скачать на торрент-трекерах по ссылкам на официальном сайте Live -диска:

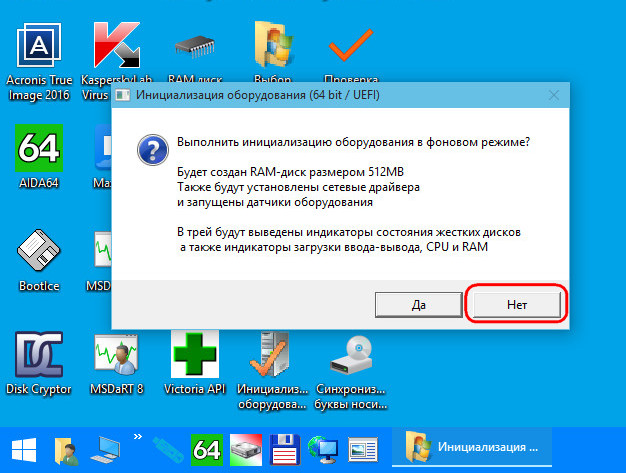

Скачиваем ISO -образ AdminPE, записываем его флешку, загружаем с него компьютер. Специфика этого Live -диска заключается в том, что он загружается с минимальным функционалом, а после запуска предлагает нам создать RAM -диск, подгрузить сетевые драйверы и т.п. В данном случае всё это не нужно. Жмём «Нет».

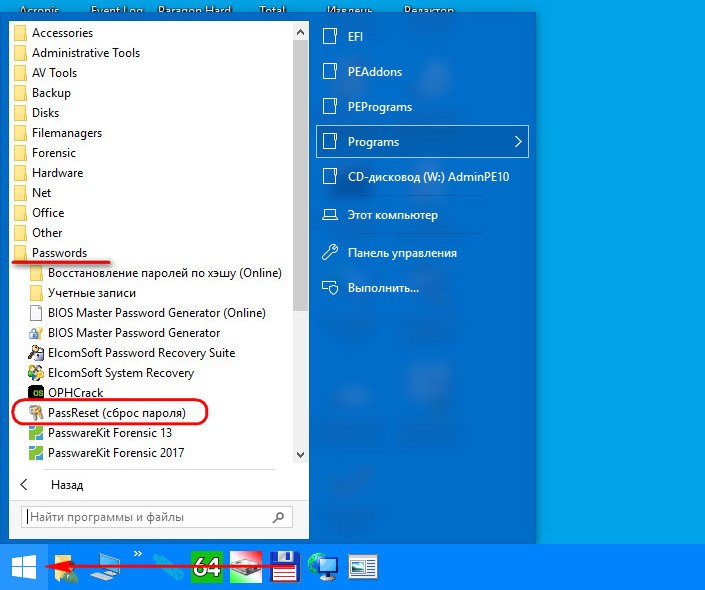

Идём в меню «Пуск», открываем папку «Passwords». И здесь увидим массу программ для сброса паролей. В их числе и BIOS Master Password Generator – скрипт генерации паролей BIOS для ноутбуков, и программа Elcomsoft System Recovery, позволяющая не только сбросить, но и без очевидных следов вмешательства узнать текущий пароль по всем учётным записям устройства. Но если речь идёт конкретно о сбросе пароля к своей учётке Windows, то для этих целей лучше всего использовать небольшую утилиту PassReset.

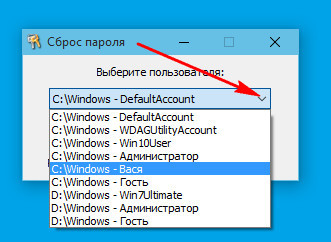

Она, как другие программы, не утруждает пользователя заморочками типа необходимости указания файла реестра, где хранятся пароли. PassReset сама может находить такого рода данные и, соответственно, полностью готова к работе даже с обывателем. В окошке утилиты необходимо из выпадающего списка выбрать нужную учётную запись.

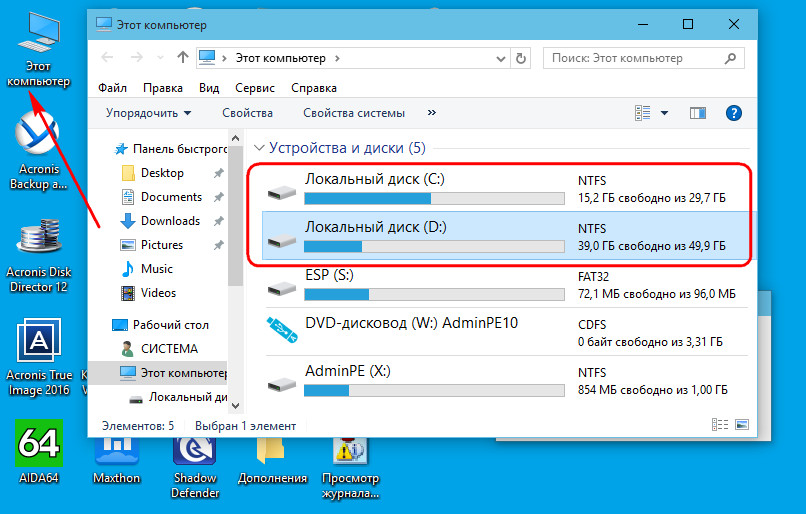

Если на компьютере установлено несколько Windows, и на них есть учётные записи с одинаковыми именами, в перечне PassReset смотрим на путь, указанный перед именем пользователя. А какая из систем на каком разделе определяется, это можно подсмотреть в проводнике WinPE.

Учётные записи Microsoft в перечне могут значится либо по имени локального пользователя (если аккаунт Microsoft подключался после создания локальной учётки) , либо по первым буквам электронного адреса.

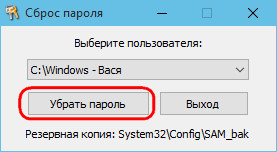

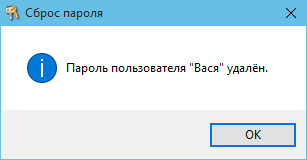

Итак, выбрали пользователя, жмём «Убрать пароль».

Можем перезагружаться, входить в Windows и придумывать себе новый пароль. Учётные же записи Microsoft превратятся в локальные. И для их возобновления потребуется повторная авторизация с помощью аккаунта Microsoft.

Удаляем забытый пароль в Windows 10

В этом, очередном кратком экскурсе, я постараюсь показать как можно сбросить (удалить) пароль в ОС Windows 10 с помощью специальной программы.

Очень часто у некоторых пользователей случаются «провалы в памяти» :), которые могут выразиться в том, что придумав хитроумный пароль (например для входа в свою операционную систему Windows), через некоторое время его забывают!

Потратив не мало времени на тестирование самых известных на данный момент программ для удаления пароля для входа в Windows 10 я остановился на одной утилите, потому что другие после установки оказались неработоспособны из-за жадности своих создателей — программистов.

Обычно Trial версии ограничены по времени или по количеству запусков, однако те зарубежный программы, которые я нашёл через поиск сразу же после установки требуют оплаты!

Перечислю эти программы:

Windows Password Key Standard;

iSunshare Windows Password Genius Advanced;

Windows Password Recovery Tool Standard.

1) И так, как я уже упоминал, только одна программа оказалась работоспособной — Lazesoft — Recover My Password , скачать её можно здесь;

2 ) После того как вы её скачали установите на сторонний компьютер, в меню выбираем Burn Cd/ Usb Disk;

3) Выбираем опцию DO NOT Specify the Windows version of the target computer;

4) Я записывал на диск и поэтому выбрал опцию F:[ Otiarc DWD…];

5) Нажимаем на Start, ждём несколько минут;

6) Вставляем данный диск в тот компьютер где нужно сбросить пароль, перезагружаем его, при старте Bios жмём заветную кнопку F12;

7) В появившемся меню нужно выбрать в списке устройств ваш CD-ROM и нажать на Enter;

8) Программа начнёт загружаться с диска и вы увидите следующее меню,

выберите — Lazesoft Live CD [ EMS Enabled];

9) В появившемся меню выбираем — Password Recovery;

10) Нажимаем кнопку Next;

11) В всплывающем сообщении нажимаем Yes;

12) Дальше у Вас должно появится вот такое меню, оставляем всё без изменений и нажимаем на Reset local password;

13) В этом меню выбираем имя пользователя у которого хотим удалить пароль для входа в Windows 10 и нажимаем на кнопку Next;

14) Далее нажимаем на кнопку Reset/Unlock.

В всплывающем сообщении нажимаем на OK;

15) И на последок жмём на кнопку Reboot;

Система автоматически перезагрузится и если вы всё сделали правильно как описано выше, то пароль для входа в Windows 10 будет успешно удалён и вы спокойно сможете войти в операционную систему!

Удаляем забытый пароль в Windows 10: 45 комментариев

Чё за хуйня? У всех: зайдите туда-то, откройте то-то, скачайте это… и т.д. и т.п. … Только как это сделать?, если невозможно войти в систему… вообще, ну абсолютно! Ведь требует пароль… который я знаю!, но почему-то не принимает… Ну ладно… пусть будет, что я якобы забыл:) Ну я же не могу зайти в систему, чтоб что-то сделать в инете… Тем более твои предлагаемые действия… как и у многих остальных… P.S. Ищу адекватное предложение исправление проблемы в инете… и сейчас печатаю текст;) с планшета…

Интересный человек, придумал хитроумный пароль и забыл! Это твой личный косяк.

Насчёт разблокировки: да существует всего два способа:

1) официальный (через установочный дистрибутив или через учётную запись);

2) программный — который, изложен в данной статье.

«Ну я же не могу зайти в систему, чтоб что-то сделать в инете…»

А что, к знакомым или к родственникам у которых есть комп лень сходить?

«Тем более твои предлагаемые действия… как и у многих остальных…»

Да, немного придётся повозиться, зато мой способ 100% — ый. Уже на двух компах снял пароль с Windows 10.

«Ищу адекватное предложение исправление проблемы в инете…»

Тогда пожалуй стоит найти ОЧЕНЬ крутого хакера.

Спасибо! Сработало сразу……немного меню в винде 10ке 64бит другое….. но все прошло. СПАСИБО!

Доброго времени суток! Я смог загрузить утилиту только когда отключил все диски. На 8 шаге я подключил диски обратно. Все остальные шаги проделал в точности как в описании. Но пароль так и не сбросился. Есть ли еще какие то возможности по использованию данной утилитой для сброса пароля или восстановления входа в комп? Буду признателен если поможете!

Как сбросить пароль от встроенной учетной записи Администратора

Этот совет пригодится тем, кто столкнулся с проблемой, когда встроенная учетная запись защищена паролем, который мы, естественно, благополучно забыли. Итак, действуем, согласно нижеприведенному инструктажу:

Нам понадобиться компакт-диск (либо флешка) с набором реанимационных программ для восстановления (можно диск или флешку с образом винды) Windows, который мы вставляем в дисковод, после чего перезагружаем наш компьютер.

Для восстановления системы отлично подойдет диск-реаниматор

Во время запуска компьютера производим вход в BIOS путем нажатия клавиши «Dilete».

Входим в BIOS при помощи клавиши Dilete во время перезапуска компьютера

В BIOS меняем приоритет установки и назначаем загрузку компьютера с CD-ROM. Далее помещаем наш загрузочный диск с операционной системой в дисковод и перезагружаем ПК.

В BIOS ставим приоритет загрузки с CD-ROM

После того, как произошла загрузка компьютера с CD-ROM, на экране появляется меню диска-реаниматора, в котором мы выбираем редактируемую копию Windows и переходим на «Восстановление системы».

В редактируемой копии Windows выбираем «Восстановление системы»

Далее в диалоговых настройках этого окна нажимаем «Командная строка».

В диалоговом окне Параметры восстановления системы выбираем Командная строка

В открывшееся поле команд вводим «regedit» и подтверждаем команду клавишей Enter.

Находим и выделяем раздел HKEY_LOCAL_MACHINE, а в меню выбираем File, а далее Load hive.

Находим и выделяем раздел HKEY_LOCAL_MACHINE

Нам необходимо открыть файл SAM, после чего выбрать раздел HKEY_LOCAL_MACHINE\имя_куста\SAM\Domains\Account\Users\000001F4, далее дважды щелкаем по ключу F и переходим к самому первому значению в строке 038 – к числу 11, как показано на фото.

Выбираем HKEY_LOCAL_MACHINE.. и дважды щелкаем по ключу F

Данное число заменяем на цифру 10, при этом соблюдая большую осторожность, поскольку изменить необходимо только это число, другие же значения категорически трогать запрещается.

Данное число «11» заменяем на цифру «10»

В том же разделе HKEY_LOCAL_MACHINE\имя_куста\SAM\Domains\Account\Users\000001F4 выбираем меню File, затем Load hive и далее «Да» — подтверждаем выгрузку куста.

Выбираем меню File — Load hive и подтверждаем выгрузку куста

Теперь закрываем редактор реестра, а также весь процесс установки, достаем наш диск и перезагружаем компьютер.

Взламываем пароль Администратора в Windows 8

Для операционной системы Windows 8 существует свой несложный способ сброса пароля Администратора. Все, что вам нужно для этого сделать, это следовать пунктам нижеприведенной пошаговой инструкции:

Шаг 1. Заходим в раздел «Восстановление системы», а далее консоль «Диагностика», где выбираем раздел «Дополнительные параметры».

Заходим в «Диагностику» и выбираем «Дополнительные параметры»

Шаг 2. Заходим в командную строку и вводим следующую команду:

copy с:\windows\System32\sethc.exe с:\temp –и производим копирование файла sethc.exe, чтобы его случайно не потерять.

Копируем файл «sethc.exe» для избежания его потери

Шаг 3. Теперь в командной строке пишем следующее:

copy c:\windows\System32\cmd.exe c:\windows\System32\sethc.exe, то есть вместо «sethc.exe» вводим «cmd.exe».

Заменим файл «sethc.exe» на «cmd.exe»

Шаг 4. Выходим из командной консоли при помощи команды «exit».

Шаг 5. Перезагружаем наш компьютер и производим загрузку с обычными параметрами.

Шаг 6. Нажимаем клавишу «Shift» пять раз для запуска командной строки.

Нажимаем пятикратно клавишу Shift

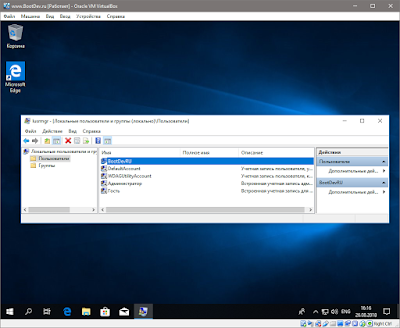

Шаг 7. Вводим в командную консоль «lusrmgr.msc» и видим имя администратора.

Вводим в командную консоль «lusrmgr.msc «и видим имя администратора

Примечание: при отключенной учетной записи, ее можно активировать при помощи команды «net user «Имя_админа» /active:yes»

Шаг 8. Ставим новый пароль — набираем команду «net user «Имя админа» password».

При помощи команды net user Имя админа password ставим новый пароль

Шаг 9. Перезагружаем компьютер и входим в учетную запись администратора уже с новым паролем.

BootDev

Создание загрузочных дисков и прочие полезные мелочи

Страницы

2018-08-30

Сброс пароля учетной записи Windows с помощью WinPE

Содержание

Пароли Пользователей Windows

Операционная система Windows хранит всю информацию о своих учетных записях и группах в файле SAM. Расположен он по пути \Windows\System32\config\SAM.

Получить доступ к данному файлу в работающей операционной системе Windows не возможно. Система не допускает к нему никого кроме себя. А вот если загрузиться с другой операционной системы (к примеру WinPE), то функции защиты уже не будут работать, и можно спокойно производить все желаемые манипуляции над данным файлом.

Файл SAM, отчасти является файлом реестра Windows. То есть, его можно открыть в редакторе реестра, и посмотреть какие разделы и ключи в нем содержатся. Смысла в этом не очень много, вся информация в нем представлена в виде бинарных ключей. Пароли при этом не доступны для редактирования, они попросту не отображаются в редакторе, только параметры конкретных учетных записей.

Варианты Сброса

Программы для сброса очень просты по своему использованию. Вы запускаете программу, указываете расположение SAM-файла, выбираете необходимого пользователя, выполняете сброс пароля.

Сброс Пароля

В качестве подопытного кролика будет выступать операционная система Windows 10, установленная в виртуальной машине VirtualBox. В ней будет присутствовать учетная запись с намеренно забытым паролем.

Наша цель, получить доступ к данной учетной записи.

В общем берем в руки установочный Windows-диск и читаем дальше.

Среда Предустановки

Нажимаем на клавиатуре сочетание клавиш Shift+F10 . Запустится окно командной строки.

По приветствию ввода команд видно, что текущей рабочей директорией является X:\Sources. Нам же нужно перейти в директорию файла SAM, но прежде нужно понять под какой буквой расположен диск с установленной операционной системой Windows. Выполним команду mountvol , чтобы определить все подключенные диски.

В моем случае, в системе подключено четыре диска С, D, X и E. Диск X сразу исключаем, так как он принадлежит среде предустановки. Остальные проверяем командой dir .

В ходе поисков, целевым диском в моем случае, оказался диск D:\. Выполняем смену рабочего диска командной строки на диск D:\, и переходим в каталог \Windows\System32\config.

Проверим содержимое папки на наличие файла SAM командой dir .

Создадим копию данного файла. Выполним для этого команду copy SAM SAM.bkp .

Теперь перейдем на уровень выше, в директорию System32. Команда cd .. . Переименуем исполняемый файл Utilman.exe в _Utilman.exe ( ren Utilman.exe _Utilman.exe ). Скопируем исполняемый файл cmd.exe в эту же директорию, указав в качестве нового имени имя Utilman.exe ( copy cmd.exe Utilman.exe ). То есть, выполним подмену файла.

Перезагружаем компьютер с жесткого диска. На экране входа в учетную запись, нажимаем на кнопку специальных возможностей.

Вместо привычного окна запуска специальных возможностей, запустится окно командной строки.

Запущена она будет от имени пользователя SYSTEM. В этом можно убедиться выполнив команду echo %USERNAME% .

Выполним в консоли команду lusrmgr.msc . Запустится оснастка Локальные пользователи и группы. Через нее, можно будет без каких либо затруднений выполнить сброс, либо изменение пароля необходимого пользователя.

Сброс осуществляется установкой пустого пароля.

На этом сброс пароля можно считать завершенным. Остается только вернуть все как было, то есть переименовать обратно файл _Utilman.exe, предварительно удалив ненастоящий Utilman.exe. Сделать все это, можно уже в работающей основной системе, не обязательно грузиться снова с установочного диска.

Не Utilman’ом Единым

Чуть выше, был применен трюк с переименованием системной программы Utilman.exe. Отвечает она за панель специальных возможностей, вызывается сочетанием клавиш Win+U . Это не единственная программа подлог которой можно совершить. Ниже я перечислю перечень системных программ:

osk.exe — экранная клавиатура, вызывается из меню специальных возможностей.

Magnify.exe — экранная лупа, тоже является частью специальных возможностей. Может вызываться сочетанием клавиш Win++ .

sethc.exe — программа запускающаяся при пятикратном нажатии клавиш Shift . В Windows 10, на экране входа, она не работает. Но зато в ее предшественниках, должна.

Бэкап Файла SAM

В процессе описания процедуры сброса пароля, было произведено резервное копирование файла SAM в файл SAM.bkp. После данный файл больше никак не использовался. Зачем нужна резервная копия файла SAM? С помощью резервной копии файла SAM, можно выполнить откат к состоянию до сброса пароля, то есть вернуть сброшенный пароль обратно. Рассмотрим данный процесс более подробно.

Возврат Сброшенного Пароля

Как говорилось ранее, для осуществления отката к состоянию до сброса пароля, потрербуется резервная копия файла SAM, созданная до сброса пароля.

Необходимо снова загрузиться с установочного Windows-диска, войти в командную строку и перейти в ней папку \Windows\System32\config целевой операционной системы. То есть все то, что мы делали в начале процедуры сброса пароля.

Выполняем копирование, текущего файла SAM (сброшенный пароль) в файл _SAM, а файл SAM.bkp (несброшенный пароль) копируем в файл SAM. Делается это все командами copy SAM _SAM и copy SAM.bkp SAM .

Выполняем удаление файлов SAM.LOG* командой del /A SAM.LOG x , где x это цифра. Список всех файлов SAM.LOG можно получить командой dir /A SAM.LOG* . Удалять каждый придется по отдельности (команда del не понимает файловые маски к сожалению). Если этого не сделать, могут иногда возникнуть вот такие ошибки.

Перезагружаем компьютер, и проверяем результат.

Пароль запрашивается. В завершении, не забываем удалить бэкапы файла SAM, а именно SAM.bkp и _SAM. Делать это нужно естественно загрузившись в среде предустановки.

Мы рассмотрели, ручной способ сброса пароля локальной учетной записи Windows, без применения стороннего программного обеспечения. Все что требуется, это установочный диск Windows.

Сама идея данного способа, хороша тем, что с ее помощью мы получаем в свое распоряжение командную строку с правами системы. Что в свою очередь очень сильно развязывает руки. Хоть Explorer запускай.

Надеюсь данная информация будет полезна вам. А на этом у меня все 😉.