- Контроль учетных записей (UAC) в Windows 10

- Как отключить Контроль учетных записей в Windows 10

- Скрытые параметры UAC для более точной настройки

- Отключить UAC для конкретного приложения в Windows 10

- Что такое UAC и как его отключить в Windows 7,8 и 10?

- Общая информация о настройке UAC

- Доступные степени защиты

- Отключение UAC на Windows 7

- Как выключить UAC в Windows 8, 8.1, 10

- Dadaviz

- Изменение режима User Account Control (UAC) в Windows 10

- Стоит ли выключать контроль учётных записей?

- Включение, отключение и настройка КУЗ в Windows 10

- How User Account Control works

- UAC process and interactions

- Logon process

- The UAC User Experience

- UAC Architecture

- Virtualization

- Request execution levels

- Installer detection technology

Контроль учетных записей (UAC) в Windows 10

Контроль учетных записей UAC — это мера безопасности выпущенная в Windows Vista, которая заключается в контроле программ запускаемых на ПК, чтобы они не вносили несанкционированных изменений в систему Windows 10 без согласия пользователя. Когда программа пытается внести изменения в системе на уровне администратора, то мы получим уведомление, которое раздражает многих пользователи, и они задаются вопросом, как отключить контроль учетных записей (UAC) в Windows 10 или внести в исключения одну программу или игру.

В каких сценариях срабатывает UAC?

- Программы, которые пытаются запустить от имени администратора.

- Попытки внести изменения в реестр Windows.

- Установщики или программы пытаются внести изменения в папку Windows или Program Files.

- Изменения в правах доступа пользователя или папки.

- Изменения в функциях безопасности Windows.

- Создание или удаление пользователей.

- Расписание задач.

- Восстановление или изменение системных файлов.

- Установка драйверов.

Уровни безопасности UAC

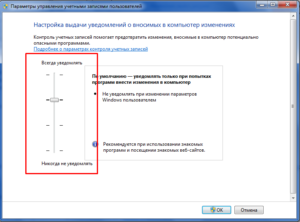

В конфигурации UAC мы сможем найти различные уровни безопасности. Эти уровни позволят нам настроить уровень защиты, который мы хотим для нашей системы Windows 10.

- Не уведомлять меня: Контроль учетных записей отключен. Он не предупредит, когда программы попытаются внести изменения в системе.

- Уведомлять только при попытках приложений внести изменения в ПК (не затемнять рабочий стол): Рабочий стол не затемнен, поэтому предупреждение может остаться незамеченным.

- Уведомлять только при попытках приложений внести изменения в ПК (по умолчанию): уведомляет нас, когда программы пытаются внести изменения на компьютере, но не когда они пытаются изменить конфигурацию. Это рекомендуемый параметр по умолчанию в Windows 10.

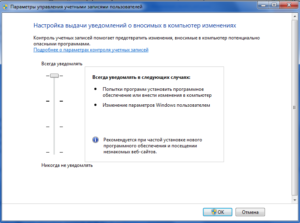

- Всегда уведомлять:UAC будет появляться всякий раз, когда мы пытаемся что-то установить, или любая программа пытается внести изменения в конфигурацию оборудования. Это наивысший уровень безопасности и он рекомендуется при установке нового программного обеспечения и посещении неизвестных веб-сайтов.

Как отключить Контроль учетных записей в Windows 10

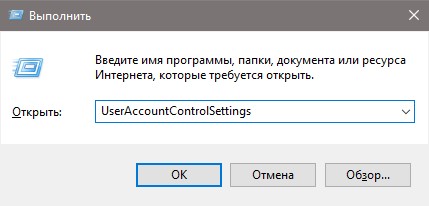

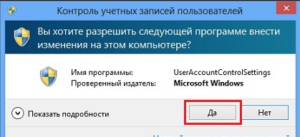

Нажмите сочетание кнопок на клавиатуре Win+R и введите UserAccountControlSettings, чтобы быстро открыть параметры UAC в Windows 10.

Перетяните ползунок в самый низ «Никогда не уведомлять«, тем самым мы отключим контроль учетных записей в windows 10.

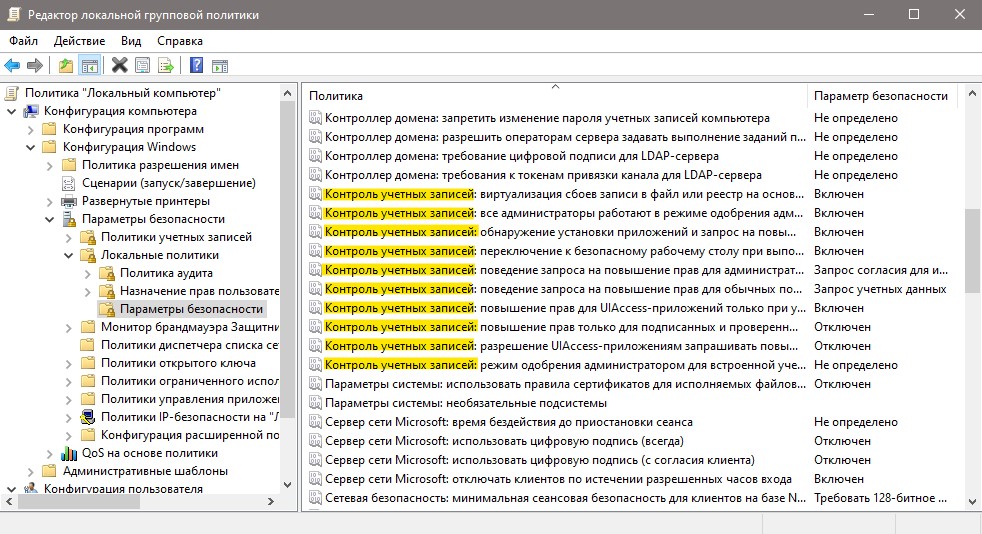

Скрытые параметры UAC для более точной настройки

Если вы являетесь администратором и пользуетесь редакцией Windows 10 PRO и выше, то можно настроить UAC под свои предпочтения. Нажмите сочетание кнопок Win+R и введите gpedit.msc, чтобы открыть групповые политики. Далее перейдите:

- Конфигурация компьютера > Параметры безопасности > Локальные политики > Параметры безопасности.

- С правой стороны мы увидим политики «Контроль учетных записей», где их больше, чем 4 предложенных по умолчанию.

Отключить UAC для конкретного приложения в Windows 10

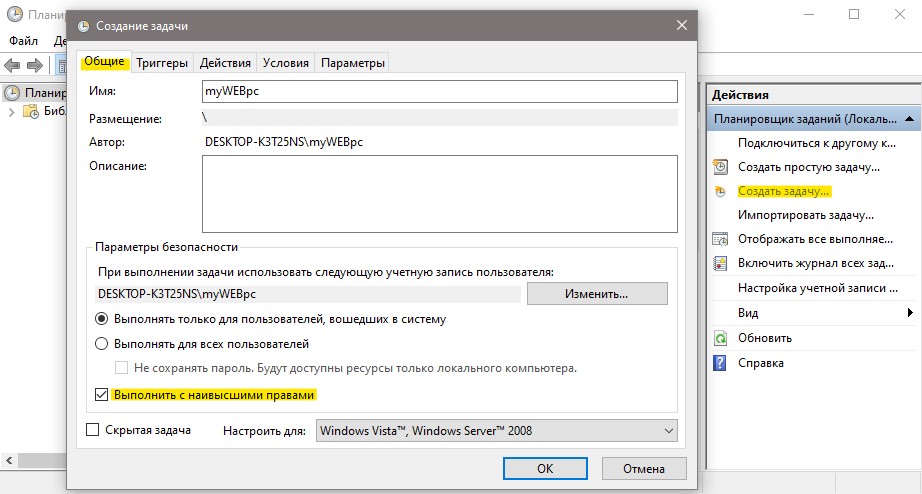

Шаг 1. Если нет желания отключать контроль учетных записей для всех программ, то есть метод, который поможет отключить UAC для определенного приложения. Нажмите Win+R и введите control schedtasks, чтобы быстро открыть планировщик заданий.

- Справа нажмите на «Создать задачу«.

- В новом окне во вкладке «Общие» задайте любое имя и установите снизу галочку «Выполнить с наивысшими правами«.

- Перейдите во вкладку «Условия» и снимите галочку «Запускать только при питании от элеткросети«.

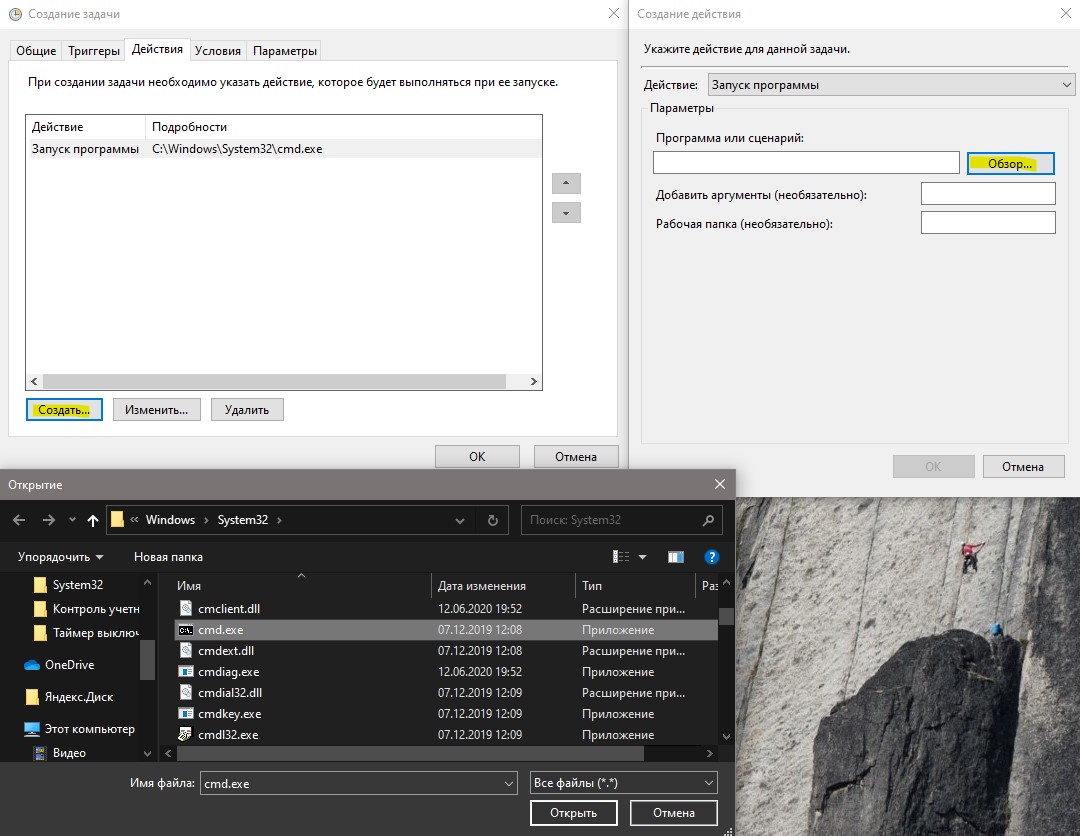

Перейдите во вкладку «Действия» и нужно будет добавить исполняемый exe файл программы, которую мы хотим добавить в исключения UAC.

- Нажмите «Создать» > «Обзор» и выберите exe файл программы или игры.

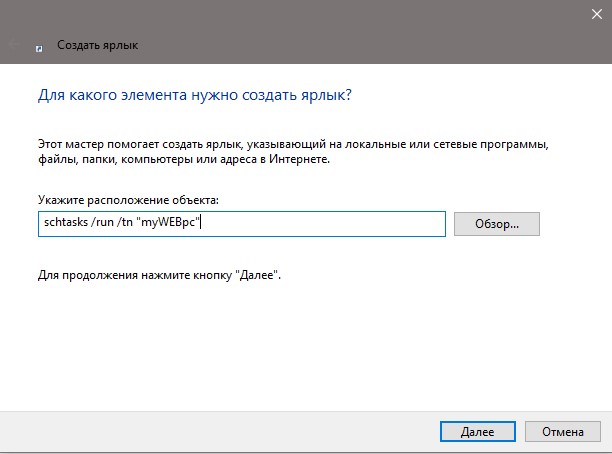

Шаг 2. Для полного удобства создадим ярлык для запуска программы для которой контроль учетной записей не будет срабатывать.

- Нажмите на пустом месте рабочего стола правой кнопкой мыши и «Создать»> «Ярлык».

- Укажите путь schtasks /run /tn «myWEBpc», где myWEBpc это имя, которое мы задавали в планировщике заданий (шаг 1).

- В следующим окне вы можете указать любое имя. Оно будет отображаться на рабочем столе.

У вас появится ярлык на рабочем столе, который будет запускаться без уведомления контроля учетных записей. В моем случае, будет запуск командной строки от имени администратора.

Что такое UAC и как его отключить в Windows 7,8 и 10?

Сначала рассмотрим, что же из себя представляет UAC.

[note]User Account Control (UAC) – это один из ключевых защитных механизмов Windows, позволяющий контролировать установку программ и действия производимые пользователями компьютера. [/note]

Наиболее явное проявление работы этой функции видно, когда при установке неких приложений, вам предоставляется возможность подтвердить необходимость внесения изменений в систему или заблокировать этот продукт. Такая возможность спасала жизнь не одного десятка пользователей Windows.

Наверняка большинство видело предупреждение, в котором спрашивается о вашем доверии производителю программного обеспечения и последующей его установки. Особенно полезно это в борьбе с вирусами, которые усеивают всю систему спам программами, а в худших случаях и вредоносными приложениями. В таких случаях, перед установкой вы получите уведомление, в котором сможете запретить установку, такого мусора в вашу систему.

Общая информация о настройке UAC

Общая информация о настройке UAC

Не следует отключать эту функцию, если вы не обладаете уверенностью в ваших действиях. Однако если у вас уже установлена антивирусная защита, вы можете её использовать без вспомогательных инструментов и отключить UAC. Так же в том случае, если вы единственный пользователь компьютера и у вас нет интернета, вы не устанавливаете на него нечего, также можете воспользоваться этой услугой.

[tip]Если вам мешает UAC, не обязательного его нужно отключать, но предоставляется возможность понизить уровень защиты.[/tip]

Доступные степени защиты

- Никогда не уведомлять – вы полностью отключаете эту функцию системы;

- Предупреждать, только о попытке программы внести изменение в компьютер, не затемняя при этом экран;

- Уведомлять о попытках приложений внести изменения в систему, с затемнением экрана, этот режим стоит по умолчанию и является оптимальным;

- Уведомляет обо всех действиях пользователя в системе.

[note]Постоянная техническая поддержка вашей системы, которую гарантирует Windows, всегда быстро реагирует на новые возникающие дыры в защите, прикрывая их ещё до того, как через неё успеют навредить большему количеству пользователей.[/note]

Ниже мы рассмотрим особенности отключения UAC в разных версиях Windows, основные отличия состоят в поиске нужного раздела, остальные возможность идентичны.

Отключение UAC на Windows 7

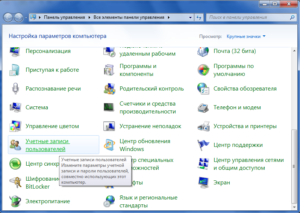

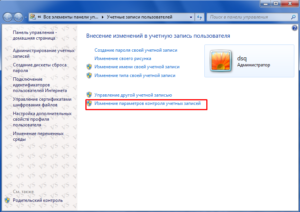

Действие довольно простое, для этого вам следует перейти в центр управления аккаунтами пользователей, пройдя по следующему пути, предоставляется 2 варианта:

1. Нажмите кнопку «Пуск», на открывшейся странице нажмите на иконку вашего пользователя;

- Перейдите в меню «Пуск»;

- Далее «Панель управления»;

- Найдите элемент «Учетные записи пользователей»

Как выключить UAC в Windows 8, 8.1, 10

Все более менее новые системы от Microsoft учат работать с поисковой строкой, поэтому многие элементы уже не доступны по путям, предоставленным в более ранних версиях. Действия подобны и тем, что нужно выполнить в предыдущей версии системы, разница заключается в методе поиска нужного окна управления.

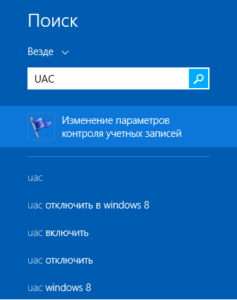

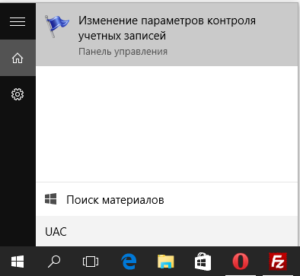

1. Нажмите Win + Q или перейдите к поисковой строке через чудо кнопки;

2. В строке поиска задайте ключевое слово UAC;

Приложение разработано для борьбы с такими, весьма распространенными угрозами как: троянские программы, черви, шпионские приложения и тому подобные уязвимости системы.

[tip]Отключайте такое важное программное обеспечение, только если вы имеете защиту от другого производителя антивирусного обеспечения или вы уверены, что не являетесь уязвимым для таких угроз.[/tip]

Большинство хороших антивирусных защит, естественно, платны, но существуют и такие, которые не предусматривают обязательную оплату. Возможно, вам подойдет демо режим, какой-либо известной компании разработчика или вы можете воспользоваться вовсе бесплатными вариантами. В случае, если вы выбрали бесплатные программы, вы должны осознавать, что уровень их технической поддержки на порядок ниже, в связи с чем, далеко не всегда вы получаете новейшую защиту.

Рейтинг статьи 5 / 5. Голосов: 4

Пока нет голосов! Будьте первым, кто оценит этот пост.

Dadaviz

Ваш IT помощник

Изменение режима User Account Control (UAC) в Windows 10

Практически во всех версиях Windows 10 есть специальная услуга — контроль за учётными записями (КУЗ или UAC). Столкнуться с ней можно в тот момент, когда вы попытаетесь начать выполнение некоторого действия, которое потребует от вас прав администратора. То есть, в этот момент вы увидите уведомление «Для выполнения данной операции необходимо наличие прав администратора. Продолжить операцию?». Эти сообщения можно очень просто отключить, но нужно ли это делать — разберёмся в следующем разделе.

Стоит ли выключать контроль учётных записей?

Суть в том, что контроль учётных записей (КУЗ) существует с той целью, чтобы предотвратить случайное вмешательство пользователя в важные задачи и системные процессы. Права администратора спрашиваются исключительно в том случае, если задача, которую вы собираетесь назначить или изменить, может вмешаться в работу или процессы операционной системы. Поэтому решайте сами: если вы деактивируете КУЗ, то у вас перестанет появляться надоедливое уведомление, но при этом шанс запуска чего-то опасного или случайного редактирования того, что трогать не стоит, очень возрастает.

Включение, отключение и настройка КУЗ в Windows 10

Активация, деактивация и настройка контроля происходит практически одним и тем же путём, поэтому рассмотрим эти действие вместе.

Существует несколько способов проведения операции по активации, деактивации и настройки UAC. Все они будут описаны ниже в статье и вы можете выбирать из них тот, что покажется вам наиболее удобным.

How User Account Control works

Applies to

User Account Control (UAC) is a fundamental component of Microsoft’s overall security vision. UAC helps mitigate the impact of malware.

UAC process and interactions

Each app that requires the administrator access token must prompt for consent. The one exception is the relationship that exists between parent and child processes. Child processes inherit the user’s access token from the parent process. Both the parent and child processes, however, must have the same integrity level. WindowsВ 10 protects processes by marking their integrity levels. Integrity levels are measurements of trust. A «high» integrity application is one that performs tasks that modify system data, such as a disk partitioning application, while a «low» integrity application is one that performs tasks that could potentially compromise the operating system, such as a Web browser. Apps with lower integrity levels cannot modify data in applications with higher integrity levels. When a standard user attempts to run an app that requires an administrator access token, UAC requires that the user provide valid administrator credentials.

In order to better understand how this process happens, let’s look at the Windows logon process.

Logon process

The following shows how the logon process for an administrator differs from the logon process for a standard user.

By default, standard users and administrators access resources and run apps in the security context of standard users. When a user logs on to a computer, the system creates an access token for that user. The access token contains information about the level of access that the user is granted, including specific security identifiers (SIDs) and Windows privileges.

When an administrator logs on, two separate access tokens are created for the user: a standard user access token and an administrator access token. The standard user access token contains the same user-specific information as the administrator access token, but the administrative Windows privileges and SIDs are removed. The standard user access token is used to start apps that do not perform administrative tasks (standard user apps). The standard user access token is then used to display the desktop (explorer.exe). Explorer.exe is the parent process from which all other user-initiated processes inherit their access token. As a result, all apps run as a standard user unless a user provides consent or credentials to approve an app to use a full administrative access token.

A user that is a member of the Administrators group can log on, browse the Web, and read e-mail while using a standard user access token. When the administrator needs to perform a task that requires the administrator access token, WindowsВ 10 automatically prompts the user for approval. This prompt is called an elevation prompt, and its behavior can be configured by using the Local Security Policy snap-in (Secpol.msc) or Group Policy. For more info, see User Account Control security policy settings.

The UAC User Experience

When UAC is enabled, the user experience for standard users is different from that of administrators in Admin Approval Mode. The recommended and more secure method of running WindowsВ 10 is to make your primary user account a standard user account. Running as a standard user helps to maximize security for a managed environment. With the built-in UAC elevation component, standard users can easily perform an administrative task by entering valid credentials for a local administrator account. The default, built-in UAC elevation component for standard users is the credential prompt.

The alternative to running as a standard user is to run as an administrator in Admin Approval Mode. With the built-in UAC elevation component, members of the local Administrators group can easily perform an administrative task by providing approval. The default, built-in UAC elevation component for an administrator account in Admin Approval Mode is called the consent prompt.

The consent and credential prompts

With UAC enabled, WindowsВ 10 prompts for consent or prompts for credentials of a valid local administrator account before starting a program or task that requires a full administrator access token. This prompt ensures that no malicious software can be silently installed.

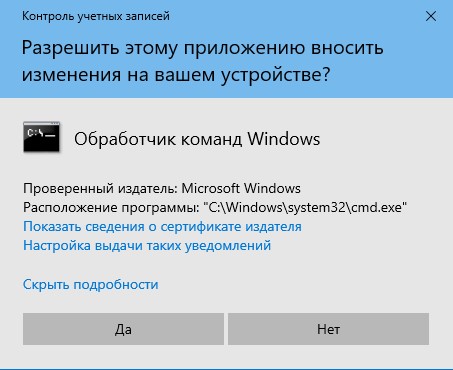

The consent prompt

The consent prompt is presented when a user attempts to perform a task that requires a user’s administrative access token. The following is an example of the UAC consent prompt.

The credential prompt

The credential prompt is presented when a standard user attempts to perform a task that requires a user’s administrative access token. Administrators can also be required to provide their credentials by setting the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting value to Prompt for credentials.

The following is an example of the UAC credential prompt.

UAC elevation prompts

The UAC elevation prompts are color-coded to be app-specific, enabling for immediate identification of an application’s potential security risk. When an app attempts to run with an administrator’s full access token, WindowsВ 10 first analyzes the executable file to determine its publisher. Apps are first separated into three categories based on the file’s publisher: WindowsВ 10, publisher verified (signed), and publisher not verified (unsigned). The following diagram illustrates how WindowsВ 10 determines which color elevation prompt to present to the user.

The elevation prompt color-coding is as follows:

- Red background with a red shield icon: The app is blocked by Group Policy or is from a publisher that is blocked.

- Blue background with a blue and gold shield icon: The application is a WindowsВ 10 administrative app, such as a Control Panel item.

- Blue background with a blue shield icon: The application is signed by using Authenticode and is trusted by the local computer.

- Yellow background with a yellow shield icon: The application is unsigned or signed but is not yet trusted by the local computer.

Shield icon

Some Control Panel items, such as Date and Time Properties, contain a combination of administrator and standard user operations. Standard users can view the clock and change the time zone, but a full administrator access token is required to change the local system time. The following is a screen shot of the Date and Time Properties Control Panel item.

The shield icon on the Change date and time button indicates that the process requires a full administrator access token and will display a UAC elevation prompt.

Securing the elevation prompt

The elevation process is further secured by directing the prompt to the secure desktop. The consent and credential prompts are displayed on the secure desktop by default in WindowsВ 10. Only Windows processes can access the secure desktop. For higher levels of security, we recommend keeping the User Account Control: Switch to the secure desktop when prompting for elevation policy setting enabled.

When an executable file requests elevation, the interactive desktop, also called the user desktop, is switched to the secure desktop. The secure desktop dims the user desktop and displays an elevation prompt that must be responded to before continuing. When the user clicks Yes or No, the desktop switches back to the user desktop.

Malware can present an imitation of the secure desktop, but when the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting is set to Prompt for consent, the malware does not gain elevation if the user clicks Yes on the imitation. If the policy setting is set to Prompt for credentials, malware imitating the credential prompt may be able to gather the credentials from the user. However, the malware does not gain elevated privilege and the system has other protections that mitigate malware from taking control of the user interface even with a harvested password.

While malware could present an imitation of the secure desktop, this issue cannot occur unless a user previously installed the malware on the PC. Because processes requiring an administrator access token cannot silently install when UAC is enabled, the user must explicitly provide consent by clicking Yes or by providing administrator credentials. The specific behavior of the UAC elevation prompt is dependent upon Group Policy.

UAC Architecture

The following diagram details the UAC architecture.

To better understand each component, review the table below:

| Component | Description |

|---|---|

| User | |

The slider will never turn UAC completely off. If you set it to Never notify, it will:

- Keep the UAC service running.

- Cause all elevation request initiated by administrators to be auto-approved without showing a UAC prompt.

- Automatically deny all elevation requests for standard users.

In order to fully disable UAC you must disable the policy User Account Control: Run all administrators in Admin Approval Mode.

Some Universal Windows Platform apps may not work when UAC is disabled.

Virtualization

Because system administrators in enterprise environments attempt to secure systems, many line-of-business (LOB) applications are designed to use only a standard user access token. As a result, you do not need to replace the majority of apps when UAC is turned on.

WindowsВ 10 includes file and registry virtualization technology for apps that are not UAC-compliant and that require an administrator’s access token to run correctly. When an administrative apps that is not UAC-compliant attempts to write to a protected folder, such as Program Files, UAC gives the app its own virtualized view of the resource it is attempting to change. The virtualized copy is maintained in the user’s profile. This strategy creates a separate copy of the virtualized file for each user that runs the non-compliant app.

Most app tasks operate properly by using virtualization features. Although virtualization allows a majority of applications to run, it is a short-term fix and not a long-term solution. App developers should modify their apps to be compliant as soon as possible, rather than relying on file, folder, and registry virtualization.

Virtualization is not an option in the following scenarios:

Virtualization does not apply to apps that are elevated and run with a full administrative access token.

Virtualization supports only 32-bit apps. Non-elevated 64-bit apps simply receive an access denied message when they attempt to acquire a handle (a unique identifier) to a Windows object. Native Windows 64-bit apps are required to be compatible with UAC and to write data into the correct locations.

Virtualization is disabled if the app includes an app manifest with a requested execution level attribute.

Request execution levels

An app manifest is an XML file that describes and identifies the shared and private side-by-side assemblies that an app should bind to at run time. The app manifest includes entries for UAC app compatibility purposes. Administrative apps that include an entry in the app manifest prompt the user for permission to access the user’s access token. Although they lack an entry in the app manifest, most administrative app can run without modification by using app compatibility fixes. App compatibility fixes are database entries that enable applications that are not UAC-compliant to work properly.

All UAC-compliant apps should have a requested execution level added to the application manifest. If the application requires administrative access to the system, then marking the app with a requested execution level of «require administrator» ensures that the system identifies this program as an administrative app and performs the necessary elevation steps. Requested execution levels specify the privileges required for an app.

Installer detection technology

Installation programs are apps designed to deploy software. Most installation programs write to system directories and registry keys. These protected system locations are typically writeable only by an administrator in Installer detection technology, which means that standard users do not have sufficient access to install programs. WindowsВ 10 heuristically detects installation programs and requests administrator credentials or approval from the administrator user in order to run with access privileges. WindowsВ 10 also heuristically detects updates and programs that uninstall applications. One of the design goals of UAC is to prevent installations from being run without the user’s knowledge and consent because installation programs write to protected areas of the file system and registry.

Installer detection only applies to:

- 32-bit executable files.

- Applications without a requested execution level attribute.

- Interactive processes running as a standard user with UAC enabled.

Before a 32-bit process is created, the following attributes are checked to determine whether it is an installer:

- The file name includes keywords such as «install,» «setup,» or «update.»

- Versioning Resource fields contain the following keywords: Vendor, Company Name, Product Name, File Description, Original Filename, Internal Name, and Export Name.

- Keywords in the side-by-side manifest are embedded in the executable file.

- Keywords in specific StringTable entries are linked in the executable file.

- Key attributes in the resource script data are linked in the executable file.

- There are targeted sequences of bytes within the executable file.

The keywords and sequences of bytes were derived from common characteristics observed from various installer technologies.

The User Account Control: Detect application installations and prompt for elevation policy setting must be enabled for installer detection to detect installation programs. For more info, see User Account Control security policy settings.

Общая информация о настройке UAC

Общая информация о настройке UAC