- Как получить полное право собственности на файлы и папки в Windows 10

- Взять на себя ответственность в Windows 10/8

- Как стать владельцем файлов и папок?

- Как стать владельцем файла или папки в Windows 10

- Как стать владельцем файла или папки в Windows 10

- Получение полного контроля над папкой или файлом

- Доступ к файловой системе и конфиденциальность в Windows 10

- Принцип работы параметров доступа к файловой системе

- Исключения из параметров конфиденциальности доступа к файловой системе

- Как скрыть из контекстного меню Windows 10 опцию «Владение файлами» для зашифрованных EFS объектов

- Смена владельцев файлов и других объектов Take ownership of files or other objects

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Location Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Как получить полное право собственности на файлы и папки в Windows 10

В этом посте показано, как вы можете полностью владеть файлами и папками в Windows 10/8/7. После введения контроля учетных записей пользователей в Windows Vista, Microsoft повысила безопасность своих основных системных файлов, усилив свои эффективные разрешения. В большинстве случаев, чтобы заменить системный файл, переименовать системную папку или папку на корневом диске C, необходимо взять на себя ответственность за файл или папку. В Windows 7 и более поздних версиях системные файлы и папки принадлежат Доверенному установщику . Таким образом, даже членам группы «Администраторы» запрещено изменять объекты в ней или изменять разрешения, если они не обладают правами собственности.

СОВЕТ. Вы также можете легко воспользоваться нашей бесплатной программой:

- Ultimate Windows Tweaker позволит вам легко добавлять Управление правами на файлы и папки в контекстное меню Windows 10/8.1/7.

- RegOwnIt, чтобы легко вступить во владение ключами реестра

Взять на себя ответственность в Windows 10/8

С выпуском Windows 8 Microsoft немного изменила способ взять на себя владение . В Windows 7 это почти то же самое, что мы видели в предыдущих версиях Windows. Даже сейчас нет большой разницы – только то, что экран немного изменился и изменился способ управления, но командная строка остается прежней. Например, в Windows 7 у вас есть вкладка «Владелец» .

Мы нажимаем Изменить, , вводим Имя объекта (это могут быть администраторы или ваше имя пользователя Windows) или выбираем ваше имя пользователя из списка и нажимаем OK, чтобы внести изменения.

Но в Windows 8 и Windows 10 Microsoft удалила вкладку Владелец и переместила ее наверх. Смотрите следующий скриншот.

Кроме того, на вкладке Разрешения , когда вы добавляете новый объект, у вас есть два разных представления: одно – Основные разрешения , а другое – Дополнительные разрешения . Вот скриншот окна Расширенные права.

Как стать владельцем файлов и папок?

Теперь я покажу вам, как стать владельцем файлов и папок.

Шаг 1. . Щелкните правой кнопкой мыши файл или папку и перейдите в Свойства Windows. В разделе «Свойства» перейдите на вкладку « Безопасность ».

Шаг 2. Теперь вы можете видеть на снимке экрана выше, у вас нет разрешения изменять его. В таких случаях вам необходимо вступить во владение файлом или папкой. Для этого нажмите « Дополнительно ».

Шаг 3 . Далее в появившемся окне необходимо нажать «Изменить» и ввести имя объекта.

Я набрал свое имя пользователя Windows и нажал «ОК». Теперь вы сможете увидеть, что владелец сменил Шьяма Сасиндрана.

Нажмите « Заменить владельца на подконтейнеры и объект » и нажмите « Применить .

Как только вы нажмете «Применить», вы увидите это предупреждающее сообщение. Нажмите Да, чтобы продолжить.

Теперь вам нужно будет дважды нажать «ОК».

Затем снова нажмите Дополнительно .

Шаг 4. Теперь в разделе «Дополнительные права» вы увидите изменение и опцию добавления нескольких объектов.

Чтобы добавить несколько объектов и наследовать разрешения, вы можете нажать « Изменить Разрешения ».

Чтобы наследовать разрешения, нажмите « Включить наследование ». Чтобы добавить новый объект, нажмите « Добавить », нажмите «Выбрать принципала» и введите имя объекта.

Теперь вы можете включить базовое разрешение. Если вы хотите включить расширенное разрешение, нажмите « Показать дополнительные разрешения ».

Как только вы закончите все, нажмите OK и закройте окно.

Вы должны иметь доступ к этому конкретному файлу или папке. Будьте осторожны, когда вы изменяете разрешение для Системного файла или папки, это может привести к серьезному повреждению вашей системы и поставить под угрозу безопасность. Поэтому сначала создайте точку восстановления системы, а затем действуйте осторожно.

Если вы не можете изменить разрешения на доступ к файлам или папкам, в этом посте будет показано, как устранять проблемы с разрешениями на доступ к файлам и папкам в Windows.

Как стать владельцем файла или папки в Windows 10

Для получения доступа к любому файлу или папке в Windows 10, пользователи должны иметь соответствующие привилегии. В некоторых случаях могут возникать проблемы, если у вас нет прав на редактирование определенных файлов и папок, и именно тогда вы должны стать владельцем необходимого объекта.

Получить разрешение на доступ для определенной папки или файла не так сложно как кажется и сегодня мы покажем как это сделать.

Как стать владельцем файла или папки в Windows 10

Ранее упоминалось, некоторые задачи в Windows 10 могут потребовать стать владельцем файла или папки и вы можете легко это сделать, выполнив следующие действия:

Примером будет папка . Щелкните правой кнопкой мыши папку, к которой хотите получить доступ, и выберите «Свойства«. Перейдите на вкладку «Безопасность» и нажмите кнопку «Дополнительно«.

В окне «Дополнительные параметры безопасности» напротив надписи «Владелец» нажмите ссылку «Изменить«.

Введите имя пользователя, нажмите «Проверить имена» и кнопку «OK«.

Установите флажок «Заменить владельца подконтейнеров и объектов«, чтобы изменить владельца всех подпапок в этой папке, нажмите «Применить» и «OK«.

Получение полного контроля над папкой или файлом

Вы завладели папкой, но все еще нет полного контроля, это означает, что произвести какие-либо действия невозможно, например, изменение либо удаление файлов или папок. Чтобы исправить это дело, выполните следующее:

Зайдите в «Дополнительные параметры безопасности» как показано выше и нажмите «Добавить«.

В появившемся окне «Выберите субъект«.

Снова введите имя пользователя, нажмите «Проверить имена» и кнопку «OK«.

В разделе «Общие разрешения» поставьте везде галочки и нажмите «OK«.

Выберите вновь добавленного участника и установите флажок «Заменить все записи разрешений дочернего объекта наследуемыми от этого объекта«. Примените изменения и нажмите «OK«.

Получить полный контроль над объектами не так уж сложно, теперь вы знаете как завладеть определенным файлом или папкой, или даже ключом реестра и решить возникшую проблему.

Доступ к файловой системе и конфиденциальность в Windows 10

Некоторым приложениям требуется доступ к файловой системе, чтобы предоставлять пользователям все возможности. Предоставление приложению разрешения на доступ к файловой системе позволяет ему обращаться к тем же файлам и папкам, к которым есть доступ у вас. Приложение должно запросить такой доступа, а вы можете разрешить или отклонить запрос.

Предоставление доступа к файловой системе может дать приложению доступ к личному содержимому, которое требуется настроить. Именно поэтому мы позволяем вам контролировать файлы, к которым предоставляется доступ, давая возможность выбрать, каким приложениям разрешен доступ к файловой системе. Если вы предоставили разрешение для приложения, но позже изменяли его, вы можете отключить доступ этого приложения к файловой системе, перейдя > Параметры > Конфиденциальность > файловой системе.

Примечание: Доступ к файловой системе может быть уже отключен, если вы используете устройство, выданное вам на работе, или если вы добавили рабочую учетную запись на собственное устройство. В этом случае в верхней части страницы параметров файловой системы появится сообщение «Некоторые параметры управляются организацией».

Принцип работы параметров доступа к файловой системе

Чтобы разрешить или запретить доступ к файловой системе для конкретного приложения или службы

Нажмите кнопку Пуск и выберите параметры > > Конфиденциальность > файловой системе.

Убедитесь , чтовключен параметр Разрешить приложениям доступ к файловой системе .

В разделе выберите приложения, которые могут получать доступ к вашей файловой системевыберите отдельные приложения и службы, для которых вы хотите разрешить или заблокировать доступ к файловой системе, а также изменить параметры на вкл или выкл.

Чтобы запретить доступ к файловой системе для большинства приложений

Нажмите кнопку Пуск и выберите параметры > > Конфиденциальность > файловой системе.

Убедитесь, что параметр Разрешить приложениям получать доступ к файловой системе отключен. Это запретит приложениям доступ к файловой системе на устройстве, на котором выполнен вход. Если другие пользователи работают на этом устройстве, они по-прежнему могут включить доступ к файловой системе под своими учетными записями.

Исключения из параметров конфиденциальности доступа к файловой системе

В разделе выберите приложения, которые могут получить доступ к вашей файловой системе, отображаются не все приложения. Некоторые программы для Windows, например загружаемые из Интернета или установленные с помощью некоторых типов мультимедиа (например, компакт-дисков, DVD-дисков или USB-устройств хранения данных), не будут отображаться в этом списке и не повлияют на параметр Разрешить приложениям доступ к файловой системе . Чтобы разрешить или запретить доступ к файловой системе для одной из этих программ, проверьте параметры самой программы.

Как скрыть из контекстного меню Windows 10 опцию «Владение файлами» для зашифрованных EFS объектов

В большинстве версий Windows имеется встроенная, функция позволяющая зашифровать файлы и папки с использованием технологии EFS . Этот метод шифрования является одним из самых надежных и в то же время наиболее удобных, поскольку работающему в Windows пользователю не нужно выполнять дополнительных действий чтобы получить доступ к зашифрованным данным. В то же время эти же данные будут недоступны для других учетных записей, их нельзя будет прочитать, даже сняв жесткий диск и подключив его к другому компьютеру.

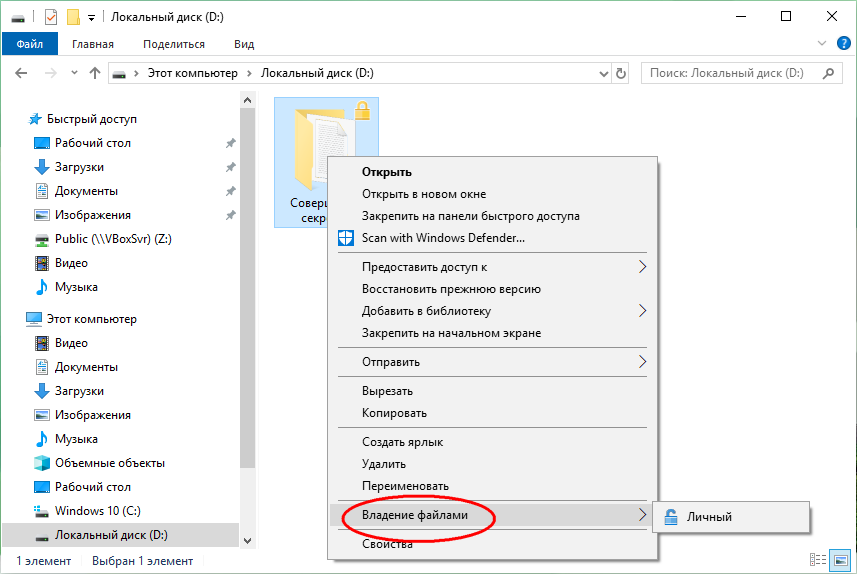

Все шифрованные EFS объекты помечаются особым значком, кроме того, в контекстном меню Проводника для таких объектов добавляется специальный пункт меню «Владение файлами», позволяющий быстро разблокировать данные.

Если вы не планируете расшифровывать секретные данные, то можете захотеть скрыть из меню эту опцию как невостребованную. В меню оболочки Windows опции для отключения этого элемента контекстного меню нет, поэтом мы пойдем уже ставшим традиционным в таких случаях путем, то есть применением твика реестра.

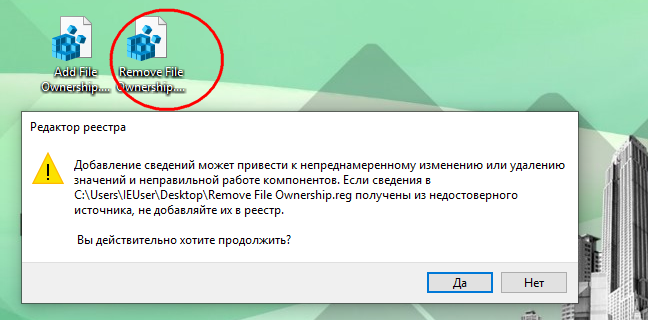

Предлагаем воспользоваться готовым решением.

Скачайте по ссылке yadi.sk/d/x27Ps1euMOiP-g архив с твиками, распакуйте в любой каталог и выполните слияние файла «Remove File Ownership.reg» .

Новые настройки вступят в силу немедленно и, если вы вызовите меню для зашифрованного объекта, то увидите, что пункта «Владение файлами» в нём больше нет.

Смена владельцев файлов и других объектов Take ownership of files or other objects

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, **** управление политиками и вопросы безопасности, которые необходимо учитывать при настройке политики безопасности «Владение файлами или другими объектами». Describes the best practices, location, values, policy management, and security considerations for the Take ownership of files or other objects security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие пользователи могут стать владельцем любого защищаемого объекта на устройстве, включая объекты Active Directory, файлы и папки NTFS, принтеры, ключи реестра, службы, процессы и потоки. This policy setting determines which users can take ownership of any securable object in the device, including Active Directory objects, NTFS files and folders, printers, registry keys, services, processes, and threads.

У каждого объекта есть владелец, который находится в томе NTFS или базе данных Active Directory. Every object has an owner, whether the object resides in an NTFS volume or Active Directory database. Владелец управляет тем, как устанавливаются разрешения для объекта и кому даны разрешения. The owner controls how permissions are set on the object and to whom permissions are granted.

По умолчанию владельцем является лицо, создавший объект, или процесс. By default, the owner is the person who or the process which created the object. Владельцы всегда могут изменять разрешения для объектов, даже если им отказано во всем доступе к объекту. Owners can always change permissions to objects, even when they are denied all access to the object.

Константа: SeTakeOwnershipPrivilege Constant: SeTakeOwnershipPrivilege

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Не определено Not defined

Рекомендации Best practices

- Назначение этого права пользователя может быть угрозой безопасности. Assigning this user right can be a security risk. Так как владельцы объектов имеют полный контроль над ними, назначьте это право только доверенным пользователям. Because owners of objects have full control of them, only assign this user right to trusted users.

Location Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию Default values

По умолчанию этот параметр является администратором на контроллерах домена и на автономных серверах. By default this setting is Administrators on domain controllers and on stand-alone servers.

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Администраторы Administrators |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Администраторы Administrators |

| Действующие параметры по умолчанию для контроллера домена Domain Controller Effective Default Settings | Администраторы Administrators |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Администраторы Administrators |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Администраторы Administrators |

Управление политикой Policy management

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy.

Перезапуск устройства не требуется для того, чтобы этот параметр политики был эффективным. A restart of the device is not required for this policy setting to be effective.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Владельцем может быть: Ownership can be taken by:

- Администратор. An administrator. По умолчанию группе администраторов предоставляется право владельца файлов или других объектов. By default, the Administrators group is given the Take ownership of files or other objects user right.

- Любой пользователь или любая группа, у которых есть права владельца объекта. Anyone or any group who has the Take ownership user right on the object.

- Пользователь, у которого есть право на восстановление файлов и каталогов. A user who has the Restore files and directories user right.

Владение может быть передано следующими способами: Ownership can be transferred in the following ways:

- Текущий владелец может **** предоставить право владельца другому пользователю, если он является членом группы, определенной в маркере доступа текущего владельца. The current owner can grant the Take ownership user right to another user if that user is a member of a group defined in the current owner’s access token. Для завершения переноса пользователь должен стать владельцем. The user must take ownership to complete the transfer.

- Администратор может стать владельцем. An administrator can take ownership.

- Пользователь, у **** которого есть право на восстановление файлов и каталогов, может дважды щелкнуть «Другие пользователи и группы» и выбрать любого пользователя или группу для назначения прав владельца. A user who has the Restore files and directories user right can double-click Other users and groups and choose any user or group to assign ownership to.

Групповая политика Group Policy

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который будет перезаписывать параметры на локальном компьютере при следующем обновлении групповой политики: Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Если локальный параметр затеняется, это означает, что в настоящее время этот параметр контролируется GPO. When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Любые пользователи, которые имеют право на владение файлами или другими объектами, могут управлять любым объектом независимо от разрешений для этого объекта, а затем вносить любые изменения, которые они хотят внести в этот объект. **** Any users with the Take ownership of files or other objects user right can take control of any object, regardless of the permissions on that object, and then make any changes that they want to make to that object. Такие изменения могут привести к экспозиции данных, повреждениям данных или условию отказа в обслуживании. Such changes could result in exposure of data, corruption of data, or a denial-of-service condition.

Противодействие Countermeasure

Убедитесь, что право на **** владение файлами или другими объектами есть только у локальной группы администраторов. Ensure that only the local Administrators group has the Take ownership of files or other objects user right.

Возможное влияние Potential impact

Нет. None. Настройка по умолчанию ограничивает права владельца файлов или других объектов локальной группой администраторов. Restricting the Take ownership of files or other objects user right to the local Administrators group is the default configuration.