- Функции безопасности VPN VPN security features

- Интеграция Windows Information Protection (WIP) с VPN Windows Information Protection (WIP) integration with VPN

- Фильтры трафика Traffic Filters

- Настройка фильтров трафика Configure traffic filters

- Блокировка по VPN LockDown VPN

- Подключение к сети VPN в Windows 10

- Создание профиля VPN

- Подключение к сети VPN

- Параметры проверки подлинности для VPN VPN authentication options

- Настройка проверка подлинности Configure authentication

Функции безопасности VPN VPN security features

Относится к: Applies to

- Windows 10 Windows 10

- Windows10 Mobile Windows 10 Mobile

Интеграция Windows Information Protection (WIP) с VPN Windows Information Protection (WIP) integration with VPN

Защита информации Windows предоставляет возможности, позволяющие отделять и защищать корпоративные данные от раскрытия на устройствах компании и лично, не требуя дополнительных изменений в среде или самих приложениях. Windows Information Protection provides capabilities allowing the separation and protection of enterprise data against disclosure across both company and personally owned devices, without requiring additional changes to the environments or the apps themselves. Кроме того, при использовании со службой управления правами (RMS) WIP помогает защитить корпоративные данные локально. Additionally, when used with Rights Management Services (RMS), WIP can help to protect enterprise data locally.

Узел EdpModeId в разделе Поставщик службы конфигурации (CSP) VPNv2 позволяет VPN-клиенту в Windows 10 интегрироваться с WIP и использовать все доступные функции на удаленных устройствах. The EdpModeId node in the VPNv2 Configuration Service Provider (CSP) allows a Windows 10 VPN client to integrate with WIP, extending its functionality to remote devices. Сценарии использования WIP Use case scenarios for WIP include:

- Базовая функциональность: шифрования файлов и блокировка доступа к файлам Core functionality: File encryption and file access blocking

- Применение политики взаимодействия с пользователем: ограничение копирования и вставки, перетаскивания и общего доступа UX policy enforcement: Restricting copy/paste, drag/drop, and sharing operations

- Применение сетевой политики WIP: защита ресурсов интрасети в корпоративной сети, а также VPN WIP network policy enforcement: Protecting intranet resources over the corporate network and VPN

- Применение сетевой политики: защита SMB- и облачных ресурсов в Интернете в корпоративной сети, а также VPN Network policy enforcement: Protecting SMB and Internet cloud resources over the corporate network and VPN

Значение EdpModeId — это корпоративный идентификатор. The value of the EdpModeId is an Enterprise ID. Сетевой стек будет искать этот идентификатор в токене приложения, чтобы определить, следует ли активировать VPN для конкретного приложения. The networking stack will look for this ID in the app token to determine whether VPN should be triggered for that particular app.

Кроме того, при подключении с помощью WIP администратору не нужно указывать правила AppTriggerList и TrafficFilterList отдельно в этом профиле (если не требуется более сложная конфигурация), так как политики WIP и списки приложений автоматически вступают в силу. Additionally, when connecting with WIP, the admin does not have to specify AppTriggerList and TrafficFilterList rules separately in this profile (unless more advanced configuration is needed) because the WIP policies and App lists automatically take effect.

Фильтры трафика Traffic Filters

Фильтры трафика позволяют организациям фильтровать трафик, допустимый в сети предприятия, с помощью политики. Traffic Filters give enterprises the ability to decide what traffic is allowed into the corporate network based on policy. Сетевые администраторы могут использовать фильтры трафика для эффективного добавления правил брандмауэра интерфейса в ИНТЕРФЕЙС VPN. Network admins can use Traffic Filters to effectively add interface specific firewall rules on the VPN Interface. Существует два типа правил фильтрации трафика: There are two types of Traffic Filter rules:

- Правила на основе приложений. App-based rules. В правилах, основанных на приложениях, можно пометить список приложений, чтобы разрешить только трафик, происходящий из этих приложений, переходить через VPN-интерфейс. With app-based rules, a list of applications can be marked to allow only traffic originating from these apps to go over the VPN interface.

- Правила на основе трафика. Traffic-based rules. Правила, основанные на трафике, — это политики 5-tuple (порты, адреса, протоколы), которые могут быть указаны, чтобы разрешить только трафик, совпадающий с этими правилами, переходить через VPN-интерфейс. Traffic-based rules are 5-tuple policies (ports, addresses, protocol) that can be specified to allow only traffic matching these rules to go over the VPN interface.

Можно создать несколько наборов правил, связанных с помощью оператора OR. There can be many sets of rules which are linked by OR. Внутри каждого набора можно настроить правила на основе приложений и правила на основе трафика. Все свойства внутри набора будут связаны с помощью оператора AND. Within each set, there can be app-based rules and traffic-based rules; all the properties within the set will be linked by AND. Кроме того эти правила можно применять на уровне отдельного приложения или устройства. In addition, these rules can be applied at a per-app level or a per-device level.

Например, администратор может задать следующие правила: For example, an admin could define rules that specify:

- приложению Contoso HR разрешено VPN-подключение и доступ только к порту 4545;. The Contoso HR App must be allowed to go through the VPN and only access port 4545.

- Приложения contoso finance могут использовать VPN и получать доступ только к удаленным диапазонам IP от 10.10.0.40 до 10.10.0.201 в порту 5889. The Contoso finance apps are allowed to go over the VPN and only access the Remote IP ranges of 10.10.0.40 — 10.10.0.201 on port 5889.

- все другие приложения на устройстве получают доступ к только портам 80 и 443. All other apps on the device should be able to access only ports 80 or 443.

Настройка фильтров трафика Configure traffic filters

Сведения о настройке XML см. в разделе Параметры профиля VPN и VPNv2 CSP. See VPN profile options and VPNv2 CSP for XML configuration.

На следующем изображении показан интерфейс для настройки правил дорожного движения в политике конфигурации профилей VPN с помощью Microsoft Intune. The following image shows the interface to configure traffic rules in a VPN Profile configuration policy, using Microsoft Intune.

Блокировка по VPN LockDown VPN

Если профиль VPN настроен с блокировкой, безопасность устройства обеспечивается за счет разрешения только трафика, который проходит через интерфейс VPN. A VPN profile configured with LockDown secures the device to only allow network traffic over the VPN interface. Он имеет следующие функции. It has the following features:

- Система пытается постоянно поддерживать VPN в подключенном состоянии. The system attempts to keep the VPN connected at all times.

- Пользователь не может разорвать VPN-подключение. The user cannot disconnect the VPN connection.

- Пользователь не может удалить или изменить профиль VPN. The user cannot delete or modify the VPN profile.

- Профиль блокировки по VPN использует принудительное подключение с использованием тоннеля. The VPN LockDown profile uses forced tunnel connection.

- Если VPN-подключение недоступно, внешний сетевой трафик блокируется. If the VPN connection is not available, outbound network traffic is blocked.

- На устройстве может использоваться только один профиль блокировки по VPN. Only one VPN LockDown profile is allowed on a device.

Для встроенного VPN VPN LockDown vpn доступен только для типа подключения к интернету Key Exchange версии 2 (IKEv2). For built-in VPN, LockDown VPN is only available for the Internet Key Exchange version 2 (IKEv2) connection type.

Развертывайте эту функцию с осторожностью, так как связанное подключение не сможет отправлять или получать сетевой трафик без подключения VPN. Deploy this feature with caution, as the resultant connection will not be able to send or receive any network traffic without the VPN being connected.

Подключение к сети VPN в Windows 10

Вы можете подключаться к виртуальной частной сети (VPN) на компьютере с Windows 10 как для работы, так и в личных целях. VPN-подключение может обеспечить более безопасное соединение и доступ к корпоративной сети и Интернету, например, если вы работаете из кафе или похожего общественного места.

Создание профиля VPN

Перед подключением к сети VPN вам необходимо настроить профиль VPN на своем компьютере. Чтобы получить профиль VPN от вашей компании, вы можете либо создать профиль VPN самостоятельно или настроить рабочую учетную запись.

Прежде чем начать, выполните указанные ниже действия.

Если VPN-подключение будет использоваться для работы, проверьте наличие параметров и/или приложения VPN на сайте интрасети вашей компании во время работы или обратитесь к специалисту службы поддержки вашей компании.

Если вы подписываетесь на службу VPN в личных целях, посетите Microsoft Store , чтобы проверить наличие приложения для этой службы, а затем перейдите на веб-сайт службы VPN, где могут быть указаны необходимые параметры VPN-подключения.

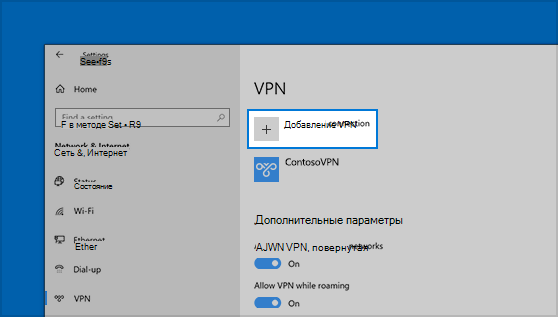

Нажмите Start кнопку «Пуск», а затем выберите Параметры > сеть & Интернет > VPN > Добавить VPN-подключение.

В разделе Добавление VPN-подключения сделайте следующее:

В поле Поставщик услуг VPN выберите Windows (встроенный).

В поле Имя подключения введите понятное вам имя (например, «Мой личный VPN»). Это имя подключения VPN, которое будет нужно искать для подключения.

В поле Имя или адрес сервера введите адрес для сервера VPN.

Выберите Тип VPN-подключения, которое вы хотите создать. Вы должны знать, какой тип VPN-подключения или служба VPN используется в вашей организации.

В поле Тип данных для входа выберите тип данных для входа (или учетные данные), которые следует использовать. Это могут быть имя пользователя и пароль, одноразовый пароль, сертификат или смарт-карта, если вы подключаетесь к сети VPN для работы. Введите свое имя пользователя и пароль в соответствующие поля (при необходимости).

Нажмите кнопку Сохранить.

Если вам требуется изменить сведения о VPN-подключении или указать дополнительные параметры, например параметры прокси-сервера, выберите соответствующее VPN-подключение и нажмите Дополнительные параметры.

Подключение к сети VPN

Если у вас есть профиль VPN, вы можете подключаться к нему.

Выберите значок сети ( или ) в дальнем правом углу панели задач.

Выберите VPN-подключение, которое вы хотите использовать, а затем выполните одно из следующих действий в зависимости от того, что происходит при выборе VPN-подключения:

Если под VPN-подключением отображается кнопка «Подключить», выберите Подключить.

Если в «Параметрах» открывается раздел «VPN», выберите это VPN-подключение, затем выберите Подключить.

При появлении запроса введите имя пользователя и пароль или другие данные для входа.

После подключения имя VPN-подключения будет отображаться под ним. Чтобы проверить наличие подключения к сети VPN во время работы за компьютером, нажмите значок Сеть ( или ) в крайнем правом углу панели задач и убедитесь, что под VPN-подключением есть надпись Подключено.

Параметры проверки подлинности для VPN VPN authentication options

Относится к: Applies to

- Windows 10 Windows 10

- Windows 10 Mobile Windows 10 Mobile

В дополнение к старым и менее безопасным методам проверки подлинности с паролем (которых следует избегать), встроенное решение VPN использует протокол EAP для безопасной проверки подлинности на основе сертификатов и на основе имени пользователя и пароля. In addition to older and less-secure password-based authentication methods (which should be avoided), the built-in VPN solution uses Extensible Authentication Protocol (EAP) to provide secure authentication using both user name and password, and certificate-based methods. Вы можете настроить проверку подлинности на основе EAP, только выбрав встроенный тип VPN (IKEv2, L2TP, PPTP или автоматический). You can only configure EAP-based authentication if you select a built-in VPN type (IKEv2, L2TP, PPTP or Automatic).

Windows поддерживает различные методы проверки подлинности EAP. Windows supports a number of EAP authentication methods.

| Способ Method | Подробности Details |

|---|---|

| Протокол EAP-MSCHAP версии 2 (EAP-MSCHAPv2) EAP-Microsoft Challenge Handshake Authentication Protocol version 2 (EAP-MSCHAPv2) |

|

| Протокол EAP-TLS EAP-Transport Layer Security (EAP-TLS) |

|

| Протокол PEAP Protected Extensible Authentication Protocol (PEAP) |

|

| Протокол TTLS Tunneled Transport Layer Security (TTLS) |

|

Для подключаемого модуля UWP VPN поставщик приложения управляет используемым методом проверки подлинности. For a UWP VPN plug-in, the app vendor controls the authentication method to be used. Можно использовать следующие типы учетных данных: The following credential types can be used:

- смарт-карта; Smart card

- сертификат; Certificate

- Windows Hello для бизнеса; Windows Hello for Business

- имя пользователя и пароль; User name and password

- одноразовый пароль; One-time password

- пользовательский тип учетных данных. Custom credential type

Настройка проверка подлинности Configure authentication

Конфигурацию XML для EAP см. в разделе Конфигурация EAP. See EAP configuration for EAP XML configuration.

Чтобы настроить проверку подлинности Windows Hello для бизнеса, выполните действия, описанные в разделе Конфигурация EAP для создания сертификата смарт-карты. To configure Windows Hello for Business authentication, follow the steps in EAP configuration to create a smart card certificate. Подробнее о Windows Hello для бизнеса. Learn more about Windows Hello for Business.

На следующем изображении показано поле для EAP XML в профиле VPN решения Microsoft Intune. The following image shows the field for EAP XML in a Microsoft Intune VPN profile. Поле EAP XML отображается только при выборе встроенного типа подключения (автоматический, IKEv2, L2TP, PPTP). The EAP XML field only appears when you select a built-in connection type (automatic, IKEv2, L2TP, PPTP).