- Windows 2003 настройка vpn сервер

- Блог о Linux и Windows

- Записки по настройке Debian Ubuntu и Microsoft Windows

- Настройка VPN сервера для защищенного подключения на базе Windows Server 2000/2003

- Настройка VPN сервера для защищенного подключения на базе Windows Server 2000/2003

- Блог о Linux и Windows

- Записки по настройке Debian Ubuntu и Microsoft Windows

- Настройка VPN сервера Windows 2003

- Настройка VPN сервера Windows 2003

- как настроить vpn сервер windows 2003

Windows 2003 настройка vpn сервер

Настройка VPN сервера в Windows 2003

VPN PPTP-сервер для защищенного подключения клиентов может быть настроен только на серверных версиях Windows 2000/2003. Он настраивается как сервер удаленного доступа (RAS-сервер) в службе RRAS (Маршрутизация и удаленный доступ). Эта справка предназначена для опытных пользователей.

Создание VPN сервера

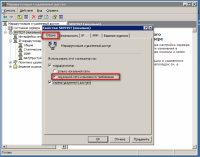

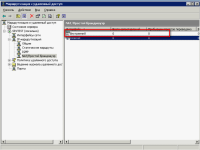

1. Откройте службу «Маршрутизация и удаленный доступ» и зайдите в свойства сервера.

2. Выставите параметр «локальной сети и вызова по требованию», а также «сервер удаленного доступа»

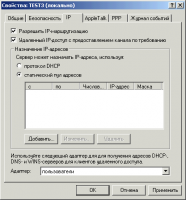

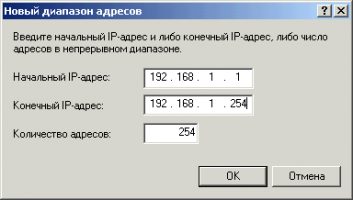

3. Зайдите во вкладку «IP», выберите название внутреннего адаптера и создайте статический пул адресов отличного от внутреннего который будет присваиваться VPN клиентам.

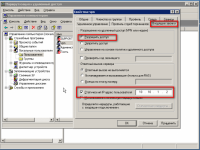

4. Далее во вкладке «PPP» снимите галку с «Многоканальные подключения»-это ускорит работу Интернета.

5. Во вкладке «Журнал событий» выставите параметр «вести журнал всех событий»

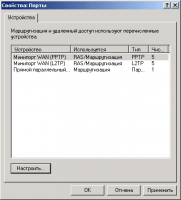

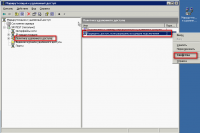

1. Зайдите в свойства «Порты». По умолчанию RRAS создаст 5 «PPTP» , 5 «L2TP» и 1 «Прямой параллельный». Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и.т.д.) и создать необходимое количество портов, их должно быть больше чем одновременных подключений.

2. Удаляем порты WAN(L2TP)

3. Выставите необходимое число PPTP портов (число портов должно быть больше чем планируемых одновременных подключений)

4. В итоге у Вас появится следующее окно

1. Зайдите в «IP-маршрутизация» / «NAT-преобразование сетевых адресов». Если Вы собираетесь предоставлять доступ только по VPN соединению тогда удалите внутренний интерфейс, если нет тогда оставьте. Если вы используете Windows 2003 вам необходимо отключить basic firewall. Ее использование при наличии Traffic Inspector может привести к конфликтам. Для этого зайдите в свойства внешнего подключения и отключите.

Далее вам надо добавить RAS интерфейс для этого в командной строке наберите «netsh routing ip nat add interface Внутренний (в английской версии windows «internal») private» см.рис. Кроме того очень полезно запретить привязку NetBios к интерфейсу Внутренний (internal), если он активен (см. выше). Это важно, если используется RAS-сервер для подключения диалапных клиентов (модемы или VPN) и поможет избавится от некоторых проблем при работе сервера в сети Windows. Если NetBios разрешен на этом интерфейсе, то сервер будет регистрировать свои NetBios-имена с IP-адресами всех интерфейсов, на которые есть привязка этой службы. Появление IP- адреса интерфейса Внутренний (internal) в этих регистрациях может привести к проблемам. Для этого редактором реестра в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и значением 1. Службу надо перезапустить.

Блог о Linux и Windows

Записки по настройке Debian Ubuntu и Microsoft Windows

Настройка VPN сервера для защищенного подключения на базе Windows Server 2000/2003

Настройка VPN сервера для защищенного подключения на базе Windows Server 2000/2003

Уже есть заметка о vpn server на Windows Server 2008 R2, но попросили написать для Windows Server 2003, хотя зачем не понимаю, но да ладно все равно дело пяти минут.

Запускаем «Службы маршрутизации и удаленного доступа» ( Routing and Remote access ) и заходим в свойства windows server:

Устанавливаем согласно рисунку: маршрутизатор «локальной сети и вызова по требованию», и «сервер удаленного доступа»

Создаем статический пул адресов которые будем присваиваться VPN клиентам.

Убираем галочку с «Многоканальные подключения», вроде как должно ускорить работу Интернета:

Но здесь на любителя, но в начале отладке пусть пишет все:

Далее настраиваем порты, заходим в свойства «Порты»:

По умолчанию Routing and Remote access создаст 5 «PPTP», 5 «L2TP» и 1 «Прямой параллельный». Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и др.) и создать необходимое количество PPTP портов — но должно быть больше чем одновременных подключений.

В итоге получаем количество подключений я поставил 10:

Далее настраиваем NAT — «IP-маршрутизация» — «NAT-преобразование сетевых адресов».

Если мы будет предоставлять доступ только по VPN соединению тогда удаляем внутренний интерфейс, иначе не чего не трогаем.

Добавляем RAS интерфейс для этого в командной строке вводим:

$ netsh routing ip nat add interface Внутренний private

это для локализованного сервера, в английской версии windows — internal private.

Создаем пользователя («Управление компьютером» — «Локальные пользователи и группы» — «Пользователи» — новый пользователь)

Разрешите ему доступ в пункте «Разрешение на удаленный доступ (VPN или модем)», желательно для пользователей указать их IP адрес в пункте «Статический IP-адрес пользователя».

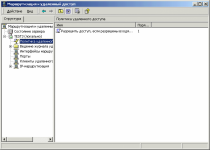

Потом снова Routing and Remote access — «Политика удаленного доступа» зайдите в свойства «Разрешить доступ, если разрешены входящие подключения»

И настраиваем дополнительные параметры Vpn соединения такие как дни и время подключения:

Блог о Linux и Windows

Записки по настройке Debian Ubuntu и Microsoft Windows

Настройка VPN сервера Windows 2003

Настройка VPN сервера Windows 2003

Настройка VPN сервера Windows 2003

PPTP-сервер для защищенного подключения клиентов может быть настроен только на серверных версиях Windows 2000/2003.

Он настраивается как сервер удаленного доступа (RAS-сервер) в службе RRAS (Маршрутизация и удаленный доступ). Эта справка предназначена для опытных пользователей.

1. Откройте службу «Маршрутизация и удаленный доступ» и зайдите в свойства сервера.

2. Выставите параметр «локальной сети и вызова по требованию», а также «сервер удаленного доступа» см.рис.

3. Зайдите во вкладку «IP», выберите название внутреннего адаптера и создайте статический пул адресов отличного от внутреннего который будет присваиваться VPN клиентам.

4. Далее во вкладке «PPP» снимите галку с «Многоканальные подключения»-это ускорит работу Интернета.

5. Во вкладке «Журнал событий» выставите параметр «вести журнал всех событий»

II. Конфигурация портов

1.Зайдите в свойства «Порты». По умолчанию RRAS создаст 5 «PPTP» , 5 «L2TP» и 1 «Прямой параллельный». Для стабильной работы сервера рекомендуется удалить ненужные порты (прямой параллельный, L2TP, и.т.д.) и создать необходимое количество портов, их должно быть больше чем одновременных подключений.

2. Удаляем порты WAN(L2TP)

3. Выставите необходимое число PPTP портов (число портов должно быть больше чем планируемых одновременных подключений), см.рис

4. В итоге у Вас появится следующие окно см.рис

III. Конфигурируем NAT.

1. Зайдите в «IP-маршрутизация» / «NAT-преобразование сетевых адресов».Если Вы собираетесь предоставлять доступ только по VPN соединению тогда удалите внутренний интерфейс, если нет тогда оставьте.

2. Далее вам надо добавить RAS интерфейс для этого в командной строке наберите «netsh routing ip nat add interface Внутренний (в английской версии windows » internal «) private» см.рис. Кроме того очень полезно запретить привязку NetBios к интерфейсу Внутренний (internal) ,если он активен (см. выше). Это важно,если используется RAS-сервер для подключения диалапных клиентов (модемы или VPN) и поможет избавится от некоторых проблем при работе сервера в сети Windows. Если NetBios разрешен на этом интерфейсе, то сервер будет регистрировать свои NetBios-имена с IP-адресами всех интерфейсов, на которые есть привязка этой службы.Появление IP- адреса интерфейса Внутренний (internal) в этих регистрациях может привести к проблемам.

Для этого редактором реестра в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и значением 1. Службу надо перезапустить.

3. Автоматически появится RAS интерфейс см.рис, зайдите

1. Зайдите в «Управление компьютером»,далее в «Локальные пользователи и группы», «Пользователи»

2. Создайте пользователя,далее зайдите во вкладку «Входящие звонки».

3. Разрешите ему доступ в пункте «Разрешение на удаленный доступ (VPN или модем)»,этот пользователь будет тестовым, для других желательно указать их IP адрес в пункте «Статический IP-адрес пользователя»

V. Настройка VPN соединения.

1. В группе «Политика удаленного доступа»зайдите в свойства «Разрешить доступ,если разрешены входящие подключения»

2. Нажмите на кнопку «Изменить профиль. «

3. Зайдите во вкладку «Проверка подлинности»

4. Оставьте два параметра проверки подлинности MS-CHAP для ОС Windows и CHAP для других ОС см.рис.

5. Далее зайдите на вкладку «Шифрование»,выберите параметры шифрования. Все произведенные настройки должны быть идентичны, при настройке VPN соединения у клиентов.

как настроить vpn сервер windows 2003

В решении вашего вопроса на самом деле нет ничего архисложного, но поработать все-таки придется. Если же времени совсем в обрез, то можно поступить хитрее и обратиться за помощью профессионалов, то есть по сути заказать it аутсорсинг для оперативного решения задачи.

Но про метод настройки VPN сервера Windows 2003 мы все равно расскажем!

Процесс разобьем на несколько этапов. Итак, приступим.

Во-первых, на всякий случай напомним, что PPTP-сервер для защищенного подключения других рабочих станций можно настроить только для серверных версий Windows 2000/2003. «Обычный» Windows для этих целей не подходит.

Система настраивается как сервер удаленного доступа (RAS) в службе маршрутизации и удаленного доступа (RRAS).

Этап 1. Создание VPN сервера.

1. Открываем службу «Маршрутизация и удаленный доступ» и заходим в свойства сервера.

2. Выставляем параметр «локальной сети и вызова по требованию» и «сервер удаленного доступа» как показано на рисунке.

3. Заходим на вкладку «IP», выбираем название внутреннего адаптера и создаем статический пул адресов, который будет отличаться от внутреннего, так как внутренний будет присваиваться VPN-клиентам.

4. Дальше на вкладке «PPP» снимаем галочку с пункта «Многоканальные подключения». Это должно ускорить работу интернета.

5. Во вкладке «Журнал событий» выставляем параметр «вести журнал всех событий»

Этап 2. Конфигурация портов.

1. Заходим в свойства пункта «Порты». RRAS по умолчанию создаст пять портов PPTP, пять портов L2TP и один «Прямой параллельный». Для того, чтобы сервер работал стабильно, желательно удалить лишние порты (прямой параллельный, L2TP, и прочие) и создать нужное количество портов, количество которых должно быть большим, чем число одновременных подключений.

2. Теперь нужно удалить порты WAN(L2TP)

3. Выставляем нужное число PPTP портов (количество портов должно быть больше, чем число предполагаемых одновременных подключений).

4. В результате откроется новое окно

Этап 3. Конфигурация NAT.

1. Заходим в «IP-маршрутизация» / «NAT-преобразование сетевых адресов». Если вы хотели дать доступ лишь по VPN соединению, тогда нужно удалить внутренний интерфейс, если нет, тогда оставьте все как есть.

2. Дальше нужно добавить RAS интерфейс. В командной строке набираем «netsh routing ip nat add interface Внутренний (в английском Windows — » internal») private», как на рисунке ниже. Также крайне полезно запретить привязку протокола NetBios к интерфейсу Внутренний (internal), в том случае, если интерфейс активен. Это имеет большое значение в том случае, если RAS-сервер используется для подключения клиентов по Dial-up (дозвон) и поможет устранить некоторые проблемы при работе сервера в сети. Если же NetBios на этом интерфейсе разрешен, то сервер будет производить регистрацию своих NetBios-имен с IP-адресами интерфейсов, к которым установлена привязка этой службы. Появление IP- адреса в этих регистрациях интерфейса Внутренний (internal) может создать проблемы в работе.

Редактируем реестр. В разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRemoteAccessParametersIp добавляем параметр DisableNetbiosOverTcpip типа DWORD и устанавливаем значение — 1. После этого службу надо будет перезапустить.

3. RAS интерфейс появится автоматически.

Этап 4. Создание клиентов.

1. Заходим в «Управление компьютером» — «Локальные пользователи и группы» — «Пользователи»

2. Создаем пользователя и заходим на вкладку «Входящие звонки».

3. Разрешаем пользователю доступ, он у нас будет тестовым. Другим пользователям рекомендуется указывать их IP-адрес в пункте «Статический IP-адрес пользователя»

Этап 5. Настройка VPN соединения.

1. Заходим в группу «Политика удаленного доступа» — «Разрешить доступ,если разрешены входящие подключения» и открываем свойства пункта.

2. Жмем кнопку «Изменить профиль. «

3. Заходим на вкладку «Проверка подлинности»

4. Оставляем параметры проверки подлинности MS-CHAP для Windows и CHAP для других операционных систем.

5. Заходим на вкладку «Шифрование» и выбираем параметры шифрования. Все настройки, которые вводим при настройке VPN-соединений у клиентов должны быть идентичны.