Авторизация через RADIUS для MikroTik

Задача: Хочу разобрать лично, как настроить авторизацию через Network Policy Server (RADIUS) на Windows Server 2012 R2 для сетевого оборудования на базе Mikrotik.

Подтолкнуло меня статья на читаемом ресурсе, но я прежде чем доверять чему-то хочу лично сам все повторить, наложить все действия на свою структуру да и задокументировать под себя все действия в виде пошаговой заметки никогда не помешает.

- Домен (Создана группа: Router-Mikrotik)

- Система (В домене) Windows Server 2012 R2 на которую будут устанавливать роль NPS

- Оборудование Mikrotik (RB951Ui-2HnD: eth2 смотрит в локальную сеть)

Ранее я для себя разбирался как поднять RADIUS сервис на системе Ubuntu Trusty Server, но в публичный доступ я ее не выкладывал, возможно с этой заметкой все будет то же самое, посмотрим.

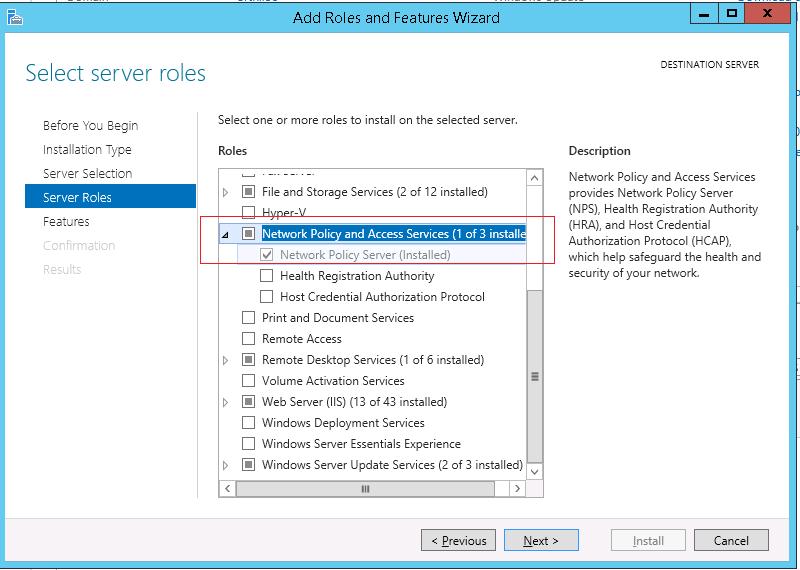

Шаг №1: Устанавливаю роль Network Policy Server на систему:

Win + X — Command Prompt (Admin)

C:\Windows\system32>cd /d c:\Windows\System32\WindowsPowerShell\v1.0\

c:\Windows\System32\WindowsPowerShell\v1.0>powershell

-Command Set-ExecutionPolicy RemoteSigned

c:\Windows\System32\WindowsPowerShell\v1.0>powershell

PS c:\Windows\System32\WindowsPowerShell\v1.0> Install-WindowsFeature NPAS -IncludeManagementTools

PS c:\Windows\System32\WindowsPowerShell\v1.0> exit

c:\Windows\System32\WindowsPowerShell\v1.0> exit

Шаг №2: Регистрирую текущий сервер NPS (Network Policy Server) в домене:

Win + X — Command Prompt (Admin)

C:\Windows\system32>netsh ras add registeredserver

Registration completed successfully:

Remote Access Server: SRV-NPS

Шаг №3: Для того, чтобы сервер знал с какими устройствами налаживать общение нужно добавить их в RADIUS Clients.

Win + X — Control Panel — Administrative Tools — Network Policy Server

NPS (Local) → Radius Client and Servers и через правый клик мышью на RADIUS Clients вызываю меню New, здесь создаю клиента:

вкладка Settings окна New RADIUS Client

- Enable this RADIUS Client: отмечаю галочкой

- Friendly name: router

- Address (IP or DNS): 10.9.9.77

- Тип ключа: выбираю Generate

- Shared secret: либо указываю свой собственный ключ (к примеру в рамках этой заметки ключ будет: Aa1234567@!), либо нажимаю кнопку Generate

вкладка Advanced окна New RADIUS Client

- Vendor name: RADIUS Standard

а после нажимаю кнопку OK окна New RADIUS Client

Шаг №4: Создаю политику подключения

Win + X — Control Panel — Administrative Tools — Network Policy Server

NPS (Local) — Policies — и через правый клик мышью по Connection Request Policies вызываю меню New

- Policy name: mikrotik

- Type of network access server: Unspecified

и нажимаю Next, затем Add → Client Friendly Name, затем Add и указываю имя клиента:

Specify the friendly name of the RADIUS client. You can use pattern matching syntax: router

а после нажимаю кнопку OK и Next окна New Connection Request Policy.

Шаг №5: Теперь нужно указать тип используемой аутентификации

Settings: Authenticaton: отмечаю Authenticate requests on this server и нажимаю кнопку Next, затем указываю метод:

- Override network policy authentication settings: отмечаю галочкой

- Encrypted authentication (CHAP): отмечаю галочкой

- Unecrypted authentication (PAP,SPAP): отмечаю галочкой

а после нажимаю кнопку Next, No, Next, Finish.

Шаг №6: Выбираем нужный приоритет двигая выше или ниже пункт политики.

Win + X — Control Panel — Administrative Tools — Network Policy Server

NPS (Local) — Policies — и через правый клик мышью по Network Policies вызываю меню New

- Policy name: mikrotik

- Type of network access server: Unspecified

и нажимаю Next, затем Add → выбираю Windows Groups и нажимаю Add → Add Groups… где поиск осуществляется в текущем домене, моя группа называется: Router-Mikrotik после нажимаю Ok, OK окна Select Group, OK окна Windows Groups и Next окна мастера New Network Policy. А вот теперь следует определить какое правило будет попадать под выше указанные настройки, но раз я хочу через доменную учетную запись авторизоваться на Mikrotik то выбираю: Access granted и нажимаю кнопку Next. Но это еще не все, Способ аутентификации выбираем аналогичный прошлой политике.

- Encrypted authentication (CHAP): отмечаю галочкой

- Unecrypted authentication (PAP,SPAP): отмечаю галочкой

и нажимаю кнопку Next, No

Отличная новость что с настройками сервиса покончено, а может и нет, ведь сейчас шаг где можно указать период бездействия, дата и время доступа и т.д, но я как и автор на основе которого я формирую свое руководство пропускаю этот шаг и нажимаю Next

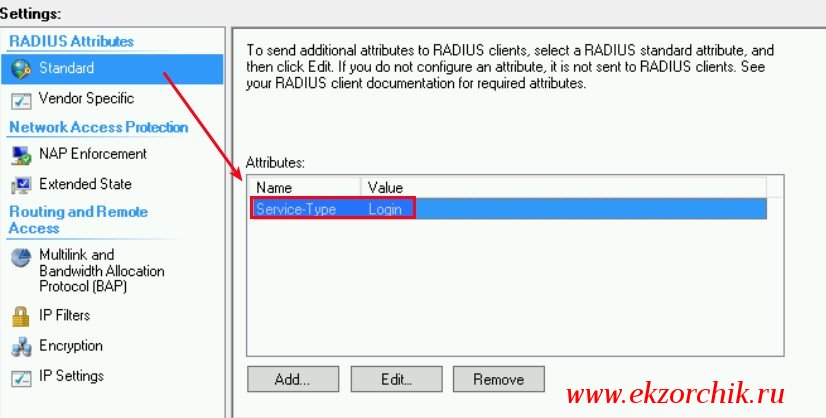

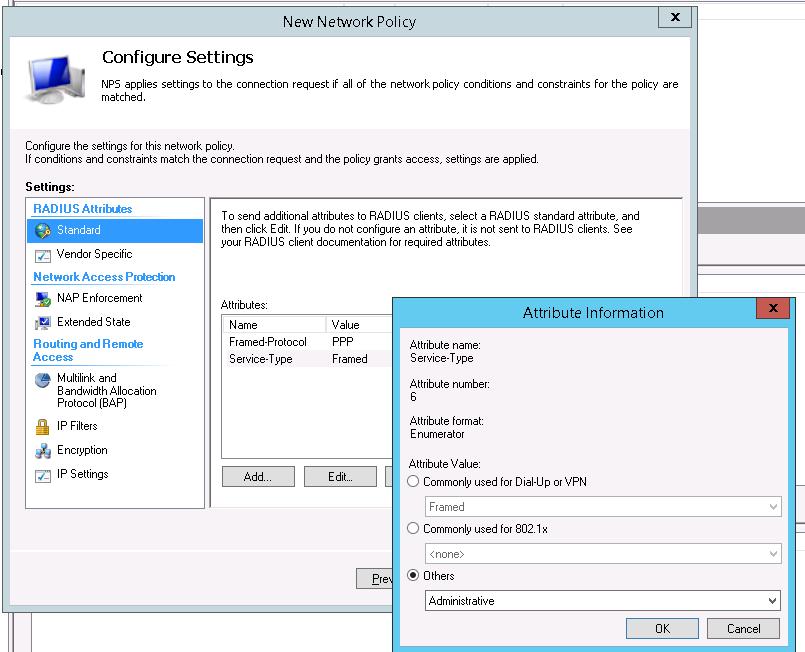

Шаг №7: Далее необходимо выбрать что будет отправляться на сервер.

- Standard: Add

- Access type: All

- Attribute: Service-Type

и нажимаю Add, потом

Other: выбираю Login и нажимаю OK, Close

Вот что должно получиться:

и нажимаю Next, Finish.

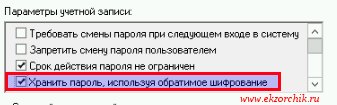

На заметку: Чтобы учетная запись проверялась через NPS в AD у этого пользователя на вкладке Dial-in (Входящие звонки) в разделе Network Access Permission (Права доступа к сети) должен быть отмечен пункт Control access through NPS Network Policy (Управление доступом на основе политики сети NPS).

На заметку: Для возможности авторизоваться через WinBox нужно включить обратимое шифрование в профиле пользователя.

Шаг №8: Добавление сервера авторизации на MikroTik

Winbox — IP&DNS — user&pass

System — Identity и называем Mikrotik, как router

System — Users — вкладка Users, тут нажимаю на AAA и ставлю галочку в параметра USE Radius или все проще если действовать через консоль подключившись к Mikrotik по SSH

$ ssh -l admin 10.9.9.77

[admin@router] > system identity set name=router

[admin@router] > user aaa set use-radius=yes

и указываем где брать авторизацию, т. е. Поднятый и настроенный выше NPS сервис:

[admin@router] > radius add address=IP_NPS_SERVERA secret=Aa1234567@! service=login

[admin@router] > quit

С рабочей станции под управлением Ubuntu Trusty Desktop amd64 (Gnome Classic)

- Connect To: 10.9.9.77

- Login: alektest

- Password: Aa1234567@!

но почему то пишет: ERROR: wrong username or password

А если с рабочей станции под управлением Windows 7 SP1 Pro и авторизовавшись под доменной учетной записью: alektest@polygon.local, то вот что примечательно при обращении на Web-адрес дабы скачать клиент Winbox я авторизовался на Web-странице не вводя ничего кроме IP адреса Mikrotik. Ну конечно ведь на дефолтную учетку admin у меня нет пароля вот и как бы неожиданно. Пробую через утилиту winbox и меня также не пускает, пишет мол неправильный логин или пароль.

А вот с Ubuntu Trusty Desktop через консоль командной строки при подключении с использованием клиента SSH авторизуется успешно:

$ ssh -l alektest 10.9.9.77

alektest@10.9.9.77’s password: указываю пароль от данной доменной учетной записи которая входит в группу Router-Mikrotik

[alektest@router] > — Я успешно подключился, работает.

Вроде как нужно указать откуда можно будет подключиться к Mikrotik задействую доменную авторизацию:

[admin@router] > /ip address add address=10.9.9.0/24 interface=ether2 network=255.255.255.0

и вот только после этого авторизация через Winbox с использованием доменной учетной записи заработала, но можно и не добавлять если Вам нужно подключаться к Mikrotik из различных сетей.

На заметку: попробовал со всеми сетевыми устройствами Mikrotik в локальной сети — заметка полностью отработала и теперь у меня доменная авторизация в паре с локальной.

Все я самолично прошелся по всем шагам. На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Настраиваем доменную аутентификацию на сетевом оборудовании

При обслуживании больших сетей системные администраторы часто сталкиваются с проблемами аутентификации на сетевом оборудовании. В частности, довольно сложно организовать нормальную работу нескольких сетевых администраторов под индивидуальными учетными записями на большом количестве оборудования (приходится вести и поддерживать в актуальном состоянии базу локальных учетных записей на каждом устройстве). Логичным решение было бы использовать для авторизации уже существующей базы учетных записей — Active Directory. В этой статье мы разберемся, как настроить доменную (Active Directory) аутентификацию на активном сетевом оборудовании (коммутаторы, маршрутизаторы).

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным. Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования. Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server). В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

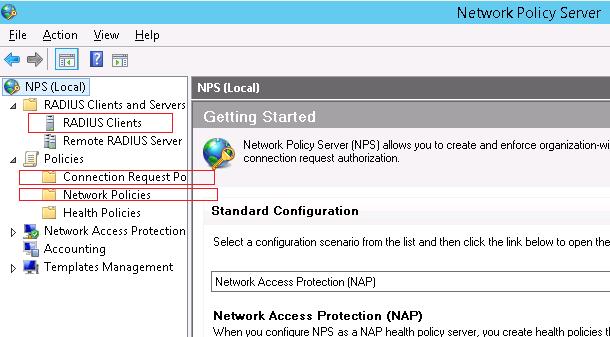

- RADIUS Clients — содержит список устройств, которые могут аутентифицироваться на сервере

- Connection Request Policies – определяет типы устройств, которые могут аутентифицироваться

- Network Polices – правила аутентификации

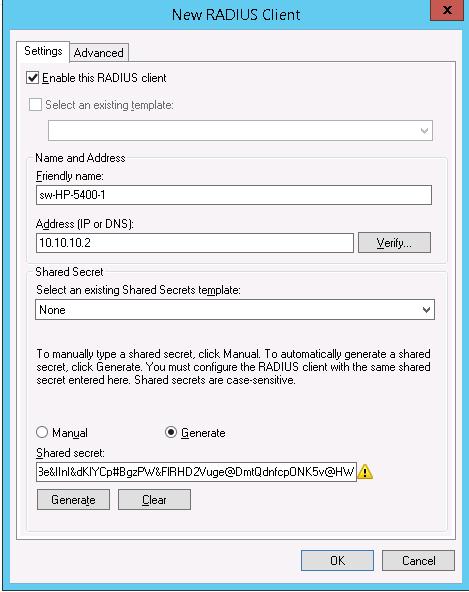

- Friendly Name:sw-HP-5400-1

- Address (IP or DNS): 10.10.10.2

- Shared secret (пароль/секретный ключ): пароль можно указать вручную (он должен быть достаточно сложным), либо сгенерировать с помощью специальной кнопки (сгенерированный пароль необходимо скопировать, т.к. в дальнейшем его придется указать на сетевом устройстве).

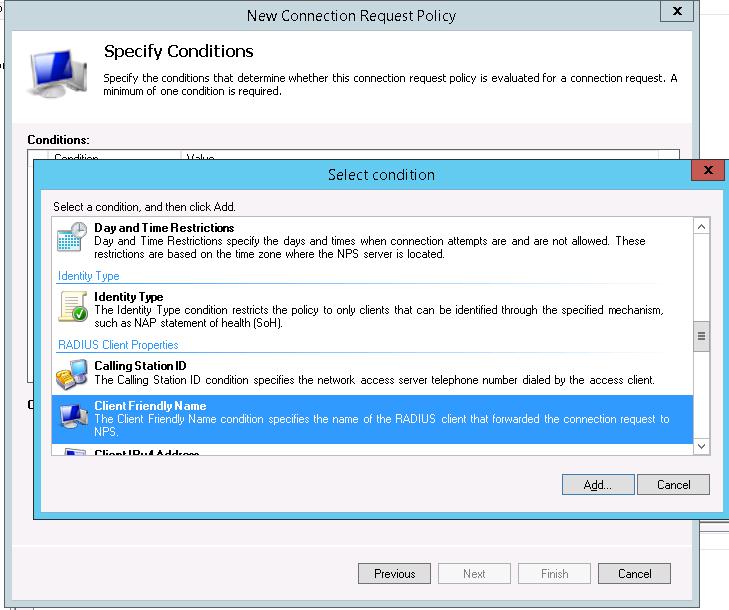

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

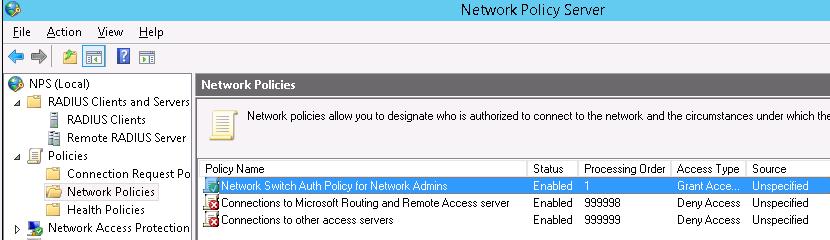

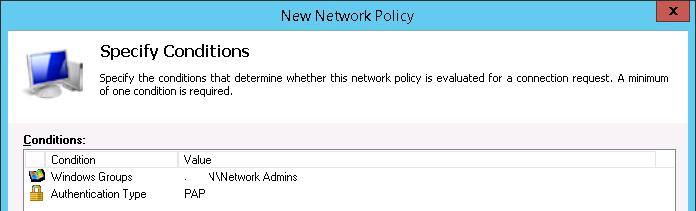

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

И, напоследок, переместим новую политику на первое место в списке политик.

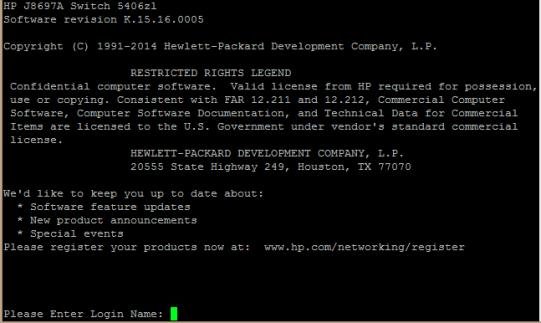

Настройка сетевого оборудования для работы с сервером RADUIS

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Для Cisco ASA конфигурация будет выглядеть так:

Совет. Если что то-не работает, проверьте:

- Совпадают ли секретные ключи на сервере NPS и коммутаторе (для теста можно использоваться простой пароль).

- Указан ли правильный адрес NPS сервера в конфигурации. Пингуется ли он?

- Не блокируют ли межсетевые экраны порты 1645 и 1646 между коммутатором и сервером?

- Внимательно изучите логи NPS сервера